Bruge administrerede identiteter til Azure med dit Azure Data Lake Storage

Azure Data Lake Storage indeholder en sikkerhedsmodel med lag. Denne model giver dig mulighed for at sikre og styre adgangsniveauet til de lagerkonti, som dine programmer og virksomhedsmiljøer kræver, på baggrund af typen og undersættet af de anvendte netværk eller ressourcer. Når netværksregler konfigureres, er det kun programmer, der anmoder om data via det angivne sæt af netværk eller via det angivne sæt Azure-ressourcer, der har adgang til en lagerkonto. Du kan begrænse adgangen til din lagerkonto til forespørgsler, der kommer fra angivne IP-adresser, IP-intervaller, undernet i et Azure Virtual Network (VNet) eller ressourceforekomster af nogle Azure-tjenester.

Administrerede identiteter til Azure, tidligere kendt som MSI (Managed Service Identity), hjælper med administration af hemmeligheder. Microsoft Dataverse -kunder, der bruger Azure-funktioner, opretter en administreret identitet (en del af oprettelsen af virksomhedspolitik), der kan bruges til et eller flere Dataverse-miljøer. Denne administrerede identitet, der bliver klargjort i din lejer, bruges derefter af Dataverse til at få adgang til din Azure-datasø.

Med administrerede identiteter er adgangen til din lagerkonto begrænset til forespørgsler, der kommer fra det Dataverse-miljø, som er knyttet til din lejer. Når Dataverse opretter forbindelse til lager på dine vegne, indeholder det ekstra kontekstoplysninger, der kan dokumentere, at anmodningen stammer fra et sikkert miljø, du har tillid til. Det giver lageret mulighed for at give Dataverse adgang til lagerkontoen. Administrerede identiteter bruges til at signere kontekstoplysningerne for at skabe tillid. Derved tilføjes sikkerhed på programniveau ud over den netværks- og infrastruktursikkerhed, der leveres af Azure til forbindelser mellem Azure-tjenester.

Inden du starter

- Azure CLI kræves på din lokale computer. Download og installer

- Du skal bruge disse to PowerShell-moduler. Hvis du ikke har dem, skal du åbne PowerShell og køre disse kommandoer:

- Azure Az PowerShell-modul:

Install-Module -Name Az - Azure Az.Resources PowerShell-modulet:

Install-Module -Name Az.Resources - Power Platform Administration PowerShell-modul:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Azure Az PowerShell-modul:

- Gå til denne komprimerede mappefil på GitHub. Vælg derefter Download for at downloade det. Pak den komprimerede mappefil ud til en computer på en placering, hvor du kan køre PowerShell-kommandoer. Alle filer og mapper, der er udtrukket fra en komprimeret mappe, skal bevares på deres oprindelige placering.

- Vi anbefaler, at du opretter en ny lagerbeholder under den samme Azure-ressourcegruppe til at onboarde denne funktion.

Aktivér virksomhedspolitik for det valgte Azure-abonnement

Vigtige oplysninger

Du skal have Azure abonnementsejerrolleadgang for at fuldføre denne opgave. Hent dit Azure-abonnements-id fra oversigtssiden for ressourcegruppen Azure.

- Åbn Azure CLI med kør som administrator og log ind på dit Azure-abonnement ved hjælp af kommandoen:

az loginFlere oplysninger: log ind med Azure CLI - (Valgfrit) Hvis du har flere Azure-abonnementer, skal du sørge for at køre

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }for at opdatere dit standardabonnement. - Udvid den komprimerede mappe, du downloadede som en del af Før du starter for denne funktion, til en placering, hvor du kan køre PowerShell.

- Hvis du vil aktivere virksomhedspolitikken for det valgte Azure-abonnement, skal du køre scriptet PowerShell./SetupSubscriptionForPowerPlatform.ps1.

- Angiv id'et for Azure-abonnementet.

Opret en virksomhedspolitik

Vigtige oplysninger

Du skal have Azure ressourcegruppe Ejerrolleadgang for at fuldføre denne opgave. Hent dit Azure abonnements-id, placering og ressourcegruppenavn fra oversigtssiden for Azure-ressourcegruppen.

Opret virksomhedspolitikken. Kør PowerShell script

./CreateIdentityEnterprisePolicy.ps1- Angiv id'et for Azure-abonnementet.

- Angiv Azure-ressourcegruppenavnet.

- Angiv foretrukket navn på virksomhedspolitik.

- Angiv placeringen af Azure-ressourcegruppen.

Gem kopien af ResourceId , når politikken er oprettet.

Bemærk

Følgende er de gyldige placeringsinput , der understøttes til oprettelse af politik. Vælg den placering, der passer bedst til dig.

Placeringer, der er tilgængelige for virksomhedspolitik

USA EUAP

USA

Sydafrika

Storbritannien

Australien

Korea

Japan

Indien

Frankrig

Europa

Asien

Norge

Tyskland

Schweiz

Canada

Brasilien

UAE

Singapore

Give læseradgang til virksomhedspolitikken via Azure

Dynamics 365 Administratorer og Power Platform administratorer kan få adgang Power Platform til Administration for at tildele miljøer til virksomhedspolitikken. For at få adgang til virksomhedspolitikkerne kræves der Azure Key Vault-administratormedlemskab for at tildele Læser rolle til Dynamics 365 eller Power Platform administrator. Når Læser-rollen er tildelt, kan Dynamics 365 eller Power Platform administratorer se virksomhedspolitikkerne i Power Platform Administration.

Kun Dynamics 365- og Power Platform-administratorer, der er tildelt rollen Læser til virksomhedspolitikken, kan føje et miljø til politikken. Andre Dynamics 365- og Power Platform-administratorer kan muligvis se virksomhedspolitikken, men de får en fejlmeddelelse, når de forsøger at tilføje miljøet.

Vigtige oplysninger

Du skal have - Microsoft.Authorization/roleAssignments/write tilladelser, f.eks. . administrator af brugeradgangeller ejer for at fuldføre denne opgave.

- Log på Azure-portalen.

- Hent administratorbrugeren Power Platform Dynamics 365 ObjectID.

- Gå til området Brugere .

- Åbn brugeren af Dynamics 365 eller Power Platform Administration

- På oversigtssiden for brugeren skal du kopiere ObjectID'et .

- Hent virksomhedspolitik-id'et:

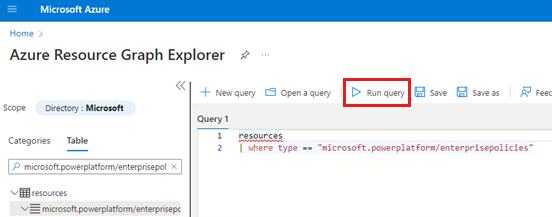

- Gå til Graph-tester Azure Ressource.

- Kør denne forespørgsel:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Rul til højre på resultatsiden, og vælg sammenkæden Se detaljer .

- På siden Detaljer skal du kopiere id'et.

- Åbn Azure CLI, og kør følgende kommando, og erstat med

<objId>brugerens ObjectID og med<EP Resource Id>virksomhedspolitik-id'et.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Knytte virksomhedspolitik til Dataverse-miljø

Vigtige oplysninger

Du skal have Power Platform administrator eller Dynamics 365 administrator rollen for at fuldføre denne opgave. Du skal have rollen Læser for virksomhedspolitikken for at fuldføre denne opgave.

- Hent id'et for Dataverse-miljøet.

- Log ind på Administration. Power Platform

- Vælg Miljøer, og åbn derefter dit miljø.

- I sektionen Detaljer skal du kopiere miljø-id'et .

- Hvis du vil sammenkæde til Dataverse miljøet, skal du køre dette PowerShell-script:

./NewIdentity.ps1 - Angiv id'et for Dataverse-miljøet.

- Angiv ResourceId .

StatusCode = 202 angiver, at sammenkæden blev oprettet.

- Log ind på Administration. Power Platform

- Vælg Miljøer, og åbn derefter det miljø, du angav tidligere.

- I området Seneste handlinger skal du vælge Fuld historik for at validere forbindelsen til den nye identitet.

Konfigurere netværksadgang til Azure Data Lake Storage Gen2

Vigtige oplysninger

Du skal have rollen Azure Data Lake Storage Gen2-ejer for at fuldføre denne opgave.

Gå til Azure-portalen.

Åbn den lagerkonto, der er knyttet til din Azure Synapse Link for Dataverse-profil.

I venstre navigationsrude skal du vælge Netværk. Vælg derefter følgende indstillinger under fanen Firewalls og virtuelle netværk :

- Aktiveret fra udvalgte virtuelle netværk og IP-adresser.

- Under Ressourceforekomster skal du vælge Tillad Azure tjenester på listen over tjenester, der er tillid til for at få adgang til denne lagerkonto

Vælg Gem.

Konfigurere netværksadgang til Azure Synapse workspace

Vigtige oplysninger

Du skal have en Azure Synapse administrator rolle for at fuldføre denne opgave.

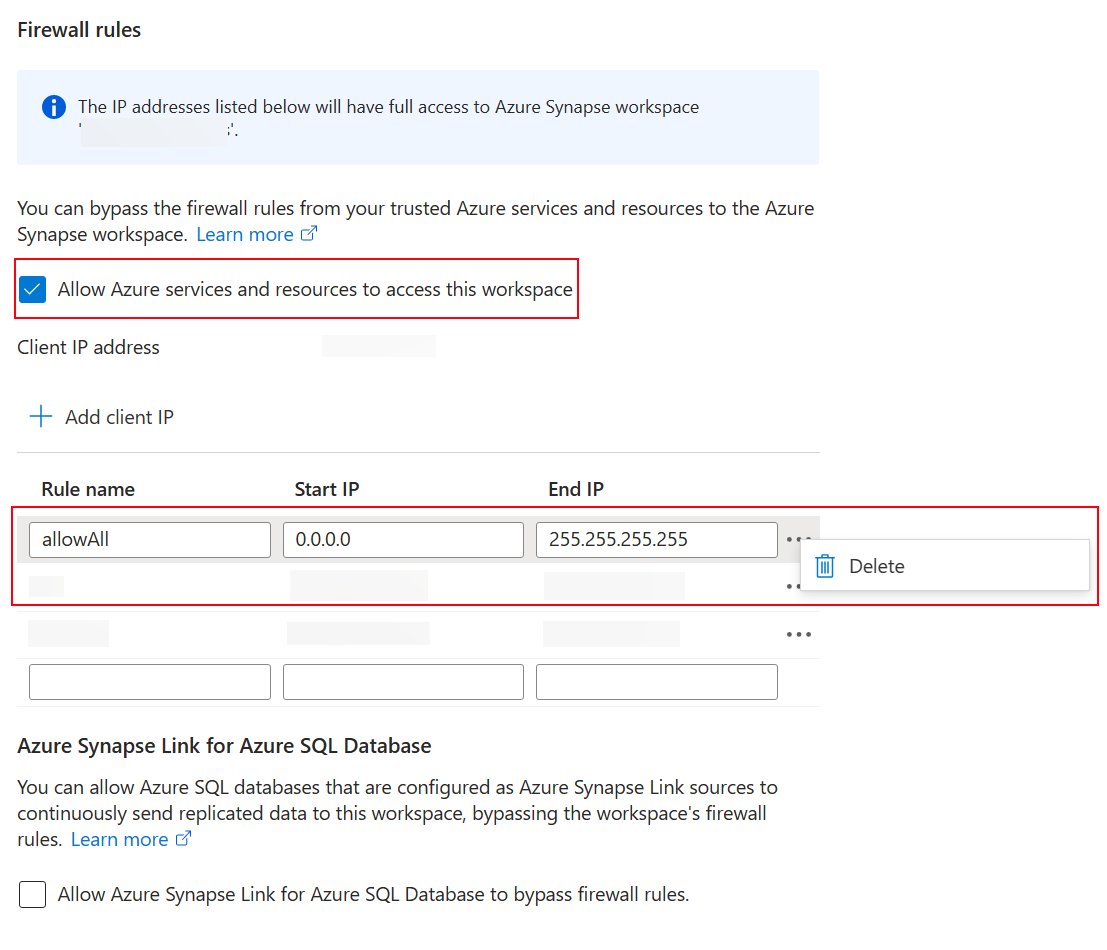

- Gå til Azure-portalen.

- Åbn det Azure Synapse workspace, der er knyttet til din Azure Synapse Link for Dataverse-profil.

- I venstre navigationsrude skal du vælge Netværk.

- Vælg Tillad Azure tjenester og ressourcer at få adgang til dette arbejdsområde.

- Hvis der er oprettet IP-firewallregler for alle IP-områder, skal du slette dem for at begrænse adgangen til det offentlige netværk.

- Tilføj en ny IP-firewallregel baseret på klientens IP-adresse.

- Vælg Gem, når du er færdig. Flere oplysninger: Azure Synapse Analytics IP-firewallregler

Opret en ny Azure Synapse Link for Dataverse med administreret identitet

Vigtige oplysninger

Dataverse: Sørg for, at du har sikkerhedsrollen Dataverse-systemadministrator. Derudover skal egenskaben Track changes være aktiveret for de tabeller, du vil eksportere via Azure Synapse Link. Flere oplysninger: Avanceret opslag

Azure Data Lake Storage Gen2: Du skal have adgang til en Azure Data Lake Storage Gen2-konto og Ejer og Bidragyder til lagring af Blob Data-rolleadgang. Lagerkontoen skal aktivere Hierarkisk navneområde for både den indledende konfiguration og deltasynkronisering. Tillad adgang til lagerkontonøgler kræves kun i forbindelse med den indledende installation.

Synapsearbejdsområde: Du skal have et Synapsearbejdsområde og adgangsrollen Synapseadministrator i Synapse Studio. Arbejdsområdet Synapse skal være i det samme område som din Azure Data Lake Storage Gen2-konto. Lagerkontoen skal tilføjes som en tilknyttet tjeneste i Synapse Studio. Hvis du vil oprette et Synapsearbejdsområde, skal du gå til Oprettelse af et Synapsearbejdsområde.

Når du opretter linket, får Azure Synapse Link for Dataverse oplysninger om den virksomhedspolitik, der aktuelt er tilknyttet, under Dataverse-miljøet, og derefter cachelagres URL-adressen til identitetens klienthemmelighed for at oprette forbindelse til Azure.

- Log på Power Apps , og vælg dit miljø.

- Vælg i venstre navigationsrude Azure Synapse Link, og vælg derefter + Ny sammenkæde. Hvis elementet ikke findes i sidepanelruden, skal du vælge ...Flere og derefter vælge det ønskede element.

- Udfyld de relevante felter i henhold til den tilsigtede opsætning. Vælg Abonnement, Resourcegruppe og Lagerkonto. Hvis du vil oprette forbindelse Dataverse til Synapse-arbejdsområdet, skal du vælge indstillingen Opret forbindelse til dit Azure Synapse arbejdsområde . For Delta Lake-datakonvertering skal du vælge en Spark-pulje.

- Vælg Vælg Enterprise Policy med administreret tjenesteidentitet, og vælg derefter Næste.

- Tilføj de tabeller, du vil eksportere, og vælg derefter Gem.

Aktivér administreret identitet for en eksisterende Azure Synapse Link-profil

Bemærk

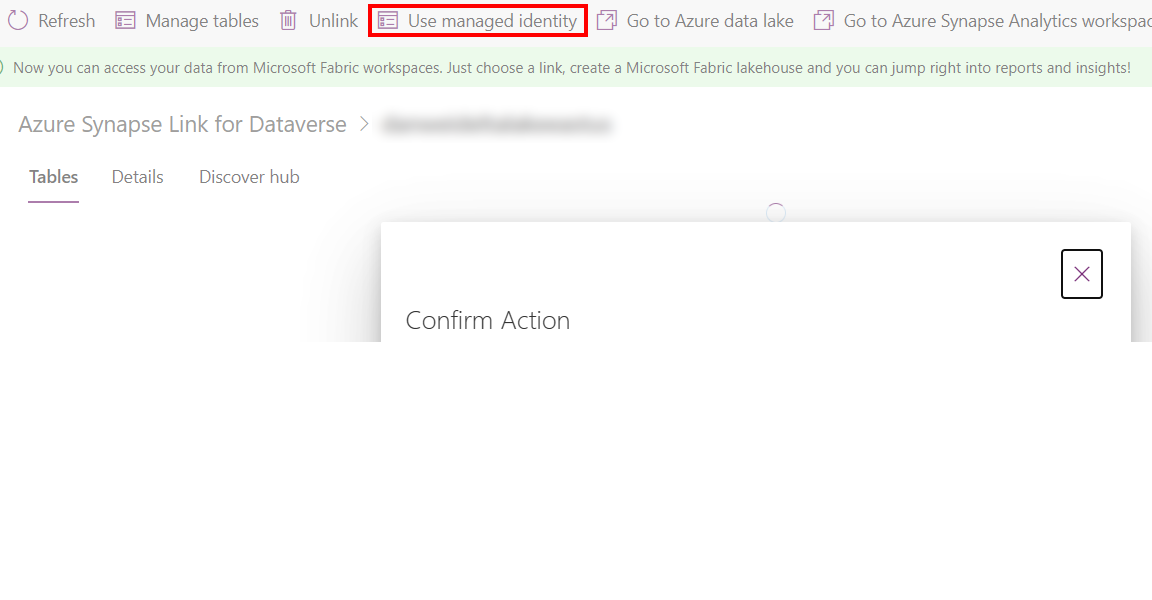

Hvis du vil gøre kommandoen Brug administreret identitet tilgængelig i Power Apps, skal du fuldføre ovenstående konfiguration for at forbinde virksomhedspolitikken til dit Dataverse miljø. Flere oplysninger: Forbinde virksomhedspolitik med Dataverse miljø

- Gå til en eksisterende Synapse Link-profil fra Power Apps (make.powerapps.com).

- Vælg Brug administreret identitet, og bekræft derefter.

Fejlfinding

Hvis du modtager 403-fejl under oprettelse af linket:

- Det tager ekstra tid at give administrerede identiteter midlertidig tilladelse under den første synkronisering. Giv den lidt tid, og prøv at bruge handlingen igen senere.

- Sørg for, at det sammenkædede lager ikke har den eksisterende Dataverse objektbeholder (dataverse-environmentName-organizationUniqueName) fra det samme miljø.

- Du kan identificere den sammenkædede virksomhedspolitik og

policyArmIdved at køre scriptet./GetIdentityEnterprisePolicyforEnvironment.ps1PowerShell med abonnements-id'et Azure og ressourcegruppenavnet . - Du kan fjerne tilknytningen til virksomhedspolitikken ved at køre scriptet

./RevertIdentity.ps1PowerShell med miljø-id'et Dataverse ogpolicyArmId. - Du kan fjerne virksomhedspolitikken ved at køre scriptet PowerShell.\RemoveIdentityEnterprisePolicy.ps1 med policyArmId.

Kendt begrænsning

Der kan kun oprettes forbindelse mellem én virksomhedspolitik og Dataverse-miljøet på én gang. Hvis du har brug for at oprette flere Azure Synapse Link-links, hvor administreret identitet er aktiveret, skal du kontrollere, at alle tilknyttede Azure-ressourcer er under den samme ressourcegruppe.