Beskyt indgående trafik

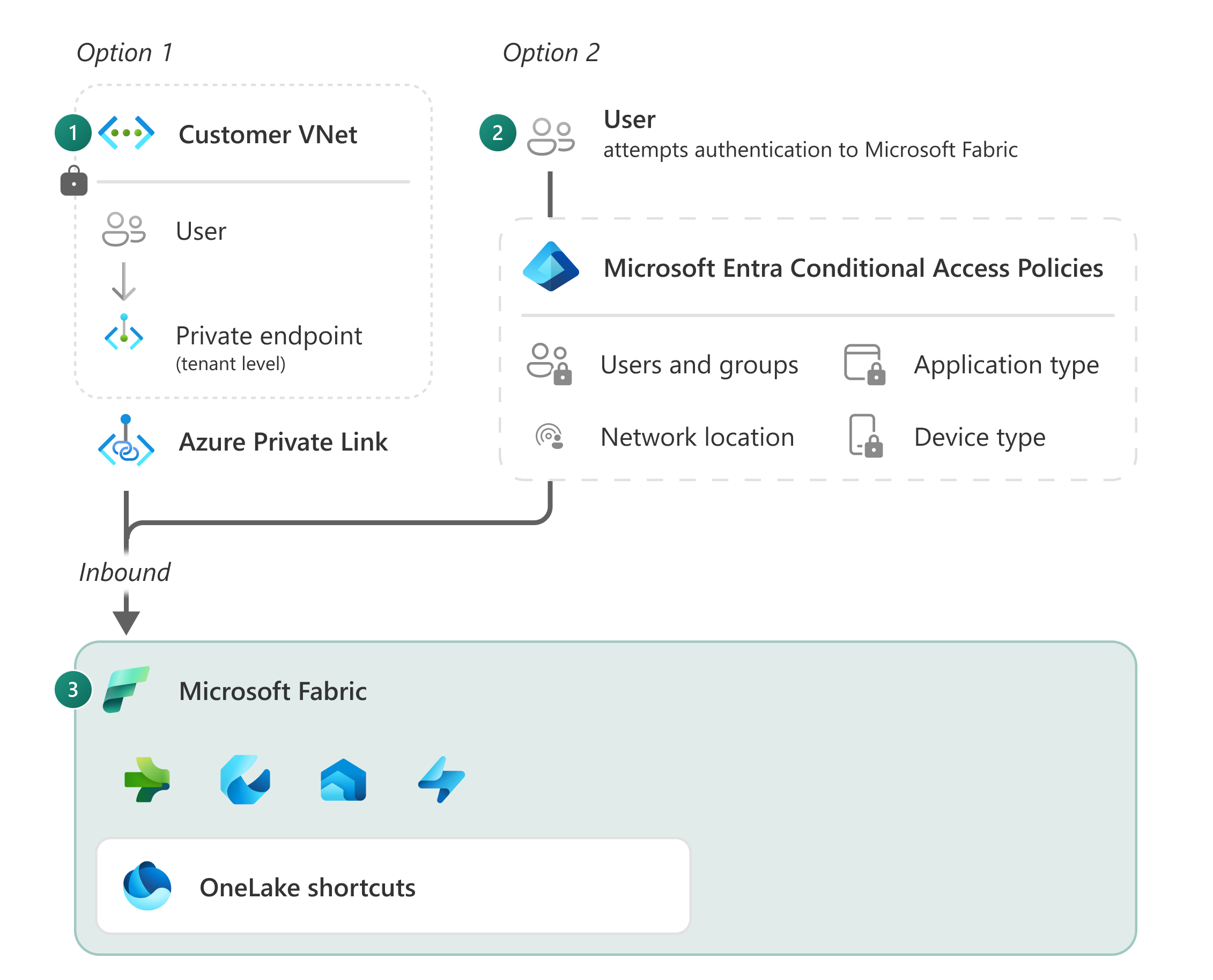

Indgående trafik er trafik, der kommer til Fabric fra internettet. I denne artikel forklares forskellene mellem de to måder at beskytte indgående trafik på i Microsoft Fabric, private links og Entra Conditional Access. Brug denne artikel til at bestemme, hvilken metode der er bedst for din organisation.

Private links (Mulighed 1, Kunde vnet) – Fabric bruger en privat IP-adresse fra dit virtuelle netværk. Slutpunktet giver brugerne i dit netværk mulighed for at kommunikere med Fabric via den private IP-adresse ved hjælp af private links.

Betinget adgang til entra – (mulighed 2, bruger) – Når en bruger godkender adgang, bestemmes på baggrund af et sæt politikker, der kan omfatte IP-adresse, placering og administrerede enheder.

Når trafikken kommer ind i Fabric, godkendes den af Microsoft Entra ID, som er den samme godkendelsesmetode, der bruges af Microsoft 365, OneDrive og Dynamics 365. Microsoft Entra ID-godkendelse giver brugerne mulighed for på sikker vis at oprette forbindelse til cloudprogrammer fra alle enheder og netværk, uanset om de er hjemme, eksternt eller på deres firmakontor.

Fabric-backendplatformen er beskyttet af et virtuelt netværk og er ikke direkte tilgængelig fra det offentlige internet, bortset fra via sikre slutpunkter. Du kan få mere at vide om, hvordan trafikken er beskyttet i Fabric, ved at gennemse Fabric's Architectural-diagram.

Fabric kommunikerer som standard mellem oplevelser ved hjælp af det interne Microsoft-backbone-netværk. Når en Power BI-rapport indlæser data fra OneLake, går dataene gennem det interne Microsoft-netværk. Denne konfiguration adskiller sig fra at skulle konfigurere flere PaaS-tjenester (Platform as a Service) for at oprette forbindelse til hinanden via et privat netværk. Indgående kommunikation mellem klienter, f.eks. din browser eller SQL Server Management Studio (SSMS) og Fabric, bruger TLS 1.2-protokollen og forhandler til TLS 1.3, når det er muligt.

Fabrics standardindstillinger for sikkerhed omfatter:

Microsoft Entra ID , som bruges til at godkende alle anmodninger.

Ved vellykket godkendelse dirigeres anmodninger til den relevante backendtjeneste via sikre Microsoft-administrerede slutpunkter.

Intern trafik mellem oplevelser i Fabric dirigeres over Microsoft-backbone.

Trafikken mellem klienter og Fabric krypteres ved hjælp af mindst TLS 1.2-protokollen (Transport Layer Security).

Betinget adgang til entra

Alle interaktioner med Fabric godkendes med Microsoft Entra ID. Microsoft Entra ID er baseret på sikkerhedsmodellen Nul tillid, som forudsætter, at du ikke er fuldt beskyttet inden for organisationens netværksperimeter. I stedet for at se på dit netværk som en sikkerhedsgrænse ser Nul tillid identitet som den primære perimeter for sikkerhed.

Hvis du vil bestemme adgang på godkendelsestidspunktet, kan du definere og gennemtvinge politikker for betinget adgang baseret på brugernes identitet, enhedskontekst, placering, netværk og programfølsomhed. Du kan f.eks. kræve multifaktorgodkendelse, enhedsoverholdelse eller godkendte apps for at få adgang til dine data og ressourcer i Fabric. Du kan også blokere eller begrænse adgangen fra risikable placeringer, enheder eller netværk.

Politikker for betinget adgang hjælper dig med at beskytte dine data og programmer uden at gå på kompromis med brugernes produktivitet og oplevelse. Her er nogle eksempler på adgangsbegrænsninger, du kan gennemtvinge ved hjælp af betinget adgang.

Definer en liste over IP'er for indgående forbindelse til Fabric.

Brug MFA (Multifactor Authentication).

Begræns trafik baseret på parametre som f.eks. oprindelsesland eller enhedstype.

Fabric understøtter ikke andre godkendelsesmetoder, f.eks. kontonøgler eller SQL-godkendelse, som er afhængige af brugernavne og adgangskoder.

Konfigurer betinget adgang

Hvis du vil konfigurere betinget adgang i Fabric, skal du vælge flere Fabric-relaterede Azure-tjenester, f.eks. Power BI, Azure Data Explorer, Azure SQL Database og Azure Storage.

Bemærk

Betinget adgang kan anses for at være for bred for nogle kunder, da en hvilken som helst politik anvendes på Fabric og de relaterede Azure-tjenester.

Licenser

Betinget adgang kræver Microsoft Entra ID P1-licenser. Disse licenser er ofte allerede tilgængelige i din organisation, fordi de deles med andre Microsoft-produkter, f.eks. Microsoft 365. Hvis du vil finde den rigtige licens til dine krav, skal du se Licenskrav.

Adgang, der er tillid til

Fabric behøver ikke at være placeret i dit private netværk, selvom du har dine data gemt i et. Med PaaS-tjenester er det almindeligt at placere beregningen i det samme private netværk som lagerkontoen. Men med Fabric er dette ikke nødvendigt. Hvis du vil aktivere adgang til Fabric, der er tillid til, kan du bruge funktioner som datagateways i det lokale miljø, adgang til arbejdsområder, der er tillid til, og administrerede private slutpunkter. Du kan få flere oplysninger under Sikkerhed i Microsoft Fabric.

Private links

Med private slutpunkter tildeles din tjeneste en privat IP-adresse fra dit virtuelle netværk. Slutpunktet gør det muligt for andre ressourcer i netværket at kommunikere med tjenesten via den private IP-adresse.

Ved hjælp af Private links opretter en tunnel fra tjenesten til et af dine undernet en privat kanal. Kommunikation fra eksterne enheder går fra deres IP-adresse til et privat slutpunkt i det pågældende undernet, gennem tunnelen og ind i tjenesten.

Efter implementering af private links er Fabric ikke længere tilgængelig via det offentlige internet. For at få adgang til Fabric skal alle brugere oprette forbindelse via det private netværk. Det private netværk er påkrævet til al kommunikation med Fabric, herunder visning af en Power BI-rapport i browseren og brug af SQL Server Management Studio (SSMS) til at oprette forbindelse til en SQL-forbindelsesstreng som .<guid_unique_your_item>.datawarehouse.fabric.microsoft.com

Netværk i det lokale miljø

Hvis du bruger netværk i det lokale miljø, kan du udvide dem til Azure Virtual Network (VNet) ved hjælp af et ExpressRoute-kredsløb eller en VPN fra websted til websted for at få adgang til Fabric ved hjælp af private forbindelser.

Båndbredde

Med private links kører al trafik til Fabric gennem det private slutpunkt, hvilket medfører potentielle problemer med båndbredden. Brugerne kan ikke længere indlæse globale distribuerede ikke-datarelaterede ressourcer, f.eks. billeder .css og .html filer, der bruges af Fabric, fra deres område. Disse ressourcer indlæses fra placeringen af det private slutpunkt. For australske brugere med et privat slutpunkt i USA rejser trafikken f.eks. først til USA. Dette øger indlæsningstiden og kan reducere ydeevnen.

Omkostning

Omkostningerne ved private links og forøgelsen af ExpressRoute-båndbredden for at tillade private forbindelser fra dit netværk kan føje omkostninger til din organisation.

Overvejelser og begrænsninger

Med private links lukker du Fabric til det offentlige internet. Derfor er der mange overvejelser og begrænsninger , du skal tage højde for.