Rollebaseret adgangskontrol (RBAC)

OneLake RBAC bruger rolletildelinger til at anvende tilladelser til sine medlemmer. Du kan enten tildele roller til enkeltpersoner eller til sikkerhedsgrupper, Microsoft 365-grupper og distributionslister. Alle medlemmer i brugergruppen får tildelt rollen.

Hvis en person er i to eller flere sikkerhedsgrupper eller Microsoft 365-gruppe, får vedkommende det højeste tilladelsesniveau, der leveres af rollerne. Hvis du indlejrer brugergrupper og tildeler en rolle til en gruppe, har alle de indeholdte brugere tilladelser.

OneLake RBAC giver brugerne mulighed for kun at definere dataadgangsroller for Lakehouse Items .

OneLake RBAC begrænser dataadgang for brugere med Arbejdsområdefremviser eller læseadgang til et lakehouse. Den gælder ikke for arbejdsområdeadministratorer, medlemmer eller bidragydere. OneLake RBAC understøtter derfor kun læserettigheder.

Sådan opretter du RBAC-roller

Du kan definere og administrere OneLake RBAC-roller via indstillingerne for dataadgang i lakehouse.

Få mere at vide i Introduktion til dataadgangsroller.

Standardrolle for RBAC i lakehouse

Når brugeren opretter et nyt lakehouse, genererer OneLake en standardrolle for RBAC med navnet Default Readers. Rollen giver alle brugere med tilladelsen ReadAll tilladelse til at læse alle mapper i elementet.

Her er standardrolledefinitionen:

| Stofelement | Rollenavn | Tilladelse | Mapper inkluderet | Tildelte medlemmer |

|---|---|---|---|---|

| Lakehouse | DefaultReader |

Læs alle | Alle mapper under Tables/ og Files/ |

Alle brugere med tilladelsen ReadAll |

Bemærk

Hvis du vil begrænse adgangen til bestemte brugere eller bestemte mapper, skal du enten ændre standardrollen eller fjerne den og oprette en ny brugerdefineret rolle.

Nedarvning i OneLake RBAC

For en given mappe nedarver OneLake RBAC-tilladelser altid til hele hierarkiet for mappens filer og undermapper.

F.eks. i betragtning af følgende hierarki for et lakehouse i OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file1111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

For det angivne hierarki arver OneLake RBAC-tilladelser til Role1 og Role2 på følgende måde:

| Rolle | Tilladelse | Mappe, der er defineret i tilladelsen | Mapper og filer, der nedarver tilladelsen |

| Rolle1 | Læse | mappe1 |

|

| Rolle2 | Læse | mappe2 |

|

Gennemgang og registrering i OneLake RBAC

OneLake RBAC leverer automatisk gennemgang af overordnede elementer for at sikre, at data er nemme at finde. Hvis du tildeler en bruger Læse til undermappe11, får brugeren mulighed for at få vist og gennemgå den overordnede mappe1. Denne funktionalitet svarer til Windows-mappetilladelser, hvor det er muligt at finde og gennemgå de overordnede mapper, når du giver adgang til en undermappe. Den liste og gennemgang, der er tildelt den overordnede, omfatter ikke andre elementer uden for de direkte overordnede, så det sikres, at andre mapper bevares sikre.

F.eks. i betragtning af følgende hierarki for et lakehouse i OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

For det angivne hierarki giver OneLake RBAC-tilladelser for 'Role1' følgende adgang. Bemærk, at adgang til file11.txt ikke er synlig, da den ikke er overordnet for undermappen11. På samme måde er file111.txt heller ikke synlige for Role2.

| Rolle | Tilladelse | Mappe, der er defineret i tilladelsen | Mapper og filer, der nedarver tilladelsen |

| Rolle1 | Læse | undermappe11 |

|

| Rolle2 | Læse | undermappe111 |

|

For genveje er funktionsmåden for listen en smule anderledes. Genveje til eksterne datakilder fungerer på samme måde som mapper, men genveje til andre OneLake-placeringer har en særlig funktionsmåde. Adgangen til en OneLake-genvej bestemmes af genvejens destinationstilladelser. Når du angiver genveje, foretages der ikke noget kald for at kontrollere måladgangen. Når du angiver en mappe, returneres alle interne genveje derfor, uanset om en bruger har adgang til destinationen. Når en bruger forsøger at åbne genvejen, evalueres adgangskontrollen, og en bruger kan kun se data, som brugeren har de nødvendige tilladelser til at se. Du kan få flere oplysninger om genveje i afsnittet sikkerhed for genveje.

I eksemplerne nedenfor bruges følgende mappehierarki.

Files/

────folder1

│

└───shortcut2

|

└───shortcut3

| Rolle | Tilladelse | Mappe, der er defineret i tilladelsen | Resultat af visning af filer |

| Rolle1 | Læse | mappe1 |

|

| Rolle2 | NIELSEN | NIELSEN |

|

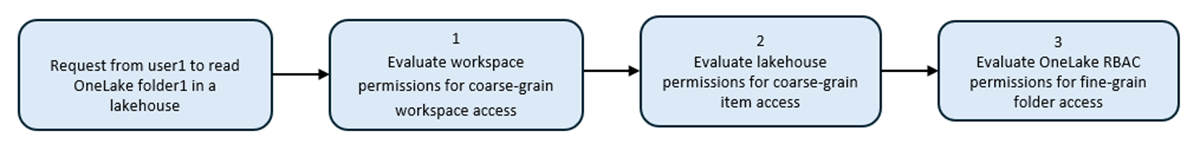

Sådan evalueres OneLake RBAC-tilladelser med Fabric-tilladelser

Med tilladelserne Arbejdsområde og Element kan du give "grov detaljering" adgang til data i OneLake for det angivne element. OneLake RBAC-tilladelser giver dig mulighed for kun at begrænse dataadgangen i OneLake til bestemte mapper.

Tilladelserne OneLake RBAC og Workspace

Tilladelserne til arbejdsområdet er den første sikkerhedsgrænse for data i OneLake. Hvert arbejdsområde repræsenterer et enkelt domæne eller projektområde, hvor teams kan samarbejde om data. Du administrerer sikkerhed i arbejdsområdet via Roller i Fabric-arbejdsområdet. Få mere at vide om Fabric-rollebaseret adgangskontrol (RBAC): Arbejdsområderoller

Arbejdsområderoller i Fabric tildeler følgende tilladelser i OneLake.

| Tilladelse | Admin | Medlem | Bidragyder | Læser |

|---|---|---|---|---|

| Vis filer i OneLake | Altid* Ja | Altid* Ja | Altid* Ja | Nej som standard. Brug OneLake RBAC til at give adgang. |

| Skriv filer i OneLake | Altid* Ja | Altid* Ja | Altid* Ja | Nr. |

Bemærk

*Da rollerne Arbejdsområdeadministrator, Medlem og Bidragyder automatisk tildeler skrivetilladelser til OneLake, tilsidesætter den alle Læsetilladelser til OneLake RBAC.

| Arbejdsområderolle | Anvender OneLake læsetilladelser til RBAC? |

|---|---|

| Administrator, bidragyder, medlem | Nej, OneLake Security ignorerer alle OneLake RBC Read-tilladelser |

| Seer | Ja, hvis det er defineret, anvendes tilladelsen OneLake RBAC Read |

Tilladelserne OneLake RBAC og Lakehouse

I et arbejdsområde kan Fabric-elementer have tilladelser, der er konfigureret separat fra arbejdsområderollerne. Du kan konfigurere tilladelser enten ved at dele et element eller ved at administrere tilladelserne for et element. Følgende tilladelser bestemmer en brugers mulighed for at udføre handlinger på data i OneLake.

Tilladelser til Lakehouse

| Tilladelse til lakehouse | Kan du få vist filer i OneLake? | Kan du skrive filer i OneLake? | Kan du læse data via SQL Analytics-slutpunktet? |

|---|---|---|---|

| Læst | Nej som standard. Brug OneLake RBAC til at give adgang. | Nr. | Nej |

| Læs alle | Ja som standard. Brug OneLake RBAC til at begrænse adgangen. | Nr. | Nej |

| Skriv | Ja | Ja | Ja |

| Execute, Reshare, ViewOutput, ViewLogs | I/T – kan ikke tildeles alene | I/T – kan ikke tildeles alene | I/T – kan ikke tildeles alene |

Tilladelser til OneLake RBAC og Lakehouse SQL Analytics Endpoint

SQL Analytics-slutpunktet er et lager, der automatisk genereres fra en Lakehouse i Microsoft Fabric. En kunde kan skifte fra visningen "Lake" i Lakehouse (som understøtter datakonstruktion og Apache Spark) til visningen "SQL" for det samme Lakehouse. Få mere at vide om SQL Analytics-slutpunktet i dokumentationen til Data Warehouse: SQL-analyseslutpunkt.

| Tilladelse til SQL Analytics-slutpunkt | Brugere kan få vist filer via OneLake-slutpunktet? | Brugere kan skrive filer via OneLake-slutpunktet? | Brugere kan læse data via SQL Analytics-slutpunktet? |

|---|---|---|---|

| Læst | Nej som standard. Brug OneLake RBAC til at give adgang. | Nr. | Nej som standard, men kan konfigureres med SQL-detaljerede tilladelser |

| ReadData | Nej som standard. Brug OneLake RBAC til at give adgang. | Nej | Ja |

| Skriv | Ja | Ja | Ja |

Tilladelserne OneLake RBAC og Default Lakehouse Semantic Model

Når brugeren opretter et lakehouse i Microsoft Fabric, klargør systemet også den tilknyttede semantiske standardmodel. Den semantiske standardmodel indeholder målepunkter oven på lakehouse-data. Den semantiske model gør det muligt for Power BI at indlæse data til rapportering.

| Standardtilladelse for semantisk model | Kan du få vist filer i OneLake? | Kan du skrive filer i OneLake? | Kan du se skemaet i semantisk model? | Kan du læse data i semantisk model? |

|---|---|---|---|---|

| Læst | Nej som standard. Brug OneLake RBAC til at give adgang. | Nr. | Nej | Ja som standard. Kan begrænses med sikkerhed på objektniveau i Power BI og sikkerhed på rækkeniveau i Power BI |

| Build | Ja som standard. Brug OneLake RBAC til at begrænse adgangen. | Ja | Ja | Ja |

| Skriv | Ja | Ja | Ja | Ja |

| Del igen | I/T – kan ikke tildeles alene | I/T – kan ikke tildeles alene | I/T – kan ikke tildeles alene | I/T – kan ikke tildeles alene |

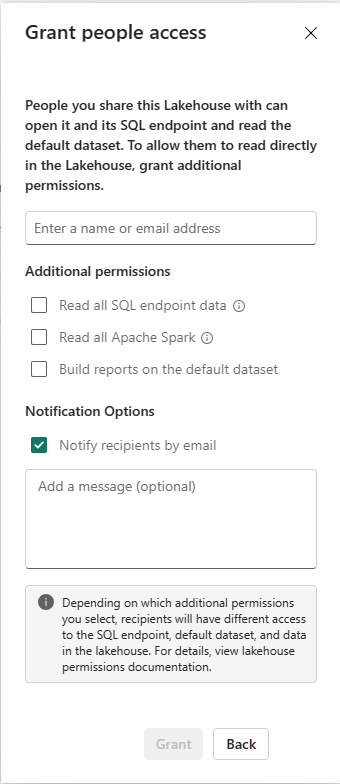

Tilladelserne Lakehouse Sharing og OneLake RBAC

Når brugeren deler et lakehouse, giver vedkommende andre brugere eller en gruppe brugere adgang til et lakehouse uden at give adgang til arbejdsområdet og resten af dets elementer. Delt lakehouse kan findes via Data Hub eller afsnittet Delt med mig i Microsoft Fabrics.

Når nogen deler et lakehouse, kan de også give adgang til SQL Analytics-slutpunktet og den tilknyttede semantiske standardmodel.

| Delingsmulighed | Kan du få vist filer i OneLake? | Kan du skrive filer i OneLake? | Kan du læse data via SQL Analytics-slutpunktet? | Kan se og bygge semantiske modeller? |

|---|---|---|---|---|

| Der er ikke valgt flere tilladelser | Nej som standard. Brug OneLake RBAC til at give adgang. | Nr. | Nej | Nej |

| Læs alle Apache Spark | Ja som standard. Brug OneLake RBAC til at begrænse adgangen. | Nr. | Nej | Nej |

| Læs alle SQL-slutpunktsdata | Nej som standard. Brug OneLake RBAC til at give adgang. | Nej | Ja | Nej |

| Opret rapporter på standarddatasættet | Ja som standard. Brug OneLake RBAC til at begrænse adgangen. | Nr. | Nej | Ja |

Få mere at vide om model til tilladelser til datadeling:

Genveje

OneLake RBAC i interne genveje

For alle mapper i et lakehouse nedarver RBAC-tilladelser altid alle interne genveje , hvor denne mappe er defineret som destination.

Når en bruger får adgang til data via en genvej til en anden OneLake-placering, bruges identiteten for den kaldende bruger til at godkende adgang til dataene i genvejens destinationssti*. Derfor skal denne bruger have OneLake RBAC-tilladelser på målplaceringen for at kunne læse dataene.

Vigtigt

Når du får adgang til genveje via semantiske Power BI-modeller eller T-SQL, overføres den kaldende brugers identitet ikke til genvejsmålet. Ejeren af opkaldselementet overføres i stedet for og uddelegerer adgang til den kaldende bruger.

Definition af RBAC-tilladelser for den interne genvej er ikke tilladt og skal defineres i destinationsmappen, der er placeret i destinationselementet. Da definition af RBAC-tilladelser kun er begrænset til lakehouse-elementer, aktiverer OneLake kun RBAC-tilladelser for genveje, der er målrettet til mapper i lakehouse-elementer.

Den næste tabel angiver, om det tilsvarende genvejsscenarie understøttes til definition af OneLake RBAC-tilladelser.

| Internt genvejsscenarie | Understøttes OneLake RBAC-tilladelser? | Kommentarer |

|---|---|---|

| Genvej i et lakehouse1, der peger på mappe2 i det samme lakehouse. | Understøttet. | Hvis du vil begrænse adgangen til data i genvejen, skal du definere OneLake RBAC for mappe2. |

| Genvej i et lakehouse1, der peger på mappe2 i et andet lakehouse2 | Understøttet. | Hvis du vil begrænse adgangen til data i genvejen, skal du definere OneLake RBAC for folder2 i lakehouse2. |

| Genvej i et lakehouse, der peger på en tabel, der er placeret i et datawarehouse | Ikke understøttet. | OneLake understøtter ikke definition af RBAC-tilladelser i datawarehouses. Adgangen bestemmes i stedet på baggrund af tilladelsen ReadAll. |

| Genvej i et lakehouse, der peger på en tabel, der er placeret i en KQL-database | Ikke understøttet. | OneLake understøtter ikke definition af RBAC-tilladelser i KQL-databaser. Adgangen bestemmes i stedet på baggrund af tilladelsen ReadAll. |

OneLake RBAC i eksterne genveje (ADLS, S3, Dataverse)

OneLake understøtter definition af RBAC-tilladelser for genveje som f.eks. ADLS-, S3- og Dataverse-genveje. I dette tilfælde anvendes RBAC-modellen oven på den delegerede godkendelsesmodel, der er aktiveret for denne type genvej.

Antag, at user1 opretter en S3-genvej i et lakehouse, der peger på en mappe i en AWS S3-bucket. Derefter forsøger user2 at få adgang til data i denne genvej.

| Tillader S3-forbindelse adgang for den delegerede bruger1? | Godkender OneLake RBAC adgang for den anmodende bruger2? | Resultat: Kan user2 få adgang til data i S3 Genvej? |

|---|---|---|

| Ja | Ja | Ja |

| Nr. | Nej | Nej |

| Nej | Ja | Nr. |

| Ja | Nr. | Nej |

RBAC-tilladelserne skal være defineret for hele genvejens omfang (hele destinationsmappen), men nedarve rekursivt til alle undermapper og filer.

Få mere at vide om S3-, ADLS- og Dataverse-genveje i OneLake-genveje.

Grænser for OneLake RBAC

Følgende tabel indeholder begrænsningerne for OneLake-dataadgangsroller.

| Scenarie | Maksimum |

|---|---|

| Maksimalt antal OneLake RBAC-roller pr. Stofelement | Højst 250 roller for hver lakehouse-vare. |

| Maksimalt antal medlemmer pr. OneLake RBAC-rolle | Højst 500 brugere og brugergrupper pr. rolle. |

| Maksimalt antal tilladelser pr. OneLake RBAC-rolle | Højst 500 tilladelser pr. rolle |

Ventetider i OneLake RBAC

- Hvis du ændrer en OneLake RBAC-rolledefinition, tager det ca. 5 minutter, før OneLake anvender de opdaterede definitioner.

- Hvis du ændrer en brugergruppe i rollen OneLake RBAC, tager det ca. en time, før OneLake anvender rollens tilladelser til den opdaterede brugergruppe.