Bruge din egen Azure Data Lake Storage-konto

Dynamics 365 Customer Insights - Data giver dig mulighed for at gemme dine kundedata i Azure Data Lake Storage. Kundedata omfatter data, du importerer, og outputdata som f.eks. samlede profiler og segmenter. Nogle af outputdataene lagres også som tabeller i Microsoft Dataverse sammen med metadata som matchregler eller segmentkonfiguration og søgeindeks. Når du gemmer data i Data Lake Storage, accepterer du, at data overføres til og gemmes på den relevante geografiske placering for den pågældende Azure-lagerkonto. Der er flere oplysninger i Microsofts Sikkerhedscenter.

Administratorer i Customer Insights - Data kan oprette miljøer og angive indstillingen for datalagring i processen.

Forudsætninger

- Azure Data Lake Storage-konti skal være i det samme Azure-område, som du valgte under oprettelse af Customer Insights - Data-miljøet. Hvis du vil vide mere om området for miljøet, skal du gå til Indstillinger>System>Om.

- Kontoen Data Lake Storage skal have funktionen Hierarkisk navneområde aktiveret.

- Den administrator, der konfigurerer Customer Insights - Data-miljøet, skal bruge rollen Bidragyder til lagring af BLOB-data eller Ejer af lagring af BLOB-data til lagerkontoen eller

customerinsights-objektbeholderen. Du kan finde flere oplysninger om tildeling af tilladelser i en lagerkonto under Oprette en lagerkonto. - Hvis du vil give segmenteringsfunktioner adgang til lagerkontoen, skal du følge trinnene i denne artikel.

Forbinde Customer Insights - Data med din lagerkonto

Når du opretter et nyt miljø, skal du sikre dig, at Data Lake Storage-kontoen findes, og at alle forudsætningerne er opfyldt.

- I trinnet Datalagring under oprettelse af miljøet skal du angive Gem outputdata til Azure Data Lake Storage Gen2.

- Vælg, hvordan du vil oprette forbindelse til dit lager. Du kan vælge mellem en ressourcebaseret mulighed og en abonnementsbaseret mulighed for godkendelse. Du kan finde flere oplysninger i Oprette forbindelse til en Azure Data Lake Storage-konto ved hjælp af en Microsoft Entra-tjenesteprincipal.

- I forbindelse med Azure-abonnement skal du vælge det abonnement, den ressourcegruppe og den lagerkonto, der indeholder

customerinsights-objektbeholderen. - For Firmanøgle skal du angive Firmanavn og Firmanøgle for Data Lake Storage-kontoen. Hvis du bruger denne godkendelsesmetode, bliver du informeret, hvis organisationen udskifter nøglerne. Du skal opdatere miljøkonfigurationen med den nye nøgle, når den udskiftes.

- I forbindelse med Azure-abonnement skal du vælge det abonnement, den ressourcegruppe og den lagerkonto, der indeholder

- Hvis din lagerkonto er bag en firewall, skal du vælge Aktivér privat link for at oprette forbindelse til kontoen ved hjælp af private Azure-links

Når systemprocesser, for eksempel dataindtagelse, er fuldført, oprettes der tilsvarende mapper på lagerkontoen. Datafiler og model.json-filer oprettes og føjes til mapper baseret på procesnavnet.

Hvis du opretter flere miljøer i Customer Insights og vælger at gemme outputtabellerne fra disse miljøer i lagerkontoen, opretter systemet separate mapper for de enkelte miljøer med ci_environmentID i beholderen.

Aktivere datadeling med Dataverse fra dit eget Azure Data Lake Storage (forhåndsversion)

[Denne artikel er til dokumentationen til den foreløbige udgivelse. Der kan forekomme ændringer.]

Dynamics 365 Customer Insights - Data skriver outputdata som f.eks. samlede profiler og segmenter til dit Azure Data Lake Storage. Du kan aktivere datadeling for at gøre outputdata i Azure Data Lake Storage tilgængelige for dit Microsoft Dataverse-miljø. Den bruger, der konfigurerer Customer Insights - Data-miljøet, skal som minimum have Læser af Blob Data-lager-tilladelser til customerinsights-objektbeholderen i lagerkontoen.

Vigtigt

- Dette er en forhåndsversion af funktionen.

- Forhåndsversionsfunktionerne er ikke beregnet til produktionsformål og kan have begrænset funktionalitet. Disse funktioner er tilgængelige før en officiel udgivelse, så kunderne kan få tidlig adgang og give feedback.

Begrænsninger

- En enkelt en til en-tilknytning mellem en Dataverse-organisation og en Azure Data Lake Storage-konto understøttes.

- Mållagerkontoen kan ikke ændres.

- Datadeling fungerer ikke, hvis din Azure Data Lake Storage-konto er bag en firewall.

- Automatisk sammenkædning af kundeprofiler i Dataverse understøttes ikke, når du bruger din egen Azure Data Lake Storage. Customer Insights-lager anbefales.

Konfigurere sikkerhedsgrupper på din egen Azure Data Lake Storage

Opret to sikkerhedsgrupper i dit Azure-abonnement – en Læser-sikkerhedsgruppe og en bidragyder-sikkerhedsgruppe, og angiv Microsoft Dataverse-tjenesten som ejer for begge sikkerhedsgrupper.

Administrer ACL (Access Control List) på

customerinsights-beholderen på din lagerkonto via disse sikkerhedsgrupper.- Tilføj tjenesten Microsoft Dataverse og alle Dataverse-baserede virksomhedsprogrammer, f.eks. Dynamics 365 Sales til Læser-sikkerhedsgruppen med skrivebeskyttede tilladelser.

- Tilføj kun programmet Customers Insights til sikkerhedsgruppen Bidragyder for at give både læse- og skrivetilladelser til at skrive profiler og indsigt.

Konfigurere PowerShell

Konfigurer PowerShell til at udføre PowerShell-scripts.

Installer den nyeste version af Azure Active Directory PowerShell til Graph.

- På din pc skal du vælge Windows-tasten på tastaturet og søge efter Windows PowerShell og vælge Kør som administrator.

- I det PowerShell-vindue, der åbnes, skal du skrive

Install-Module AzureAD.

Importér tre moduler.

- Skriv

Install-Module -Name Az.Accountsi PowerShell-vinduet, og følg trinnene. - Gentag for

Install-Module -Name Az.ResourcesogInstall-Module -Name Az.Storage.

- Skriv

Udfør PowerShell-scripts, og hent tilladelses-id'et

Hent de to PowerShell-scripts, du skal bruge for at køre fra vores udviklers GitHub-repo.

CreateSecurityGroups.ps1: Kræver lejeradministratortilladelser.ByolSetup.ps1: Kræver tilladelser som Ejer af Blob Data-lager på lagerkonto/beholderniveau. Dette script opretter tilladelsen for dig. Rolletildelingen kan fjernes manuelt, når scriptet er kørt korrekt.

Udfør

CreateSecurityGroups.ps1i Windows PowerShell ved at angive det Azure-abonnements-id, der indeholder dit Azure Data Lake Storage. Åbn PowerShell-scriptet i en editor for at gennemse flere oplysninger og den implementerede logik.Med dette script oprettes der to sikkerhedsgrupper i dit Azure-abonnement: én for Læser-gruppen og en anden for Bidragyder-gruppen. Microsoft Dataverse-tjenesten er ejer af begge disse sikkerhedsgrupper.

Gem begge id-værdier for sikkerhedsgrupper, der er genereret med dette script, for at bruge dem i

ByolSetup.ps1-scriptet.Bemærk

Oprettelse af sikkerhedsgrupper kan deaktiveres for lejeren. I det tilfælde skal du konfigurere manuelt, og din Azure AD-administrator skal aktivere oprettelse af sikkerhedsgruppe.

Kør

ByolSetup.ps1i Windows PowerShell ved at angive det Azure-abonnements-id, der indeholder dit Azure Data Lake Storage, navnet på din lagerkonto, navnet på ressourcegruppen og id for Læser- og Bidragyder-sikkerhedsgruppen. Åbn PowerShell-scriptet i en editor for at gennemse flere oplysninger og den implementerede logik.Dette script tilføjer det påkrævede rollebaserede adgangskontrolelement for Microsoft Dataverse-tjenesten og alle Dataverse-baserede virksomhedsprogrammer. Den opdaterer også ACL (Access Control List) i

customerinsights-beholderen for de sikkerhedsgrupper, der er oprettet med scriptetCreateSecurityGroups.ps1. Gruppen Bidragyder har kun rwx-tilladelsen, og gruppen Læsere har kun r-x-tilladelsen.Kopiér outputstrengen, der ser således ud:

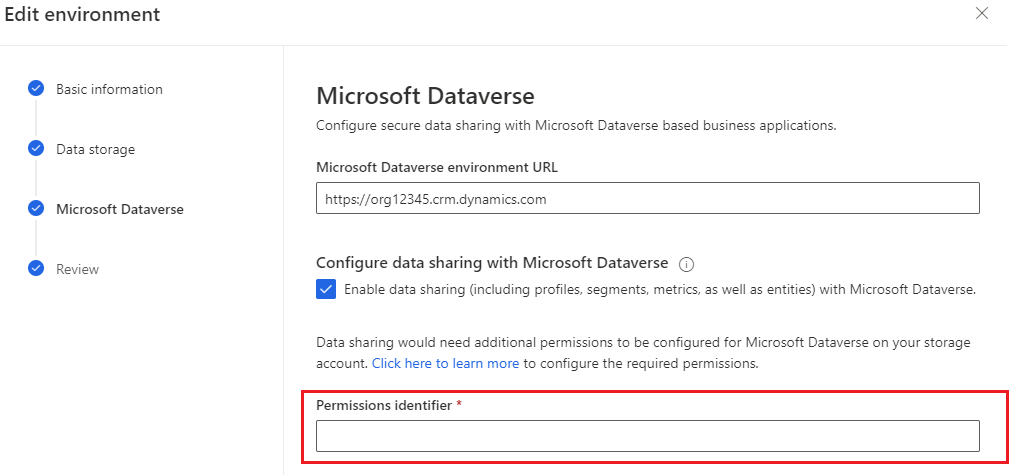

https://DVBYODLDemo/customerinsights?rg=285f5727-a2ae-4afd-9549-64343a0gbabc&cg=720d2dae-4ac8-59f8-9e96-2fa675dbdabcIndsæt den kopierede outputstreng i til feltet Tilladelser-id i trinnet til miljøkonfiguration for Microsoft Dataverse.