Undersøg hændelser på Microsoft Defender-portalen

På Microsoft Defender-portalen vises korrelerede beskeder, aktiver, undersøgelser og beviser fra alle dine aktiver i en hændelse for at give dig et omfattende indblik i hele bredden af et angreb.

I en hændelse kan du analysere beskederne, forstå, hvad de betyder, og sortere beviserne, så du kan udarbejde en effektiv afhjælpningsplan.

Indledende undersøgelse

Før du dykker ned i detaljerne, skal du se på egenskaberne og hele angrebshistorien om hændelsen.

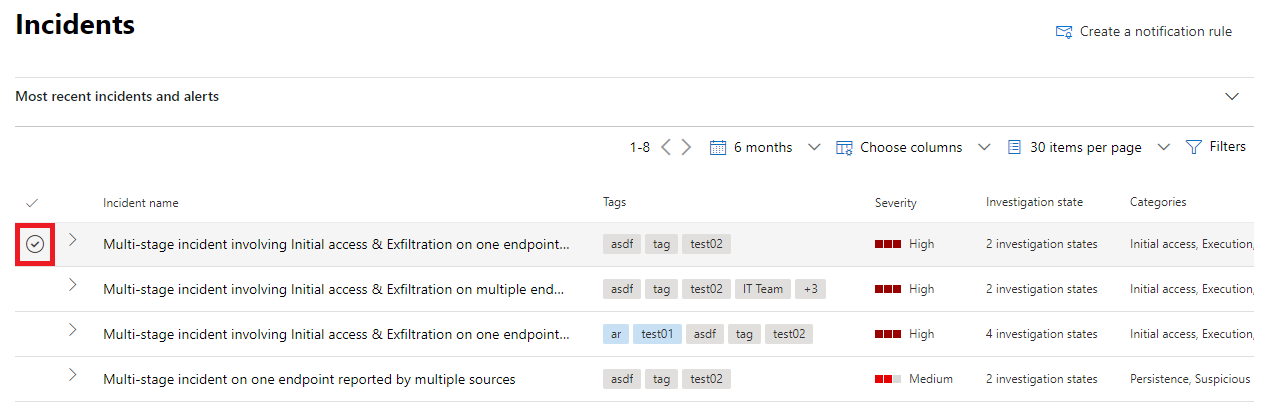

Du kan starte med at vælge hændelsen i markeringskolonnen. Her er et eksempel.

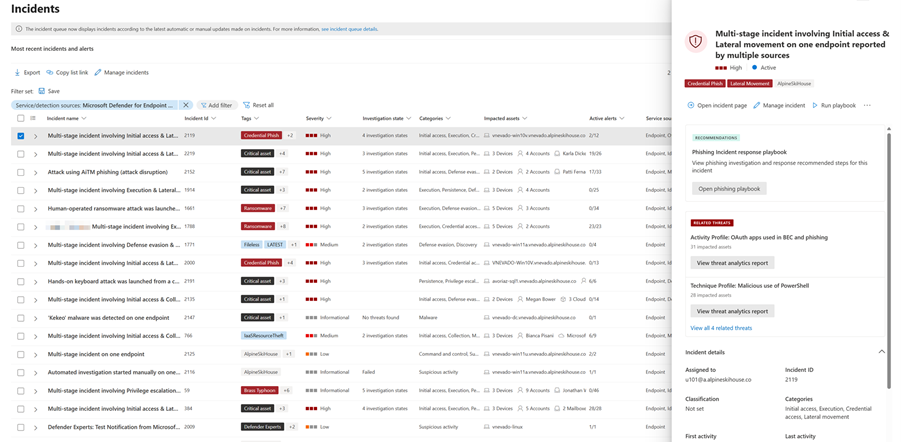

Når du gør det, åbnes en oversigtsrude med vigtige oplysninger om hændelsen, f.eks. oplysninger om hændelsen, anbefalede handlinger og relaterede trusler. Her er et eksempel.

Herfra kan du vælge Åbn hændelsesside. Dette åbner hovedsiden for hændelsen, hvor du kan finde oplysninger om hele angrebshistorien og faner for beskeder, enheder, brugere, undersøgelser og beviser. Du kan også åbne hovedsiden for en hændelse ved at vælge hændelsesnavnet i hændelseskøen.

Bemærk!

Brugere med klargjort adgang til Microsoft Security Copilot kan se ruden Copilot i højre side af skærmen, når de åbner en hændelse. Copilot giver indsigt og anbefalinger i realtid, der kan hjælpe dig med at undersøge og reagere på hændelser. Du kan få flere oplysninger under Microsoft Copilot i Microsoft Defender.

Angrebshistorie

Angrebshistorier hjælper dig med hurtigt at gennemse, undersøge og afhjælpe angreb, mens du får vist hele historien om angrebet under den samme fane. Det giver dig også mulighed for at gennemse enhedsoplysningerne og udføre afhjælpningshandlinger, f.eks. slette en fil eller isolere en enhed uden at miste kontekst.

Angrebshistorien er kort beskrevet i følgende video.

I angrebshistorien kan du finde beskedsiden og hændelsesgrafen.

Siden med hændelsesbeskeder indeholder følgende sektioner:

Beskedhistorie, som omfatter:

- Hvad skete der

- Udførte handlinger

- Relaterede hændelser

Egenskaber for beskeder i ruden til højre (tilstand, detaljer, beskrivelse m.m.)

Bemærk, at det ikke er alle beskeder, der indeholder alle de viste undersektioner i afsnittet Beskedhistorie .

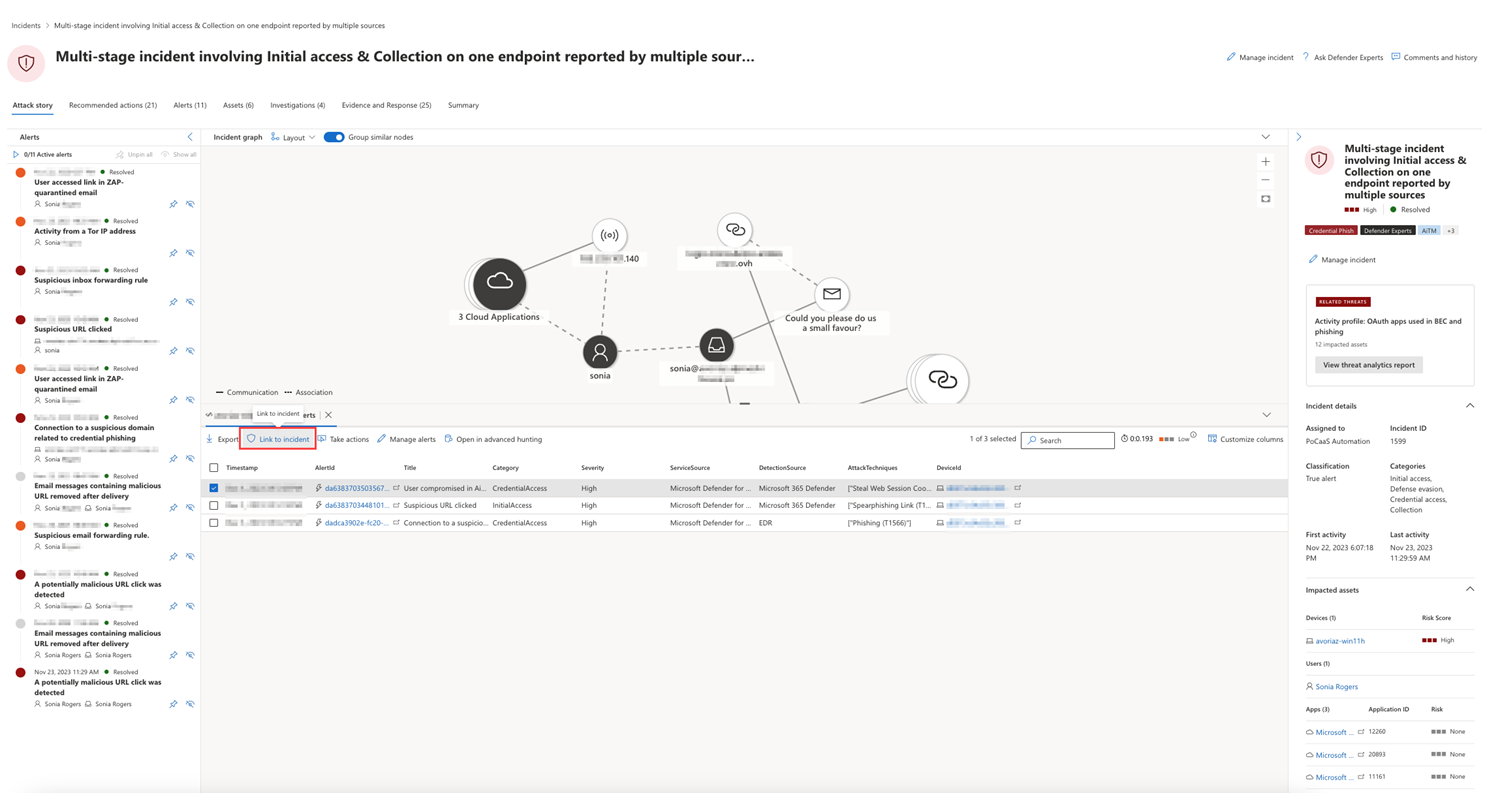

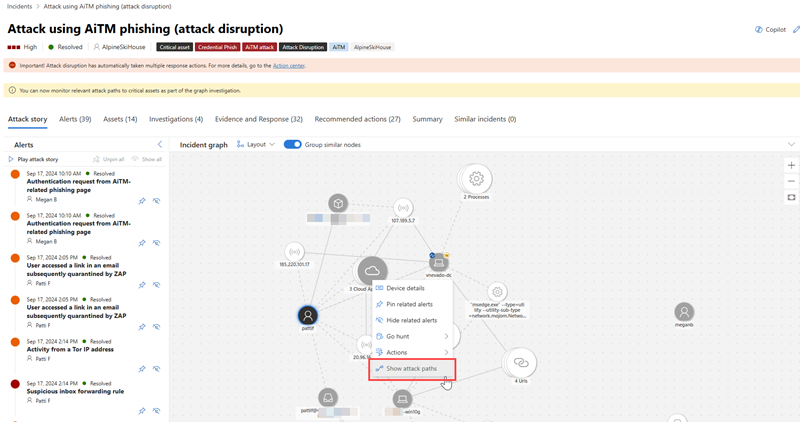

Grafen viser det fulde omfang af angrebet, hvordan angrebet spredte sig gennem dit netværk over tid, hvor det startede, og hvor langt angriberen gik. Den forbinder de forskellige mistænkelige enheder, der er en del af angrebet, med deres relaterede aktiver, f.eks. brugere, enheder og postkasser.

Fra grafen kan du:

Afspil beskederne og noderne på grafen, som de fandt sted over tid for at forstå kronologien af angrebet.

Åbn en objektrude, så du kan gennemse enhedsoplysningerne og reagere på afhjælpningshandlinger, f.eks. slette en fil eller isolere en enhed.

Fremhæv de beskeder, der er baseret på det objekt, de er relateret til.

Søg efter enhedsoplysninger for en enhed, fil, IP-adresse, URL-adresse, bruger, mail, postkasse eller cloudressource.

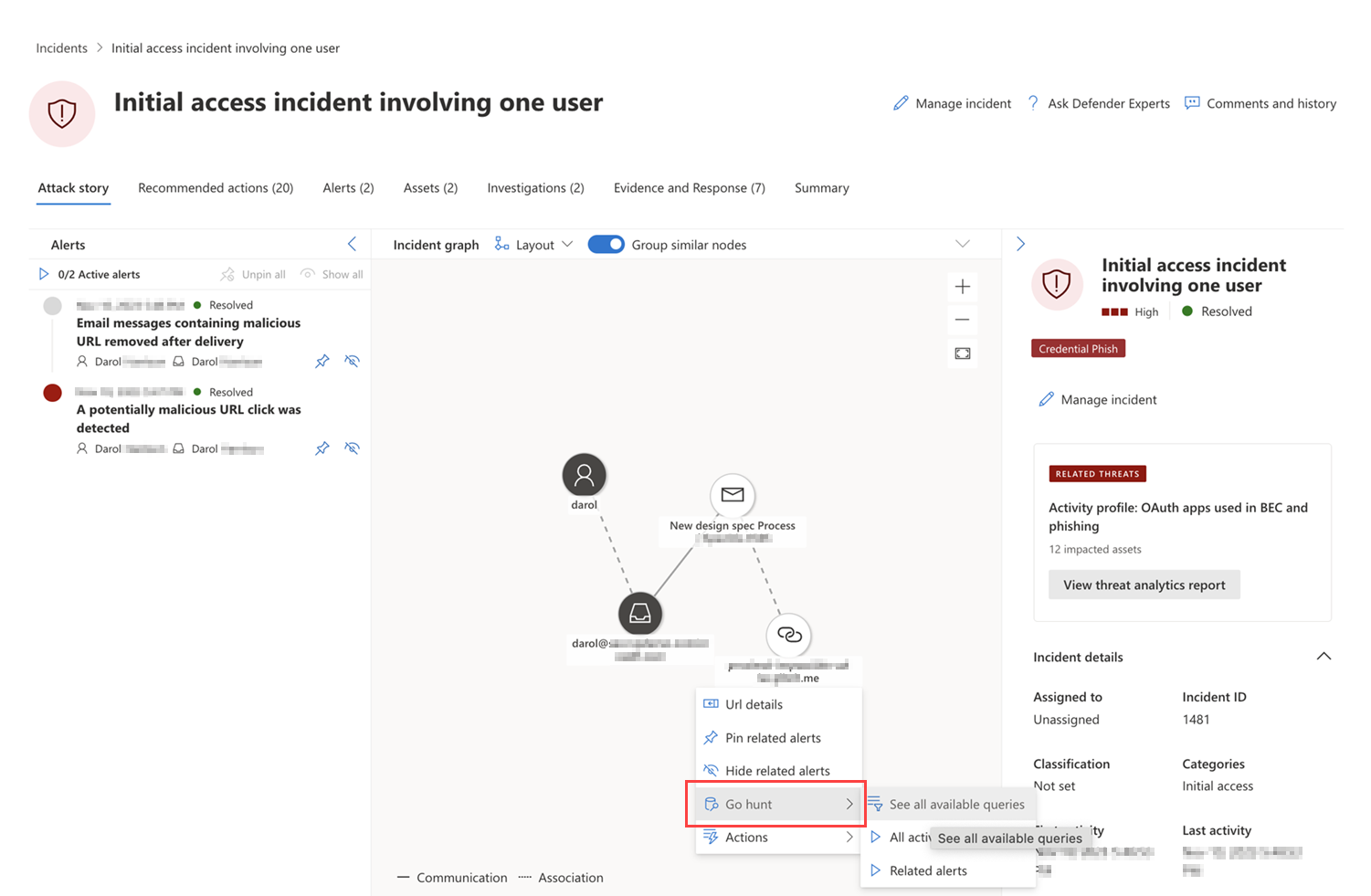

Gå på jagt

Go hunt-handlingen udnytter den avancerede jagtfunktion til at finde relevante oplysninger om en enhed. Søgesøgningsforespørgslen kontrollerer relevante skematabeller for alle hændelser eller beskeder, der involverer den specifikke enhed, du undersøger. Du kan vælge en af indstillingerne for at finde relevante oplysninger om objektet:

- Se alle tilgængelige forespørgsler – indstillingen returnerer alle tilgængelige forespørgsler for den objekttype, du undersøger.

- Alle aktiviteter – forespørgslen returnerer alle aktiviteter, der er knyttet til en enhed, hvilket giver dig en omfattende visning af hændelsens kontekst.

- Relaterede beskeder – forespørgslen søger efter og returnerer alle sikkerhedsbeskeder, der involverer en bestemt enhed, for at sikre, at du ikke går glip af nogen oplysninger.

De resulterende logge eller beskeder kan knyttes til en hændelse ved at vælge et resultat og derefter vælge Link til hændelse.

Hvis hændelsen eller relaterede beskeder var resultatet af en analyseregel, du har angivet, kan du også vælge Kør forespørgsel for at se andre relaterede resultater.

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et produkt, der er udgivet på forhånd, og som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her.

Angrebsstier

Hændelsesgrafen indeholder også oplysninger om angrebsstier. Disse stier gør det muligt for sikkerhedsanalytikere at identificere, hvilke andre enheder en hacker sandsynligvis vil målrette mod. Hvis du vil have vist en angrebssti, kan du klikke på en enhed i hændelsesgrafen og vælge Vis angrebsstier. Angrebsstier er tilgængelige for enheder med det kritiske aktivmærke .

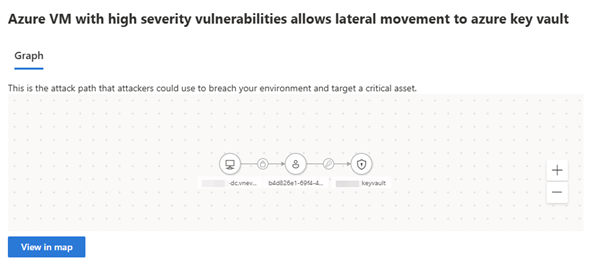

Når du vælger Vis angrebsstier, åbnes en siderude, hvor der vises en liste over angrebsstier for det valgte objekt. Angrebsstierne vises i et tabelformat, der viser navnet på angrebsstien, indgangspunktet, indgangspunktstype, mål, måltype, målkritiskhed.

Hvis du vælger en angrebssti på listen, vises grafen over angrebsstien, som viser angrebsstien fra indgangspunktet til målet. Hvis du vælger Vis kort , åbnes der et nyt vindue, hvor du kan se hele angrebsstien.

Bemærk!

Hvis du vil have vist oplysninger om en angrebssti, skal du have læseadgangstilladelser på Microsoft Defender-portalen og licensen til Microsoft Security Exposure Management.

Hvis du vil have vist oplysninger om angrebsstier med Microsoft Sentinel på den samlede platform til sikkerhedshandlinger, skal du have rollen Sentinel Læser. Hvis du vil oprette nye angrebsstier, skal du have rollen Sikkerhedsadministrator .

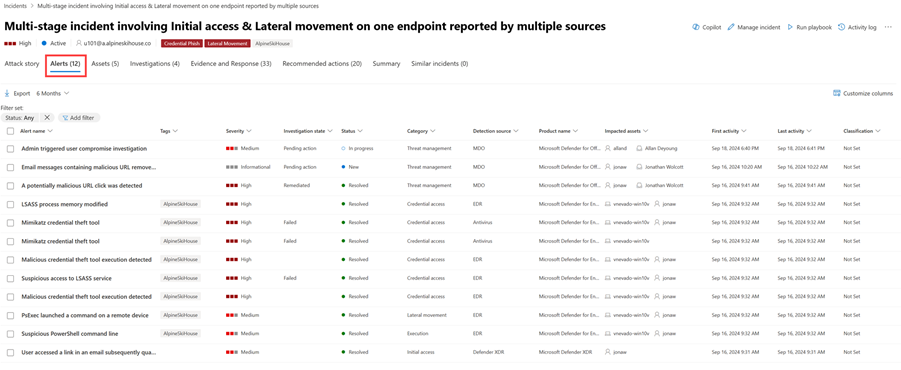

Beskeder

Under fanen Beskeder kan du få vist beskedkøen for beskeder, der er relateret til hændelsen, og andre oplysninger om dem på følgende måde:

- Beskedernes alvorsgrad.

- De enheder, der var involveret i beskeden.

- Kilden til beskederne (Microsoft Defender for Identity, Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Defender for Cloud Apps og tilføjelsesprogram til appstyring).

- Grunden til at de var forbundet.

Her er et eksempel.

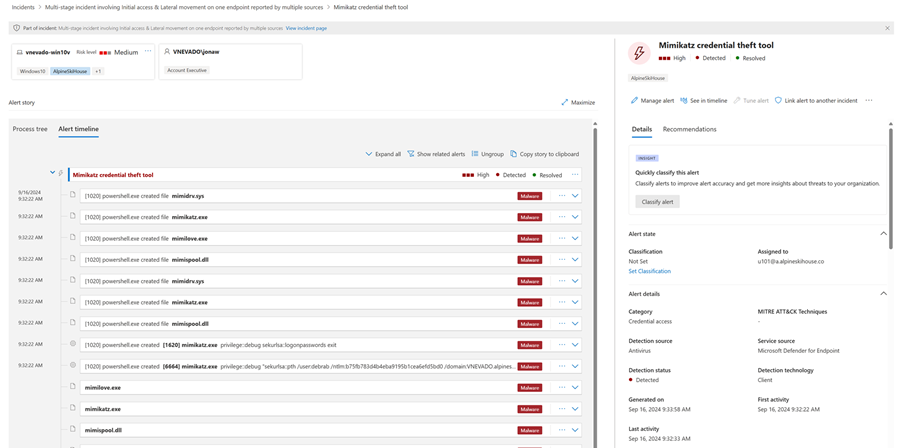

Som standard er beskederne sorteret kronologisk, så du kan se, hvordan angrebet udspillede sig over tid. Når du vælger en besked i en hændelse, viser Microsoft Defender XDR de beskedoplysninger, der er specifikke for konteksten for den overordnede hændelse.

Du kan se hændelserne for beskeden, som andre udløste beskeder forårsagede den aktuelle besked, og alle de berørte enheder og aktiviteter, der er involveret i angrebet, herunder enheder, filer, brugere, cloudapps og postkasser.

Her er et eksempel.

Få mere at vide om, hvordan du bruger beskedkøen og beskedsiderne i undersøg beskeder.

Bemærk!

Hvis du har klargjort adgang til Microsoft Purview Styring af insider-risiko, kan du få vist og administrere beskeder om insiderrisikostyring og søge efter insiderrisikostyringshændelser på Microsoft Defender portalen. Du kan få flere oplysninger under Undersøg insiderrisikotrusler på portalen Microsoft Defender.

Aktiver

Du kan nemt få vist og administrere alle dine aktiver på ét sted med den nye fane Assets (Aktiver ). Denne samlede visning omfatter enheder, brugere, postkasser og apps.

Under fanen Assets (Aktiver) vises det samlede antal aktiver ud for navnet. Der vises en liste over forskellige kategorier med antallet af aktiver inden for den pågældende kategori, når du vælger fanen Aktiver.

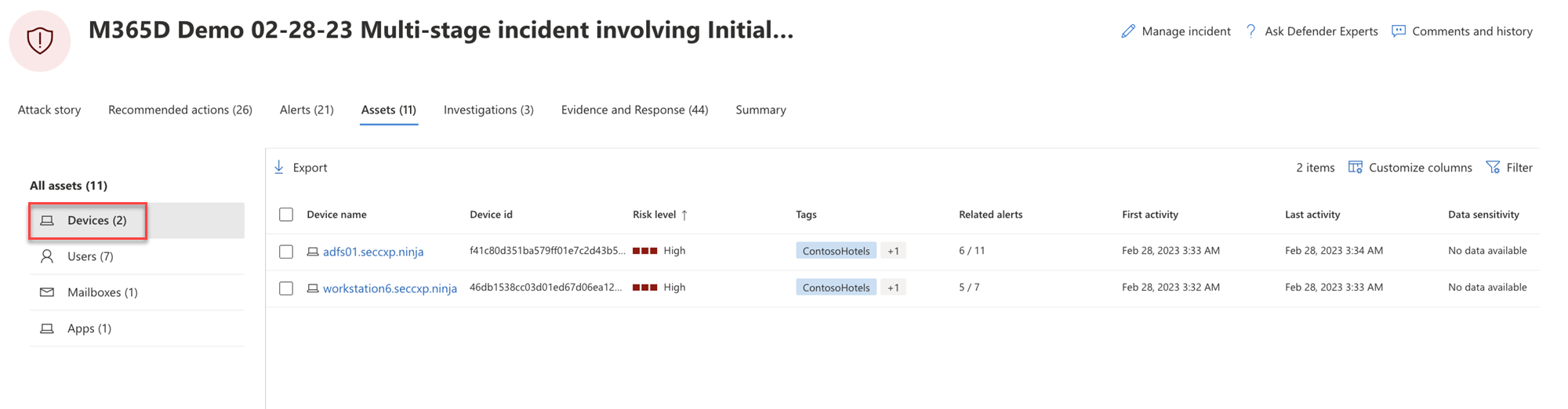

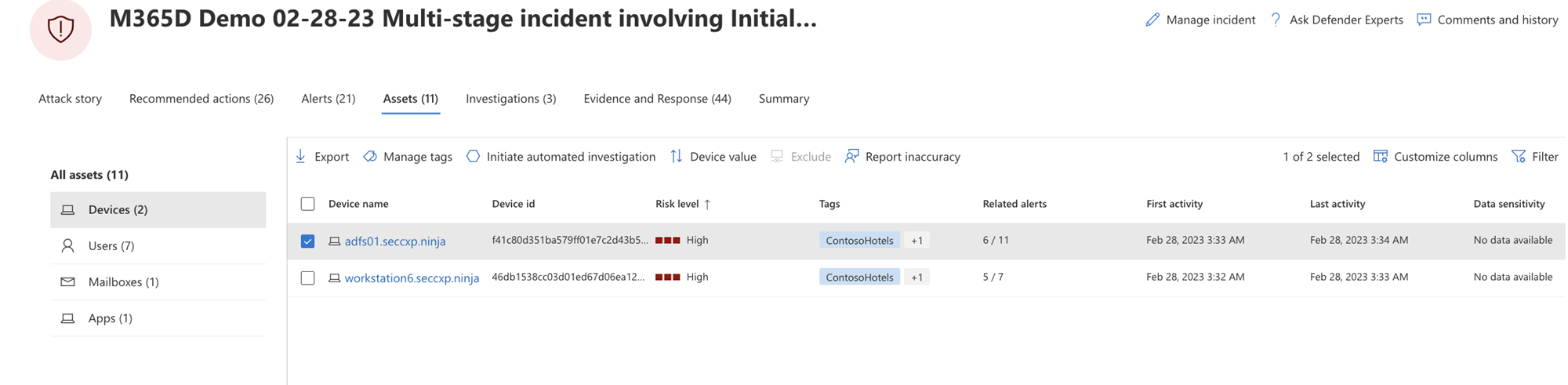

Enheder

Visningen Enheder viser alle de enheder, der er relateret til hændelsen. Her er et eksempel.

Når du vælger en enhed på listen, åbnes en linje, der giver dig mulighed for at administrere den valgte enhed. Du kan hurtigt eksportere, administrere mærker, starte en automatiseret undersøgelse og meget mere.

Du kan markere afkrydsningsfeltet for en enhed for at få vist oplysninger om enheden, mappedata, aktive beskeder og brugere, der er logget på. Vælg navnet på enheden for at få vist enhedsoplysningerne i oversigten over Defender for Endpoint-enheder. Her er et eksempel.

Fra enhedssiden kan du indsamle yderligere oplysninger om enheden, f.eks. alle dens beskeder, en tidslinje og sikkerhedsanbefalinger. Fra fanen Tidslinje kan du f.eks. rulle gennem enhedens tidslinje og få vist alle hændelser og funktionsmåder, der er observeret på computeren i kronologisk rækkefølge, og som er afbrudt af de udløste beskeder.

Brugere

Visningen Brugere viser alle de brugere, der er blevet identificeret til at være en del af eller relateret til hændelsen. Her er et eksempel.

Du kan vælge fluebenet for en bruger for at få vist detaljer om brugerkontoens trussel, eksponering og kontaktoplysninger. Vælg brugernavnet for at få vist flere oplysninger om brugerkontoen.

Få mere at vide om, hvordan du får vist yderligere brugeroplysninger og administrerer brugerne af en hændelse i Undersøg brugere.

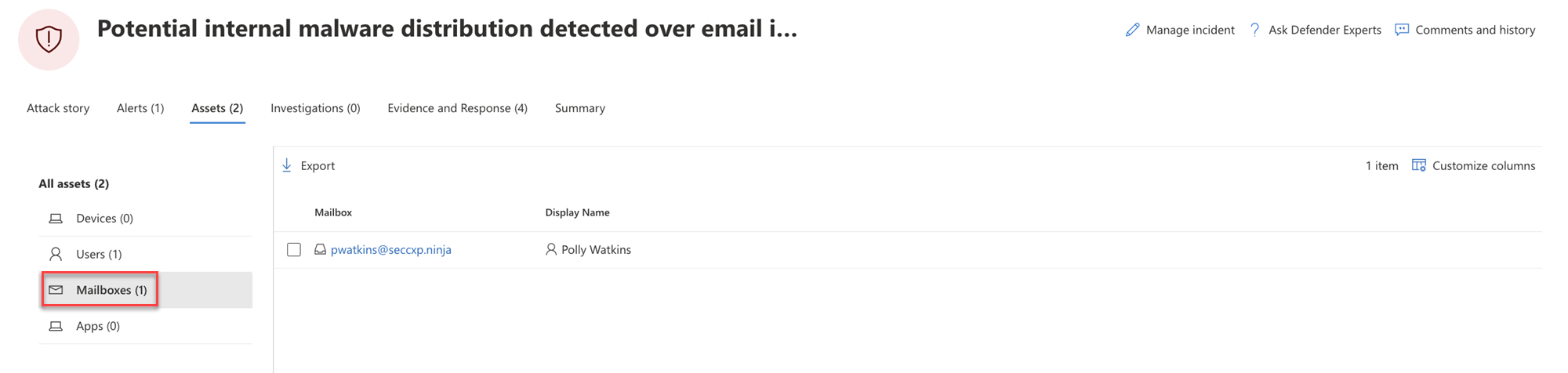

Postkasser

Visningen Postkasser viser alle de postkasser, der er blevet identificeret til at være en del af eller relateret til hændelsen. Her er et eksempel.

Du kan markere afkrydsningsfeltet for en postkasse for at få vist en liste over aktive beskeder. Vælg navnet på postkassen for at få vist flere oplysninger om postkassen på siden Stifinder for Defender for Office 365.

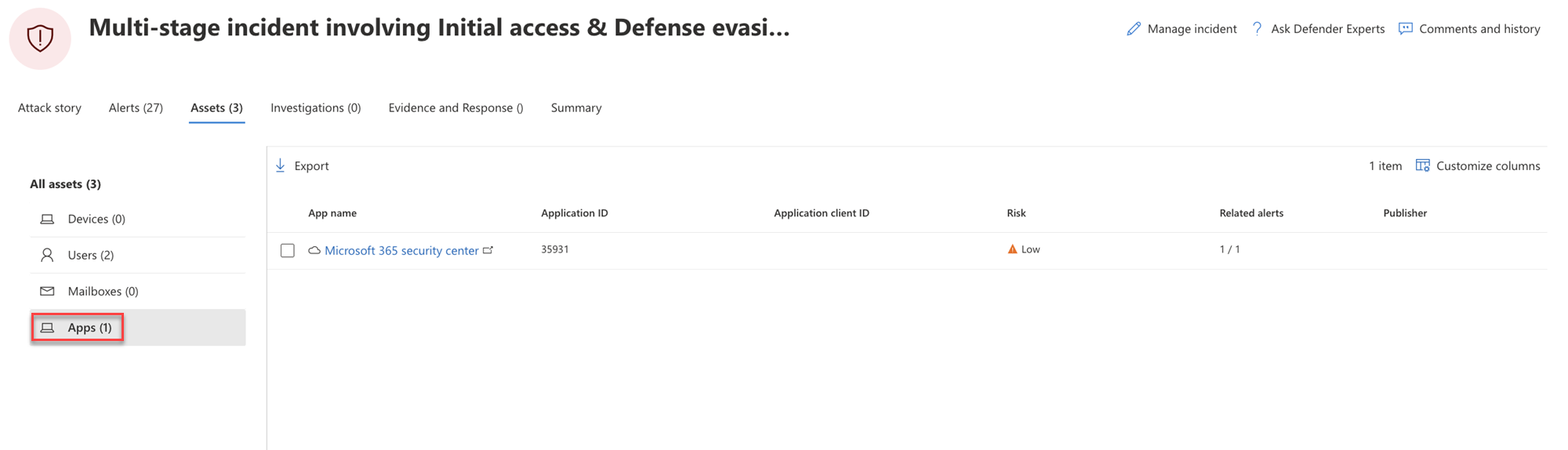

Apps

Visningen Apps viser alle de apps, der er identificeret til at være en del af eller relateret til hændelsen. Her er et eksempel.

Du kan markere afkrydsningsfeltet for en app for at få vist en liste over aktive beskeder. Vælg appnavnet for at få vist flere oplysninger på siden Stifinder for at få vist Defender for Cloud Apps.

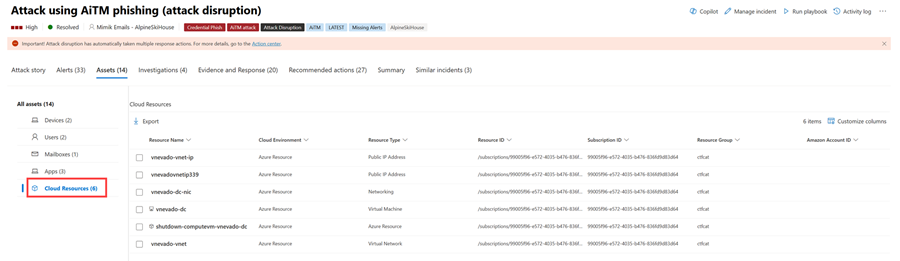

Cloudressourcer

Visningen Cloudressourcer viser alle de cloudressourcer, der er identificeret til at være en del af eller relateret til hændelsen. Her er et eksempel.

Du kan markere afkrydsningsfeltet for en cloudressource for at få vist oplysningerne om ressourcen og en liste over aktive beskeder. Vælg Siden Åbn cloudressource for at få vist flere oplysninger og for at få vist de fulde oplysninger i Microsoft Defender til Cloud.

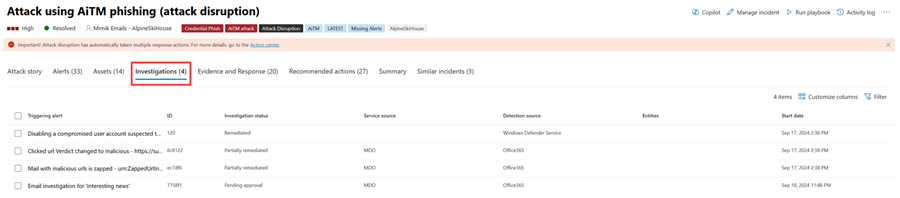

Undersøgelser

Under fanen Undersøgelser vises alle de automatiserede undersøgelser, der udløses af beskeder i denne hændelse. Automatiserede undersøgelser udfører afhjælpningshandlinger eller venter på analytikergodkendelse af handlinger, afhængigt af hvordan du har konfigureret dine automatiserede undersøgelser til at køre i Defender for Endpoint og Defender for Office 365.

Vælg en undersøgelse for at navigere til siden med oplysninger for at få alle oplysninger om undersøgelsens og afhjælpningsstatussen. Hvis der er handlinger, der venter på godkendelse som en del af undersøgelsen, vises de under fanen Ventende handlinger . Udfør handlinger som en del af afhjælpning af hændelser.

Der er også en graffane for undersøgelse , der viser:

- Forbindelsen mellem beskeder og de påvirkede aktiver i din organisation.

- Hvilke enheder er relateret til hvilke beskeder og hvordan de er en del af historien om angrebet.

- Beskederne for hændelsen.

Undersøgelsesgrafen hjælper dig med hurtigt at forstå det fulde omfang af angrebet ved at forbinde de forskellige mistænkelige enheder, der er en del af angrebet, med deres relaterede aktiver, f.eks. brugere, enheder og postkasser.

Du kan få flere oplysninger under Automatiseret undersøgelse og svar i Microsoft Defender XDR.

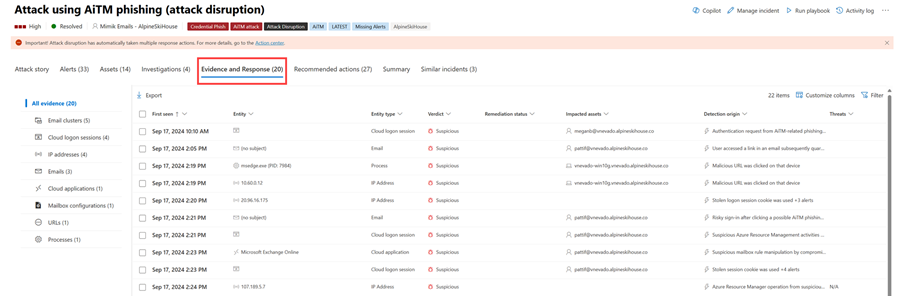

Beviser og svar

Fanen Beviser og Svar viser alle understøttede hændelser og mistænkelige enheder i beskederne i hændelsen. Her er et eksempel.

Microsoft Defender XDR undersøger automatisk alle hændelsernes understøttede hændelser og mistænkelige enheder i beskederne, hvilket giver dig oplysninger om vigtige mails, filer, processer, tjenester, IP-adresser og meget mere. Dette hjælper dig med hurtigt at registrere og blokere potentielle trusler i hændelsen.

Hver af de analyserede enheder er markeret med en dom (Ondsindet, Mistænkelig, Ren) og en afhjælpningsstatus. Dette hjælper dig med at forstå afhjælpningsstatus for hele hændelsen, og hvilke næste trin der kan udføres.

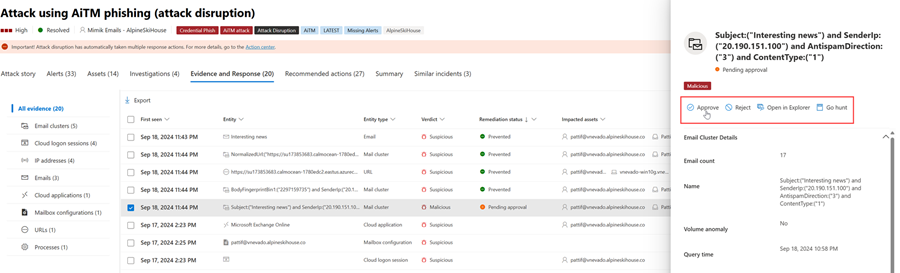

Godkend eller afvis afhjælpningshandlinger

I forbindelse med hændelser med afhjælpningsstatussen Afventer godkendelse kan du godkende eller afvise en afhjælpningshandling, åbne i Stifinder eller Gå på jagt fra fanen Beviser og svar. Her er et eksempel.

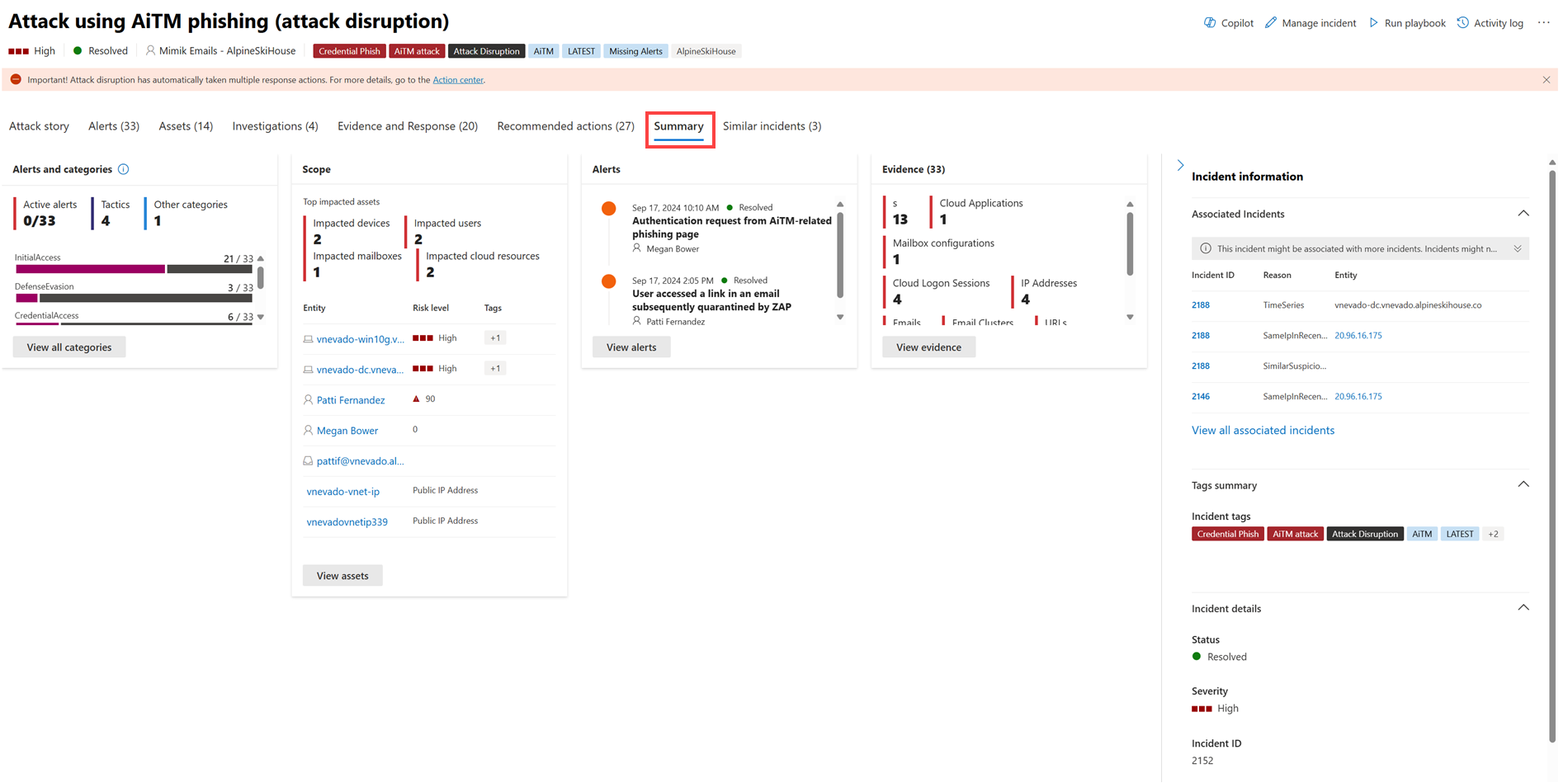

Oversigt

Brug siden Oversigt til at vurdere den relative vigtighed af hændelsen og hurtigt få adgang til de tilknyttede beskeder og påvirkede enheder. Siden Oversigt giver dig et øjebliksbillede af de vigtigste ting, du kan lægge mærke til om hændelsen.

Oplysningerne er organiseret i disse afsnit.

| Afsnit | Beskrivelse |

|---|---|

| Beskeder og kategorier | Et visuelt og numerisk billede af, hvor avanceret angrebet har udviklet sig mod kill-kæden. Som med andre Microsoft-sikkerhedsprodukter er Microsoft Defender XDR justeret i forhold til MITRE ATT-&CK-strukturen™. Tidslinjen for beskeder viser den kronologiske rækkefølge, som beskederne indtraf i, og for hver af dem deres status og navn. |

| Omfanget | Viser antallet af påvirkede enheder, brugere og postkasser og viser enhederne i rækkefølge efter risikoniveau og undersøgelsesprioritet. |

| Beskeder | Viser de beskeder, der er involveret i hændelsen. |

| Bevis | Viser antallet af enheder, der påvirkes af hændelsen. |

| Oplysninger om hændelse | Viser egenskaberne for hændelsen, f.eks. mærker, status og alvorsgrad. |

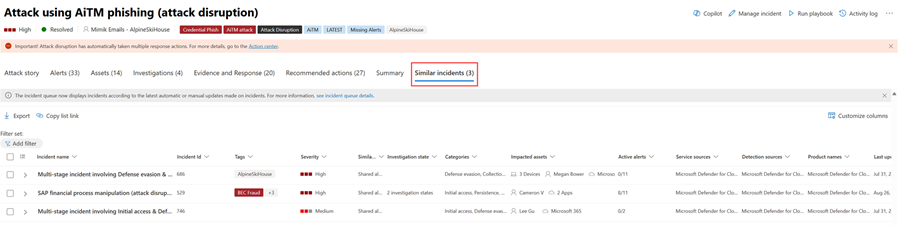

Lignende hændelser

Nogle hændelser kan have lignende hændelser angivet på siden Lignende hændelser . I dette afsnit vises hændelser, der har lignende beskeder, enheder og andre egenskaber. Dette kan hjælpe dig med at forstå omfanget af angrebet og identificere andre hændelser, der kan være relateret til hinanden. Her er et eksempel.

Tip

Defender Boxed, en række kort, der viser din organisations sikkerhedsmæssige succeser, forbedringer og svarhandlinger i løbet af de seneste seks måneder/år, vises i en begrænset periode i januar og juli hvert år. Få mere at vide om, hvordan du kan dele dine Defender Boxed-fremhævninger .

Næste trin

Efter behov:

Se også

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.