Konfigurer Microsoft Defender for Identity sensorindstillinger

I denne artikel lærer du, hvordan du konfigurerer Microsoft Defender for Identity sensorindstillinger korrekt for at begynde at se data. Du skal udføre yderligere konfiguration og integration for at drage fordel af Defender for Identity's fulde funktioner.

Få vist og konfigurer sensorindstillinger

Når Defender for Identity-sensoren er installeret, skal du gøre følgende for at få vist og konfigurere indstillingerne for Defender for Identity-sensoren:

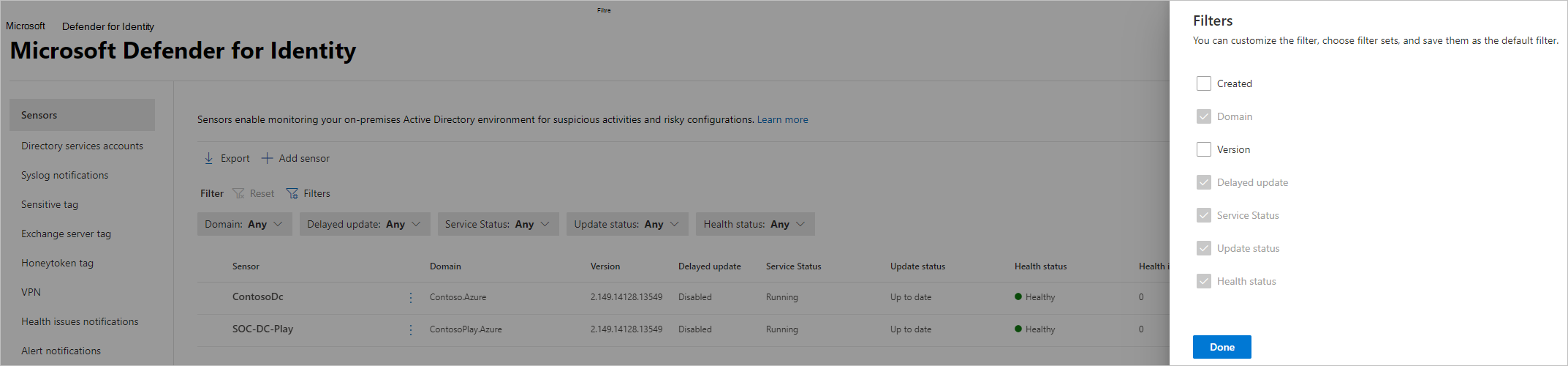

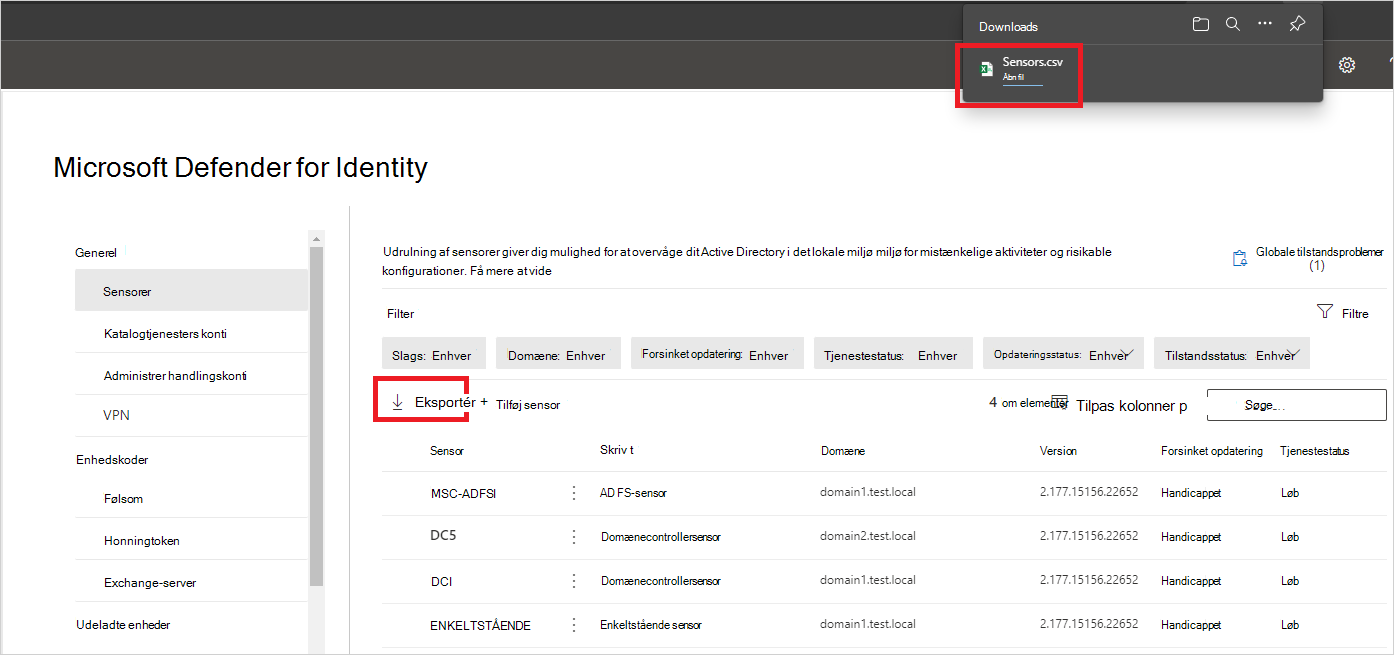

I Microsoft Defender XDR skal du gå til Indstillinger>Identiteter Sensorer>. Det kan f.eks. være:

På siden Sensorer vises alle dine Defender for Identity-sensorer med følgende oplysninger pr. sensor:

- Sensornavn

- Medlemskab af sensordomæne

- Sensorversionsnummer

- Om opdateringer skal forsinkes

- Status for sensortjeneste

- Sensorstatus

- Status for sensortilstand

- Antallet af tilstandsproblemer

- Da sensoren blev oprettet

Du kan finde flere oplysninger under Sensoroplysninger.

Vælg Filtre for at vælge de filtre, du vil have synlige. Det kan f.eks. være:

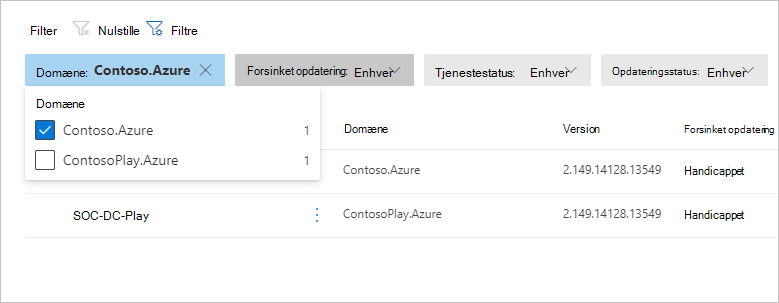

Brug de viste filtre til at bestemme, hvilke sensorer der skal vises. Det kan f.eks. være:

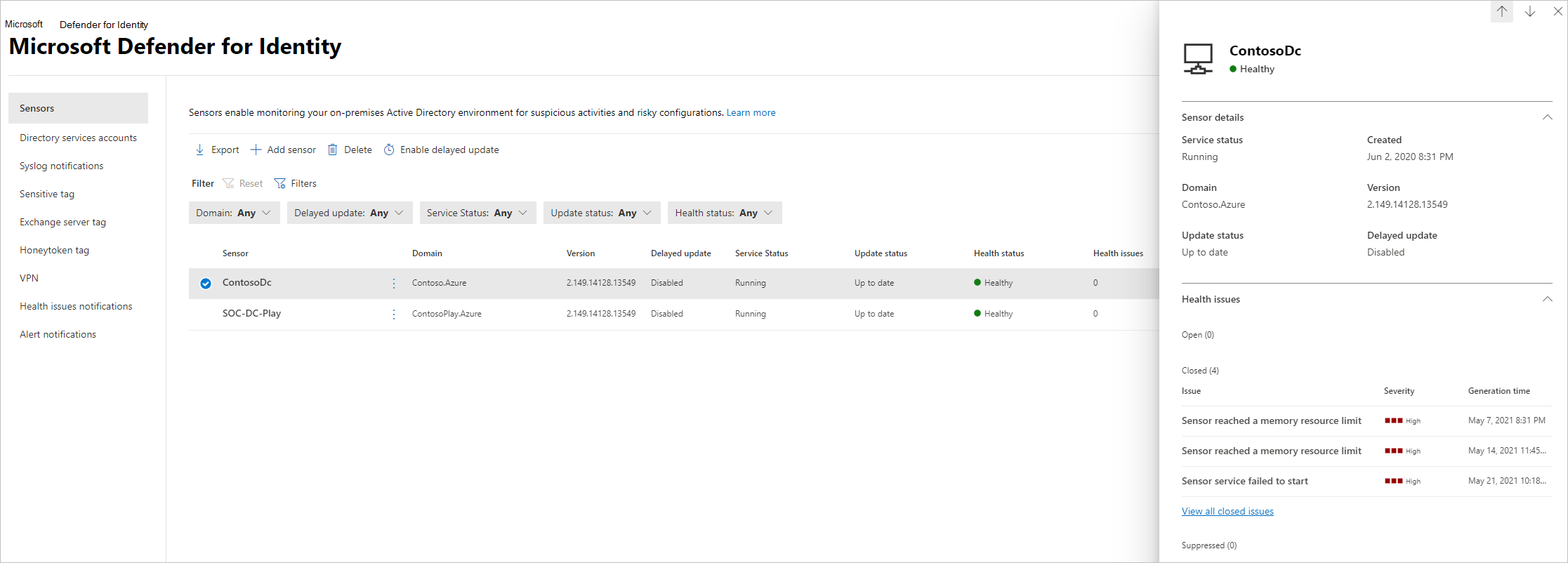

Vælg en sensor for at få vist en detaljerude med flere oplysninger om sensoren og dens tilstandsstatus. Det kan f.eks. være:

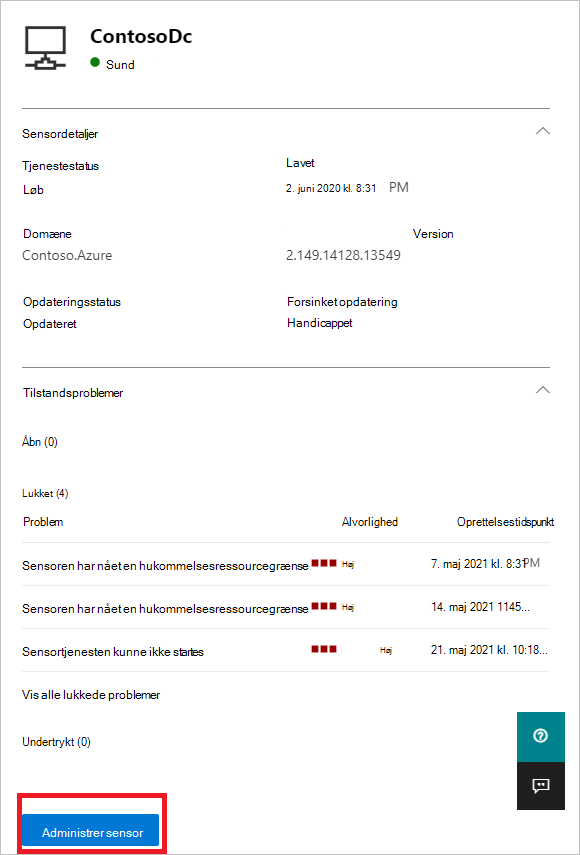

Rul ned, og vælg Administrer sensor for at få vist en rude, hvor du kan konfigurere sensordetaljer. Det kan f.eks. være:

Konfigurer følgende sensoroplysninger:

Navn Beskrivelse Beskrivelse Valgfri. Angiv en beskrivelse af Defender for Identity-sensoren. Domænecontrollere (FQDN) Påkrævet for de separate Defender for Identity-sensorer og sensorer, der er installeret på AD FS/AD CS-servere, og kan ikke ændres for Defender for Identity-sensoren.

Angiv det komplette FQDN for domænecontrolleren, og vælg plustegnet for at føje det til listen. Det kan f.eks. være DC1.domain1.test.local.

For alle servere, du definerer på listen Domænecontrollere :

– Alle domænecontrollere, hvis trafik overvåges via portspejling af den separate Defender for Identity-sensor, skal være angivet på listen over domænecontrollere . Hvis en domænecontroller ikke er angivet på listen over domænecontrollere , fungerer registrering af mistænkelige aktiviteter muligvis ikke som forventet.

– Mindst én domænecontroller på listen skal være et globalt katalog. Dette gør det muligt for Defender for Identity at løse computer- og brugerobjekter i andre domæner i området.Hent netværkskort Kræves.

– For Defender for Identity-sensorer, alle netværkskort, der bruges til kommunikation med andre computere i din organisation.

– For defender for Identity standalone sensor på en dedikeret server skal du vælge de netværkskort, der er konfigureret som destinationens spejlport. Disse netværkskort modtager den spejlede domænecontrollertrafik.På siden Sensorer skal du vælge Eksportér for at eksportere en liste over dine sensorer til en .csv fil. Det kan f.eks. være:

Valider installationer

Brug følgende procedurer til at validere installationen af Defender for Identity-sensoren.

Bemærk!

Hvis du installerer på en AD FS- eller AD CS-server, skal du bruge et andet sæt valideringer. Du kan få flere oplysninger under Valider vellykket installation på AD FS/AD CS-servere.

Valider en vellykket installation

Sådan validerer du, at Defender for Identity-sensoren er blevet udrullet:

Kontrollér, at Azure Advanced Threat Protection-sensortjenesten kører på din sensormaskine. Når du har gemt indstillingerne for Defender for Identity-sensoren, kan det tage et par sekunder, før tjenesten starter.

Hvis tjenesten ikke starter, skal du gennemse filen Microsoft.Tri.sensor-Errors.log , der som standard findes på

%programfiles%\Azure Advanced Threat Protection sensor\<sensor version>\Logs, hvor<sensor version>er den version, du har installeret.

Kontrollér funktionaliteten for sikkerhedsbeskeder

I dette afsnit beskrives det, hvordan du kan kontrollere, at sikkerhedsbeskeder udløses som forventet.

Når du bruger eksemplerne i følgende trin, skal du sørge for at erstatte contosodc.contoso.azure og contoso.azure med FQDN for henholdsvis din Defender for Identity-sensor og dit domænenavn.

Åbn en kommandoprompt på en medlemstilsluttet enhed, og angiv

nslookupAngiv

serverog FQDN eller IP-adressen på den domænecontroller, hvor Defender for Identity-sensoren er installeret. For eksempel:server contosodc.contoso.azureIndtaste

ls -d contoso.azureGentag de forrige to trin for hver sensor, du vil teste.

Få adgang til siden med enhedsoplysninger for den computer, du kørte forbindelsestesten fra, f.eks. fra siden Enheder , ved at søge efter enhedsnavn eller fra et andet sted i Defender-portalen.

På fanen med enhedsdetaljer skal du vælge fanen Tidslinje for at få vist følgende aktivitet:

- Hændelser: DNS-forespørgsler udført til et angivet domænenavn

- Handlingstype MdiDnsQuery

Hvis den domænecontroller eller AD FS/AD CS, du tester, er den første sensor, du har udrullet, skal du vente mindst 15 minutter, før du bekræfter en logisk aktivitet for den pågældende domænecontroller, så databasens backend kan fuldføre de indledende microservice-installationer.

Kontrollér den senest tilgængelige sensorversion

Defender for Identity-versionen opdateres ofte. Kontrollér, om der er den nyeste version på siden Microsoft Defender XDR Indstillinger>Id'er>om.

Relateret indhold

Nu, hvor du har konfigureret de indledende konfigurationstrin, kan du konfigurere flere indstillinger. Gå til en af siderne nedenfor for at få flere oplysninger:

- Angiv enhedskoder: følsom, honeytoken og Exchange-server

- Konfigurer registreringsudeladelser

- Konfigurer meddelelser: tilstandsproblemer, beskeder og Syslog