Opret apppolitikker i appstyring

Sammen med et indbygget sæt funktioner til registrering af unormal appfunktionsmåde og generering af beskeder baseret på algoritmer til maskinel indlæring giver politikker i appstyring dig mulighed for at:

Angiv betingelser for, hvornår appstyring giver dig besked om appfunktionsmåde for automatisk eller manuel afhjælpning.

Gennemtving politikker for appoverholdelse for din organisation.

Brug appstyring til at oprette OAuth-politikker for apps, der er forbundet til Microsoft 365, Google Workspace og Salesforce.

Opret OAuth-apppolitikker for Microsoft Entra ID

For apps, der er forbundet til Microsoft Entra ID, skal du oprette apppolitikker ud fra de angivne skabeloner, der kan tilpasses, eller oprette din egen brugerdefinerede apppolitik.

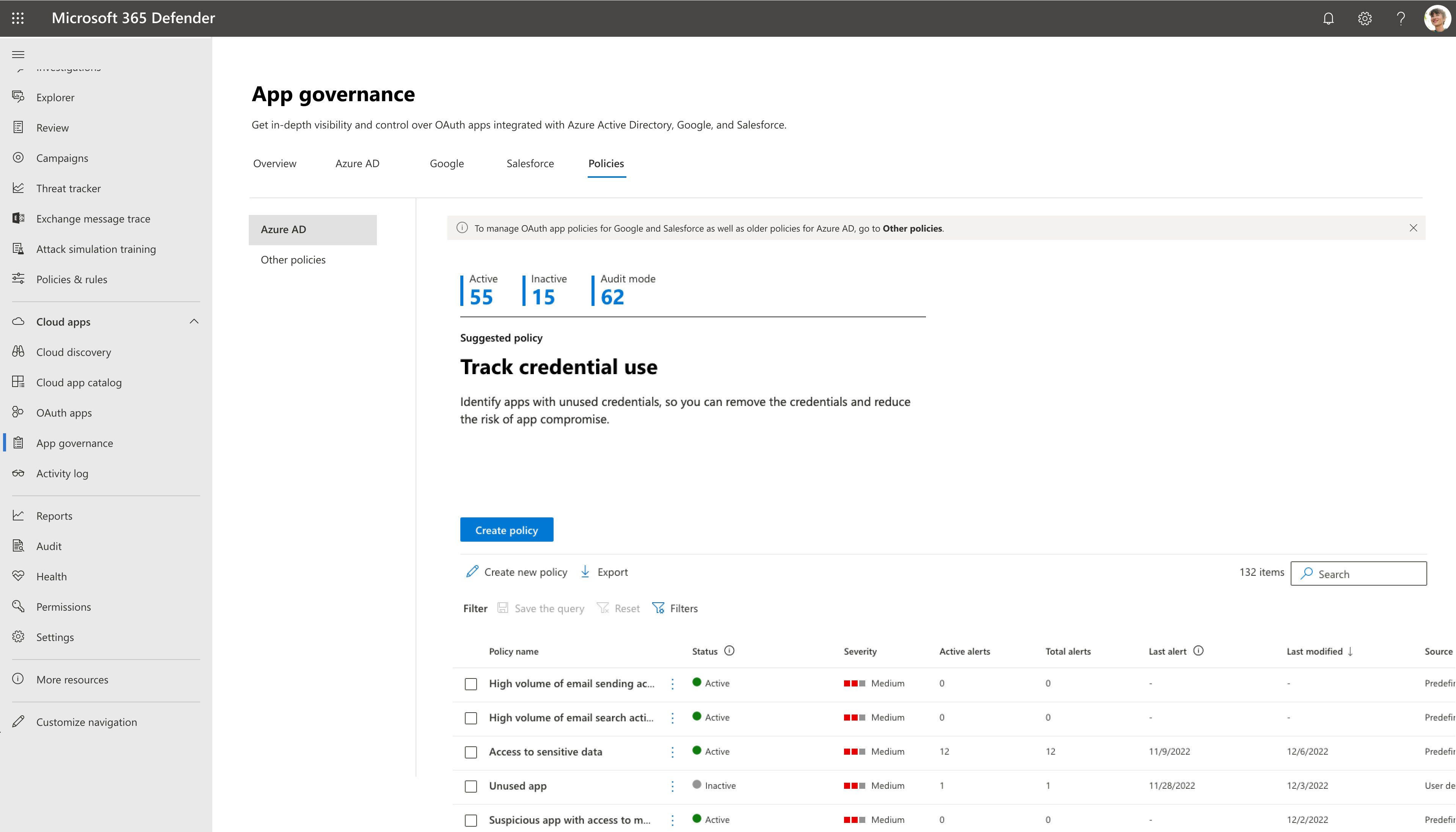

Hvis du vil oprette en ny apppolitik for Azure AD apps, skal du gå til Microsoft Defender XDR > politikker > for appstyring > Azure AD.

Det kan f.eks. være:

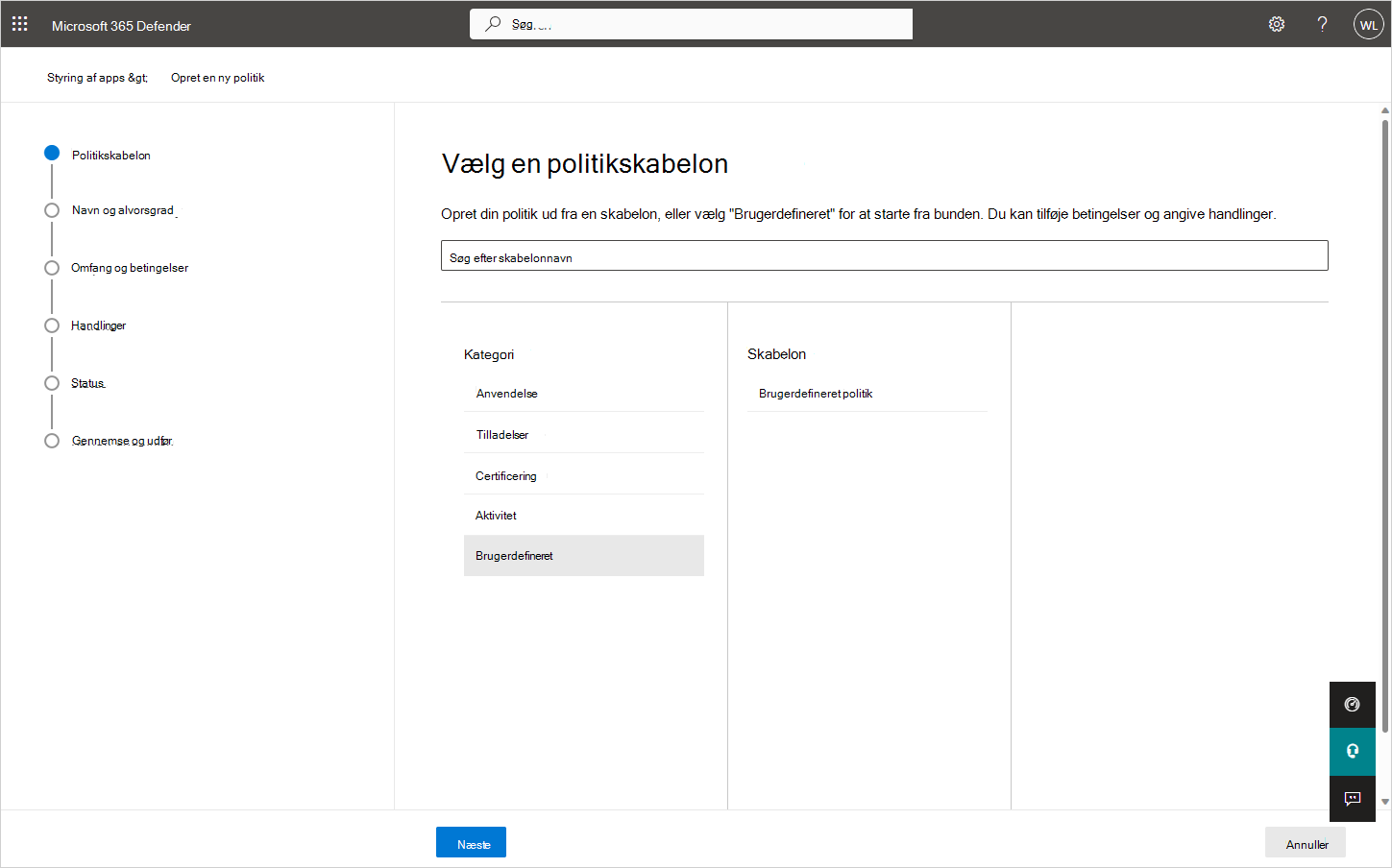

Vælg indstillingen Opret ny politik , og benyt derefter en af følgende fremgangsmåder:

- Hvis du vil oprette en ny apppolitik ud fra en skabelon, skal du vælge den relevante skabelonkategori efterfulgt af skabelonen i den pågældende kategori.

- Hvis du vil oprette en brugerdefineret politik, skal du vælge kategorien Brugerdefineret .

Det kan f.eks. være:

Apppolitikskabeloner

Hvis du vil oprette en ny apppolitik, der er baseret på en apppolitikskabelon, skal du vælge en kategori af appskabeloner på siden Vælg apppolitikskabelon, vælge navnet på skabelonen og derefter vælge Næste.

I følgende afsnit beskrives kategorierne for apppolitikskabeloner.

Anvendelse

I følgende tabel vises de skabeloner til appstyring, der understøttes for at generere beskeder om appbrug.

| Skabelonnavn | Beskrivelse |

|---|---|

| Ny app med højt dataforbrug | Find nyligt registrerede apps, der har uploadet eller downloadet store mængder data ved hjælp af Microsoft Graph- og EWS-API'er. Denne politik kontrollerer følgende betingelser: |

| Stigning i brugere | Find apps med en betydelig stigning i antallet af brugere. Denne politik kontrollerer følgende betingelser: |

Tilladelser

I følgende tabel vises de skabeloner til appstyring, der understøttes for at generere beskeder om apptilladelser.

| Skabelonnavn | Beskrivelse |

|---|---|

| Overprivilegeret app | Find apps, der har ubrugte Microsoft Graph API-tilladelser. Disse apps er blevet tildelt tilladelser, der kan være unødvendige for almindelig brug. |

| Ny app med mange rettigheder | Find nyligt registrerede apps, der er tildelt skriveadgang og andre effektive tilladelser til Microsoft Graph og andre almindelige API'er fra Microsofts førstepart. Denne politik kontrollerer følgende betingelser: |

| Ny app med tilladelser, der ikke er Graph-API'er | Find nyligt registrerede apps, der har tilladelser til ikke-Graph-API'er. Disse apps kan udsætte dig for risici, hvis de API'er, de har adgang til, modtager begrænset support og opdateringer. Denne politik kontrollerer følgende betingelser: |

Certificering

I følgende tabel vises de skabeloner til appstyring, der understøttes for at generere beskeder om Microsoft 365-certificering.

| Skabelonnavn | Beskrivelse |

|---|---|

| Ny ikke-certificeret app | Find nyligt registrerede apps, der ikke har udgivercertificering eller Microsoft 365-certificering. Denne politik kontrollerer følgende betingelser: |

Brugerdefinerede politikker

Brug en brugerdefineret apppolitik, når du har brug for at gøre noget, der ikke allerede er udført af en af de indbyggede skabeloner.

- Hvis du vil oprette en ny brugerdefineret apppolitik, skal du først vælge Opret ny politik på siden Politikker . På siden Vælg app-politikskabelon skal du vælge kategorien Brugerdefineret , skabelonen Brugerdefineret politik og derefter vælge Næste.

Konfigurer følgende på siden Navn og beskrivelse :

- Politiknavn

- Beskrivelse af politik

- Vælg politikkens alvorsgrad, som angiver alvorsgraden af beskeder, der genereres af denne politik.

- Høj

- Middel

- Lav

På siden Vælg politikindstillinger og -betingelser skal du vælge for Vælg, hvilke apps denne politik skal anvendes for:

- Alle apps

- Vælg bestemte apps

- Alle apps undtagen

Hvis du vælger bestemte apps eller alle apps undtagen denne politik, skal du vælge Tilføj apps og vælge de ønskede apps på listen. I ruden Vælg apps kan du vælge flere apps, som denne politik gælder for, og derefter vælge Tilføj. Vælg Næste , når du er tilfreds med listen.

Vælg Rediger betingelser. Vælg Tilføj betingelse , og vælg en betingelse på listen. Angiv den ønskede grænse for den valgte betingelse. Gentag for at tilføje flere betingelser. Vælg Gem for at gemme reglen, og når du er færdig med at tilføje regler, skal du vælge Næste.

Bemærk!

Nogle politikbetingelser gælder kun for apps, der har adgang til Graph API-tilladelser. Når du evaluerer apps, der kun har adgang til ikke-Graph-API'er, springer appstyring over disse politikbetingelser og fortsætter med kun at kontrollere andre politikbetingelser.

Her er de tilgængelige betingelser for en brugerdefineret apppolitik:

Betingelse Betingelsesværdier, der er accepteret Beskrivelse Flere oplysninger Registreringsalder Inden for de seneste X dage Apps, der er registreret til Microsoft Entra ID inden for en angivet periode fra dags dato Certificering Ingen certificering, Udgiver bekræftet, Microsoft 365-certificeret Apps, der er Microsoft 365-certificerede, har en udgivercertificeret rapport eller ingen Microsoft 365-certificering Publisher er bekræftet Ja eller nej Apps, der har bekræftede udgivere Udgiverbekræftelse Programtilladelser (kun Graph) Vælg en eller flere API-tilladelser på listen Apps med specifikke Graph API-tilladelser, der er tildelt direkte Reference til Microsoft Graph-tilladelser Delegerede tilladelser (kun Graf) Vælg en eller flere API-tilladelser på listen Apps med specifikke Graph API-tilladelser, der er givet af en bruger Reference til Microsoft Graph-tilladelser Meget privilegeret Ja eller nej Apps med relativt effektive tilladelser til Microsoft Graph og andre almindelige Microsoft-førsteparts-API'er En intern betegnelse, der er baseret på den samme logik, som bruges af Defender for Cloud Apps. Overprivilegeret (kun graf) Ja eller nej Apps med ubrugte Graph API-tilladelser Apps med flere tilladelser, end der bruges af disse apps. Api-tilladelser, der ikke er grafer Ja eller nej Apps med tilladelser til ikke-Graph-API'er. Disse apps kan udsætte dig for risici, hvis de API'er, de har adgang til, modtager begrænset support og opdateringer. Dataforbrug Større end X GB data, der downloades og uploades pr. dag Apps, der har læst og skrevet mere end en bestemt mængde data ved hjælp af Microsoft Graph- og EWS-API'er Tendens for dataforbrug Forøgelse af dataforbruget i X % sammenlignet med forrige dag Apps, hvis data læser og skriver ved hjælp af Microsoft Graph- og EWS-API'er, er steget med en angivet procentdel sammenlignet med den forrige dag API-adgang (kun Graf) Større end X API-kald pr. dag Apps, der har foretaget over et bestemt antal Graph API-kald på én dag Tendens for API-adgang (kun graf) X % stigning i API-kald sammenlignet med forrige dag Apps, hvis antal Graph API-kald er steget med en angivet procentdel sammenlignet med den forrige dag Antal brugere, der giver samtykke (Større end eller Mindre end) X-brugere med samtykke Apps, der har fået samtykke fra et større eller færre antal brugere end angivet Stigning i brugernes samtykke Stigning på X % i brugere inden for de sidste 90 dage Apps, hvis antal brugere med samtykke er steget med over en angivet procentdel inden for de seneste 90 dage Prioriteret kontosamtykke givet Ja eller nej Apps, der har fået samtykke fra prioriterede brugere En bruger med en prioritetskonto. Navne på brugere, der giver samtykke Vælg brugere på listen Apps, der er givet samtykke fra bestemte brugere Roller for brugere, der giver samtykke Vælg roller på listen Apps, der har fået samtykke fra brugere med bestemte roller Flere markeringer er tilladt. Alle Microsoft Entra rolle med et tildelt medlem skal gøres tilgængelig på denne liste.

Adgang til følsomhedsmærkater Vælg en eller flere følsomhedsmærkater på listen Apps, der har fået adgang til data med specifikke følsomhedsmærkater inden for de sidste 30 dage. Tjenester, der er tilgået (kun Graph) Exchange og/eller OneDrive og/eller SharePoint og/eller Teams Apps, der har fået adgang til OneDrive, SharePoint eller Exchange Online ved hjælp af Microsoft Graph- og EWS-API'er Flere markeringer er tilladt. Fejlfrekvens (kun Graf) Fejlfrekvensen er større end X % inden for de seneste syv dage Apps, hvis Graph API-fejlrate inden for de seneste syv dage er større end en angivet procentdel Appoprindelse (prøveversion) Ekstern eller intern Apps, der stammer fra lejeren eller er registreret i en ekstern lejer Alle de angivne betingelser skal være opfyldt, for at denne apppolitik genererer en besked.

Når du er færdig med at angive betingelserne, skal du vælge Gem og derefter vælge Næste.

På siden Definer politikhandlinger skal du vælge Deaktiver app , hvis appstyring skal deaktivere appen, når der genereres en besked baseret på denne politik, og derefter vælge Næste. Vær forsigtig, når du anvender handlinger, da en politik kan påvirke brugere og legitim brug af apps.

Vælg en af disse indstillinger på siden Definer politikstatus :

- Overvågningstilstand: Politikker evalueres, men konfigurerede handlinger udføres ikke. Overvågningstilstandspolitikker vises med statussen Overvågning på listen over politikker. Du skal bruge overvågningstilstand til at teste en ny politik.

- Aktiv: Politikker evalueres, og konfigurerede handlinger udføres.

- Inaktiv: Politikker evalueres ikke, og konfigurerede handlinger udføres ikke.

Gennemse omhyggeligt alle parametre i din brugerdefinerede politik. Vælg Send , når du er tilfreds. Du kan også gå tilbage og ændre indstillingerne ved at vælge Rediger under en af indstillingerne.

Test og overvåg din nye apppolitik

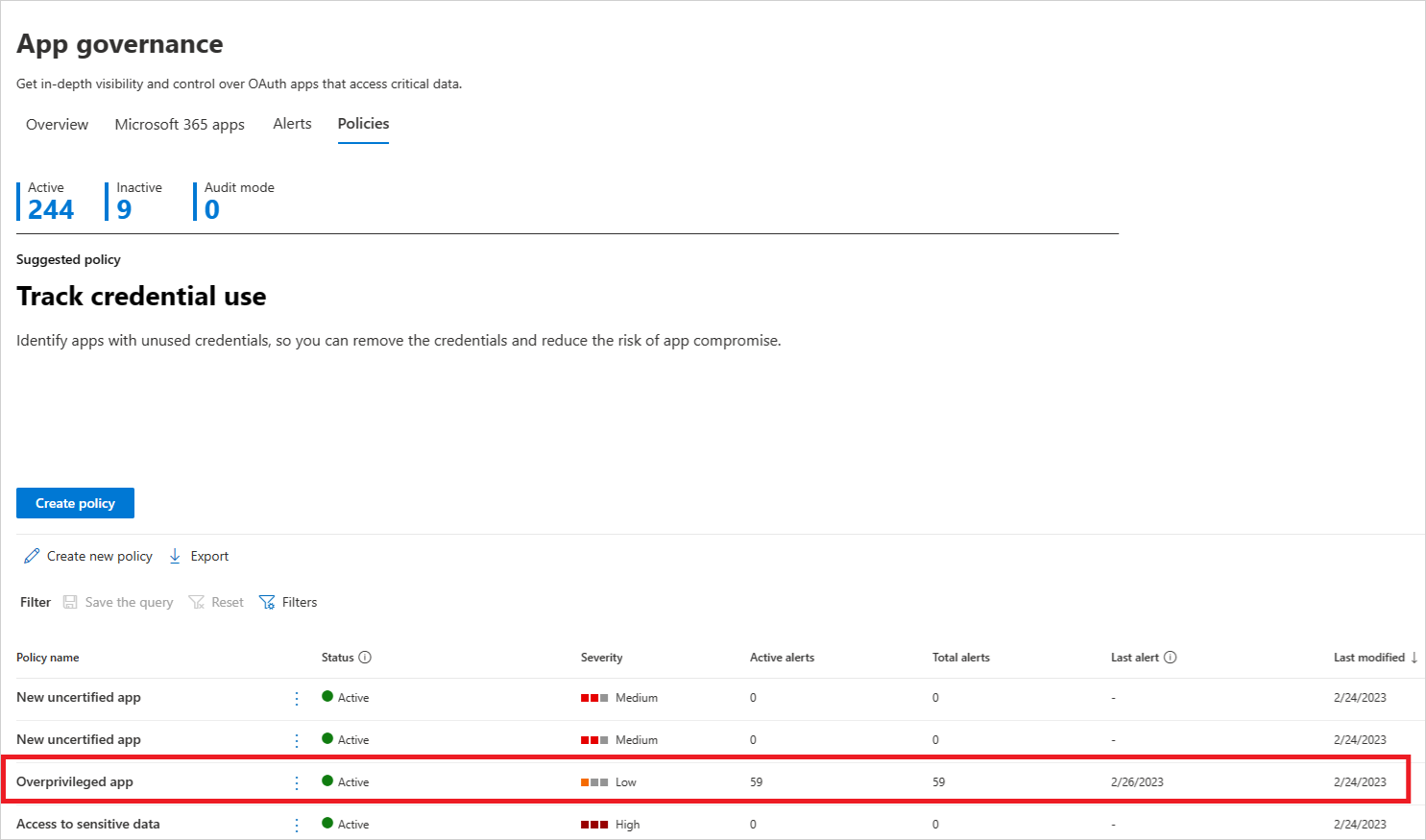

Nu, hvor din apppolitik er oprettet, skal du overvåge den på siden Politikker for at sikre, at den registrerer et forventet antal aktive beskeder og det samlede antal beskeder under testen.

Hvis antallet af beskeder er en uventet lav værdi, skal du redigere indstillingerne for apppolitikken for at sikre, at du har konfigureret den korrekt, før du angiver dens status.

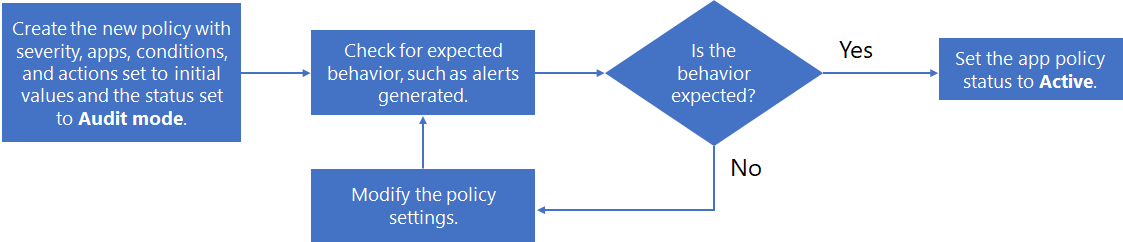

Her er et eksempel på en proces til oprettelse af en ny politik, test af den og derefter aktivere den:

- Opret den nye politik med alvorsgrad, apps, betingelser og handlinger angivet til startværdier, og status er angivet til Overvågningstilstand.

- Kontrollér den forventede funktionsmåde, f.eks. genererede beskeder.

- Hvis funktionsmåden ikke forventes, skal du redigere politikapps, betingelser og handlingsindstillinger efter behov og gå tilbage til trin 2.

- Hvis funktionsmåden er forventet, skal du redigere politikken og ændre dens status til Aktiv.

Følgende rutediagram viser f.eks. de involverede trin:

Opret en ny politik for OAuth-apps, der er forbundet til Salesforce og Google Workspace

Politikker for OAuth-apps udløser kun beskeder om politikker, der er godkendt af brugere i lejeren.

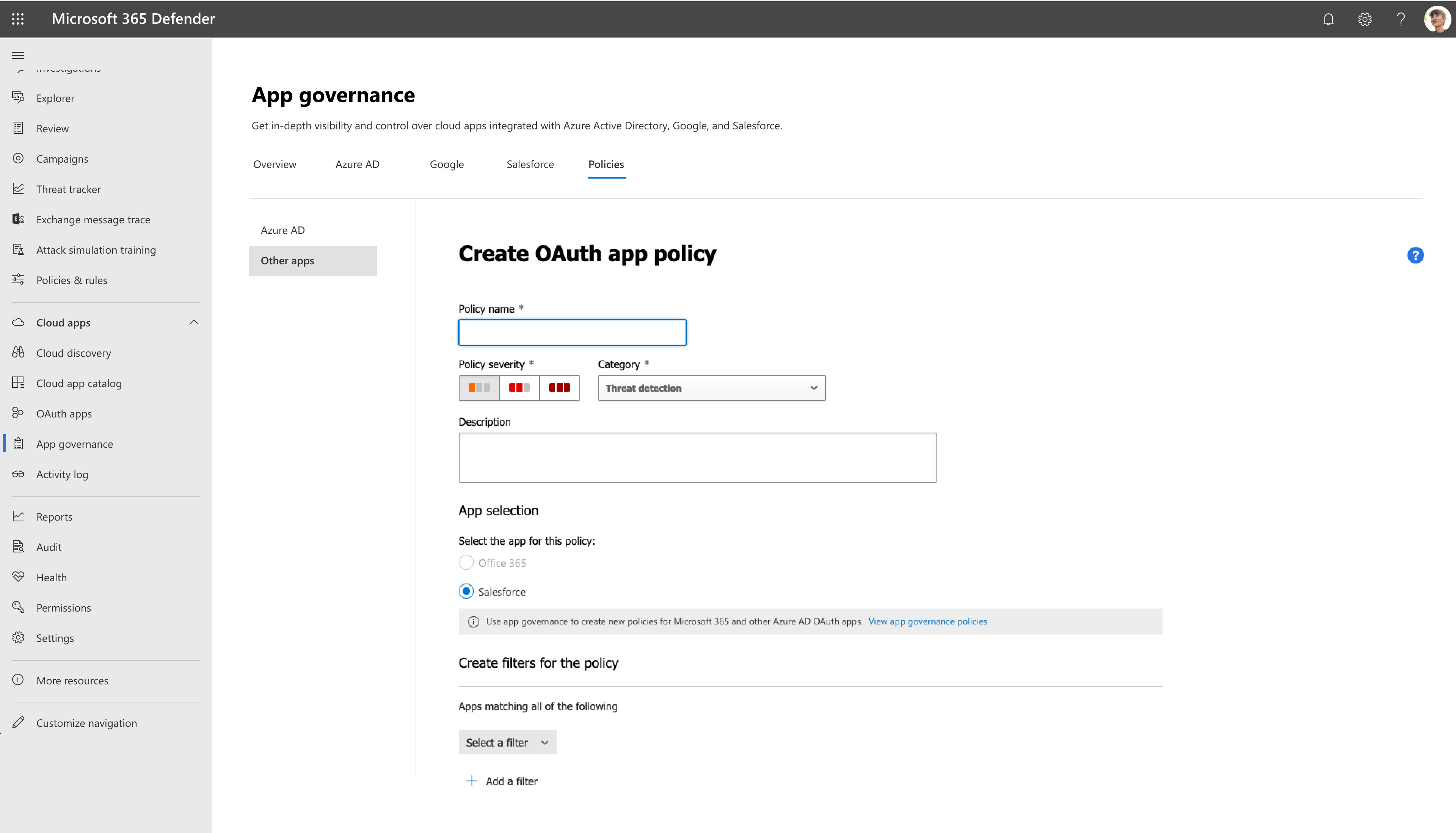

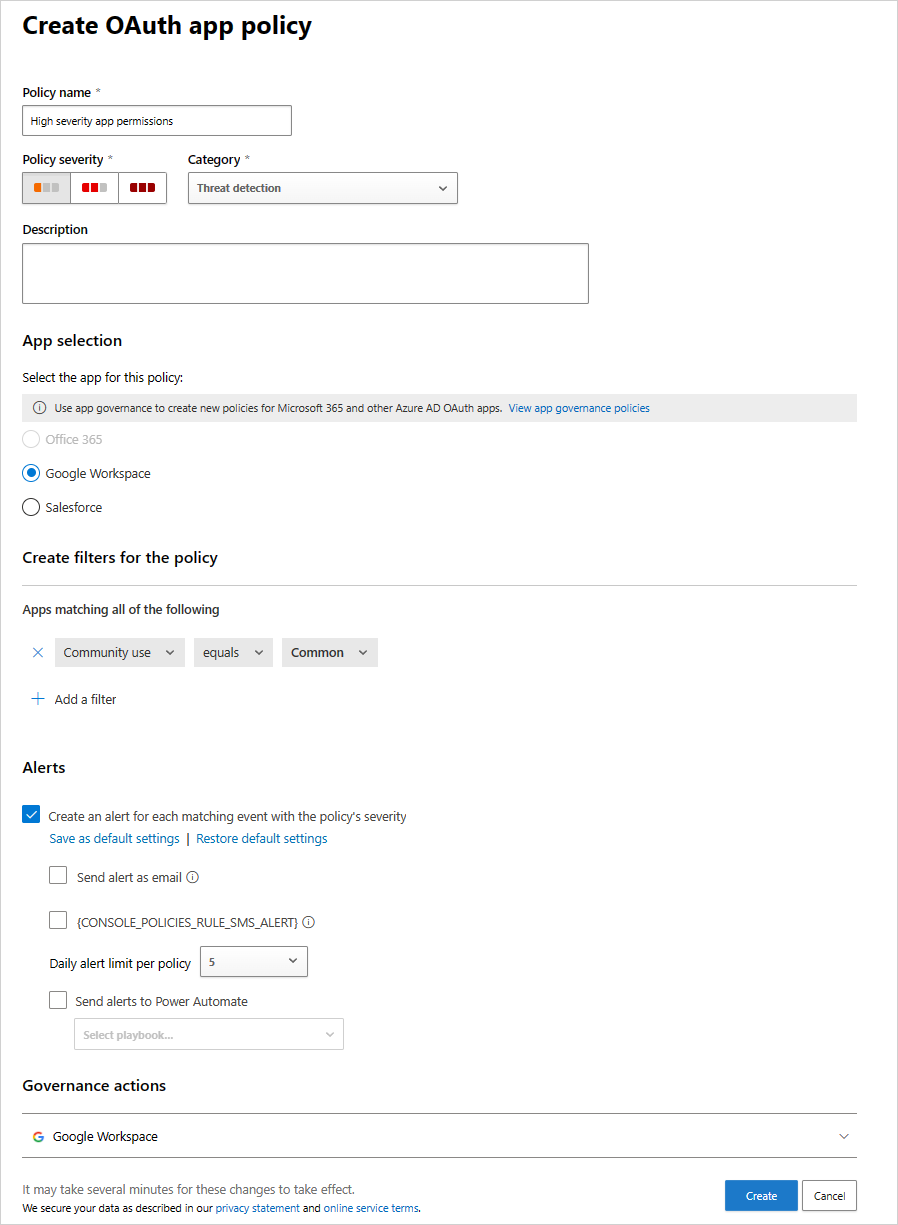

Sådan opretter du en ny apppolitik for Salesforce, Google og andre apps:

Gå til Microsoft Defender XDR > politikker for > appstyring > Andre apps. Det kan f.eks. være:

Filtrer appsene efter dine behov. Det kan f.eks. være, at du vil have vist alle de apps, der anmoder om tilladelse til at redigere kalendere i din postkasse.

Tip

Brug communitybrugsfilteret til at få oplysninger om, hvorvidt det er almindeligt, ualmindeligt eller sjældent at give tilladelse til denne app. Dette filter kan være nyttigt, hvis du har en app, der er sjælden, og som anmoder om tilladelse med høj alvorsgrad eller anmodninger fra mange brugere.

Det kan være en god idé at angive politikken på baggrund af gruppemedlemskaberne for de brugere, der har godkendt appsene. En administrator kan f.eks. beslutte at angive en politik, der tilbagekalder ualmindelige apps, hvis de beder om høje tilladelser, kun hvis den bruger, der har godkendt tilladelserne, er medlem af gruppen Administratorer.

Det kan f.eks. være:

Politikker for registrering af uregelmæssigheder for OAuth-apps, der er forbundet til Salesforce og Google Workspace

Ud over politikker for Oauth-apps, som du kan oprette, indeholder Defender for Cloud-apps køreklar politikker for registrering af uregelmæssigheder, der profilerer metadata for OAuth-apps for at identificere dem, der kan være skadelige.

Dette afsnit er kun relevant for Salesforce- og Google Workspace-programmer.

Bemærk!

Politikker for registrering af uregelmæssigheder er kun tilgængelige for OAuth-apps, der er godkendt i din Microsoft Entra ID. Alvorsgraden af politikker for registrering af uregelmæssigheder i OAuth-appen kan ikke ændres.

I følgende tabel beskrives de standardpolitikker for registrering af uregelmæssigheder, der leveres af Defender for Cloud Apps:

| Politik | Beskrivelse |

|---|---|

| Vildledende OAuth-appnavn | Scanner OAuth-apps, der er forbundet til dit miljø, og udløser en besked, når der registreres en app med et vildledende navn. Vildledende navne, f.eks. fremmede bogstaver, der ligner latinske bogstaver, kan indikere et forsøg på at skjule en skadelig app som en kendt app, der er tillid til. |

| Vildledende udgivernavn for en OAuth-app | Scanner OAuth-apps, der er forbundet til dit miljø, og udløser en besked, når der registreres en app med et vildledende udgivernavn. Vildledende udgivernavne, f.eks. fremmede bogstaver, der ligner latinske bogstaver, kan indikere et forsøg på at skjule en skadelig app som en app, der kommer fra en kendt udgiver, der er tillid til. |

| Samtykke til skadelig OAuth-app | Scanner OAuth-apps, der er forbundet til dit miljø, og udløser en besked, når en potentielt skadelig app er godkendt. Skadelige OAuth-apps kan bruges som en del af en phishing-kampagne i et forsøg på at kompromittere brugere. Denne registrering bruger Microsofts ekspertise inden for sikkerhedsforskning og trusselsintelligens til at identificere skadelige apps. |

| Mistænkelige aktiviteter for download af OAuth-appfiler | Du kan få flere oplysninger under Politikker for registrering af uregelmæssigheder. |