Installér ATA - trin 6

Gælder for: Advanced Threat Analytics version 1.9

Trin 6: Konfigurer hændelsessamling

Konfigurer hændelsessamling

ATA skal bruge følgende Windows-hændelser for at forbedre registreringsfunktionerne: 4776, 4732, 4733, 4728, 4729, 4756, 4757 og 7045. Disse Windows-hændelser læses enten automatisk af ATA Lightweight Gateway, eller hvis ATA Lightweight Gateway ikke installeres, kan de videresendes til ATA Gateway på en af to måder, enten ved at konfigurere ATA Gateway til at lytte efter SIEM-hændelser eller ved at konfigurere Videresendelse af Windows-hændelse.

Bemærk!

I forbindelse med ATA version 1.8 og nyere er konfiguration af Windows-hændelsessamling ikke længere nødvendig for ATA Lightweight Gateways. ATA Lightweight Gateway læser nu hændelser lokalt uden at skulle konfigurere viderestilling af hændelser.

Ud over at indsamle og analysere netværkstrafik til og fra domænecontrollere kan ATA bruge Windows-hændelser til yderligere at forbedre registreringerne. Den bruger hændelse 4776 til NTLM, som forbedrer forskellige opdagelser og hændelser 4732, 4733, 4728, 4729, 4756 og 4757 til at forbedre registreringen af ændringer af følsomme grupper. Dette kan modtages fra din SIEM eller ved at angive Videresendelse af Windows-hændelse fra domænecontrolleren. Hændelser, der indsamles, giver ATA yderligere oplysninger, der ikke er tilgængelige via domænecontrollerens netværkstrafik.

SIEM/Syslog

Hvis ATA skal kunne forbruge data fra en Syslog-server, skal du udføre følgende trin:

- Konfigurer dine ATA Gateway-servere for at lytte til og acceptere hændelser, der videresendes fra SIEM/Syslog-serveren.

Bemærk!

ATA lytter kun på IPv4 og ikke IPv6.

- Konfigurer din SIEM/Syslog-server for at videresende bestemte hændelser til ATA Gateway.

Vigtigt!

- Undlad at videresende alle Syslog-data til ATA Gateway.

- ATA understøtter UDP-trafik fra SIEM/Syslog-serveren.

Se produktdokumentationen til SIEM/Syslog-serveren for at få oplysninger om, hvordan du konfigurerer videresendelse af bestemte hændelser til en anden server.

Bemærk!

Hvis du ikke bruger en SIEM/Syslog-server, kan du konfigurere dine Windows-domænecontrollere til at videresende Windows Event ID 4776, så de indsamles og analyseres af ATA. Windows Event ID 4776 indeholder data vedrørende NTLM-godkendelser.

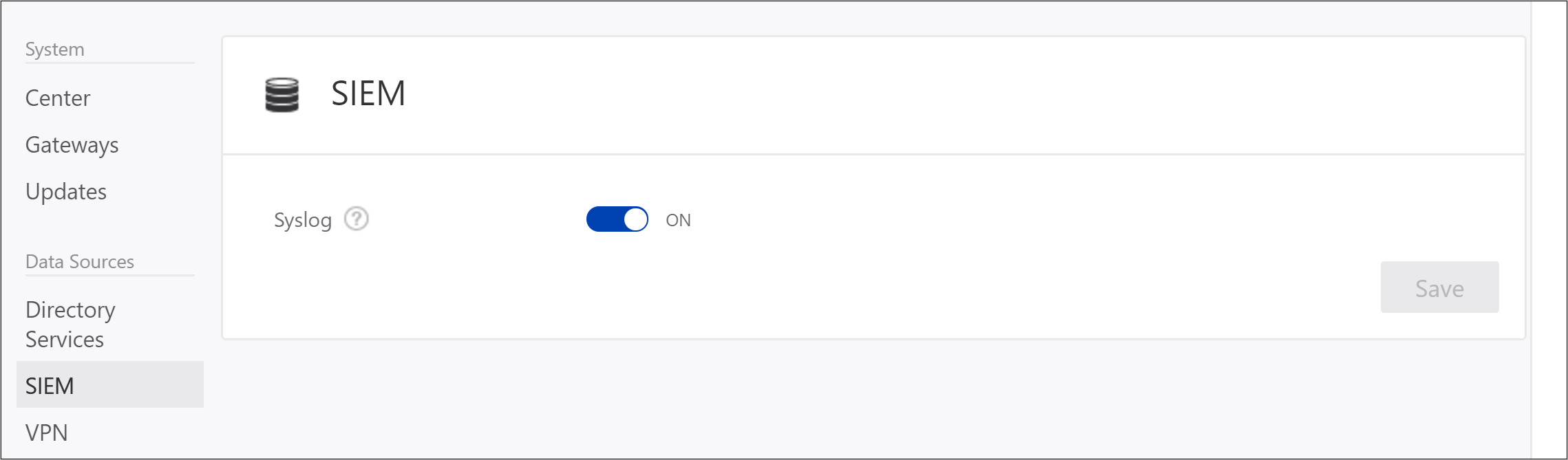

Konfiguration af ATA Gateway til at lytte efter SIEM-hændelser

Klik på SIEM under Datakilder i ATA-konfiguration, slå Syslog til, og klik på Gem.

Konfigurer SIEM- eller Syslog-serveren for at videresende Windows Event ID 4776 til IP-adressen på en af ATA Gateways. Du kan finde flere oplysninger om konfiguration af din SIEM i onlinehjælpen til SIEM eller tekniske supportmuligheder for at få specifikke formateringskrav til hver SIEM-server.

ATA understøtter SIEM-hændelser i følgende formater:

RSA Security Analytics

<Syslog Header>RsaSA\n2015-19 maj 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMMMM \n0x0

Syslog-headeren er valgfri.

Der kræves tegnseparatoren "\n" mellem alle felter.

Felterne i rækkefølge er:

- RsaSA-konstant (skal vises).

- Tidsstemplet for den faktiske hændelse (sørg for, at det ikke er tidsstemplet for ankomsten til EM, eller når den sendes til ATA). Dette er vigtigt, helst i millisekunders nøjagtighed.

- Windows-hændelses-id'et

- Navnet på Windows-hændelsesprovideren

- Windows-hændelsesloggens navn

- Navnet på den computer, der modtager hændelsen (DC i dette tilfælde)

- Navnet på den bruger, der godkender

- Navnet på kildeværtsnavnet

- NTLM-resultatkoden

Rækkefølgen er vigtig, og intet andet bør inkluderes i meddelelsen.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Domænecontrolleren forsøgte at validere legitimationsoplysningerne for en konto.|Lav| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason eller Error Code

Skal overholde protokoldefinitionen.

Der er ingen syslog-header.

Headerdelen (den del, der er adskilt af en pipe) skal findes (som angivet i protokollen).

Følgende nøgler i udvidelsesdelen skal være til stede i hændelsen:

- externalId = Windows-hændelses-id

- rt = tidsstemplet for den faktiske hændelse (sørg for, at det ikke er tidsstemplet for ankomsten til SIEM, eller når den sendes til ATA). Dette er vigtigt, helst i millisekunders nøjagtighed.

- cat = Navnet på Windows-hændelsesloggen

- shost = kildeværtsnavnet

- dhost = den computer, der modtager hændelsen (DC i dette tilfælde)

- duser = den bruger, der godkender

Rækkefølgen er ikke vigtig for udvidelsesdelen

Der skal være en brugerdefineret nøgle og keyLable for disse to felter:

- "EventSource"

- "Reason or Error Code" = NTLM-resultatkoden

Splunk

<Syslog-header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Computeren forsøgte at validere legitimationsoplysningerne for en konto.

Godkendelsespakke: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Logonkonto: Administrator

Kildearbejdsstation: SIEM

Fejlkode: 0x0

Syslog-headeren er valgfri.

Der er tegnseparatoren "\r\n" mellem alle obligatoriske felter. Bemærk, at dette er kontroltegnene CRLF (0D0A i hex) og ikke konstanttegn.

Felterne er i key=value-format.

Følgende nøgler skal findes og have en værdi:

- EventCode = Windows-hændelses-id

- Logfile = Windows-hændelsesloggens navn

- SourceName = Navnet på Windows-hændelsesprovideren

- TimeGenerated = tidsstemplet for den faktiske hændelse (sørg for, at det ikke er tidsstemplet for ankomsten til SIEM, eller når det sendes til ATA). Formatet skal matche yyyyMMddHHmmss.FFFFFF, helst i millisekunder nøjagtighed, dette er vigtigt.

- ComputerName = kildeværtsnavnet

- Message = den oprindelige hændelsestekst fra Windows-hændelsen

Meddelelsesnøglen og -værdien SKAL være den sidste.

Rækkefølgen er ikke vigtig for nøgle=værdipar.

QRadar

QRadar aktiverer hændelsessamling via en agent. Hvis dataene indsamles ved hjælp af en agent, indsamles tidsformatet uden millisekundersdata. Da ATA nødvendiggør millisekundersdata, er det nødvendigt at angive QRadar til at bruge agentløs Windows-hændelsessamling. Du kan få flere oplysninger under QRadar: Agentløs Windows-hændelsessamling ved hjælp af MSRPC-protokollen.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

De felter, der skal bruges, er:

Agenttypen for samlingen

Navnet på udbyderen af Windows-hændelsesloggen

Windows-hændelseslogkilden

Det fulde domænenavn for domænecontrolleren

Windows-hændelses-id'et

TimeGenerated er tidsstemplet for den faktiske hændelse (sørg for, at det ikke er tidsstemplet for ankomsten til SIEM, eller når den sendes til ATA). Formatet skal matche yyyyMMddHHmmss.FFFFFF, helst i millisekunder nøjagtighed, dette er vigtigt.

Meddelelsen er den oprindelige hændelsestekst fra Windows-hændelsen

Sørg for at have \t mellem nøgle=værdipar.

Bemærk!

Brug af WinCollect til Windows-hændelsessamling understøttes ikke.