Installér ATA - trin 7

Gælder for: Advanced Threat Analytics version 1.9

Trin 7: Integrer VPN

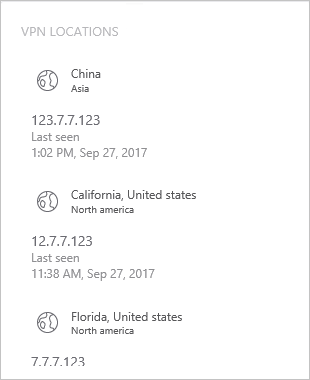

Microsoft Advanced Threat Analytics (ATA) version 1.8 og nyere kan indsamle regnskabsoplysninger fra VPN-løsninger. Når den er konfigureret, indeholder brugerens profilside oplysninger fra VPN-forbindelser, f.eks. de IP-adresser og placeringer, hvor forbindelser stammer fra. Dette supplerer undersøgelsesprocessen ved at angive yderligere oplysninger om brugeraktivitet. Opkaldet til løsning af en ekstern IP-adresse til en placering er anonymt. Der sendes ikke noget personligt id i dette opkald.

ATA kan integreres med din VPN-løsning ved at lytte til RADIUS-regnskabshændelser, der videresendes til ATA Gateways. Denne mekanisme er baseret på standard-RADIUS Accounting (RFC 2866), og følgende VPN-leverandører understøttes:

- Microsoft

- F5

- Cisco ASA

Vigtigt!

Fra og med september 2019 understøtter den geo-placeringstjeneste for Advanced Threat Analytics VPN, der er ansvarlig for registrering af VPN-placeringer, nu udelukkende TLS 1.2. Sørg for, at ATA Center er konfigureret til at understøtte TLS 1.2, da version 1.1 og 1.0 ikke længere understøttes.

Forudsætninger

Hvis du vil aktivere VPN-integration, skal du sørge for at angive følgende parametre:

Åbn port UDP 1813 på dine ATA Gateways og ATA Lightweight Gateways.

ATA Center skal kunne få adgang til ti.ata.azure.com ved hjælp af HTTPS (port 443), så det kan forespørge placeringen af indgående IP-adresser.

I nedenstående eksempel bruges Microsoft Routing and Remote Access Server (RRAS) til at beskrive VPN-konfigurationsprocessen.

Hvis du bruger en VPN-løsning fra tredjepart, kan du finde oplysninger om, hvordan du aktiverer RADIUS Accounting, i dokumentationen.

Konfigurer RADIUS-regnskab på VPN-systemet

Udfør følgende trin på RRAS-serveren.

Åbn konsollen Routing og Remote Access.

Højreklik på servernavnet, og vælg Egenskaber.

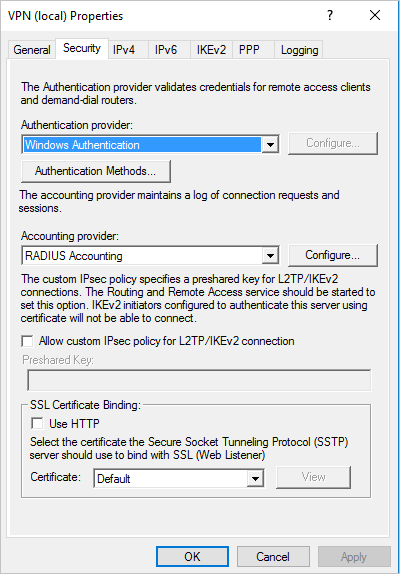

Under fanen Sikkerhed under Regnskabsprovider skal du vælge RADIUS Regnskab og klikke på Konfigurer.

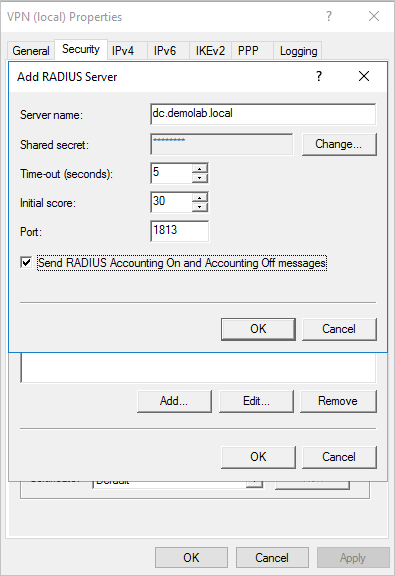

I vinduet Tilføj RADIUS-server skal du skrive servernavnet på den nærmeste ATA Gateway eller ATA Lightweight Gateway. Kontrollér, at standardindstillingen 1813 er konfigureret under Port. Klik på Skift , og skriv en ny delt hemmelig streng med alfanumeriske tegn, som du kan huske. Du skal udfylde det senere i din ATA-konfiguration. Markér afkrydsningsfeltet Send RADIUS-konto til og Fra-konto, og klik derefter på OK i alle åbne dialogbokse.

Konfigurer VPN i ATA

ATA indsamler VPN-data og identificerer, hvornår og hvor legitimationsoplysninger bruges via VPN, og integrerer disse data i din undersøgelse. Dette indeholder yderligere oplysninger, der kan hjælpe dig med at undersøge beskeder, der er rapporteret af ATA.

Sådan konfigurerer du VPN-data i ATA:

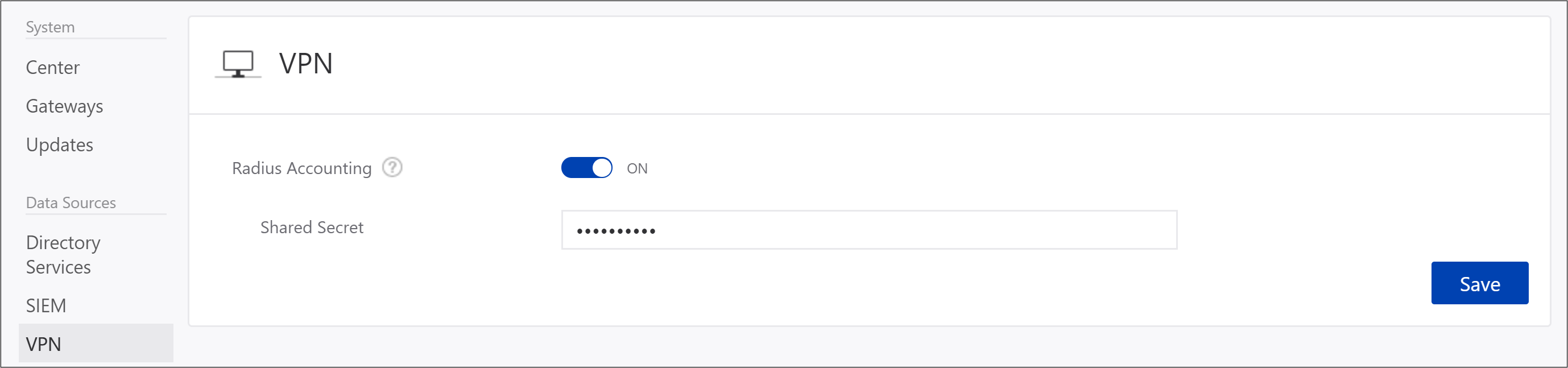

Åbn siden ATA Configuration i ATA-konsollen, og gå til VPN.

Slå Radius Accounting til, og skriv den delte hemmelighed , du tidligere har konfigureret på RRAS VPN-serveren. Klik derefter på Gem.

Når dette er aktiveret, lytter alle ATA Gateways og Letvægtsgateways på port 1813 for RADIUS-regnskabshændelser.

Konfigurationen er fuldført, og du kan nu se VPN-aktivitet på brugernes profilside:

Når ATA Gateway modtager VPN-hændelserne og sender dem til ATA Center til behandling, skal ATA Center have adgang til ti.ata.azure.com ved hjælp af HTTPS (port 443) for at kunne fortolke de eksterne IP-adresser i VPN-hændelserne til deres geografiske placering.