Konfigurace automatizace v Microsoft Sentinelu

Co jsou pravidla automatizace a playbooky?

Pravidla automatizace pomáhají při třídění incidentů v Microsoft Sentinelu. Můžete je použít k automatickému přiřazování incidentů správným pracovníkům, zavření hlučných incidentů nebo známých falešně pozitivních událostí, změně jejich závažnosti a přidání značek. Jedná se také o mechanismus, pomocí kterého můžete spouštět playbooky v reakci na incidenty nebo výstrahy.

Playbooky jsou kolekce postupů, které je možné spustit z Microsoft Sentinelu v reakci na celý incident, na jednotlivá upozornění nebo na konkrétní entitu. Playbook může pomoct automatizovat a orchestrovat odpověď a může se nastavit tak, aby se spouštěla automaticky, když se vygenerují konkrétní výstrahy nebo když se incidenty vytvoří nebo aktualizují, a to tím, že se připojí k pravidlu automatizace. Dá se také spouštět ručně na vyžádání na konkrétní incidenty, výstrahy nebo entity.

Playbooky v Microsoft Sentinelu jsou založené na pracovních postupech integrovaných v Azure Logic Apps, což znamená, že získáte veškerou sílu, přizpůsobitelnost a předdefinované šablony Logic Apps. Každý playbook se vytvoří pro konkrétní předplatné, do kterého patří, ale na displeji Playbooků se zobrazí všechny playbooky dostupné napříč libovolným vybraným předplatným.

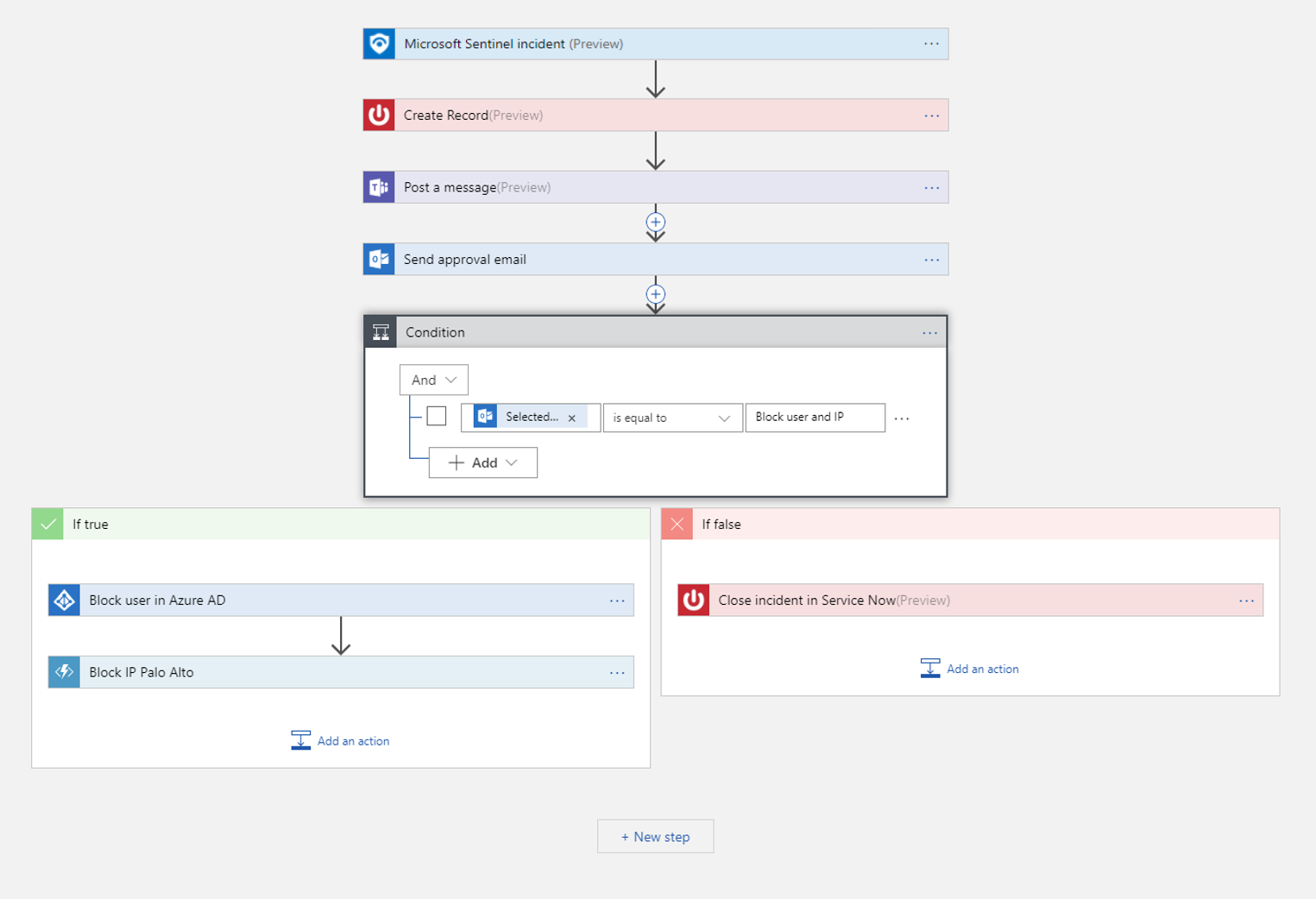

Pokud například chcete zastavit potenciálně ohrožené uživatele v pohybu po síti a odcizení informací, můžete vytvořit automatizovanou a vícestrannou reakci na incidenty generované pravidly, která detekují ohrožené uživatele. Začnete vytvořením playbooku, který provede následující akce:

- Když playbook zavolá pravidlo automatizace, které ho předá incidentu, playbook otevře lístek ve službě ServiceNow nebo jiném systému lístků IT.

- Odešle zprávu do kanálu operací zabezpečení v Microsoft Teams nebo Slacku , aby se ujistili, že o incidentu vědí vaši analytici zabezpečení.

- Odešle také všechny informace v incidentu v e-mailové zprávě vedoucímu správci sítě a správci zabezpečení. E-mailová zpráva bude obsahovat tlačítka Blokovat a Ignorovat možnosti uživatele.

- Playbook čeká na přijetí odpovědi od správců a pak pokračuje dalšími kroky.

- Pokud správci vyberou Možnost Blokovat, odešle příkaz do Microsoft Entra ID, aby zakázal uživatele, a jeden do brány firewall zablokoval IP adresu.

- Pokud správci zvolí Ignorovat, playbook incident zavře v Microsoft Sentinelu a lístek ve službě ServiceNow.

Pokud chcete playbook aktivovat, vytvoříte pravidlo automatizace, které se spustí při vygenerování těchto incidentů. Toto pravidlo provede následující kroky:

- Pravidlo změní stav incidentu na Aktivní.

- Incident přiřadí analytiku, který má za úkol spravovat tento typ incidentu.

- Přidá značku "ohrožený uživatel".

- Nakonec zavolá playbook, který jste právě vytvořili. (Pro tento krok jsou vyžadována zvláštní oprávnění.)

Playbooky je možné spouštět automaticky v reakci na incidenty vytvořením pravidel automatizace, která volají playbooky jako akce, jako v příkladu výše. Můžou se také spouštět automaticky v reakci na výstrahy tím, že sdělí analytickému pravidlu, aby při vygenerování výstrahy automaticky spustilo jeden nebo více playbooků.

Playbook můžete také spouštět ručně na vyžádání jako odpověď na vybranou výstrahu.

Získejte podrobnější a podrobnější úvod k automatizaci reakcí na hrozby pomocí pravidel automatizace a playbooků v Microsoft Sentinelu.

Vytvoření playbooku

Při vytváření nového playbooku v Microsoft Sentinelu postupujte takto:

Pro Microsoft Sentinel na webu Azure Portal vyberte stránku Automatizace konfigurace>. Pro Microsoft Sentinel na portálu Defender vyberte Microsoft Sentinel>Configuration>Automation.

V horní nabídce vyberte Vytvořit.

Rozevírací nabídka, která se zobrazí v části Vytvořit , nabízí čtyři možnosti pro vytváření playbooků:

- Pokud vytváříte playbook Úrovně Standard (nový druh – viz typy aplikací logiky), vyberte Prázdný playbook a pak postupujte podle pokynů na kartě Standard pro Logic Apps níže.

- Pokud vytváříte playbook Consumption (původní, klasický druh), pak v závislosti na tom, kterou aktivační událost chcete použít, vyberte playbook s triggerem incidentu, playbook s triggerem upozornění nebo playbook s triggerem entity. Pak pokračujte podle kroků na kartě Využití Logic Apps níže.

- Pokud vytváříte playbook Úrovně Standard (nový druh – viz typy aplikací logiky), vyberte Prázdný playbook a pak postupujte podle pokynů na kartě Standard pro Logic Apps níže.

Další informace o tom, který trigger se má použít, najdete v tématu Použití triggerů a akcí v playbookech Microsoft Sentinelu. Další informace o tom, který trigger se má použít, najdete v tématu Použití triggerů a akcí v playbookech Microsoft Sentinelu.

Na kartě Základy :

- V příslušných rozevíracích seznamech vyberte předplatné, skupinu prostředků a oblast. Vybraná oblast je místo, kde se budou ukládat informace o aplikaci logiky.

- Do pole Název playbooku zadejte název playbooku.

- Pokud chcete monitorovat aktivitu tohoto playbooku pro účely diagnostiky, zaškrtněte políčko Povolit diagnostické protokoly v Log Analytics a v rozevíracím seznamu zvolte pracovní prostor služby Log Analytics.

- Pokud vaše playbooky potřebují přístup k chráněným prostředkům, které jsou uvnitř virtuální sítě Azure nebo připojené k virtuální síti Azure, budete možná muset použít prostředí integrační služby (ISE). Pokud ano, označte políčko Přidružit k prostředí integrační služby a v rozevíracím seznamu vyberte požadovanou sadu ISE.

- Vyberte Další: Připojení>.

Na kartě Připojení :

V ideálním případě byste měli tuto část ponechat tak, jak je, a nakonfigurovat Logic Apps tak, aby se připojila k Microsoft Sentinelu pomocí spravované identity. Přečtěte si další informace o této a dalších alternativách ověřování.

Vyberte Další: Zkontrolovat a vytvořit>.

Na kartě Revize a vytvoření :

Projděte si volby konfigurace, které jste provedli, a vyberte Vytvořit a pokračovat v návrháři.

Vytvoření a nasazení playbooku bude trvat několik minut, po kterém se zobrazí zpráva "Vaše nasazení je hotové" a budete přesměrováni do návrháře aplikace logiky nového playbooku. Trigger, který jste zvolili na začátku, se automaticky přidá jako první krok a můžete pokračovat v návrhu pracovního postupu odsud.

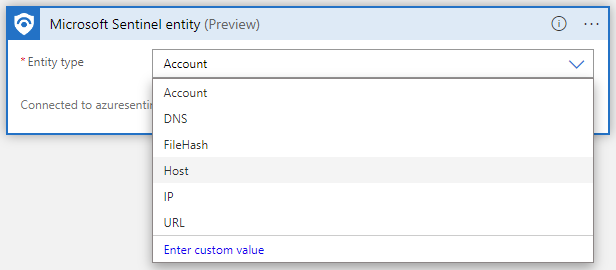

Pokud jste zvolili trigger entity Microsoft Sentinelu (Preview), vyberte typ entity, kterou má tento playbook přijímat jako vstup.

Přidání akcí

Teď můžete definovat, co se stane při volání playbooku. Všechny akce, logické podmínky, smyčky nebo podmínky pro případ přepnutí můžete přidat tak, že vyberete Nový krok. Tento výběr otevře nový rámec v návrháři, kde můžete zvolit systém nebo aplikaci pro interakci s podmínkou nebo podmínku, která se má nastavit. Do panelu hledání v horní části rámce zadejte název systému nebo aplikace a pak vyberte z dostupných výsledků.

V každém z těchto kroků se po kliknutí na libovolné pole zobrazí panel se dvěma nabídkami: Dynamický obsah a výraz. V nabídce Dynamického obsahu můžete přidat odkazy na atributy výstrahy nebo incidentu předané do playbooku, včetně hodnot a atributů všech mapovaných entit a vlastních podrobností obsažených v upozornění nebo incidentu. V nabídce Výraz si můžete vybrat z velké knihovny funkcí a přidat do svých kroků další logiku.

Tento snímek obrazovky ukazuje akce a podmínky, které byste přidali při vytváření playbooku popsaného v příkladu na začátku tohoto dokumentu. Přečtěte si další informace o přidávání akcí do playbooků.

Podrobnosti o akcích, které můžete přidat do playbooků pro různé účely, najdete v tématu Použití triggerů a akcí v playbookech Microsoft Sentinelu.

Všimněte si zejména těchto důležitých informací o playbookech založených na triggeru entity v kontextu, který není incidentem.

Automatizace reakcí na hrozby

Vytvořili jste playbook a definovali jste trigger, nastavili podmínky a nastavili jste akce, které provede, a výstupy, které vytvoří. Teď potřebujete určit kritéria, ve kterých se budou spouštět, a nastavit mechanismus automatizace, který se spustí při splnění těchto kritérií.

Reakce na incidenty a výstrahy

Pokud chcete playbook použít k automatické reakci na celý incident nebo na jednotlivou výstrahu, vytvořte pravidlo automatizace, které se spustí při vytvoření nebo aktualizaci incidentu nebo při vygenerování výstrahy. Toto pravidlo automatizace bude obsahovat krok, který volá playbook, který chcete použít.

Vytvoření pravidla automatizace:

Na stránce Automation v navigační nabídce Microsoft Sentinelu vyberte v horní nabídce vytvořit a pak pravidlo Automation.

Otevře se panel Vytvořit nové pravidlo automatizace. Zadejte název pravidla. Vaše možnosti se liší v závislosti na tom, jestli je váš pracovní prostor nasazený na sjednocené platformě operací zabezpečení. Příklad:

Aktivační událost: Vyberte odpovídající aktivační událost podle okolností, pro kterou vytváříte pravidlo automatizace – Při vytvoření incidentu, při aktualizaci incidentu nebo při vytvoření výstrahy.

Podmínky:

Pokud se váš pracovní prostor ještě nepřipojený k jednotné platformě operací zabezpečení, můžou mít incidenty dva možné zdroje:

- Incidenty je možné vytvořit v Microsoft Sentinelu.

- Incidenty je možné importovat a synchronizovat s XDR v programu Microsoft Defender.

- Incidenty je možné vytvořit v Microsoft Sentinelu.

Pokud jste vybrali jeden z triggerů incidentu a chcete, aby se pravidlo automatizace projevilo jenom na incidenty zdrojové v Microsoft Sentinelu nebo případně v XDR v programu Microsoft Defender, zadejte zdroj v podmínce Pokud se poskytovatel incidentu rovná podmínce.

Tato podmínka se zobrazí jenom v případě, že je vybrána aktivační událost incidentu a váš pracovní prostor není onboardován na sjednocenou platformu operací zabezpečení.

Pokud chcete, aby se pravidlo automatizace projevilo pouze u určitých analytických pravidel, určete, které typy aktivačních událostí upravíte úpravou názvu pravidla Analýzy, která obsahuje podmínku.

Přidejte všechny další podmínky, které chcete určit, jestli se toto pravidlo automatizace spustí. V rozevíracím seznamu vyberte + Přidat a zvolte podmínky nebo skupiny podmínek. Seznam podmínek se naplní podrobnostmi výstrahy a poli identifikátoru entity.

Akce:

- Vzhledem k tomu, že toto pravidlo automatizace používáte ke spuštění playbooku, zvolte v rozevíracím seznamu akci Spustit playbook . Zobrazí se výzva k výběru z druhého rozevíracího seznamu, který zobrazuje dostupné playbooky. Pravidlo automatizace může spouštět jenom ty playbooky, které začínají stejným triggerem (incidentem nebo výstrahou) jako trigger definovaný v pravidle, takže se v seznamu zobrazí jenom tyto playbooky.

Důležité

Aby bylo možné spouštět playbooky ručně nebo z pravidel automatizace, musí být službě Microsoft Sentinel udělena explicitní oprávnění. Pokud se playbook v rozevíracím seznamu zobrazí šedě, znamená to, že Sentinel nemá oprávnění k této skupině prostředků playbooku. Oprávnění můžete přiřadit kliknutím na odkaz Spravovat oprávnění playbooku.

Na panelu Spravovat oprávnění , který se otevře, označte políčka skupin prostředků obsahujících playbooky, které chcete spustit, a klikněte na Použít.

- Musíte mít oprávnění vlastníka pro libovolnou skupinu prostředků, ke které chcete udělit oprávnění služby Microsoft Sentinel, a musíte mít roli Přispěvatel aplikací logiky u jakékoli skupiny prostředků obsahující playbooky, které chcete spustit.

- Pokud je playbook, který chcete spustit, ve víceklientské nasazení, musíte udělit microsoft Sentinelu oprávnění ke spuštění playbooku v tenantovi playbooku.

- V navigační nabídce Služby Microsoft Sentinel v tenantovi playbooků vyberte Nastavení.

- V okně Nastavení vyberte kartu Nastavení a rozbalte rozbalení oprávnění playbooku.

- Kliknutím na tlačítko Konfigurovat oprávnění otevřete panel Spravovat oprávnění uvedený výše a pokračujte podle popisu.

Ve scénáři MSSP chcete spustit playbook v tenantovi zákazníka z pravidla automatizace vytvořeného při přihlášení k tenantovi poskytovatele služeb, musíte službě Microsoft Sentinel udělit oprávnění ke spuštění playbooku v obou tenantech. V tenantovi zákazníka postupujte podle pokynů pro víceklientského nasazení v předchozím odrážkovém bodu. V tenantovi poskytovatele služeb musíte do šablony onboardingu Azure Lighthouse přidat aplikaci Azure Security Insights:

- Na webu Azure Portal přejděte na MICROSOFT Entra ID.

- Klikněte na Podnikové aplikace.

- Vyberte Typ aplikace a vyfiltrujte aplikace Microsoftu.

- Do vyhledávacího pole zadejte Azure Security Insights.

- Zkopírujte pole ID objektu. Tuto další autorizaci budete muset přidat do stávajícího delegování Azure Lighthouse.

Role Přispěvatel služby Microsoft Sentinel Automation má pevný identifikátor GUID, který je f4c81013-99ee-4d62-a7ee-b3f1f648599a.

- Přidejte všechny další akce, které chcete pro toto pravidlo použít. Pořadí provádění akcí můžete změnit tak, že vyberete šipky nahoru nebo dolů napravo od jakékoli akce.

- Pokud chcete, aby pravidlo automatizace mělo datum vypršení platnosti, nastavte ho.

- Zadejte číslo v části Pořadí a určete, kde se bude toto pravidlo spouštět v posloupnosti pravidel automatizace.

- Vyberte Použít. Už jste hotovi!

Reakce na upozornění – starší metoda

Dalším způsobem, jak spustit playbooky automaticky v reakci na upozornění, je volat je z analytického pravidla. Když pravidlo vygeneruje upozornění, playbook se spustí.

Tato metoda bude od března 2026 zastaralá.

Od června 2023 už tímto způsobem nemůžete do analytických pravidel přidávat playbooky. Stále ale uvidíte existující playbooky volané z analytických pravidel a tyto playbooky budou pořád běžet až do března 2026. Důrazně doporučujeme vytvořit pravidla automatizace, která místo toho budou tyto playbooky volat.

Spuštění playbooku na vyžádání

Playbook můžete také spustit ručně na vyžádání, ať už v reakci na výstrahy, incidenty (ve verzi Preview) nebo entity (také ve verzi Preview). To může být užitečné v situacích, kdy potřebujete více lidského vstupu do procesů orchestrace a reakce a kontrolu nad nimi.

Ruční spuštění playbooku u výstrahy

Poznámka:

Tento postup není podporován na jednotné platformě operací zabezpečení.

Na webu Azure Portal vyberte jednu z následujících karet podle potřeby pro vaše prostředí:

- Na stránce Incidenty vyberte incident. Na webu Azure Portal vyberte Zobrazit úplné podrobnosti v dolní části podokna podrobností incidentu a otevřete stránku s podrobnostmi incidentu.

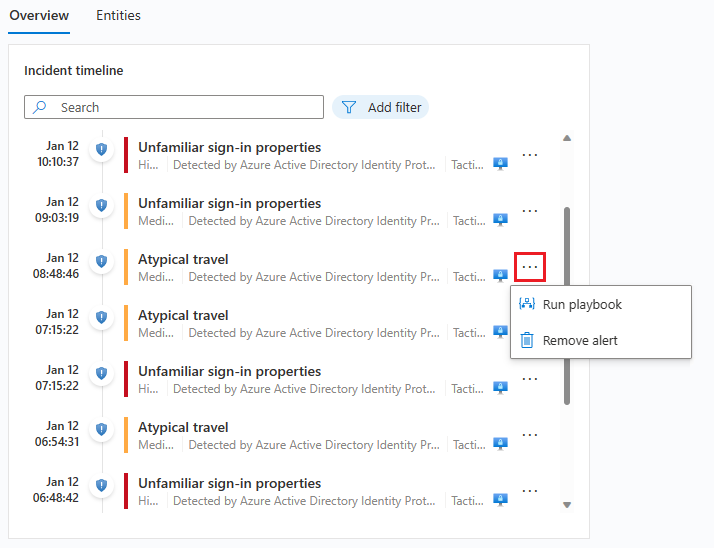

- Na stránce s podrobnostmi incidentu ve widgetu Časová osa incidentu vyberte výstrahu, na které chcete playbook spustit. Vyberte tři tečky na konci řádku upozornění a v místní nabídce zvolte Spustit playbook .

- Otevře se podokno Playbooky upozornění. Zobrazí se seznam všech playbooků nakonfigurovaných pomocí triggeru Logic Apps upozornění Služby Microsoft Sentinel, ke kterému máte přístup.

- Vyberte Spustit na řádku konkrétního playbooku a spusťte ho okamžitě.

Historii spuštění playbooků můžete zobrazit v upozornění výběrem karty Spuštění v podokně Playbooky výstrahy. Může trvat několik sekund, než se v seznamu zobrazí jakékoli právě dokončené spuštění. Výběrem konkrétního spuštění se v Logic Apps otevře úplný protokol spuštění.