Přidání rozšířených podmínek do pravidel automatizace Microsoft Sentinelu

Tento článek vysvětluje, jak do pravidel automatizace v Microsoft Sentinelu přidat pokročilé podmínky "Or", které umožňují efektivnější třídění incidentů.

Přidejte podmínky "Or" ve formě skupin podmínek v části Podmínky pravidla automatizace.

Skupiny podmínek můžou obsahovat dvě úrovně podmínek:

Jednoduché: Alespoň dvě podmínky oddělené operátorem

OR:- A

ORB - A

ORBORC (viz příklad 1B níže.) - a tak dále.

- A

Složené: Více než dvě podmínky s alespoň dvěma podmínkami na alespoň jedné straně operátoru

OR:- (A

andB)ORC - (A

andB)OR(CandD) - (A

andB)OR(CandDandE) - (A

andB)OR(CandD)OR(EandF) - a tak dále.

- (A

Vidíte, že tato funkce vám při určování, kdy budou pravidla spuštěna, poskytuje velkou sílu a flexibilitu. Může také výrazně zvýšit efektivitu tím, že vám umožní kombinovat mnoho starých pravidel automatizace do jednoho nového pravidla.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Přidání skupiny podmínky

Vzhledem k tomu, že skupiny podmínek nabízejí mnohem větší výkon a flexibilitu při vytváření pravidel automatizace, nejlepším způsobem, jak to udělat, je předváděním některých příkladů.

Pojďme vytvořit pravidlo, které změní závažnost příchozího incidentu z toho, co je vysoké, za předpokladu, že splňuje podmínky, které nastavíme.

Pro Microsoft Sentinel na webu Azure Portal vyberte stránku Automatizace konfigurace>. Pro Microsoft Sentinel na portálu Defender vyberte Microsoft Sentinel>Configuration>Automation.

Na stránce Automation vyberte na panelu tlačítek v horní části možnost Vytvořit > pravidlo automatizace.

Podrobnosti najdete v obecných pokynech k vytvoření pravidla automatizace.

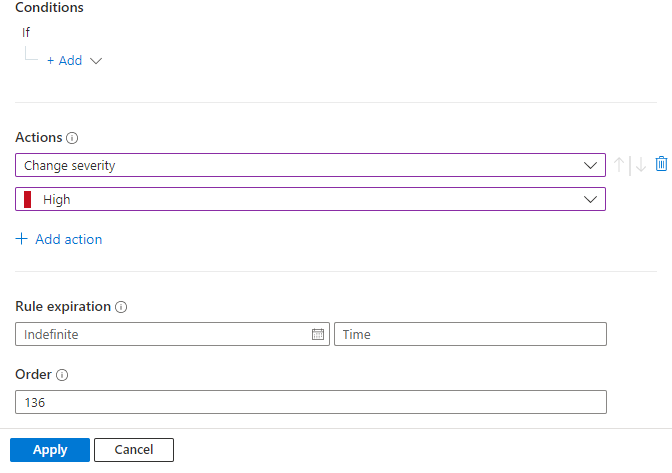

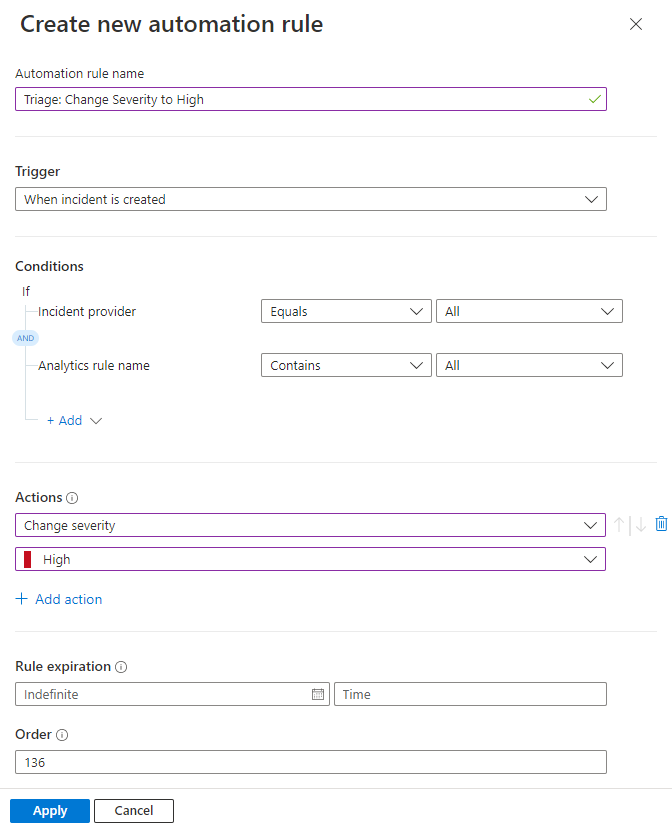

Pojmenujte pravidlo: "Triage: Change Severity to High" (Určení závažnosti: Změnit závažnost na vysokou).

Vyberte trigger Při vytvoření incidentu.

Pokud se v podmínkách zobrazí podmínky pro poskytovatele incidentů a podmínky názvu pravidla analýzy, ponechte je tak, jak jsou. Tyto podmínky nejsou k dispozici, pokud je váš pracovní prostor onboardovaný na portálu Microsoft Defenderu. V obou případech přidáme další podmínky později v tomto procesu.

V části Akce v rozevíracím seznamu vyberte Změnit závažnost .

V rozevíracím seznamu, který se zobrazí pod závažností Změnit, vyberte možnost Vysoká.

Například následující karty zobrazují ukázky z pracovního prostoru, který je onboardovaný na portálu Defender, na portálu Azure nebo Defender a pracovní prostor, který není:

Příklad 1: jednoduché podmínky

V tomto prvním příkladu vytvoříme jednoduchou skupinu podmínek: Pokud je podmínka A nebo podmínka B pravdivá, pravidlo se spustí a závažnost incidentu se nastaví na Vysoká.

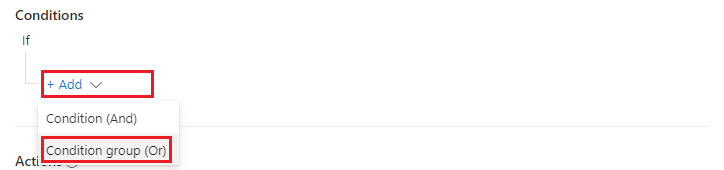

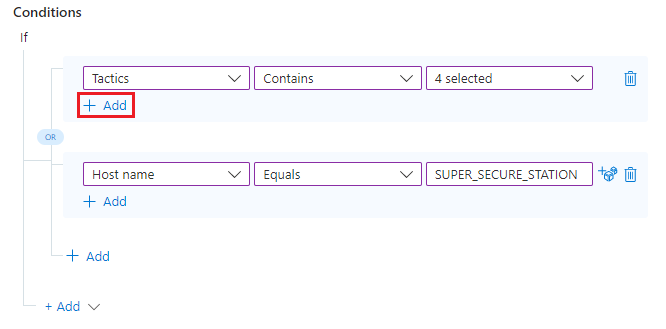

Vyberte rozbalovací tlačítko + Přidat a v rozevíracím seznamu zvolte Skupinu podmínek (Nebo).

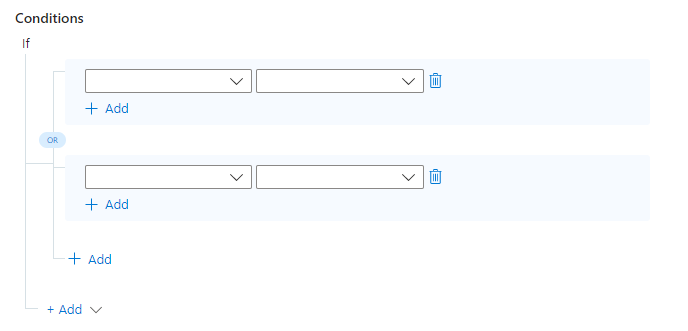

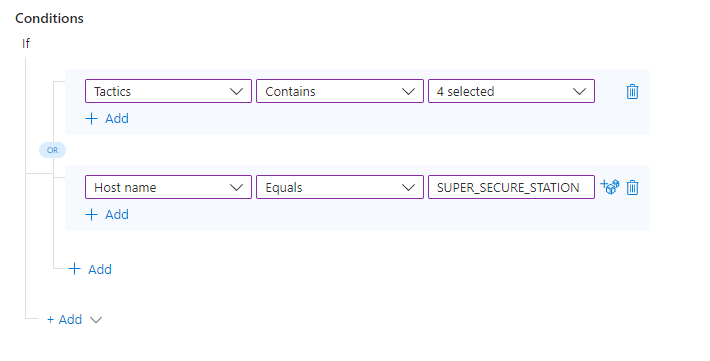

Podívejte se, že jsou zobrazeny dvě sady polí podmínky oddělené operátorem

OR. Jedná se o podmínky "A" a "B", které jsme zmínili výše: Pokud je hodnota A nebo B pravdivá, pravidlo se spustí.

(Nezaměňujte všechny různé vrstvy odkazů "Přidat" – všechny budou vysvětleny.)

Pojďme se rozhodnout, jaké budou tyto podmínky. To znamená, že jaké dvě různé podmínky způsobí, že se závažnost incidentu změní na vysokou? Pojďme navrhnout následující:

Pokud přidružená taktika MITRE ATT&CK incidentu zahrnuje některou ze čtyř, které jsme vybrali z rozevíracího seznamu (viz obrázek níže), měla by být závažnost zvýšena na vysokou.

Pokud incident obsahuje entitu názvu hostitele s názvem "SUPER_SECURE_STATION", měla by být závažnost zvýšena na hodnotu Vysoká.

Pokud platí alespoň jedna z těchto podmínek, spustí se akce, které v pravidle definujeme, a změní závažnost incidentu na vysokou.

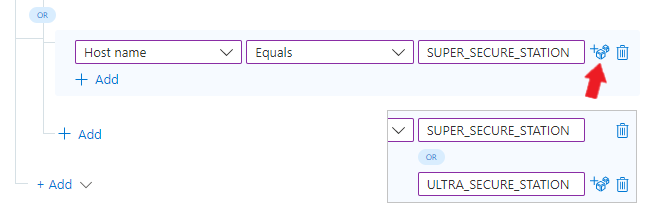

Příklad 1A: Přidání hodnoty OR v rámci jedné podmínky

Řekněme, že nemáme jednu, ale dvě supercitlivě citlivé pracovní stanice, jejichž incidenty chceme mít vysokou závažnost. K existující podmínce (pro všechny podmínky založené na vlastnostech entity) můžeme přidat další hodnotu tak, že vybereme ikonu kostky napravo od existující hodnoty a přidáme novou hodnotu níže.

Příklad 1B: Přidání dalších podmínek OR

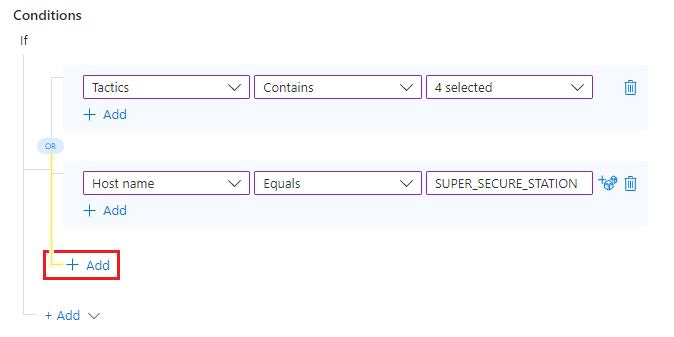

Řekněme, že chceme toto pravidlo spustit, pokud platí jedna ze tří (nebo více) podmínek. Pokud je hodnota A nebo B nebo C pravdivá, pravidlo se spustí.

Pamatujete si všechny ty odkazy "Přidat"? Pokud chcete přidat další podmínku OR, vyberte + Přidat připojenou řádkem k operátoru

OR.

Teď vyplňte parametry a hodnoty této podmínky stejným způsobem jako první dva.

Příklad 2: složené podmínky

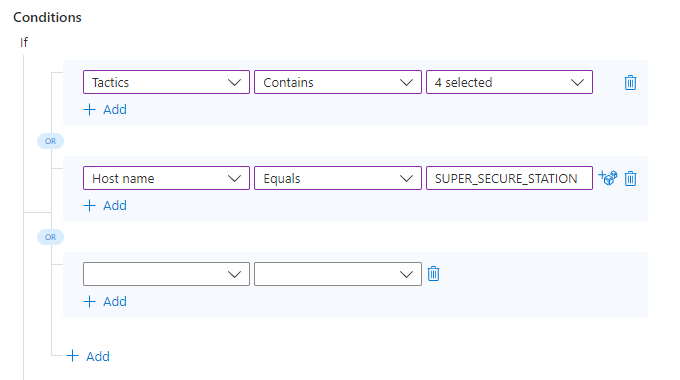

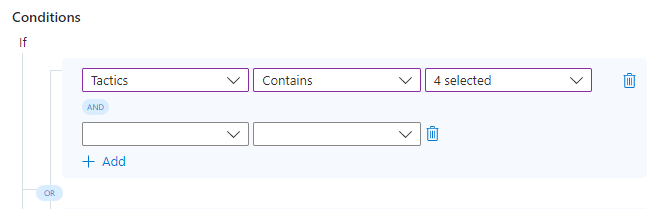

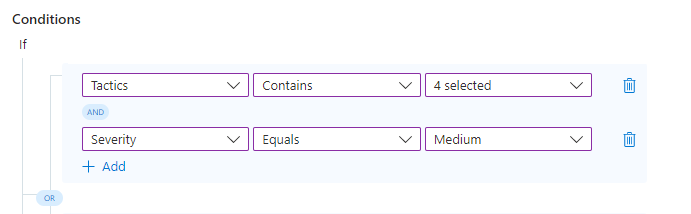

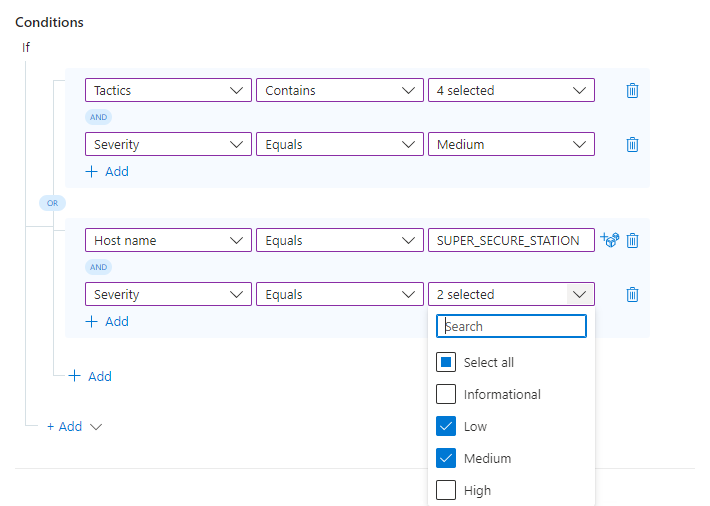

Teď se rozhodneme, že budeme trochu více vybíraví. Chceme přidat další podmínky na každou stranu původní podmínky OR. To znamená, že chceme, aby se pravidlo spustilo, pokud je pravda A a B, NEBO pokud jsou splněné C a D.

Pokud chcete přidat podmínku na jednu stranu skupiny podmínek OR, vyberte odkaz + Přidat bezprostředně pod existující podmínku na stejné straně operátoru

OR(ve stejné modré oblasti), do které chcete přidat novou podmínku.

Zobrazí se nový řádek přidaný pod existující podmínkou (ve stejné modré oblasti) propojený s ním operátorem

AND.

Vyplňte parametry a hodnoty této podmínky stejným způsobem jako ostatní.

Opakujte předchozí dva kroky a přidejte podmínku AND na obě strany skupiny podmínek OR.

A je to! Pomocí toho, co jste se zde naučili, můžete přidat další podmínky a skupiny podmínek pomocí různých kombinací AND a OR operátorů a vytvářet výkonná, flexibilní a efektivní pravidla automatizace, která skutečně pomáhají vašemu soC běžet hladce a snižovat dobu odezvy a řešení.

Další kroky

V tomto dokumentu jste zjistili, jak přidat skupiny podmínek pomocí OR operátorů do pravidel automatizace.

- Pokyny k vytváření základních pravidel automatizace najdete v tématu Vytvoření a použití pravidel automatizace služby Microsoft Sentinel ke správě odpovědí.

- Další informace opravidlech

- Další informace o pokročilých možnostech automatizace najdete v tématu Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu.

- Nápovědu k implementaci pravidel automatizace a playbooků najdete v kurzu : Použití playbooků k automatizaci reakcí na hrozby v Microsoft Sentinelu.