Implementace směrování provozu virtuální sítě

Azure pro každou podsíť v rámci virtuální sítě Azure automaticky vytvoří směrovací tabulku a přidá do ní výchozí systémové trasy. Některé systémové trasy Azure můžete přepsat vlastními trasami a přidat další vlastní trasy do směrovacích tabulek. Azure směruje odchozí provoz z podsítě na základě tras ve směrovací tabulce dané podsítě.

Systémové trasy

Azure automaticky vytvoří systémové trasy a přiřadí je ke každé podsíti ve virtuální síti. Systémové trasy nemůžete vytvářet ani odebírat, ale některé systémové trasy můžete přepsat vlastními trasami. Azure vytvoří výchozí systémové trasy pro každou podsíť a přidá další volitelné výchozí trasy do konkrétních podsítí nebo každé podsítě, když použijete konkrétní možnosti Azure.

Výchozí trasy

Každá trasa obsahuje předponu adresy a typ dalšího segmentu směrování. Při odeslání odchozího provozu z podsítě na IP adresu v rozsahu předpony adresy nějaké trasy použije Azure trasu obsahující danou předponu. Kdykoli se vytvoří virtuální síť, Azure pro všechny podsítě v rámci této virtuální sítě automaticky vytvoří následující výchozí systémové trasy:

Source

Předpony adres

Typ dalšího segmentu směrování

Výchozí

Jedinečné pro virtuální síť

Virtuální síť

Výchozí

0.0.0.0/0

Internet

Výchozí

10.0.0.0/8

Nic

Výchozí

192.168.0.0/16

Nic

Výchozí

100.64.0.0/10

Nic

Z hlediska směrování je směrováním na celkové trase směrovací bod. Dalším segmentem směrování je tedy další směrovací bod, na který je provoz směrován na jeho cestu do konečného cíle. Typy dalších segmentů směrování uvedené v předchozí tabulce představují způsob, jakým Azure směruje provoz určený pro uvedenou předponu adresy. Typy dalšího segmentu směrování jsou definovány takto:

Virtuální síť: Směruje provoz mezi rozsahy adres v rámci adresního prostoru virtuální sítě. Azure vytvoří trasy s předponami adres, které odpovídají jednotlivým rozsahům adres definovaným v rámci adresního prostoru virtuální sítě. Azure automaticky směruje provoz mezi podsítěmi pomocí tras vytvořených pro jednotlivé rozsahy adres.

Internet: Směruje provoz určený předponou adresy do internetu. Výchozí systémová trasa určuje předponu adresy 0.0.0.0/0. Azure směruje provoz pro libovolnou adresu nezadanou rozsahem adres v rámci virtuální sítě do internetu, pokud cílová adresa není určená pro službu Azure. Azure směruje veškerý provoz určený pro svou službu přímo do služby přes páteřní síť, a ne směruje provoz do internetu. Výchozí systémovou trasu Azure pro předponu adresy 0.0.0.0/0 není možné přepsat vlastní trasou.

Žádné: Provoz směrovaný na typ dalšího segmentu směrování None (Žádný další segment směrování) se zahodí místo směrování mimo podsíť. Azure automaticky vytvoří výchozí trasy pro následující předpony adres:

- 10.0.0.0/8, 172.16.0.0/12 a 192.168.0.0/16: Vyhrazeno pro soukromé použití v RFC 1918.

- 100.64.0.0/10: Rezervovaná v RFC 6598.

Volitelné výchozí trasy

Azure přidává výchozí systémové trasy pro všechny funkce Azure, které povolíte. V závislosti na možnosti přidá Azure volitelné výchozí trasy buď do konkrétních podsítí v rámci virtuální sítě, nebo do všech podsítí v rámci virtuální sítě. Systémové trasy a typy dalšího směrování, které může Azure přidat, jsou:

Source

Předpony adres

Typ dalšího segmentu směrování

Podsíť v rámci virtuální sítě, do které se přidá trasa

Výchozí

Jedinečné pro virtuální síť, například 10.1.0.0/16

Partnerské vztahy virtuálních sítí

Všechny

Brána virtuální sítě

Předpony inzerované z místního prostředí přes protokol BGP nebo nakonfigurované v místní síťové bráně

Brána virtuální sítě

Všechny

Výchozí

Více

Koncový bod služby pro virtuální síť

Povolená je pouze podsíť, pro která je povolený koncový bod služby.

Partnerský vztah virtuální sítě: Když vytvoříte partnerský vztah virtuální sítě mezi dvěma virtuálními sítěmi, přidá se trasa pro každý rozsah adres v rámci adresního prostoru každé virtuální sítě.

Brána virtuální sítě: Když do virtuální sítě přidáte bránu virtuální sítě, Azure jako typ dalšího segmentu směrování přidá jednu nebo více tras s bránou virtuální sítě. Zdroj je uvedený jako brána virtuální sítě, protože brána přidává trasy do podsítě.

VirtualNetworkServiceEndpoint: Azure přidá veřejné IP adresy pro určité služby do směrovací tabulky, když do služby povolíte koncový bod služby. Koncové body služby se povolují pro jednotlivé podsítě v rámci virtuální sítě, takže se trasa přidá pouze do směrovací tabulky podsítě, pro kterou je koncový bod služby povolený. Veřejné IP adresy služeb Azure se pravidelně mění a Azure v případě potřeby spravuje aktualizace směrovacích tabulek.

Typy dalších segmentů směrování Partnerský vztah virtuálních sítí a VirtualNetworkServiceEndpoint se přidají pouze do směrovacích tabulek podsítí v rámci virtuálních sítí vytvořených prostřednictvím modelu nasazení Azure Resource Manager. Typy dalšího směrování se nepřidávají do směrovacích tabulek přidružených k podsítím virtuální sítě vytvořeným prostřednictvím modelu nasazení Classic.

Vlastní trasy

Pokud chcete řídit způsob směrování síťového provozu přesněji, můžete přepsat výchozí trasy, které Azure vytvoří, pomocí vlastních tras definovaných uživatelem (UDR). Tato technika může být užitečná, když chcete zajistit, aby provoz mezi dvěma podsítěmi procházel zařízením brány firewall.

Trasy definované uživatelem

Můžete vytvořit vlastní nebo uživatelem definované (statické), trasy v Azure, které přepíší výchozí systémové trasy Azure, nebo přidat další trasy do směrovací tabulky podsítě.

V Azure může mít každá podsíť přidruženou nulu nebo jednu přidruženou směrovací tabulku. Když vytvoříte směrovací tabulku a přidružíte ji k podsíti, trasy v ní se zkombinují nebo přepíší, výchozí trasy, které Azure přidá do podsítě.

Při vytváření trasy definované uživatelem můžete zadat následující typy dalších segmentů směrování:

Virtuální zařízení: Virtuální zařízení je virtuální počítač, na kterém je obvykle spuštěná síťová aplikace, jako je například brána firewall. Při vytváření trasy s typem segmentu směrování Virtuální zařízení zadáváte také IP adresu dalšího segmentu směrování. Tato IP adresa může být:

- Privátní IP adresa síťového rozhraní připojeného k virtuálnímu počítači.

- Privátní IP adresa interního nástroje pro vyrovnávání zatížení Azure.

Brána virtuální sítě: Určete, kdy chcete směrovat provoz určený pro konkrétní předpony adres do brány virtuální sítě. Brána virtuální sítě musí být vytvořená s typem VPN.

Žádný: Určete, kdy chcete zahodit provoz určený pro předponu adresy, a nepředávat ho do cíle.

Virtuální síť: Určete, kdy chcete přepsat výchozí směrování v rámci virtuální sítě.

Internet: Určete, kdy chcete explicitně směrovat provoz určený na předponu adresy na internet.

Konfigurace tras definovaných uživatelem

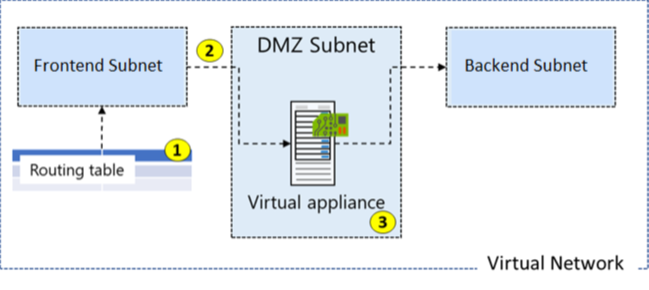

Tady je příklad, kde máte virtuální síť, která obsahuje tři podsítě.

- Podsítě jsou front-end, DMZ a back-end. V podsíti DMZ je síťové virtuální zařízení (NVA). Síťová virtuální zařízení jsou virtuální počítače, které pomáhají se síťovými funkcemi, jako je směrování a optimalizace brány firewall.

- Chcete zajistit, aby veškerý provoz z podsítě front-endu procházel síťovým virtuálním zařízením do podsítě back-endu.

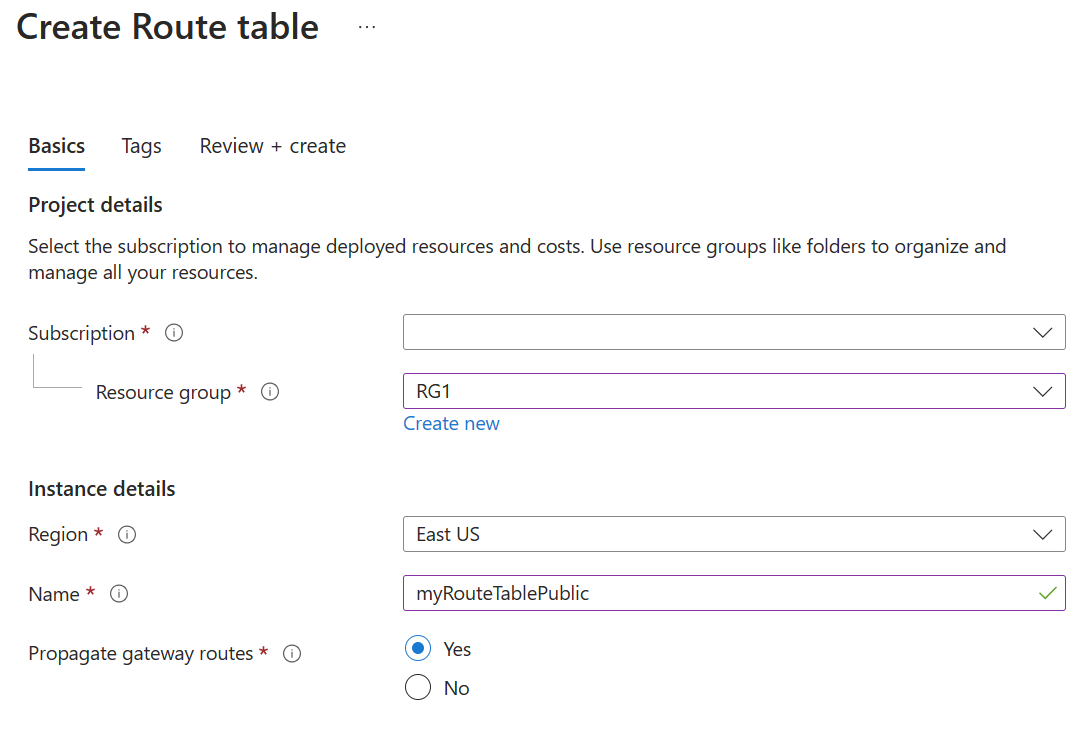

Vytvoření směrovací tabulky

Vytvoření směrovací tabulky je jednoduché. Zadáte název, předplatné, skupinu prostředků a umístění. Také se rozhodnete použít šíření tras brány virtuální sítě.

Trasy se automaticky přidají do směrovací tabulky pro všechny podsítě s povoleným šířením brány virtuální sítě. Pokud používáte ExpressRoute, šíření zajistí, že všechny podsítě získají informace o směrování.

Vytvoření vlastní trasy

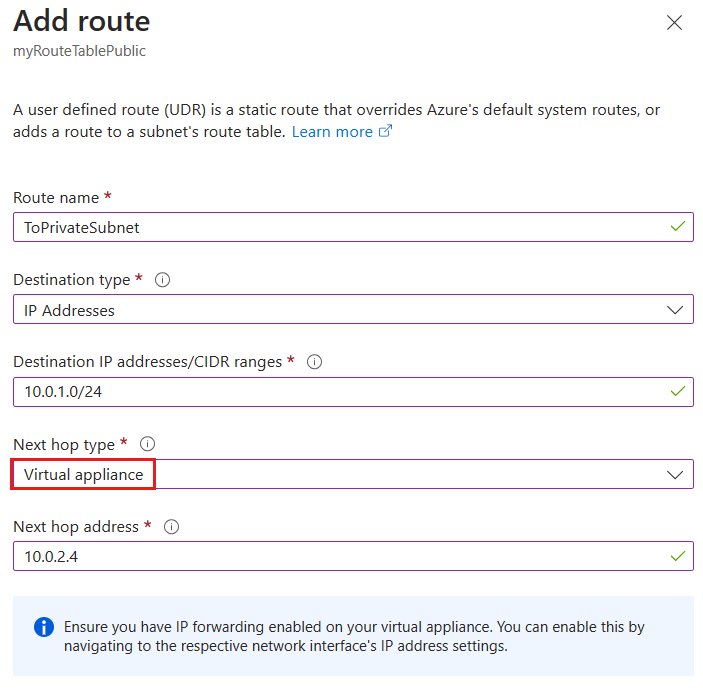

Příklad:

- Nová trasa má název ToPrivateSubnet.

- Privátní podsíť je 10.0.1.0/24.

- Trasa používá virtuální zařízení. Všimněte si dalších možností pro typ dalšího segmentu směrování: brána virtuální sítě, virtuální síť, internet a žádná.

- Virtuální zařízení se nachází ve verzi 10.0.2.4.

Tato trasa se v souhrnu vztahuje na všechny předpony adres ve verzi 10.0.1.0/24 (privátní podsíť). Provoz směřující na tyto adresy se odešle do virtuálního zařízení s adresou 10.0.2.4.

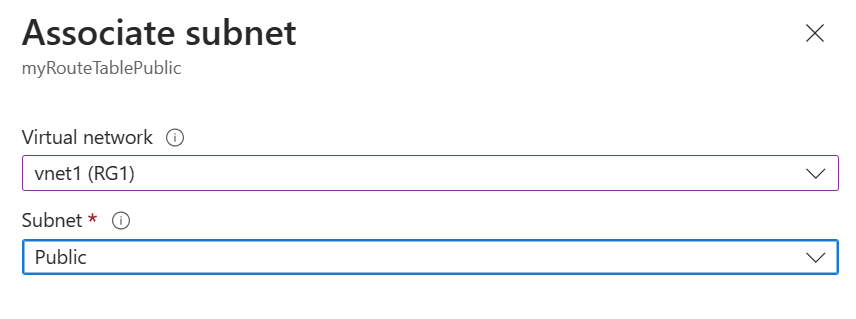

Přidružení směrovací tabulky

Posledním krokem v našem příkladu je přidružení veřejné podsítě k nové směrovací tabulce. Každá podsíť může mít přidruženou žádnou nebo jednu směrovací tabulku.

Poznámka:

Ve výchozím nastavení by použití systémové trasy provoz šel přímo do privátní podsítě. S trasou definovanou uživatelem ale můžete vynutit provoz přes virtuální zařízení.

Poznámka:

V tomto příkladu by virtuální zařízení nemělo mít veřejnou IP adresu a mělo by být povolené předávání IP adres.

Zabezpečení virtuální sítě pomocí vynuceného tunelování

Vynucené tunelování umožňuje přesměrování nebo „vynucení“ směrování veškerého provozu vázaného na internet zpět do místního umístění prostřednictvím tunelu VPN typu site-to-site pro kontrolu a auditování. Pokud vynucené tunelování nenakonfigurujete, provoz směřující na internet z virtuálních počítačů v Azure vždy prochází z síťové infrastruktury Azure přímo do internetu, aniž byste měli možnost zkontrolovat nebo auditovat provoz. Neoprávněný přístup k internetu může potenciálně vést ke zpřístupnění informací nebo jiným typům porušení zabezpečení. Vynucené tunelování je možné nakonfigurovat pomocí Azure PowerShellu. Nejde ho nakonfigurovat pomocí webu Azure Portal.

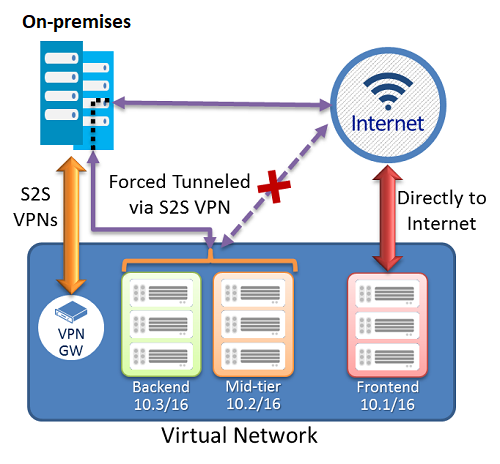

V následujícím příkladu front-endová podsíť nepoužívá vynucené tunelování. Úlohy v podsíti front-endu můžou dál přijímat a odpovídat na žádosti zákazníků z internetu přímo. Střední a back-endové podsítě jsou vynucené tunelování. Všechna odchozí připojení z těchto dvou podsítí k internetu jsou vynucená nebo přesměrovaná zpět do místní lokality prostřednictvím jednoho z tunelů VPN typu Site-to-Site (S2S).

Konfigurace vynuceného tunelování

Vynucené tunelování v Azure se konfiguruje pomocí vlastních tras definovaných uživatelem virtuální sítě.

Každá podsíť virtuální sítě má integrovanou systémovou směrovací tabulku. Systémová směrovací tabulka obsahuje následující tři skupiny tras:

- Trasy místní virtuální sítě: Směrujte přímo do cílových virtuálních počítačů ve stejné virtuální síti.

- Místní trasy: Směrování do brány Azure VPN.

- Výchozí trasa: Směrujte přímo na internet. Pakety určené k privátním IP adresám, které předchozí dvě trasy nepokrývají, se zahodí.

Pokud chcete nakonfigurovat vynucené tunelování, musíte:

- Vytvořte směrovací tabulku.

- Přidejte do služby VPN Gateway výchozí trasu definovanou uživatelem.

- Přidružte směrovací tabulku k příslušné podsíti virtuální sítě.

Vynucené tunelování musí být přidružené k virtuální síti, která má bránu VPN založenou na směrování.

- Musíte nastavit výchozí připojení lokality mezi místními místními lokalitami připojenými k virtuální síti.

- Místní zařízení VPN musí být nakonfigurované tak, že jako selektory přenosu použijete 0.0.0.0/0.

Použití vynuceného tunelování umožňuje omezit a zkontrolovat přístup k internetu z virtuálních počítačů a cloudových služeb v Azure.

Konfigurace směrovacího serveru Azure

Azure Route Server zjednodušuje dynamické směrování mezi síťovým virtuálním zařízením (NVA) a vaší virtuální sítí. Azure Route Server je plně spravovaná služba a je nakonfigurovaná s vysokou dostupností.

Azure Route Server zjednodušuje konfiguraci, správu a nasazení síťového virtuálního zařízení ve vaší virtuální síti.

Při každé aktualizaci adres virtuální sítě už nemusíte směrovací tabulku na síťovém virtuálním zařízení aktualizovat ručně.

Trasy definované uživatelem už nemusíte aktualizovat ručně, kdykoli vaše síťové virtuální zařízení oznámí nové trasy nebo odvolá staré trasy.

S Azure Route Serverem můžete vytvořit partnerský vztah mezi několika instancemi síťového virtuálního zařízení.

Rozhraní mezi síťovým virtuálním zařízením a Azure Route Serverem je založené na společném standardním protokolu. Pokud síťové virtuální zařízení podporuje protokol BGP, můžete ho nasměrovat s Azure Route Serverem.

Azure Route Server můžete nasadit v jakékoli nové nebo existující virtuální síti.

Informace o nasazení Azure Route Serveru

Diagnostika potíží se směrováním

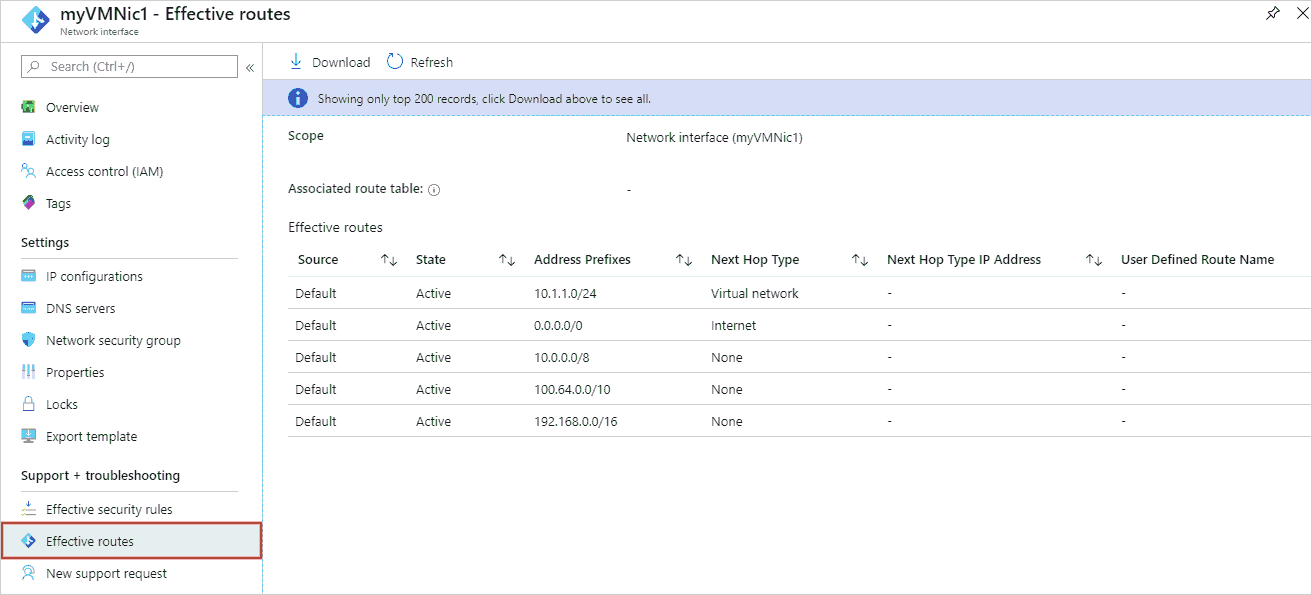

Představte si, že vaše pokusy o připojení ke konkrétnímu virtuálnímu počítači ve virtuální síti Azure trvale selžou. Problém se směrováním můžete diagnostikovat zobrazením tras, které jsou efektivní pro síťové rozhraní ve virtuálním počítači.

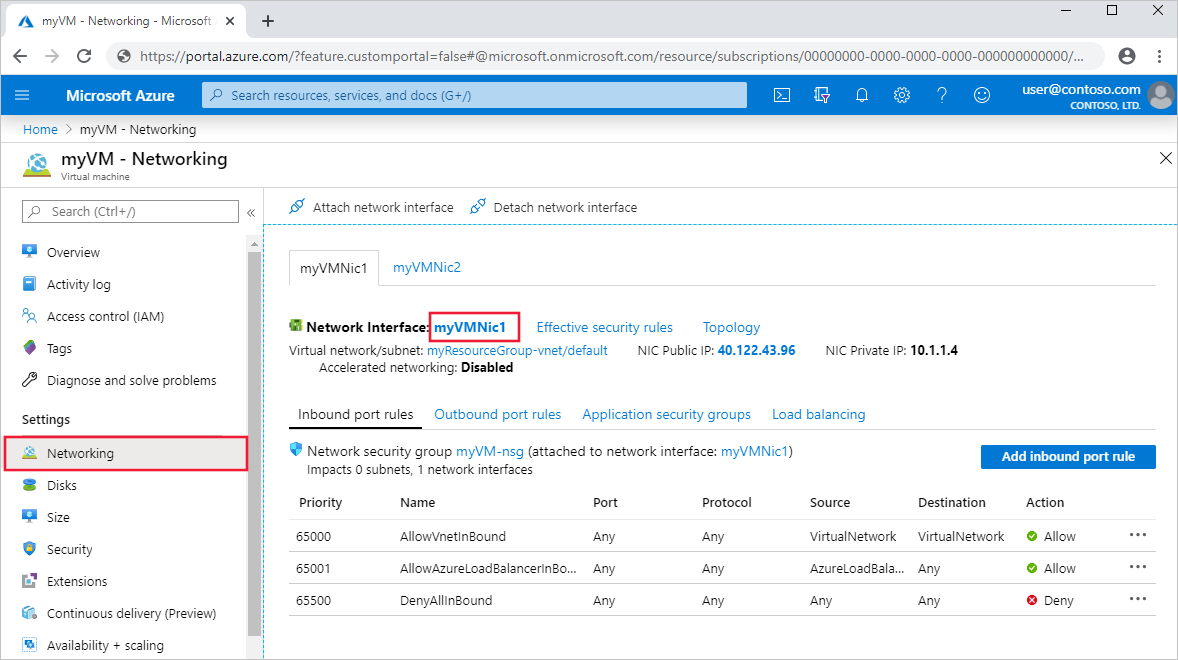

Efektivní trasy pro každé síťové rozhraní můžete zobrazit pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI. Následující kroky ukazují příklady jednotlivých technik. V každém případě se výstup vrátí jenom v případě, že je virtuální počítač ve spuštěném stavu. Pokud je k virtuálnímu počítači připojeno více síťových rozhraní, můžete zkontrolovat efektivní trasy pro každé síťové rozhraní. Vzhledem k tomu, že každé síťové rozhraní může být v jiné podsíti, může mít každé síťové rozhraní různé efektivní trasy.

Zobrazení efektivních tras na webu Azure Portal

Přihlaste se k webu Azure Portal pomocí účtu Azure, který má potřebná oprávnění.

Do vyhledávacího pole zadejte název virtuálního počítače, který chcete prozkoumat.

Ve výsledcích hledání vyberte virtuální počítač.

V části Nastavení vyberte Sítě a přejděte k prostředku síťového rozhraní tak, že vyberete jeho název.

V části Podpora a řešení potíží vyberte Efektivní trasy. Efektivní trasy pro síťové rozhraní myVMNic1 jsou zobrazeny na následujícím obrázku:

Zobrazení efektivních tras pomocí Azure PowerShellu

Efektivní trasy pro síťové rozhraní můžete zobrazit pomocí příkazu Get-AzEffectiveRouteTable. Následující příklad získá efektivní trasy pro síťové rozhraní myVMNic1, které je ve skupině prostředků myResourceGroup:

Get-AzEffectiveRouteTable `

-NetworkInterfaceName myVMNic1 `

-ResourceGroupName myResourceGroup `

Řešení problému se směrováním

Mezi kroky, které můžete provést při řešení problému se směrováním, může patřit:

- Přidejte vlastní trasu, která přepíše výchozí trasu. Zjistěte, jak přidat vlastní trasu.

- Změňte nebo odeberte vlastní trasu, která způsobí směrování provozu do nežádoucího umístění. Zjistěte, jak změnit nebo odstranit vlastní trasu.

- Ujistěte se, že je směrovací tabulka přidružená ke správné podsíti (ta, která obsahuje síťové rozhraní). Zjistěte, jak přidružit směrovací tabulku k podsíti.

- Ujistěte se, že zařízení, jako je azure VPN Gateway nebo síťová virtuální zařízení, fungují podle očekávání.

Pro každou z otázek zvolte nejvhodnější odpověď.