Návrh moderních strategií ověřování a autorizace

Tato lekce se zabývá několika konkrétními strategiemi moderního ověřování:

- Podmíněný přístup

- Nepřetržité vyhodnocování přístupu

- Integrace analýzy hrozeb

- Bodování rizik

Podmíněný přístup

Uživatelé můžou přistupovat k prostředkům vaší organizace pomocí různých zařízení a aplikací odkudkoli. Jako správce IT chcete zajistit, aby tato zařízení splňovala vaše standardy zabezpečení a dodržování předpisů. Stačí se zaměřit na to, kdo může získat přístup k prostředku, už nestačí.

Pokud chcete zajistit rovnováhu mezi zabezpečením a produktivitou, musíte se zamyslet nad tím, jak se k prostředku přistupuje, abyste mohli rozhodnout o řízení přístupu. Pomocí podmíněného přístupu Microsoft Entra můžete tento požadavek vyřešit. Pomocí podmíněného přístupu můžete provádět automatizovaná rozhodnutí o řízení přístupu na základě podmínek pro přístup ke cloudovým aplikacím.

Osvědčený postup: Správa a řízení přístupu k podnikovým prostředkům

Podrobnosti: Konfigurace běžných zásad podmíněného přístupu Microsoft Entra na základě skupiny, umístění a citlivosti aplikace pro aplikace SaaS a aplikace připojené k Microsoft Entra ID.

Osvědčený postup: Blokování starších ověřovacích protokolů

Podrobnosti: Útočníci využívají slabá místa ve starších protokolech každý den, zejména pro útoky password spray. Nakonfigurujte podmíněný přístup tak, aby blokoval starší protokoly.

Nepřetržité vyhodnocování přístupu

Vypršení platnosti a aktualizace tokenů jsou standardním mechanismem v oboru. Když se klientská aplikace, jako je Outlook, připojuje ke službě, jako je Exchange Online, jsou požadavky rozhraní API autorizované pomocí přístupových tokenů OAuth 2.0. Ve výchozím nastavení jsou přístupové tokeny platné po dobu jedné hodiny, kdy vyprší jejich platnost, je klient přesměrován na Microsoft Entra ID, aby je aktualizoval. Toto období aktualizace poskytuje příležitost znovu vyhodnotit zásady pro přístup uživatelů. Můžeme se například rozhodnout, že token neaktualizujeme kvůli zásadám podmíněného přístupu nebo protože uživatel je v adresáři zakázaný.

Zákazníci vyjádřili obavy o prodlevu mezi tím, kdy se pro uživatele mění podmínky a kdy se vynucují změny zásad. Microsoft Entra ID experimentoval s přístupem "blunt object" kratší doby životnosti tokenů, ale zjistil, že mohou snížit uživatelské prostředí a spolehlivost, aniž by se eliminovala rizika.

Včasná reakce na porušení zásad nebo problémy se zabezpečením skutečně vyžaduje "konverzaci" mezi vystavitelem tokenu (ID Microsoft Entra) a předávající stranou (s podporou aplikace). Tato obousměrná konverzace nám dává dvě důležité možnosti. Předávající strana může zjistit, kdy se vlastnosti mění, jako je síťové umístění, a informovat vystavitele tokenu. Poskytuje také vystavitel tokenu způsob, jak předávající straně sdělit, aby přestala respektovat tokeny pro daného uživatele kvůli ohrožení, zákazu účtu nebo jiným obavám. Mechanismus pro tuto konverzaci je průběžné vyhodnocování přístupu (CAE). Cílem vyhodnocení kritické události je odpověď téměř v reálném čase, ale kvůli době šíření událostí může být pozorována latence až 15 minut; Ale vynucení zásad umístění IP adres je okamžité.

Počáteční implementace nepřetržitého vyhodnocování přístupu se zaměřuje na Exchange, Teams a SharePoint Online.

Průběžné vyhodnocování přístupu je dostupné v tenantech Azure Government (GCC High a DOD) pro Exchange Online.

Klíčové výhody

- Ukončení uživatele nebo změna nebo resetování hesla: Odvolání uživatelské relace se vynucuje téměř v reálném čase.

- Změna umístění v síti: Zásady umístění podmíněného přístupu se vynucují téměř v reálném čase.

- Export tokenu do počítače mimo důvěryhodnou síť je možné zabránit pomocí zásad umístění podmíněného přístupu.

Scénáře

Existují dva scénáře, které tvoří průběžné vyhodnocování přístupu, vyhodnocení kritických událostí a vyhodnocení zásad podmíněného přístupu.

Vyhodnocení kritické události

Průběžné vyhodnocování přístupu se implementuje povolením služeb, jako jsou Exchange Online, SharePoint Online a Teams, k odběru důležitých událostí Microsoft Entra. Tyto události je pak možné vyhodnotit a vynutit téměř v reálném čase. Vyhodnocení kritické události nespoléhá na zásady podmíněného přístupu, takže je dostupné v jakémkoli tenantovi. Aktuálně se vyhodnocují následující události:

- Uživatelský účet se odstraní nebo zakáže.

- Heslo pro uživatele se změní nebo resetuje.

- Pro uživatele je povolené vícefaktorové ověřování.

- Správce explicitně odvolá všechny obnovovací tokeny pro uživatele.

- Vysoké riziko uživatele zjištěné službou Microsoft Entra ID Protection

Tento proces umožňuje situaci, kdy uživatelé ztratí přístup k souborům SharePointu Online organizace, e-mailu, kalendáři nebo úkolům a aplikacím Teams z klientských aplikací Microsoftu 365 během několika minut po kritické události.

Vyhodnocení zásad podmíněného přístupu

Exchange Online, SharePoint Online, Teams a MS Graph můžou synchronizovat klíčové zásady podmíněného přístupu pro vyhodnocení v rámci samotné služby.

Tento proces umožňuje situaci, kdy uživatelé ztratí přístup k souborům organizace, e-mailu, kalendáři nebo úkolům z klientských aplikací Microsoftu 365 nebo SharePointu Online hned po změně síťového umístění.

| Outlook Web | Outlook Win32 | Outlook pro iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Podporováno | Podporováno | Podporováno | Podporováno | Podporováno |

| Exchange Online | Podporováno | Podporováno | Podporováno | Podporováno | Podporováno |

| Webové aplikace Office | Aplikace Office Win32 | Office pro iOS | Office pro Android | Office for Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Nepodporováno * | Podporováno | Podporováno | Podporováno | Podporováno |

| Exchange Online | Nepodporuje se | Podporováno | Podporováno | Podporováno | Podporováno |

| Web OneDrivu | OneDrive Win32 | OneDrive pro iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Podporováno | Nepodporuje se | Podporováno | Podporováno | Nepodporuje se |

| Web Teams | Teams Win32 | Teams pro iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Služba Teams | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno |

| SharePoint Online | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno |

| Exchange Online | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno |

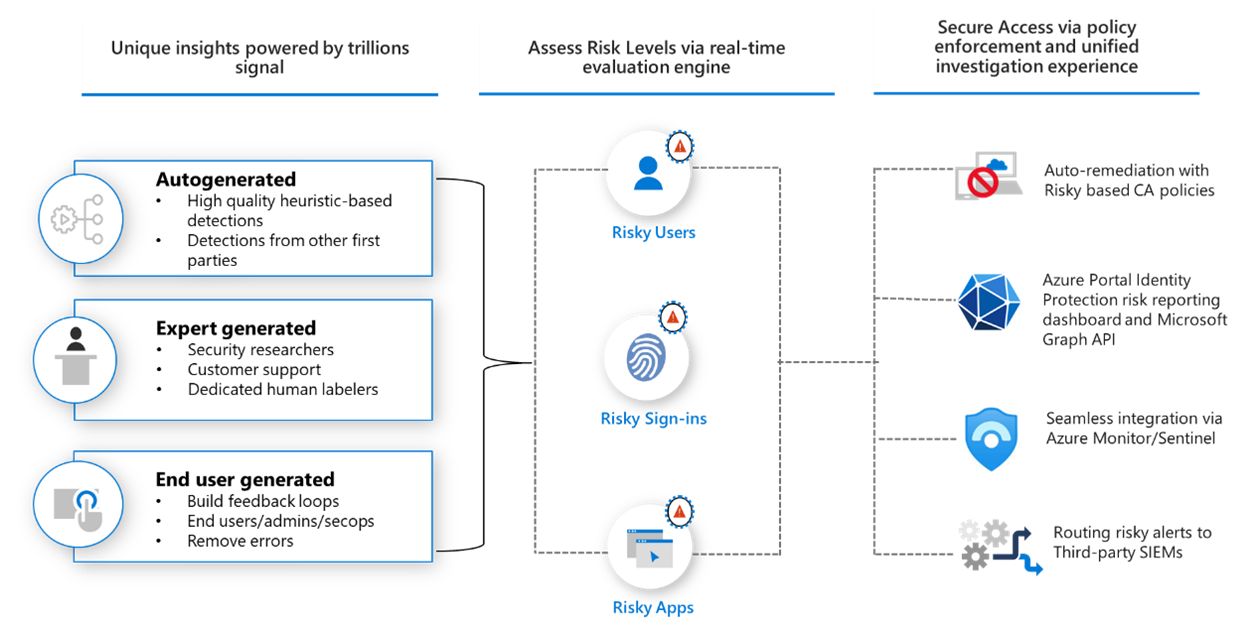

Microsoft Entra Identity Protection

Služba Identity Protection umožňuje organizacím provádět tři klíčové úlohy:

- Automatizujte detekci a nápravu rizik založených na identitách.

- Prozkoumejte rizika pomocí dat na portálu.

- Export dat detekce rizik do jiných nástrojů

Služba Identity Protection používá poznatky, které Microsoft získal z jejich pozice v organizacích s ID Microsoft Entra, uživatelský prostor s účty Microsoft a v hraní pomocí Xboxu, aby chránil vaše uživatele. Microsoft analyzuje bilióny signálů za den za účelem identifikace a ochrany zákazníků před hrozbami.

Signály vygenerované službou Identity Protection a předávané službě Identity Protection je možné dále předávat do nástrojů, jako je podmíněný přístup k rozhodování o přístupu, nebo se vrátit k nástroji pro správu bezpečnostních informací a událostí (SIEM) pro další šetření.

Zjištění rizika

Služba Identity Protection detekuje rizika mnoha typů, mezi které patří:

- Použití anonymní IP adresy

- Neobvyklá cesta

- IP adresa související s malwarem

- Neznámé vlastnosti přihlášení

- Uniklé přihlašovací údaje

- Password Spray

- a další...

Rizikové signály můžou aktivovat nápravné kroky, jako je například vyžadování: provedení vícefaktorového ověřování, resetování hesla pomocí samoobslužného resetování hesla nebo blokování přístupu, dokud správce neprovede akci.

Další podrobnosti o těchto a dalších rizicích, včetně toho, jak nebo kdy se počítají, najdete v článku Co je riziko.

Šetření rizik

Správci můžou zkontrolovat detekce a v případě potřeby s nimi provádět ruční akce. Existují tři klíčové sestavy, které správci používají k vyšetřování ve službě Identity Protection:

- Rizikoví uživatelé

- Riziková přihlášení

- Detekce rizik

Další informace najdete v článku Postupy : Prozkoumání rizika.

Úrovně rizika

Služba Identity Protection kategorizuje riziko do úrovní: nízká, střední a vysoká.

Microsoft neposkytuje konkrétní podrobnosti o výpočtu rizika. Každá úroveň rizika přináší vyšší jistotu, že je ohrožen uživatel nebo přihlášení. Například například jedna instance neznámých vlastností přihlašování pro uživatele nemusí být tak ohrožená jako únik přihlašovacích údajů pro jiného uživatele.

Poznámka:

Zásady založené na rizicích se dají vytvořit i v ochraně identit, ale doporučuje se to udělat se zásadami podmíněného přístupu.

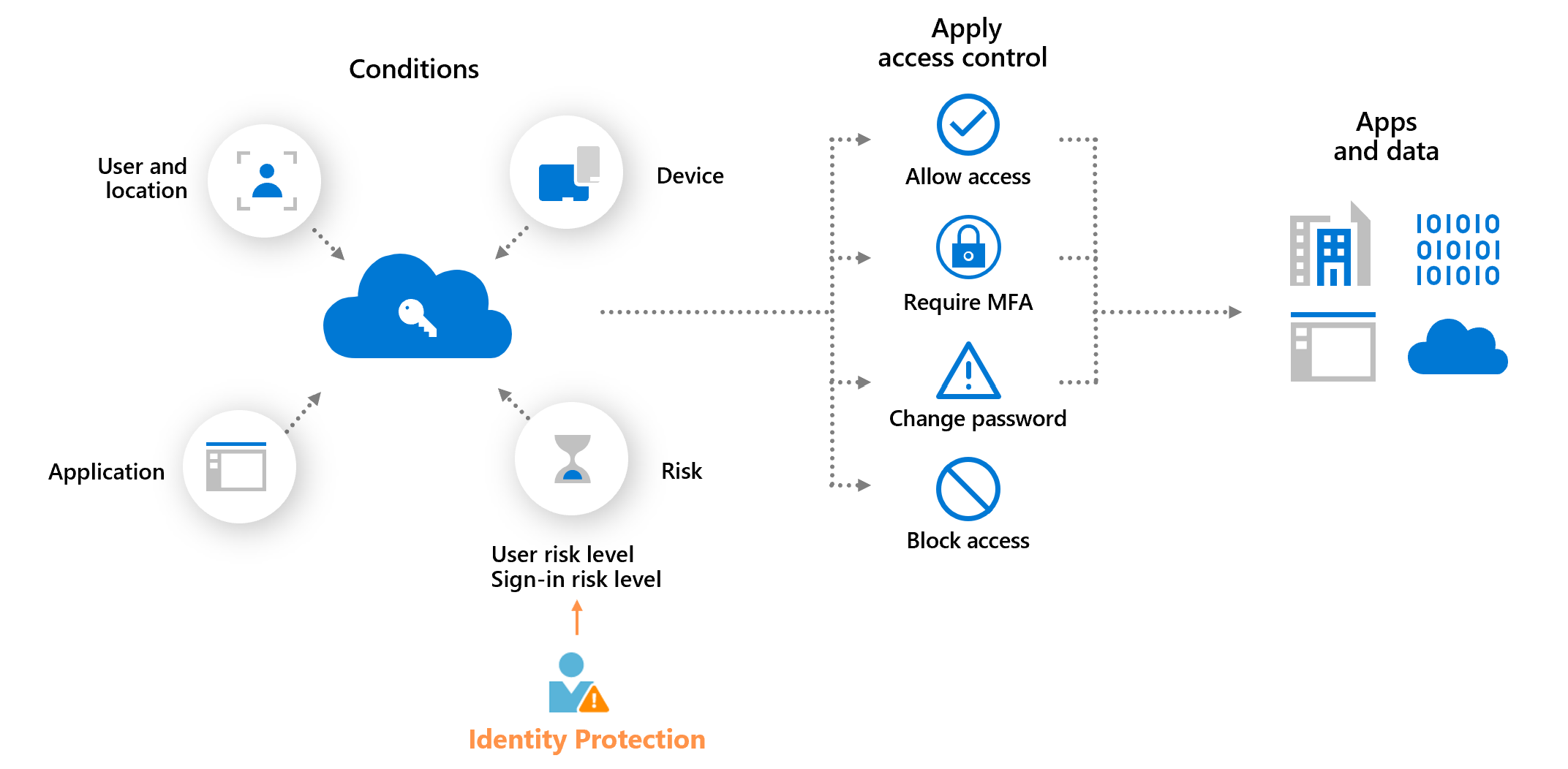

Zásady podmíněného přístupu na základě rizik

Zásady řízení přístupu je možné použít k ochraně organizací, když se zjistí riziko přihlášení nebo uživatele. Takové zásady se nazývají zásady založené na rizicích.

Podmíněný přístup Microsoft Entra nabízí dvě rizikové podmínky: riziko přihlášení a riziko uživatele. Organizace můžou vytvářet zásady podmíněného přístupu na základě rizika tak, že nakonfigurují tyto dvě rizikové podmínky a zvolí metodu řízení přístupu. Během každého přihlášení služba Identity Protection odešle zjištěné úrovně rizika do podmíněného přístupu a zásady na základě rizik se použijí, pokud jsou splněné podmínky zásad.

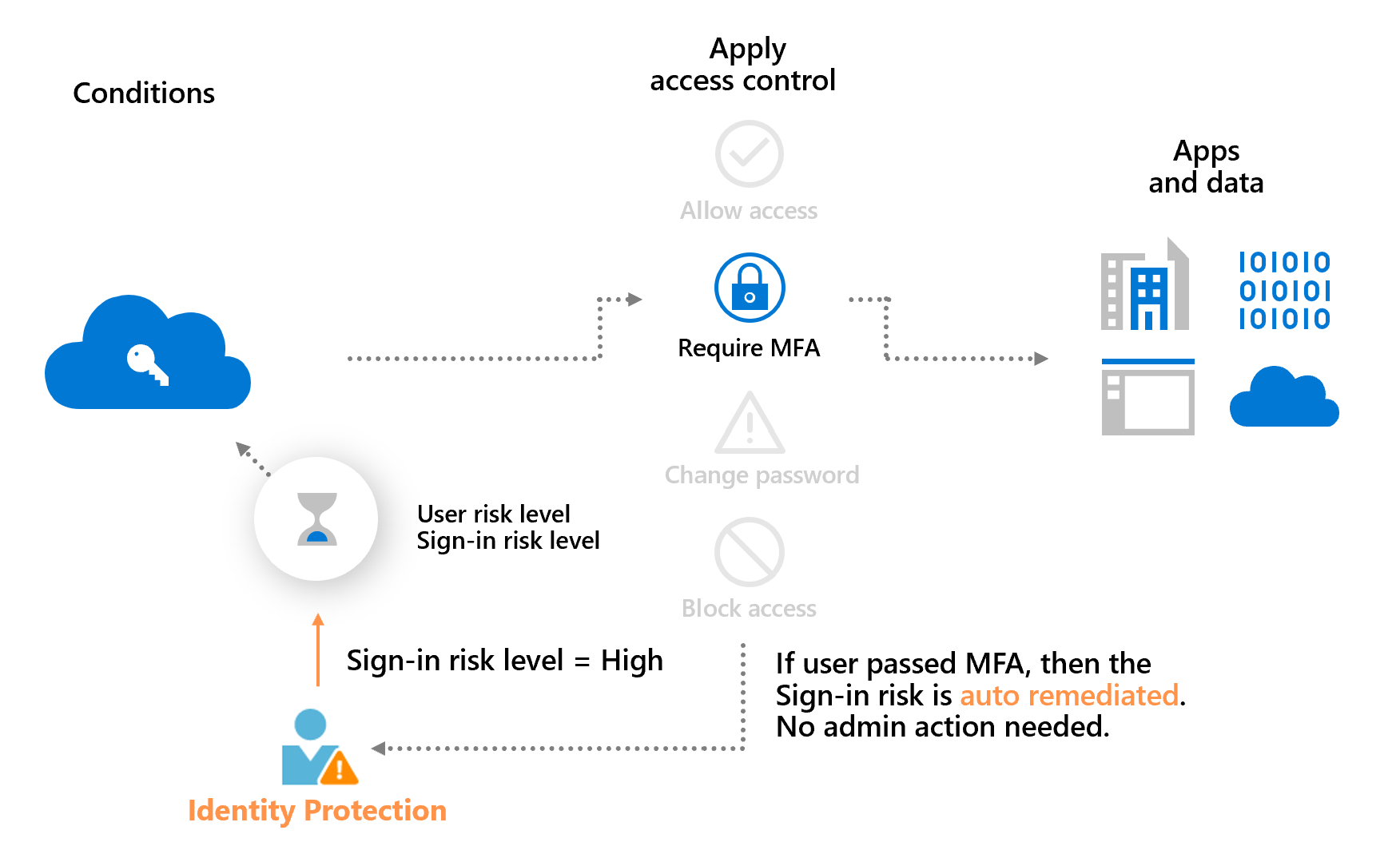

Následující diagram znázorňuje příklad vynucení zásady, která vyžaduje vícefaktorové ověřování, pokud je úroveň rizika přihlášení střední nebo vysoká.

Výše uvedený příklad také ukazuje hlavní výhodu zásady založené na riziku: automatická náprava rizik. Když uživatel úspěšně dokončí požadované řízení přístupu, jako je například změna zabezpečeného hesla, riziko se opraví. Tato přihlašovací relace a uživatelský účet nejsou ohroženy a správce nevyžaduje žádnou akci.

Když uživatelům umožníte samoobslužnou nápravu pomocí tohoto procesu, snížíte riziko šetření a nápravu správců a současně chráníte organizace před ohrožením zabezpečení. Další informace o nápravě rizik najdete v článku, nápravě rizik a odblokováníuživatelůch

Zásady podmíněného přístupu na základě rizik přihlašování

Během každého přihlášení služba Identity Protection analyzuje stovky signálů v reálném čase a vypočítá úroveň rizika přihlášení, která představuje pravděpodobnost, že daná žádost o ověření není autorizovaná. Tato úroveň rizika se pak odešle do podmíněného přístupu, kde se vyhodnocují nakonfigurované zásady organizace. Správci můžou nakonfigurovat zásady podmíněného přístupu na základě rizik přihlašování tak, aby vynucovali řízení přístupu na základě rizika přihlašování, včetně požadavků, jako jsou:

- Blokování přístupu

- Povolit přístup

- Vyžadovat vícefaktorové ověřování

Pokud se při přihlašování zjistí rizika, můžou uživatelé provádět požadované řízení přístupu, jako je vícefaktorové ověřování, aby se automaticky opravili a zavřeli rizikovou událost přihlášení, aby se zabránilo zbytečnému šumu pro správce.

Zásady podmíněného přístupu na základě rizik uživatelů

Identity Protection analyzuje signály o uživatelských účtech a vypočítá rizikové skóre na základě pravděpodobnosti ohrožení zabezpečení uživatele. Pokud má uživatel rizikové přihlašovací chování nebo došlo k úniku přihlašovacích údajů, Služba Identity Protection tyto signály používá k výpočtu úrovně rizika uživatele. Správci můžou nakonfigurovat zásady podmíněného přístupu na základě rizik uživatelů tak, aby vynucovali řízení přístupu na základě rizika uživatelů, včetně požadavků, jako jsou:

- Blokování přístupu

- Povolit přístup, ale vyžadovat bezpečnou změnu hesla

Zabezpečená změna hesla opravuje riziko uživatele a zavře rizikovou událost uživatele, aby se zabránilo zbytečnému šumu pro správce.

Chráněné akce

Chráněné akce v MICROSOFT Entra ID jsou oprávnění, která mají přiřazené zásady podmíněného přístupu. Když se uživatel pokusí provést chráněnou akci, musí nejprve splňovat zásady podmíněného přístupu přiřazené požadovaným oprávněním. Pokud například chcete správcům povolit aktualizaci zásad podmíněného přístupu, můžete vyžadovat, aby nejprve splňovali zásady MFA odolné proti útokům phishing.

Proč používat chráněné akce?

Chráněné akce použijete, když chcete přidat další vrstvu ochrany. Chráněné akce se dají použít na oprávnění, která vyžadují silnou ochranu zásad podmíněného přístupu, nezávisle na použité roli nebo na tom, jak uživatel udělil oprávnění. Vzhledem k tomu, že k vynucení zásad dochází v době, kdy se uživatel pokusí provést chráněnou akci, a ne během aktivace přihlašování nebo pravidla uživatele, zobrazí se uživatelům výzva pouze v případě potřeby.

Jaké zásady se obvykle používají s chráněnými akcemi?

U všech účtů doporučujeme používat vícefaktorové ověřování, zejména účty s privilegovanými rolemi. Chráněné akce je možné použít k vyžadování dalšího zabezpečení. Tady jsou některé běžné silnější zásady podmíněného přístupu.

- Silnější silné stránky vícefaktorového ověřování vícefaktorového ověřování, jako je MFA bez hesla nebo vícefaktorové ověřování odolné proti útokům phishing,

- Pracovní stanice s privilegovaným přístupem pomocí filtrů zařízení zásad podmíněného přístupu

- Kratší časové limity relace pomocí ovládacích prvků relace přihlášení k podmíněnému přístupu.

Jaká oprávnění se dají použít s chráněnými akcemi?

Zásady podmíněného přístupu je možné použít pro omezenou sadu oprávnění. Chráněné akce můžete použít v následujících oblastech:

- Správa zásad podmíněného přístupu

- Správa nastavení přístupu mezi tenanty

- Vlastní pravidla definující síťová umístění

- Správa chráněných akcí