Návrh řešení pro externí identity

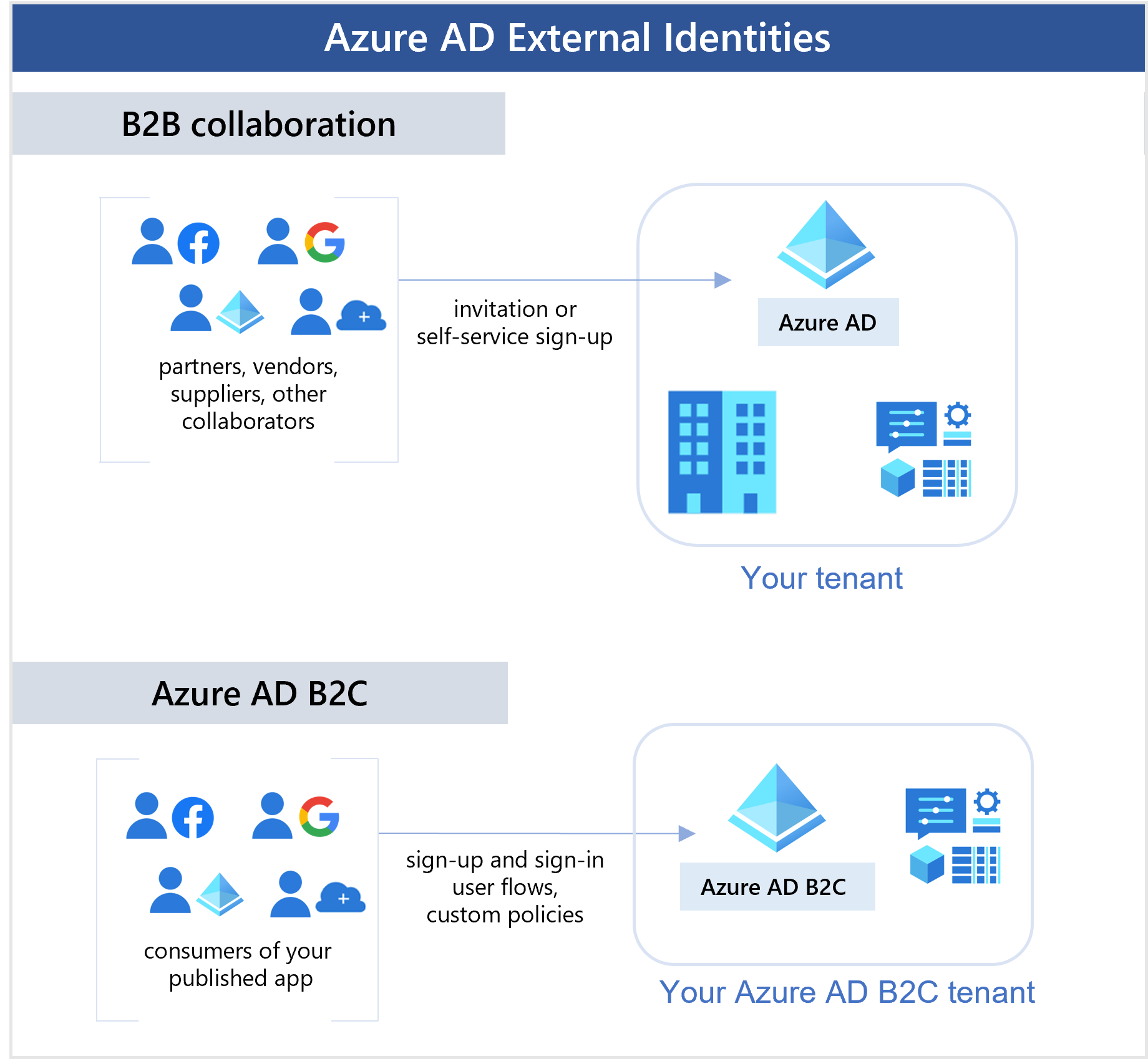

Externí Microsoft Entra ID odkazuje na všechny způsoby, jak můžete bezpečně komunikovat s uživateli mimo vaši organizaci. Pokud chcete spolupracovat s partnery, distributory nebo dodavateli, můžete sdílet své prostředky a definovat, jakým způsobem můžou interní uživatelé přistupovat k externím organizacím. Pokud jste vývojář vytvářející zákaznické aplikace, můžete spravovat prostředí identit zákazníků.

S externími identitami můžou externí uživatelé "přinést své vlastní identity". Ať už mají firemní nebo vládní digitální identitu, nebo nespravovanou sociální identitu, jako je Google nebo Facebook, můžou k přihlášení použít své vlastní přihlašovací údaje. Zprostředkovatel identity externího uživatele spravuje svou identitu a vy spravujete přístup k vašim aplikacím pomocí Microsoft Entra ID nebo Azure AD B2C, aby vaše prostředky zůstaly chráněné.

Externí identity tvoří následující možnosti:

Spolupráce B2B – Spolupracujte s externími uživateli tím, že jim umožníte použít jejich upřednostňovanou identitu k přihlášení k aplikacím Microsoftu nebo jiným podnikovým aplikacím (aplikace SaaS, vlastní vyvinuté aplikace atd.). Uživatelé spolupráce B2B jsou ve vašem adresáři reprezentováni, obvykle jako uživatelé typu host.

Přímé propojení B2B – Navázání vzájemné obousměrné důvěry s jinou organizací Microsoft Entra pro bezproblémovou spolupráci Přímé připojení B2B aktuálně podporuje sdílené kanály Teams a umožňuje externím uživatelům přístup k vašim prostředkům z jejich domovských instancí Teams. Uživatelé přímého připojení B2B nejsou ve vašem adresáři reprezentováni, ale jsou viditelné ze sdíleného kanálu Teams a dají se monitorovat v sestavách Centra pro správu Teams.

Azure AD B2C – Publikování moderních aplikací SaaS nebo vlastních aplikací (s výjimkou aplikací Microsoftu) pro uživatele a zákazníky při používání Azure AD B2C pro správu identit a přístupu

Organizace Microsoft Entra s více tenanty – Spolupráce s více tenanty v jedné organizaci Microsoft Entra prostřednictvím synchronizace mezi tenanty

V závislosti na tom, jak chcete pracovat s externími organizacemi a typy prostředků, které potřebujete sdílet, můžete použít kombinaci těchto možností.

Spolupráce B2B

Díky spolupráci B2B můžete pozvat všechny uživatele, aby se přihlásili k vaší organizaci Microsoft Entra pomocí vlastních přihlašovacích údajů, aby měli přístup k aplikacím a prostředkům, které s nimi chcete sdílet. Spolupráci B2B použijte, když potřebujete externím uživatelům umožnit přístup k vašim aplikacím Office 365, aplikacím typu software jako služba (SaaS) a obchodním aplikacím, zejména pokud partner nepoužívá Microsoft Entra ID nebo je pro správce nepraktické nastavit vzájemné připojení prostřednictvím přímého připojení B2B. Uživatelé spolupráce B2B nepřidružují žádné přihlašovací údaje. Místo toho se ověří u své domovské organizace nebo poskytovatele identity a pak vaše organizace zkontroluje oprávněnost uživatele typu host pro spolupráci B2B.

Existují různé způsoby přidání externích uživatelů do vaší organizace pro spolupráci B2B:

Pozvěte uživatele ke spolupráci B2B pomocí svých účtů Microsoft Entra, účtů Microsoft nebo sociálních identit, které povolíte, jako je Google. Správce může pomocí webu Azure Portal nebo PowerShellu pozvat uživatele ke spolupráci B2B. Uživatel se ke sdíleným prostředkům přihlásí pomocí jednoduchého procesu uplatnění pomocí pracovního, školního nebo jiného e-mailového účtu.

Pomocí toků uživatelů samoobslužné registrace můžete umožnit externím uživatelům, aby se zaregistrovali k vlastním aplikacím. Prostředí je možné přizpůsobit tak, aby umožňovalo registraci pomocí pracovní, školní nebo sociální identity (například Google nebo Facebook). Během procesu registrace můžete také shromažďovat informace o uživateli.

Použijte správu nároků Microsoft Entra, funkci zásad správného řízení identit, která umožňuje spravovat identitu a přístup externích uživatelů ve velkém měřítku pomocí automatizace pracovních postupů žádostí o přístup, přiřazení přístupu, kontrol a vypršení platnosti.

Objekt uživatele se vytvoří pro uživatele spolupráce B2B ve stejném adresáři jako vaši zaměstnanci. Tento uživatelský objekt je možné spravovat stejně jako jiné objekty uživatele v adresáři, přidávat do skupin atd. K objektu uživatele (pro autorizaci) můžete přiřadit oprávnění a zároveň jim umožnit používat jejich stávající přihlašovací údaje (pro ověřování).

Nastavení přístupu mezi tenanty můžete použít ke správě spolupráce B2B s jinými organizacemi Microsoft Entra a napříč cloudy Microsoft Azure. Pro spolupráci B2B s externími uživateli a organizacemi mimo Azure AD použijte nastavení externí spolupráce.

Přímé připojení B2B

Přímé připojení B2B je nový způsob spolupráce s jinými organizacemi Microsoft Entra. Tato funkce aktuálně funguje se sdílenými kanály Microsoft Teams. S přímým připojením B2B vytvoříte obousměrné vztahy důvěryhodnosti s jinými organizacemi Microsoft Entra, které uživatelům umožní bezproblémově se přihlásit ke sdíleným prostředkům a naopak. Uživatelé přímého připojení B2B se nepřidávají jako hosté do vašeho adresáře Microsoft Entra. Když dvě organizace vzájemně umožňují přímé připojení B2B, uživatelé se ve své domovské organizaci ověřují a z organizace prostředků dostanou token pro přístup. Přečtěte si další informace o přímém připojení B2B v Microsoft Entra ID.

Přímé připojení B2B v současné době umožňuje funkci Propojení Teams sdílených kanálů, která umožňuje uživatelům spolupracovat s externími uživateli z více organizací se sdíleným kanálem Teams pro chat, hovory, sdílení souborů a sdílení aplikací. Jakmile nastavíte přímé připojení B2B s externí organizací, budou k dispozici následující možnosti sdílených kanálů Teams:

V Aplikaci Teams může vlastník sdíleného kanálu hledat povolené uživatele z externí organizace a přidávat je do sdíleného kanálu.

Externí uživatelé mají přístup ke sdílenému kanálu Teams, aniž by museli přepínat organizace nebo se přihlašovat pomocí jiného účtu. Z Teams může externí uživatel přistupovat k souborům a aplikacím prostřednictvím karty Soubory. Přístup uživatele určuje zásady sdíleného kanálu.

Nastavení přístupu mezi tenanty slouží ke správě vztahů důvěryhodnosti s jinými organizacemi Microsoft Entra a definování příchozích a odchozích zásad pro přímé připojení B2B.

Podrobnosti o prostředcích, souborech a aplikacích, které jsou dostupné uživateli B2B přímého připojení prostřednictvím sdíleného kanálu Teams, najdete v tématu Chat, týmy, kanály a aplikace v Microsoft Teams.

Azure AD B2C

Azure AD B2C je řešení pro správu identit a přístupu zákazníků (CIAM), které umožňuje vytvářet cesty uživatelů pro aplikace určené pro spotřebitele a zákazníky. Pokud jste firemní nebo individuální vývojář vytvářející aplikace pro zákazníky, můžete škálovat na miliony spotřebitelů, zákazníků nebo občanů pomocí Azure AD B2C. Vývojáři můžou azure AD B2C použít jako plnohodnotný systém CIAM pro své aplikace.

S Azure AD B2C se zákazníci můžou přihlásit pomocí identity, kterou už vytvořili (třeba Facebook nebo Gmail). Při používání aplikací můžete zcela přizpůsobit a řídit, jak se zákazníci zaregistrují, přihlásí a spravují své profily.

I když je Azure AD B2C založená na stejné technologii jako Microsoft Entra ID, jedná se o samostatnou službu s některými rozdíly mezi funkcemi. Další informace o tom, jak se tenant Azure AD B2C liší od tenanta Microsoft Entra, najdete v dokumentaci k Azure AD B2C podporované funkce Microsoft Entra.

Porovnání sad funkcí externích identit

Následující tabulka obsahuje podrobné porovnání scénářů, které můžete povolit pomocí Microsoft Entra Externí ID. Ve scénářích B2B je externí uživatel kdokoli, kdo není v organizaci Microsoft Entra domovem.

| Spolupráce B2B | Přímé připojení B2B | Azure AD B2C | |

|---|---|---|---|

| Primární scénář | Spolupracujte s externími uživateli tím, že jim umožníte používat jejich upřednostňovanou identitu k přihlášení k prostředkům ve vaší organizaci Microsoft Entra. Poskytuje přístup k aplikacím Microsoftu nebo k vašim vlastním aplikacím (aplikace SaaS, vlastní vyvinuté aplikace atd.). Příklad: Pozvěte externího uživatele, aby se přihlásil k aplikacím Microsoftu nebo se stal členem hosta v Teams. |

Spolupracujte s uživateli z jiných organizací Microsoft Entra vytvořením vzájemného propojení. V současné době je možné používat se sdílenými kanály Teams, ke kterým mají externí uživatelé přístup v rámci svých domovských instancí Teams. Příklad: Přidejte externího uživatele do sdíleného kanálu Teams, který poskytuje prostor pro chat, volání a sdílení obsahu. |

Publikujte aplikace pro uživatele a zákazníky pomocí Azure AD B2C pro prostředí identit. Poskytuje správu identit a přístupu pro moderní saaS nebo vlastní vyvinuté aplikace (ne aplikace Microsoftu první strany). |

| Určeno pro | Spolupráce s obchodními partnery z externích organizací, jako jsou dodavatelé, partneři, dodavatelé. Tito uživatelé mohou nebo nemusí mít ID Microsoft Entra nebo spravované IT. | Spolupráce s obchodními partnery z externích organizací, které používají ID Microsoft Entra, jako jsou dodavatelé, partneři, dodavatelé. | Zákazníci vašeho produktu. Tito uživatelé se spravují v samostatném adresáři Microsoft Entra. |

| Správa uživatelů | Uživatelé spolupráce B2B se spravují ve stejném adresáři jako zaměstnanci, ale obvykle jsou označeni jako uživatelé typu host. Uživatelé typu host se dají spravovat stejným způsobem jako zaměstnanci, přidávat do stejných skupin atd. Nastavení přístupu mezi tenanty se dá použít k určení, kteří uživatelé mají přístup ke spolupráci B2B. | V adresáři Microsoft Entra se nevytvořil žádný objekt uživatele. Nastavení přístupu mezi tenanty určují, kteří uživatelé mají přístup ke spolupráci B2B. přímé připojení. Uživatelé sdíleného kanálu se dají spravovat v Teams a přístup uživatelů je určený zásadami sdíleného kanálu Teams. | Uživatelské objekty se vytvářejí pro uživatele v adresáři Azure AD B2C. Spravují se odděleně od zaměstnance a partnerského adresáře organizace (pokud existuje). |

| Podporovaní zprostředkovatelé identity | Externí uživatelé můžou spolupracovat pomocí pracovních účtů, školních účtů, libovolné e-mailové adresy, zprostředkovatelů identit založených na SAML a WS-Fedu a zprostředkovatelů sociálních identit, jako je Gmail a Facebook. | Externí uživatelé spolupracují pomocí pracovních účtů Microsoft Entra ID nebo školních účtů. | Uživatelé uživatelů s místními účty aplikací (libovolná e-mailová adresa, uživatelské jméno nebo telefonní číslo), Id Microsoft Entra, různé podporované sociální identity a uživatelé s firemními a vládními identitami prostřednictvím federace zprostředkovatele identity založeného na SAML/WS-Fed. |

| Jednotné přihlašování (SSO) | Jednotné přihlašování ke všem připojeným aplikacím Microsoft Entra se podporuje. Můžete například poskytnout přístup k Microsoftu 365 nebo místním aplikacím a dalším aplikacím SaaS, jako je Salesforce nebo Workday. | Jednotné přihlašování ke sdílenému kanálu Teams | V rámci tenantů Azure AD B2C je podporované jednotné přihlašování k aplikacím patřícím zákazníkům. Jednotné přihlašování k Microsoftu 365 nebo jiným aplikacím Microsoft SaaS se nepodporuje. |

| Licencování a fakturace | Na základě měsíčních aktivních uživatelů (MAU) včetně spolupráce B2B a uživatelů Azure AD B2C. | Na základě měsíčních aktivních uživatelů (MAU), včetně spolupráce B2B, přímého připojení B2B a uživatelů Azure AD B2C. | Na základě měsíčních aktivních uživatelů (MAU) včetně spolupráce B2B a uživatelů Azure AD B2C. |

| Zásady zabezpečení a dodržování předpisů | Spravuje ji hostitel/pozvaná organizace (například pomocí zásad podmíněného přístupu a nastavení přístupu mezi tenanty). | Spravuje ji hostitel/pozvaná organizace (například pomocí zásad podmíněného přístupu a nastavení přístupu mezi tenanty). | Spravuje ji organizace prostřednictvím podmíněného přístupu a identity Protection. |

| vícefaktorové ověřování (MFA) | Pokud jsou nakonfigurovaná nastavení příchozí důvěryhodnosti pro příjem deklarací vícefaktorového ověřování z domovského tenanta uživatele a zásady vícefaktorového ověřování už byly splněny v domovském tenantovi uživatele, může se externí uživatel přihlásit. Pokud není povolený vztah důvěryhodnosti vícefaktorového ověřování, zobrazí se uživateli výzva vícefaktorového ověřování z organizace prostředků. | Pokud jsou nakonfigurovaná nastavení příchozí důvěryhodnosti pro příjem deklarací vícefaktorového ověřování z domovského tenanta uživatele a zásady vícefaktorového ověřování už byly splněny v domovském tenantovi uživatele, může se externí uživatel přihlásit. Pokud není povolený vztah důvěryhodnosti vícefaktorového ověřování a zásady podmíněného přístupu vyžadují vícefaktorové ověřování, uživateli se zablokuje přístup k prostředkům. Nastavení příchozí důvěryhodnosti musíte nakonfigurovat tak, aby přijímala deklarace identity vícefaktorového ověřování z organizace. | Integruje se přímo s vícefaktorovým ověřováním Microsoft Entra. |

| Nastavení cloudu Microsoftu | Podporováno. | Nepodporováno | Nevztahuje se. |

| Správa nároků | Podporováno. | Nepodporováno | Nevztahuje se. |

| Obchodní aplikace | Podporováno. | Nepodporováno Sdílené aplikace s přímým připojením B2B se dají sdílet (aktuálně Propojení Teams sdílené kanály). | Funguje s rozhraním RESTful API. |

| Podmíněný přístup | Spravuje ji hostitel/pozvaná organizace. | Spravuje ji hostitel/pozvaná organizace. | Spravuje ji organizace prostřednictvím podmíněného přístupu a identity Protection. |

| Značky | Používá se značka organizace pro hostování a pozvání. | Pro přihlašovací obrazovky se používá značka domovské organizace uživatele. Ve sdíleném kanálu se používá značka organizace prostředků. | Plně přizpůsobitelné branding pro každou aplikaci nebo organizaci |

Na základě požadavků vaší organizace můžete v organizacích s více tenanty použít synchronizaci mezi tenanty (Preview). Další informace o této nové funkci najdete v dokumentaci k organizaci s více tenanty a porovnání funkcí.