U příchozích nastavení vyberete, kteří externí uživatelé a skupiny budou mít přístup k interním aplikacím, které zvolíte. Bez ohledu na to, jestli konfigurujete výchozí nastavení nebo nastavení specifická pro organizaci, jsou kroky pro změnu příchozích nastavení přístupu mezi tenanty stejné. Jak je popsáno v této části, přejdete na kartu Výchozí nebo organizace na kartě Nastavení organizace a pak provedete změny.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení.

Přejděte k >nastavení přístupu externích identit mezi tenanty.>

Přejděte na nastavení, která chcete upravit:

-

Výchozí nastavení: Chcete-li upravit výchozí nastavení příchozích přenosů, vyberte kartu Výchozí nastavení a potom v části Nastavení příchozího přístupu vyberte Upravit výchozí nastavení příchozích přenosů.

-

Nastavení organizace: Pokud chcete změnit nastavení pro určitou organizaci, vyberte kartu Nastavení organizace, najděte organizaci v seznamu (nebo ji přidejte) a pak vyberte odkaz ve sloupci Příchozí přístup .

Postupujte podle podrobných kroků pro příchozí nastavení, která chcete změnit:

Změna nastavení příchozí spolupráce B2B

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení.

Přejděte na >a pak vyberte Nastavení organizace.

Vyberte odkaz ve sloupci Příchozí přístup a na kartě Spolupráce B2B.

Pokud konfigurujete nastavení příchozího přístupu pro konkrétní organizaci, vyberte možnost:

Výchozí nastavení: Tuto možnost vyberte, pokud chcete, aby organizace používala výchozí příchozí nastavení (jak je nakonfigurováno na kartě Výchozí nastavení). Pokud jste pro tuto organizaci už nakonfigurovali vlastní nastavení, musíte vybrat ano, abyste potvrdili, že chcete, aby všechna nastavení byla nahrazena výchozím nastavením. Pak vyberte Uložit a přeskočte zbývající kroky v tomto postupu.

Vlastní nastavení: Tuto možnost vyberte, pokud chcete přizpůsobit nastavení, která se mají vynutit pro tuto organizaci místo výchozího nastavení. Pokračujte zbývajícími kroky v tomto postupu.

Vyberte externí uživatele a skupiny.

V části Stav aplikace Access vyberte jednu z následujících možností:

-

Povolit přístup: Povolí uživatelům a skupinám zadaným v části Platí pro pozvání pro spolupráci B2B.

-

Blokovat přístup: Zablokuje uživatele a skupiny zadané v části Platí pro pozvání do spolupráce B2B.

V části Platí pro vyberte jednu z následujících možností:

-

Všichni externí uživatelé a skupiny: Použije akci, kterou jste zvolili v části Stav přístupu pro všechny uživatele a skupiny z externích organizací Microsoft Entra.

-

Vyberte externí uživatele a skupiny (vyžaduje předplatné Microsoft Entra ID P1 nebo P2): Umožňuje použít akci, kterou jste zvolili v části Stav Přístupu pro konkrétní uživatele a skupiny v rámci externí organizace.

Poznámka:

Pokud zablokujete přístup pro všechny externí uživatele a skupiny, musíte také zablokovat přístup ke všem interním aplikacím (na kartě Aplikace ).

Pokud jste vybrali možnost Vybrat externí uživatele a skupiny, udělejte pro každého uživatele nebo skupinu, které chcete přidat:

- Vyberte Přidat externí uživatele a skupiny.

-

V podokně Přidat další uživatele a skupiny zadejte do vyhledávacího pole ID objektu uživatele nebo ID objektu skupiny, které jste získali z partnerské organizace.

- V nabídce vedle vyhledávacího pole zvolte uživatele nebo skupinu.

- Vyberte Přidat.

Poznámka:

Uživatele ani skupiny nemůžete cílit na příchozí výchozí nastavení.

Až přidávání uživatelů a skupin dokončíte, vyberte Odeslat.

Vyberte kartu Aplikace.

V části Stav aplikace Access vyberte jednu z následujících možností:

-

Povolit přístup: Povolí uživatelům spolupráce B2B aplikace zadané v části Platí pro přístup.

-

Blokovat přístup: Zablokuje aplikace zadané v části Platí pro přístup uživatelům spolupráce B2B.

V části Platí pro vyberte jednu z následujících možností:

-

Všechny aplikace: Použije akci, kterou jste zvolili ve stavu Accessu, u všech vašich aplikací.

-

Vybrat aplikace (vyžaduje předplatné Microsoft Entra ID P1 nebo P2): Umožňuje použít akci, kterou jste zvolili ve stavu Accessu, u konkrétních aplikací ve vaší organizaci.

Poznámka:

Pokud zablokujete přístup ke všem aplikacím, musíte také blokovat přístup pro všechny externí uživatele a skupiny (na kartě Externí uživatelé a skupiny ).

Pokud jste vybrali vybrat aplikace, proveďte následující kroky pro každou aplikaci, kterou chcete přidat:

- Vyberte Přidat aplikace Microsoftu nebo Přidat další aplikace.

- V podokně Vybrat zadejte název aplikace nebo ID aplikace (ID klientské aplikace nebo ID aplikace prostředku) do vyhledávacího pole. Pak ve výsledcích hledání vyberte aplikaci. Opakujte pro každou aplikaci, kterou chcete přidat.

- Až vyberete aplikace, zvolte Vybrat.

Zvolte Uložit.

Důležité informace o povolení aplikací Microsoftu

Pokud chcete nakonfigurovat nastavení přístupu mezi tenanty tak, aby umožňovala pouze určenou sadu aplikací, zvažte přidání aplikací Microsoftu uvedených v následující tabulce. Pokud například nakonfigurujete seznam povolených a povolíte jenom SharePoint Online, uživatel nebude mít přístup k Moje aplikace ani se v tenantovi prostředků zaregistrovat pro vícefaktorové ověřování. Pokud chcete zajistit hladký průběh koncového uživatele, zahrňte do nastavení příchozí a odchozí spolupráce následující aplikace.

| Aplikace |

ID zdroje |

K dispozici na portálu |

Detaily |

| Moje aplikace |

2793995e-0a7d-40d7-bd35-6968ba142197 |

Ano |

Výchozí cílová stránka po uplatnění pozvánky Definuje přístup k myapplications.microsoft.com. |

| Microsoft App Přístupový panel |

0000000c-0000-0000-c000-00000000000 |

No |

Používá se v některých pozdních voláních při načítání určitých stránek v rámci mých přihlášení. Například okno Bezpečnostní informace nebo přepínač Organizace. |

| Můj profil |

8c59ead7-d703-4a27-9e55-c96a0054c8d2 |

Ano |

Definuje přístup k myaccount.microsoft.com portálům Moje skupiny a Portály Pro přístup. Některé karty v rámci mého profilu vyžadují, aby ostatní aplikace uvedené tady fungovaly. |

| Moje přihlášení |

19db86c3-b2b9-44cc-b339-36da233a3be2 |

No |

Definuje přístup k mysignins.microsoft.com zahrnutí přístupu k bezpečnostním údajům. Tuto aplikaci povolte, pokud potřebujete, aby se uživatelé zaregistrovali a používali vícefaktorové ověřování v tenantovi prostředků (například MFA není důvěryhodné z domovského tenanta). |

Některé aplikace v předchozí tabulce neumožňují výběr z Centra pro správu Microsoft Entra. Pokud je chcete povolit, přidejte je pomocí rozhraní Microsoft Graph API, jak je znázorněno v následujícím příkladu:

PATCH https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner’s tenant id>

{

"b2bCollaborationInbound": {

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "2793995e-0a7d-40d7-bd35-6968ba142197",

"targetType": "application"

},

{

"target": "0000000c-0000-0000-c000-000000000000",

"targetType": "application"

},

{

"target": "8c59ead7-d703-4a27-9e55-c96a0054c8d2",

"targetType": "application"

},

{

"target": "19db86c3-b2b9-44cc-b339-36da233a3be2",

"targetType": "application"

}

]

}

}

}

Poznámka:

Nezapomeňte do požadavku PATCH zahrnout všechny další aplikace, které chcete povolit, protože tím se přepíší všechny dříve nakonfigurované aplikace. Aplikace, které už jsou nakonfigurované, se dají načíst ručně z portálu nebo spuštěním požadavku GET na zásady partnera. Například GET https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner's tenant id>

Poznámka:

Aplikace přidané prostřednictvím rozhraní Microsoft Graph API, které se nenamapují na aplikaci dostupnou v Centru pro správu Microsoft Entra, se zobrazí jako ID aplikace.

Aplikaci Portály pro správu Microsoftu nemůžete přidat do nastavení přístupu mezi příchozími a odchozími klienty v Centru pro správu Microsoft Entra. Pokud chcete povolit externí přístup k portálům pro správu Microsoftu, použijte rozhraní Microsoft Graph API k individuálnímu přidání následujících aplikací, které jsou součástí skupiny aplikací Portály pro správu Microsoftu:

- Azure Portal (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Centrum pro správu Microsoft Entra (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Portál Microsoft 365 Defender (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Centrum pro správu Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Microsoft Purview Compliance Portal (80ccca67-54bd-44ab-8625-4b79c4dc7775)

Pokud chcete přizpůsobit pořadí zprostředkovatelů identity, které můžou uživatelé typu host použít k přihlášení při přijetí pozvánky, postupujte takto.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení. Pak otevřete službu Identita na levé straně.

Vyberte >

Na kartě Výchozí nastavení v části Nastavení příchozího přístupu vyberte Upravit výchozí hodnoty příchozích dat.

Na kartě spolupráce B2B vyberte kartu Pořadí uplatnění.

Přesuňte zprostředkovatele identity nahoru nebo dolů a změňte pořadí, ve kterém se uživatelé typu host můžou při přijetí pozvánky přihlásit. Pořadí uplatnění můžete také obnovit na výchozí nastavení.

Zvolte Uložit.

Objednávku uplatnění můžete také přizpůsobit prostřednictvím rozhraní Microsoft Graph API.

Otevřete Microsoft Graph Explorer.

Přihlaste se alespoň jako správce zabezpečení ke svému tenantovi prostředků.

Spuštěním následujícího dotazu získejte aktuální objednávku uplatnění:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- V tomto příkladu přesuneme federaci SAML/WS-Fed IdP na začátek objednávky uplatnění nad zprostředkovatelem identity Microsoft Entra. Opravte stejný identifikátor URI s tímto textem požadavku:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Pokud chcete ověřit, že změny znovu spustíte dotaz GET.

Pokud chcete obnovit pořadí uplatnění na výchozí nastavení, spusťte následující dotaz:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Federace SAML/WS-Fed (přímá federace) pro ověřené domény Microsoft Entra ID

Teď můžete přidat ověřenou doménu Microsoft Entra ID pro nastavení přímého vztahu federace. Nejprve musíte nastavit konfiguraci přímé federace v Centru pro správu nebo přes rozhraní API. Ujistěte se, že doména není ověřená ve stejném tenantovi.

Po nastavení konfigurace můžete objednávku uplatnění přizpůsobit. Do objednávky uplatnění se přidá SAML/WS-Fed IdP jako poslední položka. Můžete ho přesunout nahoru v pořadí uplatnění a nastavit ho nad poskytovatelem identity Microsoft Entra.

Zabránit uživatelům B2B v uplatnění pozvánky pomocí účtů Microsoft

Pokud chcete uživatelům typu host B2B zabránit v uplatnění pozvánky pomocí stávajících účtů Microsoft nebo vytvoření nového, aby pozvánku přijali, postupujte podle následujících kroků.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení. Pak otevřete službu Identita na levé straně.

Vyberte >

Na kartě Výchozí nastavení v části Nastavení příchozího přístupu vyberte Upravit výchozí hodnoty příchozích dat.

Na kartě spolupráce B2B vyberte kartu Pořadí uplatnění.

V části Náhradní zprostředkovatelé identity zakažte účet služby Microsoft (MSA).

Zvolte Uložit.

V každém okamžiku musíte mít povolené alespoň jednoho záložního zprostředkovatele identity. Pokud chcete zakázat účty Microsoft, musíte povolit jednorázové heslo e-mailu. Nemůžete zakázat oba zprostředkovatele náhradní identity. Všichni stávající uživatelé typu host přihlášení pomocí účtů Microsoft ho budou dál používat při dalších přihlášeních. Abyste mohli toto nastavení použít, musíte resetovat jejich stav uplatnění.

Změna nastavení příchozí důvěryhodnosti pro vícefaktorové ověřování a deklarace identity zařízení

Vyberte kartu Nastavení důvěryhodnosti.

(Tento krok platí pro Jenom nastavení organizace.) Pokud konfigurujete nastavení pro organizaci, vyberte jednu z následujících možností:

Výchozí nastavení: Organizace používá nastavení nakonfigurovaná na kartě Výchozí nastavení. Pokud jste pro tuto organizaci už nakonfigurovali vlastní nastavení, vyberte Ano a potvrďte, že chcete, aby všechna nastavení byla nahrazena výchozím nastavením. Pak vyberte Uložit a přeskočte zbývající kroky v tomto postupu.

Vlastní nastavení: Nastavení můžete přizpůsobit tak, aby se vynucuje pro tuto organizaci místo výchozích nastavení. Pokračujte zbývajícími kroky v tomto postupu.

Vyberte jednu nebo více z následujících možností:

Důvěřovat vícefaktorovým ověřováním z tenantů Microsoft Entra: Zaškrtnutím tohoto políčka povolíte zásadám podmíněného přístupu důvěřovat deklaracím vícefaktorového ověřování z externích organizací. Během ověřování microsoft Entra ID zkontroluje přihlašovací údaje uživatele pro deklaraci identity, kterou uživatel dokončil vícefaktorové ověřování. Pokud ne, spustí se v domovském tenantovi uživatele výzva vícefaktorového ověřování. Toto nastavení se nepoužije, pokud se externí uživatel přihlásí pomocí podrobných delegovaných oprávnění správce (GDAP), jako je například technik ve službě Cloud Service Provider, který spravuje služby ve vašem tenantovi. Když se externí uživatel přihlásí pomocí GDAP, vícefaktorové ověřování se vždy vyžaduje v domovském tenantovi uživatele a v tenantovi prostředků je vždy důvěryhodné. Registrace vícefaktorového ověřování uživatele GDAP se nepodporuje mimo domácího tenanta uživatele. Pokud má vaše organizace požadavek zakázat přístup technikům poskytovatele služeb na základě MFA v domovském tenantovi uživatele, můžete odebrat vztah GDAP v Centrum pro správu Microsoftu 365.

Důvěryhodná zařízení: Umožňuje zásadám podmíněného přístupu důvěřovat deklaracím zařízení vyhovujícím předpisům z externí organizace, když uživatelé přistupují k vašim prostředkům.

Důvěřovat zařízením připojeným k Hybridnímu připojení Microsoft Entra: Umožňuje zásadám podmíněného přístupu důvěřovat deklaracím zařízení připojených k Hybridnímu zařízení Microsoft Entra z externí organizace, když uživatelé přistupují k vašim prostředkům.

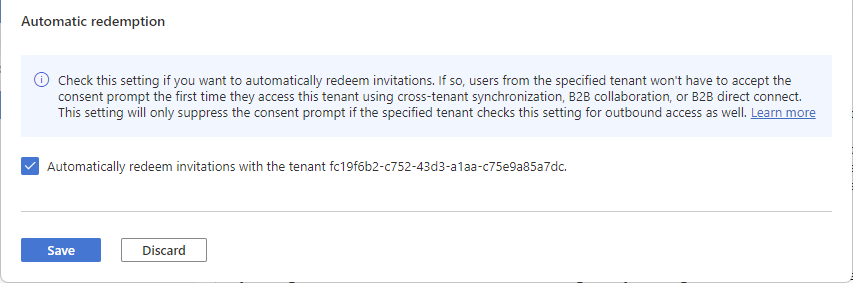

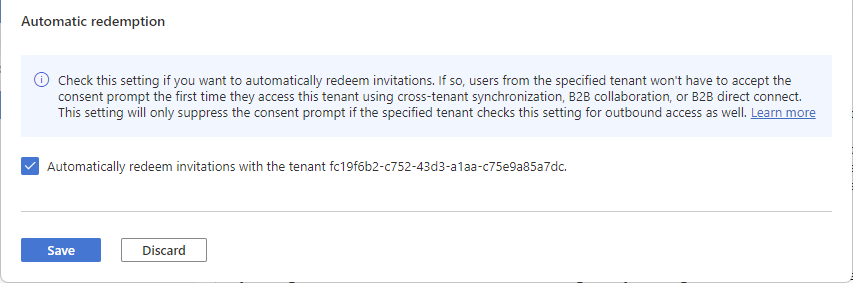

(Tento krok platí pro Jenom nastavení organizace.) Zkontrolujte možnost Automatické uplatnění :

-

Automatické uplatnění pozvánek u tenanta tenanta<>: Toto nastavení zaškrtněte, pokud chcete pozvánky uplatnit automaticky. Pokud ano, uživatelé ze zadaného tenanta nebudou muset přijmout výzvu k vyjádření souhlasu při prvním přístupu k tomuto tenantovi pomocí synchronizace mezi tenanty, spolupráce B2B nebo přímého připojení B2B. Toto nastavení potlačí výzvu k vyjádření souhlasu pouze v případě, že zadaný tenant také zkontroluje toto nastavení pro odchozí přístup.

Zvolte Uložit.

Povolit uživatelům synchronizaci s tímto tenantem

Pokud vyberete Příchozí přístup přidané organizace, zobrazí se karta Synchronizace mezi tenanty a zaškrtávací políčko Povolit uživatelům synchronizaci s tímto tenantem . Synchronizace mezi tenanty je jednosměrná synchronizační služba v Microsoft Entra ID, která automatizuje vytváření, aktualizaci a odstraňování uživatelů spolupráce B2B napříč tenanty v organizaci. Další informace najdete v tématu Konfigurace synchronizace mezi tenanty a dokumentace k organizacím s více tenanty.

Úprava nastavení odchozího přístupu

V nastavení odchozích přenosů vyberete, kteří uživatelé a skupiny budou mít přístup k externím aplikacím, které zvolíte. Bez ohledu na to, jestli konfigurujete výchozí nastavení nebo nastavení specifická pro organizaci, postup pro změnu nastavení odchozího přístupu mezi tenanty je stejný. Jak je popsáno v této části, přejdete na kartu Výchozí nebo organizace na kartě Nastavení organizace a pak provedete změny.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení.

Přejděte k >nastavení přístupu externích identit mezi tenanty.>

Přejděte na nastavení, která chcete upravit:

Pokud chcete upravit výchozí nastavení odchozích přenosů, vyberte kartu Výchozí nastavení a pak v části Nastavení odchozího přístupu vyberte Upravit výchozí nastavení odchozích přenosů.

Pokud chcete upravit nastavení pro určitou organizaci, vyberte kartu Nastavení organizace, najděte organizaci v seznamu (nebo ji přidejte) a pak vyberte odkaz ve sloupci Odchozí přístup .

Vyberte kartu spolupráce B2B.

(Tento krok platí pro Jenom nastavení organizace.) Pokud konfigurujete nastavení pro organizaci, vyberte možnost:

Výchozí nastavení: Organizace používá nastavení nakonfigurovaná na kartě Výchozí nastavení. Pokud jste pro tuto organizaci už nakonfigurovali vlastní nastavení, musíte vybrat ano, abyste potvrdili, že chcete, aby všechna nastavení byla nahrazena výchozím nastavením. Pak vyberte Uložit a přeskočte zbývající kroky v tomto postupu.

Vlastní nastavení: Nastavení můžete přizpůsobit tak, aby se vynucuje pro tuto organizaci místo výchozích nastavení. Pokračujte zbývajícími kroky v tomto postupu.

Vyberte Uživatelé a skupiny.

V části Stav aplikace Access vyberte jednu z následujících možností:

-

Povolit přístup: Povolí uživatelům a skupinám zadaným v části Platí pro pozvání do externích organizací pro spolupráci B2B.

-

Blokovat přístup: Zablokuje uživatele a skupiny zadané v části Platí pro pozvání do spolupráce B2B. Pokud zablokujete přístup pro všechny uživatele a skupiny, zablokuje se tím přístup ke všem externím aplikacím prostřednictvím spolupráce B2B.

V části Platí pro vyberte jednu z následujících možností:

-

< vaší organizace>: Použije akci, kterou jste zvolili v části Stav přístupu, u všech uživatelů a skupin.

-

< vaší organizace> (vyžaduje předplatné Microsoft Entra ID P1 nebo P2): Umožňuje použít akci, kterou jste zvolili v části Stav Accessu pro konkrétní uživatele a skupiny.

Poznámka:

Pokud zablokujete přístup pro všechny uživatele a skupiny, musíte také zablokovat přístup ke všem externím aplikacím (na kartě Externí aplikace ).

Pokud jste vybrali možnost < vaší organizace>, udělejte pro každého uživatele nebo skupinu, které chcete přidat:

- Vyberte < vaší organizace>.

- V podokně Vybrat zadejte uživatelské jméno nebo název skupiny do vyhledávacího pole.

- Ve výsledcích hledání vyberte uživatele nebo skupinu.

- Až vyberete uživatele a skupiny, které chcete přidat, zvolte Vybrat.

Poznámka:

Při cílení na uživatele a skupiny nebudete moct vybrat uživatele, kteří nakonfigurovali ověřování na základě SMS. Důvodem je to, že uživatelé, kteří mají u svého objektu uživatele "federované přihlašovací údaje", jsou zablokovaní, aby se zabránilo přidání externích uživatelů do nastavení odchozího přístupu. Jako alternativní řešení můžete pomocí rozhraní Microsoft Graph API přidat ID objektu uživatele přímo nebo cílit na skupinu, do které uživatel patří.

Vyberte kartu Externí aplikace.

V části Stav aplikace Access vyberte jednu z následujících možností:

-

Povolit přístup: Umožňuje přístup k externím aplikacím zadaným v části Platí pro přístup vašimi uživateli prostřednictvím spolupráce B2B.

-

Blokovat přístup: Zablokuje externí aplikace zadané v části Platí pro přístup uživatelů prostřednictvím spolupráce B2B.

V části Platí pro vyberte jednu z následujících možností:

-

Všechny externí aplikace: Použije akci, kterou jste zvolili ve stavu Accessu, u všech externích aplikací.

-

Vybrat externí aplikace: Použije akci, kterou jste zvolili v části Stav přístupu pro všechny externí aplikace.

Poznámka:

Pokud zablokujete přístup ke všem externím aplikacím, musíte také blokovat přístup pro všechny uživatele a skupiny (na kartě Uživatelé a skupiny ).

Pokud jste vybrali Možnost Vybrat externí aplikace, proveďte následující kroky pro každou aplikaci, kterou chcete přidat:

- Vyberte Přidat aplikace Microsoftu nebo Přidat další aplikace.

- Do vyhledávacího pole zadejte název aplikace nebo ID aplikace (ID klientské aplikace nebo ID aplikace prostředku). Pak ve výsledcích hledání vyberte aplikaci. Opakujte pro každou aplikaci, kterou chcete přidat.

- Až vyberete aplikace, zvolte Vybrat.

Zvolte Uložit.

Změna nastavení odchozí důvěryhodnosti

(Tato část se vztahuje na Jenom nastavení organizace.)

Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)