Doporučení zásad pro zabezpečení chatů, skupin a souborů Teams

Tento článek popisuje, jak implementovat doporučené zásady přístupu k identitě nulové důvěryhodnosti a zařízení pro ochranu chatů, skupin a obsahu Microsoft Teams (například souborů a kalendářů). Tyto pokyny vycházejí z běžných zásad přístupu k identitám a zařízeníms dalšími informacemi, které jsou specifické pro Teams. Vzhledem k tomu, že se Teams integruje s našimi dalšími produkty, přečtěte si také doporučení zásad pro zabezpečení sharepointových webů a souborů a doporučení zásad pro zabezpečení e-mailových.

Tato doporučení jsou založená na třech různých úrovních zabezpečení a ochrany, které je možné použít na základě členitosti vašich potřeb: výchozí bod, podnikovéa specializovanézabezpečení . Tyto zásady použijete na základě členitosti vašich potřeb. Další informace viz úvod k doporučeným zásadám zabezpečení a konfiguracím.

Konkrétní doporučení pro Teams jsou součástí tohoto článku pro scénáře ověřování, včetně uživatelů mimo organizaci. Řiďte se těmito pokyny pro úplný zážitek zabezpečení.

Zahajte práci s Teams před dalšími závislými službami

Abyste mohli začít s Microsoft Teams, nemusíte povolovat závislé služby. Všechny tyto služby budou "jen fungovat". Je však potřeba připravit se na správu následujících prvků souvisejících se službou:

- Poštovní schránky Exchange Online

- Skupiny Microsoft 365

- OneDrive

- Týmové weby SharePointu

- Streamování videí a plánů Planneru (pokud jsou tyto služby povolené)

Aktualizace běžných zásad tak, aby zahrnovaly Teams

Pokud chcete chránit chaty, skupiny a obsah v Teams, následující diagram znázorňuje, které zásady se mají aktualizovat z běžných zásad identit a přístupu k zařízením. V každé zásadě, která vyžaduje aktualizaci, nezapomeňte do přiřazování cloudových aplikací zahrnout Teams a závislé služby.

Závislé služby, které potřebujete zahrnout, jsou popsány v následujícím seznamu:

- Microsoft Teams

- SharePoint a OneDrive

- Exchange Online (poštovní schránky)

- Microsoft Stream (nahrávky schůzek)

- Microsoft Planner (úkoly Planneru a data plánu)

Zkontrolujte zásady uvedené v následující tabulce a proveďte doporučené doplňky pro Microsoft Teams nebo ověřte, že tato nastavení už jsou zahrnutá. Každá zásada odkazuje na přidružené pokyny ke konfiguraci v zásadách společné identity a přístupu k zařízením.

| Úroveň ochrany | Zásady | Další informace o implementaci Teams |

|---|---|---|

| výchozí bod | Vyžadovat vícefaktorové ověřování (MFA), pokud je riziko přihlášení střední nebo vysoké | Ujistěte se, že jsou v seznamu aplikací zahrnuté služby Teams a závislé služby. Aplikace Teams má pravidla přístupu hostů a externího přístupu, která je potřeba zvážit, která jsou popsána dále v tomto článku. |

| Blokovat klienty, kteří nepodporují moderní ověřování | Do přiřazování cloudových aplikací můžete zahrnout Teams a závislé služby. | |

| uživatelé s vysokým rizikem musí změnit hesla | Vynuťte uživatelům Teams, aby při přihlašování změnili heslo, pokud se pro svůj účet zjistí vysoce riziková aktivita. Ujistěte se, že jsou v seznamu aplikací zahrnuté služby Teams a závislé služby. | |

| Použijte zásady ochrany dat aplikace | Ujistěte se, že jsou v seznamu aplikací zahrnuté služby Teams a závislé služby. Aktualizujte zásady pro každou platformu (iOS/iPadOS, Android a Windows). | |

| Enterprise | Vyžadovat vícefaktorové ověřování, pokud je riziko přihlášení nízké, střednínebo vysoké | Aplikace Teams má pravidla přístupu hostů a externího přístupu, která je potřeba zvážit, která jsou popsána dále v tomto článku. Do této zásady zahrňte Teams a závislé služby. |

| Definování zásad dodržování předpisů zařízením | Do této politiky zahrňte Teams a závislé služby. | |

| Vyžadovat kompatibilní počítače a mobilní zařízení | Do této zásady zahrňte Teams a závislé služby. | |

| specializované zabezpečení | vždy vyžadujte vícefaktorové ověřování | Do této zásady zahrňte Teams a s ním související služby. |

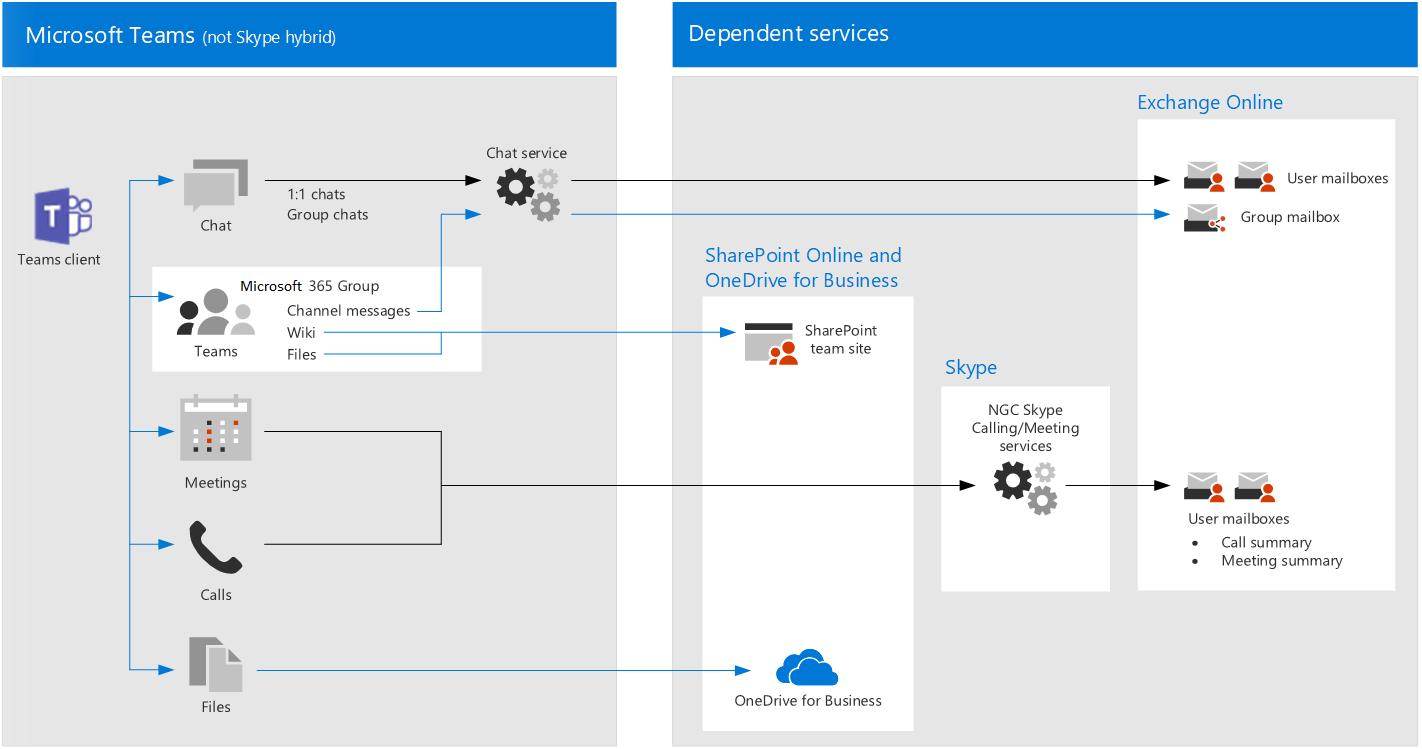

Architektura závislých služeb v Teams

Pro referenci znázorňuje následující diagram služby, na které Týmy spoléhá. Další informace najdete v tématu Microsoft Teams a souvisejících službách produktivity v Microsoftu 365 pro IT architekty.

Host a externí přístup pro Teams

Microsoft Teams definuje pro uživatele mimo organizaci následující typy přístupu:

přístup hosta: Používá účet Microsoft Entra B2B pro každého uživatele, který lze přidat jako člena týmu. Přístup hostů umožňuje přístup k prostředkům Teams a interakci s interními uživateli ve skupinových konverzacích, chatech a schůzkách.

Další informace o přístupu hostů a o tom, jak ho implementovat, najdete v tématu Přístup hosta v Aplikaci Microsoft Teams.

externí přístup: Uživatelé mimo organizaci, kteří nemají účty Microsoft Entra B2B. Externí přístup může zahrnovat pozvánky a účast na hovorech, chatech a schůzkách, ale nezahrnuje členství v týmu ani přístup k prostředkům týmu. Externí přístup je způsob, jak uživatelé Teams v externí doméně vyhledávat, volat, chatovat a nastavovat schůzky v Teams s uživateli ve vaší organizaci.

Správci Teams můžou pomocí vlastních zásad nakonfigurovat externí přístup pro organizaci, skupiny uživatelů nebo jednotlivé uživatele. Další informace najdete v tématu správci IT – Správa externích schůzek a chatování s lidmi a organizacemi pomocí identit Microsoftu.

Uživatelé externího přístupu mají méně přístupu a funkce než uživatelé přístupu typu host. Uživatelé s externím přístupem můžou například chatovat s interními uživateli v Teams, ale nemají přístup k kanálům, souborům nebo jiným prostředkům týmu.

Zásady podmíněného přístupu platí jenom pro uživatele přístupu typu host v Teams, protože existují odpovídající účty Microsoft Entra B2B. Externí přístup nepoužívá účty Microsoft Entra B2B, a proto nemůžou používat zásady podmíněného přístupu.

Doporučené zásady pro povolení přístupu k účtu Microsoft Entra B2B najdete v tématu Zásady pro povolení přístupu k účtu hosta a externího účtu B2B.

Zásady Microsoft Teams

Kromě dříve popsaných běžných zásad existují zásady specifické pro Teams, které je potřeba nakonfigurovat pro správu konkrétních funkcí v Teams.

Zásady týmu a kanálu

Zásady jsou k dispozici pro řízení toho, co uživatelé můžou a nemůžou dělat v týmech a kanálech v Teams. I když jsou k dispozici globální týmy, budete pravděpodobně vytvářet menší a konkrétnější týmy a kanály, které vyhovují vašim obchodním potřebám.

Doporučujeme změnit výchozí globální zásady nebo vytvořit vlastní zásady, jak je popsáno v tématu: Spravovat zásady kanálu v Microsoft Teams.

Zásady zasílání zpráv

Zasílání zpráv (označované také jako chat) můžete spravovat také pomocí výchozích globálních zásad nebo vlastních zásad. Tento přístup pomáhá uživatelům komunikovat způsoby, které jsou vhodné pro vaši organizaci. Další informace najdete v tématu Správa zásad zasílání zpráv v Teams.

Zásady schůzek

Schůzky umožňují malým a velkým skupinám lidí formálně seskupit a sdílet relevantní obsah. Nastavení správných organizačních zásad pro schůzky je nezbytné. Další informace naleznete v části Schůzky.

Zásady oprávnění aplikací

Aplikace můžete používat také v Teams, například v kanálech nebo v osobních chatech. Zásady definující, které aplikace je možné používat a kde je možné aplikace používat, jsou nezbytné pro prostředí s bohatým obsahem, které je také bezpečné.

Další informace o zásadách oprávnění aplikace najdete v tématu Použití zásad oprávnění aplikace k řízení přístupu uživatelů k aplikacím.

Další kroky

Konfigurace zásad podmíněného přístupu pro: