Použití principů nulová důvěra (Zero Trust) na úložiště Azure

Poznámka:

Připravte se na livestream , připojte se k týmu Azure FastTrack, který probírá tento článek. 23. října 2024 | 10:00–11:00 (UTC-07:00) Tichomoří (USA a Kanada). Zaregistrujte se tady.

Shrnutí: Pokud chcete použít zásady nulová důvěra (Zero Trust) pro úložiště Azure, musíte chránit data (neaktivní uložená, přenášená a použitá), ověřovat uživatele a řídit přístup, oddělit nebo oddělit důležitá data pomocí síťových ovládacích prvků a použít Defender for Storage k automatické detekci a ochraně před hrozbami.

Tento článek obsahuje postup použití principů nulová důvěra (Zero Trust) ve službě Azure Storage:

| princip nulová důvěra (Zero Trust) | Definice | Met by |

|---|---|---|

| Explicitní ověření | Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Ověřte přihlašovací údaje uživatele a přístup. |

| Použití nejméně privilegovaného přístupu | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. | Řízení přístupu k datům úložiště s nejnižšími oprávněními |

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. | Chraňte neaktivní uložená data, přenášená data a data, která se používají. Oddělte důležitá data pomocí síťových ovládacích prvků. K automatické detekci a ochraně před hrozbami použijte Defender for Storage. |

Tento článek je součástí série článků, které ukazují, jak aplikovat principy nulová důvěra (Zero Trust) v prostředí v Azure, které zahrnuje služby Azure Storage pro podporu úlohy IaaS. Přehled najdete v tématu Použití principů nulová důvěra (Zero Trust) na infrastrukturu Azure.

Architektura úložiště v Azure

Zásady nulová důvěra (Zero Trust) pro Azure Storage použijete napříč architekturou, od úrovně tenanta a adresáře až po kontejner úložiště v datové vrstvě.

Následující diagram znázorňuje komponenty logické architektury.

V diagramu:

- Účet úložiště pro referenční architekturu je obsažen ve vyhrazené skupině prostředků. Jednotlivé účty úložiště můžete izolovat v jiné skupině prostředků, abyste měli podrobnější řízení přístupu na základě role (RBAC). Oprávnění RBAC můžete přiřadit ke správě účtu úložiště na úrovni skupiny prostředků nebo skupiny prostředků a auditovat je pomocí protokolování a nástrojů Microsoft Entra ID, jako je Privileged Identity Management (PIM). Pokud používáte více aplikací nebo úloh s několika odpovídajícími účty úložiště v jednom předplatném Azure, je důležité omezit oprávnění RBAC jednotlivých účtů úložiště na odpovídající vlastníky, správce dat, kontrolery atd.

- Služby úložiště Azure pro tento diagram jsou obsaženy ve vyhrazeném účtu úložiště. Pro každý typ úlohy úložiště můžete mít jeden účet úložiště.

- Širší pohled na referenční architekturu najdete v přehledu Azure IaaS s principy Použití nulová důvěra (Zero Trust).

Diagram nezahrnuje fronty Azure a tabulky Azure. K zabezpečení těchto prostředků použijte stejné pokyny v tomto článku.

Co je v tomto článku?

Tento článek vás provede postupem použití principů nulová důvěra (Zero Trust) v referenční architektuře.

| Krok | Úloha | nulová důvěra (Zero Trust) použité zásady |

|---|---|---|

| 0 | Chraňte data ve všech třech režimech: neaktivní uložená data, přenášená data. | Předpokládat porušení zabezpečení |

| 2 | Ověřte uživatele a kontrolujte přístup k datům úložiště s nejnižšími oprávněními. | Explicitní ověření Použití nejméně privilegovaného přístupu |

| 3 | Logicky oddělte nebo oddělte důležitá data pomocí síťových ovládacích prvků. | Předpokládat porušení zabezpečení |

| 4 | K automatické detekci a ochraně před hrozbami použijte Defender for Storage. | Předpokládat porušení zabezpečení |

Krok 1: Ochrana dat ve všech třech režimech: neaktivní uložená data, přenášená data

Většinu nastavení pro ochranu neaktivních uložených dat, přenášených dat a jejich použití nakonfigurujete při vytváření účtu úložiště. Abyste měli jistotu, že tyto ochrany nakonfigurujete, použijte následující doporučení. Zvažte také povolení, aby Microsoft Defender for Cloud automaticky vyhodnotil vaše účty úložiště proti srovnávacímu testu zabezpečení cloudu Microsoftu, který popisuje standardní hodnoty zabezpečení pro každou službu Azure.

Další informace o těchto bezpečnostních prvcích úložiště najdete tady.

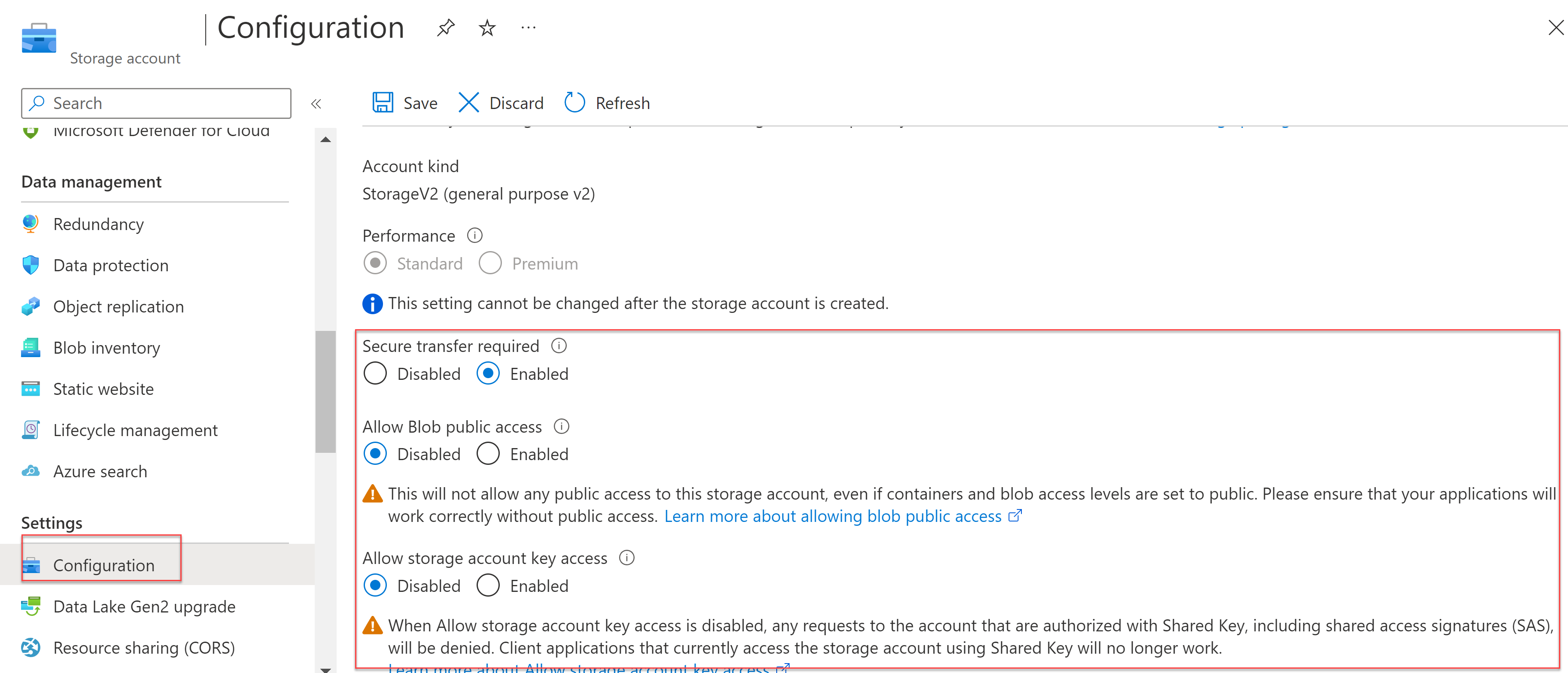

Použití šifrování při přenosu

Povolením zabezpečení na úrovni přenosu mezi Azure a klientem zajistíte, že data budou zabezpečená. K zajištění zabezpečené komunikace přes veřejný internet používejte vždy protokol HTTPS. Když voláte rozhraní REST API pro přístup k objektům v účtech úložiště, můžete vynutit použití protokolu HTTPS vyžadováním funkce Secure Transfer Required pro účet úložiště. Všechny požadavky pocházející z nezabezpečeného připojení jsou odmítnuty.

Tato konfigurace je ve výchozím nastavení povolená, když nasadíte nový účet služby Azure Storage (ve výchozím nastavení zabezpečený).

Zvažte použití zásady pro odepření nasazení nezabezpečených připojení pro Azure Storage (zabezpečené návrhem).

Tato konfigurace také vyžaduje protokol SMB 3.0 s šifrováním.

Zabránění anonymnímu veřejnému přístupu pro čtení

Ve výchozím nastavení je přístup k veřejnému objektu blob zakázaný, ale uživatel s odpovídajícími oprávněními může nakonfigurovat přístupný prostředek. Pokud chcete zabránit únikům dat z anonymního přístupu, měli byste určit, kdo má k vašim datům přístup. Zabráníte tomu na úrovni účtu úložiště, aby uživatel povolil tento přístup na úrovni kontejneru nebo objektu blob.

Další informace najdete v tématu Zabránění anonymnímu veřejnému přístupu pro čtení ke kontejnerům a objektům blob.

Zabránění autorizaci sdíleného klíče

Tato konfigurace vynutí, aby účet úložiště odmítl všechny požadavky provedené se sdíleným klíčem a vyžadoval místo toho autorizaci Microsoft Entra. Microsoft Entra ID je bezpečnější volba, protože k posílení přístupu k datovým vrstvám můžete použít mechanismy přístupu na základě rizika. Další informace najdete v tématu Zabránění autorizaci sdíleného klíče pro účet Azure Storage.

Ochranu dat nakonfigurujete pro všechny tři režimy z nastavení konfigurace účtu úložiště, jak je znázorněno zde.

Tato nastavení se po vytvoření účtu úložiště nedají změnit.

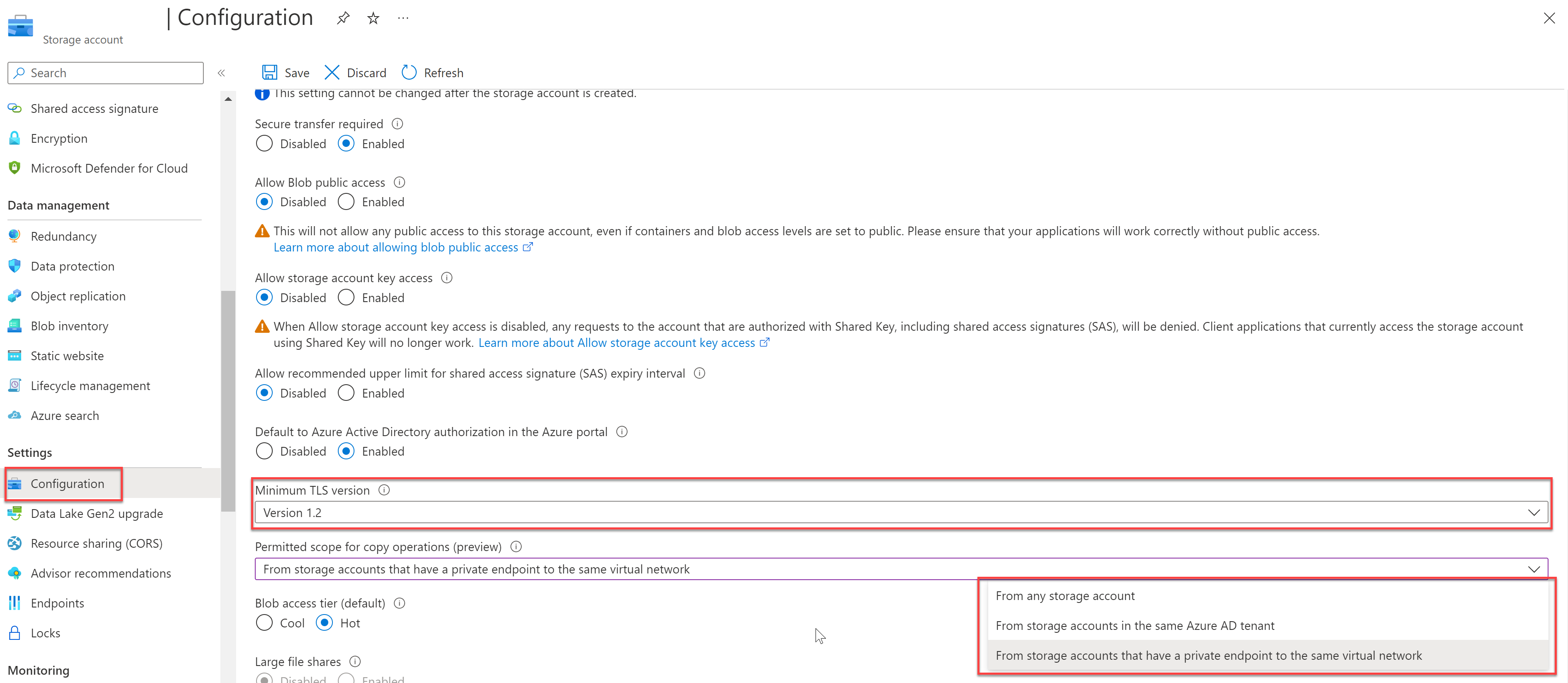

Vynucení minimální požadované verze protokolu TLS (Transport Layer Security)

Nejvyšší verze Azure Storage aktuálně podporuje protokol TLS 1.2. Vynucení minimální verze protokolu TLS odmítne žádosti od klientů pomocí starších verzí. Další informace najdete v tématu Vynucení minimální požadované verze protokolu TLS pro požadavky na účet úložiště.

Definování oboru pro operace kopírování

Definujte rozsah operací kopírování, abyste omezili operace kopírování jenom na ty ze zdrojových účtů úložiště, které jsou ve stejném tenantovi Microsoft Entra nebo které mají službu Private Link do stejné virtuální sítě (VNet) jako cílový účet úložiště.

Omezení operací kopírování na zdrojové účty úložiště s privátními koncovými body je nejvíce omezující možnost a vyžaduje, aby zdrojový účet úložiště má povolené privátní koncové body.

Obor pro operace kopírování nakonfigurujete z nastavení konfigurace účtu úložiště, jak je znázorněno tady.

Vysvětlení fungování šifrování neaktivních uložených dat

Všechna data zapsaná do služby Azure Storage se automaticky šifrují pomocí šifrování služby Storage (SSE) s 256bitovou šifrou AES (Advanced Encryption Standard). SSE automaticky šifruje data při zápisu do služby Azure Storage. Při čtení dat ze služby Azure Storage je tato služba před jejich vrácením dešifruje. Za toto zpracování se neúčtují žádné další poplatky a nedochází k degradaci výkonu. Použití klíčů spravovaných zákazníkem (CMK) poskytuje další možnosti pro řízení obměně šifrovacího klíče klíče nebo kryptograficky vymazat data.

CmK povolíte v okně Šifrování při vytváření účtu úložiště, jak je znázorněno zde.

Můžete také povolit šifrování infrastruktury, které poskytuje dvojité šifrování na úrovni služby i infrastruktury. Toto nastavení nelze po vytvoření účtu úložiště změnit.

Poznámka:

Pokud chcete použít klíč spravovaný zákazníkem pro šifrování účtu úložiště, musíte ho povolit při vytváření účtu a měli byste mít službu Key Vault s klíčem a spravovanou identitou s odpovídajícími oprávněními, která už jsou zřízená. Volitelně je možné povolit také 256bitové šifrování AES na úrovni infrastruktury Azure Storage.

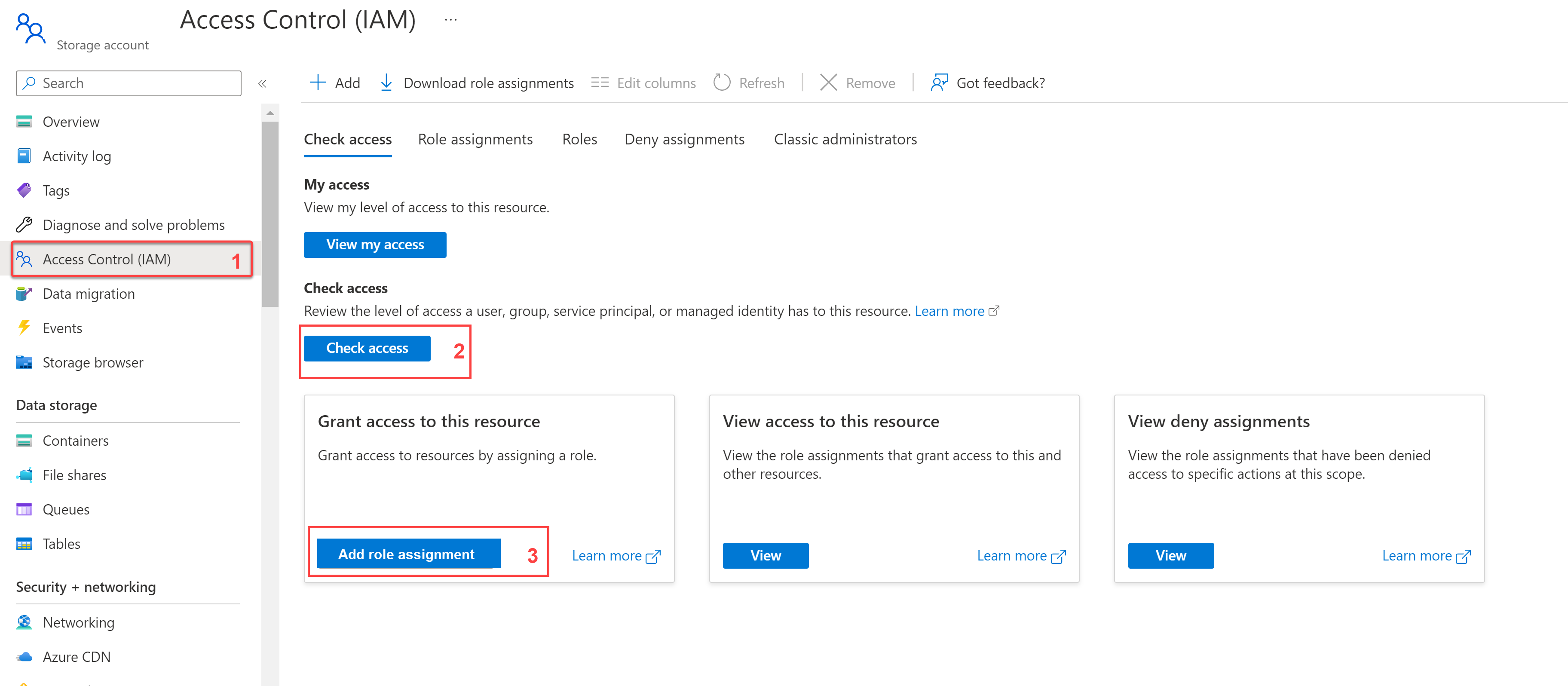

Krok 2: Ověření přístupu uživatelů a řízení přístupu k datům úložiště s nejnižšími oprávněními

Nejprve použijte ID Microsoft Entra k řízení přístupu k účtům úložiště. Použití řízení přístupu na základě role s účty úložiště umožňuje podrobné definování funkce úlohy založené na přístupu pomocí OAuth 2.0. Podrobný přístup můžete sladit se zásadami podmíněného přístupu.

Je důležité si uvědomit, že role pro účty úložiště musí být přiřazené na úrovni správy nebo dat. Pokud tedy jako metodu ověřování a autorizace používáte ID Microsoft Entra, měl by být uživateli přiřazena odpovídající kombinace rolí, aby mu bylo možné poskytnout nejnižší úroveň oprávnění potřebnou k dokončení funkce úlohy.

Seznam rolí účtu úložiště pro podrobný přístup najdete v tématu Předdefinované role Azure pro službu Storage. Přiřazení RBAC se provádí prostřednictvím možnosti Řízení přístupu v účtu úložiště a je možné je přiřadit v různých oborech.

Řízení přístupu nakonfigurujete z nastavení řízení přístupu (IAM) účtu úložiště, jak je znázorněno tady.

Můžete zkontrolovat úrovně přístupu uživatelů, skupin, instančních objektů nebo spravovaných identit a přidat přiřazení role.

Dalším způsobem, jak poskytnout oprávnění, která jsou vázána na čas, je prostřednictvím sdílených přístupových podpisů (SAS). Osvědčené postupy při použití SAS na vysoké úrovni jsou následující:

- Vždy používejte PROTOKOL HTTPS. Pokud jste nasadili navrhované zásady Azure pro cílové zóny Azure, bude se auditovat zabezpečený přenos přes HTTPS.

- Máte plán odvolání.

- Konfigurace zásad vypršení platnosti SAS

- Ověřte oprávnění.

- Kdykoli je to možné, použijte SAS delegování uživatele. Tento SAS je podepsaný pomocí přihlašovacích údajů Microsoft Entra ID.

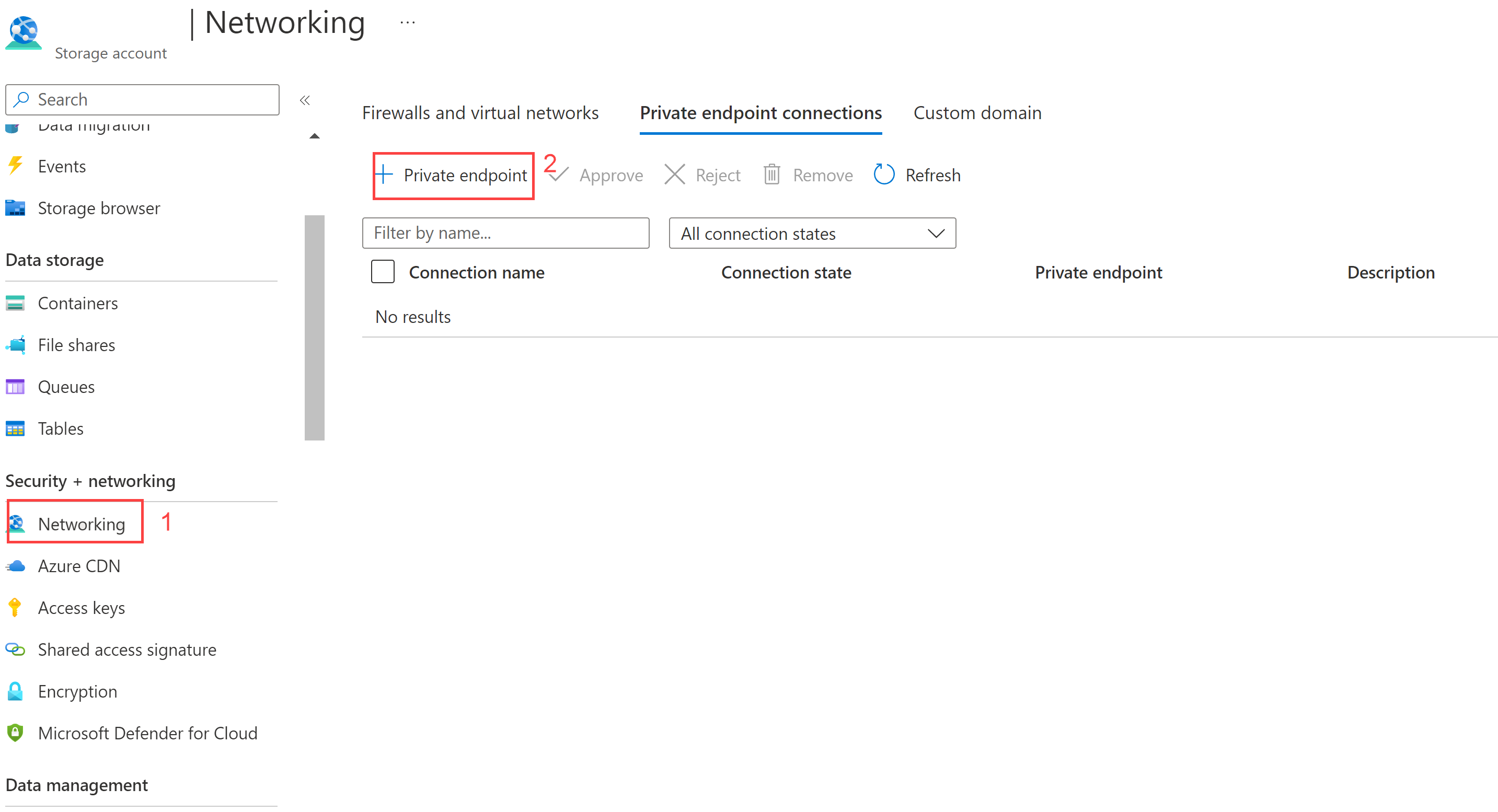

Krok 3: Logické oddělení nebo oddělení důležitých dat pomocí síťových ovládacích prvků

V tomto kroku použijete doporučené ovládací prvky k ochraně síťových připojení ke službám Azure Storage a z těchto služeb.

Následující diagram znázorňuje síťová připojení ke službám Azure Storage v referenční architektuře.

| Úloha | Popis |

|---|---|

| Zabránit veřejnému přístupu, vytvořit segmentaci sítě pomocí privátního koncového bodu a služby Private Link. | Privátní koncový bod umožňuje připojit se ke službám s použitím jedné privátní IP adresy ve virtuální síti pomocí služby Azure Private Link. |

| Použití služby Azure Private Link | Azure Private Link použijte pro přístup ke službě Azure Storage přes privátní koncový bod ve vaší virtuální síti. Pracovní postup schválení použijte k automatickému schválení nebo ruční žádosti podle potřeby. |

| Zabránění veřejnému přístupu ke zdrojům dat pomocí koncových bodů služby | Segmentaci sítě můžete provádět pomocí koncových bodů služby tím, že povolíte privátní IP adresy ve virtuální síti, aby se dostaly ke koncovému bodu bez použití veřejných IP adres. |

Privátní koncové body nakonfigurujete z nastavení sítě účtu úložiště, jak je znázorněno tady.

Krok 4: Použití defenderu for Storage k automatické detekci a ochraně před hrozbami

Microsoft Defender for Storage poskytuje další úroveň inteligentních funkcí, které detekují neobvyklé a potenciálně škodlivé pokusy o zneužití služeb úložiště. Microsoft Defender for Storage je integrovaný v programu Microsoft Defender for Cloud.

Defender for Storage detekuje neobvyklá upozornění na vzory přístupu, například:

- Přístup z neobvyklých umístění

- Anomálie aplikace

- Anonymní přístup

- Neobvyklé extrahování nebo nahrávání upozornění

- Exfiltrace dat

- Neočekávané odstranění

- Nahrání balíčku cloudové služby Azure

- Upozornění podezřelých aktivit úložiště

- Změna oprávnění přístupu

- Kontrola přístupu

- Zkoumání dat

Další informace o ochraně před hrozbami v referenční architektuře najdete v přehledu použití zásad nulová důvěra (Zero Trust) pro Azure IaaS.

Po povolení vás Defender for Storage upozorní na výstrahy zabezpečení a doporučení pro zlepšení stavu zabezpečení účtů úložiště Azure.

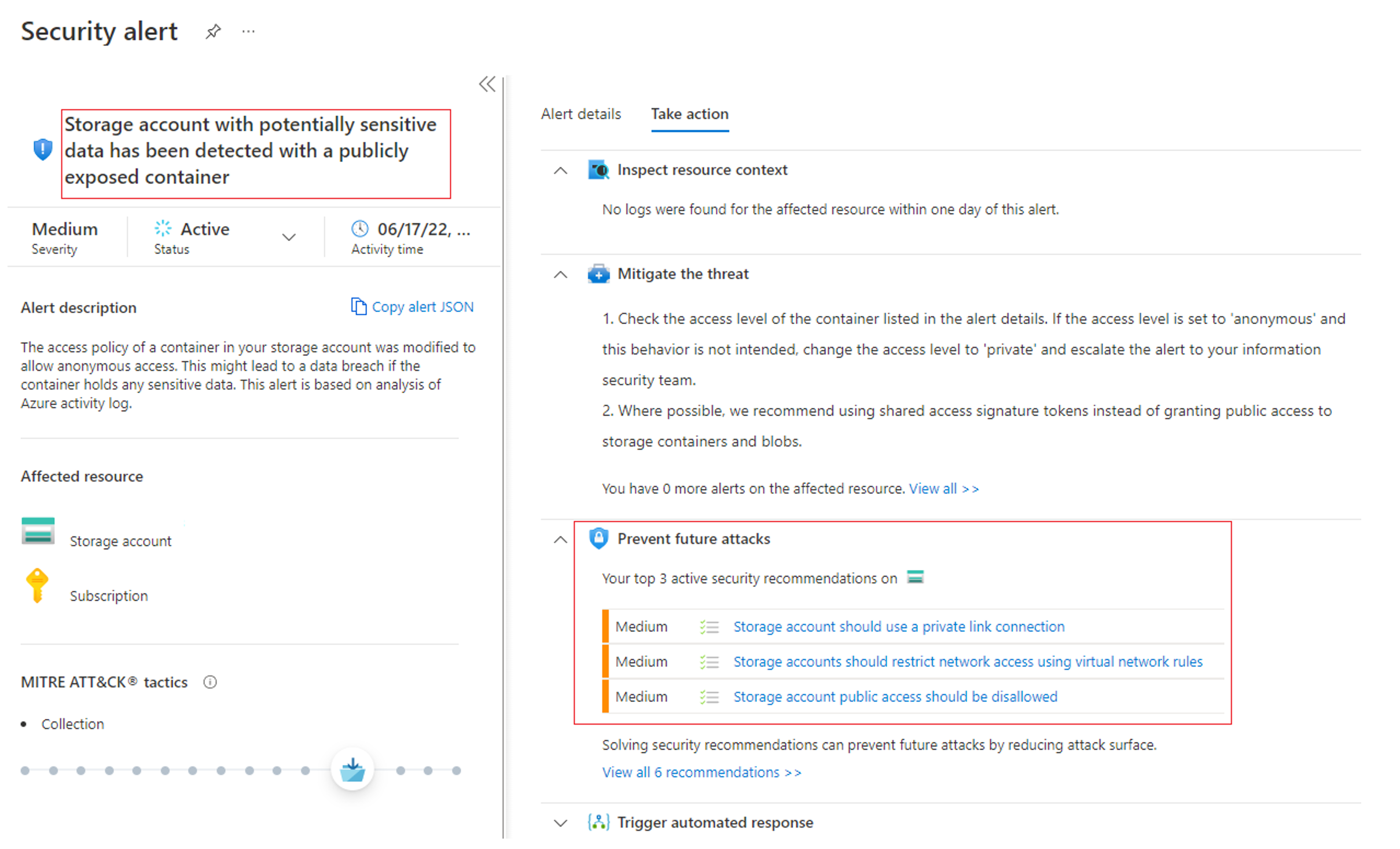

Tady je příklad výstrahy zabezpečení pro účet úložiště se zvýrazněným popisem upozornění a opatření prevence.

Technické ilustrace

Tyto ilustrace jsou repliky referenčních ilustrací v těchto článcích. Stáhněte a přizpůsobte si je pro vlastní organizaci a zákazníky. Logo Contoso nahraďte vlastním logem.

| Položka | Popis |

|---|---|

Stáhnout Visio Stáhnout Visio Aktualizováno říjen 2024 |

Použití principů nulová důvěra (Zero Trust) na Azure IaaS Tyto ilustrace použijte v těchto článcích: - Přehled - Úložiště Azure - Virtual Machines - Virtuální sítě paprskové architektury Azure - Virtuální sítě Azure Hubu |

Stáhnout Visio Stáhnout Visio Aktualizováno říjen 2024 |

Použití principů nulová důvěra (Zero Trust) na Azure IaaS – plakát na jedné stránce Jednostráňový přehled procesu použití principů nulová důvěra (Zero Trust) v prostředích Azure IaaS |

Další technické ilustrace najdete v nulová důvěra (Zero Trust) ilustracích pro IT architekty a implementátory.

Doporučené školení

Konfigurace zabezpečení úložiště

| Školení | Konfigurace zabezpečení úložiště |

|---|---|

|

Zjistěte, jak nakonfigurovat běžné funkce zabezpečení služby Azure Storage, jako jsou přístupové podpisy úložiště. V tomto modulu se naučíte: |

Další školení o zabezpečení v Azure najdete v těchto materiálech v katalogu Microsoftu:

Zabezpečení v Azure | Microsoft Learn

Další kroky

Projděte si tyto další články týkající se uplatňování principů nulová důvěra (Zero Trust) v Azure:

- Přehled Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikace IaaS ve službě Amazon Web Services

- Microsoft Sentinel a XDR v programu Microsoft Defender

Reference

Informace o různých službách a technologiích uvedených v tomto článku najdete na následujících odkazech.

- Zabezpečený přenos pro účty azure Storage

- Zabránění anonymnímu veřejného přístupu pro čtení ke kontejnerům a objektům blob

- Zabránění autorizaci sdíleného klíče pro účet služby Azure Storage

- Zabezpečení sítě pro účty úložiště

- Privátní koncové body a Private Link pro účty úložiště

- Šifrování služby Storage (SSE)

- Řízení přístupu na základě role pro účty úložiště

- Zálohování objektů blob v Azure

- Osvědčené postupy při používání SAS

- Kontrola privátních koncových bodů

- Kontrola koncových bodů služby

- Microsoft Defender for Storage