Zabezpečení vzdálené a hybridní práce s nulová důvěra (Zero Trust)

Tento článek popisuje obchodní scénář zabezpečení práce na dálku a hybridní práci v rámci nulová důvěra (Zero Trust). Upozorňujeme, že zabezpečení obchodních dat a infrastruktury jsou témata samostatných obchodních scénářů a nejsou součástí těchto doprovodných materiálů.

Přechod na hybridní pracovní styl vynutí organizace, aby se rychle přizpůsobily. Vzdálení zaměstnanci pracují jakýmkoli způsobem, například pomocí osobních zařízení, spolupráce prostřednictvím cloudových služeb a sdílení dat mimo hraniční síť společnosti. Hybridní zaměstnanci pracují v podnikových i domácích sítích a přecházejí mezi obchodními a osobními zařízeními.

Vzhledem k tomu, že domácí sítě zaměstnanců roztahují obvod podnikové sítě s různými zařízeními připojujícími se k této síti, bezpečnostní hrozby se násobí a stávají se sofistikovanějšími, zatímco se vyvíjejí vektory útoku.

| Tradiční ochrana pomocí síťových ovládacích prvků | Moderní ochrana s nulová důvěra (Zero Trust) |

|---|---|

| Tradiční ochrana spoléhá na síťové brány firewall a virtuální privátní sítě (VPN) k izolaci a omezení podnikových prostředků. Zaměstnanci fyzicky "odznak" do kanceláře a používají svůj uživatelský účet a heslo k přihlášení pomocí svého zařízení. Uživatelský účet i zařízení jsou ve výchozím nastavení důvěryhodné. |

Model nulová důvěra (Zero Trust) kombinuje zásady, procesy a technologie za účelem navázání vztahu důvěryhodnosti z cloudu do hraniční sítě bez ohledu na to, kde uživatelé přistupují k síti. Model nulová důvěra (Zero Trust) nepředpokládá, že je v žádné síti zabezpečená žádná identita uživatele nebo zařízení. Přístup vyžaduje, abyste ověřili identitu uživatele a zařízení, a přitom průběžně monitorujete síť, data a zabezpečení aplikací v kanceláři, doma a na různých zařízeních. |

Následující diagram znázorňuje posun od tradiční ochrany pomocí síťových ovládacích prvků na levé straně (z omezených známých umístění) na moderní ochranu s nulová důvěra (Zero Trust) vpravo (na neznámá místa), ve které se ochrana používá bez ohledu na to, kde se nacházejí uživatelé a zařízení.

Pokyny v tomto článku vás seznámí s tím, jak začít a implementovat strategii zabezpečení práce na dálku a hybridní práci.

Jak vedoucí firmy uvažují o zabezpečení práce na dálku a hybridní práci

Před zahájením jakékoli technické práce je důležité pochopit různé motivace pro investice do zabezpečení vzdálené a hybridní práce, protože tyto motivace pomáhají informovat strategii, cíle a opatření pro úspěch.

Následující tabulka obsahuje důvody, proč by vedoucí pracovníci v celé organizaci měli investovat do zabezpečení práce na dálku a hybridní práci.

| Role | Proč je důležité zabezpečení práce na dálku a hybridní práci |

|---|---|

| Výkonný ředitel (GENERÁLNÍ ŘEDITEL) | Firma musí být zmocněna k dosažení svých strategických cílů a cílů bez ohledu na umístění zaměstnance. Obchodní flexibilita a obchodní spouštění by neměly být omezené. Náklady na úspěšný kybernetický útok mohou být mnohem více než cena implementace bezpečnostních opatření. V mnoha případech se vyžaduje dodržování požadavků na kybernetické pojištění nebo standardů nebo regionálních předpisů. |

| Hlavní marketingový ředitel (CMO) | Jak je firma vnímaná interně i externě, neměla by být omezena zařízeními nebo okolnostmi. Pohoda zaměstnanců je vysoká priorita, kterou umožňuje volba pracovat z domova nebo kanceláře. Úspěšný útok se může stát veřejnými znalostmi a potenciálně poškodit hodnotu značky. |

| Ředitel informačních technologií (CIO) | Aplikace používané mobilními a hybridními pracovníky musí být při zabezpečení firemních dat přístupné. Zabezpečení by mělo být měřitelným výsledkem a v souladu se strategií IT. Uživatelské prostředí a produktivita jsou důležité. |

| Ředitel pro zabezpečení informací (CISO) | Vzdálené nebo hybridní pracovní prostředí vytvoří větší prostor pro narušení zabezpečení. Organizace by stále měla splňovat požadavky na zabezpečení a ochranu dat, standardy a předpisy, jak se prostředí rozšiřuje. |

| Technický ředitel (CTO) | Technologie a procesy používané k podpoře obchodních inovací musí být chráněny. Postupy SecOps a DevSecOps můžou snížit dopad útoku. Je třeba přijmout bezplatné technologie, které usnadňují vzdálenou práci i přijetí cloudových služeb zabezpečeným způsobem. |

| Provozní ředitel (COO) | S tím, jak se pracovní síla stává mobilní a používá pevnou kancelářskou polohu méně často, musí být firemní prostředky zabezpečené a obchodní riziko musí být spravováno. S odpovědností za každodenní obchodní výrobu generálnímu řediteli ovlivní jakákoliv interference s provozem nebo dodavatelským řetězcem z důvodu útoku na spodní linii. |

| Finanční ředitel (CFO) | Priority útraty se mění z pevných na agilní modely. Investice do pevného datacentra a budovy se přesouvají do cloudových aplikací a uživatelů pracujících z domova. Náklady na implementaci funkcí zabezpečení musí být vyváženy s analýzami rizik a nákladů. |

Kromě motivací pro vedoucí pracovníky firem mnoho zaměstnanců očekává flexibilitu a chce pracovat odkudkoli, kdykoli a z libovolného zařízení.

Microsoft je jednou z mnoha organizací na podnikové úrovni, které na začátku epidemie COVID-19 přijaly vzdálenou a hybridní práci. Na stránce 87 zprávy Microsoft Digital Defense 2022 microsoft zdůrazňuje, že tato obchodní příležitost představuje riziko a musí být spárována s bezpečnostními opatřeními pro zvýšení odolnosti proti útokům:

- Kybernetická bezpečnost je klíčovým faktorem technologického úspěchu. Inovace a zvýšená produktivita lze dosáhnout pouze zavedením bezpečnostních opatření, která organizacím zajistí maximální odolnost proti moderním útokům.

- Tato epidemie nás vyzvala k tomu, abychom se vypracovali v našich bezpečnostních postupech a technologiích, abychom ochránili zaměstnance Microsoftu, ať pracují kdekoli. V minulém roce aktéři hrozeb nadále využívali výhody ohrožení zabezpečení vystavených během epidemie a posunu do hybridního pracovního prostředí.

Tato sestava zdůrazňuje, že velkou většinu úspěšných kybernetických útoků je možné zabránit použitím základní hygieny zabezpečení.

Cyklus přijetí pro zabezpečení práce na dálku a hybridní práci

Zabezpečení práce na dálku a hybridní práci s nulová důvěra (Zero Trust) zahrnuje nasazení ochrany zabezpečení, které jsou základní a zároveň poskytují sofistikovanou ochranu. Technicky vzato tento cíl zahrnuje vynucování zásad a monitorování všech přístupů k prostředkům vaší organizace pomocí kompletního přístupu k životnímu cyklu.

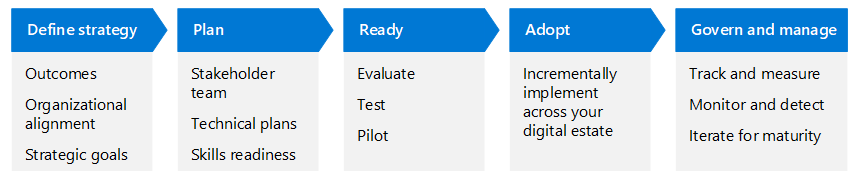

Tento článek vás provede tímto obchodním scénářem pomocí stejných fází životního cyklu jako architektura přechodu na cloud pro Azure (definování strategie, plánu, připravenosti, přijetí a řízení a správy), ale přizpůsobená pro nulová důvěra (Zero Trust).

Následující tabulka je přístupná verze obrázku.

| Definování strategie | Plánování | Připraven | Přijetí | Řízení a správa |

|---|---|---|---|---|

| Výsledky Organizační sladění Strategické cíle |

Tým účastníků Technické plány Připravenost dovedností |

Hodnotit Test Pilot |

Přírůstkové implementace napříč vašimi digitálními aktivy | Sledování a měření Monitorování a zjišťování Iterace pro splatnost |

Další informace o cyklu přechodu nulová důvěra (Zero Trust) najdete v přehledu architektury přechodu na nulová důvěra (Zero Trust).

Definování fáze strategie

Fáze definovat strategii je důležitá k definování a formalizaci našeho úsilí o řešení "Proč?" tohoto scénáře. V této fázi chápeme scénář prostřednictvím obchodních, IT, provozních a strategických perspektiv.

Definujeme výsledky, proti kterým se má měřit úspěch ve scénáři, a chápeme, že zabezpečení je přírůstková a iterativní cesta.

Tento článek navrhuje motivaci a výsledky, které jsou relevantní pro mnoho organizací. Tyto návrhy vám pomůžou vylepšit strategii pro vaši organizaci na základě vašich jedinečných potřeb.

Zabezpečení motivací práce na dálku a hybridní práci

Motivace k zabezpečení práce na dálku a hybridní práci je jednoduchá, ale různé části vaší organizace budou mít různé pobídky pro tuto práci. Následující tabulka shrnuje některé z těchto motivací.

| Plocha | Motivace |

|---|---|

| Obchodní potřeby | Pokud chcete poskytovat přístup k informacím kdykoli, kdekoli na jakémkoli zařízení, aniž byste snížili standardy zabezpečení a spravovali rizika přístupu k datům. |

| Potřeby IT | Standardizovaná platforma identit, která vyhovuje požadavkům na lidskou a nelidovou identitu, odstraňuje potřeby sítí VPN a poskytuje vzdálenou správu podnikových zařízení a zařízení BYOD vyhovujícím způsobem a poskytuje bezproblémové a pozitivní uživatelské prostředí. |

| Provozní potřeby | Implementujte stávající řešení zabezpečení standardizovaným způsobem. Snižte úsilí správy potřebné k implementaci a údržbě zabezpečených identit. Zásady správného řízení identit znamenají onboarding a offboarding uživatelů, udělení přístupu k prostředkům ve správný čas a zajištění pouze dostatečného přístupu. Znamená to také odvolání přístupu, pokud už ho nepotřebujete. |

| Strategické potřeby | Pokud chcete přírůstkově snížit návratnost investic do kybernetických útoků implementací silných bezpečnostních řešení. Nulová důvěra (Zero Trust) předpokládejme, že princip porušení zabezpečení umožňuje plánování minimalizace poloměru výbuchu, prostoru útoku a zkrácení doby obnovení z porušení zabezpečení. |

Zabezpečení výsledků scénářů vzdálené a hybridní práce

Aby byli uživatelé produktivní, musí být schopni používat:

- Přihlašovací údaje svého uživatelského účtu k ověření identity.

- Jejich koncový bod (zařízení), například počítač, tablet nebo telefon.

- Aplikace, které jste jim poskytli.

- Data potřebná k provedení jejich úlohy.

- Síť, přes kterou proudí provoz mezi zařízeními a aplikacemi, ať už je uživatel a jeho zařízení místní nebo na internetu.

Každý z těchto prvků je cílem útočníků a musí být chráněný principem "nikdy nedůvěřovat, vždy ověřit" nulová důvěra (Zero Trust).

Následující tabulka obsahuje cíle a jejich výsledky pro zabezpečený scénář práce na dálku a hybridní práci.

| Účel | Výsledek |

|---|---|

| Produktivita | Organizace chtějí bezpečně rozšířit produktivitu na uživatele a jejich zařízení, aniž by omezovaly možnosti zaměstnanců na základě umístění pracovních sil. |

| Bezpečný přístup | K firemním datům a aplikacím musí mít přístup správní zaměstnanci zabezpečeným způsobem, který chrání duševní vlastnictví společnosti a osobní údaje. |

| Podpora koncových uživatelů | Vzhledem k tomu, že organizace přijmou hybridní pracovní sílu, potřebují zaměstnanci více možností aplikací a platforem pro zabezpečené a mobilní pracovní prostředí. |

| Zvýšení zabezpečení | Je potřeba zvýšit zabezpečení aktuálních nebo navrhovaných pracovních řešení, aby organizace mohli škálovat požadavky na mobilní pracovníky. Možnosti zabezpečení by se měly shodovat s tím, co je možné dosáhnout místním pracovníkům. |

| Posílení IT | IT tým chce zabezpečit pracoviště, což začíná zabezpečením uživatelského prostředí zaměstnanců bez zbytečného zvýšení tření pro uživatele. Kromě toho it tým potřebuje procesy a viditelnost, aby podporoval zásady správného řízení a umožnil detekci a zmírnění kybernetických útoků. |

Fáze plánování

Plány přechodu převádějí cíle nulová důvěra (Zero Trust) strategie na akční plán. Vaše kolektivní týmy můžou plán přechodu využít k vedení technického úsilí a jejich sladění s obchodní strategií vaší organizace.

Motivace a výsledky, které definujete společně s obchodními vedoucími a týmy, podporují "Proč?" pro vaši organizaci. Ty se stanou severní hvězdou nebo směrovacím cílem pro vaši strategii. Dále přichází technické plánování k dosažení motivací a cílů.

Následující cvičení vám pomůžou naplánovat implementaci technologické strategie vaší organizace. Tato cvičení podporují nulová důvěra (Zero Trust) úsilí o přechod zachycením úkolů s prioritou. Na konci tohoto procesu budete mít plán přechodu na cloud, který se mapuje na metriky a motivaci definované ve strategii přechodu na cloud.

| Cvičení | Popis |

|---|---|

| Digitální aktiva | Inventarizaci digitálních aktiv: identity, zařízení, aplikace. Upřednostněte digitální aktiva na základě předpokladů, které odpovídají motivaci vaší organizace a obchodním výsledkům. |

| Počáteční stav organizace | Sladění organizace s technickou strategií a plánem přijetí Strategie a plán vycházejí z cílů vaší organizace spolu s prioritami, které jste identifikovali v rámci inventáře. |

| Plán připravenosti technických dovedností | Vytvořte plán pro řešení nedostatků připravenosti dovedností v rámci vaší organizace. |

| Plán přechodu na cloud | Vytvořte plán přechodu na cloud pro správu změn napříč dovednostmi, digitálními aktivy a vaší organizací. |

Technický přechod na zabezpečení práce na dálku a hybridní práci zahrnuje odstupňovaný přístup k zajištění toho, aby se na identity, zařízení a aplikace použily zásady nulová důvěra (Zero Trust) tím, že vyžadují, aby:

- Vícefaktorové ověřování (MFA) s podmíněným přístupem se použije u všech identit uživatelů, které přistupují k prostředí.

- Zařízení jsou zaregistrovaná ve správě zařízení a monitorovaná pro stav.

- Přístup k aplikacím a jejich datům vyžaduje ověření identit, zařízení, která jsou v pořádku, a odpovídajícího přístupu k datům.

Mnoho organizací může k těmto cílům nasazení přistupovat ve čtyřech fázích, které jsou shrnuté v následujícím grafu.

| Fáze 1 | Fáze 2 | Fáze 3 | Fáze 4 |

|---|---|---|---|

| Ověření a zabezpečení každé identity pomocí silného ověřování Integrace aplikací SaaS s Microsoft Entra ID pro jednotné přihlašování Všechny nové aplikace používají moderní ověřování. |

Registrace zařízení pomocí Microsoft Entra ID Implementace zásad přístupu k výchozímu bodu nulová důvěra (Zero Trust) identitě a zařízení Použití proxy aplikací Microsoft Entra s místními aplikacemi pro jednotné přihlašování |

Registrace zařízení v řešení pro správu zařízení a použití doporučených bezpečnostních ochrany Povolit přístup k datům jenom kompatibilním a důvěryhodným zařízením |

Monitorování odchylek konfigurace zařízení Implementace ověřování bez hesla |

Pokud tento fázovaný přístup funguje pro vaši organizaci, můžete použít:

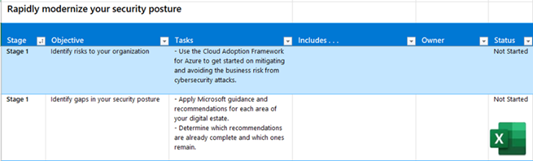

Tato prezentace PowerPointu ke stažení, která vám umožní prezentovat a hlásit průběh prostřednictvím těchto fází a cílů obchodním vedoucím a dalším zúčastněným stranám. Tady je snímek pro tento obchodní scénář.

Tento excelový sešit slouží k přiřazení vlastníků a sledování průběhu těchto fází, cílů a jejich úkolů. Tady je list pro tento obchodní scénář.

Pokud se vaše organizace přihlásí k odběru konkrétní strategie zásad správného řízení a rizik a dodržování předpisů (GRC) nebo nástroje Security Operations Center (SOC), je důležité, aby technická práce zahrnovala konfigurace, které splňují tyto požadavky.

Vysvětlení vaší organizace

Potřeby a složení jednotlivých organizací se liší. Nadnárodní podnik s mnoha aplikacemi a vysoce standardizované zabezpečení bude implementovat zabezpečení odlišně od agilního spuštění nebo středně velké organizace.

Bez ohledu na velikost a složitost vaší organizace platí následující akce:

- Inventarizace uživatelů, koncových bodů, aplikací, dat a sítí za účelem pochopení stavu zabezpečení a odhadu úrovně úsilí potřebného k transformaci aktiv

- Zdokumentujte cíle a naplánujte přírůstkové přijetí na základě priorit. Příkladem je zabezpečení identit a služeb Microsoftu 365 následovaných koncovými body. Dále zabezpečte aplikace a služby SaaS pomocí moderních metod ověřování a schopností segmentace poskytované podmíněným přístupem.

- Pro princip použití nejméně privilegovaného přístupu inventarizace, kolik účtů má privilegovaný přístup, a snižte je na nejmenší možný počet účtů. Účty, které vyžadují privilegovaný přístup, by měly k omezení trvalých oprávnění pro správu používat přístup za běhu a přístup podle potřeby (JIT/JEA). Pokud dojde k porušení zabezpečení, jsou ohrožené účty omezené, což minimalizuje poloměr výbuchu. S výjimkou účtu "rozbitého skla" by neměl být povolen přístup správce pro vysoce privilegované role, které zahrnují role správy aplikací pro kancelářské služby, jako jsou SharePoint, Exchange a Teams.

Organizační plánování a sladění

Implementace a řízení metodologie zabezpečeného přístupu ovlivňuje několik překrývajících se oblastí a obvykle se implementuje v pořadí:

- Identity

- Koncové body (zařízení)

- Aplikace

- Síť

Ochrana dat je důležitá také pro zabezpečení práce na dálku a hybridní práci. Toto téma je podrobněji řešeno v tématu Identifikace a ochrana citlivých obchodních dat.

Tato tabulka shrnuje role, které se doporučují při vytváření programu Sponsorship a hierarchie řízení projektů za účelem určení a řízení výsledků.

| Plocha | Vedoucí programu | Role technického vlastníka |

|---|---|---|

| Identity | Zabezpečení identit CISO, CIO nebo ředitel identit Vedoucí programu od architekta zabezpečení identit nebo identity |

Architekt zabezpečení Zabezpečení identit nebo architekt identit Správce identit Zásady správného řízení zabezpečení nebo správce identit Tým pro vzdělávání uživatelů |

| Koncové body | Zabezpečení identit CISO, CIO nebo ředitel identit Vedoucí programu od zabezpečení identit nebo architekta identity |

Architekt zabezpečení Zabezpečení identit nebo architekt zabezpečení infrastruktury Správa mobilních zařízení (MDM) Zásady správného řízení zabezpečení nebo správce MDM Tým pro vzdělávání uživatelů |

| Aplikace | CISO, CIO nebo ředitel zabezpečení aplikací Vedoucí programu ze správy aplikací |

Architekt identit Vývojářský architekt Síťový architekt Cloud Network Architect Zásady správného řízení zabezpečení |

| Síť | CISO, CIO nebo ředitel zabezpečení sítě Vedoucí programu od vedení sítí |

Architekt zabezpečení Síťový architekt Síťová inženýři Implementátory sítě Zásady správného řízení sítí |

Prezentace PowerPointu s materiály pro tento obsah osvojení obsahuje následující snímek se zobrazením účastníků, které si můžete přizpůsobit pro vlastní organizaci.

Připravenost na technické plánování a dovednosti

Microsoft poskytuje zdroje informací, které vám pomůžou určit prioritu této práce, začít a zdokonalit vaše nasazení. V této fázi tyto zdroje používáme jako plánování aktivit, abychom pochopili dopad navrhovaných změn a vytvořili plán implementace.

Mezi tyto prostředky patří preskriptivní pokyny, které můžete použít jako doporučené výchozí body pro vaši vlastní organizaci. Upravte doporučení na základě vašich priorit a požadavků.

| Resource | Popis |

|---|---|

Kontrolní seznam Pro rychlý plán modernizace (RaMP): Explicitně ověřte důvěryhodnost pro všechny žádosti o přístup.  |

Tato série kontrolních seznamů obsahuje seznam technických cílů každé oblasti nasazení zabezpečení v pořadí podle priority a dokumentuje kroky, které budete muset provést k jejich dosažení. Uvádí také členy projektu, kteří musí být zapojeni do každé oblasti. Použití tohoto prostředku vám pomůže identifikovat rychlé výhry. |

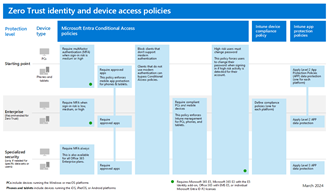

konfigurace identit nulová důvěra (Zero Trust) a přístupu zařízení  |

Tento průvodce řešením doporučuje sadu zásad přístupu k identitám a zařízením, které byly testovány společně. Zahrnuje:

|

Správa zařízení pomocí Intune  |

Tento průvodce řešením vás provede fázemi správy zařízení– od akcí, které nevyžadují registraci zařízení do správy, až po úplnou správu zařízení. Tato doporučení jsou koordinovaná s výše uvedenými prostředky. |

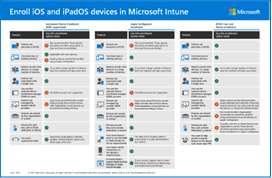

Možnosti registrace v Intune  PDF | Visio Aktualizováno červen 2022 |

Tato plakátová sada poskytuje snadné porovnání možností registrace zařízení na platformu. |

| Plán nasazení MFA | V tomto průvodci nasazením se dozvíte, jak naplánovat a implementovat zavedení vícefaktorového ověřování Microsoft Entra. |

Kromě těchto prostředků následující části zvýrazňují zdroje pro konkrétní úkoly ve čtyřech fázích, které byly dříve definovány.

Fáze 1

| Cíl nasazení | Zdroje informací |

|---|---|

| Ověření a zabezpečení každé identity pomocí silného ověřování | Jaké metody ověřování jsou k dispozici v Microsoft Entra ID? |

| Integrace aplikací SaaS s Microsoft Entra ID pro jednotné přihlašování | Přidání aplikací SaaS do ID Microsoft Entra a do rozsahu zásad |

| Nové aplikace používají moderní ověřování | Kontrolní seznam – Jak spravujete identitu pro úlohu? |

Fáze 2

| Cíl nasazení | Zdroje informací |

|---|---|

| Registrace zařízení pomocí Microsoft Entra ID | Registrovaná zařízení Microsoft Entra Plánování implementace připojení k Microsoft Entra |

| Implementace zásad nulová důvěra (Zero Trust) identity a přístupu zařízení pro úroveň ochrany výchozího bodu | Úrovně ochrany pro konfigurace identit nulová důvěra (Zero Trust) a přístupu zařízení |

| Použití proxy aplikací Microsoft Entra s místními aplikacemi pro jednotné přihlašování | Konfigurace jednotného přihlašování k aplikaci Proxy aplikací |

Fáze 3

| Cíl nasazení | Zdroje informací |

|---|---|

| Registrace zařízení do správy a použití doporučených bezpečnostních ochrany | Přehled správy zařízení pomocí Intune konfigurace identit a zařízení nulová důvěra (Zero Trust) |

| Povolit přístup k datům jenom kompatibilním a důvěryhodným zařízením | Nastavení zásad dodržování předpisů pro zařízení s Intune Vyžadování zařízení v pořádku a vyhovujících předpisům v Intune |

Fáze 4

| Cíl nasazení | Zdroje informací |

|---|---|

| Monitorování odchylek konfigurace zařízení | Nasazení profilů zařízení v Microsoft Intune Monitorování rizik zařízení a dodržování předpisů podle standardních hodnot zabezpečení |

| Implementace ověřování bez hesla | Zvýšení zabezpečení přihlašování pomocí ověřování bez hesla |

Plán přechodu na cloud

Plán přijetí je základním požadavkem pro úspěšné přijetí nulová důvěra (Zero Trust). Plán přechodu na nulová důvěra (Zero Trust) je iterativní projektový plán, který pomáhá společnosti přecházet z tradičních přístupů zabezpečení k vyspělejší a sofistikovanější strategii, která zahrnuje správu změn a zásady správného řízení.

Identity, koncové body, aplikace a sítě jsou v rozsahu této fáze plánování. Každý z nich má požadavek na zabezpečení stávajícího majetku a také plánuje rozšířit zabezpečení na nové entity, jakmile přijdou jako součást většího procesu onboardingu.

Plánování řešení zabezpečené práce na dálku a hybridní práci považuje za to, že organizace mají existující identity, které je potřeba zabezpečit, a musí být vytvořeny nové identity, které splňují standardy zabezpečení.

Plán přijetí zahrnuje také školení zaměstnanců, aby mohli pracovat novým způsobem, abyste pochopili, co je potřeba k podpoře vaší organizace, což může zahrnovat:

- Trénování správců na nových způsobech práce Metody privilegovaného přístupu se liší od stálého přístupu správce a můžou zpočátku třecí plochy zvýšit, dokud nebude dosaženo univerzálního přijetí.

- Vybavení helpdesku a it pracovníků na všech úrovních se stejnou zprávou o realizaci výhod Zvýšení zabezpečení zvyšuje třecí plochy útočníků, které je vyváženo výhodami bezpečné práce. Zajistěte, aby byla tato zpráva srozumitelná a srozumitelná na všech úrovních.

- Vytváření materiálů pro přijetí a školení uživatelů Zabezpečení se přijímá jako sdílená odpovědnost a výhody zabezpečení, které jsou v souladu s obchodními cíli, musí být uživatelům oznámeny. Zajistěte, aby se přijetí zabezpečení uživatelů dosáhlo stejné úrovně jako přijetí uživatelů pro novou technologii.

Další informace z architektury přechodu na cloud najdete v plánu přechodu na cloud.

Fáze připravenosti

Tento scénář (zabezpečení vzdálené a hybridní práce) vyhodnocuje a zabezpečuje identity, zařízení a data v sítích, které je používají. Vzhledem k tomu, že technologie mohou být potenciálně rušivé, doporučuje se fázovaný přístup, počínaje malými projekty nabízejícími rychlé výhry, které využívají stávající licencování a mají minimální dopad na uživatele.

Začněte vytvořením plánu a testováním plánu. Pak postupně zaváděte nové konfigurace a možnosti. To poskytuje příležitost ke zlepšení plánu, zatímco se učí lekce. Při rozšiřování rozsahu nasazení nezapomeňte vytvořit komunikační plán a oznámit změny.

Následující diagram znázorňuje doporučení k zahájení projektu s malou skupinou pro vyhodnocení změn. Tato malá skupina může být členy vašeho IT týmu nebo partnerského týmu, který je investován do výsledku. Potom proveďte pilotní nasazení změn s větší skupinou. I když obrázek obsahuje třetí fázi úplného nasazení, často se toho dosahuje postupným zvýšením rozsahu nasazení, dokud nebude pokryta celá organizace.

Při registraci zařízení se například doporučuje následující doprovodné materiály.

| Fáze nasazení | Popis |

|---|---|

| Evaluate | Fáze 1: Identifikace 50 koncových bodů pro testování |

| Pilot | Fáze 2: Identifikace dalších 50 až 100 koncových bodů v produkčním prostředí |

| Úplné nasazení | Fáze 3: Registrace zbývajících koncových bodů ve větších přírůstcích |

Zabezpečení identit začíná přijetím vícefaktorového ověřování a segmentací přístupu pomocí podmíněného přístupu Microsoft Entra. Tyto funkce podporují princip ověřování explicitně, ale vyžadují proces přírůstkového přijetí. V závislosti na přístupu může být potřeba nasadit a sdělit vícefaktorové ověřování uživatelům před datem zapnutí, zejména pro stávající pracovníky, kteří používají jenom hesla.

Při plánování tohoto scénáře zvažte následující prvky:

- V závislosti na metodologii vícefaktorového ověřování může být potřeba, aby se uživatel pokusil použít vícefaktorové ověřování založené na mobilních aplikacích a používal fido2 nebo jiný přístup založený na tokenech. To platí také pro Windows Hello pro firmy.

- Zásady podmíněného přístupu můžou být složité, pokud jde o jejich kritéria hodnocení a rozhodování. To vyžaduje, aby byl podmíněný přístup pilotní a postupně nasazený v aplikaci a na uživatelském prostředí.

- Podmíněný přístup může brát v úvahu relativní stav a stav opravy koncového bodu a umístění uživatele jako podmíněné parametry. Pokud se ke správě koncových bodů vyžaduje přístup k aplikaci nebo službě jako podmínky přístupu, musí se koncové body zaregistrovat do správy.

- Moderní aplikace, které podporují moderní metody ověřování, se snadno integrují s vícefaktorovým ověřováním a zásadami podmíněného přístupu. Pochopení počtu aplikací a jejich metod ověřování je důležité.

Při plánování a rozfázování vrstev ochrany k sestavení nulová důvěra (Zero Trust) využijte prostředky poskytované Microsoftem. Pro zabezpečení vzdálené a hybridní práce poskytuje Microsoft sadu běžných zásad identit nulová důvěra (Zero Trust) a přístupu zařízení. Jedná se o sadu zásad, které jsou testovány a známé, že dobře spolupracují.

Tady jsou zásady pro tři úrovně ochrany.

Tato sada zásad zahrnuje úroveň ochrany výchozího bodu s minimálním dopadem na uživatele. Tato sada zásad nevyžaduje registraci zařízení do správy. Až budete připravení a zaregistrujete zařízení, můžete nasadit úroveň Enterprise, která se doporučuje pro nulová důvěra (Zero Trust).

Kromě těchto úrovní ochrany můžete přírůstkově zvýšit rozsah zásad následujícími způsoby:

- Rozsah zásad použijte u malé skupiny uživatelů, aby mohli začít a pak zvýšit rozsah zahrnutých uživatelů. Segmentaceuživatelůch služeb umožňuje zmírnění rizik proti výpadku služby nebo přerušení uživatelů, protože se to týká jenom cílových uživatelů nebo zařízení.

- Začněte přidáním aplikací a služeb Microsoftu 365 do rozsahu zásad. Pak pokračujte tak, abyste zahrnuli další aplikace SaaS, které vaše organizace používá. Až budete připraveni, zahrňte do rozsahu zásad aplikace, které jste vytvořili v Azure nebo jiných poskytovatelích cloudu.

Nakonec nezapomeňte na své uživatele. Přijetí a komunikace uživatelů jsou důležité při implementaci zabezpečení identit, podobně jako důležitost počátečního přijetí uživatele při přechodu na Microsoft 365 ze služeb založených na datacentrech. Přístupy s jednou fází jsou zřídka úspěšné při implementaci služeb zabezpečení. Iniciativy zabezpečení často selžou z důvodu zvýšeného tření pro uživatele, pokud jsou změny rušivé a špatně komunikované a testované. To je místo, kde je nejlepší sponzorství iniciativ zabezpečení. Když vedoucí pracovníci předvádějí podporu tím, že v rané fázi nasazení přijmou, je pro uživatele jednodušší sledovat.

Microsoft poskytuje šablony a materiály, které si můžete stáhnout, aby vám pomohl s vzděláváním a osvojením uživatelů. Patří sem pokyny pro to, jak je můžete změnit značkou a doporučení pro jejich sdílení s uživateli. Viz třída https://aka.ms/entratemplates.

Sestavení a testování

Po sestavení týmu si projdete doporučené technické zdroje a vytvoříte plán, který připraví vaše projekty a nasazení, pravděpodobně budete mít dobře zdokumentovaný plán. Před formálním přijetím plánu nezapomeňte sestavit a otestovat konfigurace v testovacím prostředí.

Každou technickou oblast, například sadu zásad podmíněného přístupu, je možné zabezpečit povolením funkcí v rámci tenanta. Nesprávně nakonfigurované zásady ale můžou mít dalekosáhlejší důsledky. Například špatně napsané zásady podmíněného přístupu můžou uzamknout všechny správce z tenanta.

Pokud chcete zmírnit riziko, zvažte nasazení testovacího tenanta nebo tenanta pro kontrolu kvality, abyste každou funkci implementovali, jakmile se s ní seznámíte, nebo ji poprvé zavést. Tenant pro testování nebo kontrolu kvality by měl být přiměřeně reprezentativní pro vaše aktuální uživatelské prostředí a měl by být dostatečně přesný, abyste mohli provádět funkce kontroly kvality, abyste mohli otestovat, že je povolená funkce pochopit a podporovat funkci, kterou zabezpečuje.

Kontrolní seznam RAMP se dá použít ke sledování průběhu. Uvádí jak kroky plánování, tak implementace. Tenant pro kontrolu kvality je testovacím lůžkem akcí implementace, které se provádějí poprvé.

Výstupem této fáze by měla být zdokumentovaná konfigurace, která je sestavená a otestovaná na začátku vůči tenantovi kontroly kvality s plány přechodu na přechod na přijetí v produkčním tenantovi, kde se změny nasadí postupně, zatímco se na plán použijí nové učení.

Při zavádění nových konfigurací v produkčním prostředí udržujte konzistentní zasílání zpráv uživatelů a mějte přehled o tom, jak tyto změny ovlivňují vaše uživatele. Implementace funkcí zabezpečení může mít nízký dopad na technologii, jako je povolení přístupu podle potřeby, ale recipročně má vysoký dopad na proces, například správci, kteří potřebují požádat o přístup ke službám prostřednictvím pracovního postupu schválení, aby mohli plnit své povinnosti.

Podobně registrace zařízení má malý dopad na uživatelské prostředí, zatímco implementace podmíněného přístupu na základě dodržování předpisů a požadavků na stav zařízení může mít výrazný dopad na uživatelskou základnu, protože uživatelé nemají přístup ke službám.

Testování jednotlivých služeb za účelem pochopení dopadu služby a plánované změny je pro úspěch velmi důležité. Mějte na paměti, že některé dopady nemusí být zcela zřejmé, dokud nezačnete pilotní nasazení v produkčním prostředí.

Sledování změn zásad správného řízení a správy

Cílem nulová důvěra (Zero Trust) je přírůstkově zvýšit zabezpečení a implementovat změny v prostředí, které tohoto cíle dosáhnou. Tyto změny vyžadují změny v modelech správy a zásad správného řízení prostředí. Při testování a nasazení nezapomeňte zdokumentovat změny a dopady na model správy a zásad správného řízení.

Fáze přijetí

Ve fázi přechodu postupně implementujete plány strategie a nasazení napříč funkčními oblastmi. Fáze přijetí je větší implementací testování konceptu. Plán nasazení se spustí a zavedení proběhne v po sobě jdoucích vlnách na základě segmentace uživatelů a oblastí, na které cílíte v rámci digitálních aktiv.

Podle doporučení nasaďte každou novou konfiguraci do produkčního tenanta jako omezený důkaz konceptu (v následujícím diagramu je označeno jako Vyhodnocení).

I když jste už otestovali nové konfigurace v prostředí kontroly kvality, ujistěte se, že plány produkčního nasazení také dokumentují, co testujete a vyhodnocujete a přijímáte kritéria pro měření úspěšnosti v každé fázi. V ideálním případě si před rozšířením nasazení vyberte podmnožinu uživatelů, koncových bodů a aplikací s nízkým dopadem na testování. Podle stejné metodologie se naučíte z úspěchu a selhání implementace a aktualizace plánů.

Mějte na paměti, že některé z nasazených funkcí, i když cílí na omezenou cílovou skupinu, můžou mít dopad na celou službu. Tento dopad můžete zmírnit identifikací rizik během testování kvality a zajištěním, že existuje plán vrácení zpět.

Úspěšný plán nasazení zahrnuje následující prvky:

- Plán přijetí a zavedení, který zahrnuje strategii komunikace uživatelů

- Výkonný plán přijetí a zavedení, který zajistí výkonné doporučení

- Plán přijetí a zavedení uživatelů

- Artefakty řízení projektů a zásad správného řízení

- Segmentace uživatelů podle obchodní jednotky nebo dopadu na uživatele

- Segmentace zařízení podle obchodní jednotky nebo dopadu na uživatele

- Aplikace seřazené podle důležitosti a složitosti implementace

- Koncept aktualizací změn v každodenní správě a zásadách správného řízení

Fáze řízení a správy

Zásady správného řízení zabezpečení jsou iterativní proces. Pro organizace se stávajícími zásadami, které řídí zabezpečení v rámci digitálních aktiv, představuje přijetí strategie nulová důvěra (Zero Trust) pobídku k vývoji těchto zásad. S tím, jak strategie zabezpečení a zásady v průběhu času zraly, tak i procesy a zásady zásad správného řízení v cloudu.

Ve fázi plánování byly nové funkce testovány na testovacím tenantovi, ve kterém došlo k aktivitám správy. Je důležité poznamenat, že implementace funkcí, které podporují nulová důvěra (Zero Trust) principy, vyžaduje jiný způsob správy výsledného koncového stavu.

Tady je několik příkladů nových požadavků pro tento scénář:

- Vytvořte proces schválení přístupu pro správu, pokud je to potřeba, a ne trvalý přístup správce.

- Aktualizujte správu životního cyklu uživatelů při jejich vstupu, používání a ukončení organizace.

- Aktualizujte správu životního cyklu zařízení.

- Aktualizujte kritéria vydávání nových aplikací, abyste měli jistotu, že jsou součástí rozsahu zásad podmíněného přístupu.

S tím, jak plán zavedení postupuje, řízení výsledného prostředí vede ke změnám metodologie správy a zásad správného řízení. Jak se prostředí monitoruje v důsledku nulová důvěra (Zero Trust) změn.

Vzhledem k tomu, že nulová důvěra (Zero Trust) řeší riziko zabezpečení v prostředí, správa životního cyklu objektů identit už není volitelná. Ověření objektu je projevem životního cyklu objektů a řídí odpovědnost v podnikání a od IT je jediným správcem životního cyklu objektu.

nulová důvěra (Zero Trust) vyžaduje zvýšení vyspělosti výsledné správy aktiv, včetně způsobu, jakým uživatelé a správci pracují s zaváděným koncovým stavem. Příklad potenciálních změn najdete v následující tabulce.

| Cílová skupina | Function | Reference |

|---|---|---|

| Uživatelé | Kontrola ověření identity objektu na základě uživatele | Správa přístupu uživatelů a uživatelů typu host pomocí kontrol přístupu |

| Správci | Životní cyklus identit a přístupu zásad správného řízení Microsoft Entra ID | Co je zásady správného řízení Microsoft Entra ID? |

Mezi další zdroje informací pro každodenní zásady správného řízení a provoz patří:

Dokumentace k zásadám správného řízení pro Microsoft Entra ID

Popisuje další oblasti zásad správného řízení a nástroje, které řeší několik oblastí. Vzhledem k různým potřebám organizace se ne všechny funkce zásad správného řízení popsané v tomto dokumentu vztahují na všechny organizace.

Další kroky

- Přehled architektury přechodu na nulová důvěra (Zero Trust)

- Rychlá modernizace stavu zabezpečení

- Identifikace a ochrana citlivých obchodních dat

- Zabránění nebo snížení obchodních škod z porušení zabezpečení

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Sledování průběhu – zdroje

Pro kterýkoli z nulová důvěra (Zero Trust) obchodních scénářů můžete použít následující sledovací prostředky průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Soubor Visio nebo PDF s možností stažení scénáře přechodu ve fázi fáze gridu

|

Snadno pochopit vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro fáze a cíle fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

| nulová důvěra (Zero Trust) sledování přijetí ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

Cíle obchodního scénáře a úkoly ke stažení excelového sešitu

|

Přiřaďte vlastnictví a sledujte průběh ve fázích, cílech a úkolech fáze plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje informací najdete v tématu nulová důvěra (Zero Trust) hodnocení a sledování průběhu prostředků.