Rychlá modernizace stavu zabezpečení

Tento článek popisuje obchodní scénář rychlé modernizace stavu zabezpečení v rámci nulová důvěra (Zero Trust) pokynů k přijetí. Místo zaměření na technickou práci potřebnou k implementaci architektury nulová důvěra (Zero Trust) se tento scénář zaměřuje na to, jak rozvíjet strategii a priority a jak systematicky implementovat priority, kus po kusu a současně měřit a hlásit váš pokrok.

Stav zabezpečení je definován jako celková schopnost vaší organizace v oblasti kybernetické bezpečnosti spolu s úrovní přípravy a provozního stavu pro řešení probíhajících kybernetických bezpečnostních hrozeb. Tento stav by měl být kvantifikovatelný a měřitelný, podobně jako jakákoli jiná důležitá metrika, která se týká provozního stavu nebo pohody vaší organizace.

Rychlá modernizace stavu zabezpečení zahrnuje práci v rámci vaší organizace, zejména vedoucí pracovníky ve vaší organizaci, k vývoji strategie a sady priorit a cílů. Pak identifikujete technickou práci potřebnou k dosažení cílů a vedete různé týmy k jejich dosažení. Další obchodní scénáře v těchto doprovodných materiálech k přijetí jsou navržené tak, aby vám pomohly tuto technickou práci urychlit. Klíčovou součástí silného stavu zabezpečení je také schopnost komunikovat se stavem, pokrokem a hodnotou pro vedoucí pracovníky firmy.

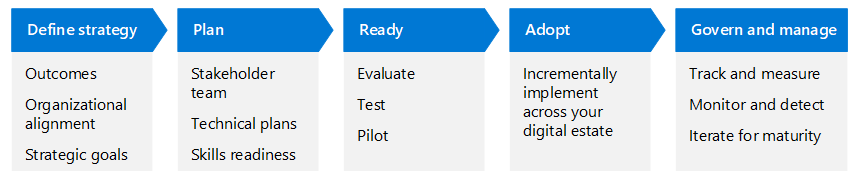

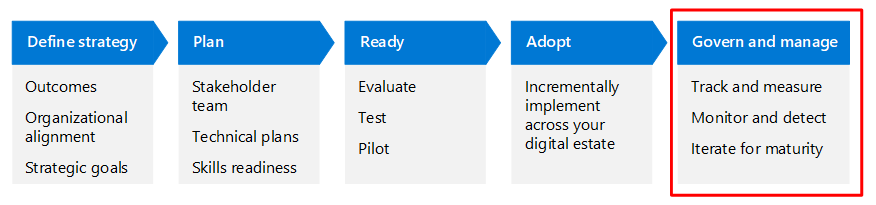

Rychlá modernizace stavu zabezpečení závisí na vaší schopnosti systematicky vést jednotlivé součásti vaší architektury nulová důvěra (Zero Trust) prostřednictvím životního cyklu přechodu. Každý článek nulová důvěra (Zero Trust) obchodního scénáře doporučuje cíle ve čtyřech fázích. Každý cíl si můžete představit jako technický projekt, který můžete vést procesem přijetí. Podrobnější znázornění procesu přijetí pro jeden cíl nebo sadu cílů je zde znázorněno.

Následující tabulka je přístupná verze obrázku.

| Definování strategie | Plánování | Připraven | Přijetí | Řízení a správa |

|---|---|---|---|---|

| Organizační sladění Strategické cíle Výsledky |

Tým účastníků Technické plány Připravenost dovedností |

Hodnotit Test Pilot |

Přírůstkové implementace napříč vašimi digitálními aktivy | Sledování a měření Monitorování a zjišťování Iterace pro splatnost |

Rychlá modernizace se týká vaší schopnosti urychlit kapacitu vaší organizace, aby nasadily konfigurace zabezpečení a možnosti ochrany před hrozbami napříč vašimi digitálními aktivy rychlým tempem, které vám pomůžou před hrozbami a zmírnit hlavní rizika. Představte si ho jako flywheel, ve kterém jste vytvořili opakovatelný proces, kterým můžete předávat mnoho technických projektů.

Při sestavování kapacity vaší organizace pro nasazení konfigurací zabezpečení můžete začít rozsazovat jejich implementaci. Například po definování strategie a cílů pro obchodní scénář můžete provést implementaci technických cílů. Zde je příklad:

Některé obchodní scénáře jsou široké a možná budete chtít určit prioritu konkrétních prvků scénáře tak, aby fungovaly jako první. Nebo můžete nejprve určit prioritu konkrétních zón digitálních aktiv pro nasazení konfigurace.

Definování fáze strategie

Jedním z největších problémů při přijetí nulová důvěra (Zero Trust) je získání podpory a přispívání vedoucích pracovníků ve vaší organizaci. Tyto pokyny k přijetí jsou navržené tak, aby vám pomohly komunikovat s nimi, abyste získali organizační sladění, definovali strategické cíle a identifikovali výsledky.

Definování zabezpečení jako imperativní obchodní úrovně je prvním krokem k modernímu a škálovatelnému přístupu k zabezpečení.

| Tradiční role zabezpečení jako rozšíření odpovědnosti IT | Moderní stav zabezpečení s nulová důvěra (Zero Trust) |

|---|---|

| Tradiční ochrana spoléhá na odborníky na zabezpečení, kteří jsou součástí IT týmu. Zabezpečení je IT funkce. | Zabezpečení je odpovědnost sdílená mezi všemi úrovněmi firmy. Odpovědnost za zabezpečení spočívá u výkonného vedení, zatímco odpovědnost se sdílí pomocí tří nulová důvěra (Zero Trust) principů předpokládat porušení zabezpečení, ověřit explicitně a použít přístup s nejnižšími oprávněními. Model nulová důvěra (Zero Trust) přesouvá zabezpečení z reaktivního přístupu (kdo a kdy na základě protokolování) na nejnižší úroveň oprávnění (na základě přístupu za běhu k systémům podle potřeby). Implementuje také prvky architektury a možnosti operací zabezpečení, které omezují poškození způsobené porušením zabezpečení. |

Článek s přehledem přechodu nulová důvěra (Zero Trust) ukazuje, jak nulová důvěra (Zero Trust) platí pro role vedení v mnoha organizacích. Tento článek obsahuje obchodní popisy principů nulová důvěra (Zero Trust) a obchodní překlad technických oblastí zahrnutých v architektuře nulová důvěra (Zero Trust), včetně identit, zařízení a aplikací. Tato témata jsou vhodná místa pro zahájení konverzací s týmem vedoucích pracovníků. Nezapomeňte testovat a získat přehled o tom, co motivuje vedoucí pracovníky ve vaší organizaci, abyste mohli snadněji souhlasit s prioritami a získat sladění a účast.

Pro tento obchodní scénář, rychle modernizovat stav zabezpečení, provedete práci na sladění rizik pro vaši organizaci, strategii zabezpečení a technické priority. V ideálním případě vám to pomůže při náboru finančních prostředků a zdrojů k práci.

Porozumíte motivacím vedoucích pracovníků vaší firmy

Získání souladu začíná pochopením toho, co motivuje vedoucí pracovníky a proč by se měli starat o váš stav zabezpečení. Následující tabulka obsahuje ukázkové perspektivy, ale je důležité, abyste se seznámili s jednotlivými vedoucími a týmy a seznámili se se sdíleným porozuměním jejich motivaci.

| Role | Proč je rychlá modernizace stavu zabezpečení důležitá |

|---|---|

| Výkonný ředitel (GENERÁLNÍ ŘEDITEL) | V zásadě se očekává, že generální ředitel maximalizuje výnosy společníkům v rámci práva. Aby to bylo možné, musí být podnik zmocněn k dosažení svých strategických cílů a cílů, včetně strategie zabezpečení, kvantifikovatelným způsobem, který umožňuje vyhodnocení rizik a nákladů. Obchodní flexibilita a obchodní provádění by měly být posíleny stavem zabezpečení. |

| Hlavní marketingový ředitel (CMO) | Jak se firma vnímá interně i externě, souvisí s důvěrou zaměstnanců a zákazníků. Pro řízení vnímání a názorů je zásadní strategie pro připravenost na porušení zabezpečení a komunikaci incidentů zabezpečení. |

| Ředitel informačních technologií (CIO) | Aplikace používané mobilními a hybridními pracovníky musí být při zabezpečení firemních dat přístupné. Zabezpečení by mělo být měřitelným výsledkem a v souladu se strategií IT. |

| Ředitel pro zabezpečení informací (CISO) | Většina standardů zabezpečení a protokolů osvědčených postupů vyžaduje, aby organizace neustále zlepšily vhodnosti, přiměřenost a efektivitu systému správy zabezpečení informací. Modernizace stavu zabezpečení umožňuje vývoj obchodních zásad zabezpečení a postupů, které zase posouvá celkovou strategii zabezpečení v rámci firmy. |

| Technický ředitel (CTO) | Technologie používaná k zabezpečení firmy nemůže být omezena na to, co je dosažitelné pouze pomocí předchozího myšlení datacentra. Musí být přijaty bezplatné technologie, které chrání a umožňují bezpečné obchodní výsledky. |

| Provozní ředitel (COO) | Firma musí být schopná provozovat ziskově před útokem a po útoku. Stav zabezpečení musí umožňovat odolnost proti chybám a obnovitelnost, aby se zabránilo výpadku firmy. |

| Finanční ředitel (CFO) | Stav zabezpečení musí být předvídatelné náklady s měřitelným výsledkem, jako jsou jiné obchodní priority. |

Kromě toho budou mít různé části vaší organizace různé motivace a pobídky pro tuto práci. Následující tabulka shrnuje některé z těchto motivací. Nezapomeňte se spojit se zúčastněnými stranami, abyste porozuměli jejich motivaci.

| Plocha | Motivace |

|---|---|

| Obchodní potřeby | Provoz firmy se stavem zabezpečení, který je integrovaný do obchodních potřeb a imperativních potřeb. Tento stav zabezpečení je v souladu s obchodními výsledky a umožňuje obchodnímu pokusu o implementaci zabezpečení, aniž by se vytvářely nežádoucí provozní třecí plochy. |

| Potřeby IT | Standardizovaný stav zabezpečení, který zajišťuje požadavky na zabezpečení IT a provozní technologie (OT), definuje a používá nástroje a metodologii stavu zabezpečení a poskytuje předvídatelné výdaje odpovídající výsledkům. |

| Provozní potřeby | Implementujte stávající řešení zabezpečení standardizovaným způsobem. Snižte úsilí správy potřebné k implementaci a udržování stavu zabezpečení. Zásady správného řízení stavu zabezpečení vedou k modelu operací zabezpečení (SecOps) s definovanými rolemi a zodpovědnostmi. |

| Strategické potřeby | Pokud chcete přírůstkově zvýšit tření vytvořené řešeními zabezpečení na scénáře útoku a zničit návratnost investic útočníka. Předpokládejme, že porušení zabezpečení vyžaduje plánování minimalizace poloměru výbuchu a prostoru útoku a zkrácení doby obnovení před porušením zabezpečení. |

Dosažení obchodního sladění

Pokud chcete úspěšně implementovat principy nulová důvěra (Zero Trust) společně s partnerskými týmy, je důležité, abyste dosáhli obchodního sladění. Pokud souhlasíte s riziky a mezerami v aktuálním stavu zabezpečení, kroky pro zmírnění těchto rizik a metody, které používáte ke sledování a komunikaci průběhu, budete stavět důvěru v vyvíjející se stav zabezpečení.

Obchodní sladění lze dosáhnout pomocí jednoho nebo obou následujících přístupů.

Vezměte přístup založený na rizicích, ve kterém identifikujete hlavní rizika pro vaši organizaci a nejvhodnější zmírnění rizik.

Vytvořte obrannou strategii na základě toho, kde jsou vaše digitální prostředky, čeho se skládají, a relativního rizikového profilu založeného na exfiltraci nebo ztrátě přístupu k vašim digitálním prostředkům.

V tomto článku můžete projít některým z přístupů. Technické cíle a práce popsané v ostatních obchodních scénářích podporují oba přístupy.

Můžete dokonce zahájit přístup založený na rizicích (zmírnit rizika oproti hlavním rizikům) a pak přejít na obrannou strategii, která vyplní mezery. Tato část popisuje, jak používat oba přístupy k rychlé modernizaci stavu zabezpečení.

Přístup založený na rizicích

Některé organizace se rozhodnou určit prioritu práce a měřit pokrok proti riziku. Mezi dva běžné nástroje pro identifikaci rizik patří cvičení tabletopu a standardy ISO.

Vyhodnocení cvičení tabletopu

Snadný způsob, jak začít, je použít šest cvičení tabletop k přípravě vašeho týmu kybernetické bezpečnosti, který poskytuje Centrum pro internet security (CIS).

Tato cvičení pro tabletop jsou navržená tak, aby organizacím pomohla projít různé rizikové scénáře s cílem vyhodnotit stav přípravy organizace. Každá z nich je navržená tak, aby byla dokončena společně s týmem zúčastněných stran "za 15 minut".

Tato cvičení provedou účastníky procesem simulovaného incidentu a vyžadují, aby oddělení a týmy reagovaly. Cvičení vám pomůžou vyhodnotit připravenost napříč disciplínou.

Tato cvičení jsou reprezentativní a inkluzivní z různých organizačních jednotek, nejen IT nebo zabezpečení. V případě potřeby zvažte spolupráci a úpravu cvičení, abyste měli jistotu, že jsou relevantní pro vaši organizaci, a zahrňte reprezentaci z různých částí vaší organizace, včetně marketingu, vedení vedoucích pracovníků a rolí orientovaných na zákazníky, které by mohly být ovlivněny scénářem.

Výstuptěchtoch Výstup vám pomůže identifikovat mezery a určit prioritu náprav. Tyto priority pak informují vaši práci ve fázi plánu. Tato cvičení vám také můžou pomoct vytvořit naléhavost a investice napříč týmem vedení, aby se zmírnit rizika, která společně identifikujete.

Použití prostředků a nástrojů standardů ISO

Mnoho organizací používá k měření rizika organizace prostředky a nástroje standardů ISO (International Organization for Standardization). Poskytují strukturovaný a komplexní způsob, jak zkontrolovat a posoudit rizika, která platí pro vaši organizaci, a zmírnění rizik. Další informace najdete v části Sledování průběhu článku s přehledem.

Stejně jako ve cvičeních s tabletopem přináší výstup z tohoto formálního posouzení rizik vaší organizace do celkové strategie a priorit. Výstup by měl také pomoct vytvořit naléhavost a investice napříč týmy, aby se zapojily do modernizace stavu zabezpečení.

Obranná strategie

S obrannou strategií se podíváte na své digitální aktiva a zjistíte, kde jsou vaše digitální prostředky, co se skládají, a relativní profil rizika na základě exfiltrace nebo ztráty přístupu k vašim digitálním prostředkům.

Upřednostníte obranné oblasti, na které se zaměříte tím, že vezmete každou oblast a odhadnete potenciální škody ve vaší firmě pro tyto běžné typy incidentů:

- Ztráta dat

- Únik dat

- Porušení zabezpečení dat

- Ztráta přístupu k datům

- Ztráta dodržování předpisů kvůli kybernetickému incidentu

Jakmile určíte prioritní oblasti, které se mají bránit, můžete systematicky pracovat na uplatňování zásad nulová důvěra (Zero Trust) v těchto oblastech. Pro financování a zdroje potřebné k provedení této práce můžete také učinit nepochybný případ.

Vývoj strategie pro rychlou modernizaci stavu zabezpečení

Po posouzení rizik a obranných oblastí digitálních aktiv, do kterých chcete investovat do obrany, vám může pomoct několik dalších zdrojů informací o vaší strategii.

Tyto pokyny k přijetí

Bez ohledu na to, jestli používáte přístup k riziku nebo obranné přístup (nebo obojí), použijte nulová důvěra (Zero Trust) pokyny k přijetí v tomto článku jako výchozí bod a určete prioritu práce na základě priorit vaší organizace. Pokyny tohoto článku poskytují systematický přístup k uplatňování zásad nulová důvěra (Zero Trust). Je založená na zvětšování nejběžnějších cílů, které útočníci používají k získání přístupu k prostředí (identitám a zařízením) a použití ochrany ve vašem interním prostředí (jako je nejméně privilegovaný přístup a segmentace sítě), aby se zabránilo nebo omezilo poškození porušení zabezpečení.

Vaše aktuální organizace a silné stránky zdrojů

Zvažte také, kde máte vyspělost zaměstnanců a prostředky a můžete urychlit rychlé výhry. Pokud máte například vysoce motivovaný a dobře nabitý síťový tým, můžete urychlit doporučení, která vyžadují tuto sadu dovedností.

Model sdílené odpovědnosti pro cloud

Dalším zdrojem, který se často používá k informování strategie a priorit, je model sdílené odpovědnosti. Vaše odpovědnost za zabezpečení je založená na typu cloudové služby. Následující diagram shrnuje rovnováhu odpovědností za vás i Microsoft.

Další informace najdete v tématu Sdílená odpovědnost v cloudu v knihovně Základy zabezpečení Azure.

Sdílená odpovědnost je plánovací model, který týmy zabezpečení často používají k transformaci myšlení a strategie od "řízení všeho" až po "sdílení odpovědnosti s poskytovatelem cloudu". Tento model zdůrazňuje strategii přesunu aplikací a prostředků důvěryhodným poskytovatelům cloudu, aby se snížila práce zabezpečení, která zůstává pro vaši organizaci.

To se může stát součástí vaší dlouhodobé strategie, počínaje získáním nových cloudových aplikací jako motivace vyřadit starší aplikace a servery, které vaše organizace osobně udržuje.

Vaše odvětví svisle

Povaha nebo vertikální odvětví vaší firmy je velkým faktorem vaší strategie. Výrazně ovlivňuje obsah vašich digitálních aktiv, vašich rizik a povinností vyplývajících z právních předpisů.

Návratnost investic útočníka

A konečně zvýšení nákladů na útok pro útočníky zvyšuje odolnost vaší organizace vůči rizikům kybernetické bezpečnosti. Kromě splnění konkrétních zákonných požadavků by vaše rozpočtová útrata měla být nákladnější a obtížnější pro útočníka získat přístup k vašemu prostředí a provádět aktivity, jako je exfiltrace dat nebo zničení dat. Jinými slovy, snížíte návratnost investic (ROI) útočníků, což způsobí, že se pravděpodobně přesunou do jiné organizace.

Útočníci jsou často kategorizováni podle úrovně sofistikovanosti a zdrojů (jako jsou stávající nástroje a zkušení zaměstnanci), od nejnižších po nejvyšší: amatér, organizované zločiny a národní státy.

Principy nulová důvěra (Zero Trust) pomáhají vaší organizaci identifikovat a určit prioritu, jak nejlépe utratit rozpočet na obranu zabezpečení, abyste zvýšili náklady na útok, abyste se mohli bránit proti všem úrovním útočníků.

Následující obrázek znázorňuje kvalitativní vztah mezi rozpočtem ochrany zabezpečení s nulová důvěra (Zero Trust) principy a vaší obrannou silou.

Obranná síla se může rychle zvýšit, když implementujete a procvičíte základní hygienu zabezpečení na základě nulová důvěra (Zero Trust) principů. Nad rámec počátečních zisků získáte další obrannou sílu implementací pokročilejších bezpečnostních opatření. Vyšší obranná síla poskytuje ochranu proti vyšším úrovním útočníků.

Následující obrázek znázorňuje kvalitativní vztah mezi vaší obrannou silou a dopadem nákladů a návratnosti nákladů útočníka.

Jak se zvyšuje vaše obranná síla, náklady na útočníka se zvětšují a snižují návratnost návratnosti aktivity útoku.

Model NÁVRATNOSTI útočníka pomáhá vedoucím pracovníkům pochopit, že existuje několik absolutních hodnot. Stav zabezpečení se nikdy nepovažuje za dokonalý nebo neproniknutelný. Existuje ale spousta příležitostí, aby vaše organizace byla strategická a upřednostňovala rozpočet a zdroje. Je to další pobídka, aby váš tým vedoucích firem spolupracoval na ochraně vaší organizace.

Identifikace výsledků stavu zabezpečení

Po spolupráci na získání obchodního sladění a identifikaci strategických priorit nezapomeňte identifikovat konkrétní výsledky. To může vést k dalšímu stanovení priorit a plánování.

Následující tabulka uvádí běžné cílové výsledky pro rychlou modernizaci stavu zabezpečení.

| Účel | Výsledek |

|---|---|

| Výsledky zabezpečení | Organizace chtějí zvýšit třecí plochy zabezpečení tak, aby útočníky znerušovaly bez omezení obchodních a technologických výsledků. |

| Řízení | Firemní prostředky, data a aplikace je potřeba zabezpečit při dodržování vzorů architektury a zvýšení dodržování předpisů. |

| Prevention (Prevence) | Řízení přístupu a ochrana prostředků jsou v souladu s integrovanou sadou nástrojů zabezpečení, která zahrnuje všechny fyzické a digitální prostředky. |

| Viditelnost | Stav rizika a zabezpečení organizace musí být měřitelné a viditelné pro více typů cílových skupin. Předvídatelné výsledky zabezpečení by měly vést k předvídatelným výsledkům útraty. |

| Response | Role a zodpovědnosti secOps se definují a implementují napříč organizací, vedením a provozními obchodními funkcemi. Nástroje a procesy korelují operace zabezpečení a výsledky zabezpečení. Automatizace umožňuje rychlou detekci incidentů a zvyšuje schopnost implementace reagovat bez ručního zásahu. |

Zdokumentujte a nahlaste stav zabezpečení

Nakonec je důležité, abyste průběžně hlásili stav zabezpečení, a to pomocí jednoho nebo více mechanismů, včetně mechanismů vyhodnocování Microsoftu a dalších řídicích panelů. Existuje mnoho metod a nástrojů, které můžete použít. V tomto scénáři identifikujete sestavy a nástroje, které jsou pro vaši organizaci nejužitečnější. Vytvoříte také metodu zdokumentování stavu zabezpečení, která bude fungovat pro vaši organizaci.

Fáze plánování

Plány přechodu převádějí cíle nulová důvěra (Zero Trust) strategie na akční plán. Vaše kolektivní týmy můžou plán přechodu využít k vedení technického úsilí a jejich sladění s obchodní strategií vaší organizace.

Rychlá modernizace stavu zabezpečení zahrnuje odstupňovaný přístup k budování vyspělosti, včetně přijetí metod měření a hlášení průběhu a stavu.

Mnoho organizací může k těmto technickým aktivitám přistupovat ve čtyřech fázích, které jsou shrnuté v následujícím grafu.

| Fáze 1 | Fáze 2 | Fáze 3 | Fáze 4 |

|---|---|---|---|

| Identifikace rizik pro vaši organizaci Identifikace mezer v stavu zabezpečení Zachytávání počátečních skóre ve správě ohrožení zabezpečení Microsoftu Identifikace zákonných požadavků Nastavení očekávání vedení |

Vývoj plánu připravenosti na reakci Inventarizace digitálních aktiv Implementace základních hygieny Aktualizace skóre ve správě expozice Zaznamenání stavu ve Správci dodržování předpisů |

Vizualizace stavu zabezpečení pomocí řídicích panelů vhodných pro cílovou skupinu Dokumentování a správa stínového IT pomocí Programu Microsoft Defender for Cloud Apps Vývoj metodologie pro opravy a aktualizace systémů |

Nepřetržitě informovat uživatele Vývoj možností SecOps vaší organizace Pokračovat ve správě rizik |

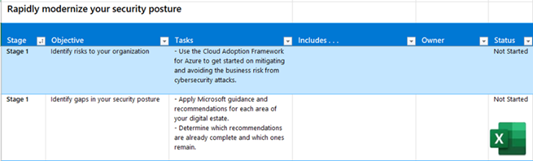

Pokud tento fázovaný přístup funguje pro vaši organizaci, můžete použít:

Tato prezentace PowerPointu ke stažení pro prezentaci a sledování vašeho pokroku prostřednictvím těchto fází a cílů pro vedoucí pracovníky a další zúčastněné strany. Tady je snímek pro tento obchodní scénář.

Tento excelový sešit slouží k přiřazení vlastníků a sledování průběhu těchto fází, cílů a jejich úkolů. Tady je list pro tento obchodní scénář.

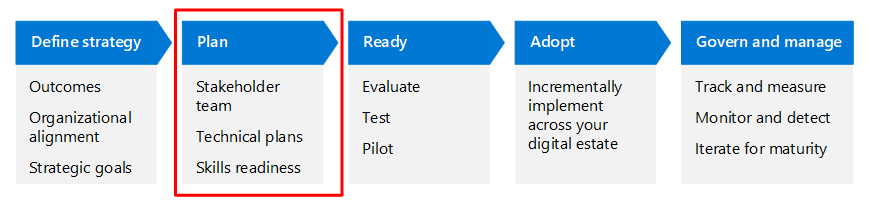

Tým účastníků

Váš tým účastníků pro tento obchodní scénář zahrnuje vedoucí pracovníky ve vaší organizaci, kteří investovali do stavu zabezpečení, a pravděpodobně zahrnují následující role a zodpovědnosti:

| Účastník | Role a odpovědnosti |

|---|---|

| Sponzor | Strategie, řízení, eskalace, přístup, obchodní sladění a řízení koordinace. |

| Vedoucí projektu | Celková zapojení, zdroje, časová osa a plán, komunikace a další prvky |

| CISO | Zabezpečení a zásady správného řízení identit, zařízení a aplikací Vlastní stanovení rizik a zásad, sledování a vytváření sestav. |

| Vedoucí architektury | Technické požadavky, architektura, revize, rozhodnutí a stanovení priorit |

| Vedoucí zabezpečení a použitelnosti koncových uživatelů (EUC) | Potřeby uživatelů a zpětná vazba. |

| Architekt správy zařízení | Strategie ochrany dat organizace na zařízeních, včetně správy zařízení. |

| Zájemce o správu aplikací | Stanovení priorit a technické požadavky na investice do aplikací, včetně uvedení aplikací do standardů s moderním ověřováním a zásadami podmíněného přístupu Microsoft Entra. |

| Správci služeb | Prostředí tenanta (příprava, testování, konfigurace). |

| Zástupci obchodních jednotek | Potřebujete a zpětnou vazbu od obchodních jednotek. |

Prezentace PowerPointu s materiály pro tento obsah osvojení obsahuje následující snímek se zobrazením účastníků, které si můžete přizpůsobit pro vlastní organizaci.

Technické plány a připravenost dovedností

Microsoft poskytuje zdroje informací, které vám pomůžou rychle modernizovat stav zabezpečení. Následující části zvýrazňují zdroje pro konkrétní úkoly ve čtyřech fázích, které byly dříve definovány.

Fáze 1

Ve fázi 1 začnete rozumět aktuálnímu stavu zabezpečení. Zahájíte konverzace napříč týmem vedení a organizací, abyste se dozvěděli, co nulová důvěra (Zero Trust) je a jak je v souladu s obchodní strategií a cíli.

| Cíle pro fázi 1 | Zdroje informací |

|---|---|

| Identifikace rizik pro vaši organizaci | Implementace zabezpečení v podnikovém prostředí Tato úvodní příručka popisuje klíčové kroky, které můžou zmírnit nebo se vyhnout obchodním rizikům před útoky na kybernetickou bezpečnost. Pomůže vám rychle vytvořit základní postupy zabezpečení v cloudu a integrovat zabezpečení do procesu přechodu na cloud. Projděte si také zdroje informací uvedené výše v tomto článku:

|

| Identifikace mezer v stavu zabezpečení | nulová důvěra (Zero Trust) koncepty a cíle nasazení Tato série článků poskytuje doporučení podle oblastí (například identita a koncové body). Pomocí těchto článků můžete posoudit, kolik doporučení je již dokončeno a které z nich zůstávají. K plánování prostředků v jiných obchodních scénářích patří také doporučené zdroje pro tuto práci. |

| Zachytávání počátečních skóre ve správě ohrožení zabezpečení Microsoftu | Začínáme používat správu ohrožení zabezpečení společnosti Microsoft Porozumění počátečním skóre prostředků a iniciativ vám pomůže nastavit kvantifikovatelné cíle zabezpečení a měřit průběh v průběhu času. Umožňuje také rozpoznat klesající trendy ve vašem stavu a usnadnit odůvodnění modernějších nasazení funkcí. |

| Identifikace zákonných požadavků | S týmem pro dodržování předpisů se obraťte, abyste se dozvěděli o pravidlech, na které se vaše organizace vztahuje. Uveďte právní rámce a rámce zásad správného řízení a všechna zjištění auditu nebo konkrétní kontroly, které musí být splněny pro dosažení stavu bezpečného dodržování předpisů. Podívejte se na Správce dodržování předpisů Microsoft Purview a zjistěte, jestli vaše organizace začala sledovat průběh s konkrétními požadavky. Některé z nejčastěji požadovaných standardů a způsob konfigurace ID Microsoft Entra pro dodržování předpisů najdete v naší knihovně dokumentace k standardům. |

| Nastavení očekávání vedení | Pomocí článku s přehledem můžete usnadnit konverzaci s týmem vedení na nulová důvěra (Zero Trust). Zamezí zabezpečení jako obchodní imperativní a definuje nulová důvěra (Zero Trust) specifické pro role vedení. Pomocí snímků průběhu v části Obchodní scénáře můžete prezentovat práci a sledovat průběh na vysoké úrovni pro vedoucí pracovníky a další zúčastněné strany. |

Fáze 2

Ve fázi 2 budete pokračovat v podrobnostech o aktuálním stavu zabezpečení, včetně následujících:

- Vývoj plánu připravenosti na reakci

- Zahájení inventáře digitálních aktiv

- Implementace základní hygieny

Vývoj plánu připravenosti na reakci

nulová důvěra (Zero Trust) předpokládá porušení zabezpečení, bere v úvahu dopad dlouhotrvajícího útoku na vaše prostředí a umožňuje rychle se zotavit z incidentu. Vaše očekávání útoku by mělo vést k provozní připravenosti na detekci, reakci a zotavení.

V této fázi vytvoříte plán připravenosti na reakci pro běžné typy útoků. Tento plán zahrnuje způsob reakce na uživatele, zákazníky a informace o tom, jak v případě potřeby komunikovat s veřejností.

Pro každý z následujících scénářů zvažte cvičení tabletopu, které dokumentuje aktuální odpověď na ztrátu přístupu:

- Ověřování: Microsoft Entra ID nebo vaše místní Active Directory Domain Services (AD DS)

- Produktivita: Uzamčení tenanta

- Ztráta dat: Škodlivé odstranění nebo šifrování dat, náhodné scénáře

- Únik dat: Exfiltrace dat pro průmyslové nebo národní státní špionáže, WikiLeaks

- Odepření služby: Obchodní (LOB) nebo data (například strukturovaná data nebo datové jezero)

Nezapomeňte zahrnout zástupce všech rolí, které budou ovlivněny, včetně lidských zdrojů, marketingu a relevantních obchodních skupin.

Pro každý scénář:

- Zvažte komunikační strategii pro veřejnou i interní komunikaci. Váš plán by vám měl umožnit zodpovědně komunikovat v souladu s předpisy vaší vlády a průmyslu. Vaše odpověď by také měla snížit množství informací, které byste mohli neúmyslně sdílet s útočníky.

- Vyhodnoťte interní stav připravenosti reagovat na IT a obchodní týmy a v případě, že se vyžaduje externí tým reakce, jako je Microsoft Detection and Response Team (DART) nebo jiný partner pro porušení zabezpečení, buď zvýšit provozní připravenost nebo kybernetickou odolnost, nebo reagovat na incident, pokud dojde k zahlcení interních týmů.

Kromě vývoje plánů připravenosti pro běžné útoky může toto cvičení pomoct získat podporu a investice v rámci vaší organizace za účelem implementace zmírnění rizik.

Inventarizace digitálních aktiv

Při plánování připravenosti na porušení zabezpečení musíte porozumět stavu fyzických a digitálních prostředků. Prvním cílem v této fázi je inventarizace. Všimněte si, že ostatní obchodní scénáře zahrnují inventarizaci prostředků, které jsou ovlivněny scénářem. Tyto inventáře a stav položek se stanou součástí stavu zabezpečení.

Pro tento obchodní scénář doporučujeme vytvořit seznam všech fyzických a digitálních prostředků a služeb a obchodních aplikací. Fyzické prostředky zahrnují koncové body (mobilní telefony, počítače a přenosné počítače) a servery (fyzické nebo virtuální). Mezi příklady digitálních prostředků patří služby, jako jsou e-maily a data uchovávání v Exchangi Online, soubory a záznamy v SharePointu Online, služby SQL PaaS, datové jezera, soubory v místních souborových serverech nebo sdílených složkách Azure. Zvažte použití služby CASB (Cloud Access Security Broker), jako je Microsoft Defender for Cloud, ke zveřejnění služeb používaných uživateli, včetně stínových umístění dat IT.

Jedná se o digitální prostředky, které se mají zahrnout do inventáře:

- Identity

- Zařízení

- Data

- Aplikace

- Infrastruktura

- Síť

V této fázi nemusí být možné vytvořit podrobný seznam prostředků a jejich stav. V některých případech se tento inventář spoléhá na nainstalované nástroje, jako je Microsoft Intune a Defender for Cloud Apps. Jednoduše zahajte proces. Při práci v jiných obchodních scénářích se tyto inventáře stanou dokončenější.

V ideálním případě můžete provést následující:

- Ohodnoťte digitální prostředky podle citlivosti a důležitosti obsahu. Pokud nevíte, kde se tyto prostředky nachází, zvažte použití Microsoft Purview ke zjištění důležitých dat.

- Udržujte aktualizovaný seznam ohrožení zabezpečení, která existují ve vašich digitálních aktivech pro všechny prostředky.

Následující diagram architektury nulová důvěra (Zero Trust) znázorňuje vztah těchto prostředků k sobě navzájem.

Implementace základní hygieny

Tato fáze zahrnuje také implementaci základních hygieny. Podle zprávy Microsoft Digital Defense (2022), "Ačkoli národní státní aktéři mohou být technicky sofistikovaní a využívají širokou škálu taktik, jejich útoky mohou být často zmírnit dobrou kybernetickou hygienou." Sestava odhaduje, že "Devadesát osm procent útoků může být zastaveno se základními hygienická opatření na místě.".

| Cíle pro fázi 2 | Zdroje informací |

|---|---|

| Vývoj plánu připravenosti na reakci | Kyberútoky jsou nevyhnutelné. Je vaše společnost připravená? (Harvard Business Review) |

| Inventarizace digitálních aktiv | Jak spravujete inventář a dokumentaci k IT prostředkům? (Článek na LinkedInu). It Asset oceňování, posouzení rizik a implementace řízení modelem auditování a řízení informačních systémů (ISACA) obsahuje příklady, jak měřit a kategorizovat aktiva. |

| Implementace základních hygieny | Zdokumentujte základní hygienické postupy pro vaši organizaci, včetně toho, jak měřit úspěšnost. Hygienické postupy jsou postupy kybernetické bezpečnosti, které si procvičíte jako rutinu pro zmírnění online porušení zabezpečení. Mnohé z těchto postupů jsou součástí fáze 1 dalších obchodních scénářů. Některé jsou zahrnuté v pozdějších fázích. Jak mít lepší kybernetickou hygienu |

| Aktualizace skóre ze služby Microsoft Security Exposure Management | Při procházení doporučení napříč obchodními scénáři aktualizujte svůj stav souvisejících prostředků a iniciativ ve správě expozice. Skóre jsou měřítkem průběhu a úspěchu, které můžete komunikovat v celé organizaci. Začínáme používat správu ohrožení zabezpečení společnosti Microsoft |

| Zaznamenání stavu ve Správci dodržování předpisů | Pokud jste začali používat Microsoft Purview Compliance Manager ke sledování práce s dodržováním právních předpisů, pravidelně kontrolujte, abyste aktualizovali svůj stav. Podobně jako správa expozic je to míra pokroku a úspěchu, která může být zahrnuta jako součást stavu zabezpečení. |

Fáze 3

Stav zabezpečení vyžaduje instrumentaci k vytvoření viditelnosti. Pro zjednodušení budete chtít sjednocovat nástroje a metody do co největšího počtu zobrazení nebo řídicích panelů. Prvním cílem v této fázi je vizualizovat stav zabezpečení pomocí řídicích panelů vhodných pro cílovou skupinu.

Za předpokladu, že porušení zabezpečení vyžaduje, abychom hledali připravenost a instrumentaci porušení zabezpečení implementací a instrumentací průběžného monitorování. V tomto kroku zdokumentujte a zkontrolujte počet portálů nebo zobrazení, které tuto funkci dosáhnou. Tato interní dokumentace může být sestavy, které kompilujete ručně nebo sestavy ze svých nástrojů zabezpečení, jako je Správa expozice, Správce dodržování předpisů, XDR v programu Microsoft Defender, Microsoft Defender for Cloud, Microsoft Sentinel a další nástroje.

Příklad:

- Souhrnný přehled rizik, přípravy porušení zabezpečení a aktuálních incidentů.

- Souhrnné zobrazení CISO pro prostředky zabezpečení IT a OT.

- Zobrazení analytika zabezpečení pro reakci na incidenty

- Historický pohled na informace o zabezpečení a správě událostí (SIEM) a orchestraci zabezpečení, automatizaci a reakci (SOAR) za účelem dodržování zákonných požadavků a dlouhodobého proaktivního vyhledávání hrozeb.

Vytváření a udržování zobrazení specifických pro jednotlivé role vytváří transparentnost se stavem zabezpečení se zúčastněnými stranami, kteří sdílejí zátěž správy zabezpečení, od vedoucích pracovníků až po reakce na incidenty.

Fáze 3 zahrnuje také dosazování stínového IT a oprav v oblastech hygieny.

| Cíle pro fázi 3 | Zdroje informací |

|---|---|

| Vizualizace stavu zabezpečení pomocí řídicích panelů vhodných pro cílovou skupinu | Část Sledování průběhu v článku s přehledem obsahuje několik příkladů. Při nasazování a konfiguraci dalších možností zabezpečení hledejte další zobrazení určená pro cílovou skupinu, která jsou pro vaši organizaci cenná. Podívejte se například na architektury zabezpečení monitorování nulová důvěra (Zero Trust) (TIC 3.0) s Microsoft Sentinelem. |

| Dokumentování a správa stínového IT pomocí Defenderu for Cloud Apps | Jedná se o hygienu, kterou můžete v této fázi vyzrát, pokud jste nasadili Defender for Cloud Apps. Viz Integrace aplikací SaaS pro nulová důvěra (Zero Trust) s Microsoftem 365. |

| Vývoj metodologie pro opravy a aktualizace systémů pravidelně a s časovou citlivostí | Tento úkol v tomto obchodním scénáři není o tom, jak opravovat a aktualizovat systémy. Spíše jde o vývoj metodologie, která zajišťuje opravy a aktualizaci různých komponent digitálních aktiv pravidelně s odpovědností, viditelností a dobrou komunikací se všemi ovlivněnými osobami. Pokud je to možné, hledejte příležitosti k automatizaci. Jaké jsou osvědčené postupy pro opravy a aktualizaci IT systémů? (Článek na LinkedInu) Dělá oprava perfektní? (Infosecurity Magazine) |

Fáze 4

Cílem fáze 4 je vymýšlet schopnost vaší organizace předcházet útokům a reagovat na ně.

| Cíle pro fázi 4 | Zdroje informací |

|---|---|

| Nepřetržitě informovat uživatele | Aby zákazníci Microsoftu mohli rychle, snadno a efektivně nasazovat uživatelská školení, využijte sadu Microsoft Cybersecurity Awareness Kit vyvinutou ve spolupráci s Terranova Security. Pomocí trénování simulace útoku na portálu Microsoft Defender můžete spouštět scénáře realistických útoků ve vaší organizaci. Tyto simulované útoky vám můžou pomoct identifikovat a najít zranitelné uživatele. Viz Začínáme používat Simulační nácvik útoku. Podívejte se také na infografiku s tipy k zabezpečení Microsoftu 365 a šablony a materiály pro zavedení koncových uživatelů Microsoft Entra. |

| Vývoj schopností operací zabezpečení vaší organizace | Integrace XDR v programu Microsoft Defender do operací zabezpečení poskytuje pokyny pro sestavení a trénování týmu centra Security Operations Center (SOC), včetně postupu vývoje a formalizace procesu pro reakci na incidenty. Pokyny, jak reagovat na incidenty a playbooky pro reakci na konkrétní typy útoků, najdete v knihovně Microsoft Security Operations Library. |

| Pokračovat ve správě rizik | Vytvořte systematický způsob, jak vaše organizace průběžně vyhodnocovat a spravovat rizika. Znovu se můžete vrátit ke cvičením tabletopu nebo standardům ISO, abyste přepracovali místo, kde jste a čeho jste dosáhli. |

Fáze připravenosti

Fáze Připraveno pro tento obchodní scénář se trochu liší od ostatních obchodních scénářů. Místo vyhodnocení, testování a pilotního nasazení konkrétních možností zabezpečení nebo konfigurací zahrnuje fáze připravenosti pro tento scénář vytvoření týmu účastníků a následnou práci v jednotlivých fázích a cílech s agilním přístupem.

Například pro každý cíl:

- Vyhodnoťte, co je potřeba k dosažení cíle, včetně toho, kdo je potřeba.

- Začněte rozumným přístupem a otestujte ho. Podle potřeby upravte.

- Pilotujte přístup a upravte ho na základě toho, co se naučíte.

Následující tabulka je příkladem toho, jak to může fungovat pro identifikaci rizik pro cíl vaší organizace ve fázi 1 plánu.

| Připravený úkol | Akce |

|---|---|

| Evaluate | Rozhodněte, jaké prostředky použijete k vyhodnocení rizik a kdo by měl být součástí aktivit. Toto vyhodnocení může zahrnovat použití cvičení tabletopu nebo standardů ISO. Určete, kdo se má ve vaší organizaci účastnit. |

| Test | Pomocí prostředků, na které cílíte, si projděte doporučená cvičení s malou sadou zúčastněných stran a změřte připravenost na zapojení plnohodnotného týmu zúčastněných stran. |

| Pilot | Pokud používáte cvičení tabletopu, vyzkoušejte jeden ze scénářů s vybranými účastníky. Zkontrolujte výsledky a zjistěte, jestli jste připraveni pokračovat v dalších cvičeních. Pokud používáte standardy ISO, zaměřte se na část standardu a pilotní testování. |

Díky agilnímu přístupu, jako je tento, umožníte příležitostem upravit a optimalizovat metodologii a proces. S jistotou se také můžete pustit do toho, jak budete pokračovat.

Fáze přijetí

Ve fázi přijetí postupně implementujete své plány strategie a nasazení napříč funkčními oblastmi. V tomto scénáři to zahrnuje plnění cílů stanovených ve čtyřech fázích nebo cíle a fáze, které jste přizpůsobili pro svoji organizaci.

Modernizace stavu zabezpečení ale zahrnuje splnění technických cílů doporučených v jiných obchodních scénářích (nebo stanovení priorit vaší organizace). Všechny tyto kroky nabíhají k vašemu stavu zabezpečení.

Při přechodu na fázi přijetí pro tento scénář a ostatní nezapomeňte sdělit stav, průběh a hodnotu.

Řízení a správa

Zásady správného řízení zabezpečení jsou konstantní proces. Při přechodu na tuto fázi přejděte ke sledování a měření výsledků jednotlivých částí nulová důvěra (Zero Trust) architektury, kterou jste implementovali. Společně s monitorováním a zjišťováním identifikujete příležitosti iterace pro vyspělost.

Sledování a měření

Tento článek popisuje různé sestavy a řídicí panely, které můžete použít k posouzení stavu a měření průběhu. Nakonec chcete vytvořit sadu metrik, které můžete použít k zobrazení průběhu a k identifikaci toho, kde se může objevit nové ohrožení zabezpečení. Pomocí různých sestav a řídicích panelů můžete shromáždit metriky, které jsou pro vaši organizaci nejdůležitější.

Metriky týmu a organizace

Následující tabulka uvádí několik ukázkových metrik, které můžete použít ke sledování stavu zabezpečení vašeho týmu a organizace.

| Firemní povolení | Postoj k zabezpečení | Reakce na zabezpečení | Vylepšení zabezpečení |

|---|---|---|---|

| Střední doba kontroly zabezpečení | # of new apps reviewed | Střední doba obnovení (MTTR) | # of modernization projects open |

| Průměrná doba spouštění a přihlašování pro spravovaná zařízení | % kompatibilních aplikací | Doba obnovení kritických systémů | Počet opakovaných ručních kroků odebraných z pracovních postupů |

| Počet přerušení zabezpečení v pracovním postupu uživatele | # of privileged accounts meeting 100% of requirements | Počet incidentů s vysokou závažností | # of lessons learned from internal and external incidents |

| % času it helpdesku strávených na aktivitách zabezpečení s nízkou hodnotou | # of accounts meeting 100% of requirements | Míra růstu incidentů (celkově) |

Řídicí panely a sestavy v produktu

Kromě nástrojů pro sledování založených na PowerPointu a Excelu, které jsou navržené tak, aby fungovaly s tímto pokyny k přijetí, poskytuje Microsoft prostředí v rámci produktu ke sledování vašeho pokroku směrem k technické implementaci.

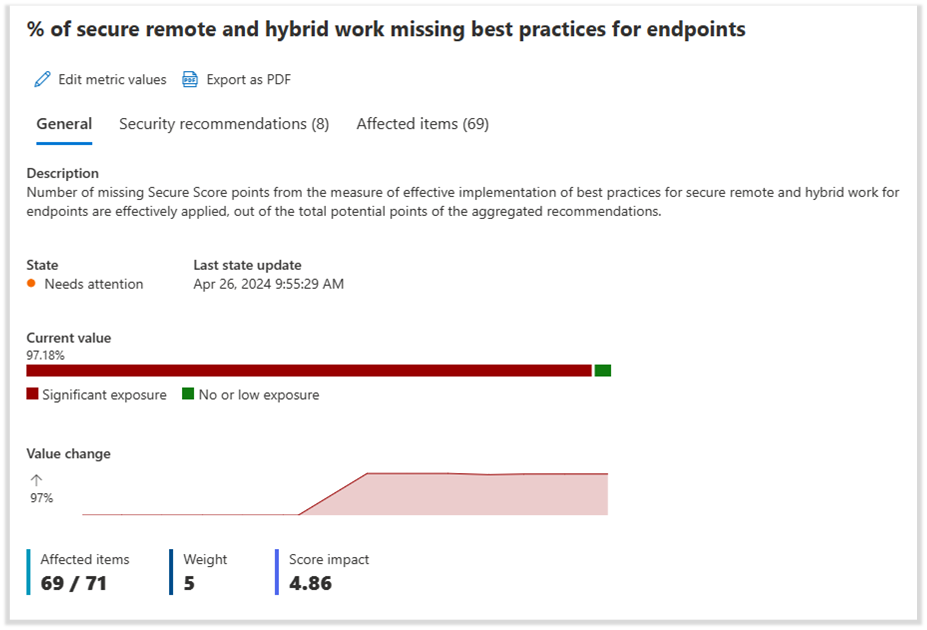

Správa ohrožení zabezpečení společnosti Microsoft je řešení zabezpečení, které poskytuje jednotné zobrazení stavu zabezpečení napříč firemními prostředky a úlohami. V rámci tohoto nástroje pomáhají iniciativy zabezpečení vyhodnotit připravenost a vyspělost v konkrétních oblastech bezpečnostních rizik. Iniciativy zabezpečení používají proaktivní přístup ke správě programů zabezpečení ke konkrétním cílům souvisejícím s rizikem nebo doménou.

Pomocí iniciativy nulová důvěra (Zero Trust) můžete sledovat pokrok vaší organizace směrem k implementaci nulová důvěra (Zero Trust) zabezpečení. Tato iniciativa je v souladu s touto architekturou přechodu na microsoft nulová důvěra (Zero Trust) a umožňuje sledovat průběh s metrikami v souladu s obchodními scénáři. Tyto metriky zaznamenávají pokrytí vašich prostředků napříč doporučeními, která umožňují určit prioritu akcí, aby týmy zabezpečení chránily svoji organizaci. Iniciativa také poskytuje data o nulová důvěra (Zero Trust) průběhu v reálném čase, která je možné sdílet se zúčastněnými stranami.

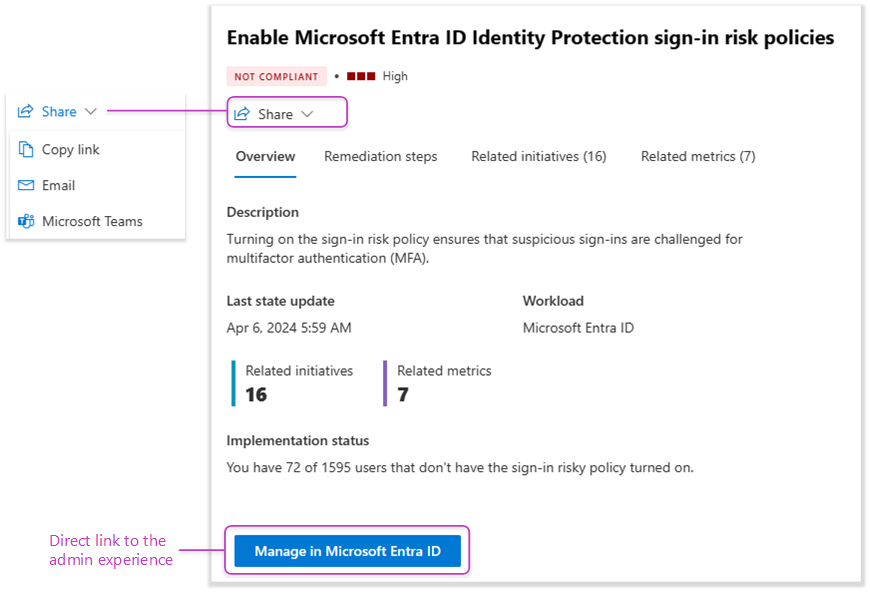

Každá metrika obsahuje přehledy, které týmům pomáhají pochopit aktuální stav – poskytují týmům podrobnosti o doporučení, identifikují, které prostředky jsou ovlivněny, a měří dopad na celkovou nulová důvěra (Zero Trust) vyspělost.

nulová důvěra (Zero Trust) přijetí je týmová hra, která zahrnuje týmové týmy pro sladění zabezpečení i it provozu a spolupráci na stanovení priorit změn, které zlepšují celkovou vyspělost nulová důvěra (Zero Trust). Na úrovni metriky a úkolu můžete doporučení sdílet s příslušným týmem a vlastníkem. Vlastník pak může propojit přímo s prostředím pro správu příslušného ovládacího prvku zabezpečení a nakonfigurovat a nasadit doporučení.

Tento nulová důvěra (Zero Trust) rámec přechodu vás vyzývá k tomu, abyste podnikli přístup založený na riziku nebo obrannou strategii. S některým z těchto přístupů můžete cílit na další iniciativy zabezpečení v rámci nástroje pro správu expozice, jako je ochrana ransomwaru nebo konkrétní iniciativa hrozeb, a podívat se, jak vaše práce nabíhá nulová důvěra (Zero Trust) vyspělosti v nulová důvěra (Zero Trust) iniciativě.

Iniciativu nulová důvěra (Zero Trust) můžete použít společně s touto architekturou přechodu na nulová důvěra (Zero Trust). Metriky a úkoly v rámci iniciativy jsou uspořádané podle nulová důvěra (Zero Trust) obchodního scénáře.

Monitorování a zjišťování

Při procházení jednotlivých obchodních scénářů zjistěte, jak budete monitorovat a zjišťovat změny prostředí a porušení zabezpečení. Mnoho možností monitorování a detekce je k dispozici prostřednictvím nástrojů rozšířené detekce a reakce (XDR), včetně sady produktů XDR v programu Microsoft Defender a Microsoft Sentinelu. Jsou implementovány ve scénáři Prevence nebo snížení obchodních škod z narušení zabezpečení.

Iterace pro splatnost

Implementace nulová důvěra (Zero Trust) je cesta. Vorganizacích V této době útočníci také nadále vyvíjejí své techniky. Je důležité používat metriky společně s funkcemi monitorování a detekce, abyste zjistili, kde potřebujete iterovat a zralý aspekt vašeho prostředí nulová důvěra (Zero Trust). Dále můžete dál vyhodnocovat a vyvíjet způsob měření úspěšnosti a komunikace průběhu, stavu a hodnoty.

Další kroky

- Přehled architektury přechodu na nulová důvěra (Zero Trust)

- Zabezpečení práce na dálku a hybridní práci

- Identifikace a ochrana citlivých obchodních dat

- Zabránění nebo snížení obchodních škod z porušení zabezpečení

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Sledování průběhu – zdroje

Pro kterýkoli z nulová důvěra (Zero Trust) obchodních scénářů můžete použít následující sledovací prostředky průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Soubor Visio nebo PDF s možností stažení scénáře přechodu ve fázi fáze gridu

|

Snadno pochopit vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro fáze a cíle fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

| nulová důvěra (Zero Trust) sledování přijetí ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

Cíle obchodního scénáře a úkoly ke stažení excelového sešitu

|

Přiřaďte vlastnictví a sledujte průběh ve fázích, cílech a úkolech fáze plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje informací najdete v tématu nulová důvěra (Zero Trust) hodnocení a sledování průběhu prostředků.