Správa přístupu ke clusteru

Důležitý

Azure HDInsight v AKS byl vyřazen dne 31. ledna 2025. Další informace s tímto oznámením.

Abyste se vyhnuli náhlému ukončení úloh, musíte migrovat úlohy do Microsoft Fabric nebo ekvivalentního produktu Azure.

Důležitý

Tato funkce je aktuálně ve verzi Preview. Doplňkové podmínky použití pro Microsoft Azure verze Preview obsahují další právní podmínky, které se vztahují na funkce Azure, jež jsou v beta verzi, ve verzi preview či jinak dosud nebyly uvolněny k obecné dostupnosti. Informace o této konkrétní verzi Preview najdete v dokumentaci Azure HDInsight na AKS. Pokud máte dotazy nebo návrhy funkcí, odešlete prosím žádost na AskHDInsight s podrobnostmi a sledujte nás pro další aktualizace na komunitě Azure HDInsight.

Tento článek obsahuje přehled mechanismů dostupných ke správě přístupu pro HDInsight ve fondech a clusterech AKS. Popisuje také, jak přiřadit oprávnění uživatelům, skupinám, spravované identitě přiřazené uživatelem a instančním objektům, které umožňují přístup k rovině dat clusteru.

Když uživatel vytvoří cluster, pak má tento uživatel oprávnění provádět operace s daty přístupnými pro cluster. Pokud ale chcete umožnit ostatním uživatelům spouštět dotazy a úlohy v clusteru, vyžaduje se přístup k rovině dat clusteru.

Správa fondu clusterů nebo přístupu ke clusteru (rovina řízení)

Pro správu fondu clusterů nebo prostředků clusteru jsou k dispozici následující integrované role HDInsight v AKS a Azure.

| Role | Popis |

|---|---|

| Vlastník | Uděluje úplný přístup ke správě všech prostředků, včetně možnosti přiřazovat role v Azure RBAC. |

| Přispěvatel | Uděluje úplný přístup ke správě všech prostředků, ale neumožňuje přiřazovat role v Azure RBAC. |

| Čtenář | Zobrazit všechny prostředky, ale neumožňuje provádět žádné změny. |

| HDInsight pro správu fondu clusterů v AKS | Uděluje úplný přístup ke správě fondu clusterů, včetně možnosti odstranit fond clusterů. |

| HDInsight ve správci clusteru AKS | Uděluje úplný přístup ke správě clusteru, včetně možnosti odstranění clusteru. |

Panel Řízení přístupu (IAM) můžete použít ke správě přístupu pro fond clusterů a řídicí rovinu.

Přečtěte si: Udělit uživateli přístup k prostředkům Azure pomocí webu Azure Portal – Azure RBAC.

Správa přístupu ke clusteru (rovina dat)

Tento přístup umožňuje provádět následující akce:

- Zobrazení clusterů a správa úloh

- Všechny operace monitorování a správy.

- Povolení automatického škálování a aktualizace počtu uzlů

Přístup je omezený pro:

- Odstranění clusteru

K přiřazení oprávnění uživatelům, skupinám, spravované identitě přiřazené uživatelem a instančním objektům pro povolení přístupu k rovině dat clusteru jsou k dispozici následující možnosti:

Použití webu Azure Portal

Jak udělit přístup

Následující postup popisuje, jak poskytnout přístup jiným uživatelům, skupinám, spravované identitě přiřazené uživatelem a instančním objektům.

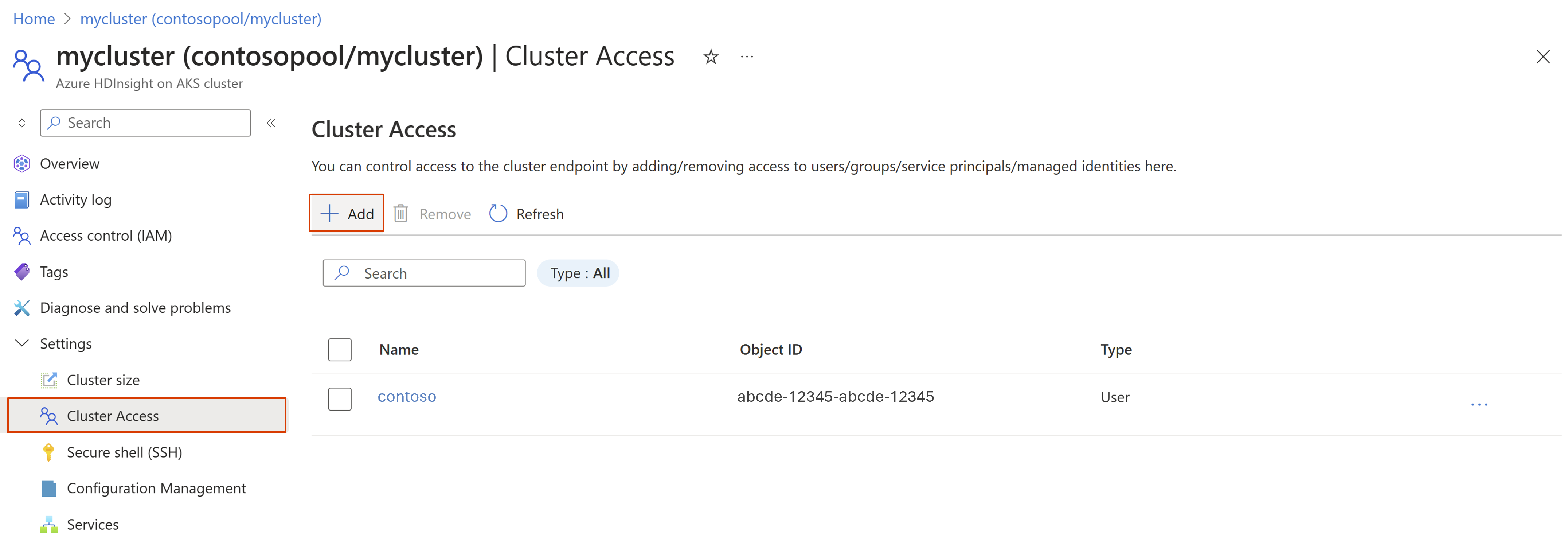

V Azure portal přejděte na panel přístupu ke clusteru vašeho clustru a klikněte na Přidat.

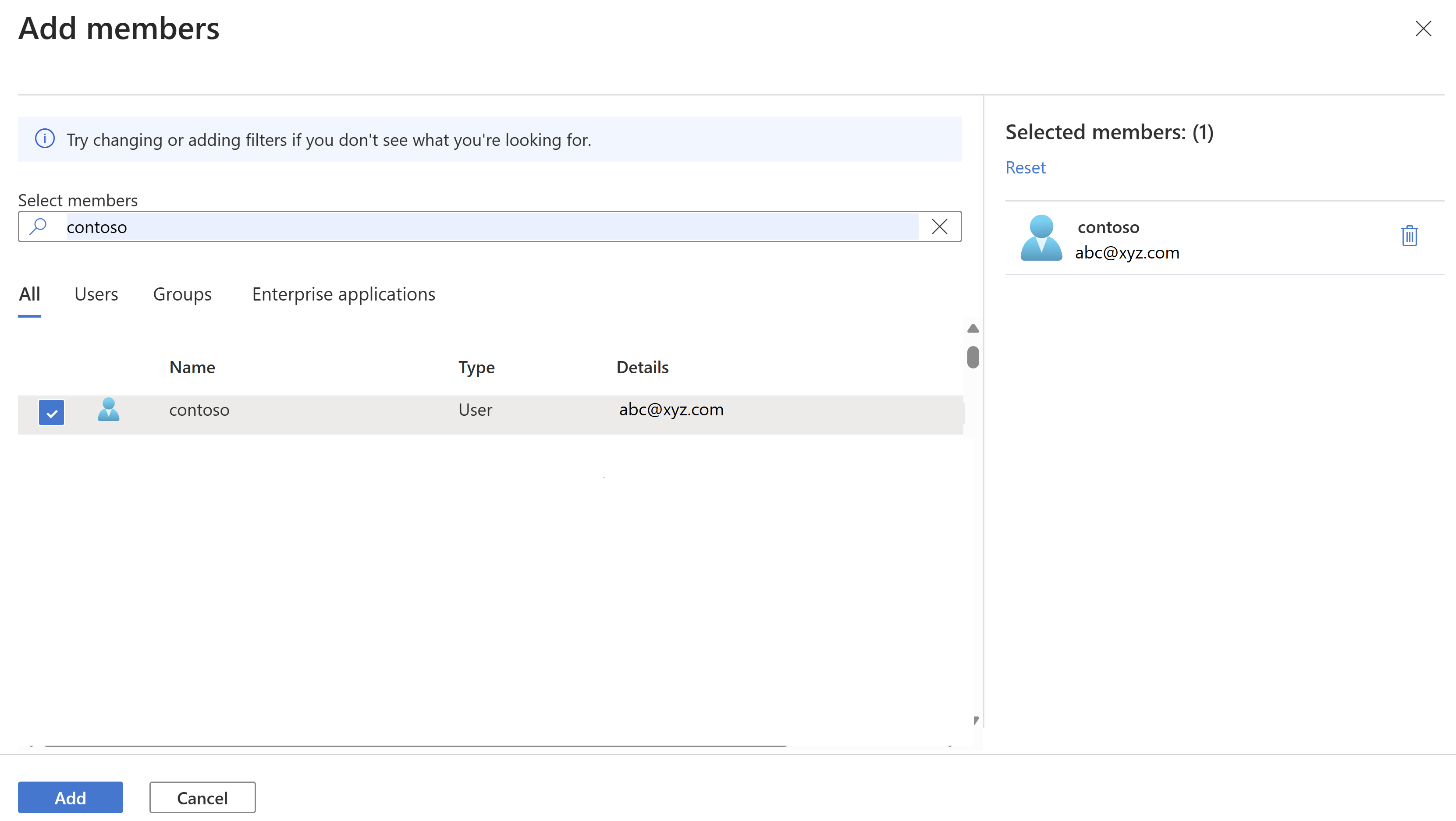

Najděte uživatele, skupinu, spravovanou identitu přiřazenou uživateli nebo zástupce služby, kterému chcete udělit přístup, a potom klikněte na Přidat.

Jak odebrat přístup

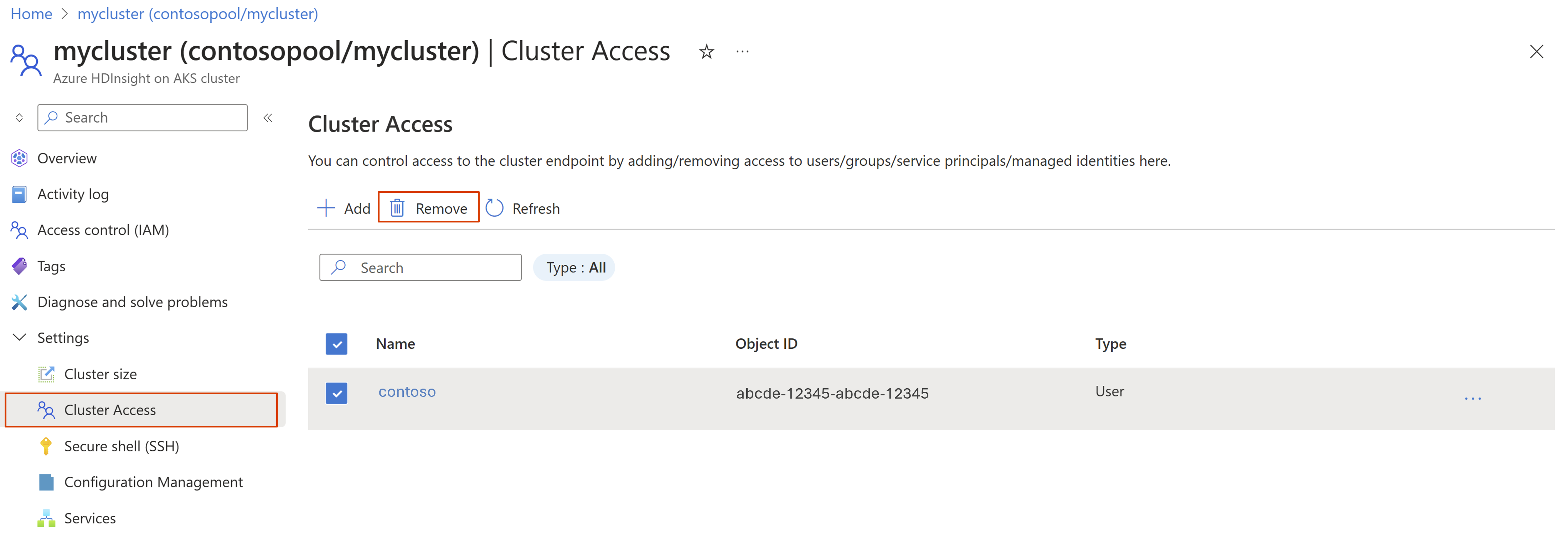

Vyberte členy, které chcete odebrat, a klikněte na Odebrat.

Použití šablony ARM

Požadavky

- Provozní HDInsight v clusteru AKS.

- šablona ARM pro váš klastr.

- Znalost vytváření a nasazování šablon ARM.

Postupujte podle pokynů k aktualizaci authorizationProfile objektu v části clusterProfile v šabloně ARM clusteru.

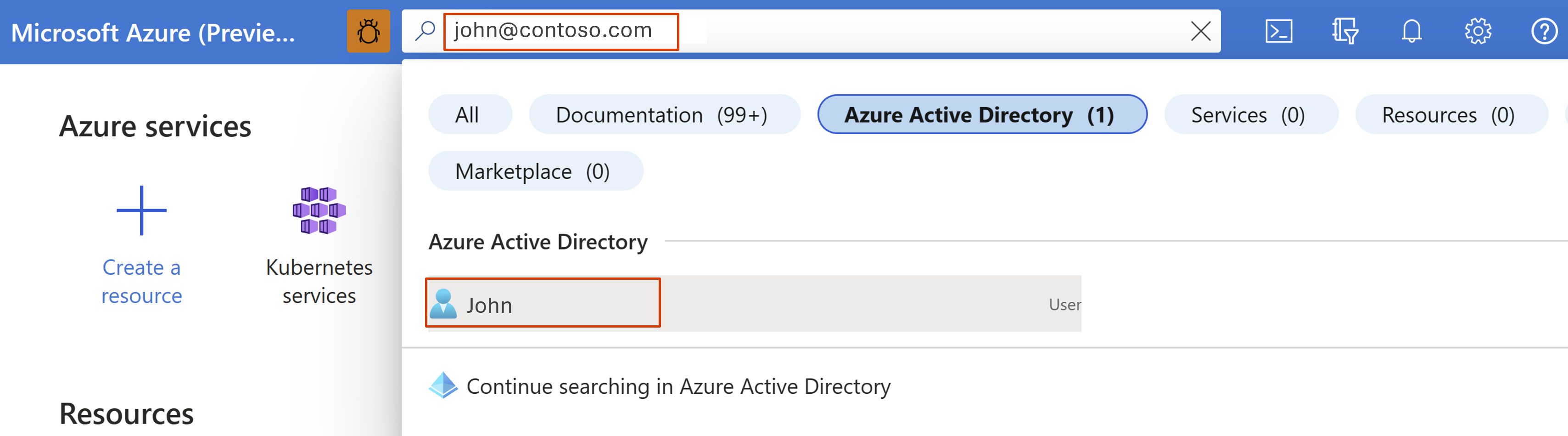

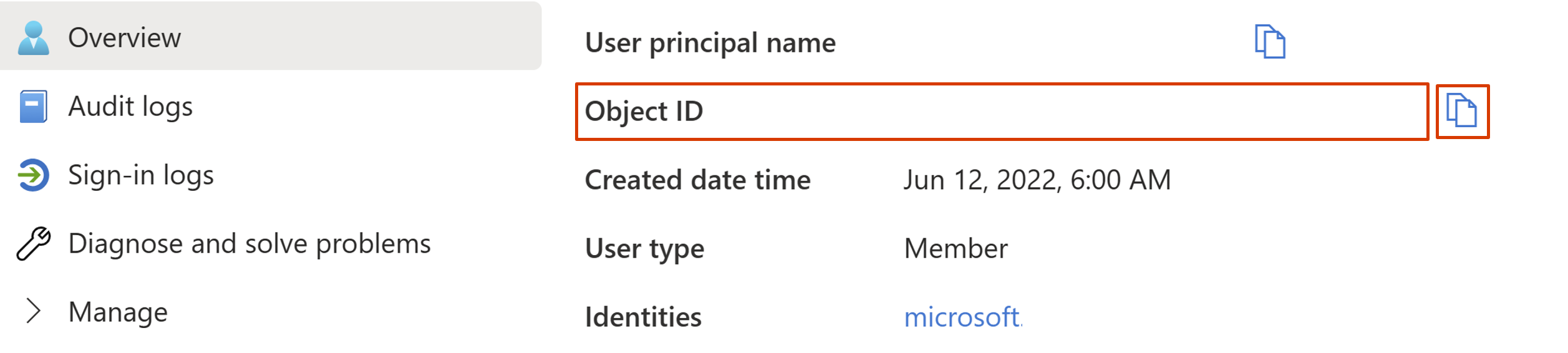

Ve vyhledávacím panelu portálu Azure vyhledejte uživatele, skupinu, identity spravované uživatelem, nebo instanční objekt služby.

Zkopírujte ID objektu nebo hlavní ID.

Upravte oddíl

authorizationProfilev šabloně ARM clusteru.Do vlastnosti

userIdspřidejte Object ID nebo Principal ID spravované identity nebo uživatelsky přiřazeného objektu.Do vlastnosti

groupIdspřidejte ID objektu skupiny."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Nasaďte aktualizovanou šablonu ARM tak, aby odrážela změny v clusteru. Zjistěte, jak nasadit šablonu ARM.