Shromažďování protokolů auditu pomocí rozhraní API pro správu Office 365

Toky synchronizace protokolu auditu se připojují k referenčnímu rozhraní API správy Office 365 ke shromažďování telemetrických data, jako jsou jedineční uživatelé a spuštění aplikací. Toky používají pro přístup k API akci HTTP. V tomto článku nastavíte registraci aplikace pro akci HTTP a proměnné prostředí potřebné ke spuštění toků.

Poznámka:

Startovací sada Center of Excellence (CoE) bude fungovat bez tohoto toku, ovšem informace o použití, jako jsou spuštění aplikace, jedineční uživatelé, v řídicímu panelu Power BI budou prázdné.

Předpoklady

- Podívejte se do článků Před nastavením startovací sady CoE a Nastavení komponent inventáře.

- Nastavení prostředí.

- Přihlaste se správnou identitou.

Tip

Toky protokolu auditu nastavte jenom v případě, že jste jako mechanismus pro skladové zásoby a telemetrii zvolili cloudové toky.

Než nastavíte toky protokolů auditu

- Aby mohl konektor protokolu auditu fungovat, musí být zapnuto hledání protokolu auditu Microsoft 365. Další informace najdete v Zapnutí nebo vypnutí vyhledávání protokolu auditu.

- Váš klient musí mít předplatné, které podporuje jednotné protokolování auditu. Další informace najdete v tématu Dostupnost Centra zabezpečení a dodržování předpisů pro plány Business a Enterprise.

- Ke konfiguraci registrace aplikace Microsoft Entra mohou být vyžadována oprávnění Microsoft Entra. V závislosti na konfiguraci Entra se může jednat o roli vývojáře aplikací nebo vyšší. Další pokyny najdete v tématu Nejméně privilegované role podle úkolu v Microsoft Entra ID.

Poznámka:

Rozhraní API pro správu Office 365 používají Microsoft Entra ID k poskytování služeb ověřování, které můžete použít k udělení práv vaší aplikaci pro přístup k nim.

Vytvoření registrace aplikace Microsoft Entra pro přístup k rozhraní API pro správu Office 365

Pomocí těchto kroků můžete nastavit registraci aplikace Microsoft Entra pro volání HTTP v toku Power Automate pro připojení k protokolu auditu. Další informace najdete v části Začínáme s API pro správu Office 365.

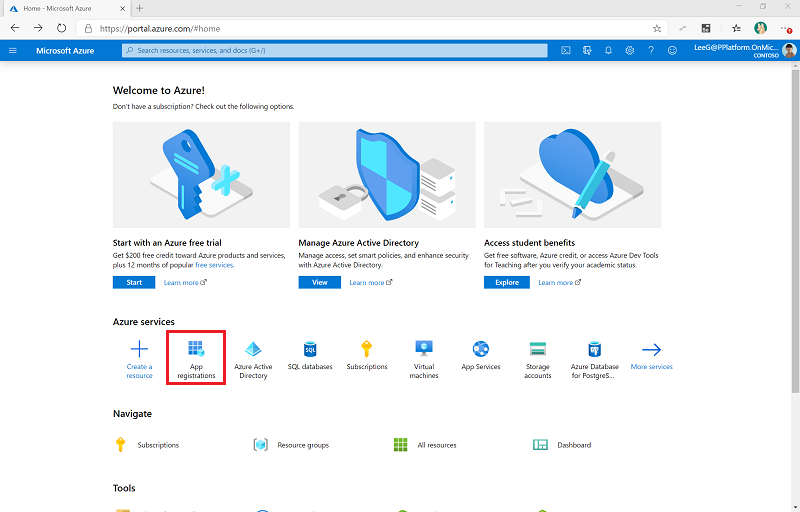

Přihlaste se k portálu Azure.

Přejděte na Microsoft Entra ID>Registrace aplikací.

Vyberte + Nová registrace.

Zadejte název, například Správa Microsoft 365, ale neměňte žádné jiné nastavení. Pak vyberte Registrovat.

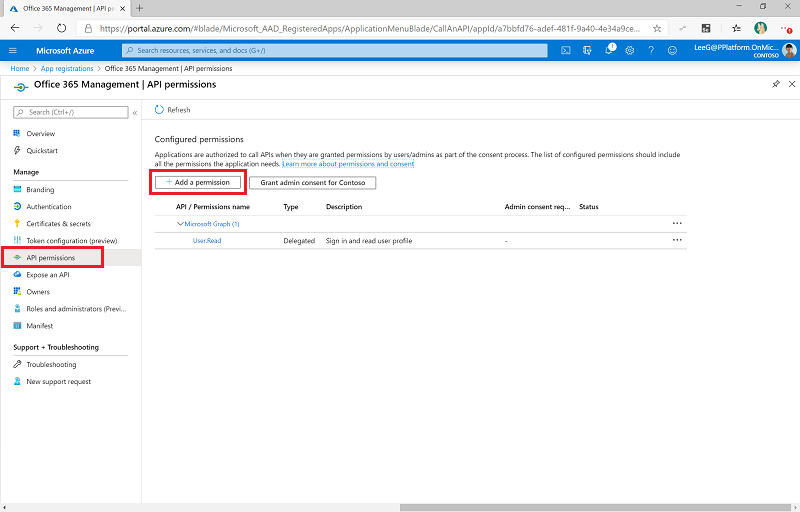

Vyberte Oprávnění API>+ Přidat oprávnění.

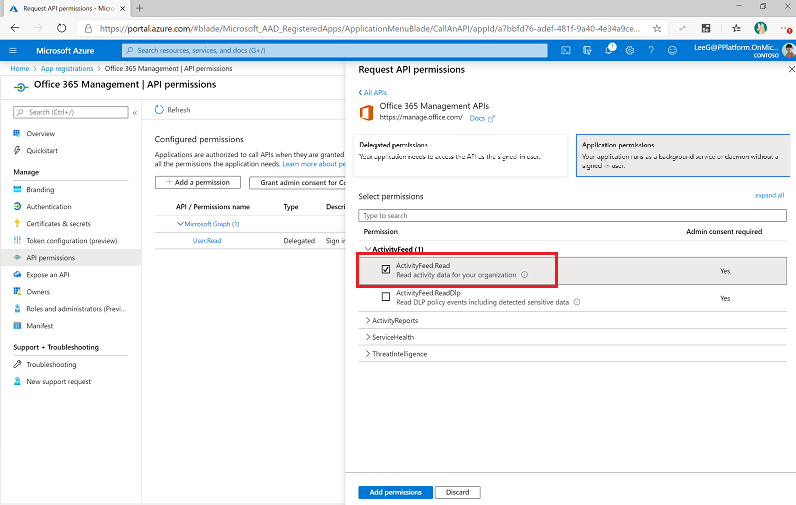

Vyberte Rozhraní API pro správu Office 365 a nakonfigurujte oprávnění následujícím způsobem:

Vyberte Udělit souhlas správce pro (vaši organizaci). Další informace o nastavení obsahu správce najdete v tématu Udělení souhlasu správce aplikaci na úrovni tenanta.

Oprávnění API nyní odrážejí delegovaná oprávnění ActivityFeed.Read se stavem Uděleno za (vaše organizace).

Vyberte Certifikáty a tajné kódy.

Vyberte + Nový tajný kód klienta.

Přidejte popis a dobu platnosti v souladu se zásadami vaší organizace. Potom vyberte Přidat.

Zkopírujte a vložte hodnotu ID aplikace (klienta) do textového dokumentu, jako je Poznámkový blok.

Vyberte Přehled a zkopírujte a vložte hodnoty ID aplikace (klienta) a hodnoty ID adresáře (klient) do stejného textového dokumentu. Nezapomeňte si poznamenat, který identifikátor GUID je pro kterou hodnotu. Tyto hodnoty budete potřebovat, až budete konfigurovat vlastní konektor.

Aktualizace proměnných prostředí

Proměnné prostředí se používají k řízení, jaké rozhraní API se má použít, starší verze rozhraní API pro správu Office 365 nebo Graph API a k uložení ID klienta a tajného klíče pro registraci aplikace. Proměnné se také používají k definování koncových bodů cílové skupiny a autoritní služby v závislosti na vašem cloudu pro akci HTTP. Váš typ cloudu může být komerční, US Government Coummunity Coud (GCC), US GCC High nebo US Department of Defense (DoD). Před zapnutím toků aktualizujte proměnné prostředí.

Tajný klíč klienta můžete uložit jako prostý text v proměnné prostředí Protokoly auditu – Tajný klíč klienta, což se nedoporučuje. Místo toho doporučujeme vytvořit a uložit tajný klíč klienta do Azure Key Vault a odkazovat na něj v proměnné prostředí Protokoly auditu – tajný klíč klienta Azure klienta.

Poznámka:

Tok využívající tuto proměnnou prostředí je nakonfigurován s podmínkou, že očekává buď proměnnou prostředí Protokoly auditu – tajný klíč klienta nebo Protokoly auditu – tajný klíč klienta Azure. Pro práci s Azure Key Vault však nemusíte však upravovat tok.

| Name | Description | Hodnoty |

|---|---|---|

| Protokoly auditu – použití Graph API | Parametr pro řízení, zda se má Graph API použít k dotazování na události. | Ne (výchozí) Tok synchronizace používá starší verzi rozhraní API Office 365 pro správu. |

| Protokoly auditu – cílová skupina | Parametr cílové skupiny pro volání HTTP. | Komerční (výchozí): https://manage.office.comGCC: https://manage-gcc.office.comGCC High: https://manage.office365.usDoD: https://manage.protection.apps.mil |

| Protokoly auditu – autorita | Pole autority ve voláních HTTP. | Komerční (výchozí): https://login.windows.netGCC: https://login.windows.netGCC High: https://login.microsoftonline.usDoD: https://login.microsoftonline.us |

| Protokoly auditu – ID klienta | ID klienta registrace aplikace. | ID klienta aplikace pochází z kroku Vytvoření registrace aplikace Microsoft Entra pro přístup k rozhraní API pro správu Office 365. |

| Protokoly auditu – tajný klíč klienta | Tajný klíč klienta registrace aplikace (ne ID tajného klíče, ale skutečná hodnota) ve formátu prostého textu. | Tajný klíč klienta aplikace pochází z kroku Vytvoření registrace aplikace Microsoft Entra pro přístup k rozhraní API pro správu Office 365. Pokud k uložení ID klienta a tajného klíče používáte Azure Key Vault, ponechte prázdné. |

| Protokoly auditu – tajný klíč klienta Azure | Odkaz na Azure Key Vault tajného klíče klienta registrace aplikace. | Odkaz na Azure Key Vault pro tajný klíč klienta aplikace z kroku Vytvoření registrace aplikace Microsoft Entra pro přístup rozhraní API pro správu Office 365. Pokud jste své ID klienta uložili jako prostý text v proměnné prostředí Protokoly auditu – tajný klíč klienta, ponechte prázdné. Tato proměnná očekává referenci Azure Key Vault, nikoli tajný klíč. Další informace najdete v části Použití tajných klíčů Azure Key Vault v proměnných prostředí. |

Zahájení předplatného kvůli monitorování protokolu auditu

Jděte na make.powerapps.com.

Vyberte volbu Řešení.

Otevřete řešení Center of Excellence – základní součásti.

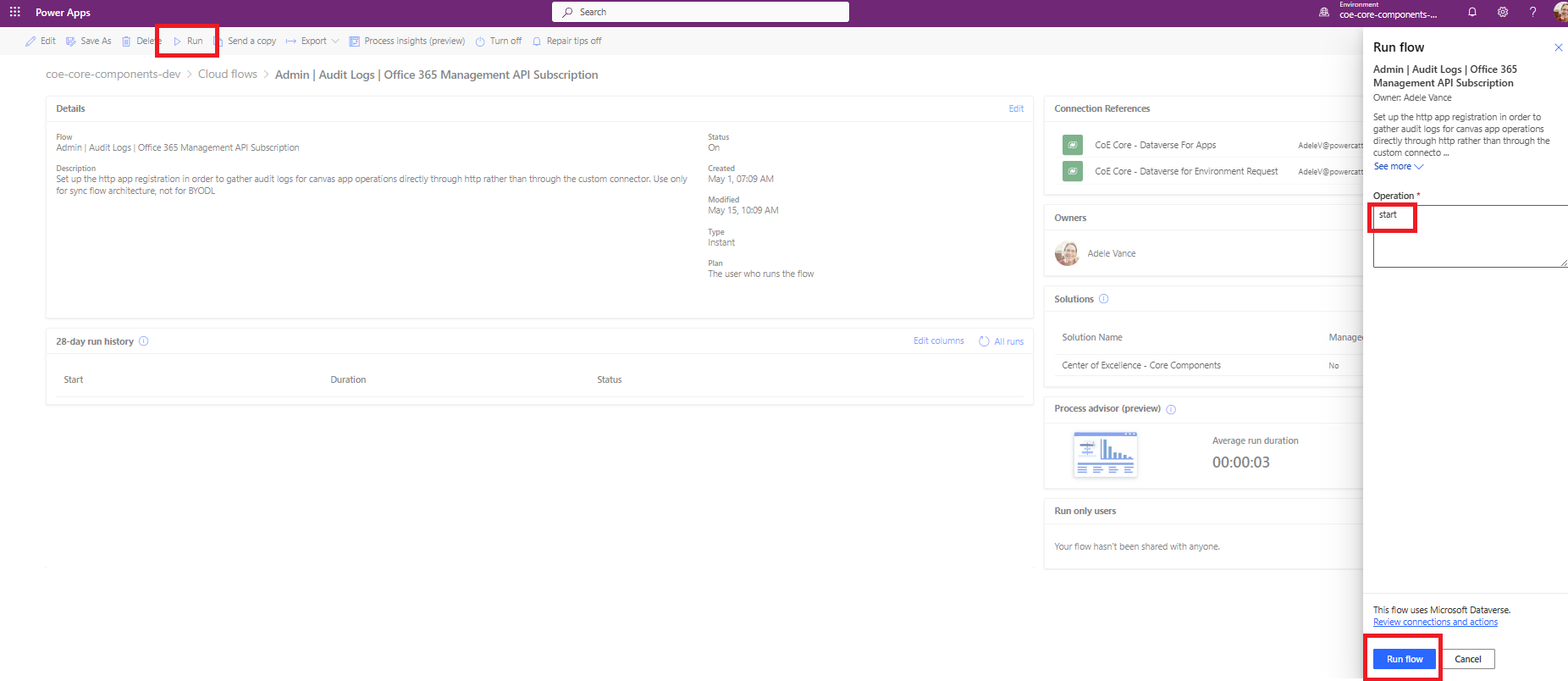

Zapněte tok Správce | Protokoly auditu | Předplatné rozhraní API pro správu Office 365 a spusťte ho, zadejte start jako operaci, která se má spustit.

Otevřete tok a ověřte, že je akce pro spuštění předplatného předána.

Důležité

Pokud jste dříve aktivovali předplatné, uvidíte zprávu (400) Předplatné je již aktivní. To znamená, že předplatné bylo v minulosti úspěšně aktivováno. Tuto zprávu můžete ignorovat a pokračovat v nastavení.

Pokud nevidíte výše uvedenou zprávu nebo odpověď (200), požadavek se pravděpodobně nezdařil. Ve vašem nastavení může být chyba, která brání fungování toku. Běžné problémy ke kontrole jsou:

- Jsou protokoly auditu povoleny a máte oprávnění k prohlížení protokolů auditu? Otestujte, zda jsou protokoly zapnuté, vyhledáním ve Správci dodržování předpisů Microsoft.

- Zapnuli jste protokol auditu nedávno? Pokud ano, zkuste to znovu za několik minut a aktivujte protokol auditu.

- Ověřte, že jste správně postupovali podle pokynů v části Registrace aplikace Microsoft Entra.

- Ověřte, zda jste správně aktualizovali proměnné prostředí pro tyto toky.

Zapnutí toků

- Jděte na make.powerapps.com.

- Vyberte volbu Řešení.

- Otevřete řešení Center of Excellence – základní součásti.

- Zapněte tok Správce | Protokoly auditu | Aktualizovat data (V2). Tento tok aktualizuje tabulku Power Apps informacemi o posledním spuštění a přidá metadata do záznamů protokolů auditu.

- Zapněte tok Správce | Protokoly auditu | Synchronizovat protokoly auditování (V2). Tento tok běží podle hodinového plánu a shromažďuje události protokolu auditu do tabulky protokolu auditu.

Poskytnutí názorů

Pokud najdete chybu ve startovací sadě CoE, nahlaste chybu proti řešení na adrese aka.ms/coe-starter-kit-issues.