Zabezpečení dat používaných v cloudových tocích

Při vytváření cloudových toků v Power Automate je důležité zabezpečit citlivá data, aby se zabránilo neoprávněnému přístupu a zajistilo se dodržování standardů ochrany dat. Tento článek obsahuje osvědčené postupy pro zabezpečení dat v rámci cloudových toků.

Vyhněte se pevnému zakódování citlivých informací

Abyste se vyhnuli odhalení citlivých dat v cloudových tocích, postupujte podle těchto osvědčených postupů:

Dynamické zpracování dat: Vyhněte se vkládání citlivých informací, jako jsou hesla nebo klíče rozhraní API, přímo do toku. Power Automate umožňuje uživatelům zobrazit historii spuštění toku a ponořit se do informací o vstupech a výstupech triggeru nebo akce. Pevné zakódování těchto podrobností je může vystavit komukoli s přístupem k toku, což zvyšuje riziko porušení zabezpečení dat.

Proměnné prostředí: K ukládání citlivých informací použijte proměnné prostředí. Tento přístup umožňuje spravovat a aktualizovat tyto hodnoty centrálně, aniž byste museli upravovat samotný tok. Můžete použít proměnné prostředí jako tajné klíče Azure Key Vault.

Použití Azure Key Vault

Azure Key Vault je cloudová služba pro bezpečné ukládání tajných kódů, jako jsou tajné klíče, klíče a certifikáty. Mezi výhody použití Azure Key Vault patří:

Centralizovaná správa tajných klíčů: Azure Key Vault poskytuje centralizované řešení pro správu citlivých informací, které zajišťuje, že vaše data jsou šifrovaná a přístup je přísně řízený.

Integrace s Power Automate: Power Automate se může integrovat s Azure Key Vault pomocí konektoru Azure Key Vault nebo proměnných prostředí pro tajné klíče Azure Key Vault. Použití konektoru nebo proměnných prostředí umožňuje tokům dynamicky načítat tajné klíče během provádění, aniž by byly vystaveny v návrhu toku.

Řízení přístupu na základě rolí (RBAC): Přístup k Azure Key Vault se spravuje pomocí RBAC prostřednictvím Microsoft Entra ID, což zajišťuje, že k uloženým tajným klíčům mají přístup jenom autorizovaní uživatelé a aplikace.

Použití zabezpečených vstupů a výstupů

Funkce zabezpečených vstupů a zabezpečených výstupů v Power Automate chrání citlivá data v rámci vašich toků. Pokud je tato funkce povolená, zajistí, že citlivé informace, jako jsou hesla a osobní údaje, nebudou viditelné v historii spuštění nebo protokolech, a pomáhá udržovat soukromí a zabezpečení dat.

Klíčovými výhodami používání zabezpečených vstupů a výstupů jsou:

Ochrana dat: Zabezpečené vstupy a výstupy zabraňují zveřejnění citlivých dat v protokolech a zajišťují, že k těmto informacím budou mít přístup jenom autorizovaní uživatelé.

Dodržování předpisů: Pomáhá plnit regulační požadavky tím, že chrání citlivé informace, které jsou nezbytné pro dodržování zákonů na ochranu údajů.

Vylepšené zabezpečení: Snižuje riziko narušení dat a neoprávněného přístupu tím, že skrývá citlivá data.

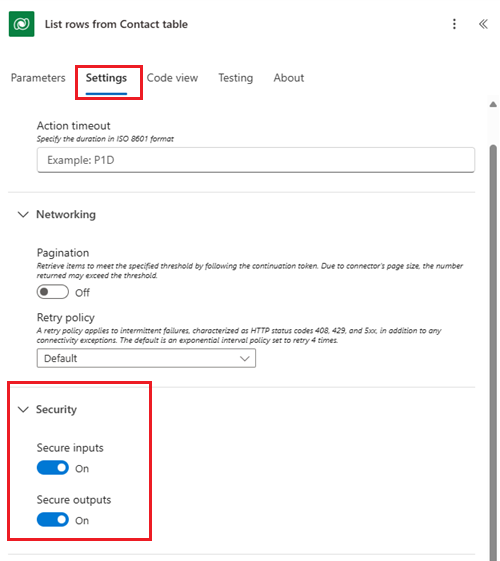

Kroky k povolení zabezpečených vstupů a výstupů

Přístup k nastavení akcí

V editoru toku vyberte tři tečky u akce, kterou chcete zabezpečit.

Vyberte Nastavení.

Zapnutí zabezpečených možností

Další informace: Správa citlivých údajů, jako jsou hesla

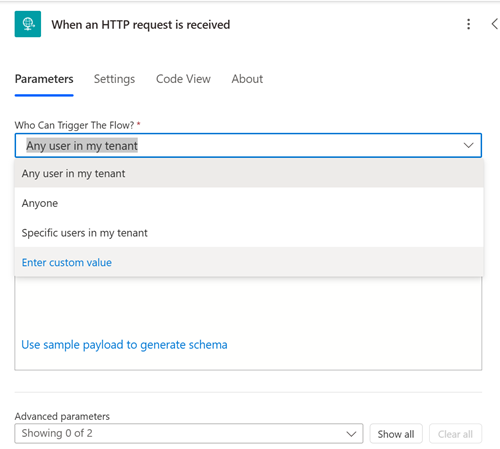

Zabezpečená aktivační událost požadavku HTTP

Aktivační událost Při přijetí požadavku HTTP umožňuje zahájit pracovní postupy odesláním požadavku HTTP do koncového bodu vygenerovaného tokem. Chcete-li zajistit, aby tento pracovní postup mohli spustit pouze oprávnění uživatelé, můžete implementovat několik bezpečnostních opatření.

Použití tokenu Microsoft Entra ID: Nakonfigurujte tento token tak, aby omezil přístup na konkrétní uživatele nebo objekty zabezpečení v rámci tenanta nebo na libovolného uživatele v rámci tenanta. Vyžadováním tokenu Microsoft Entra ID zajistíte, že pracovní postup mohou aktivovat jenom ověření uživatelé.

Implementace:

- Nakonfigurujte tok tak, aby pro ověřování vyžadoval token Microsoft Entra ID.

- Definujte token, který omezí přístup na konkrétní uživatele nebo skupiny v rámci vašeho tenanta.

Další informace: Ověřování OAuth

Použití připnutí IP adresy: Správci prostředí mohou nakonfigurovat sadu nebo rozsah IP adres, které mají povolenou interakci s prostředky Power Platform. Konfigurace této funkce zajistí, že pracovní postup mohou aktivovat jen požadavky ze zadaných IP adres.

Implementace:

- Nastavení omezení IP v prostředí Power Platform.

- Definujte povolené IP adresy nebo rozsahy, které mají přístup k triggeru požadavku HTTP.

Další informace: IP firewall v prostředích Power Platform