Použití proměnných prostředí pro tajné klíče Azure Key Vault

Proměnné prostředí umožňují odkazování na tajné kódy uložené v Azure Key Vault. Tyto tajné kódy jsou pak zpřístupněny pro použití v tocích Power Automate a vlastních konektorech. Všimněte si, že tajné klíče nejsou k dispozici pro použití v jiných přizpůsobeních nebo obecně prostřednictvím rozhraní API.

Skutečné tajné kódy jsou uloženy pouze v Azure Key Vault a proměnná prostředí na tajné kódy odkazuje na umístění tajného kódu v trezoru klíčů. Použití tajných kódů Azure Key Vault s proměnnými prostředí vyžaduje, abyste nakonfigurovali Azure Key Vault, aby Power Platform mohla číst konkrétní tajné kódy, na které chcete odkazovat.

Proměnné prostředí, které odkazují na tajné klíče, nejsou aktuálně dostupné ve selektoru dynamického obsahu pro použití v tocích Power Automate .

Konfigurace Azure Key Vault

Chcete-li použít Azure tajné klíče trezoru klíčů s Power Platform, předplatné Azure, které má trezor, musí mít registrovaného poskytovatele prostředků PowerPlatform a uživatel, který vytváří proměnnou prostředí, musí mít příslušná oprávnění k zdroj Azure Key Vault.

Důležité

- V role zabezpečení používaném k vymáhání přístupových oprávnění v Azure Key Vault došlo k nedávným změnám. Předchozí pokyny zahrnovaly přiřazení role čtenáře Key Vault. Pokud jste svůj trezor klíčů nastavili dříve s rolí Čtenář trezoru klíčů, ujistěte se, že jste přidali roli uživatele tajných klíčů trezoru klíčů, abyste zajistili, že vaši uživatelé a Microsoft Dataverse mají dostatečná oprávnění k načtení tajných klíčů.

- Uvědomujeme si, že naše služba používá rozhraní API pro řízení přístupu na základě rolí Azure k posouzení přiřazení role zabezpečení, i když stále máte svůj trezor klíčů nakonfigurovaný tak, aby používal model oprávnění k zásadám přístupu k trezoru. Pro zjednodušení konfigurace vám doporučujeme přepnout model oprávnění k trezoru na řízení přístupu na základě role Azure. Můžete to udělat na kartě Konfigurace přístupu .

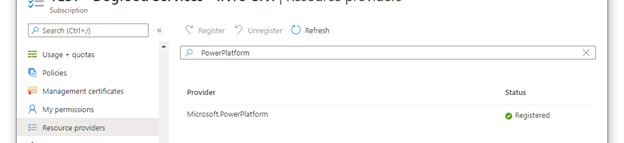

Zaregistrujte

Microsoft.PowerPlatformposkytovatele prostředků ve svém Azure předplatném. Pro ověření a konfiguraci postupujte podle následujících kroků: Poskytovatele prostředků a typy prostředků

Vytvořte trezor Azure Key Vault. Zvažte použití samostatného trezoru pro každé prostředí Power Platform pro minimalizaci hrozby v případě narušení. Zvažte konfiguraci svého trezoru klíčů tak, aby používal Azure řízení přístupu na základě role pro model oprávnění. Další informace: Doporučené postupy pro používání Azure Key Vault, Rychlý start – vytvořte Azure Key Vault pomocí portálu Azure

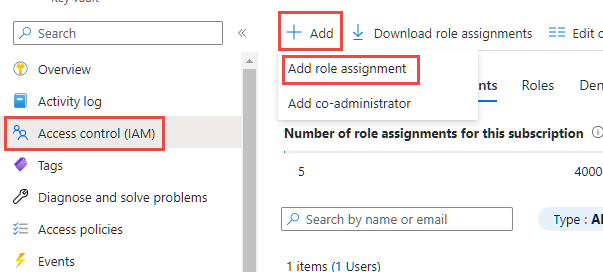

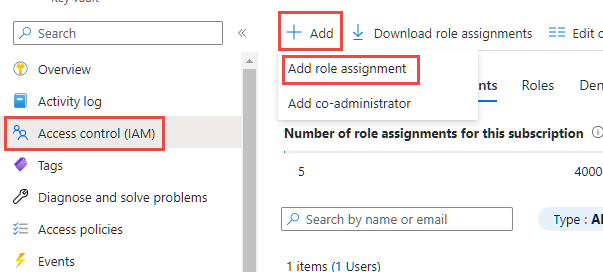

Uživatelé, kteří vytvářejí nebo používají proměnné prostředí typu tajný, musí mít oprávnění k načtení tajného obsahu. Chcete-li udělit novému uživateli možnost používat tajný klíč, vyberte oblast Řízení přístupu (IAM) , vyberte možnost Přidat a poté v rozevírací nabídce vyberte Přidat přiřazení role . Další informace: Poskytněte přístup ke klíčům Key Vault, certifikátům a tajemstvím pomocí Azure řízení přístupu založeného na rolích

V průvodci Přidat přiřazení role ponechte výchozí typ přiřazení jako Role pracovních funkcí a pokračujte na Role záložka. Vyhledejte Uživatelskou roli Key Vault Secrets a vyberte ji. Pokračujte na kartu členové a vyberte odkaz Vybrat členy a vyhledejte uživatele na bočním panelu. Až bude uživatel vybrán a bude zobrazen v sekci členů, pokračujte na kartu Kontrola a přiřazení a projděte průvodce.

Azure Key Vault musí mít roli Uživatel tajných klíčů trezoru přidělenou Dataverse instanci služby. Pokud pro tento trezor neexistuje, přidejte novou zásadu přístupu pomocí stejné metody, kterou jste dříve používali pro oprávnění koncového uživatele, pouze pomocí identity aplikace Dataverse namísto uživatele. Pokud máte ve svém tenantovi více instančních objektů Dataverse, doporučujeme je vybrat všechny a uložit přiřazení role. Jakmile je role přiřazena, zkontrolujte každou položku Dataverse uvedenou v seznamu přiřazení rolí a výběrem názvu Dataverse zobrazte údaje. Pokud ID aplikace není 00000007-0000-0000-c000-000000000000**, vyberte identitu a poté vyberte Odebrat , abyste ji odstranili ze seznamu.

Pokud jste povolili Azure Firewall Key Vault, musíte povolit Power Platform IP adresám přístup k vašemu trezoru klíčů. Power Platform není součástí možnosti „Pouze důvěryhodné služby“. Aktuální IP adresy používané ve službě naleznete na Power Platform Adresy URL a rozsahy IP adres .

Pokud jste tak ještě neučinili, přidejte do svého nového trezoru tajný kód. Další informace: Azure Rychlý start – Nastavte a získejte tajemství z Key Vault pomocí portálu Azure

Vytvoření nové proměnné prostředí pro tajný kód Key Vault

Jakmile je Azure Key Vault nakonfigurován a máte ve svém trezoru zaregistrovaný tajný kód, můžete na něj nyní odkazovat v Power Apps pomocí proměnné prostředí.

Poznámka:

- Ověření uživatelského přístupu pro tajný kód se provádí na pozadí. Pokud uživatel nemá oprávnění alespoň ke čtení, zobrazí se tato chyba ověření: „Tato proměnná se neuložila správně. Uživatel nemá oprávnění číst tajné kódy z „cesty Azure Key Vault“.“

- V současné době je Azure Key Vault jediným úložištěm tajných kódů, které je podporováno proměnnými prostředí.

- Azure Key Vault musí být ve stejném klientovi jako předplatné Power Platform.

Přihlaste se k Power Apps a v oblasti Řešení otevřete nespravované řešení, které používáte pro vývoj.

Vyberte Nové>Další>Proměnná prostředí.

Zadejte a zobrazované jméno a volitelně Popis pro proměnnou prostředí.

Vyberte Typ dat jako Tajný a Tajný obchod as Azure Key Vault.

Vybírejte z následujících možností:

- Vyberte Nová referenční hodnota Azure trezoru klíčů. Po přidání informací do dalšího krok a uložení se vytvoří záznam proměnné prostředí hodnota .

- Rozbalte Zobrazit výchozí hodnotu a zobrazte pole pro vytvoření Výchozí Azure tajný klíč trezoru klíčů. Po přidání informací do dalšího krok a uložení se do záznamu proměnné prostředí definice přidá výchozí ohraničení hodnoty.

Zadejte následující údaje:

Azure ID odběru: ID odběru Azure přidružené k trezoru klíčů.

Název skupiny prostředků: Skupina prostředků Azure, kde se nachází trezor klíčů obsahující tajný klíč.

Azure Název trezoru klíčů: Název trezoru klíčů, který obsahuje tajný klíč.

Tajný název: Název tajného klíče umístěného v Azure Key Vault.

Tip

ID předplatného, název skupiny prostředků a název trezoru klíčů najdete na stránce Přehled portálu Azure trezoru klíčů. Název tajného kódu lze najít na stránce trezoru klíčů v portálu Azure výběrem Tajné kódy v části Nastavení.

Zvolte Uložit.

Vytvoření toku Power Automate k testování tajného kódu proměnné prostředí

Jednoduchý scénář, který demonstruje, jak používat tajný kód získaný z Azure Key Vault, je vytvořit tok Power Automate k použití tajného kódu k ověření proti webové službě.

Poznámka:

URI webové služby v tomto příklady není funkční webová služba.

Přihlaste se Power Apps, vyberte Řešení a poté otevřete požadované nespravované řešení. Pokud se položka nenachází v bočním podokně, vyberte možnost …Více a poté vyberte požadovanou položku.

Vyberte Nový>Automatizace>Cloudový tok>Okamžitý.

Zadejte název toku, vyberte Ručně spustit tok a poté vyberte Vytvořit.

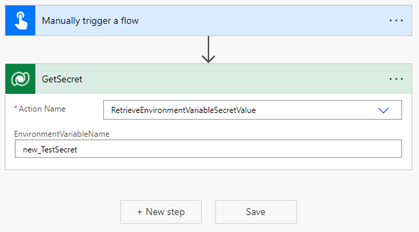

Vyberte Nový krok, vyberte konektor Microsoft Dataverse a poté na kartě Akce vyberte Provést nesvázanou akci.

Z rozevíracího seznamu vyberte akci s názvem RetrieveEnvironmentVariableSecretValue .

Zadejte jedinečný název proměnné prostředí (nikoli zobrazované jméno) přidaný v předchozí části, pro tento příklad se používá new_TestSecret .

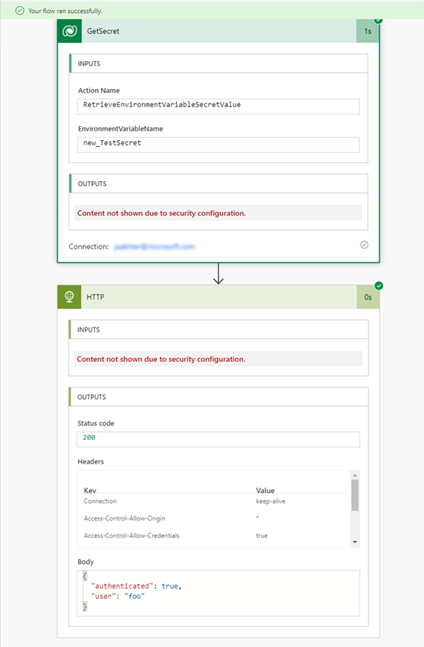

Vyberte ...>Přejmenovat pro přejmenování akce, aby na ni bylo možné snáze odkazovat v další akci. Na tomto snímku obrazovky je přejmenován na GetSecret.

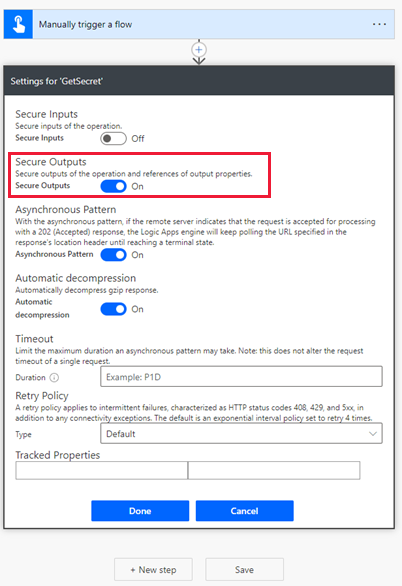

Vyberte ...>Nastavení pro zobrazení nastavení akce GetSecret .

V nastavení povolte možnost Zabezpečené výstupy a poté vyberte Hotovo. To má zabránit tomu, aby se výstup akce odhalil v historii spuštění toku.

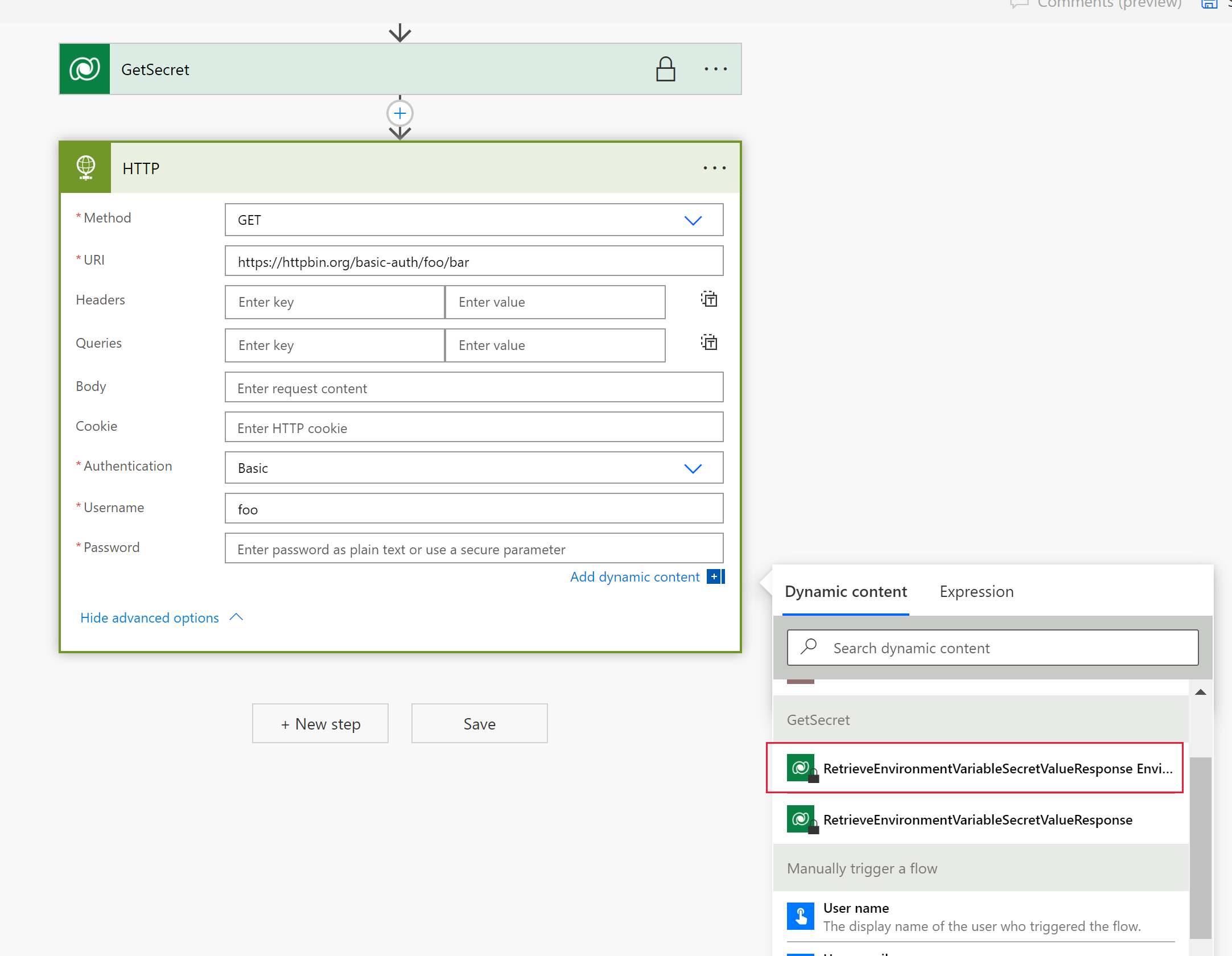

Vyberte Nový krok, vyhledejte a vyberte konektor HTTP .

Vyberte Metodu jako GET a zadejte URI pro webovou službu. V tomto příkladu je použita fiktivní webová služba httpbin.org .

Vyberte Zobrazit pokročilé možnosti, vyberte Ověření jako Základní a poté zadejte Uživatelské jméno.

Vyberte pole Heslo a poté na kartě Dynamický obsah pod názvem postupu krok výše (GetSecret v tomto příkladu) vyberte RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, která se pak přidá jako výraz

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']nebobody('GetSecretTest')['EnvironmentVariableSecretValue'].

Vyberte ...>Nastavení pro zobrazení nastavení akce HTTP .

V nastavení povolte možnosti Zabezpečené vstupy a Zabezpečené výstupy a poté vyberte Hotovo. Povolení těchto možností zabrání tomu, aby se vstup a výstupy akce objevily v historii běhu toku.

Vyberte Uložit pro vytvoření toku.

Tok ručně spusťte, abyste ho otestovali.

Pomocí historie běhu toku lze ověřit výstupy.

Použijte tajné klíče proměnných prostředí v Microsoft Copilot Studio

Tajemství proměnných prostředí v Microsoft Copilot Studio funguje trochu jinak. Musíte projít kroky v částech Konfigurace Azure Key Vault a Vytvoření nové proměnné prostředí pro tajný klíč Key Vault pro použití tajných klíčů s proměnnými prostředí.

Poskytněte Copilot Studio přístup k Azure Key Vault

Postupujte takto:

Vraťte se do Azure Key Vault.

Copilot Studio potřebuje přístup do trezoru klíčů. Chcete-li udělit Copilot Studio schopnost používat tajný klíč, vyberte Řízení přístupu (IAM) v levé navigační nabídce vyberte Přidat a poté vyberte Přidat přiřazení role.

Vyberte roli Key Vault Secrets User a poté vyberte Další.

Vyberte Vybrat členy, vyhledejte Power Virtual Agents Službu, vyberte ji a poté zvolte Vybrat.

V dolní části obrazovky vyberte Zkontrolovat + přiřadit . Zkontrolujte informace a pokud je vše v pořádku, znovu vyberte Zkontrolovat + přiřadit .

Přidejte značku a povolte kopilot přístup k tajnému klíči v Azure Key Vault

Dokončením předchozích kroků v této části Copilot Studio nyní máte přístup k Azure Key Vault, ale zatím jej nemůžete používat. Chcete-li úkol dokončit, postupujte takto:

Přejděte na Microsoft Copilot Studio a otevřete agent, který chcete použít pro tajemství proměnné prostředí, nebo vytvořte novou.

Otevřete agent téma nebo vytvořte nový.

Chcete-li přidat uzel, vyberte ikonu + a poté vyberte možnost Odeslat zprávu.

Vyberte možnost Vložit proměnnou {x} v uzlu Odeslat zprávu .

Vyberte kartu Prostředí . Vyberte tajný klíč proměnné prostředí, který jste vytvořili v Vytvoření nové proměnné prostředí pro tajný klíč trezoru klíčů krok.

Výběrem možnosti Uložit uložíte téma.

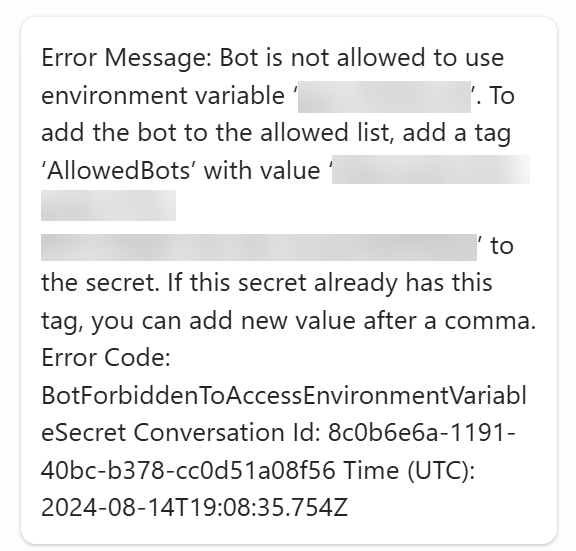

V testovacím podokně otestujte svůj téma pomocí jedné z počátečních frází téma, kam jste právě přidali uzel Odeslat zprávu s tajnou proměnnou prostředí. Měli byste narazit na chybu, která vypadá takto:

To znamená, že se musíte vrátit do Azure Key Vault a upravit tajný klíč. Nechte Copilot Studio otevřené, protože se sem vrátíte později.

Přejděte do Azure Key Vault. V levé navigační nabídce vyberte Tajemství v části Objekty. Vyberte tajemství, které chcete zpřístupnit v Copilot Studio výběrem názvu.

Vyberte verzi tajenky.

Vyberte 0 tagů vedle Značky. Přidejte Název značky a Hodnotu značky. Chybová zpráva v Copilot Studio by vám měla poskytnout přesné hodnoty těchto dvou vlastností. Pod Název značky musíte přidat AllowedBots a do Hodnota značky je třeba přidat hodnotu, která byla zobrazena v chybové zprávě. Tato hodnota je ve formátu

{envId}/{schemaName}. Pokud je potřeba povolit více kopilotů, oddělte hodnoty čárkou. Jakmile budete hotovi, vyberte OK.Chcete-li značku použít na tajný klíč, vyberte Použít .

Vraťte se na Copilot Studio. Vyberte Obnovit v podokně Otestujte svůj kopilot .

V testovacím podokně znovu otestujte téma pomocí jedné z počátečních frází téma.

Hodnota vašeho tajemství by měla být zobrazena na testovacím panelu.

Přidejte značku, která všem kopilotům v prostředí umožní přístup k tajnému klíči v Azure Key Vault

Případně můžete všem kopilotům v prostředí povolit přístup k tajnému klíči v Azure Key Vault. Chcete-li úkol dokončit, postupujte takto:

- Přejděte do Azure Key Vault. V levé navigační nabídce vyberte Tajemství v části Objekty. Vyberte tajemství, které chcete zpřístupnit v Copilot Studio výběrem názvu.

- Vyberte verzi tajenky.

- Vyberte 0 tagů vedle Značky. Přidejte Název značky a Hodnotu značky. Pod Název značky přidejte Povolená prostředí a do Hodnota značky přidejte ID prostředí prostředí, které chcete povolit. Po dokončení vyberte OK

- Chcete-li značku použít na tajný klíč, vyberte Použít .

Omezení

Proměnné prostředí odkazující na Azure tajné klíče trezoru klíčů jsou v současnosti omezeny na použití s Power Automate toky, Copilot Studio agenty a vlastními konektory.

Viz také

Použijte proměnné prostředí zdroje dat v aplikacích plátna

Použití proměnných prostředí v cloudových tocích řešení Power Automate

Přehled proměnných prostředí.