Microsoft Entra spolupráce B2B (business-to-business) s Microsoft Identity Manager (MIM) 2016 SP1 s Aplikace Azure Proxy

Počátečním scénářem je správa životního cyklu účtu AD externího uživatele. V tomto scénáři organizace pozvala hosty do svého Microsoft Entra adresáře a chce těmto hostům poskytnout přístup k místním aplikacím založeným na ověřování Windows-Integrated nebo protokolu Kerberos prostřednictvím Microsoft Entra aplikačního proxy serveru nebo jiných mechanismů brány. Proxy aplikace Microsoft Entra vyžaduje, aby měl každý uživatel vlastní účet služby AD DS pro účely identifikace a delegování.

Pokyny k Scenario-Specific

Několik předpokladů při konfiguraci B2B s MIM a ID Microsoft Entra proxy aplikací:

Už jste nasadili místní službu AD a je nainstalovaná Microsoft Identity Manager a základní konfigurace služby MIM, portálu MIM, agenta pro správu active directory (AD MA) a agenta fim management agenta (FIM MA). Další informace najdete v tématu Nasazení Microsoft Identity Manager 2016 SP2.

Už jste postupovali podle pokynů v článku o stažení a instalaci konektoru Graph.

Nakonfigurovali jste Microsoft Entra Connect pro synchronizaci uživatelů a skupin do Microsoft Entra ID.

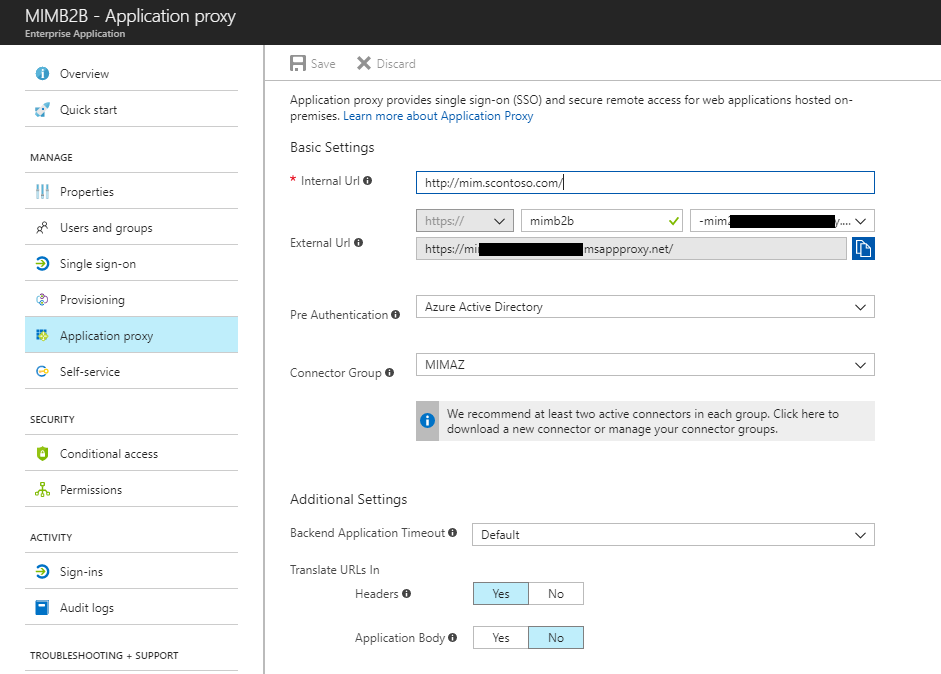

Už jste nastavili konektory proxy aplikací a skupiny konektorů. Pokud ne, přečtěte si Kurz: Přidání místní aplikace pro vzdálený přístup prostřednictvím proxy aplikací v ID Microsoft Entra pro instalaci a konfiguraci.

Už jste publikovali jednu nebo více aplikací, které využívají integrované ověřování systému Windows nebo jednotlivé účty AD prostřednictvím proxy aplikací Microsoft Entra.

Pozvali jste nebo jste pozvali jednoho nebo více hostů, což vedlo k vytvoření jednoho nebo více uživatelů v Microsoft Entra ID. Další informace najdete v tématu Samoobslužná registrace pro Microsoft Entra spolupráci B2B.

Příklad kompletního nasazení B2B

Tato příručka vychází z následujícího scénáře:

Společnost Contoso Pharmaceuticals spolupracuje se společností Trey Research Inc. v rámci oddělení R&D. Zaměstnanci společnosti Trey Research potřebují přístup k aplikaci pro vytváření sestav výzkumu, kterou poskytuje Společnost Contoso Pharmaceuticals.

Contoso Pharmaceuticals je ve svém vlastním tenantovi, aby nakonfigurovala vlastní doménu.

Někdo pozval externího uživatele do tenanta Contoso Pharmaceuticals. Tento uživatel pozvánku přijal a má přístup k prostředkům, které jsou sdílené.

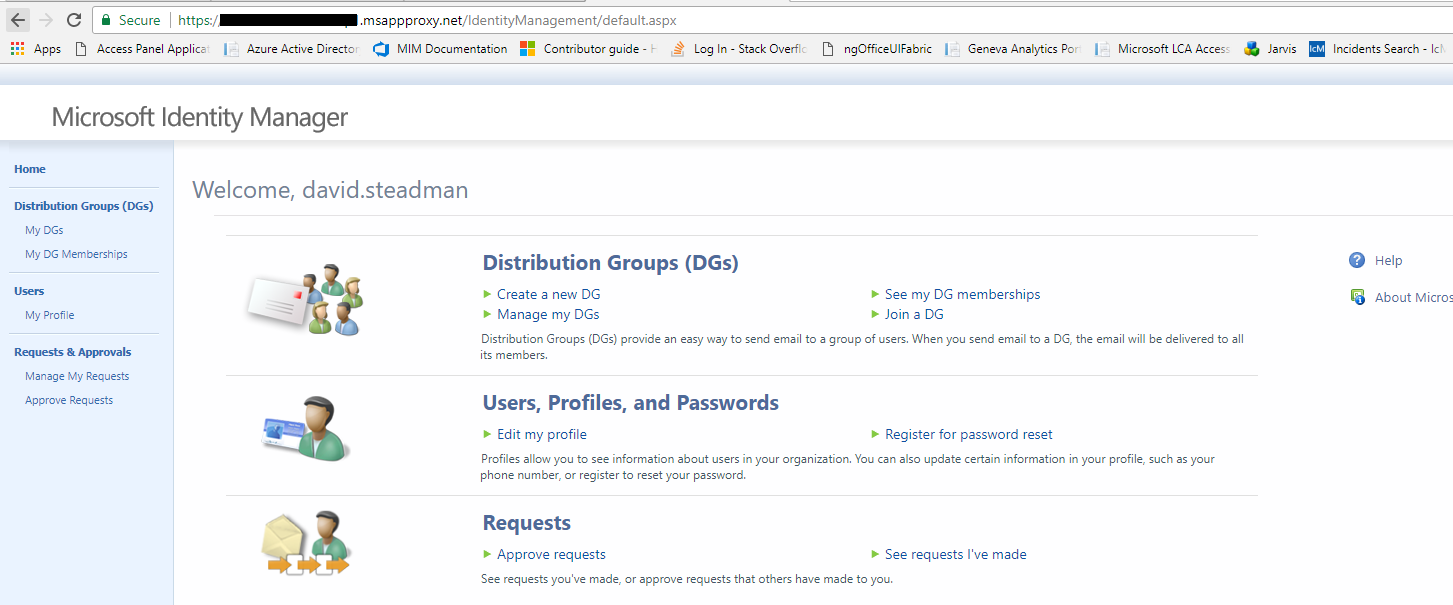

Společnost Contoso Pharmaceuticals publikovala aplikaci prostřednictvím proxy aplikací. V tomto scénáři je ukázkovou aplikací portál MIM. To by uživateli typu host umožnilo účastnit se procesů MIM, například ve scénářích helpdesku nebo žádat o přístup ke skupinám v MIM.

Konfigurace ad a Microsoft Entra Connect pro vyloučení uživatelů přidaných z ID Microsoft Entra

Ve výchozím nastavení Microsoft Entra Connect předpokládá, že uživatelé, kteří nejsou správci služby Active Directory, se musí synchronizovat s id Microsoft Entra. Pokud Microsoft Entra Connect najde existujícího uživatele v Microsoft Entra ID, které odpovídá uživateli z místní služby AD, Microsoft Entra Connect bude odpovídat dvěma účtům a předpokládat, že se jedná o dřívější synchronizaci uživatele, a nastaví místní službu AD jako autoritativní. Toto výchozí chování ale není vhodné pro tok B2B, kde uživatelský účet pochází z ID Microsoft Entra.

Proto je potřeba uložit uživatele do služby AD DS pomocí MIM ze Microsoft Entra ID tak, aby se Microsoft Entra ID nepokusila synchronizovat tyto uživatele zpět s Microsoft Entra ID. Jedním ze způsobů, jak to udělat, je vytvořit novou organizační jednotku ve službě AD DS a nakonfigurovat Microsoft Entra Connect tak, aby tuto organizační jednotku vyloučila.

Další informace najdete v tématu synchronizace Microsoft Entra Connect: Konfigurace filtrování.

Vytvoření aplikace Microsoft Entra

Poznámka: Před vytvořením agenta pro správu konektoru graphu v MIM Sync se ujistěte, že jste si prošli průvodce nasazením konektoru Graph a vytvořili aplikaci s ID klienta a tajným kódem.

Ujistěte se, že má aplikace autorizaci alespoň pro jedno z těchto oprávnění: User.Read.All, User.ReadWrite.Allnebo Directory.Read.AllDirectory.ReadWrite.All.

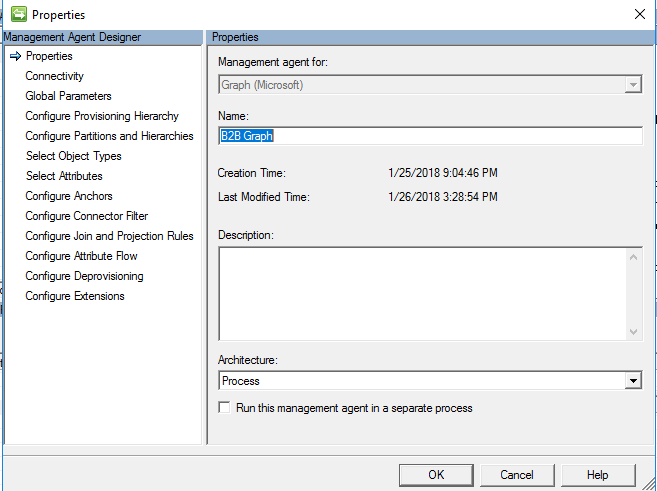

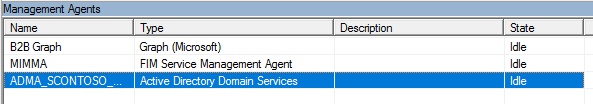

Vytvoření nového agenta pro správu

V uživatelském rozhraní Service Manager synchronizace vyberte Konektory a Vytvořit. Vyberte Graph (Microsoft) a pojmenujte ho popisným názvem.

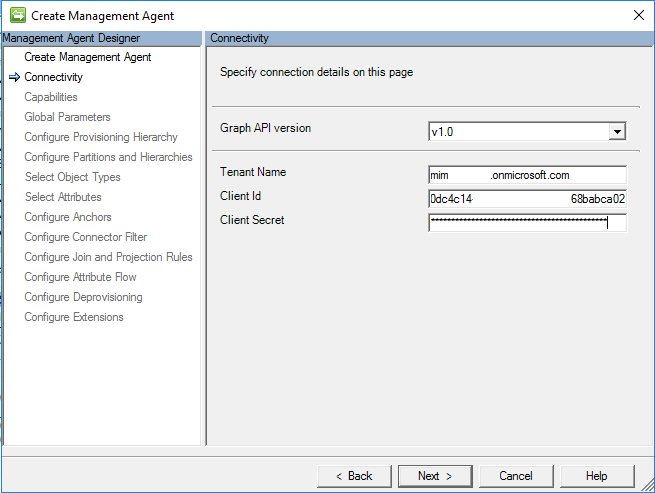

Připojení

Na stránce Připojení musíte zadat Graph API Verzi. Pai připravené pro produkční prostředí je verze V 1.0, neprodukční verze je beta verze.

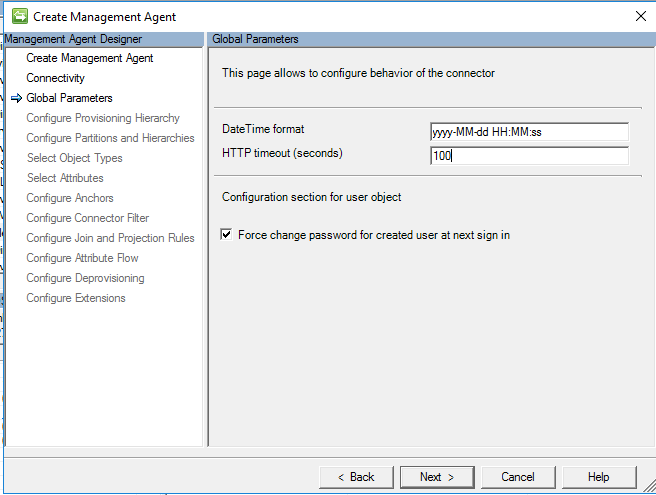

Globální parametry

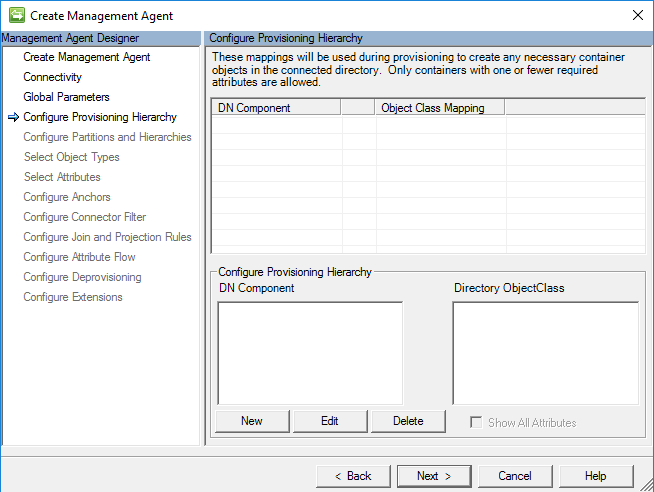

Konfigurace hierarchie zřizování

Tato stránka slouží k mapování komponenty DN, například organizační jednotky, na typ objektu, který by měl být zřízen, například organizationalUnit. V tomto scénáři to není potřeba, proto ponechte výchozí hodnotu a klikněte na Další.

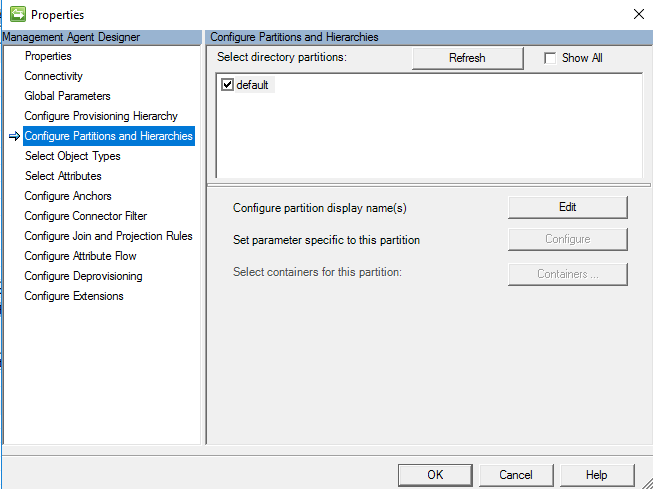

Configure Partitions and Hierarchies

Na stránce oddíly a hierarchie vyberte všechny obory názvů s objekty, které chcete importovat a exportovat.

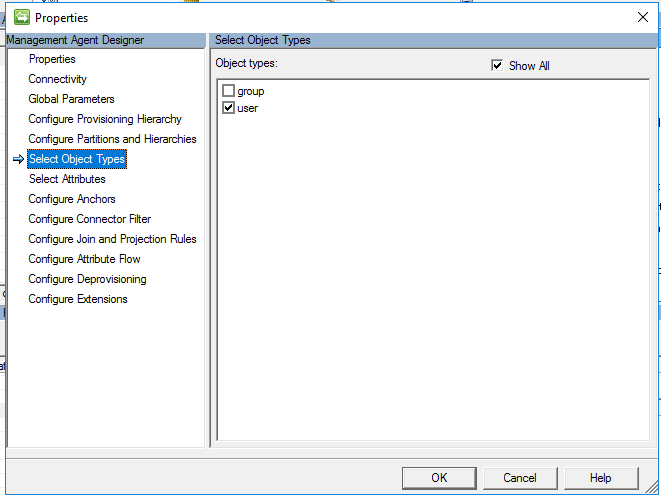

Select Object Types

Na stránce Typy objektů vyberte typy objektů, které chcete importovat. Musíte vybrat alespoň možnost Uživatel.

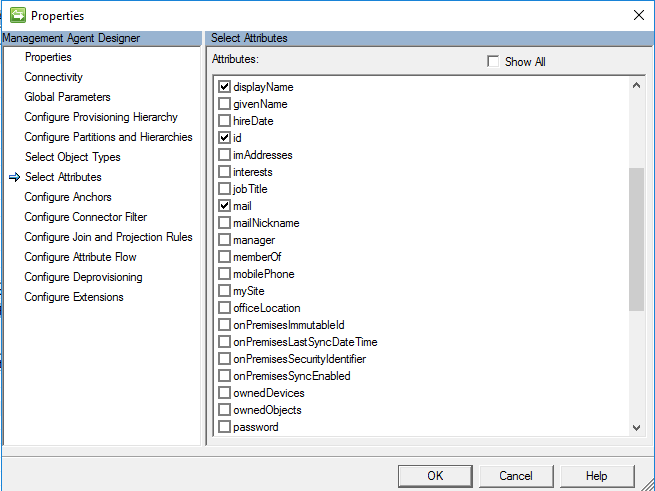

Vybrat atributy

Na obrazovce Vybrat atributy vyberte atributy z Microsoft Entra, které budou potřeba ke správě uživatelů B2B v AD. Atribut ID je povinný. Atributy userPrincipalName a userType se použijí později v této konfiguraci. Další atributy jsou volitelné, včetně

displayNamemailgivenNamesurnameuserPrincipalNameuserType

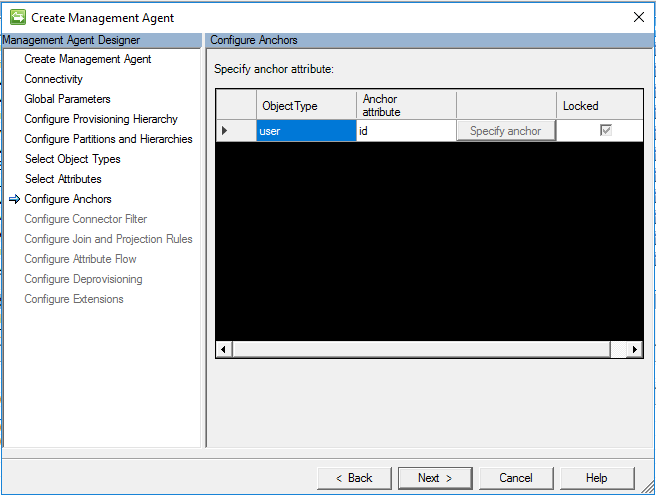

Konfigurace ukotvení

Na obrazovce Konfigurovat ukotvení je konfigurace atributu ukotvení povinným krokem. Ve výchozím nastavení použijte atribut ID pro mapování uživatelů.

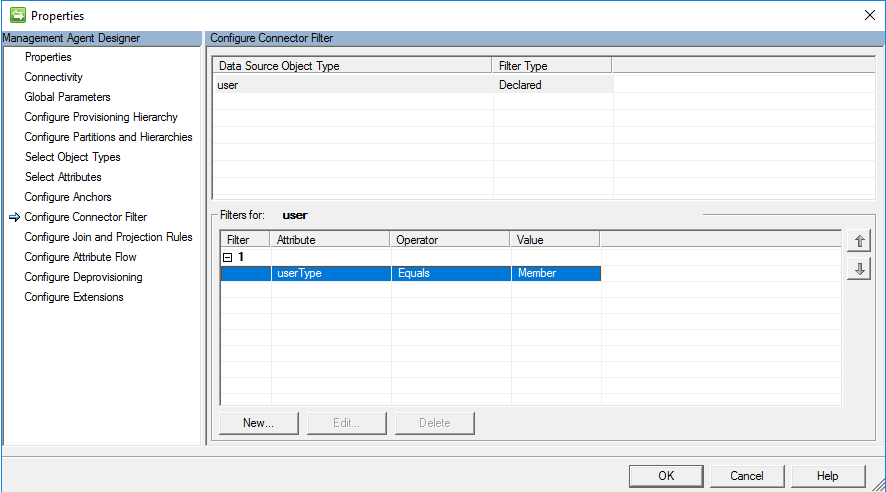

Configure Connector Filter

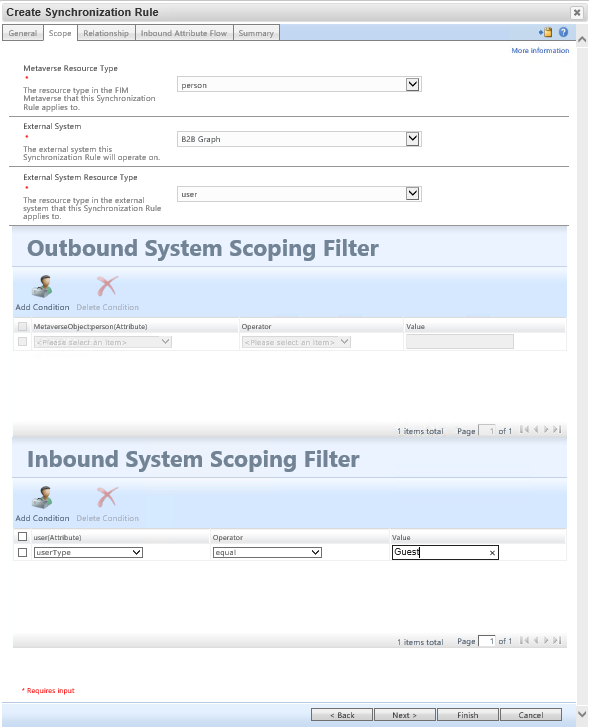

Na stránce konfigurace filtru konektoru umožňuje MIM filtrovat objekty na základě filtru atributů. V tomto scénáři pro B2B je cílem pouze přivést uživatele s hodnotou atributu userType , která se rovná Guest, a ne uživatele s userType, který se memberrovná .

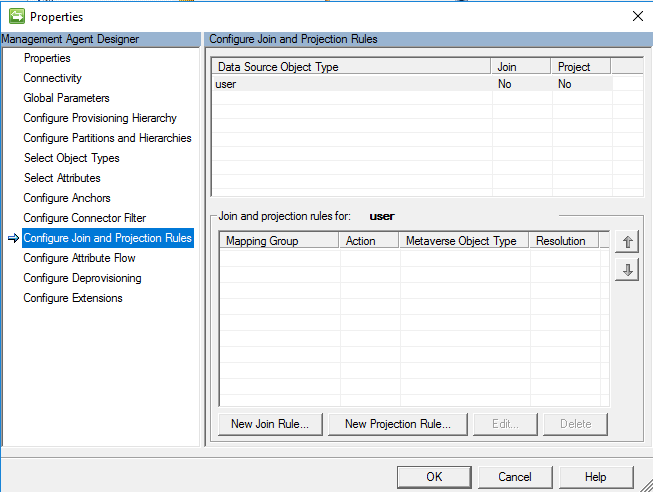

Configure Join and Projection Rules

Tato příručka předpokládá, že budete vytvářet synchronizační pravidlo. Vzhledem k tomu, že se konfigurace pravidel spojení a projekce zpracovává pravidlem synchronizace, není potřeba identifikovat spojení a projekci samotného konektoru. Ponechte výchozí a klikněte na OK.

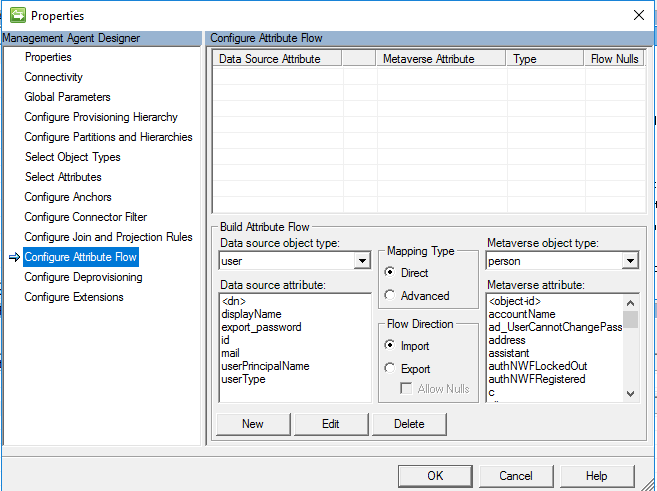

Configure Attribute Flow

Tato příručka předpokládá, že budete vytvářet synchronizační pravidlo. K definování toku atributů v MIM Sync není potřeba projekce, protože se o něj stará pravidlo synchronizace vytvořené později. Ponechte výchozí a klikněte na OK.

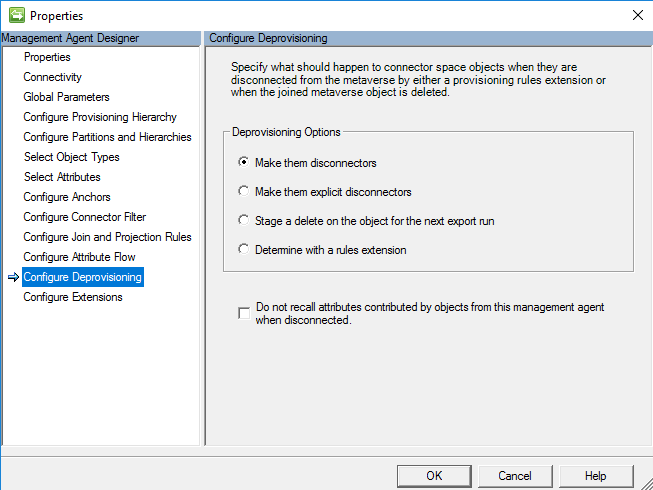

Konfigurace zrušení zřízení

Nastavení pro konfiguraci zrušení zřízení umožňuje nakonfigurovat synchronizaci MIM tak, aby objekt odstranila, pokud je objekt metaverse odstraněný. V tomto scénáři z nich vytvoříme odpojovače, protože cílem je nechat je ve Microsoft Entra ID. V tomto scénáři do id Microsoft Entra nic neexportujeme a konektor je nakonfigurovaný jenom pro import.

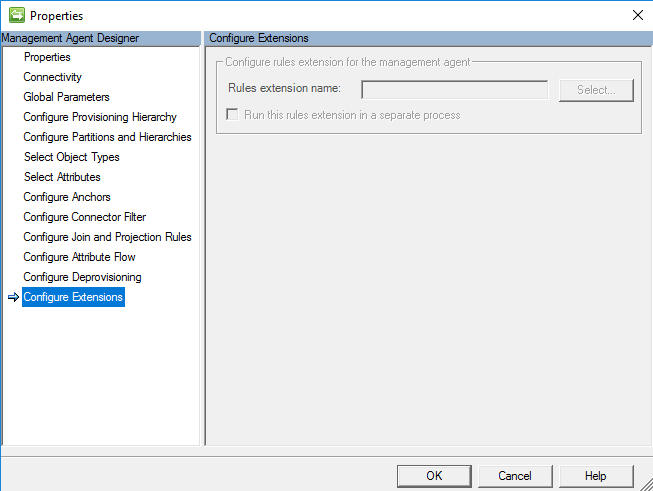

Konfigurace rozšíření

Konfigurovat rozšíření pro tohoto agenta pro správu je možnost, ale není nutná, protože používáme pravidlo synchronizace. Pokud bychom se dříve rozhodli použít rozšířené pravidlo v toku atributů, pak by byla k dispozici možnost definovat rozšíření pravidel.

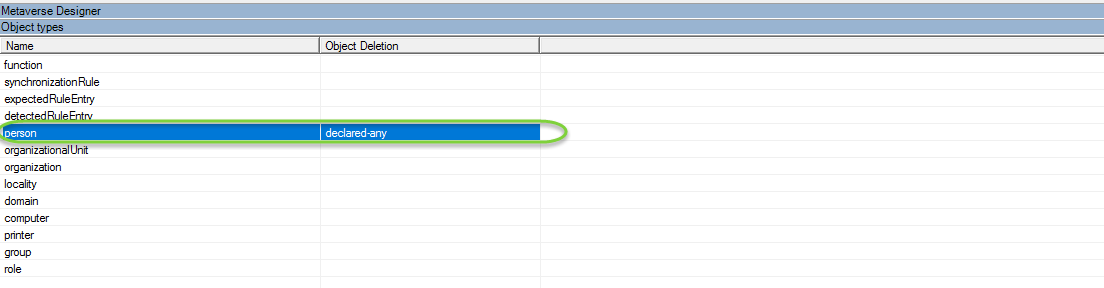

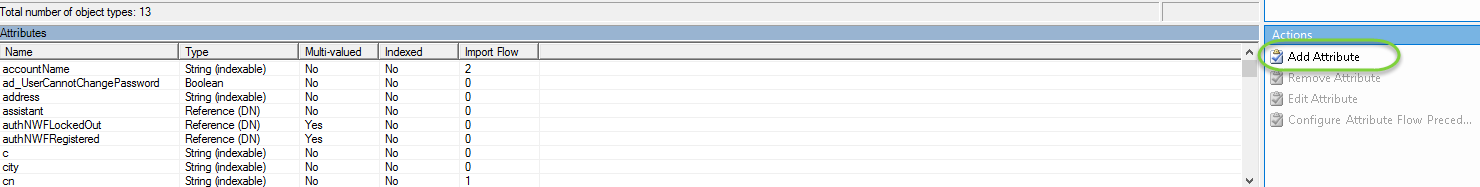

Rozšíření schématu metaverse

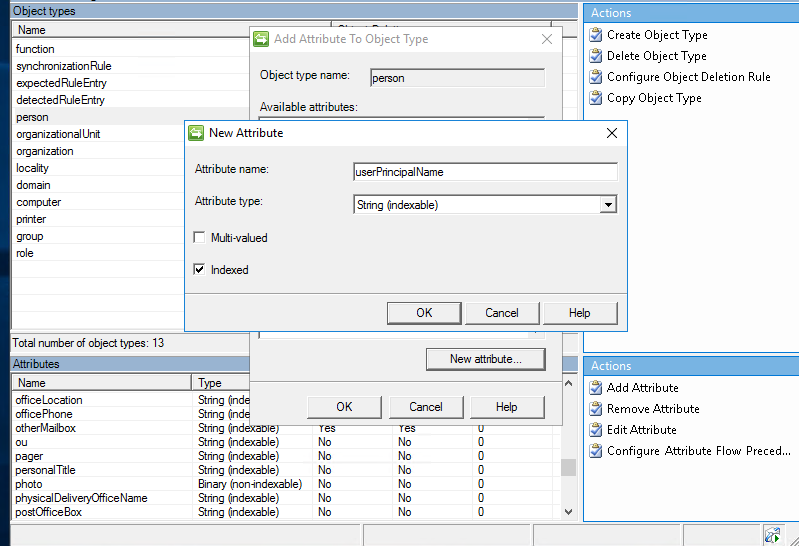

Před vytvořením synchronizačního pravidla musíme vytvořit atribut s názvem userPrincipalName, který bude svázaný s objektem person pomocí Designer MV.

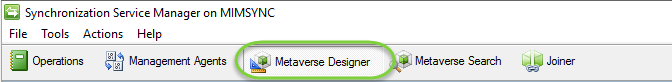

V synchronizačním klientovi vyberte Metaverse Designer

Pak vyberte typ objektu Osoba.

Další v části Actions (Akce) klikněte na Add Attribute (Přidat atribut).

Pak vyplňte následující podrobnosti.

Název atributu: userPrincipalName

Typ atributu: Řetězec (indexovatelný)

Indexováno = pravda

Vytváření synchronizačních pravidel služby MIM

V následujících krocích zahájíme mapování účtu hosta B2B a toku atributu. Tady jsou některé předpoklady: že už máte nakonfigurovaný Active Directory MA a FIM MA nakonfigurovaný tak, aby uživatele přenesl do služby a portálu MIM.

Další kroky budou vyžadovat přidání minimální konfigurace do FIM MA a AD MA.

Další podrobnosti o konfiguraci https://technet.microsoft.com/library/ff686263(v=ws.10).aspx najdete tady – Jak zřídit uživatele služby AD DS.

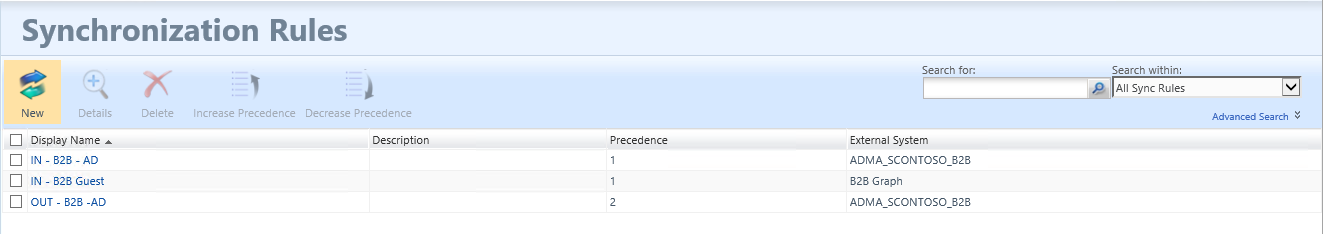

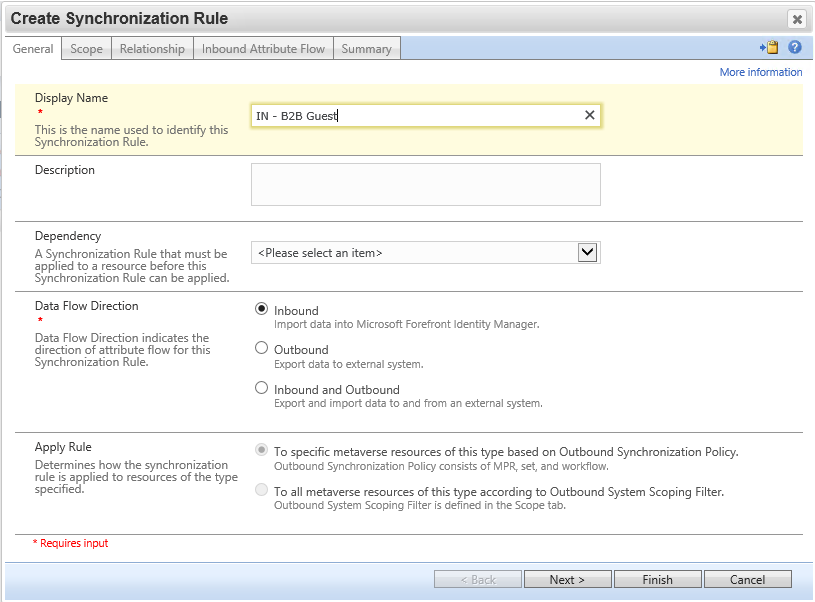

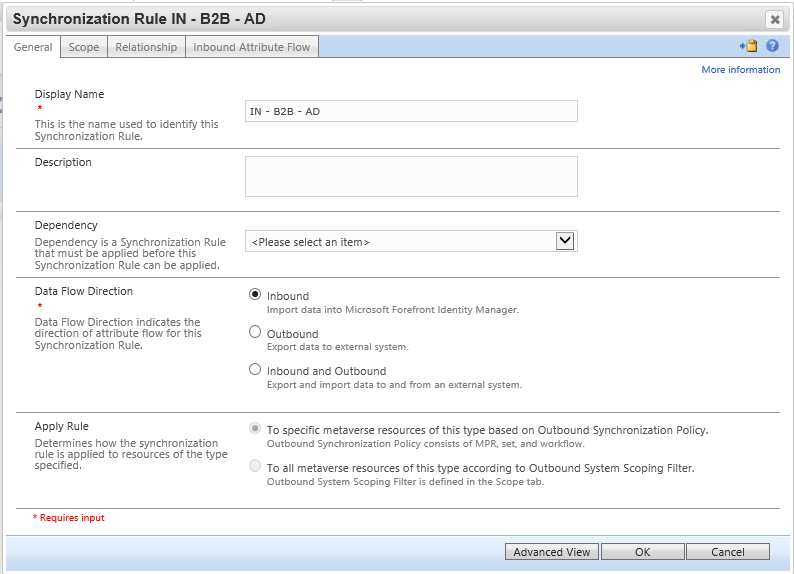

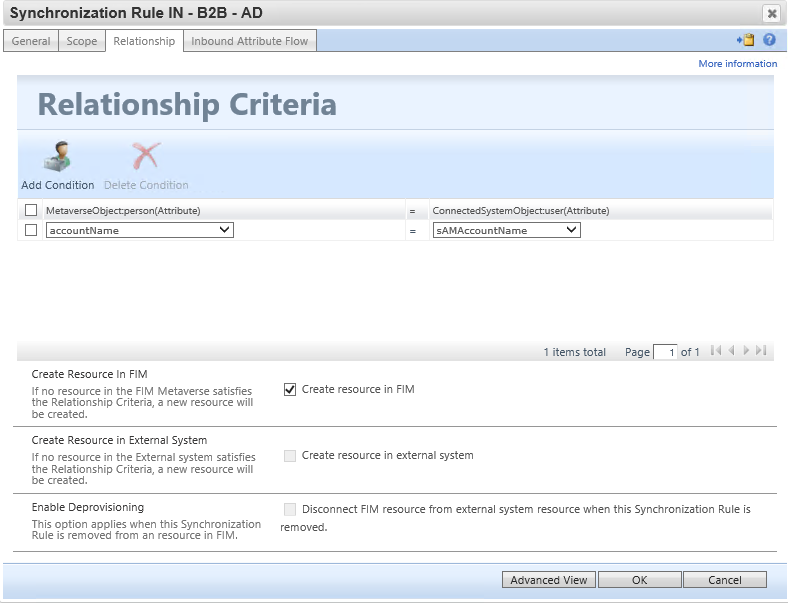

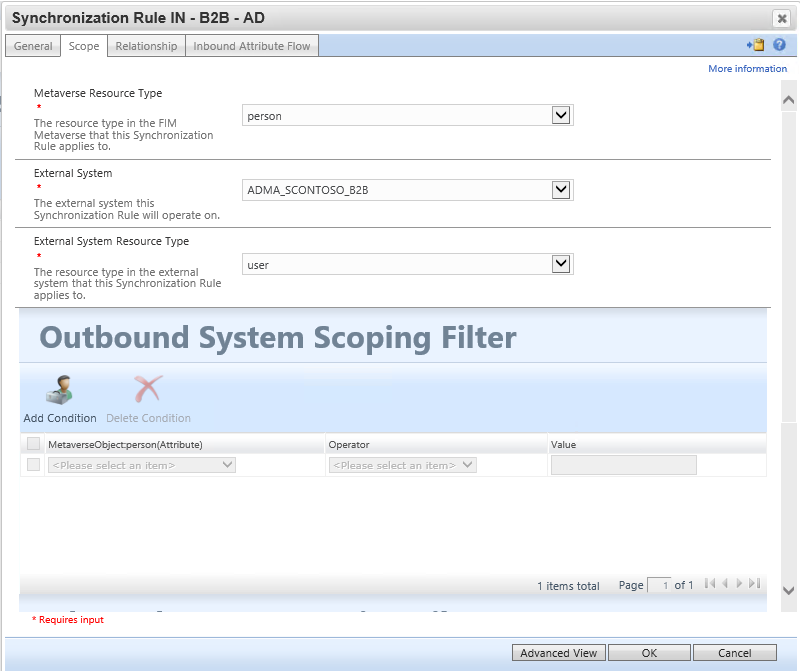

Synchronizační pravidlo: Import uživatele typu host do MV do synchronizační služby Metaverse z id Microsoft Entra

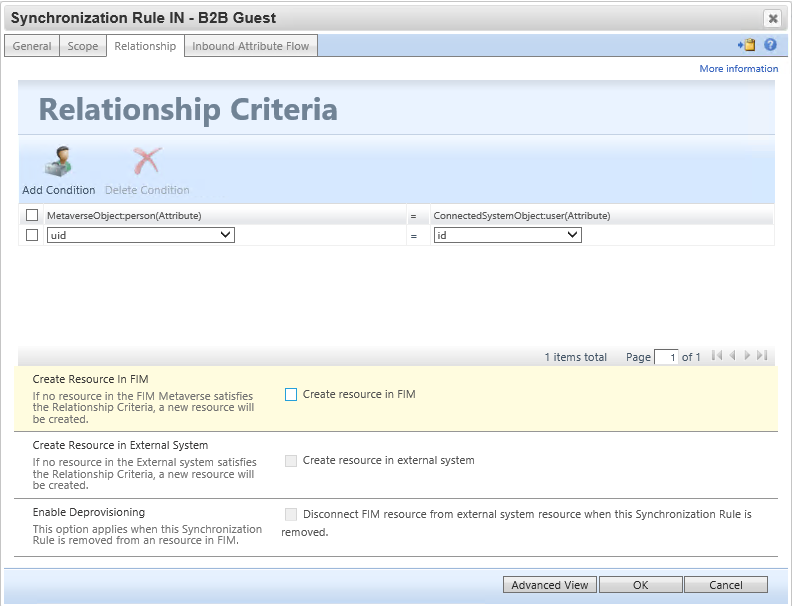

Přejděte na portál MIM, vyberte Synchronizační pravidla a klikněte na Nové. Vytvořte pravidlo příchozí synchronizace pro tok B2B prostřednictvím konektoru grafu.

V kroku kritéria relace nezapomeňte vybrat Vytvořit prostředek ve FIM.

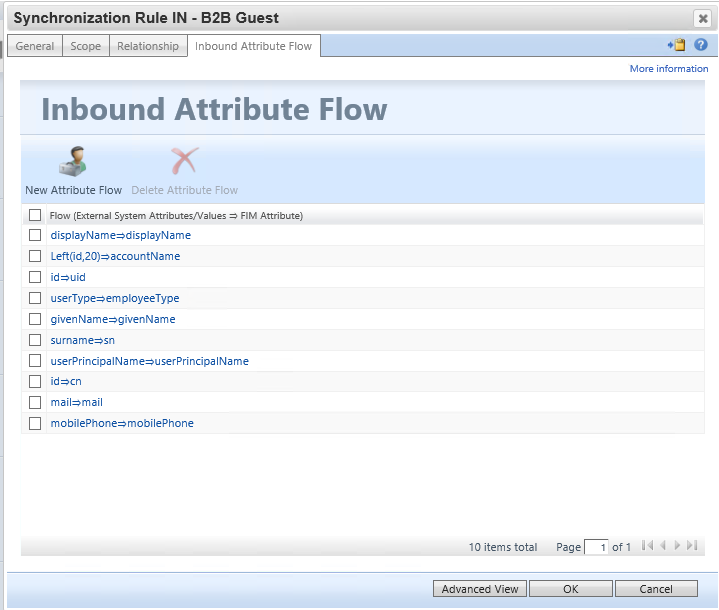

Nakonfigurujte následující příchozí pravidla toku atributů. Nezapomeňte naplnit accountNameatributy , userPrincipalName a uid , protože se použijí později v tomto scénáři:

| Pouze počáteční tok | Použít jako test existence | Tok (zdrojová hodnota ⇒ atributu FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

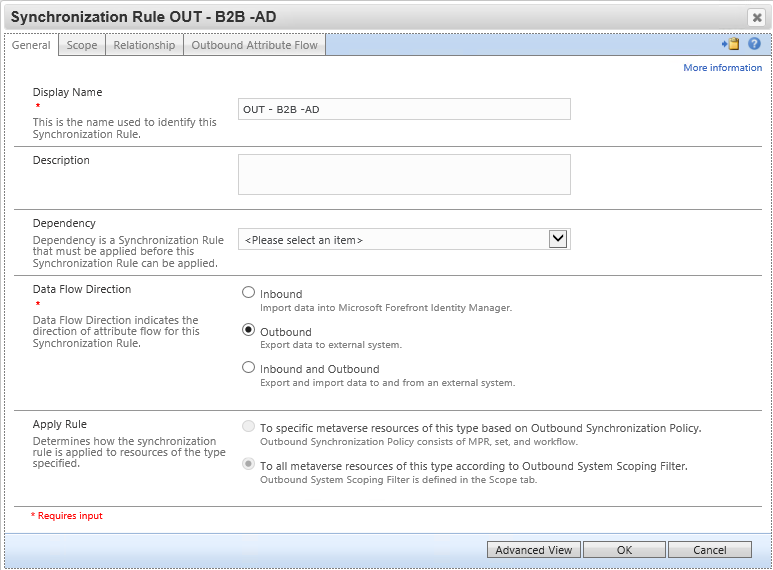

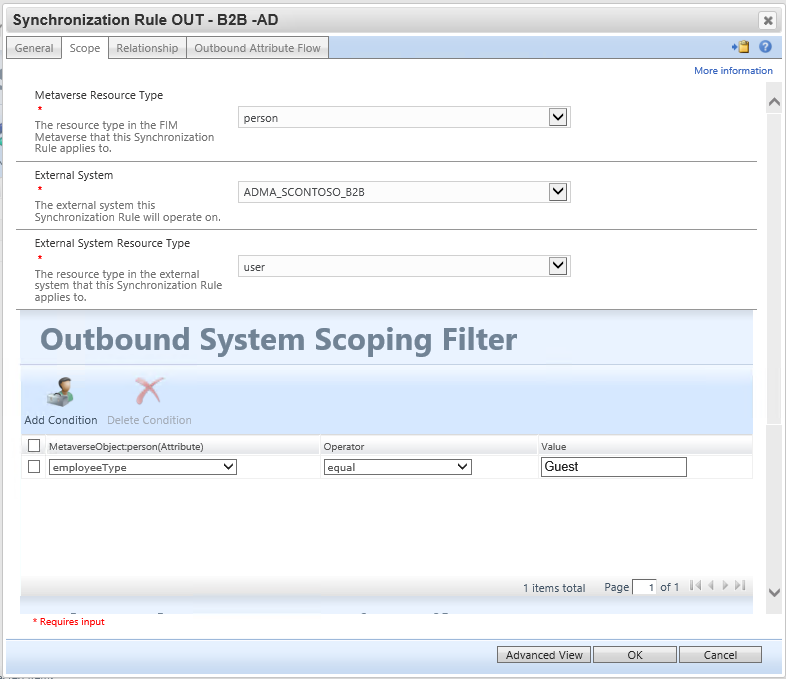

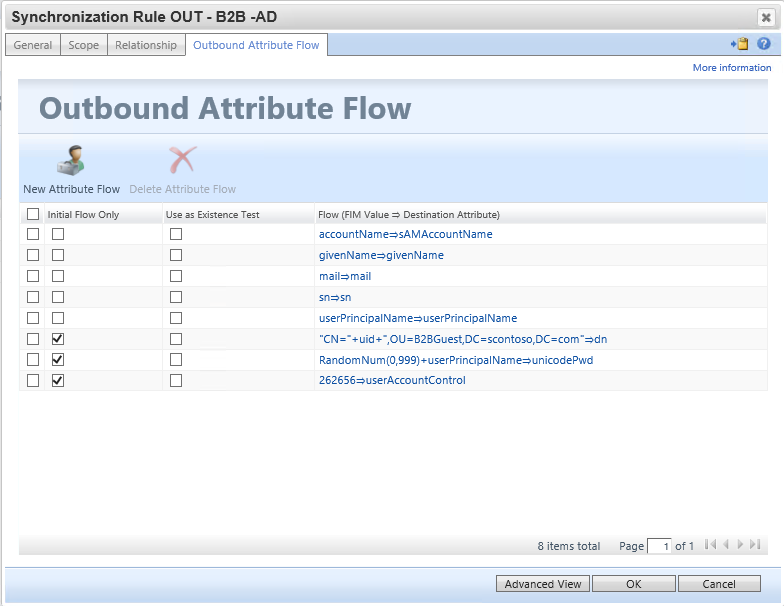

Synchronizační pravidlo: Vytvoření uživatelského účtu hosta ve službě Active Directory

Toto synchronizační pravidlo vytvoří uživatele ve službě Active Directory. Ujistěte se, že tok pro dn musí umístit uživatele do organizační jednotky, která byla vyloučena z Microsoft Entra Connect. Aktualizujte také tok pro unicodePwd , aby splňoval zásady hesel AD – uživatel nebude muset znát heslo. Všimněte si hodnoty 262656 pro userAccountControl kódování příznaků SMARTCARD_REQUIRED a NORMAL_ACCOUNT.

Pravidla toku:

| Pouze počáteční tok | Použít jako test existence | Tok (hodnota FIM ⇒ cílový atribut) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

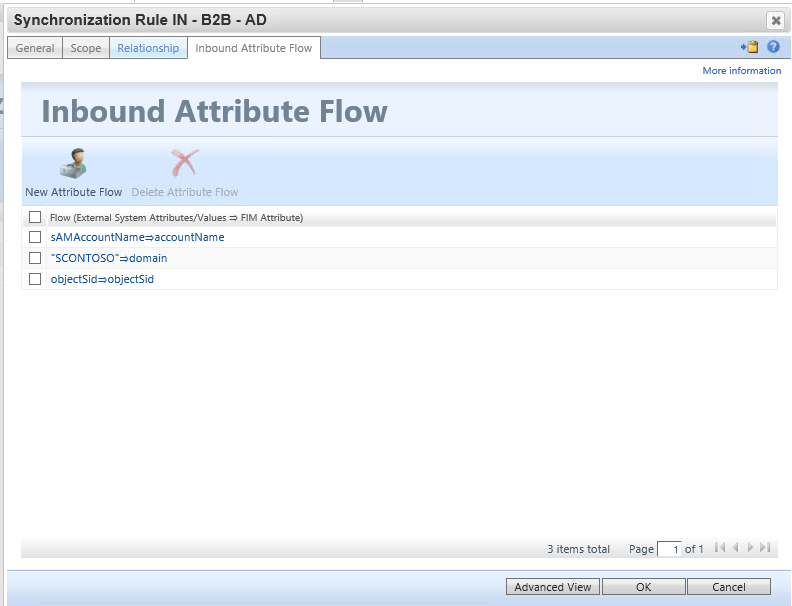

Volitelné synchronizační pravidlo: Import sid objektů hosta B2B pro povolení přihlášení k MIM

Toto pravidlo příchozí synchronizace přenese atribut SID uživatele ze služby Active Directory zpět do MIM, aby uživatel mohl přistupovat k portálu MIM. Portál MIM vyžaduje, aby uživatel měl atributy samAccountNamedomain a objectSid vyplněné v databázi služby MIM.

Nakonfigurujte zdrojový externí systém jako ADMA, protože objectSid atribut bude automaticky nastaven službou AD, když MIM vytvoří uživatele.

Upozorňujeme, že pokud nakonfigurujete uživatele, kteří se mají vytvářet ve službě MIM, ujistěte se, že nejsou v rozsahu žádných sad určených pro pravidla zásad správy SSPR pro zaměstnance. Možná budete muset změnit definice sady, abyste vyloučili uživatele vytvořené tokem B2B.

| Pouze počáteční tok | Použít jako test existence | Tok (zdrojová hodnota ⇒ atributu FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Spuštění pravidel synchronizace

Dále uživatele pozveme a pak spustíme pravidla synchronizace agenta pro správu v následujícím pořadí:

Úplný import a synchronizace v agentu

MIMMApro správu. Tím se zajistí, že má MIM Sync nakonfigurovaná nejnovější synchronizační pravidla.Úplný import a synchronizace v agentu

ADMApro správu. Tím zajistíte, že MIM a Active Directory budou konzistentní. V tomto okamžiku ještě nebudou žádné nevyřízené exporty pro hosty.Úplný import a synchronizace v agentu pro správu grafu B2B. Tím se uživatelé typu host přenese do metaverse. V tomto okamžiku bude jeden nebo více účtů čekající na export pro

ADMA. Pokud neexistují žádné nevyřízené exporty, zkontrolujte, jestli se uživatelé typu host naimportovali do prostoru konektoru a jestli pro ně byla nakonfigurovaná pravidla pro přiřazení účtů AD.Export, rozdílový import a synchronizace v agentu

ADMApro správu Pokud exporty selhaly, zkontrolujte konfiguraci pravidla a zjistěte, jestli chybí nějaké požadavky na schéma.Export, rozdílový import a synchronizace v agentu

MIMMApro správu Po dokončení by už neměly existovat žádné nevyřízené exporty.

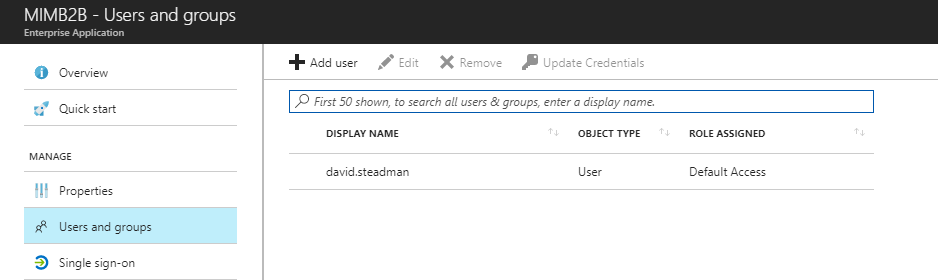

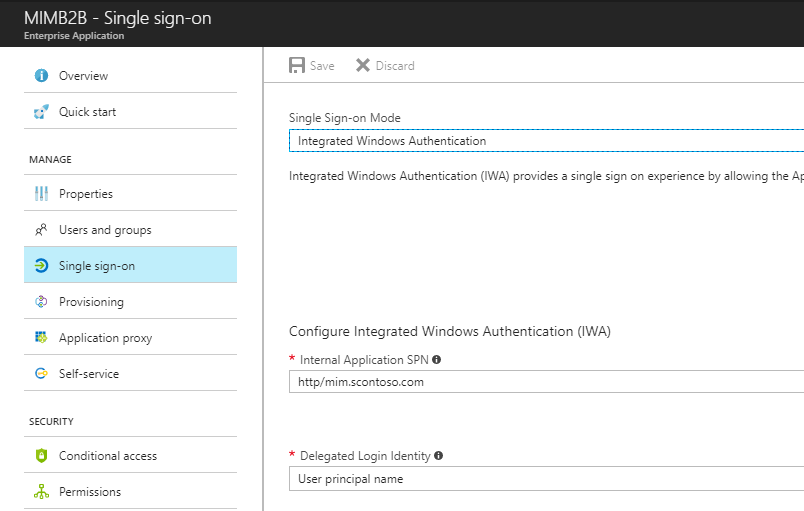

Volitelné: proxy aplikací pro hosty B2B, kteří se přihlašuje k portálu MIM

Teď, když jsme vytvořili pravidla synchronizace v MIM. V konfiguraci proxy aplikací definujte použití objektu zabezpečení cloudu k povolení KCD na proxy serveru aplikace. Dále uživatele ručně přidal do správy uživatelů a skupin. Možnosti nezozorovat uživatele, dokud v MIM nedojde k vytvoření, aby se po zřízení přidal host do skupiny office, vyžaduje trochu více konfigurace, která není v tomto dokumentu popsaná.

Po dokončení konfigurace se přihlaste uživatele B2B a zobrazte aplikaci.

Další kroky

Jak zřídit uživatele ve službě AD DS

Referenční informace o funkcích pro FIM 2010

Jak poskytnout zabezpečený vzdálený přístup k místním aplikacím

Stažení konektoru Microsoft Identity Manager pro Microsoft Graph