Konektor Microsoft Identity Manageru pro Microsoft Graph

Shrnutí

Konektor Microsoft Identity Manageru pro Microsoft Graph umožňuje dalším scénářům integrace pro zákazníky Microsoft Entra ID P1 nebo P2. Zobrazí se v metaverzi synchronizace MIM k dalším objektům získaným z rozhraní Microsoft Graph API v1 a beta verzi.

Probírané scénáře

Správa životního cyklu účtu B2B

Počáteční scénář konektoru Microsoft Identity Manageru pro Microsoft Graph je jako konektor, který pomáhá automatizovat správu životního cyklu účtu služby AD DS pro externí uživatele. V tomto scénáři organizace synchronizuje zaměstnance s Microsoft Entra ID ze služby AD DS pomocí microsoft Entra Connect a pozvala také hosty do svého adresáře Microsoft Entra. Pozvání hosta vede k objektu externího uživatele v adresáři Microsoft Entra organizace, který není ve službě AD DS dané organizace. Pak chce organizace těmto hostům poskytnout přístup k integrovanému ověřování Windows nebo k aplikacím založeným na protokolu Kerberos prostřednictvím proxy aplikace Microsoft Entra nebo jiných mechanismů brány. Proxy aplikace Microsoft Entra vyžaduje, aby každý uživatel měl pro účely identifikace a delegování vlastní účet SLUŽBY AD DS.

Pokud chcete zjistit, jak nakonfigurovat synchronizaci MIM tak, aby automaticky vytvářela a udržovala účty AD DS pro hosty, po přečtení pokynů v tomto článku pokračujte v článku spolupráci Microsoft Entra business-to-business (B2B) s MIM 2016 a proxy aplikací Microsoft Entra. Tento článek ukazuje pravidla synchronizace potřebná pro konektor.

Další scénáře správy identit

Konektor se dá použít pro jiné konkrétní scénáře správy identit zahrnující vytvoření, čtení, aktualizaci a odstranění objektů uživatelů, skupin a kontaktů v Microsoft Entra ID mimo synchronizaci uživatelů a skupin s Microsoft Entra ID. Při vyhodnocování potenciálních scénářů mějte na paměti, že tento konektor nejde provozovat ve scénáři, což by vedlo k překrývání toku dat, skutečnému nebo potenciálnímu konfliktu synchronizace s nasazením Microsoft Entra Connect. Microsoft Entra Connect je doporučeným přístupem k integraci místních adresářů s ID Microsoft Entra pomocí synchronizace uživatelů a skupin z místních adresářů do Microsoft Entra ID. Microsoft Entra Connect má mnoho dalších synchronizačních funkcí a umožňuje scénáře, jako je heslo a zpětný zápis zařízení, které nejsou možné pro objekty vytvořené MIM. Pokud se například data přenesou do služby AD DS, ujistěte se, že jsou vyloučená z nástroje Microsoft Entra Connect, který se pokouší tyto objekty spárovat zpět do adresáře Microsoft Entra. Tento konektor nelze použít ani k provádění změn objektů Microsoft Entra, které byly vytvořeny aplikací Microsoft Entra Connect.

Příprava na použití konektoru pro Microsoft Graph

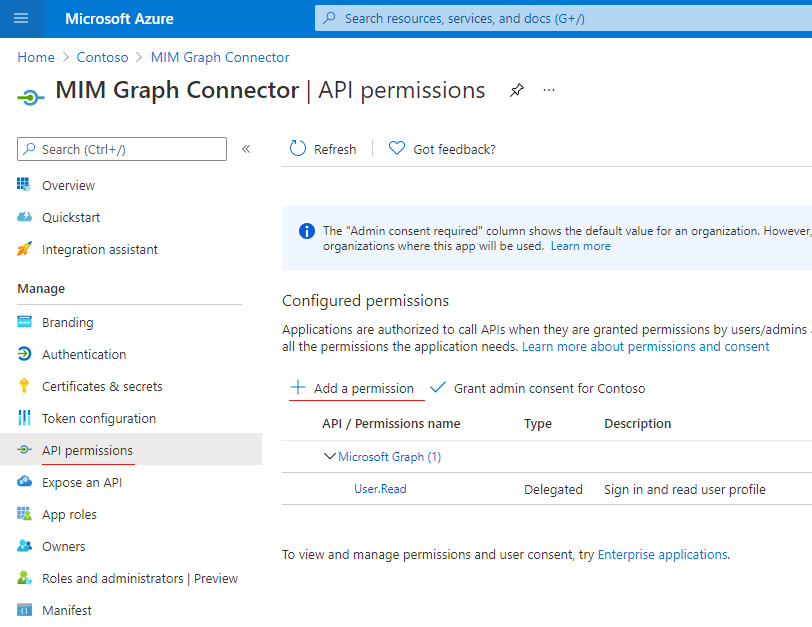

Autorizace konektoru pro načtení nebo správu objektů v adresáři Microsoft Entra

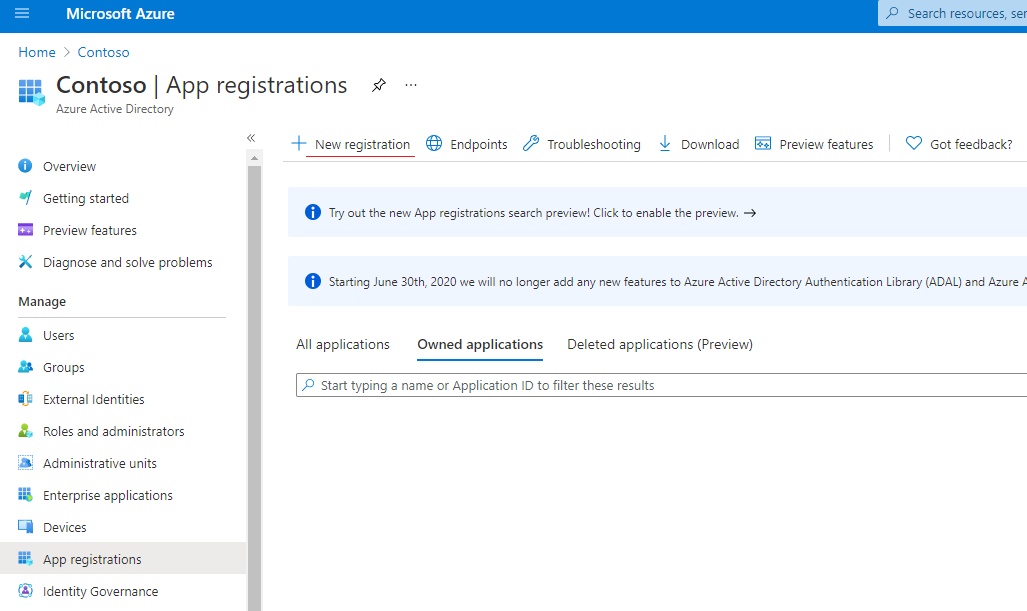

Konektor vyžaduje vytvoření webové aplikace nebo aplikace API v Microsoft Entra ID, aby bylo možné ji autorizovat s příslušnými oprávněními pro provoz na objektech Microsoft Entra prostřednictvím Microsoft Graphu.

Obrázek 1. Registrace nové aplikace

Na webu Azure Portal otevřete vytvořenou aplikaci a uložte ID aplikace jako ID klienta pro pozdější použití na stránce připojení ma:

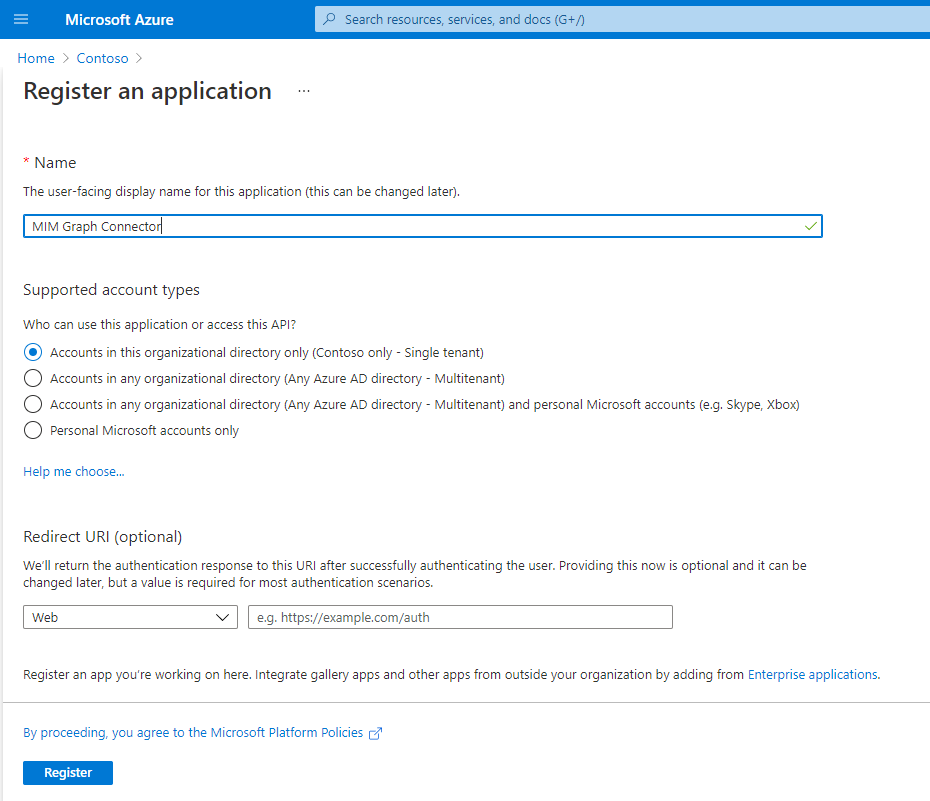

Vygenerujte nový tajný klíč klienta otevřením Certifikáty & tajných kódů. Nastavte popis klíče a vyberte maximální dobu trvání. Uložte změny a načtěte tajný klíč klienta. Hodnota tajného klíče klienta nebude po opuštění stránky k dispozici k dalšímu zobrazení.

Obrázek 2. Nový tajný klíč klienta

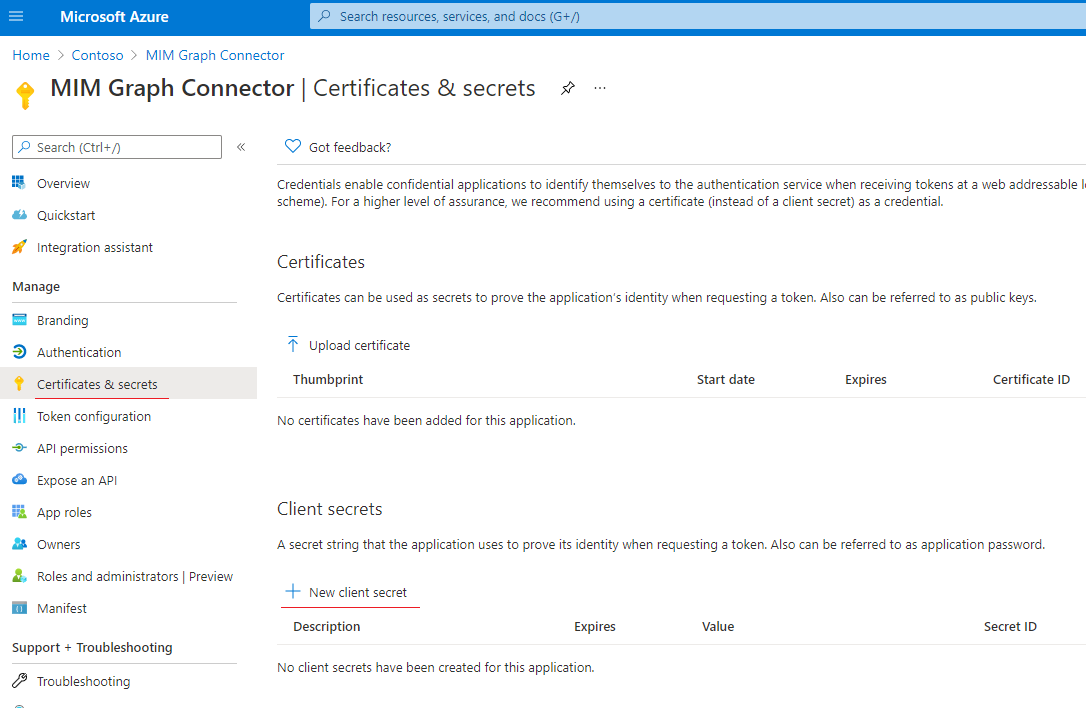

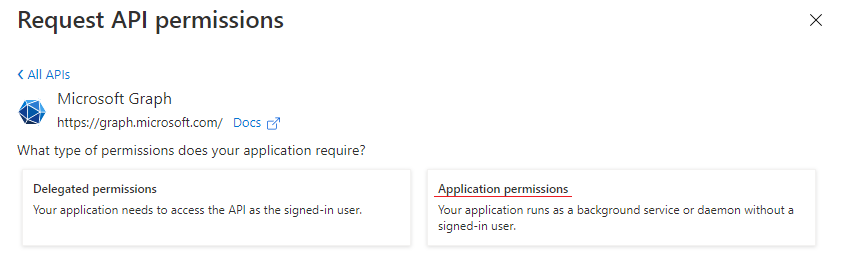

Udělte aplikaci správná oprávnění pro Microsoft Graph otevřením sekce "API Permissions"

Obrázek 3 Přidání nového rozhraní API

Obrázek 3 Přidání nového rozhraní APIVyberte oprávnění aplikace Microsoft Graph.

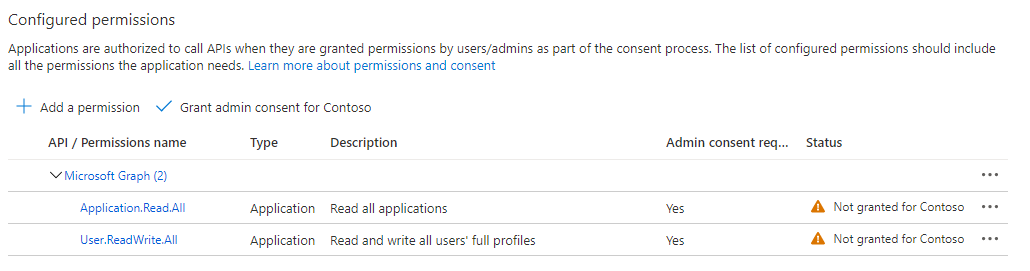

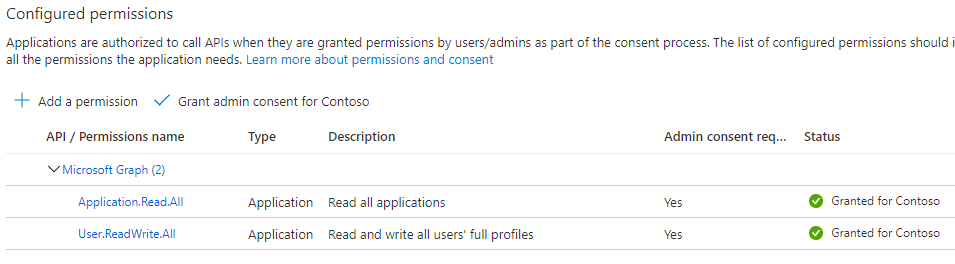

Odvolat všechna nepotřebná oprávnění

Do aplikace by se mělo přidat následující oprávnění, aby bylo možné používat rozhraní Microsoft Graph API v závislosti na scénáři:

Operace s objektem Požadováno oprávnění Typ oprávnění detekce schématu Application.Read.AllAplikace Skupina importu Group.Read.AllneboGroup.ReadWrite.AllAplikace Importovat uživatele User.Read.All,User.ReadWrite.All,Directory.Read.AllneboDirectory.ReadWrite.AllAplikace Další podrobnosti o požadovaných oprávněních najdete v referenčních informacích o oprávněních .

Poznámka

Oprávnění Application.Read.All je povinné pro detekci schématu a musí být uděleno bez ohledu na typ objektu, se kterým konektor pracuje.

- Udělte správci souhlas pro vybraná oprávnění.

Instalace konektoru

- Před instalací konektoru se ujistěte, že na synchronizačním serveru máte následující:

- Microsoft .NET 4.6.2 Framework nebo novější

- Microsoft Identity Manager 2016 SP2 a musí používat opravu hotfix 4.4.1642.0 KB4021562 nebo novější.

Konektor pro Microsoft Graph je kromě dalších konektorů pro Microsoft Identity Manager 2016 SP2 k dispozici jako stažení z webu Microsoft Download Center.

Restartujte synchronizační službu MIM.

Konfigurace konektoru

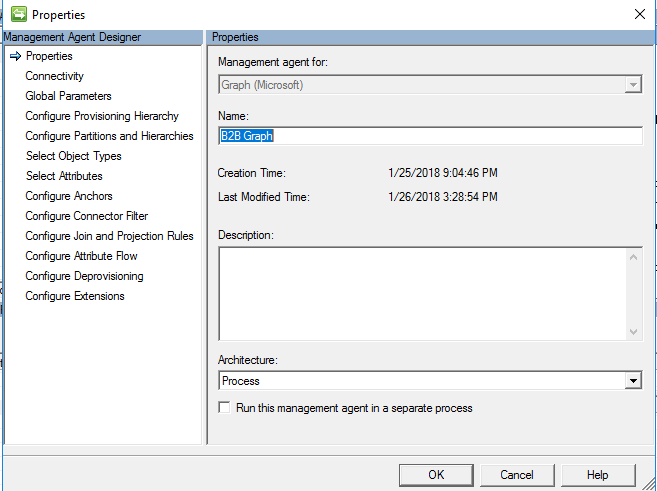

- V uživatelském rozhraní Synchronization Service Manager vyberte Konektory a Vytvořit. Vyberte Graph (Microsoft), vytvořte konektor a zadejte popisný název.

- V uživatelském rozhraní synchronizační služby MIM zadejte ID aplikace a vygenerovaný tajný klíč klienta. Každý agent pro správu nakonfigurovaný v MIM Sync by měl mít v MICROSOFT Entra ID vlastní aplikaci, aby se zabránilo paralelnímu spuštění importu pro stejnou aplikaci.

Obrázek 4. Stránka Připojení

Stránka připojení (obrázek 4) obsahuje verzi rozhraní Graph API, která se používá a název tenanta. ID klienta a tajný klíč klienta představují ID aplikace a hodnotu klíče aplikace, která byla dříve vytvořena v Microsoft Entra ID.

Konektor ve výchozím nastavení používá verzi v1.0 a přihlašovací a grafové koncové body globální služby Microsoft Graph. Pokud je váš tenant v národním cloudu, budete muset změnit konfiguraci tak, aby používala koncové body pro národní cloud. Upozorňujeme, že některé funkce Graphu, které jsou v globální službě, nemusí být dostupné ve všech národních cloudech.

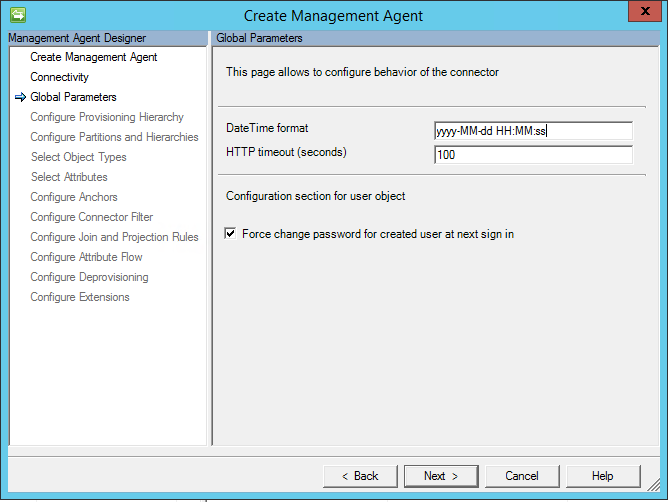

- Proveďte potřebné změny na stránce Globální parametry:

Obrázek 5. Stránka Globální parametry

Stránka globálních parametrů obsahuje následující nastavení:

Formát DateTime – formát, který se používá pro libovolný atribut s typem Edm.DateTimeOffset. Všechna data se během importu převedou na řetězec pomocí tohoto formátu. Nastavený formát se použije pro každý atribut, který ukládá data.

Časový limit PROTOKOLU HTTP (sekundy) – časový limit v sekundách, který se použije při každém volání PROTOKOLU HTTP do Graphu.

Vynutit změnu hesla pro vytvořeného uživatele při příštím přihlášení – tato možnost se používá pro nového uživatele, který se vytvoří během exportu. Pokud je povolena možnost, forceChangePasswordNextSignIn vlastnost bude nastavena na true, jinak bude false.

Konfigurace schématu a operací konektoru

- Nakonfigurujte schéma. Konektor podporuje následující seznam typů objektů při použití s koncovým bodem Graphu v1.0:

Uživatel

Úplný/delta import

Export (přidání, aktualizace, odstranění)

Skupina

Úplný/rozdílový import

Export (přidání, aktualizace, odstranění)

Další typy objektů se můžou zobrazit, když konektor nakonfigurujete tak, aby používal koncový bod Graph beta.

Seznam podporovaných typů atributů:

Edm.BooleanEdm.StringEdm.DateTimeOffset(řetězec v prostoru spojnice)microsoft.graph.directoryObject(odkaz na prostor konektoru na některý z podporovaných objektů)microsoft.graph.contact

Vícehodnotové atributy (Kolekce) jsou podporovány také pro libovolný typ z výše uvedeného seznamu.

Konektor používá atribut "id" pro ukotvení a DN pro všechny objekty. Přejmenování proto není potřeba, protože rozhraní Graph API neumožňuje objektu změnit jeho atribut id.

Životnost přístupového tokenu

Aplikace Graph vyžaduje přístupový token pro přístup k rozhraní Graph API. Konektor požádá o nový přístupový token pro každou iteraci importu (iterace importu závisí na velikosti stránky). Například:

Microsoft Entra ID obsahuje 1 0000 objektů

Velikost stránky nakonfigurovaná v konektoru je 5000

V tomto případě budou během importu dvě iterace, každý z nich vrátí 5000 objektů do synchronizace. Nový přístupový token se tedy bude požadovat dvakrát.

Během exportu se bude vyžadovat nový přístupový token pro každý objekt, který se musí přidat, aktualizovat nebo odstranit.

Filtry dotazů

Koncové body rozhraní Graph API nabízejí možnost omezit množství objektů vrácených dotazy GET zavedením parametru $filter.

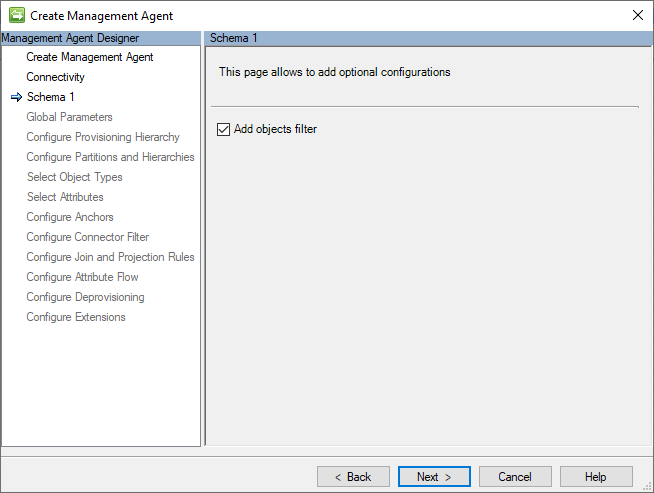

Pokud chcete povolit použití filtrů dotazů ke zlepšení výkonu úplného cyklu importu, na stránce vlastností konektoru Schéma 1 povolte zaškrtávací políčko Přidat filtr pro objekty.

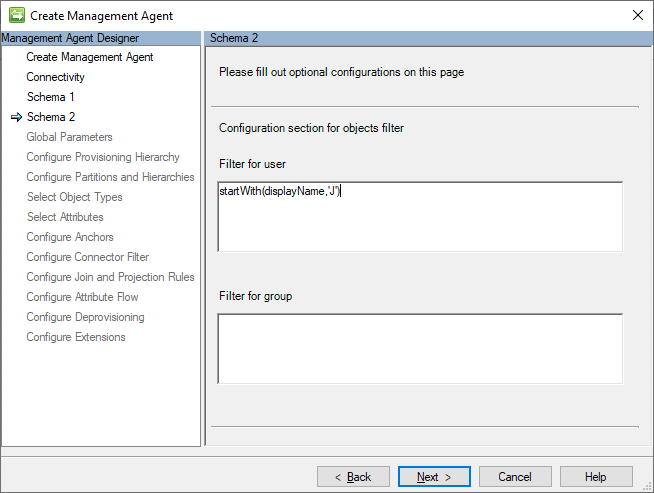

Potom na stránce Schema 2 zadejte výraz, který se použije k filtrování uživatelů, skupin, kontaktů nebo služebních zástupců.

Na snímku obrazovky výše je filtr startsWith(displayName,'J') nastaven tak, aby zobrazoval pouze uživatele, jejichž hodnota atributu displayName začíná na 'J'.

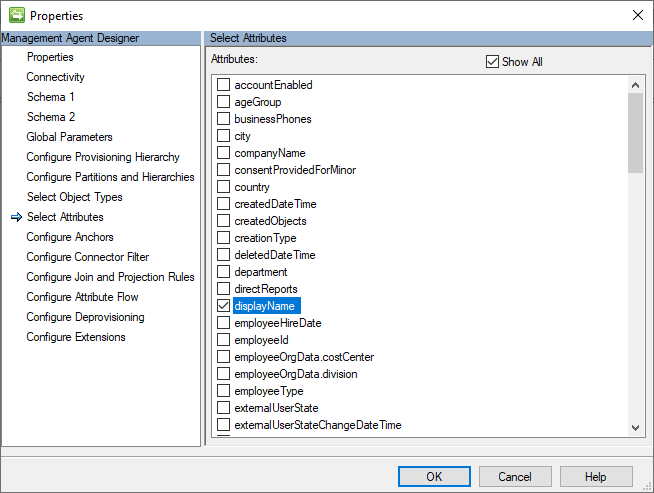

Ujistěte se, že je atribut použitý ve výrazu filtru vybraný ve vlastnostech konektoru.

obrázek stránky nastavení konektoru

Další informace o použití parametrů dotazu $filter naleznete v tomto článku: Použití parametrů dotazu k přizpůsobení odpovědí.

Poznámka

Koncový bod dotazu Delta v současné době nenabízí možnosti filtrování, proto je použití filtrů omezené jenom na úplný import. Při pokusu o spuštění importu delta s povolenými filtry dotazů dojde k chybě.

Řešení problémů

Povolte protokoly

Pokud jsou v "Graphu" nějaké problémy, můžete k jejich lokalizaci použít protokoly. Trasování je tedy možné povolit stejným způsobem jako u obecných konektorů. Nebo jednoduše přidejte následující do miiserver.exe.config (v rámci oddílu system.diagnostics/sources):

<source name="ConnectorsLog" switchValue="Verbose">

<listeners>

<add initializeData="ConnectorsLog"

type="System.Diagnostics.EventLogTraceListener, System, Version=4.0.0.0,

Culture=neutral, PublicKeyToken=b77a5c561934e089"

name="ConnectorsLogListener" traceOutputOptions="LogicalOperationStack,

DateTime, Timestamp, Callstack" />

<remove name="Default" />

</listeners>

</source>

Poznámka

Pokud je povolena možnost Spustit tohoto agenta pro správu v samostatném procesu, měli byste místo miiserver.exe.configpoužít dllhost.exe.config .

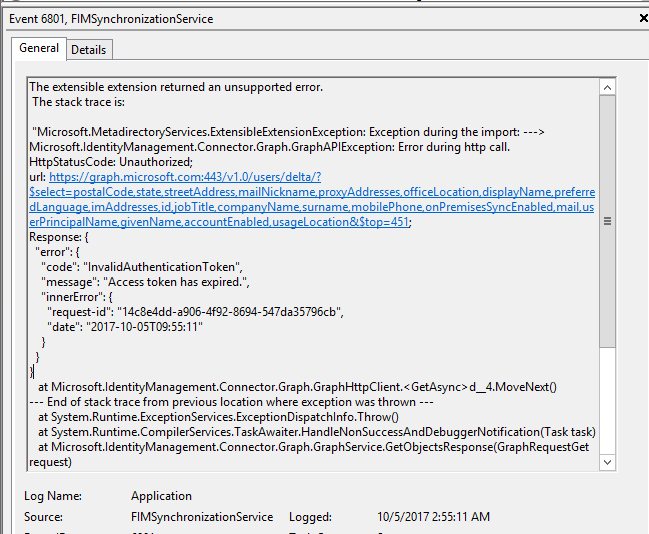

došlo k chybě vypršení platnosti přístupového tokenu

Konektor může vrátit chybu HTTP 401 Neautorizováno, zpráva "Platnost přístupového tokenu vypršela":

Obrázek s detaily chyby

Obrázek 6 Platnost přístupového tokenu vypršela. Chyba

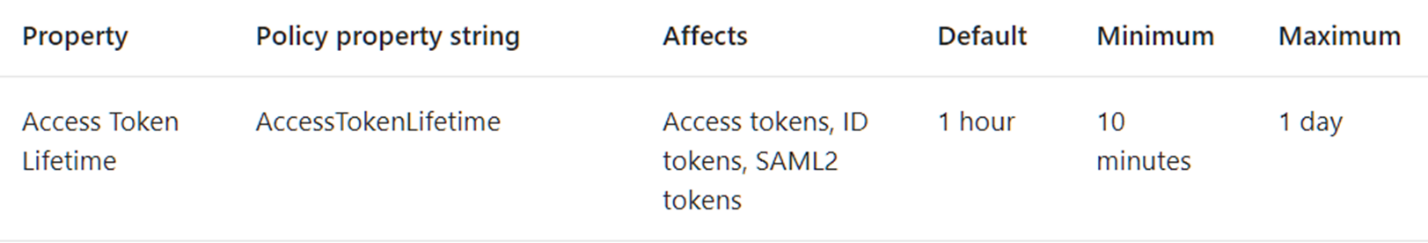

Příčinou tohoto problému může být konfigurace životnosti přístupového tokenu ze strany Azure. Ve výchozím nastavení platnost přístupového tokenu vyprší po 1 hodině. Pokud chcete prodloužit dobu vypršení platnosti, přečtěte si tomto článku.

Příklad použití verze Public Preview modulu Azure AD PowerShellu

New-AzureADPolicy -Definition @('{"TokenLifetimePolicy":{"Version":1, "AccessTokenLifetime":"5:00:00"}}') -DisplayName "OrganizationDefaultPolicyScenario" -IsOrganizationDefault $true -Type "TokenLifetimePolicy"