Konfigurace a používání importovaných certifikátů PKCS s Intune

Microsoft Intune podporuje použití importovaných certifikátů PKCS (Public Key Pair), které se běžně používají pro šifrování S/MIME s Email profily. Některé e-mailové profily v Intune podporují možnost povolit S/MIME, kde můžete definovat podpisový certifikát S/MIME a šifrovací certifikát S/MIME.

Důležité

Jak bylo oznámeno na tomto blogu Microsoft Tech Community, podpora knihovny ADAL (Azure Active Directory Authentication Library) skončí v prosinci 2022. Aby skripty PowerShellu nebo vlastní kód nadále fungovaly při importu uživatelských certifikátů PFX do Intune, musí se aktualizovat tak, aby využívaly knihovnu MSAL (Microsoft Authentication Library). Globální id aplikace Intune by se navíc mělo aktualizovat jedinečným ID aplikace (klienta) přiřazeným vaší aplikaci po registraci v Microsoft Entra ID, aby se zabránilo budoucím problémům s ověřováním.

Na GitHubu byl ukázkový skript PowerShellu, který pomáhá zjednodušit import certifikátů PFX, aktualizován tak, aby odkazoval na MSAL a ID Microsoft Entra aplikace (klienta). Ukázky skriptů v tomto článku se také aktualizují tam, kde je to možné.

Další informace najdete v souboru readme projektu PowerShellu PFXImport na GitHubu a stáhněte si aktualizovaný ukázkový skript.

Šifrování S/MIME je náročné, protože e-maily se šifrují pomocí konkrétního certifikátu:

- Abyste ho mohli dešifrovat, musíte mít privátní klíč certifikátu, který e-mail zašifroval na zařízení, ve kterém e-mail čtete.

- Než vyprší platnost certifikátu na zařízení, měli byste naimportovat nový certifikát, aby zařízení mohly pokračovat v dešifrování nových e-mailů. Prodloužení platnosti těchto certifikátů není podporováno.

- Šifrovací certifikáty se pravidelně obnovují, což znamená, že možná budete chtít na svých zařízeních zachovat předchozí certifikáty, abyste měli jistotu, že starší e-maily budou dál dešifrovány.

Vzhledem k tomu, že stejný certifikát je potřeba používat na různých zařízeních, není možné k tomuto účelu použít profily certifikátů SCEP nebo PKCS , protože tyto mechanismy doručování certifikátů poskytují jedinečné certifikáty pro každé zařízení.

Další informace o používání S/MIME s Intune najdete v tématu Použití S/MIME k šifrování e-mailů.

Podporované platformy

Intune podporuje import certifikátů PFX pro následující platformy:

- Registrace správce zařízení s Androidem

- Android Enterprise:

- Plně spravovaná

- pracovní profil Corporate-Owned

- pracovní profil Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

Důležité

Správa správců zařízení s Androidem je zastaralá a pro zařízení s přístupem k Google Mobile Services (GMS) už není dostupná. Pokud aktuálně používáte správu správce zařízení, doporučujeme přepnout na jinou možnost správy Androidu. Dokumentace k podpoře a nápovědě zůstává k dispozici pro některá zařízení bez GMS se systémem Android 15 a starším. Další informace najdete v tématu Ukončení podpory správce zařízení s Androidem na zařízeních GMS.

Požadavky

Pokud chcete používat importované certifikáty PKCS s Intune, budete potřebovat následující infrastrukturu:

Certificate Connector pro Microsoft Intune:

Certificate Connector zpracovává požadavky na soubory PFX importované do Intune pro šifrování e-mailu S/MIME pro konkrétního uživatele. Ujistěte se, že každý konektor, který nainstalujete, má přístup k privátnímu klíči, který se používá k šifrování hesel nahraných souborů PFX.

Informace o konektoru certificate najdete tady:

Windows Server:

Certificate Connector se nainstaluje na Windows Server, který splňuje požadavky na konektory.

Visual Studio 2015 nebo novější (volitelné):

Pomocí sady Visual Studio vytvoříte pomocný modul PowerShellu s rutinami pro import certifikátů PFX do Microsoft Intune. Pokud chcete získat pomocné rutiny PowerShellu, přečtěte si téma PFXImport projektu PowerShellu na GitHubu.

Jak to funguje…

Pokud k nasazení importovaného certifikátu PFX pro uživatele použijete Intune, kromě zařízení jsou k dispozici dvě komponenty:

služba Intune: Ukládá certifikáty PFX v šifrovaném stavu a zpracovává nasazení certifikátu do zařízení uživatele. Hesla, která chrání privátní klíče certifikátů, se před nahráním zašifrují pomocí modulu hardwarového zabezpečení (HSM) nebo kryptografie windows, což zajišťuje, že Intune nebudou mít k privátnímu klíči přístup.

Certificate Connector pro Microsoft Intune: Když zařízení požádá o certifikát PFX, který byl importován do Intune, odesílají se do konektoru šifrované heslo, certifikát a veřejný klíč zařízení. Konektor dešifruje heslo pomocí místního privátního klíče a před odesláním certifikátu zpět do Intune znovu zašifruje heslo (a všechny profily plist, pokud používáte iOS). Intune pak doručí certifikát do zařízení a zařízení ho dešifruje pomocí privátního klíče zařízení a nainstaluje certifikát.

Import certifikátů PFX do Intune

Pomocí Microsoft Graphu můžete importovat certifikáty PFX uživatelů do Intune. Pomocná rutina PFXImport projektu PowerShellu na GitHubu poskytuje rutiny pro snadné provádění operací.

Pokud dáváte přednost použití vlastního řešení pomocí Graphu, použijte typ prostředku userPFXCertificate.

Sestavení rutin PFXImport projektu PowerShellu

Pokud chcete používat rutiny PowerShellu, sestavíte projekt sami pomocí sady Visual Studio. Proces je přímočarý, a i když může běžet na serveru, doporučujeme ho spustit na pracovní stanici.

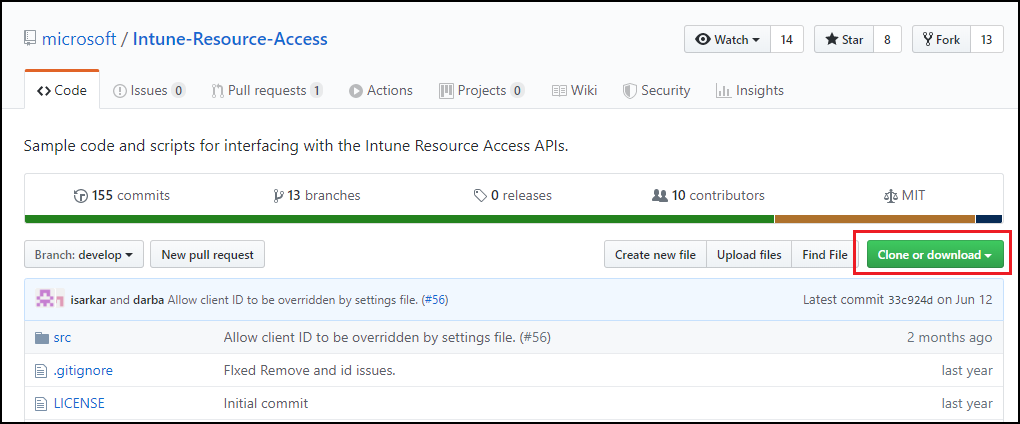

Přejděte do kořenového adresáře úložiště Intune-Resource-Access na GitHubu a pak úložiště stáhněte nebo naklonujte pomocí Gitu do svého počítače.

Přejděte na

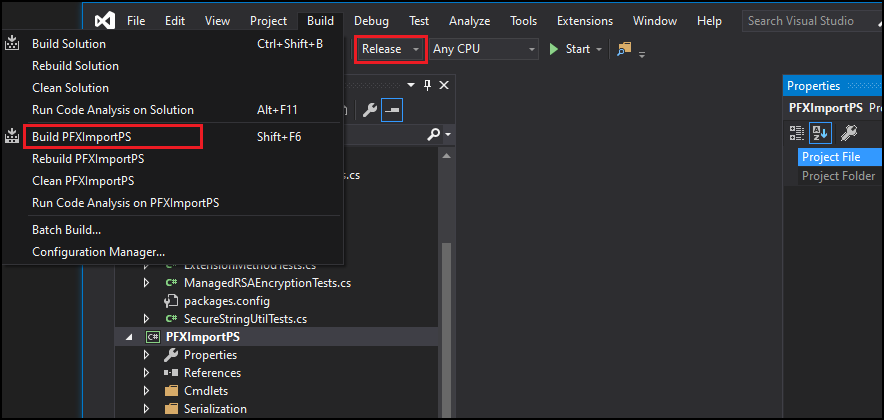

.\Intune-Resource-Access-develop\src\PFXImportPowershell\a otevřete projekt v sadě Visual Studio pomocí PFXImportPS.sln souboru.V horní části změňte z Ladění na Vydané.

Přejděte na Build (Sestavení ) a vyberte Build PFXImportPS (Sestavení PFXImportPS). Za chvíli se v levém dolním rohu sady Visual Studio zobrazí potvrzení o úspěšném sestavení .

Proces sestavení vytvoří novou složku s modulem PowerShellu na adrese

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release.Tuto složku vydané verze použijete pro další kroky.

Vytvoření veřejného klíče šifrování

Certifikáty PFX a jejich privátní klíče můžete importovat do Intune. Heslo chránící privátní klíč je šifrované pomocí veřejného klíče, který je uložený místně. Ke generování a ukládání párů veřejného a privátního klíče můžete použít kryptografii systému Windows, modul hardwarového zabezpečení nebo jiný typ kryptografie. V závislosti na použitém typu kryptografie je možné pro účely zálohování exportovat pár veřejného a privátního klíče ve formátu souboru.

Modul PowerShellu poskytuje metody pro vytvoření klíče pomocí kryptografie systému Windows. Klíč můžete vytvořit také pomocí jiných nástrojů.

Vytvoření šifrovacího klíče pomocí kryptografie systému Windows

Zkopírujte složku Release vytvořenou sadou Visual Studio na server, na který jste nainstalovali Certificate Connector pro Microsoft Intune. Tato složka obsahuje modul PowerShellu.

Na serveru otevřete PowerShell jako správce a pak přejděte do složky Release , která obsahuje modul PowerShellu.

Pokud chcete modul importovat, spusťte

Import-Module .\IntunePfxImport.psd1příkaz a importujte modul.Pak spusťte příkaz

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"Tip

Zprostředkovatel, který používáte, musí být znovu vybrán při importu certifikátů PFX. Můžete použít poskytovatele úložiště softwarových klíčů od Microsoftu, i když se podporuje použití jiného poskytovatele. Jako příklad je uveden také název klíče a můžete použít jiný název klíče podle svého výběru.

Pokud plánujete importovat certifikát z pracovní stanice, můžete tento klíč exportovat do souboru pomocí následujícího příkazu:

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"Privátní klíč se musí importovat na každý server, který je hostitelem Certificate Connectoru pro Microsoft Intune, aby bylo možné úspěšně zpracovat importované certifikáty PFX.

Použití modulu hardwarového zabezpečení (HSM)

K vygenerování a uložení páru veřejného a privátního klíče můžete použít modul hardwarového zabezpečení (HSM). Další informace najdete v dokumentaci k poskytovateli HSM.

Import certifikátů PFX

Následující proces používá rutiny PowerShellu jako příklad importu certifikátů PFX. V závislosti na vašich požadavcích můžete vybrat různé možnosti.

Mezi možnosti patří:

Zamýšlený účel (seskupování certifikátů na základě značky):

- nepřiřazeno

- smimeEncryption

- smimeSigning

Schéma odsazení:

- oaepSha256

- oaepSha384

- oaepSha512

Vyberte poskytovatele úložiště klíčů, který odpovídá poskytovateli, kterého jste použili k vytvoření klíče.

Import certifikátu PFX

Exportujte certifikáty z libovolné certifikační autority (CA) podle dokumentace od poskytovatele. Pro službu Microsoft Active Directory Certificate Services můžete použít tento ukázkový skript.

Na serveru otevřete PowerShell jako správce a pak přejděte do složky Release , která obsahuje powershellový modul IntunePfxImport.psd1.

Poznámka

Před spuštěním intunePfxImport.psd1 je nutné provést následující změny pro tenanty GCC High a DoD.

K úpravě souboru použijte textový editor nebo prostředí PowerShell ISE, čímž se aktualizují koncové body služby pro prostředí GCC High. Všimněte si, že tyto aktualizace změní identifikátory URI z .com na přípony .us . IntunePfxImport.psd1 obsahuje celkem dvě aktualizace. Jedna pro AuthURI a druhá pro GraphURI:

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }Po uložení změn restartujte PowerShell.

Pokud chcete modul importovat, spusťte příkaz

Import-Module .\IntunePfxImport.psd1Pokud se chcete ověřit ve službě Intune Graph, spusťte příkaz

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>"Poznámka

Vzhledem k tomu, že se ověřování spouští v Graphu, musíte zadat oprávnění pro AppID. Pokud tento nástroj používáte poprvé, vyžaduje se Globální správce. Rutiny PowerShellu používají stejné AppID jako u powershellových Intune Samples.

Převeďte heslo pro každý soubor PFX, který importujete, na zabezpečený řetězec spuštěním příkazu

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Force.Pokud chcete vytvořit objekt UserPFXCertificate, spusťte příkaz

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"Například:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Poznámka

Při importu certifikátu z jiného systému, než je server, na kterém je konektor nainstalovaný, musíte použít následující příkaz, který obsahuje cestu k souboru klíče:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"Síť VPN není podporována jako zamýšlený účel.

Spuštěním příkazu importujte objekt UserPFXCertificate do Intune.

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectPokud chcete ověřit, že se certifikát naimportoval, spusťte příkaz

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"Pokud chcete vyčistit mezipaměť tokenů Microsoft Entra a nečekat na vypršení její platnosti, spusťte příkaz .

Remove-IntuneAuthenticationToken

Další informace o dalších dostupných příkazech najdete v souboru readme v tématu PFXImport projektu PowerShellu na GitHubu.

Vytvoření importovaného profilu certifikátu PKCS

Po importu certifikátů do Intune vytvořte profil importovaného certifikátu PKCS a přiřaďte ho Microsoft Entra skupinám.

Poznámka

Po vytvoření profilu importovaného certifikátu PKCS jsou hodnoty Zamýšleného účelu a Poskytovatele úložiště klíčů (KSP) v profilu jen pro čtení a nedají se upravovat. Pokud pro některé z těchto nastavení potřebujete jinou hodnotu, vytvořte a nasaďte nový profil.

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte a přejděte na Zařízení>Spravovat zařízení>– Vytvořit konfiguraci>.

Zadejte tyto vlastnosti:

- Platforma: Zvolte platformu vašich zařízení.

- Profil: Vyberte importovaný certifikát PKCS. Nebo vyberte Šablony>importovaný certifikát PKCS.

Vyberte Vytvořit.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název profilu. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrý název profilu je například profil certifikátu importovaný ve službě PKCS pro celou společnost.

- Popis: Zadejte popis profilu. Toto nastavení není povinné, ale doporučujeme ho zadat.

Vyberte Další.

V části Nastavení konfigurace zadejte následující vlastnosti:

Zamýšlený účel: Zadejte zamýšlený účel certifikátů importovaných pro tento profil. Správci můžou importovat certifikáty s různými zamýšlenými účely (například podepisování S/MIME nebo šifrování S/MIME). Zamýšlený účel vybraný v profilu certifikátu odpovídá profilu certifikátu se správnými importovanými certifikáty. Zamýšleným účelem je seskupit importované certifikáty a nezaručuje, že certifikáty importované s danou značkou budou splňovat zamýšlený účel. Při importu více certifikátů pro jednoho uživatele Intune vybere importovaný certifikát s nejnovějším počátečním datem a časem certifikátu v případě, že existuje více než jeden certifikát se stejným zamýšleným účelem.

Poskytovatel úložiště klíčů (KSP): V případě Windows vyberte, kam se mají klíče na zařízení ukládat.

Tento krok platí jenom pro profily zařízení s Androidem Enterprise pro plně spravovaný, vyhrazený a pracovní profil Corporate-Owned.

V části Aplikace nakonfigurujte přístup k certifikátům , abyste mohli spravovat způsob udělování přístupu k certifikátům aplikacím. Vyberte si z:

- Vyžadovat souhlas uživatele pro aplikace(výchozí) – Uživatelé musí schválit použití certifikátu všemi aplikacemi.

- Udělovat bezobslužné udělení pro konkrétní aplikace (vyžadovat souhlas uživatele pro jiné aplikace) – Pomocí této možnosti vyberte Přidat aplikace a pak vyberte jednu nebo více aplikací, které budou certifikát bez zásahu uživatele bez zásahu uživatele používat.

Vyberte Další.

V Zadání vyberte uživatele nebo skupinu uživatelů, kterým se zobrazí váš profil. Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Vyberte Další.

(Platí pouze pro Windows 10/11) V části Pravidla použitelnosti zadejte pravidla použitelnosti pro upřesnění přiřazení tohoto profilu. Profil můžete přiřadit nebo nepřiřazovat na základě edice operačního systému nebo verze zařízení.

Další informace najdete v tématu Pravidla použitelnosti v tématu Vytvoření profilu zařízení v Microsoft Intune.

Vyberte Další.

V Zkontrolovat a vytvořit zkontrolujte nastavení. Když vyberete Vytvořit, změny se uloží a profil se přiřadí. Zásada se taky zobrazuje v seznamu profilů.

Podpora pro partnery třetích stran

Následující partneři poskytují podporované metody nebo nástroje, které můžete použít k importu certifikátů PFX do Intune.

DigiCert

Pokud používáte službu DigiCert PKI Platform, můžete k importu certifikátů PFX do Intune použít nástroj DigiCert Import pro Intune certifikáty S/MIME. Použití tohoto nástroje nahrazuje nutnost postupovat podle pokynů v části Import certifikátů PFX do Intune, které jsou podrobně popsány výše v tomto článku.

Další informace o nástroji DigiCert Import, včetně postupu jeho získání, najdete v znalostní báze https://knowledge.digicert.com/tutorials/microsoft-intune.html DigiCert.

EverTrust

Pokud jako řešení infrastruktury veřejných klíčů používáte EverTrust, samostatné nebo kombinované s existující infrastrukturou veřejných klíčů, můžete nakonfigurovat EverTrust Horizon tak, aby importoval certifikáty PFX do Intune. Po dokončení integrace nebudete muset postupovat podle pokynů v části Import certifikátů PFX do Intune, které jsou popsané výše v tomto článku.

Další informace o integraci EverTrust s Intune najdete v tématu https://evertrust.fr/horizon-and-intune-integration/.

KeyTalk

Pokud používáte službu KeyTalk, můžete tuto službu nakonfigurovat tak, aby importovali certifikáty PFX do Intune. Po dokončení integrace nebudete muset postupovat podle pokynů v části Import certifikátů PFX k Intune Intune, které jsou podrobně popsané výše v tomto článku.

Další informace o integraci keyTalku s Intune najdete https://keytalk.com/support v znalostní báze KeyTalk.

Další kroky

Intune uživatelské rozhraní zobrazuje Windows Server zařízení na rozdíl od klientů Windows pro scénář Správy zabezpečení pro Microsoft Defender for Endpoint

Aby bylo možné podporovat scénář Správy zabezpečení pro Microsoft Defender for Endpoint (MDE konfigurace zabezpečení), Intune brzy rozliší zařízení s Windows v Microsoft Entra ID jako Windows Server pro zařízení se systémem Windows Server nebo jako Windows pro zařízení, která používají Windows 10 nebo Windows 11.

Díky této změně budete moct zlepšit cílení zásad pro Microsoft Defender for Endpoint konfiguraci zabezpečení. Budete například moct používat dynamické skupiny, které se skládají jenom z Windows Server zařízení nebo jenom z klientských zařízení s Windows (Windows 10/11).