Základy ověřování NIST

Informace v tomto článku vám pomohou seznámit se s terminologií přidruženou k pokynům NIST (National Institute of Standards and Technology). Kromě toho jsou definovány koncepty technologie TPM (Trusted Platform Module) a ověřovacích faktorů.

Terminologie

K pochopení terminologie NIST použijte následující tabulku.

| Pojem | definice |

|---|---|

| Kontrolní výraz | Příkaz od ověřovatele k předávající straně, která obsahuje informace o odběrateli. Kontrolní výraz může obsahovat ověřené atributy. |

| Ověřování | Proces ověření identity subjektu |

| Ověřovací faktor | Něco, co jste, víte nebo máte. Každý ověřovací objekt má jeden nebo více ověřovacích faktorů. |

| Autentikátor | Něco, co deklarant vlastní a řídí ověření identity deklarace identity |

| Žalobce | Identita subjektu , která se má ověřit pomocí jednoho nebo více ověřovacích protokolů |

| Reference | Objekt nebo datová struktura, která autoritativně spojuje identitu s alespoň jedním ověřovacím programem odběratele, který má odběratel a řídí |

| Poskytovatel služeb přihlašovacích údajů (CSP) | Důvěryhodná entita, která vydává nebo registruje ověřovatele odběratelů a vydává elektronické přihlašovací údaje odběratelům |

| Předávající strana | Entita, která spoléhá na ověřovací kontrolní výraz nebo ověřovací výraz deklarace identity a přihlašovací údaje, obvykle k udělení přístupu k systému |

| Předmět | Osoba, organizace, zařízení, hardware, síť, software nebo služba |

| Odběratel | Strana, která obdržela přihlašovací údaje nebo ověřovací program od poskytovatele CSP |

| Čip TPM (Trusted Platform Module) | Modul odolný proti manipulaci, který dělá kryptografické operace, včetně generování klíčů |

| Ověřovatel | Entita, která ověřuje identitu deklarace identity ověřením vlastnictví a kontroly ověřovatelů |

Informace o technologii Trusted Platform Module

TPM má hardwarové funkce související se zabezpečením: Čip TPM nebo hardwarový čip TPM je zabezpečený kryptografický procesor, který pomáhá generovat, ukládat a omezovat používání kryptografických klíčů.

Informace o čipech TPM a Windows najdete v tématu Trusted Platform Module.

Poznámka:

Softwarový čip TPM je emulátor, který napodobuje funkce čipu TPM hardwaru.

Faktory ověřování a jejich silné stránky

Ověřovací faktory můžete seskupit do tří kategorií:

Síla ověřovacího faktoru je určená tím, jak jste si jistí, že je to jenom odběratel, ví nebo má. Organizace NIST poskytuje omezené pokyny k síle ověřovacího faktoru. Pomocí informací v následující části se dozvíte, jak Microsoft posuzuje silné stránky.

Něco, co víte

Hesla představují nejběžnější známou věc a představují největší prostor pro útoky. Následující omezení rizik zlepšují důvěru odběratele. Jsou efektivní při prevenci útoků pomocí hesla, jako jsou útok hrubou silou, odposlouchávání a sociální inženýrství:

Něco, co máte

Síla něčeho, co máte, je založená na pravděpodobnosti, že si ho odběratel ponechá ve vlastnictví, aniž by k němu útočník získal přístup. Například při ochraně před interními hrozbami má osobní mobilní zařízení nebo hardwarový klíč vyšší spřažení. Zařízení nebo hardwarový klíč je bezpečnější než stolní počítač v kanceláři.

Něco, co jste

Při určování požadavků na něco, co jste, zvažte, jak snadné je, aby útočník získal nebo zpochybní něco jako biometrické. NIST připravuje rámec pro biometrické údaje, ale v současné době nepřijímá biometrické údaje jako jediný faktor. Musí být součástí vícefaktorového ověřování (MFA). Toto opatření je způsobeno tím, že biometrické údaje vždy neposkytují přesnou shodu jako hesla. Další informace naleznete v tématu Síla funkce pro authenticátory – biometrické údaje (SOFA-B).

ARCHITEKTURA SOFA-B pro kvantifikaci biometrické síly:

- Míra nepravdivé shody

- Nepravda míra selhání

- Míra chyb detekce prezentačních útoků

- Úsilí potřebné k provedení útoku

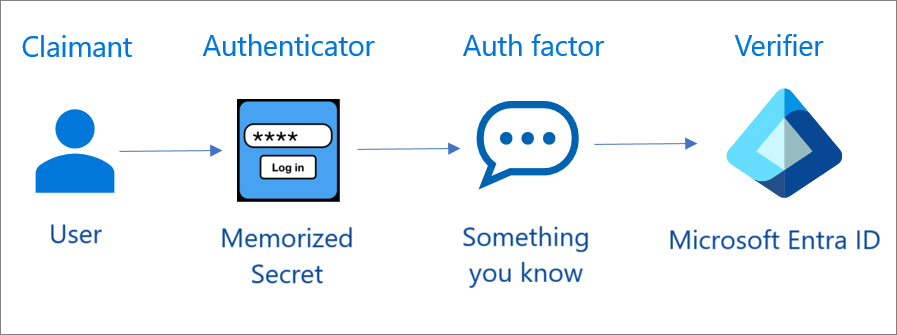

Jednofaktorové ověřování

Jednofaktorové ověřování můžete implementovat pomocí ověřovacího objektu, který ověřuje něco, co znáte nebo jsou. Jako ověřování se akceptuje něco, co jste, ale neakceptuje se výhradně jako ověřovací objekt.

Vícefaktorové ověřování

Vícefaktorové ověřování můžete implementovat pomocí ověřovacího programu MFA nebo dvoufaktorového ověřování. Ověřovací program MFA vyžaduje pro jednu transakci ověřování dva faktory ověřování.

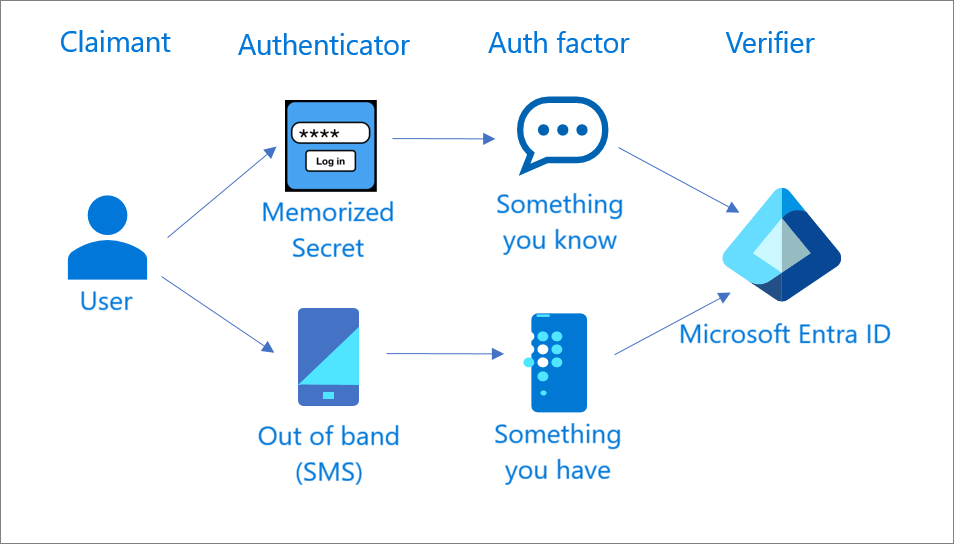

Vícefaktorové ověřování se dvěma jednofaktorovými ověřovacími faktory

Vícefaktorové ověřování vyžaduje dva faktory ověřování, které můžou být nezávislé. Příklad:

Zapamatovaný tajný kód (heslo) a mimo pásmo (SMS)

Zapamatovaný tajný kód (heslo) a jednorázové heslo (hardware nebo software)

Tyto metody umožňují dvě nezávislé ověřovací transakce s ID Microsoft Entra.

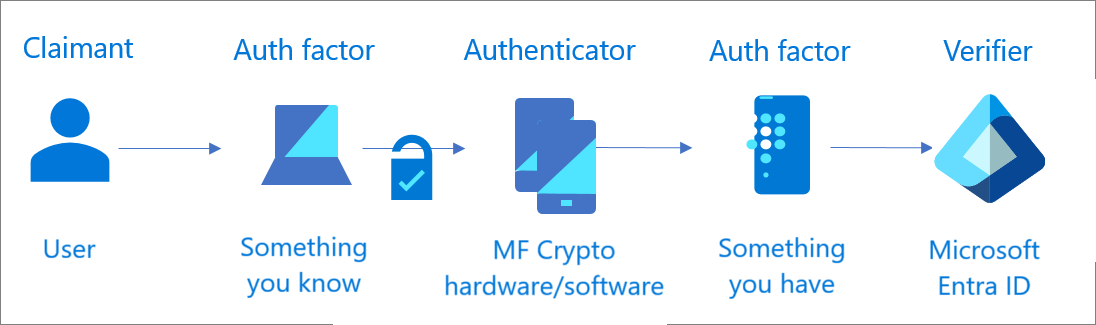

Vícefaktorové ověřování s jedním vícefaktorovým ověřováním

Vícefaktorové ověřování vyžaduje jeden faktor (něco, co víte nebo jsou) k odemknutí druhého faktoru. Toto uživatelské prostředí je snazší než více nezávislých ověřovacích modulů.

Jedním z příkladů je aplikace Microsoft Authenticator v režimu bez hesla: přístup uživatele k zabezpečenému prostředku (předávající straně) a obdrží oznámení o aplikaci Authenticator. Uživatel poskytuje biometrické údaje (něco, co jste) nebo PIN kód (něco, co znáte). Tento faktor odemkne kryptografický klíč v telefonu (něco, co máte), který ověří ověřovatel.

Další kroky

Typy ověřovacího programu NIST

Dosažení AAL1 NIST pomocí Microsoft Entra ID