Kurz: Konfigurace centra identit IAM AWS pro automatické zřizování uživatelů

Tento kurz popisuje kroky, které je potřeba provést v AWS IAM Identity Center (následník jednotného přihlašování AWS) a Microsoft Entra ID ke konfiguraci automatického zřizování uživatelů. Při konfiguraci microsoft Entra ID automaticky zřizuje a zřídí uživatele a skupiny do centra identit AWS IAM pomocí služby zřizování Microsoft Entra. Důležité podrobnosti o tom, co tato služba dělá, jak funguje, a nejčastější dotazy najdete v tématu Automatizace zřizování a rušení zřizování uživatelů pro aplikace SaaS pomocí Microsoft Entra ID.

Podporované možnosti

- Vytváření uživatelů v AWS IAM Identity Center

- Odebrání uživatelů ve službě AWS IAM Identity Center, když už nevyžadují přístup

- Udržování atributů uživatele synchronizovaných mezi Microsoft Entra ID a AWS IAM Identity Center

- Zřízení skupin a členství ve skupinách v centru identit IAM AWS

- IAM Identity Center do AWS IAM Identity Center

Požadavky

Scénář popsaný v tomto kurzu předpokládá, že už máte následující požadavky:

- Tenant Microsoft Entra

- Jedna z následujících rolí: Application Správa istrator, Cloud Application Správa istrator nebo Application Owner.

- Připojení SAML z vašeho účtu Microsoft Entra k centru identit AWS IAM, jak je popsáno v kurzu

Krok 1: Plánování nasazení zřizování

- Seznamte se s fungováním služby zřizování.

- Určete, kdo je v oboru zřizování.

- Určete, jaká data se mají mapovat mezi Microsoft Entra ID a AWS IAM Identity Center.

Krok 2: Konfigurace centra identit IAM AWS pro podporu zřizování pomocí Microsoft Entra ID

Otevřete Centrum identit IAM AWS.

Volba Nastavení v levém navigačním podokně

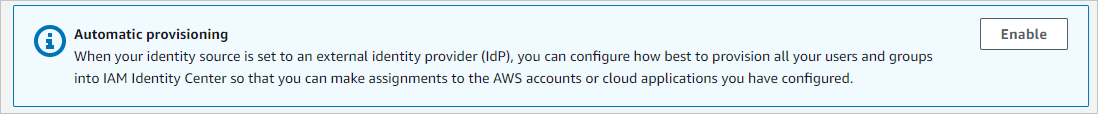

V Nastavení klikněte na Povolit v části Automatické zřizování.

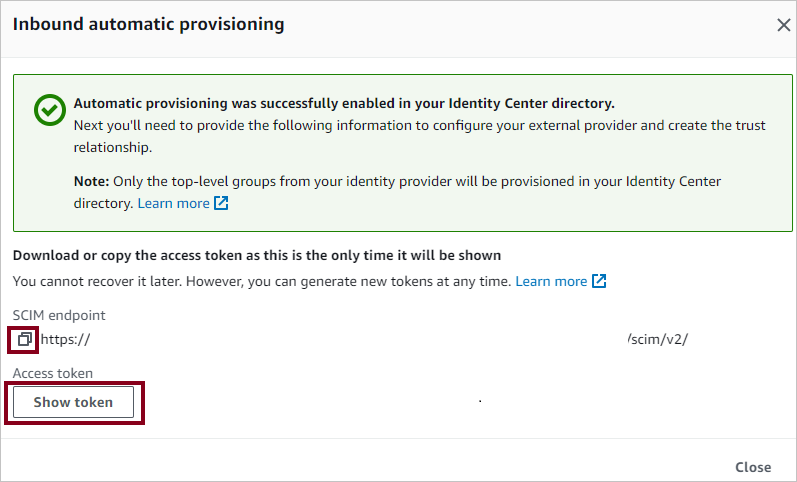

V dialogovém okně Příchozí automatické zřizování zkopírujte a uložte koncový bod SCIM a přístupový token (viditelný po kliknutí na Zobrazit token). Tyto hodnoty se zadávají do pole Adresa URL tenanta a token tajného klíče na kartě Zřizování aplikace AWS IAM Identity Center.

Krok 3: Přidání centra identit IAM AWS z galerie aplikací Microsoft Entra

Přidejte centrum identit AWS IAM z galerie aplikací Microsoft Entra a začněte spravovat zřizování pro AWS IAM Identity Center. Pokud jste dříve nastavili AWS IAM Identity Center pro jednotné přihlašování, můžete použít stejnou aplikaci. Další informace o přidání aplikace z galerie najdete tady.

Krok 4: Definujte, kdo je v oboru zřizování

Služba zřizování Microsoft Entra umožňuje určit rozsah, který je zřízený na základě přiřazení k aplikaci nebo na základě atributů uživatele nebo skupiny. Pokud se rozhodnete určit rozsah zřizování aplikace na základě přiřazení, můžete k přiřazení uživatelů a skupin použít následující postup . Pokud se rozhodnete nastavit obor, který je zřízený výhradně na základě atributů uživatele nebo skupiny, můžete použít filtr oborů, jak je popsáno zde.

Začněte v malém. Než se pustíte do zavádění pro všechny, proveďte testování s malou skupinou uživatelů a skupin. Pokud je rozsah zřizování nastavený na přiřazené uživatele a skupiny, můžete testování provést tak, že k aplikaci přiřadíte jednoho nebo dva uživatele nebo skupiny. Pokud je rozsah nastavený na všechny uživatele a skupiny, můžete určit filtr rozsahu na základě atributů.

Pokud potřebujete další role, můžete aktualizovat manifest aplikace a přidat nové role.

Krok 5: Konfigurace automatického zřizování uživatelů ve službě AWS IAM Identity Center

Tato část vás provede postupem konfigurace služby zřizování Microsoft Entra pro vytvoření, aktualizaci a zakázání uživatelů a/nebo skupin v aplikaci TestApp na základě přiřazení uživatelů a/nebo skupin v Microsoft Entra ID.

Konfigurace automatického zřizování uživatelů pro AWS IAM Identity Center v Microsoft Entra ID:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

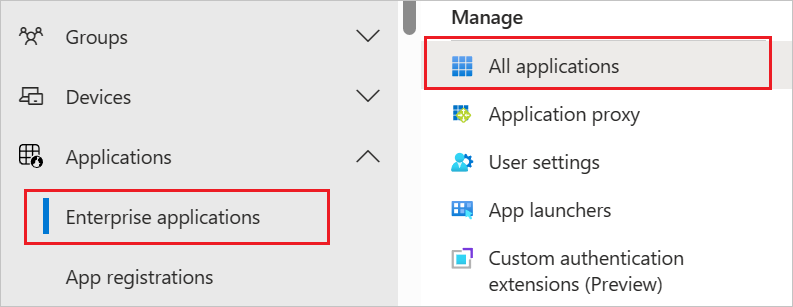

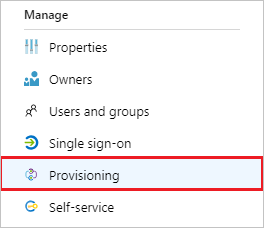

Přejděte k podnikovým aplikacím identit>>

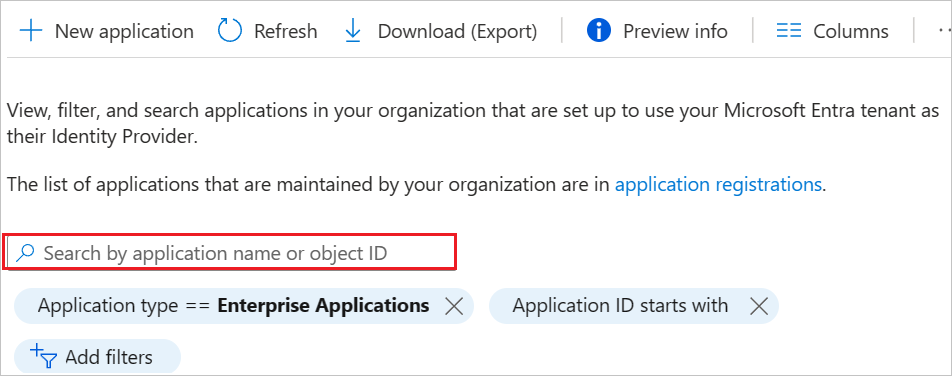

V seznamu aplikací vyberte AWS IAM Identity Center.

Vyberte kartu Zřizování.

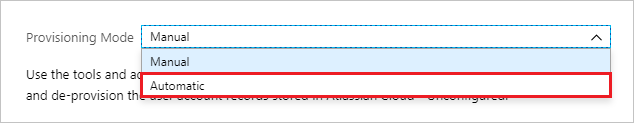

Nastavte Režim zřizování na hodnotu Automaticky.

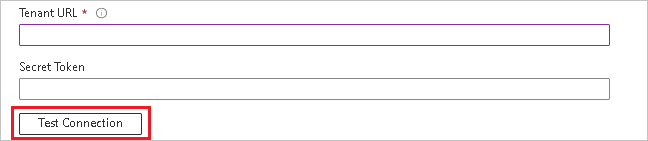

V části Správa Přihlašovací údaje zadejte adresu URL tenanta AWS IAM Identity Center a token tajných kódů načtený dříve v kroku 2. Klikněte na testovací Připojení ion a ujistěte se, že se Microsoft Entra ID může připojit k centru identit IAM AWS.

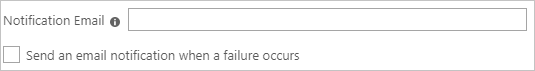

Do pole Oznamovací e-mail zadejte e-mailovou adresu osoby nebo skupiny, na kterou by se měla odesílat oznámení o chybách zřizování, a zaškrtněte políčko Když dojde k selhání, poslat oznámení e-mailem.

Zvolte Uložit.

V části Mapování vyberte Synchronizovat uživatele Microsoft Entra do AWS IAM Identity Center.

Zkontrolujte atributy uživatele, které jsou synchronizovány z Microsoft Entra ID do AWS IAM Identity Center v části Mapování atributů. Atributy vybrané jako odpovídající vlastnosti se používají ke shodě uživatelských účtů v centru identit AWS IAM pro operace aktualizace. Pokud se rozhodnete změnit odpovídající cílový atribut, musíte zajistit, aby rozhraní API AWS IAM Identity Center podporovalo filtrování uživatelů na základě daného atributu. Výběrem tlačítka Uložit potvrďte všechny změny.

Atribut Typ Podporováno pro filtrování userName String ✓ active Logická hodnota displayName String title String emails[type eq "work"].value String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String phoneNumbers[type eq "work"].value String externalId String národní prostředí String timezone String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Reference V části Mapování vyberte Synchronizovat skupiny Microsoft Entra do AWS IAM Identity Center.

Zkontrolujte atributy skupiny, které jsou synchronizovány z Microsoft Entra ID do AWS IAM Identity Center v části Mapování atributů. Atributy vybrané jako odpovídající vlastnosti slouží ke shodě skupin v Centru identit IAM AWS pro operace aktualizace. Výběrem tlačítka Uložit potvrďte všechny změny.

Atribut Typ Podporováno pro filtrování displayName String ✓ externalId String členové Reference Pokud chcete nakonfigurovat filtry rozsahu, postupujte podle pokynů uvedených v kurzu k filtrům rozsahu.

Pokud chcete povolit službu Microsoft Entra provisioning pro AWS IAM Identity Center, změňte stav zřizování na Zapnuto v části Nastavení.

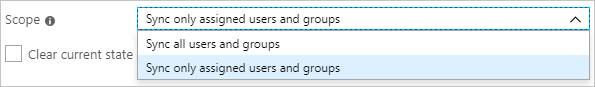

Definujte uživatele nebo skupiny, které chcete zřídit ve službě AWS IAM Identity Center, výběrem požadovaných hodnot v oboru v části Nastavení.

Až budete připravení zřídit, klikněte na Uložit.

Tato operace zahájí cyklus počáteční synchronizace všech uživatelů a skupin definovaných v nabídce Rozsah v části Nastavení. Počáteční cyklus trvá déle než následné cykly, ke kterým dochází přibližně každých 40 minut, pokud je spuštěná služba zřizování Microsoft Entra.

Krok 6: Monitorování nasazení

Jakmile nakonfigurujete zřizování, pomocí následujících prostředků monitorujte nasazení:

- Pomocí protokolů zřizování určete, kteří uživatelé byli úspěšně nebo neúspěšně zřízeni.

- Pokud chcete zjistit, jaký je stav cyklu zřizování a jak blízko je dokončení, zkontrolujte indikátor průběhu.

- Pokud se zdá, že konfigurace zřizování je v pořádku, aplikace přejde do karantény. Další informace o stavech karantény najdete tady.

Přístup k aplikacím podle potřeby (JIT) pomocí PIM pro skupiny

Pomocí PIM pro skupiny můžete poskytnout přístup ke skupinám v Amazon Web Services za běhu a snížit počet uživatelů, kteří mají trvalý přístup k privilegovaným skupinám v AWS.

Konfigurace podnikové aplikace pro jednotné přihlašování a zřizování

- Přidejte do tenanta Centrum identit AWS IAM, nakonfigurujte ho pro zřizování, jak je popsáno v předchozím kurzu, a začněte zřizovat.

- Nakonfigurujte jednotné přihlašování pro AWS IAM Identity Center.

- Vytvořte skupinu , která poskytne všem uživatelům přístup k aplikaci.

- Přiřaďte skupinu k aplikaci AWS Identity Center.

- Přiřaďte testovacího uživatele jako přímého člena skupiny vytvořené v předchozím kroku nebo jim prostřednictvím přístupového balíčku poskytněte přístup ke skupině. Tuto skupinu je možné použít pro trvalý přístup bez oprávnění správce v AWS.

Povolení PIM pro skupiny

- Vytvořte druhou skupinu v ID Microsoft Entra. Tato skupina poskytne přístup k oprávněním správce v AWS.

- Přineste skupinu pod správu v Microsoft Entra PIM.

- Přiřaďte testovacího uživatele jako způsobilého pro skupinu v PIM s rolí nastavenou na člena.

- Přiřaďte druhou skupinu k aplikaci AWS IAM Identity Center.

- Pomocí zřizování na vyžádání vytvořte skupinu v Centru identit IAM AWS.

- Přihlaste se k Centru identit IAM AWS a přiřaďte druhé skupině potřebná oprávnění k provádění úloh správy.

Teď každý koncový uživatel, který byl způsobilý pro skupinu v PIM, může získat přístup JIT ke skupině v AWS aktivací členství ve skupině.

Klíčové aspekty

- Jak dlouho trvá zřízení uživatele pro aplikaci?:

- Když se uživatel přidá do skupiny v ID Microsoft Entra mimo aktivaci členství ve skupině pomocí služby Microsoft Entra ID Privileged Identity Management (PIM):

- Členství ve skupině je v aplikaci zřízeno během dalšího synchronizačního cyklu. Synchronizační cyklus se spouští každých 40 minut.

- Když uživatel aktivuje členství ve skupině v PIM Microsoft Entra ID:

- Členství ve skupině se zřídí za 2 až 10 minut. Pokud je najednou vysoká míra požadavků, požadavky se omezují rychlostí pěti požadavků za 10 sekund.

- Prvních pět uživatelů během 10sekundového období, které aktivuje členství ve skupině pro konkrétní aplikaci, se členství ve skupině zřídí do 2 až 10 minut.

- Pro šestého uživatele a vyššího v rámci 10sekundového období, které aktivuje členství ve skupině pro konkrétní aplikaci, se členství ve skupině zřídí pro aplikaci v dalším synchronizačním cyklu. Synchronizační cyklus se spouští každých 40 minut. Limity omezování jsou pro každou podnikovou aplikaci.

- Když se uživatel přidá do skupiny v ID Microsoft Entra mimo aktivaci členství ve skupině pomocí služby Microsoft Entra ID Privileged Identity Management (PIM):

- Pokud uživatel nemá přístup k potřebné skupině v AWS, projděte si následující tipy pro řešení potíží, protokoly PIM a protokoly zřizování a ujistěte se, že se členství ve skupině úspěšně aktualizovalo. V závislosti na tom, jak byla cílová aplikace navržena, může trvat delší dobu, než se členství ve skupině projeví v aplikaci.

- Pomocí služby Azure Monitor můžete vytvářet upozornění na selhání.

- Deaktivace se provádí během pravidelného přírůstkového cyklu. Nezpracovává se okamžitě prostřednictvím zřizování na vyžádání.

Tipy na řešení potíží

Chybějící atributy

Při zřizování uživatele pro AWS se vyžaduje, aby měl následující atributy:

- firstName

- lastName

- displayName

- userName

Uživatelé, kteří tyto atributy nemají, selžou s následující chybou

Atributy s více hodnotami

AWS nepodporuje následující atributy s více hodnotami:

- telefonní čísla

Při pokusu o tok výše uvedeného atributu s více hodnotami se zobrazí následující chybová zpráva

Existují dva způsoby, jak to vyřešit.

- Ujistěte se, že má uživatel jenom jednu hodnotu pro telefonní číslo nebo e-mail.

- Odeberte duplicitní atributy. Pokud mají oba atributy namapované na "phoneNumber___" na straně AWS dva různé atributy, výsledkem by byla chyba, pokud oba atributy mají hodnoty v Microsoft Entra ID. Chybu by se vyřešilo pouze s jedním atributem namapovaným na atribut "phoneNumber____".

Neplatné znaky

V současné době AWS IAM Identity Center neumožňuje některé další znaky, které Microsoft Entra ID podporuje, jako je tab (\t), nový řádek (\n), návratový řádek (\r) a znaky, jako je |<>|;|:%.

Další tipy pro řešení potíží najdete v centru identit AWS IAM.

Další materiály

- Správa zřizování uživatelských účtů pro podnikové aplikace

- Co je přístup k aplikacím a Centrum identit IAM s ID Microsoft Entra?