Sešit analyzátoru mezer podmíněného přístupu

V Microsoft Entra ID můžete chránit přístup k vašim prostředkům konfigurací zásad podmíněného přístupu. Jako správce IT chcete zajistit, aby zásady podmíněného přístupu fungovaly podle očekávání, aby se zajistilo, že jsou vaše prostředky správně chráněné. V sešitu analyzátoru mezer podmíněného přístupu můžete detekovat mezery v implementaci podmíněného přístupu.

Tento článek obsahuje přehled sešitu analyzátoru mezer podmíněného přístupu.

Požadavky

Pokud chcete použít Azure Workbooks pro ID Microsoft Entra, potřebujete:

- Tenant Microsoft Entra s licencí Premium P1

- Pracovní prostor služby Log Analytics a přístup k housku

- Příslušné role pro Azure Monitor a Microsoft Entra ID

Pracovní prostor služby Log Analytics

Než budete moct používat sešity Microsoft Entra, musíte vytvořit pracovní prostor služby Log Analytics. přístup k pracovním prostorům služby Log Analytics určuje několik faktorů. Potřebujete správné role pro pracovní prostor a prostředky odesílající data.

Další informace najdete v tématu Správa přístupu k pracovním prostorům služby Log Analytics.

Role Azure Monitoru

Azure Monitor poskytuje dvě předdefinované role pro zobrazení dat monitorování a úpravu nastavení monitorování. Řízení přístupu na základě role v Azure (RBAC) také poskytuje dvě předdefinované role Log Analytics, které uděluje podobný přístup.

Zobrazení:

- Čtenář monitorování

- Čtenář Log Analytics

Zobrazení a úprava nastavení:

- Přispěvatel monitorování

- Přispěvatel Log Analytics

Role Microsoft Entra

Přístup jen pro čtení umožňuje zobrazit data protokolu Microsoft Entra ID v sešitu, dotazovat se na data z Log Analytics nebo číst protokoly v Centru pro správu Microsoft Entra. Aktualizace přístupu přidává možnost vytvářet a upravovat nastavení diagnostiky pro odesílání dat Microsoft Entra do pracovního prostoru služby Log Analytics.

Čtení:

- Čtenář sestav

- Čtenář zabezpečení

- Globální čtenář

Aktualizace:

- Správce zabezpečení

Další informace o předdefinovaných rolích Microsoft Entra naleznete v tématu Předdefinované role Microsoft Entra.

Další informace o rolích RBAC služby Log Analytics najdete v tématu Předdefinované role Azure.

Popis

Jako správce IT chcete mít jistotu, že k vašim prostředkům mají přístup jenom ti správní lidé. Podmíněný přístup Microsoft Entra vám pomůže dosáhnout tohoto cíle.

Sešit analyzátoru mezer podmíněného přístupu vám pomůže ověřit, jestli zásady podmíněného přístupu fungují podle očekávání.

Tento sešit:

- Zvýrazní přihlášení uživatelů, u kterých nejsou použity žádné zásady podmíněného přístupu.

- Umožňuje zajistit, že neexistují žádní uživatelé, aplikace nebo umístění, která byla neúmyslně vyloučena ze zásad podmíněného přístupu.

Přístup k sešitu

Přihlaste se k Centru pro správu Microsoft Entra pomocí odpovídající kombinace rolí.

Přejděte do sešitů monitorování a stavu>identit>.

V části Podmíněný přístup vyberte sešit Analyzátoru mezer podmíněného přístupu.

Oddíly sešitu

Sešit má čtyři části:

Přihlášení uživatelů pomocí starší verze ověřování

Počet přihlášení aplikací, které nemají vliv na zásady podmíněného přístupu

Události přihlášení s vysokým rizikem, které obcházejí zásady podmíněného přístupu

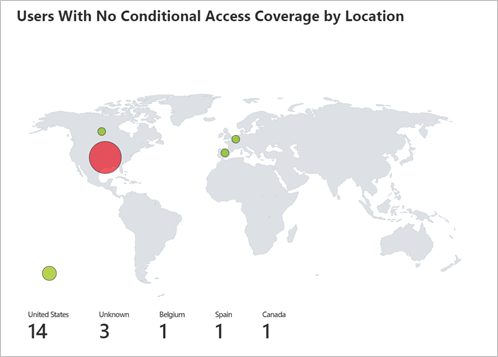

Počet přihlášení podle umístění, na které zásady podmíněného přístupu nemají vliv

Každý z těchto trendů nabízí rozpis přihlášení na úrovni uživatele, abyste viděli, kteří uživatelé v jednotlivých scénářích nepoužívají podmíněný přístup.

Filtry

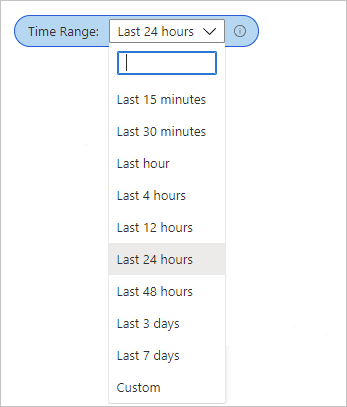

Tento sešit podporuje nastavení filtru časového rozsahu.

Osvědčené postupy

Pomocí tohoto sešitu se ujistěte, že je váš tenant nakonfigurovaný na následující osvědčené postupy podmíněného přístupu:

Blokovat všechna přihlášení starší verze ověřování

Použití alespoň jedné zásady podmíněného přístupu pro každou aplikaci

Blokovat všechna přihlášení s vysokým rizikem

Blokování přihlášení z nedůvěryhodných umístění