Kurz: Použití federace pro hybridní identitu v jedné doménové struktuře Active Directory

V tomto kurzu se dozvíte, jak vytvořit prostředí hybridní identity v Azure pomocí federace a služby Windows Server Active Directory (Windows Server AD). Můžete použít prostředí hybridní identity, které vytvoříte pro testování, nebo se seznámit s tím, jak hybridní identita funguje.

V tomto kurzu se naučíte:

- Vytvoří virtuální počítač.

- Vytvořte prostředí Služby Active Directory pro Windows Server.

- Vytvořte uživatele služby Active Directory systému Windows Server.

- Vytvořte certifikát.

- Vytvořte tenanta Microsoft Entra.

- Vytvořte účet správce hybridní identity v Azure.

- Přidejte do adresáře vlastní doménu.

- Nastavte Microsoft Entra Connect.

- Otestujte a ověřte, že jsou uživatelé synchronizovaní.

Požadavky

K dokončení kurzu potřebujete tyto položky:

- Počítač s nainstalovanou technologií Hyper-V . Doporučujeme nainstalovat Hyper-V na počítač s Windows 10 nebo Windows Serverem 2016 .

- Předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

- Externí síťový adaptér, aby se virtuální počítač mohl připojit k internetu.

- Kopie Windows Serveru 2016

- Vlastní doména, kterou lze ověřit.

Poznámka:

Tento kurz používá skripty PowerShellu k rychlému vytvoření výukového prostředí. Každý skript používá proměnné deklarované na začátku skriptu. Nezapomeňte změnit proměnné tak, aby odrážely vaše prostředí.

Skripty v tomto kurzu vytvoří obecné prostředí Windows Server Active Directory (Windows Server AD) před instalací nástroje Microsoft Entra Connect. Skripty se také používají v souvisejících kurzech.

Skripty PowerShellu, které se používají v tomto kurzu, jsou k dispozici na GitHubu.

Vytvoření virtuálního počítače

Pokud chcete vytvořit prostředí hybridní identity, prvním úkolem je vytvořit virtuální počítač, který se použije jako místní server Windows Server AD.

Poznámka:

Pokud jste skript v PowerShellu na hostitelském počítači nikdy nespusili, před spuštěním jakýchkoli skriptů otevřete prostředí Windows PowerShell ISE jako správce a spusťte Set-ExecutionPolicy remotesigned. V dialogovém okně Změna zásad spouštění vyberte Ano.

Vytvoření virtuálního počítače:

Otevřete prostředí Windows PowerShell ISE jako správce.

Spusťte tento skript:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Instalace operačního systému

Pokud chcete dokončit vytváření virtuálního počítače, nainstalujte operační systém:

- Ve Správci technologie Hyper-V poklikejte na virtuální počítač.

- Vyberte Spustit.

- Na výzvu stiskněte libovolnou klávesu pro spuštění z CD nebo DVD.

- V úvodním okně Windows Serveru vyberte jazyk a pak vyberte Další.

- Vyberte Nainstalovat.

- Zadejte svůj licenční klíč a vyberte Další.

- Zaškrtněte políčko Přijmout licenční podmínky a vyberte Další.

- Vyberte Vlastní: Nainstalujte pouze Windows (Upřesnit).

- Vyberte Další.

- Po dokončení instalace restartujte virtuální počítač. Přihlaste se, a pak zkontrolujte Windows Update. Nainstalujte všechny aktualizace, abyste měli jistotu, že je virtuální počítač plně aktuální.

Instalace požadavků služby WINDOWS Server AD

Před instalací služby Windows Server AD spusťte skript, který nainstaluje požadavky:

Otevřete prostředí Windows PowerShell ISE jako správce.

Spusťte

Set-ExecutionPolicy remotesigned. V dialogovém okně Změnit zásadu spouštění vyberte Ano na vše.Spusťte tento skript:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Vytvoření prostředí Služby AD ve Windows Serveru

Nyní nainstalujte a nakonfigurujte Active Directory Domain Services pro vytvoření prostředí.

Otevřete prostředí Windows PowerShell ISE jako správce.

Spusťte tento skript:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Vytvoření uživatele v systému Windows Server AD

Dále vytvořte testovací uživatelský účet. Vytvořte tento účet v prostředí místní Active Directory. Účet se pak synchronizuje s ID Microsoft Entra.

Otevřete prostředí Windows PowerShell ISE jako správce.

Spusťte tento skript:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Vytvoření certifikátu pro službu AD FS

Potřebujete certifikát TLS nebo SSL, který bude používat Active Directory Federation Services (AD FS) (AD FS). Certifikát je certifikát podepsaný svým držitelem a vytvoříte ho tak, aby se používal pouze pro testování. Doporučujeme, abyste v produkčním prostředí nepoužíli certifikát podepsaný svým držitelem.

Vytvoření certifikátu:

Otevřete prostředí Windows PowerShell ISE jako správce.

Spusťte tento skript:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Vytvoření tenanta Microsoft Entra

Pokud ho nemáte, postupujte podle pokynů v článku Vytvoření nového tenanta v ID Microsoft Entra a vytvořte nového tenanta.

Vytvoření účtu správce hybridní identity v Microsoft Entra ID

Dalším úkolem je vytvořit účet správce hybridní identity. Tento účet se používá k vytvoření účtu Microsoft Entra Connector během instalace Microsoft Entra Connect. Účet konektoru Microsoft Entra slouží k zápisu informací do ID Microsoft Entra.

Vytvoření účtu správce hybridní identity:

Přihlaste se do Centra pro správu Microsoft Entra.

Přejděte k identitě>Uživatelé>Všichni uživatelé

Vyberte Nový uživatel>Vytvořit nového uživatele.

V podokně Vytvořit nového uživatele zadejte zobrazované jméno a hlavní název uživatele pro nového uživatele. Pro tenanta vytváříte účet správce hybridní identity. Dočasné heslo můžete zobrazit a zkopírovat.

- V části Přiřazení vyberte Přidat roli a vyberte Správce hybridní identity.

Pak vyberte Zkontrolovat + vytvořit>Vytvořit.

V novém okně webového prohlížeče se

myapps.microsoft.compřihlaste pomocí nového účtu správce hybridní identity a dočasného hesla.Zvolte nové heslo pro účet správce hybridní identity a změňte heslo.

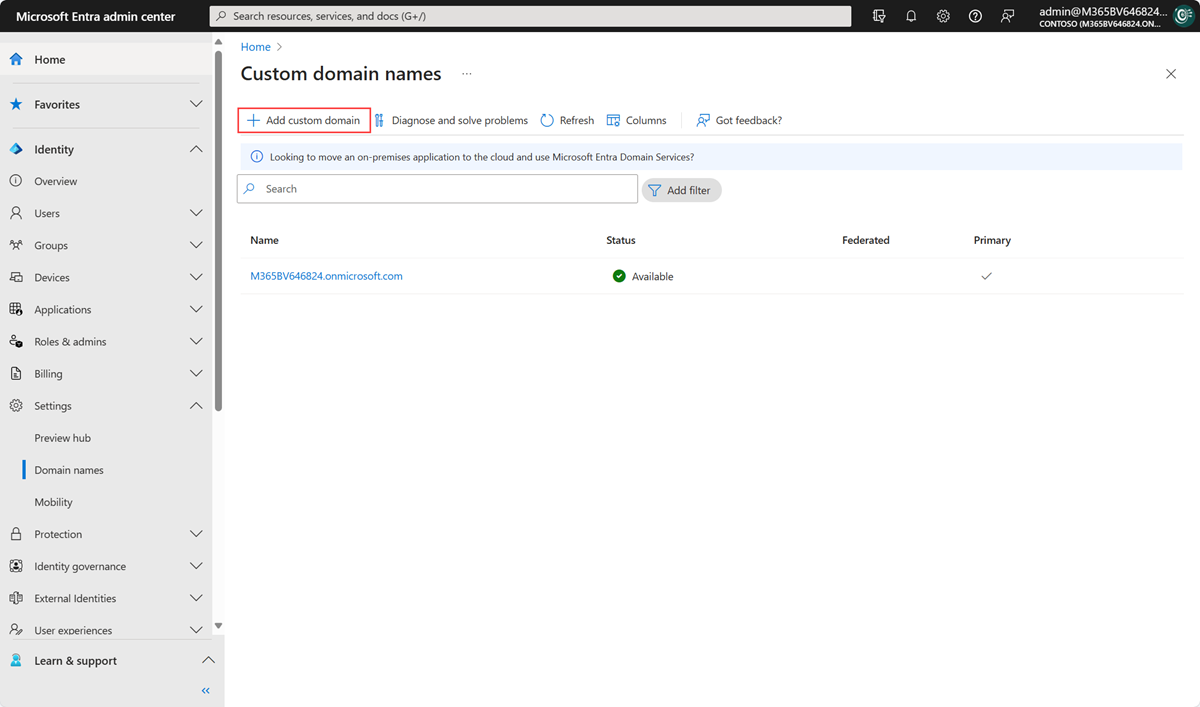

Přidání vlastního názvu domény do adresáře

Teď, když máte tenanta a účet správce hybridní identity, přidejte vlastní doménu, aby ji Azure mohl ověřit.

Přidání vlastního názvu domény do adresáře:

V [Centru pro správu Microsoft Entra](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview) nezapomeňte zavřít podokno Všichni uživatelé .

V nabídce vlevo v části Spravovat vyberte Vlastní názvy domén.

Vyberte Přidat vlastní doménu.

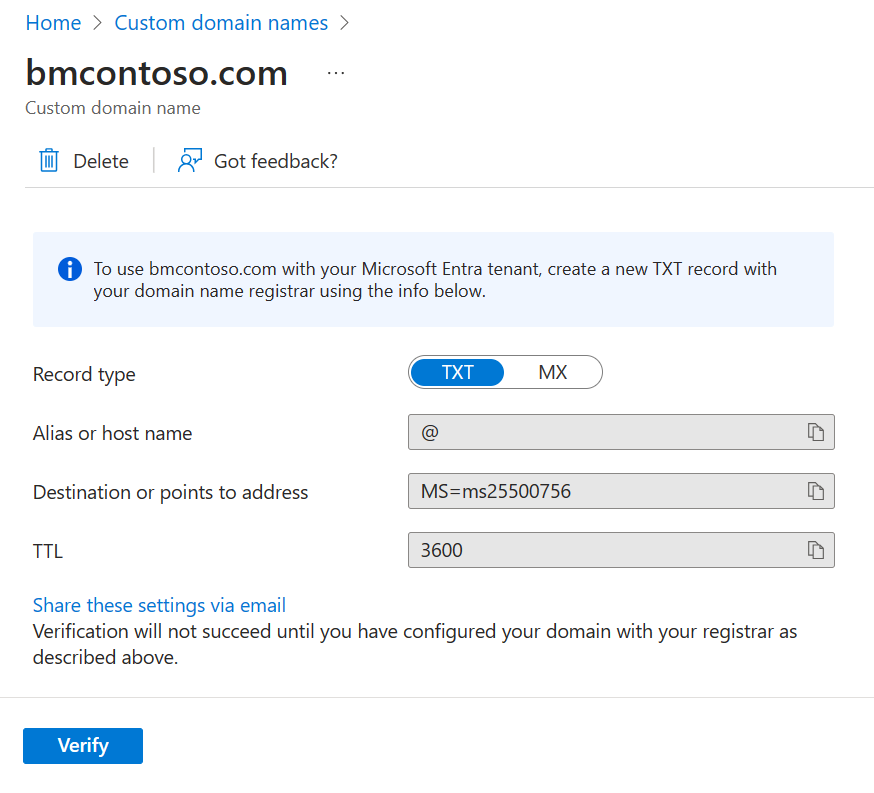

V části Vlastní názvy domén zadejte název vlastní domény a pak vyberte Přidat doménu.

V sekci Vlastní název domény jsou zobrazeny informace TXT nebo MX. Tyto informace musíte přidat do informací DNS doménového registrátora v rámci vaší domény. Přejděte ke svému doménovému registrátorovi a do nastavení DNS pro vaši doménu zadejte informace TXT nebo MX.

Přidání těchto informací do doménového registrátora umožňuje Azure ověřit vaši doménu. Ověření domény může trvat až 24 hodin.

Přidání těchto informací do doménového registrátora umožňuje Azure ověřit vaši doménu. Ověření domény může trvat až 24 hodin.Další informace najdete v dokumentaci k přidání vlastní domény .

Pokud chcete zajistit, že je doména ověřená, vyberte Ověřit.

Stažení a instalace aplikace Microsoft Entra Connect

Teď je čas stáhnout a nainstalovat Microsoft Entra Connect. Po instalaci použijete expresní instalaci.

Stáhněte si Microsoft Entra Connect.

Přejděte na AzureADConnect.msi a poklikáním otevřete instalační soubor.

V úvodním okně zaškrtněte políčko, abyste souhlasili s licenčními podmínkami, a pak vyberte Pokračovat.

V nastavení Express vyberte Přizpůsobit.

V části Instalace požadovaných součástí vyberte Nainstalovat.

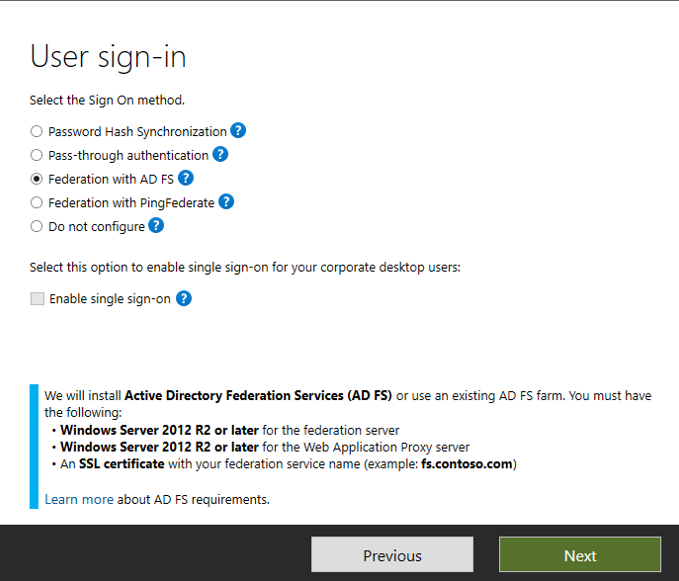

V přihlášení uživatele vyberte Federace se službou AD FS a pak vyberte Další.

Do pole Připojit k Microsoft Entra ID zadejte uživatelské jméno a heslo účtu správce hybridní identity, který jste vytvořili dříve, a pak vyberte Další.

V části Připojit adresáře vyberte Přidat adresář. Pak vyberte Vytvořit nový účet AD a zadejte uživatelské jméno a heslo contoso\Administrator. Vyberte OK.

Vyberte Další.

V konfiguraci přihlášení k Microsoft Entra vyberte Pokračovat bez shody všech přípon UPN s ověřenými doménami. Vyberte Další.

V Domén a filtrování OU vyberte Další.

V části Jedinečná identifikace uživatelů vyberte Další.

V části Filtrovat uživatele a zařízení vyberte Další.

V Volitelné Funkce vyberte Další.

Do přihlašovacích údajů správce domény zadejte uživatelské jméno a heslo contoso\Administrator a pak vyberte Další.

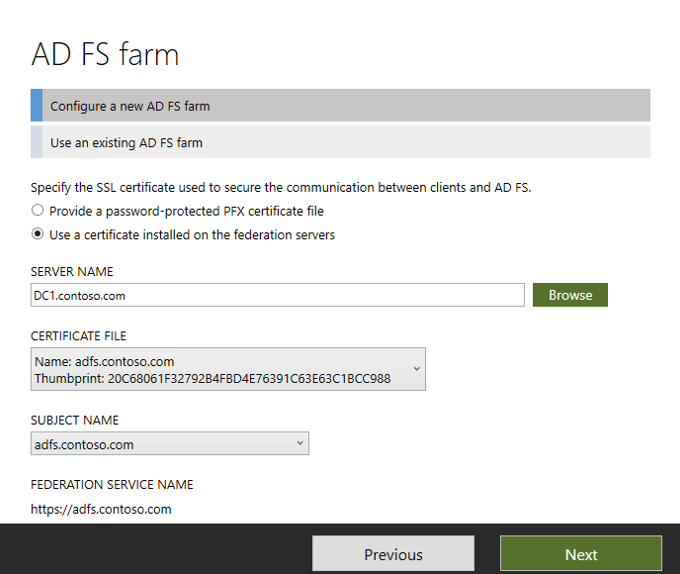

Ve farmě služby AD FS se ujistěte, že je vybraná možnost Konfigurovat novou farmu služby AD FS.

Vyberte Použít certifikát nainstalovaný na federačních serverech a pak vyberte Procházet.

Do vyhledávacího pole zadejte DC1 a ve výsledcích hledání ho vyberte. Vyberte OK.

V části Soubor certifikátu vyberte adfs.contoso.com certifikát, který jste vytvořili. Vyberte Další.

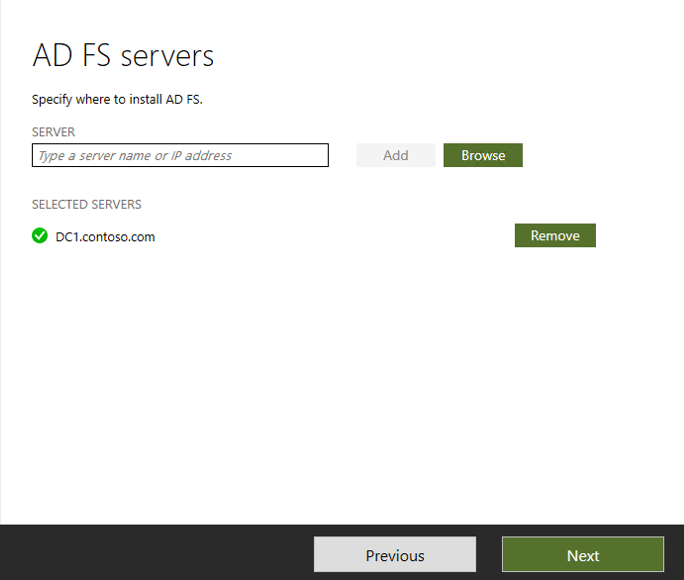

Na serveru AD FS vyberte Procházet. Do vyhledávacího pole zadejte DC1 a ve výsledcích hledání ho vyberte. Zvolte OK a pak vyberte Další.

V proxy serverech webových aplikací vyberte Další.

V účtu služby AD FS zadejte uživatelské jméno a heslo contoso\Administrator a pak vyberte Další.

V Microsoft Entra Domain vyberte ověřenou vlastní doménu a pak vyberte Další.

V možnosti Připraveno ke konfiguraci vyberte Nainstalovat.

Po dokončení instalace vyberte Ukončit.

Než použijete Synchronization Service Manager nebo Editor synchronizačních pravidel, odhlaste se a potom se znovu přihlaste.

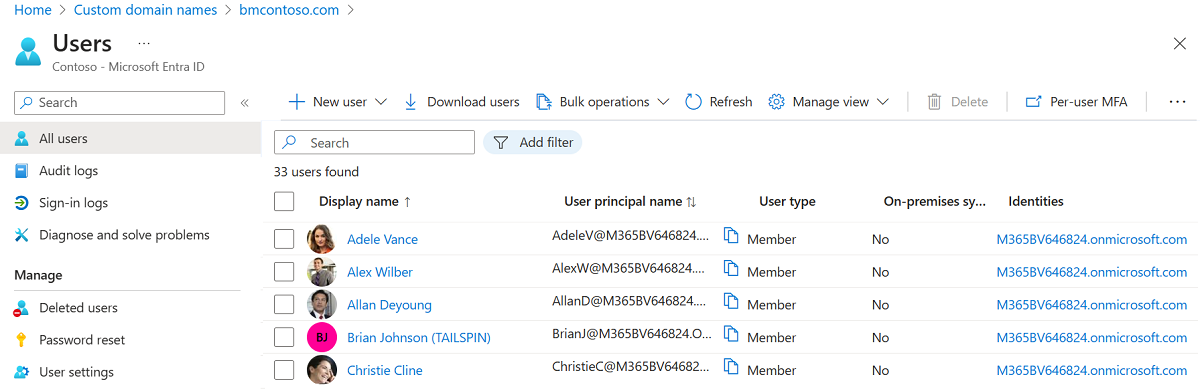

Kontrola uživatelů na portálu

Teď ověříte, že se uživatelé ve vašem tenantovi místní Active Directory synchronizovali a jsou teď ve vašem tenantovi Microsoft Entra. Dokončení této části může trvat několik hodin.

Ověření synchronizace uživatelů:

Přihlaste se do centra pro správu Microsoft Entra jako alespoň Správce hybridní identity.

Přejděte k identitě>Uživatelé>Všichni uživatelé

Ověřte, že se noví uživatelé zobrazují v rámci tenanta.

Přihlášení pomocí uživatelského účtu k otestování synchronizace

Pokud chcete otestovat, že se uživatelé z vašeho tenanta Windows Server AD synchronizují s vaším tenantem Microsoft Entra, přihlaste se jako jeden z uživatelů:

Přejděte na https://myapps.microsoft.com .

Přihlaste se pomocí uživatelského účtu vytvořeného ve vašem novém tenantu.

Pro uživatelské jméno použijte formát

user@domain.onmicrosoft.com. Použijte stejné heslo, které uživatel používá k přihlášení k místní Active Directory.

Úspěšně jste nastavili hybridní prostředí identit, které můžete použít k otestování a seznámení s tím, co Azure nabízí.

Další kroky

- Projděte si hardware a požadavky Microsoft Entra Connect.

- Naučte se používat přizpůsobená nastavení v Microsoft Entra Connect.

- Přečtěte si další informace o službě Microsoft Entra Connect a federaci.