Ochrana před phishingem souhlasu

Produktivita se už neomezuje na privátní sítě a práce se výrazně přesouvá směrem ke cloudovým službám. I když cloudové aplikace umožňují zaměstnancům pracovat vzdáleně, útočníci mohou také použít útoky založené na aplikacích k získání přístupu k cenným datům organizace. Možná znáte útoky zaměřené na uživatele, jako je útok phishing e-mailu nebo ohrožení přihlašovacích údajů. Phishing s vyjádřením souhlasu je další vektor hrozeb, o který je potřeba vědět.

V tomto článku se dozvíte, co je útok phishing s vyjádřením souhlasu, co Microsoft dělá pro ochranu organizace a jaké kroky můžou organizace podniknout, aby zůstaly v bezpečí.

Co je útok phishing pro vyjádření souhlasu?

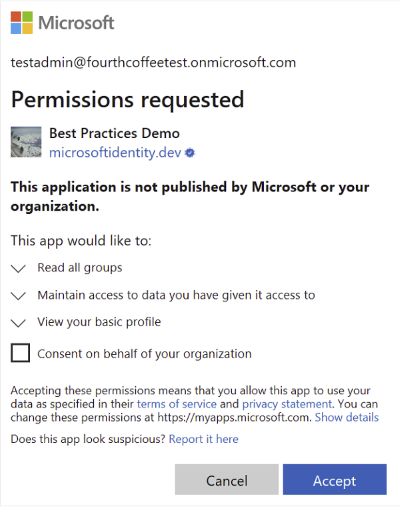

Útoky phishing s souhlasem můžou uživatele oklamat, aby udělili oprávnění k škodlivým cloudovým aplikacím. Tyto škodlivé aplikace pak můžou získat přístup k legitimním cloudovým službám a datům uživatelů. Na rozdíl od ohrožení přihlašovacích údajů můžou aktéři hrozeb, kteří provádějí útoky phishing s souhlasem, udělit přístup k osobním nebo organizačním datům přímo. Na obrazovce souhlasu se zobrazí všechna oprávnění, která aplikace obdrží. Vzhledem k tomu, že legitimní zprostředkovatel (například platforma Microsoft Identity Platform) hostuje aplikaci, přijměte podmínky nespotřebující uživatelé. Tato akce udělí škodlivé aplikaci požadovaná oprávnění k datům. Následující obrázek ukazuje příklad aplikace OAuth, která žádá o přístup k široké škále oprávnění.

Zmírnění útoků phishing se souhlasem

Správci, uživatelé nebo odborníci na zabezpečení Microsoftu můžou označit aplikace OAuth, které se chovají podezřele. Společnost Microsoft zkontroluje aplikaci označenou příznakem a určí, jestli porušuje podmínky služby. Pokud dojde k potvrzení porušení, Microsoft Entra ID zakáže aplikaci a zabrání dalšímu použití ve všech služby Microsoft.

Když Microsoft Entra ID zakáže aplikaci OAuth, dojde k následujícím akcím:

- Škodlivá aplikace a související instanční objekty jsou umístěny do plně zakázaného stavu. Všechny nové žádosti o tokeny nebo žádosti o obnovovací tokeny jsou odepřeny, ale stávající přístupové tokeny jsou stále platné až do vypršení jejich platnosti.

- Tyto aplikace se zobrazují

DisabledDueToViolationOfServicesAgreementvedisabledByMicrosoftStatusvlastnosti souvisejících typů prostředků aplikace a instančního objektu v Microsoft Graphu. Pokud chcete zabránit tomu, aby se v budoucnu znovu vytvořily instance ve vaší organizaci, nemůžete tyto objekty odstranit. - E-mail se odešle správci privilegovaných rolí, když uživatel v organizaci souhlasil s aplikací dříve, než byl zakázán. E-mail určuje podniknutou akci a doporučené kroky, které můžou udělat k prošetření a zlepšení stavu zabezpečení.

Doporučená odpověď a náprava

Pokud má aplikace zakázaná Microsoftem vliv na organizaci, měla by organizace postupovat podle následujících kroků, aby bylo prostředí zabezpečené:

- Prozkoumejte aktivitu aplikace pro zakázanou aplikaci, včetně:

- Delegovaná oprávnění nebo aplikační oprávnění vyžadovaná aplikací.

- Aktivity aplikace a aktivity přihlášení uživatelů, kteří mají oprávnění aplikaci používat, v protokolech auditu Microsoft Entra.

- Projděte si a využijte pokyny pro ochranu před neoprávněně udělené souhlasy. Tyto pokyny zahrnují oprávnění auditování a souhlas pro zakázané a podezřelé aplikace nalezené během kontroly.

- Implementujte osvědčené postupy pro posílení zabezpečení před phishingem souhlasu, jak je popsáno v následující části.

Osvědčené postupy pro posílení zabezpečení před útoky phishing se souhlasem

Správci by měli mít kontrolu nad používáním aplikací tím, že poskytují správné přehledy a možnosti pro řízení toho, jak jsou aplikace povolené a používané v organizacích. I když útočníci nikdy nespolévají, existují kroky, které mohou organizace podniknout, aby zlepšily stav zabezpečení. Mezi osvědčené postupy, které je potřeba dodržovat, patří:

- Informujte svou organizaci o tom, jak funguje naše oprávnění a rámec souhlasu:

- Seznamte se s daty a oprávněními, o která aplikace žádá, a zjistěte, jak v rámci platformy fungují oprávnění a souhlas .

- Ujistěte se, že správci vědí, jak spravovat a vyhodnocovat žádosti o souhlas.

- Rutinně auditujte aplikace a udělená oprávnění v organizaci, abyste měli jistotu, že aplikace přistupují jenom k potřebným datům a dodržují zásady nejnižších oprávnění.

- Zjistěte, jak odhalit a blokovat běžné taktiky útoku phishing s souhlasem:

- Zkontrolujte špatnou kontrolu pravopisu a gramatiky. Pokud e-mailová zpráva nebo obrazovka souhlasu aplikace obsahuje pravopisné a gramatické chyby, pravděpodobně se jedná o podezřelou aplikaci. V takovém případě ho nahlaste přímo na výzvě k vyjádření souhlasu s odkazem Nahlásit ji a Microsoft ji prozkoumá, jestli se jedná o škodlivou aplikaci, a pokud je potvrzená, zakažte ji.

- Nespoléhejte na názvy aplikací a adresy URL domény jako zdroj pravosti. Útočníci chtějí falšovat názvy aplikací a domény, které zdají, že pocházejí z legitimní služby nebo společnosti, aby řídili souhlas se škodlivou aplikací. Místo toho ověřte zdroj adresy URL domény a pokud je to možné, používejte aplikace od ověřených vydavatelů .

- Zablokujte e-maily phishing s použitím Microsoft Defender pro Office 365 tím, že chráníte před phishingovými kampaněmi, kde útočník zosobní známého uživatele v organizaci.

- Nakonfigurujte zásady Microsoft Defenderu for Cloud Apps, které pomáhají spravovat neobvyklé aktivity aplikací v organizaci. Například zásady aktivit, detekce anomálií a zásady aplikací OAuth.

- Prošetřujte a proaktivní vyhledávání útoků phishing s využitím Microsoftu 365 Defenderu podle pokynů k pokročilému proaktivnímu vyhledávání.

- Povolit přístup k důvěryhodným aplikacím, které splňují určitá kritéria, a chránit před aplikacemi, které nemají:

- Nakonfigurujte nastavení souhlasu uživatele tak, aby uživatelům umožňovala pouze souhlas s aplikacemi, které splňují určitá kritéria. Tyto aplikace zahrnují aplikace vyvinuté vaší organizací nebo od ověřených vydavatelů a pouze pro oprávnění s nízkým rizikem, která vyberete.

- Používejte aplikace ověřené vydavatelem. Ověření vydavatele pomáhá správcům a uživatelům pochopit pravost vývojářů aplikací prostřednictvím procesu ověření podporovaného Microsoftem. I když aplikace obsahuje ověřeného vydavatele, je stále důležité zkontrolovat výzvu k vyjádření souhlasu, abyste pochopili a vyhodnotili žádost. Například kontrolou požadovaných oprávnění se ujistěte, že jsou v souladu se scénářem, ve které je aplikace žádá o povolení, další aplikace a podrobnosti o vydavateli na výzvě k vyjádření souhlasu atd.

- Vytvořte proaktivní zásady správného řízení aplikací pro monitorování chování aplikací třetích stran na platformě Microsoftu 365 za účelem řešení běžných podezřelých chování aplikací.

- S Microsoft Security Copilotmůžete pomocí přirozených jazykových výzev získat přehledy z dat Microsoft Entra. Pomůže vám to identifikovat a pochopit rizika související s aplikacemi nebo identitami úloh. Přečtěte si další informace o tom, jak vyhodnotit rizika aplikací pomocí Microsoft Security Copilota v Microsoft Entra.