Posouzení rizik aplikací pomocí Microsoft Security Copilotu v Microsoft Entra (Preview)

Microsoft Security Copilot získává přehledy z vašich dat Microsoft Entra prostřednictvím mnoha různých dovedností, jako je zkoumání rizik identit pomocí služby Entra ID Protection a prozkoumání podrobností protokolu auditu Microsoft Entra. Dovednosti v oblasti rizik aplikací umožňují správcům identit a analytikům zabezpečení, kteří spravují aplikace nebo identity úloh v Microsoft Entra, identifikovat a porozumět rizikům prostřednictvím výzev přirozeného jazyka. Když použijete výzvy typu List risky app details for my tenant (Vypsat podrobnosti o rizikové aplikaci pro mého tenanta), analytik získá lepší představu o riziku z identit aplikací a může zjistit další podrobnosti o aplikaci v Microsoft Entra – včetně oprávnění udělených (zejména těch, které můžou být považovány za vysoce privilegované), nepoužívaných aplikací v jejich tenantovi a aplikací mimo tenanta. Funkce Security Copilot pak pomocí kontextu výzvy reaguje, například se seznamem aplikací nebo oprávnění, a pak zobrazí odkazy na Centrum pro správu Microsoft Entra, aby správci mohli zobrazit úplný seznam a provést příslušné nápravné akce pro své rizikové aplikace. Správci IT a analytici soc (Security Operations Center) můžou tyto dovednosti a další využít k získání správného kontextu, který pomáhá vyšetřovat a opravovat incidenty založené na identitách pomocí výzev přirozeného jazyka.

Tento článek popisuje, jak může analytik SOC nebo správce IT využít dovednosti Microsoft Entra k prošetření potenciálního incidentu zabezpečení.

Poznámka

Tyto dovednosti pro posuzování rizik aplikací poskytují data o jednom tenantovi, SaaS třetích stran a víceklientských aplikacích, které jsou buď aplikacemi, nebo služebními hlavními objekty v Microsoft Entra. Spravované identity momentálně nejsou v oboru.

Scénář

Jason, správce IT ve společnosti Woodgrove Bank, se aktivně snaží identifikovat a pochopit všechny rizikové aplikace ve svém tenantovi.

Vyšetřovat

Jason zahájí vyhodnocování a přihlásí se do Microsoft Security Copilot nebo do Microsoft Entra admin centra. Aby mohl zobrazit podrobnosti o aplikaci a instančním objektu, přihlásí se alespoň jako čtenář zabezpečení a potřebuje přiřazení role Microsoft Entra správce aplikací, správce cloudových aplikací nebo podobné role správce Microsoft Entra, která má oprávnění ke správě identit aplikací a úloh v Microsoft Entra.

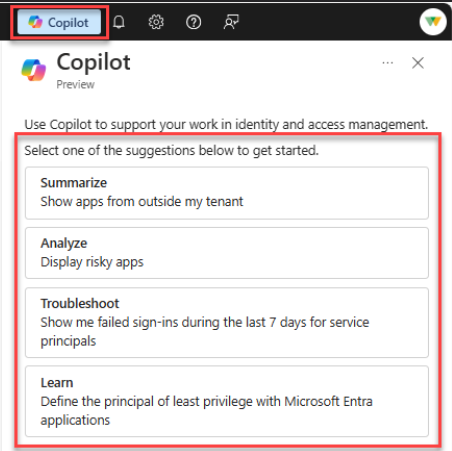

Správci identit, kteří používají Security Copilot jako součást Centra pro správu Microsoft Entra, si můžou vybrat ze sady počátečních výzev pro řízení rizik aplikací, které se zobrazí v horní části okna Security Copilot. Vyberte z navrhovaných výzev, které se můžou zobrazit po odpovědi. Výzvy pro hodnocení rizik aplikací se zobrazí v zobrazeních centra pro správu souvisejících s aplikacemi: podnikové aplikace, registrace aplikacía Identity Protection – rizikové identity pracovních úloh.

Prozkoumejte rizikové služební identity Microsoft Entra

Jason začíná tím, že položí otázky přirozeného jazyka, aby získal lepší představu o riziku "horkých míst". Používá se identita rizikové úlohy ochrany ID data jako počáteční filtr škály aplikací ve svém tenantovi na základě našich detekcí Microsoftu. Tyto instanční objekty mají zvýšené riziko ohrožení.

K získání informací, které potřebuje, použije některou z následujících výzev:

- Zobrazit rizikové aplikace

- Jsou nějaké aplikace ohroženy škodlivostí nebo tím, že by mohly být kompromitovány?

- Seznam 5 aplikací s vysokou úrovní rizika Naformátujte tabulku následujícím způsobem: Zobrazovaný název | ID | Stav rizika

- Vypsat aplikace se stavem ohrožení "Potvrzené kompromitace".

- Zobrazit podrobnosti o rizikové aplikaci s ID {ServicePrincipalObjectId} (nebo ID aplikace {ApplicationId})

Důležitý

Abyste mohli vracet informace o riziku, musíte pro tuto dovednost použít účet, který má oprávnění ke správě ochrany ID. Váš tenant musí být také licencován pro Workload Identities Premium.

Prozkoumejte hlavní služby Microsoft Entra

Aby získal další informace o těchto služebních principálech, které byly identifikovány jako rizikové, Jason požádá o více informací od Microsoftu Entra, včetně údajů, jako je vlastník.

K získání informací, které potřebuje, použije následující výzvy:

- Řekněte mi více o těchto service principals (z předchozí odpovědi)

- uveďte podrobnosti o instančním objektu s {DisplayName} (nebo {ServicePrincipalId}).

- Dát mi seznam vlastníků těchto aplikací?

Prozkoumání aplikací Microsoft Entra

Jason také chce více se dozvědět o aplikacích na celosvětové úrovni, například podrobnosti o vydavateli a stavu jeho ověření.

Jason pomocí následujících výzev načte vybrané vlastnosti aplikace:

- Další informace o aplikaci {DisplayName} nebo {AppId}

- Řekněte mi další informace o těchto aplikacích (z předchozí odpovědi)

Zobrazit oprávnění udělená na principálu služby Microsoft Entra

Jason pokračuje v hodnocení a chce vědět, jaká oprávnění byla udělena všem aplikacím nebo jedné z aplikací, aby v případě ohrožení zabezpečení zjistila potenciální dopad. Obvykle je obtížné vyhodnotit některé z různých typů oprávnění (oprávnění rozhraní API jako User.Read.All + role správce Microsoft Entra jako správce aplikací), ale Copilot ho zjednodušuje v seznamu v kontextu šetření. Tato dovednost načítá delegovaná oprávnění, oprávnění aplikace a role správce Microsoft Entra pro daný instanční objekt Microsoft Entra.

Jason může také identifikovat oprávnění s vysokými pravomocemi udělená služebnímu účtu podle posouzení rizik od Microsoftu. Tato oprávnění jsou aktuálně omezena na oprávnění aplikací, která obecně umožňují přístup na úrovni tenanta bez kontextu uživatele a zahrnují vysoce privilegované role správce Microsoft Entra.

Důležitý

V současné době se tato dovednost zaměřuje pouze na oprávnění rozhraní API a na role správce Entra . V současné době se nezobrazují oprávnění mimo adresář udělená na místech, jako je Azure RBAC nebo jiné autorizační systémy. Vysoká privilegovaná oprávnění jsou omezená na statický seznam spravovaný společností Microsoft, který se může v průběhu času vyvíjet a zákazníci ho v současné době nedají zobrazit ani přizpůsobit.

K získání informací o oprávněních, které potřebuje, používá následující výzvy:

- Jaká oprávnění se aplikaci udělí s ID {ServicePrincipalId} nebo ID aplikace {AppId}?

- Jaká oprávnění mají výše uvedené rizikové aplikace (z předchozí odpovědi)?

- Která oprávnění udělená této aplikaci jsou vysoce privilegovaná?

Prozkoumání nepoužívaných aplikací Microsoft Entra

Jason si uvědomuje, že má další snadno dosažitelnou příležitost: snížit riziko odstraněním nepoužívaných aplikací. Jedná se o rychlé výhry, protože:

Odebrání nepoužívané aplikace řeší řadu dalších rizik pomocí jediné nápravné akce.

Nevyužité aplikace můžete často řešit agresivním způsobem prostřednictvím centralizované akce a zároveň udržet nízké riziko výpadku nebo narušení provozu firmy, protože uživatelé tyto aplikace ve skutečnosti nepoužívají.

Pomocí dovednosti Copilot integrované se stávajícím doporučením Microsoft Entra pro nepoužívané aplikace, Jason stáhne příslušná data, aby prozkoumal další informace nebo spolupracoval se svým týmem na posílení bezpečnostní pozice tenanta. Odpověď obsahuje odkazy na konkrétní aplikace, které vám usnadní nápravu. Analytik se také může zeptat na podrobnosti konkrétní aplikace přímo ve funkci Security Copilot.

Poznámka

Odpověď Copilot vrátí seznam registrací aplikací nebo aplikací, které se během posledních 90 dnů nepoužívaly a kterým nebyly v tomto časovém rámci vydány žádné tokeny.

K získání informací, které potřebuje, použije následující výzvy:

- Zobrazit nepoužívané aplikace

- Kolik nepoužívaných aplikací mám?

Prozkoumání aplikací Microsoft Entra mimo tenanta

Jason by se také chtěl podívat na rizikový faktor externích nebo víceklientských aplikací, které jsou přítomné ve svém tenantovi, ale zaregistrované v tenantovi jiné organizace. Vzhledem k tomu, že stav zabezpečení těchto aplikací je ovlivněn stavem vlastního tenanta, je obzvláště důležité je zkontrolovat, abyste identifikovali rizika a příležitosti ke snížení počtu oblastí. Copilot může vrátit seznam relací služeb v aktuálním tenantovi spolu s registrací multitenantní aplikace mimo uživatelský tenant, nebo podrobnosti o tom, zda je konkrétní relace služeb registrována mimo tenant.

Poznámka

Jason může získat částečný seznam aplikací ve funkci Security Copilot a úplný seznam prostřednictvím odkazu na Microsoft Graph Exploreru dotazu v dolní části odpovědi.

K získání informací, které potřebuje, použije následující výzvy:

- Zobrazit aplikace mimo můj účet

- Kolik aplikací pochází mimo mého tenanta?

Odstranit

Pomocí funkce Security Copilot dokáže Jason shromáždit komplexní informace o riziku a základní informace o aplikacích a služebních principech ve svém prostředí Microsoft Entra. Po dokončení posouzení jason provede opatření k nápravě rizikových aplikací. Security Copilot zobrazí odkazy na Centrum pro správu Microsoft Entra v odpovědích správcům, aby mohli provést příslušné nápravné akce.

Přečetl si informace o správě přístupu a zabezpečení pro aplikace, identitách úloh zabezpečení, ochranu před útoky phishing typu souhlasa playbooky odpovědí určit možné akce, které by se daly provést.

Další kroky

Další informace o:

- Správa přístupu k aplikacím a zabezpečení

- Co je riziko ve službě ID Protection?

- zabezpečení identit úloh pomocí služby Microsoft Entra ID Protection

- Ochrana před phishingem souhlasu – Microsoft Entra ID | Microsoft Learn

- vyšetřování ohrožených a škodlivých aplikací

- Reakce na hrozby identity pomocí přehledů rizikových uživatelů