Migrace federace Okta na ověřování pomocí Microsoft Entra

V tomto kurzu se naučíte federovat tenanty Office 365 pomocí Okta pro jednotné přihlašování .SSO.

Federaci můžete migrovat na ID Microsoft Entra připraveným způsobem, abyste zajistili dobré prostředí ověřování pro uživatele. V fázované migraci můžete otestovat zpětný federační přístup ke zbývajícím aplikacím s jednotným přihlašováním okta.

Poznámka:

Scénář popsaný v tomto kurzu je pouze jedním z možných způsobů implementace migrace. Měli byste se pokusit přizpůsobit informace konkrétnímu nastavení.

Požadavky

- Tenant Office 365 federovaný do Okty pro jednotné přihlašování

- Server Microsoft Entra Connect nebo agenti zřizování cloudu Microsoft Entra Connect nakonfigurovaní pro zřizování uživatelů pro Microsoft Entra ID

- Jedna z následujících rolí: Správce aplikací, Správce cloudových aplikací nebo Správce hybridních identit.

Konfigurace služby Microsoft Entra Connect pro ověřování

Zákazníci, kteří federují své domény Office 365 s oktou, nemusí mít platnou metodu ověřování v Microsoft Entra ID. Před migrací na spravované ověřování ověřte Microsoft Entra Connect a nakonfigurujte ho pro přihlášení uživatele.

Nastavte metodu přihlašování:

-

Synchronizace hodnot hash hesel – rozšíření funkce synchronizace adresářů implementované serverem Microsoft Entra Connect nebo agenty zřizování cloudu

- Tato funkce slouží k přihlášení ke službám Microsoft Entra, jako je Microsoft 365.

- Přihlaste se ke službě pomocí hesla pro přihlášení k instanci místní Active Directory

- Podívejte se, co je synchronizace hodnot hash hesel s ID Microsoft Entra?

-

Předávací ověřování – přihlášení k místním a cloudovým aplikacím se stejnými hesly

- Když se uživatelé přihlásí přes Microsoft Entra ID, agent předávacího ověřování ověří hesla vůči místní službě AD.

- Viz předávací ověřování Microsoft Entra pro uživatele

-

Bezproblémové jednotné přihlašování – přihlášení uživatelů na firemních stolních počítačích připojených k podnikové síti

- Uživatelé mají přístup ke cloudovým aplikacím bez jiných místních komponent.

- Viz, Microsoft Entra bezproblémové jednotné přihlašování

Pokud chcete vytvořit bezproblémové uživatelské prostředí ověřování v Microsoft Entra ID, nasaďte bezproblémové jednotné přihlašování do synchronizace hodnot hash hesel nebo předávací ověřování.

Požadavky bezproblémového jednotného přihlašování najdete v rychlém startu: Bezproblémové jednotné přihlašování microsoftu Entra.

Pro účely tohoto kurzu nakonfigurujete synchronizaci hodnot hash hesel a bezproblémové jednotné přihlašování.

Konfigurace služby Microsoft Entra Connect pro synchronizaci hodnot hash hesel a bezproblémové jednotné přihlašování

- Na serveru Microsoft Entra Connect otevřete aplikaci Microsoft Entra Connect .

- Vyberte Konfigurovat.

- Vyberte Změnit přihlášení uživatele.

- Vyberte Další.

- Zadejte přihlašovací údaje správce hybridní identity serveru Microsoft Entra Connect.

- Server je nakonfigurovaný pro federaci s oktou. Změňte výběr na Synchronizaci hodnot hash hesel.

- Vyberte Povolit jednotné přihlašování.

- Vyberte Další.

- Pro místní systém zadejte přihlašovací údaje správce domény.

- Vyberte Další.

- Na poslední stránce vyberte Konfigurovat.

- Ignorujte upozornění pro hybridní připojení Microsoft Entra.

Konfigurace funkcí postupného uvedení

Před otestováním federace domény použijte v MICROSOFT Entra ID nasazení cloudového ověřování k otestování defederujících uživatelů.

Další informace: Migrace na cloudové ověřování s využitím postupného uvedení

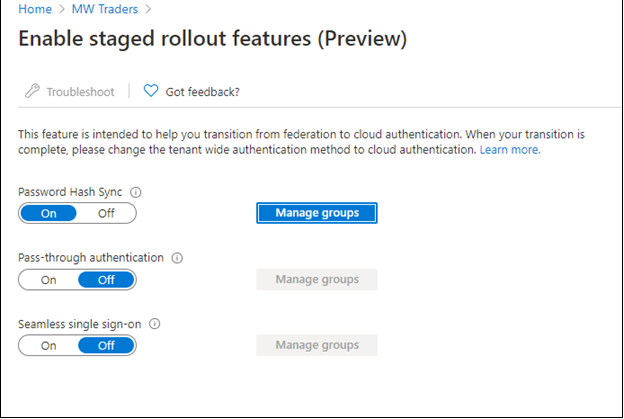

Po povolení synchronizace hodnot hash hesel a bezproblémového jednotného přihlašování na serveru Microsoft Entra Connect nakonfigurujte postupné zavedení:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce hybridní identity.

Přejděte do služby Identity>Hybrid Management>Connect Sync.

Ověřte, že je v tenantovi povolená synchronizace hodnot hash hesel.

Vyberte Povolit postupné zavedení pro přihlášení spravovaného uživatele.

Po konfiguraci serveru se nastavení Synchronizace hodnot hash hesel může změnit na Zapnuto.

Povolte nastavení.

Bezproblémové jednotné přihlašování je vypnuté. Pokud ji povolíte, zobrazí se chyba, protože jste ji povolili v rámci tenanta.

Vyberte Spravovat skupiny.

Přidejte skupinu do zavedení synchronizace hodnot hash hesel.

Počkejte asi 30 minut, než se funkce projeví ve vašem tenantovi.

Když se funkce projeví, uživatelé se při pokusu o přístup ke službám Office 365 nepřesměrují na Okta.

Funkce postupného zavedení má některé nepodporované scénáře:

- Starší ověřovací protokoly, jako jsou protokoly POP3 (Post Office Protocol 3) a SMTP (Simple Mail Transfer Protocol), se nepodporují.

- Pokud jste nakonfigurovali hybridní připojení Microsoft Entra pro Okta, toky hybridního připojení Microsoft Entra přejdou do Okta, dokud se doména nefederuje.

- Zásady přihlašování zůstávají v Oktě pro starší ověřování klientů Systému Windows hybridním spojením Microsoft Entra.

Vytvoření aplikace Okta v Microsoft Entra ID

Uživatelé, kteří převedli na spravované ověřování, můžou potřebovat přístup k aplikacím v Oktě. Pro přístup uživatelů k těmto aplikacím zaregistrujte aplikaci Microsoft Entra, která odkazuje na domovskou stránku Okta.

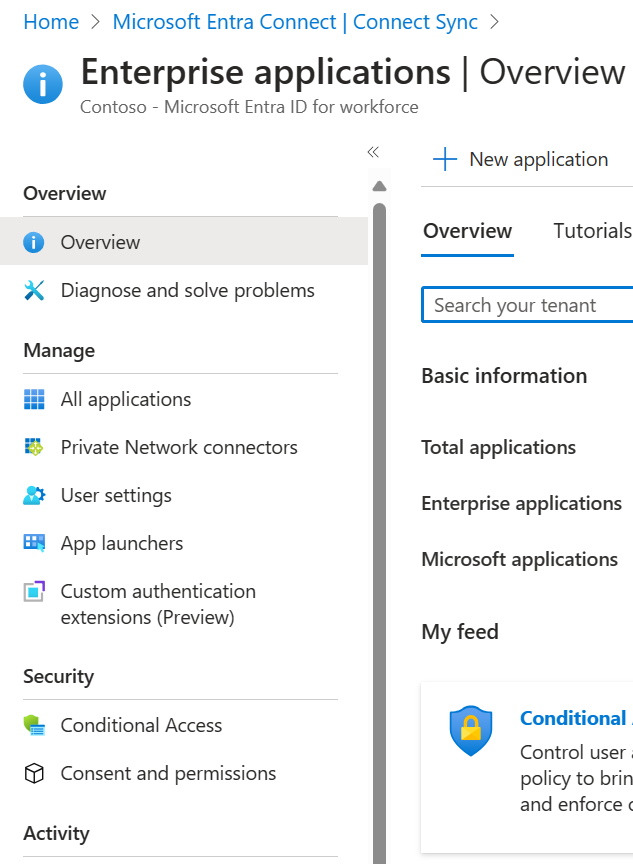

Nakonfigurujte registraci podnikové aplikace pro Okta.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k podnikovým aplikacím>Všechny aplikace.

Vyberte Nová aplikace.

Vyberte Vytvořit vlastní aplikaci.

V nabídce pojmenujte aplikaci Okta.

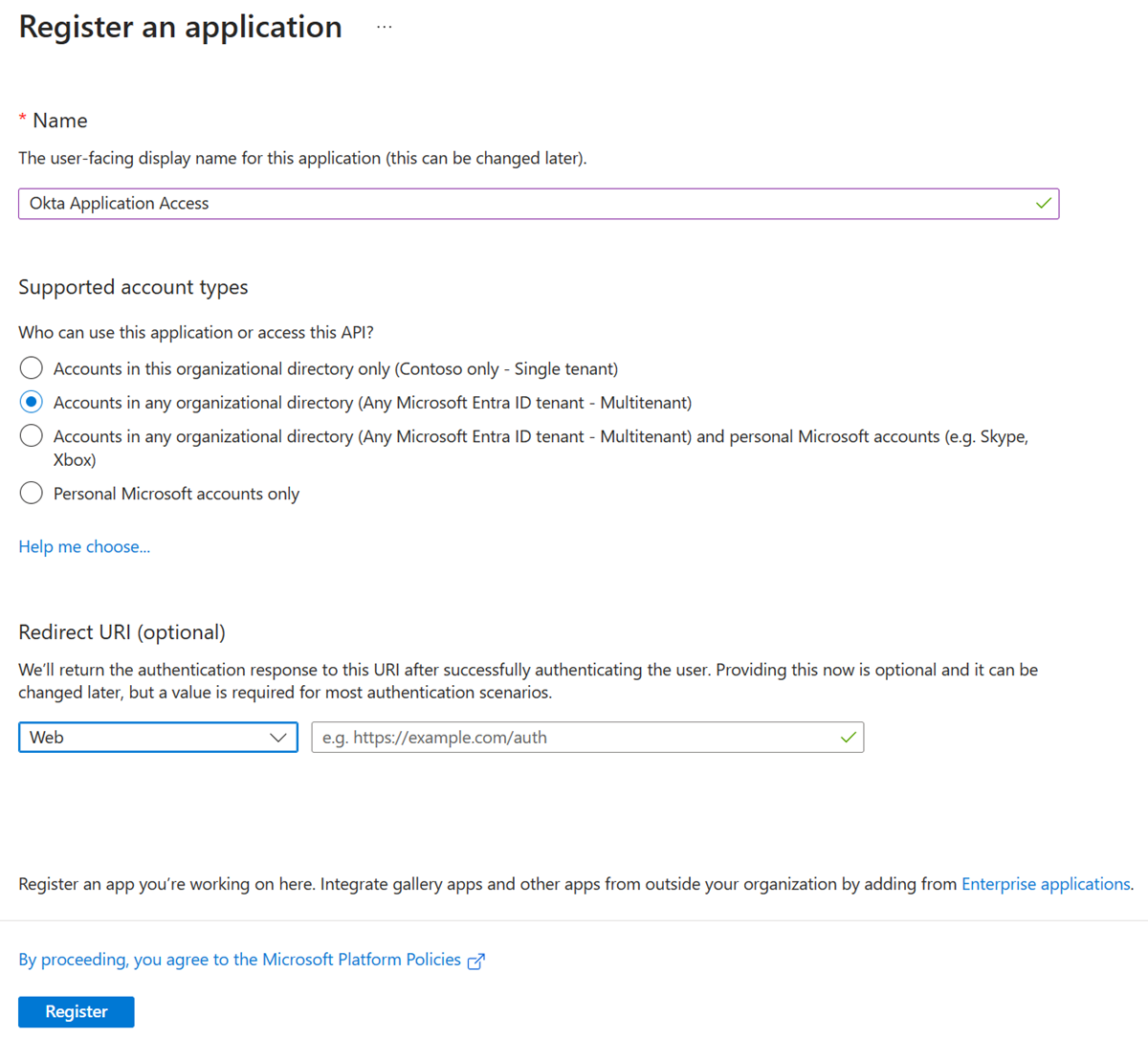

Vyberte Zaregistrovat aplikaci, na které pracujete, aby se integroval s ID Microsoft Entra.

Vyberte Vytvořit.

Vyberte účty v libovolném organizačním adresáři (Libovolný adresář Microsoft Entra – Víceklient).

Vyberte Zaregistrovat.

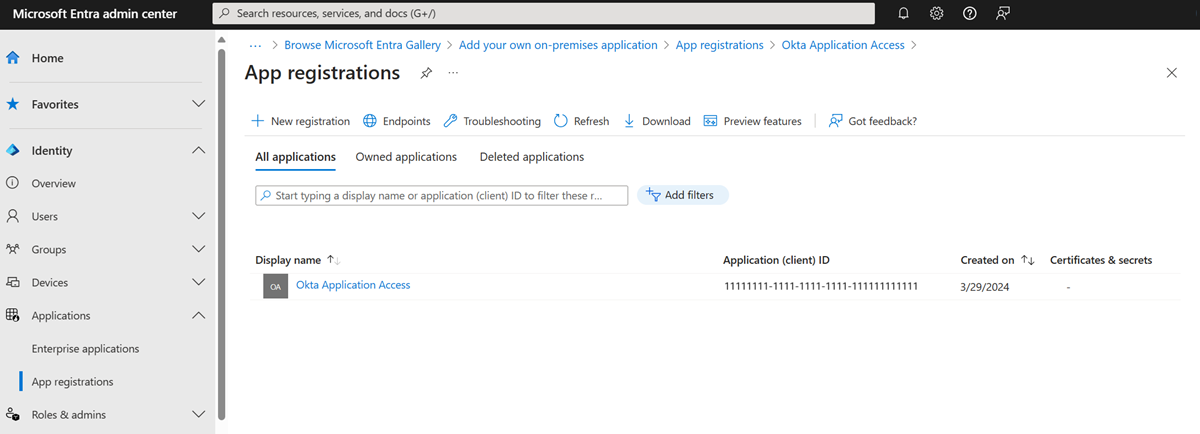

V nabídce Microsoft Entra ID vyberte Registrace aplikací.

Otevřete vytvořenou registraci.

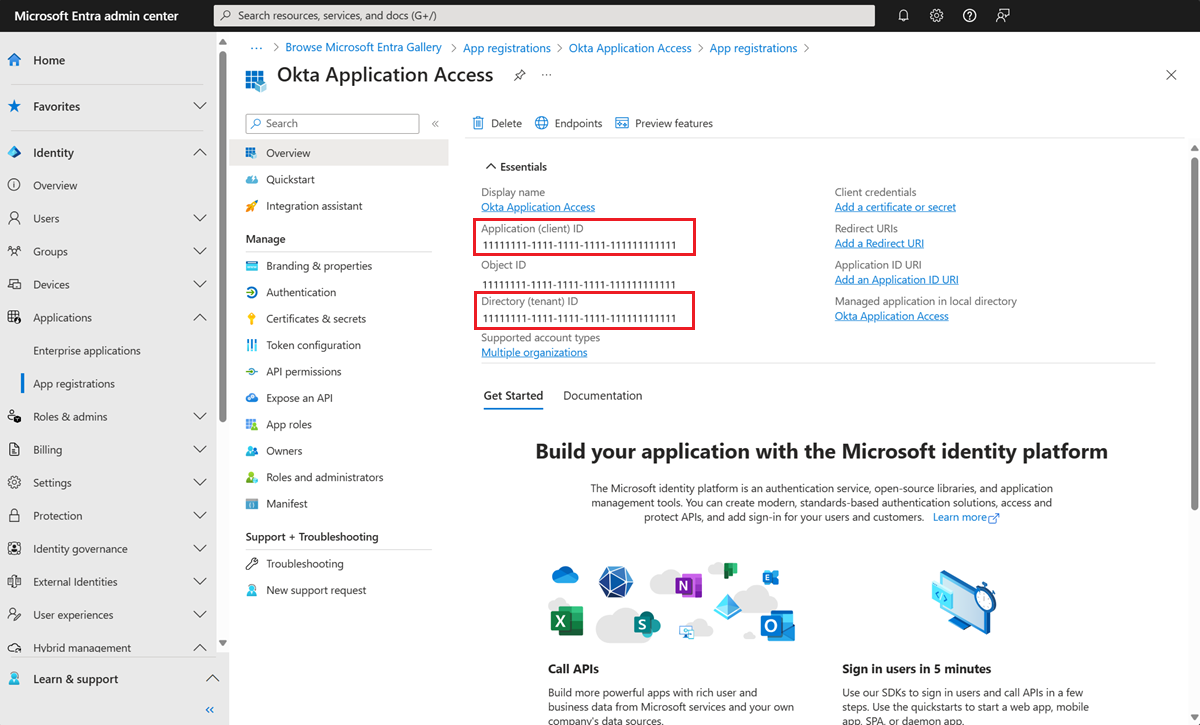

- Zaznamená ID tenanta a ID aplikace.

Poznámka:

Ke konfiguraci zprostředkovatele identity v oktě potřebujete ID tenanta a ID aplikace.

- V nabídce vlevo vyberte Certifikáty a tajné kódy.

- Vyberte Nový tajný klíč klienta.

- Zadejte název tajného kódu.

- Zadejte datum vypršení platnosti.

- Poznamenejte si hodnotu a ID tajného kódu.

Poznámka:

Hodnota a ID se později nezobrazí. Pokud informace nezaznamenáte, musíte tajný kód vygenerovat znovu.

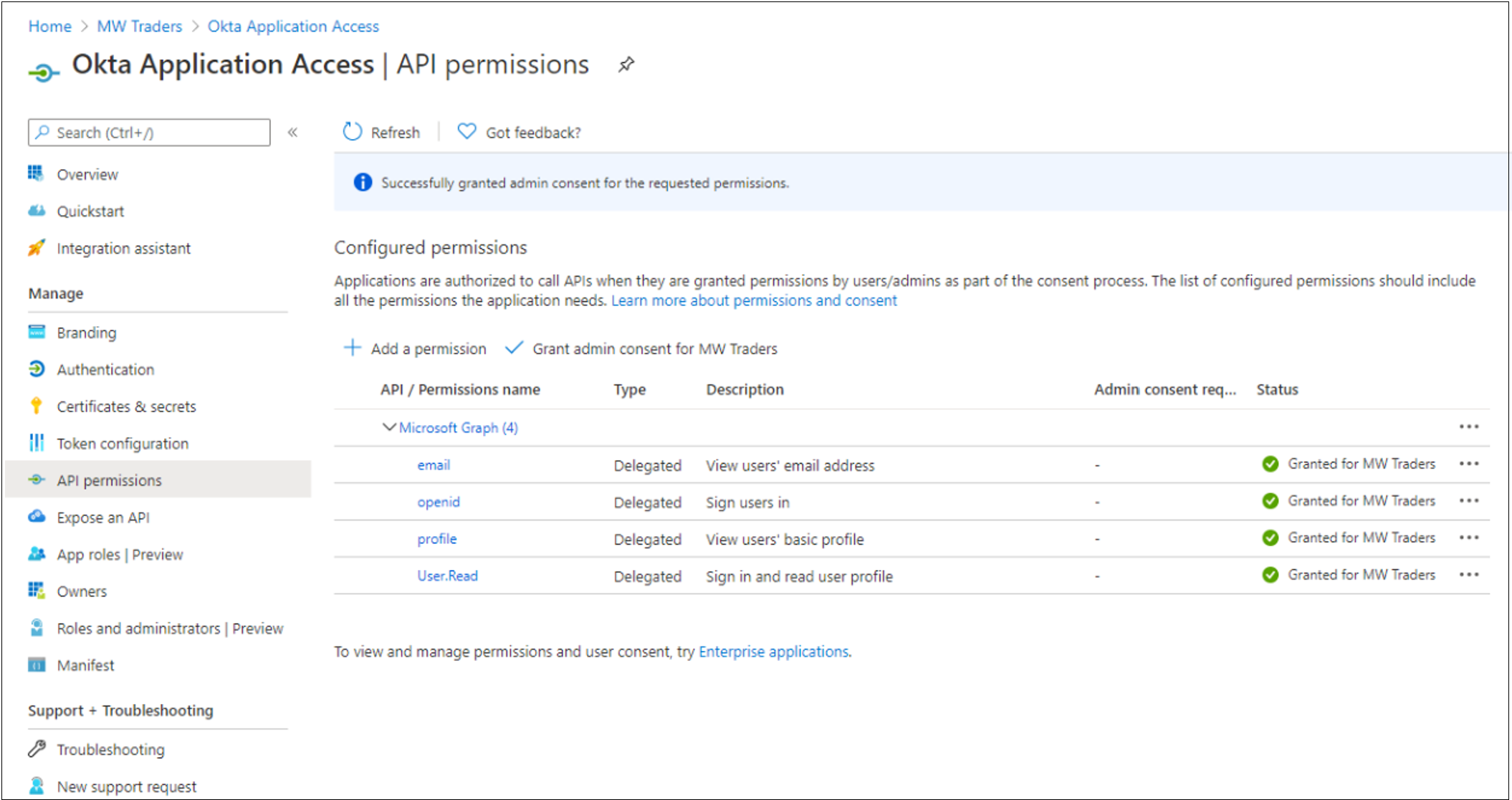

V nabídce vlevo vyberte oprávnění rozhraní API.

Udělte aplikaci přístup ke zásobníku OpenID Connect (OIDC).

Vyberte Přidat oprávnění.

Výběr Microsoft Graphu

Vyberte Delegovaná oprávnění.

V části Oprávnění OpenID přidejte e-mail, openid a profil.

Vyberte Přidat oprávnění.

Vyberte Udělit souhlas správce pro <název> domény tenanta.

Počkejte, až se zobrazí stav Uděleno .

V nabídce vlevo vyberte Branding.

Jako adresu URL domovské stránky přidejte domovskou stránku aplikace uživatele.

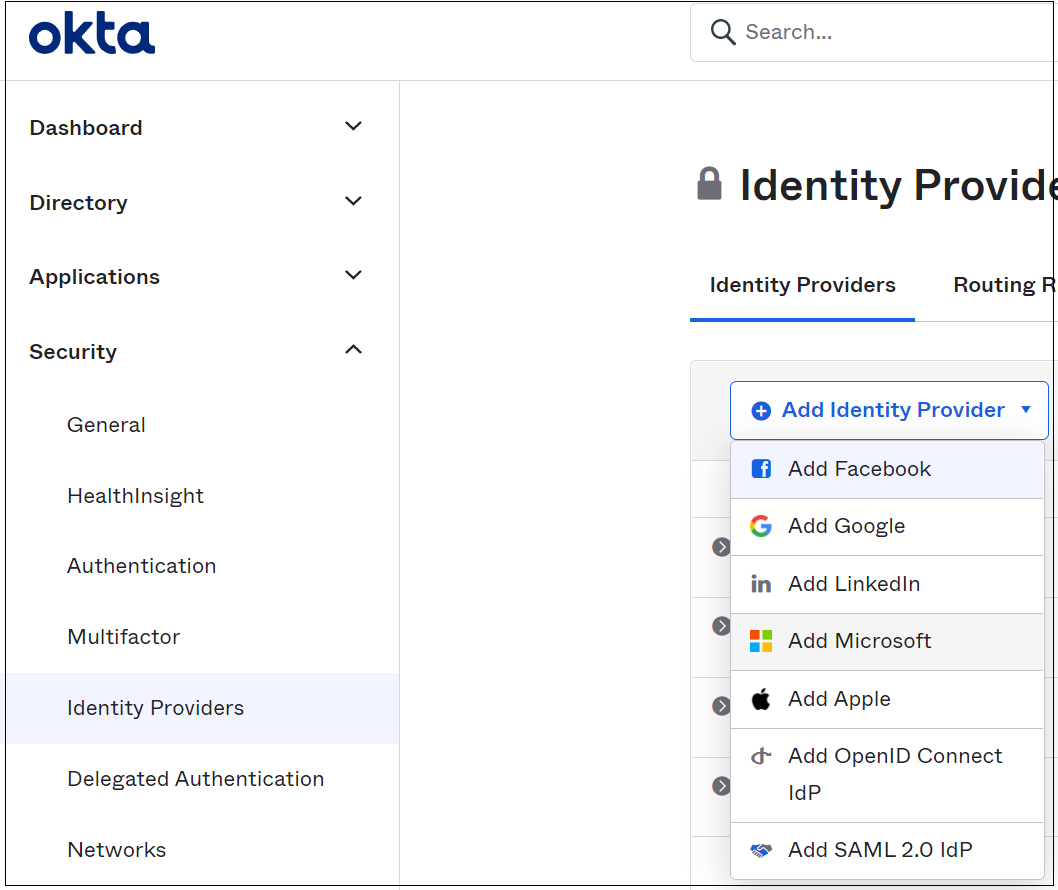

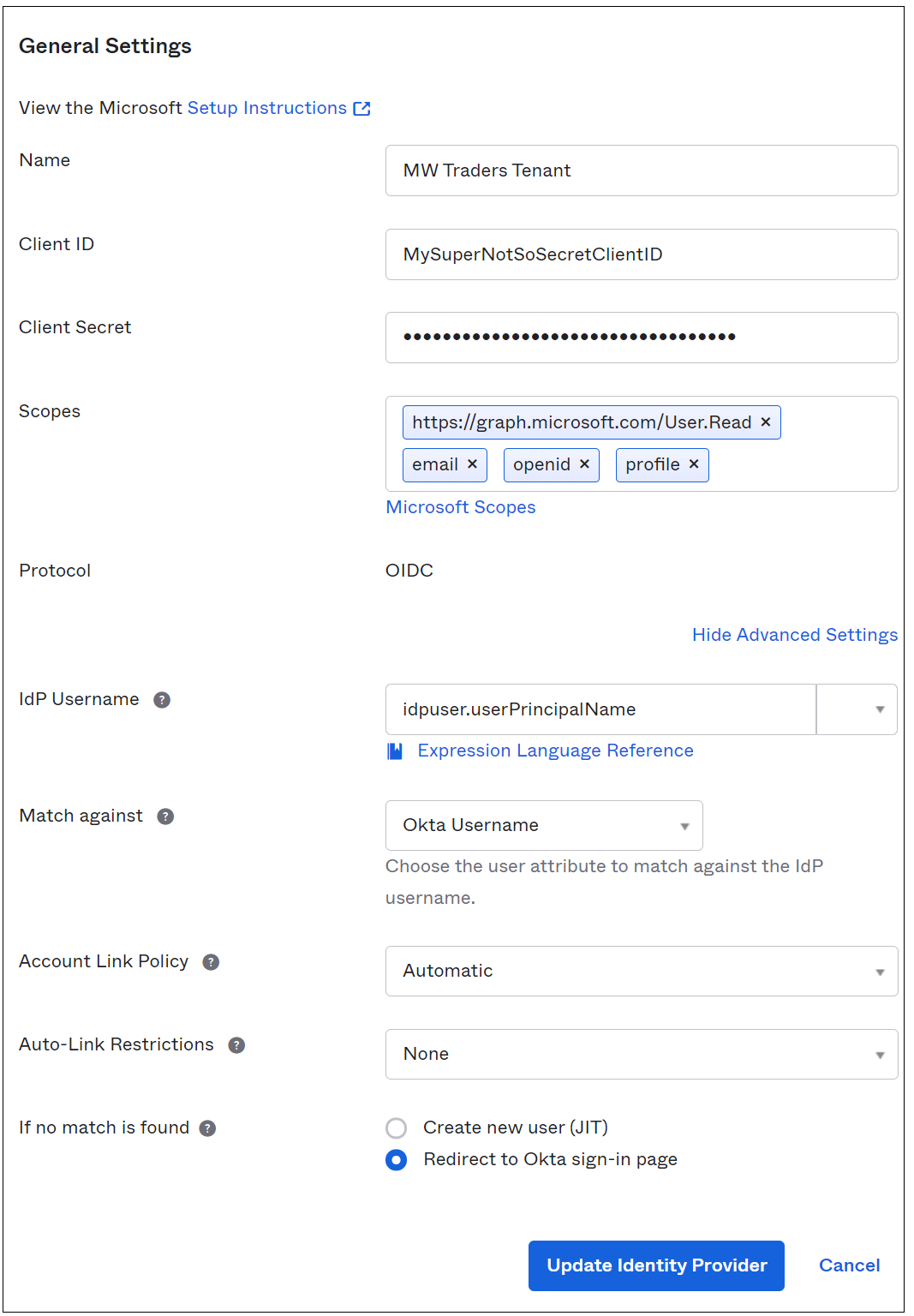

Na portálu pro správu Okta přidejte nového zprostředkovatele identity a pak vyberte Zabezpečení a pak zprostředkovatele identity.

Vyberte Přidat Microsoft.

Na stránce Zprostředkovatel identity zadejte ID aplikace do pole ID klienta.

Do pole Tajný klíč klienta zadejte tajný klíč klienta.

Vyberte Zobrazit upřesňující nastavení. Ve výchozím nastavení tato konfigurace prováže hlavní název uživatele (UPN) v Oktě na hlavní název uživatele (UPN) v Microsoft Entra ID pro zpětný přístup k federaci.

Důležité

Pokud se hlavní názvy uživatelů (UPN) v OKtě a Microsoft Entra ID neshodují, vyberte atribut, který je mezi uživateli společný.

Dokončete výběry automatického zřizování.

Pokud se pro uživatele Okta nezobrazí žádná shoda, systém se pokusí zřídit uživatele v Microsoft Entra ID. Pokud jste migrovali zřizování mimo oktu, vyberte Možnost Přesměrovat na přihlašovací stránku Okta.

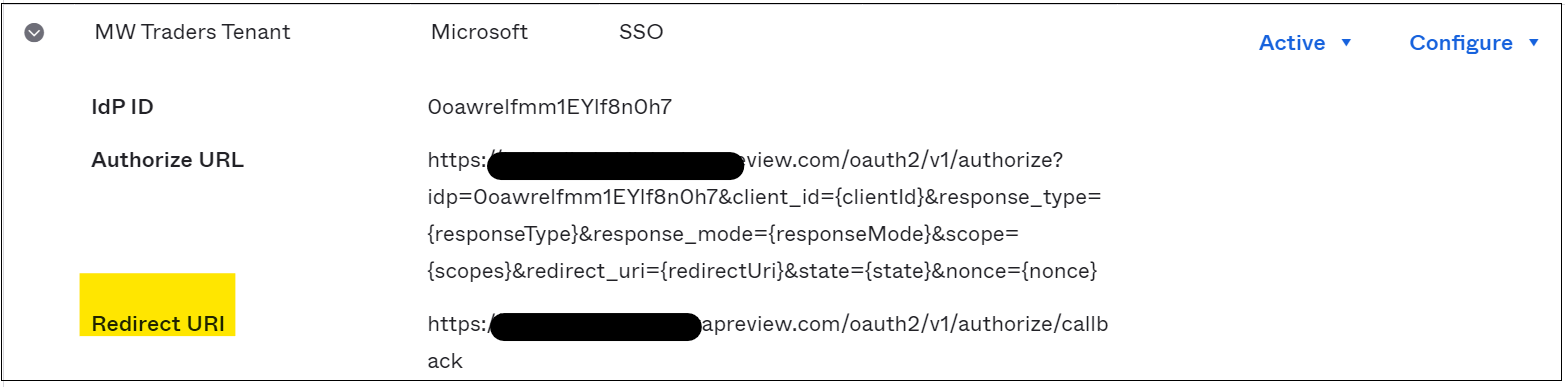

Vytvořili jste zprostředkovatele identity (IDP). Pošlete uživatelům správný protokol IDP.

V nabídce Zprostředkovatelé identity vyberte Pravidla směrování a pak přidejte pravidlo směrování.

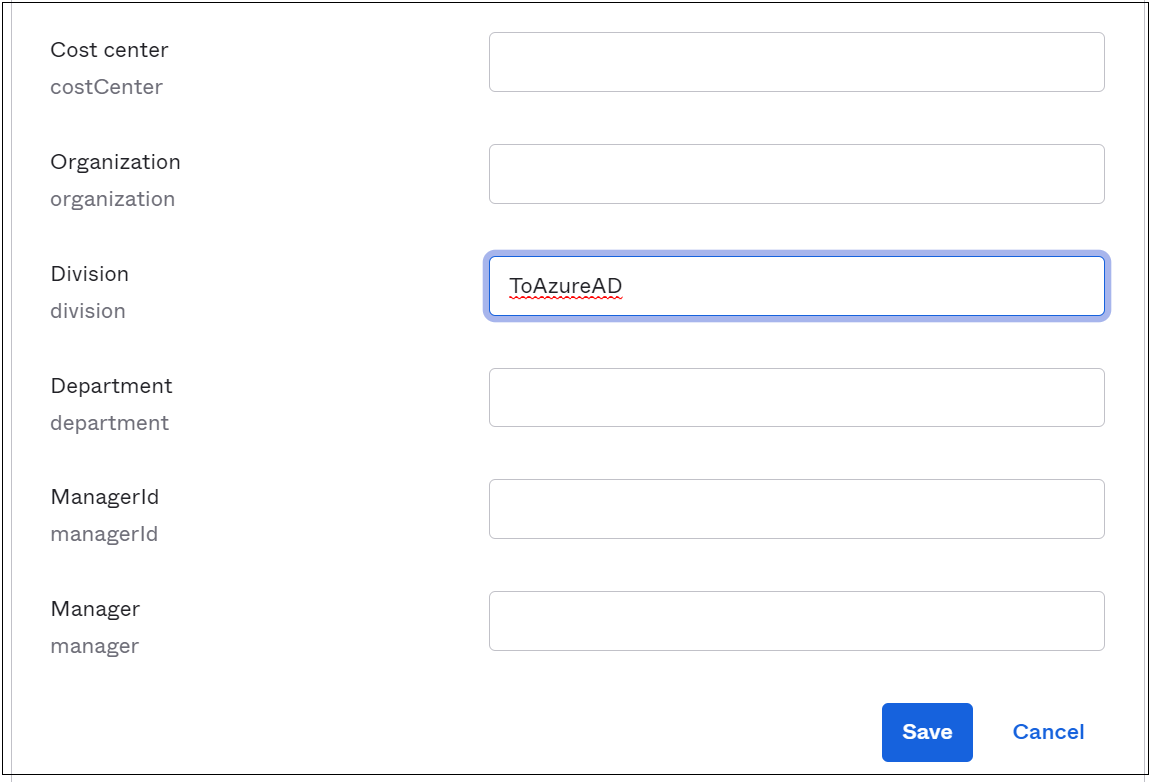

Použijte jeden z dostupných atributů v profilu Okta.

Pokud chcete směrovat přihlášení ze zařízení a IP adres na ID Microsoft Entra, nastavte zásadu zobrazenou na následujícím obrázku. V tomto příkladu se atribut Division nepoužívá ve všech profilech Okta. Je to dobrá volba pro směrování IDP.

Zaznamenejte identifikátor URI přesměrování a přidejte ho do registrace aplikace.

V registraci aplikace v nabídce vlevo vyberte Ověřování.

Vyberte Přidat platformu.

Vyberte Web.

Přidejte identifikátor URI přesměrování, který jste zaznamenali v protokolu IDP v Oktě.

Vyberte Přístupové tokeny a tokeny ID.

V konzole pro správu vyberte Adresář.

Vyberte osoby.

Pokud chcete profil upravit, vyberte testovacího uživatele.

V profilu přidejte ToAzureAD. Podívejte se na následující obrázek.

Zvolte Uložit.

Přihlaste se k portálu Microsoft 356 jako upravený uživatel. Pokud váš uživatel není v pilotním nasazení spravovaného ověřování, vaše akce přejde do smyčky. Pokud chcete smyčku ukončit, přidejte uživatele do prostředí spravovaného ověřování.

Testování přístupu k aplikacím Okta na pilotních členech

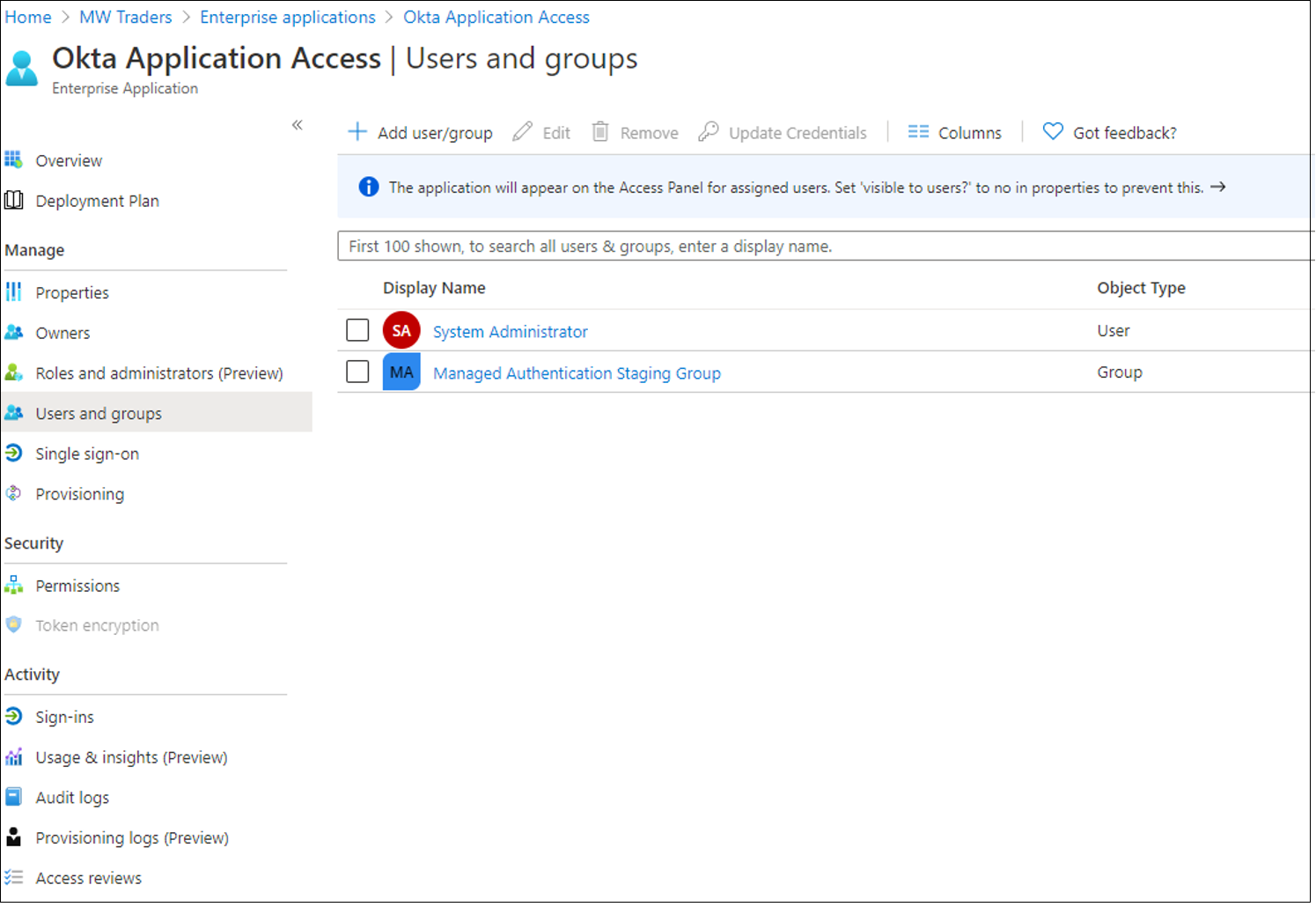

Po nakonfigurování aplikace Okta v Microsoft Entra ID a konfiguraci IDP na portálu Okta přiřaďte aplikaci uživatelům.

V Centru pro správu Microsoft Entra přejděte k podnikovým aplikacím Identity>Applications.>

Vyberte registraci aplikace, kterou jste vytvořili.

Přejděte na Uživatelé a skupiny.

Přidejte skupinu, která koreluje s pilotním nasazením spravovaného ověřování.

Poznámka:

Uživatele a skupiny můžete přidat ze stránky Podnikové aplikace . Uživatele nemůžete přidat z nabídky Registrace aplikací.

Počkejte asi 15 minut.

Přihlaste se jako uživatel pilotního nasazení spravovaného ověřování.

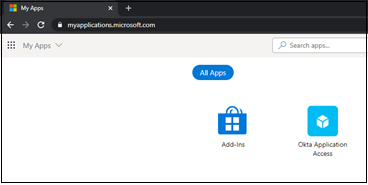

Přejděte na Moje aplikace.

Pokud se chcete vrátit na domovskou stránku Okta, vyberte dlaždici Přístup k aplikaci Okta.

Testování spravovaného ověřování u členů pilotního nasazení

Po nakonfigurování aplikace Zpětné federace Okta požádejte uživatele, aby provedli testování v prostředí spravovaného ověřování. Doporučujeme nakonfigurovat branding společnosti tak, aby uživatelům pomohl rozpoznat tenanta.

Další informace: Konfigurace firemního brandingu

Důležité

Než defederujete domény z Okty, identifikujte potřebné zásady podmíněného přístupu. Před vypnutím můžete své prostředí zabezpečit. Viz kurz : Migrace zásad přihlašování Okta do podmíněného přístupu Microsoft Entra.

Defederace domén Office 365

Pokud je vaše organizace obeznámená se spravovaným ověřováním, můžete z Okty defederovat svoji doménu. Začněte tím, že se k Microsoft Graph PowerShellu připojíte pomocí následujících příkazů. Pokud nemáte modul Microsoft Graph PowerShellu, stáhněte si ho zadáním Install-Module Microsoft.Graphpříkazu .

V PowerShellu se přihlaste k ID Microsoft Entra pomocí účtu správce hybridní identity.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Pokud chcete převést doménu, spusťte následující příkaz:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Spuštěním následujícího příkazu ověřte, že je doména převedena na spravovanou. Typ ověřování by měl být nastavený na správu.

Get-MgDomain -DomainId yourdomain.com

Po nastavení domény na spravované ověřování defederujete tenanta Office 365 z Okty při zachování uživatelského přístupu k domovské stránce Okta.