Migrace aplikací z Okty do Microsoft Entra ID

V tomto kurzu se dozvíte, jak migrovat aplikace z Okty do Microsoft Entra ID.

Požadavky

Ke správě aplikace v Microsoft Entra ID potřebujete:

- Uživatelský účet Microsoft Entra. Pokud ho ještě nemáte, můžete si zdarma vytvořit účet.

- Jedna z následujících rolí: Správce cloudových aplikací, Správce aplikací nebo vlastník instančního objektu.

Vytvoření inventáře aktuálních aplikací Okta

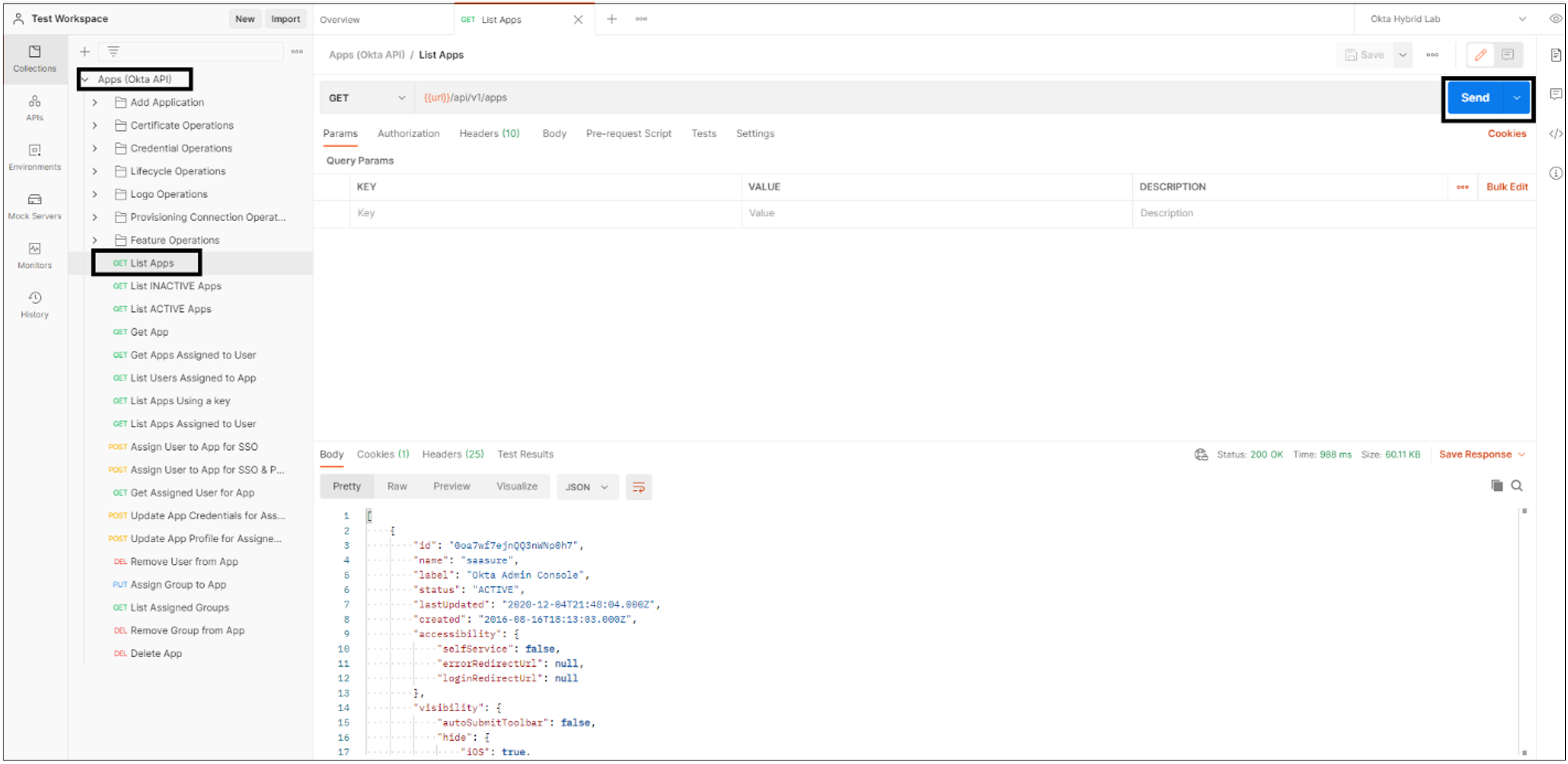

Před migrací zdokumentujte aktuální nastavení prostředí a aplikace. Ke shromažďování těchto informací můžete použít rozhraní OKta API. Použijte nástroj průzkumníka rozhraní API, například Postman.

Vytvoření inventáře aplikací:

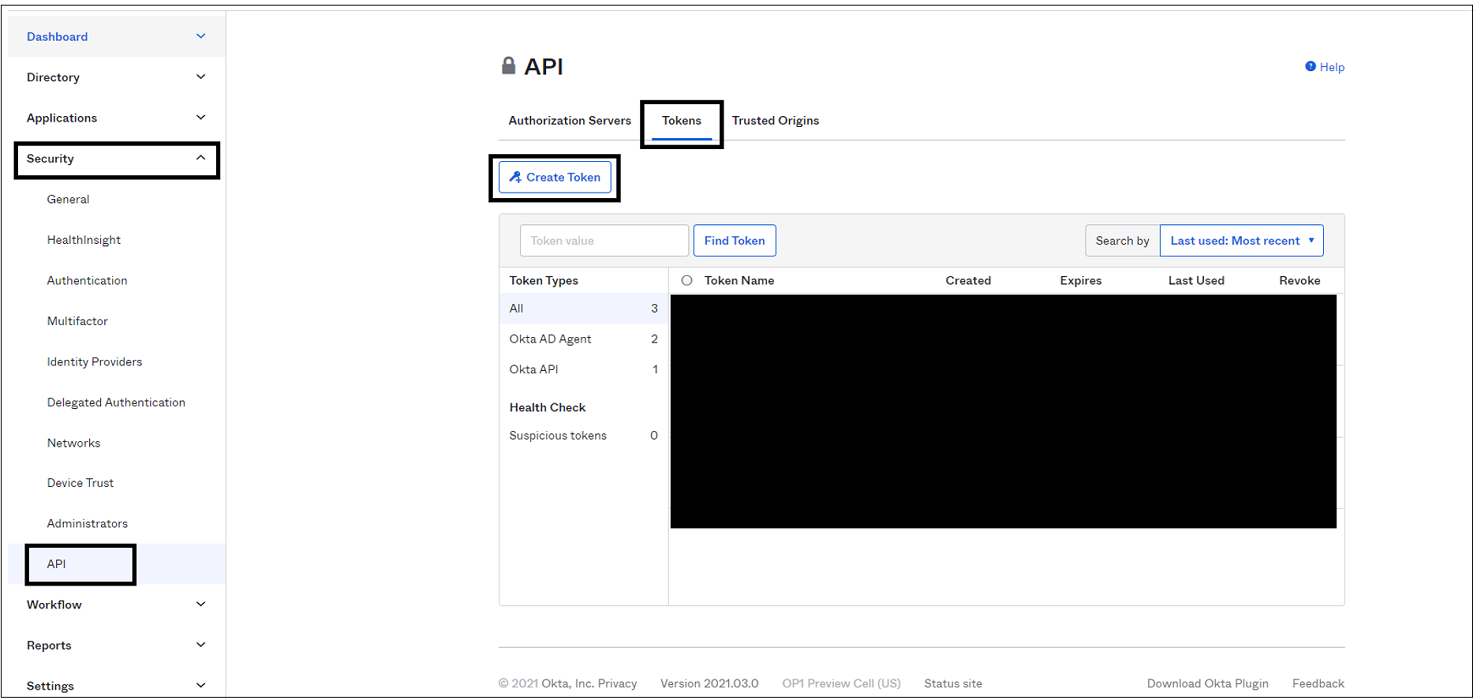

Pomocí aplikace Postman vygenerujte z konzoly pro správu Okta token rozhraní API.

Na řídicím panelu rozhraní API v části Zabezpečení vyberte Tokeny Vytvořit token

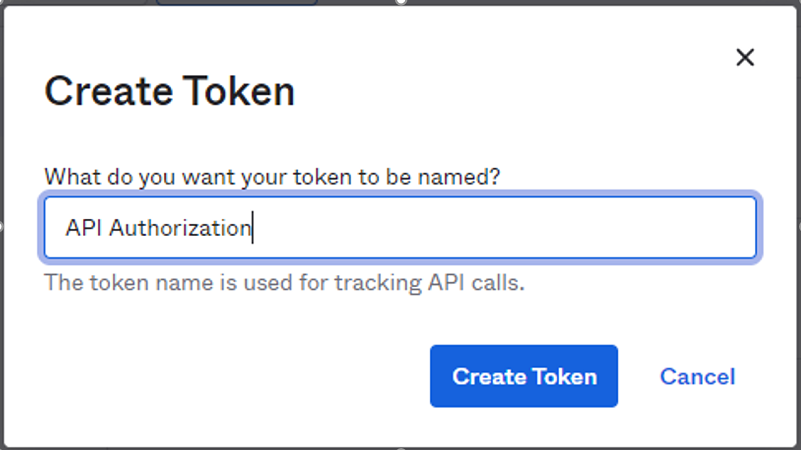

Zadejte název tokenu a pak vyberte Vytvořit token.

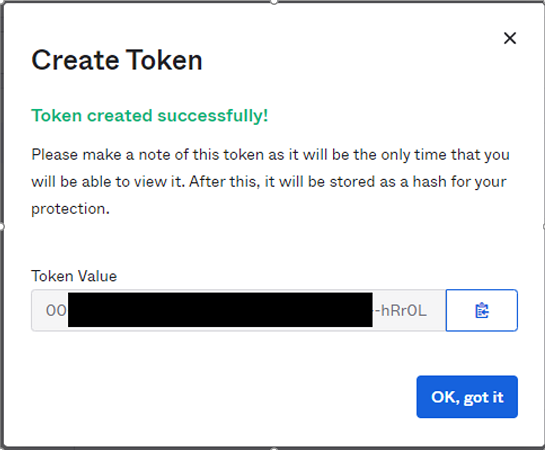

Poznamenejte si hodnotu tokenu a uložte ji. Jakmile vyberete OK, rozumím, nebude to přístupné.

V aplikaci Postman v pracovním prostoru vyberte Importovat.

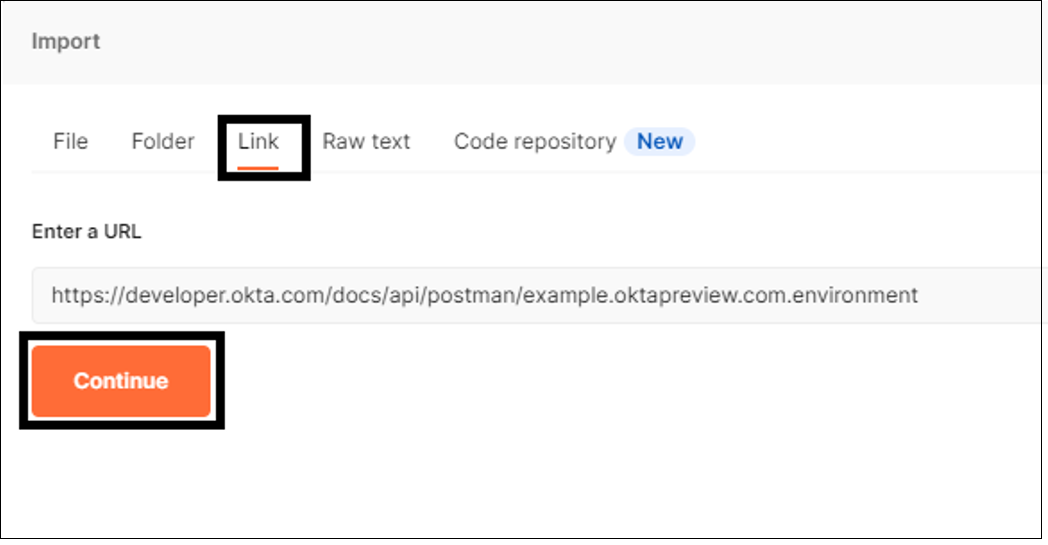

Na stránce Importovat vyberte Odkaz. Pokud chcete rozhraní API importovat, vložte následující odkaz:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Poznámka:

Neupravujte odkaz s hodnotami tenanta.

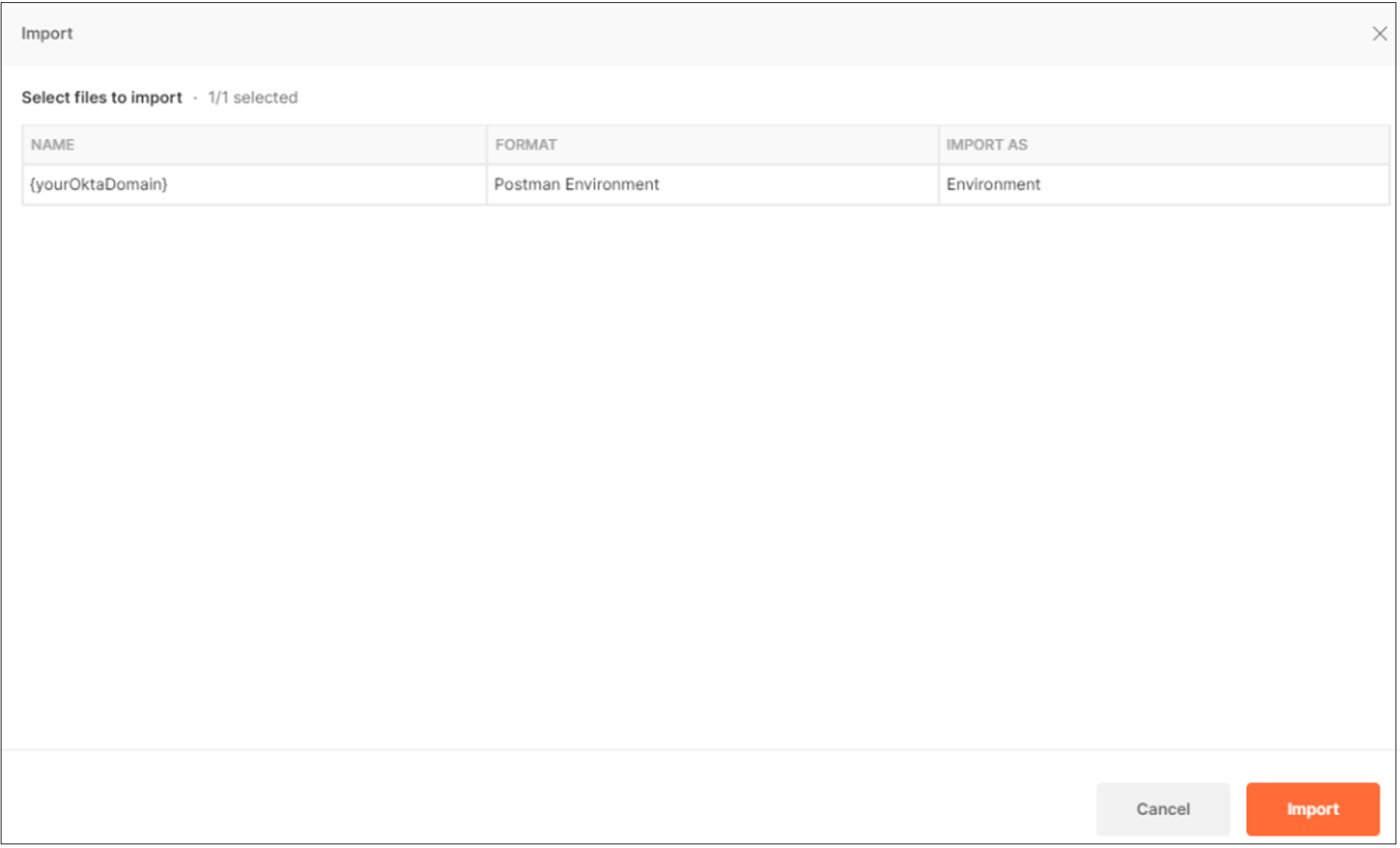

Vyberte Importovat.

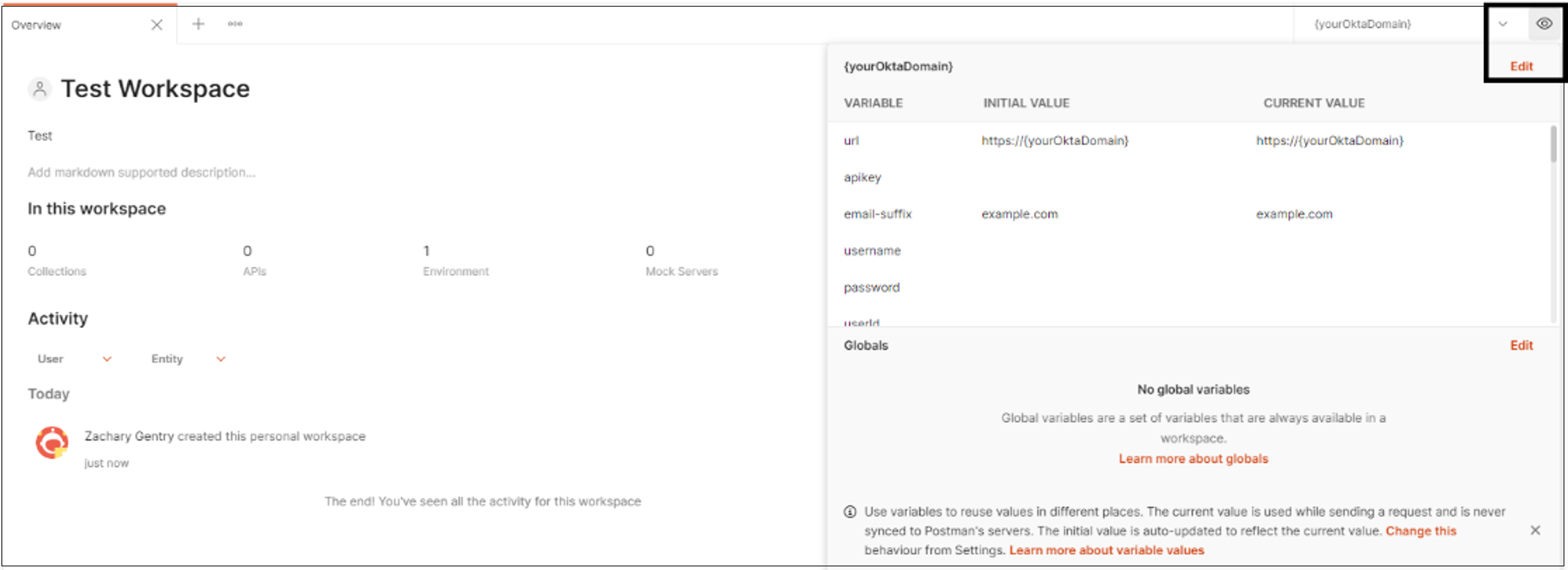

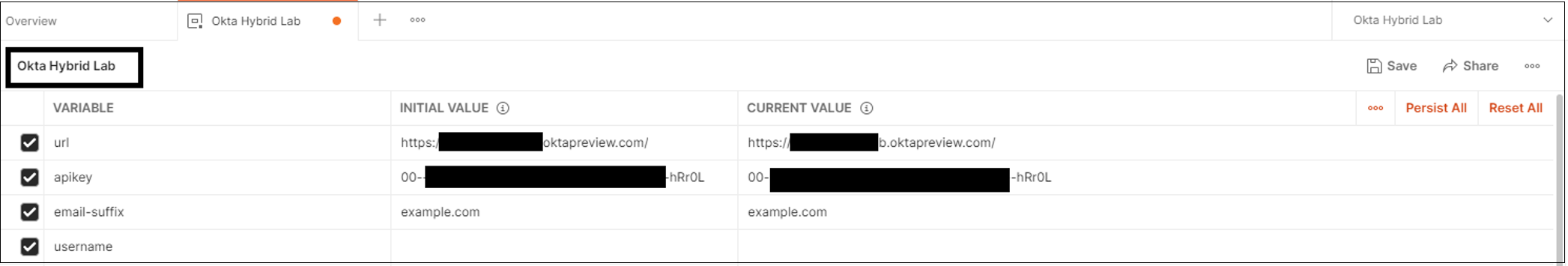

Po importu rozhraní API změňte výběr prostředí na {yourOktaDomain}.

Pokud chcete upravit prostředí Okta, vyberte ikonu oka . Pak vyberte Edit (Upravit).

V polích Počáteční hodnota a Aktuální hodnota aktualizujte hodnoty pro adresu URL a klíč rozhraní API. Změňte název tak, aby odrážel vaše prostředí.

Uložte hodnoty.

Vyberte Aplikace>Získat seznam odesílané aplikace.>

Poznámka:

Aplikace můžete vytisknout v tenantovi Okta. Seznam je ve formátu JSON.

Doporučujeme zkopírovat a převést tento seznam JSON do formátu CSV:

- Použití veřejného převaděče, jako je Konklone

- Nebo pro PowerShell použijte ConvertFrom-Json a ConvertTo-CSV.

Poznámka:

Pokud chcete mít záznam o aplikacích ve vašem tenantovi Okta, stáhněte si sdílený svazek clusteru.

Migrace aplikace SAML do Microsoft Entra ID

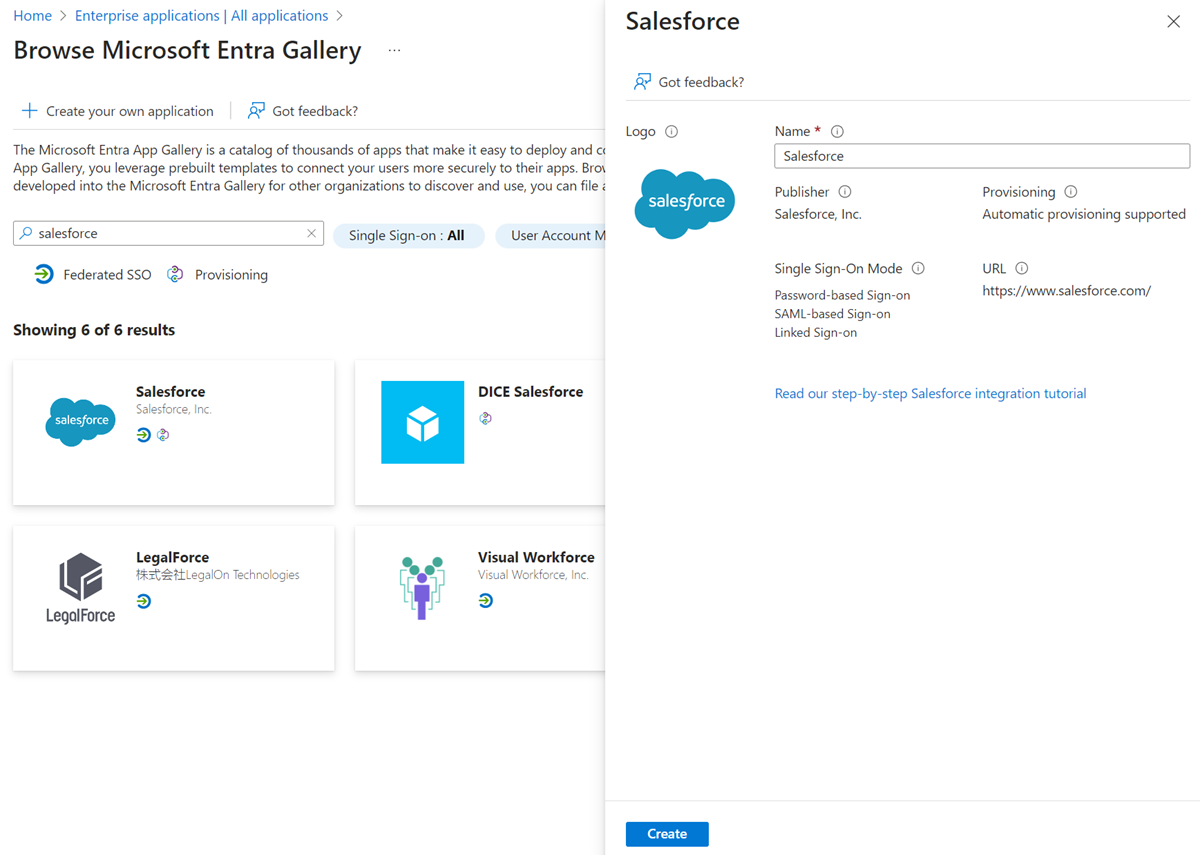

Pokud chcete migrovat aplikaci SAML 2.0 do Microsoft Entra ID, nakonfigurujte aplikaci v tenantovi Microsoft Entra pro přístup k aplikacím. V tomto příkladu převedeme instanci Salesforce.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k > a pak vyberte Nová aplikace.

V galerii Microsoft Entra vyhledejte Salesforce, vyberte aplikaci a pak vyberte Vytvořit.

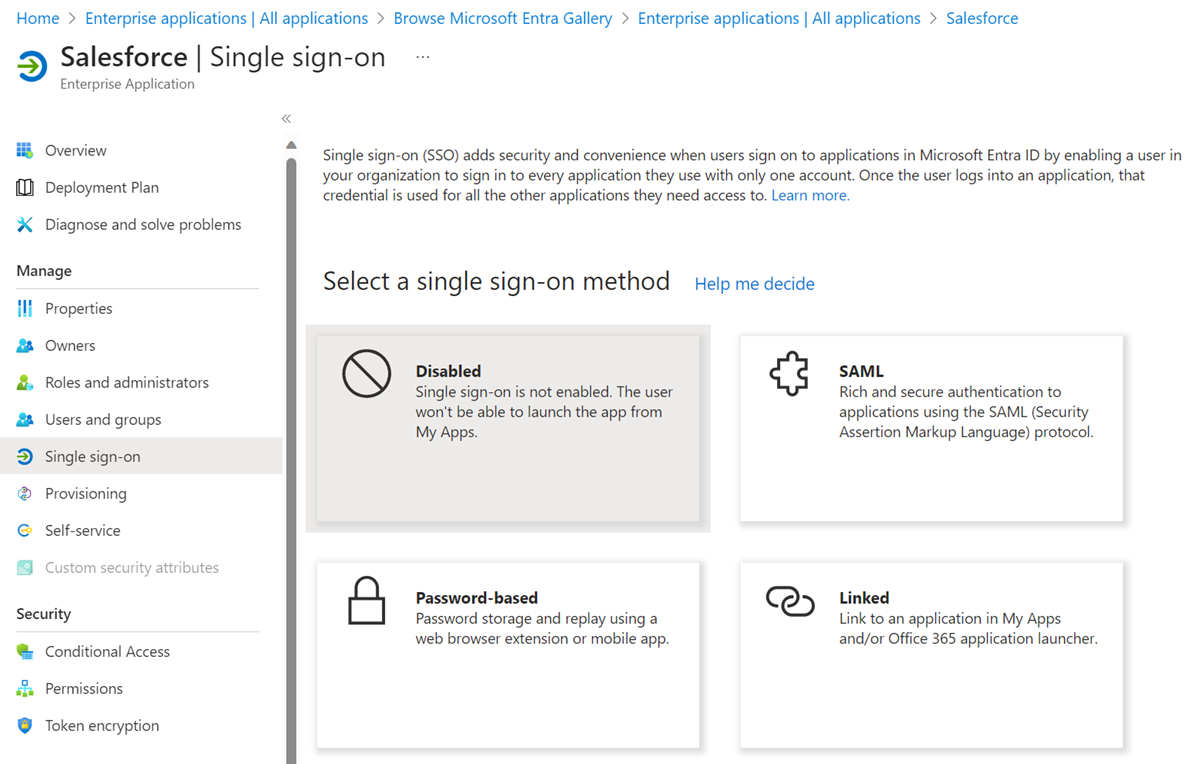

Po vytvoření aplikace vyberte na kartě Jednotné přihlašování (SSO) SAML.

Stáhněte si certifikát (raw) a XML federačních metadat a importujte ho do Salesforce.

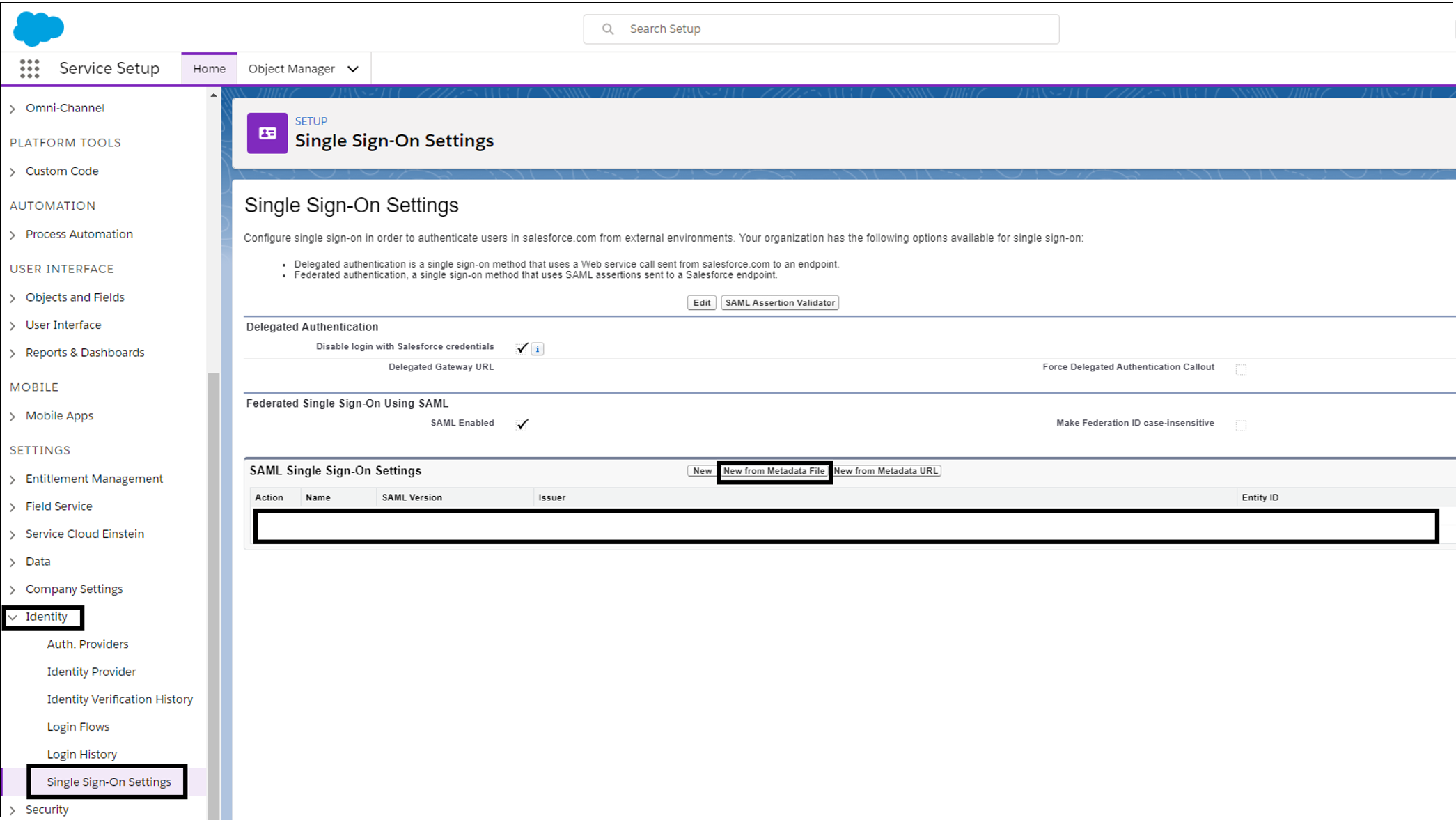

V konzole pro správu Salesforce vyberte v souboru metadat nová >>

Nahrajte soubor XML, který jste stáhli z Centra pro správu Microsoft Entra. Pak vyberte Vytvořit.

Nahrajte certifikát, který jste stáhli z Azure. Zvolte Uložit.

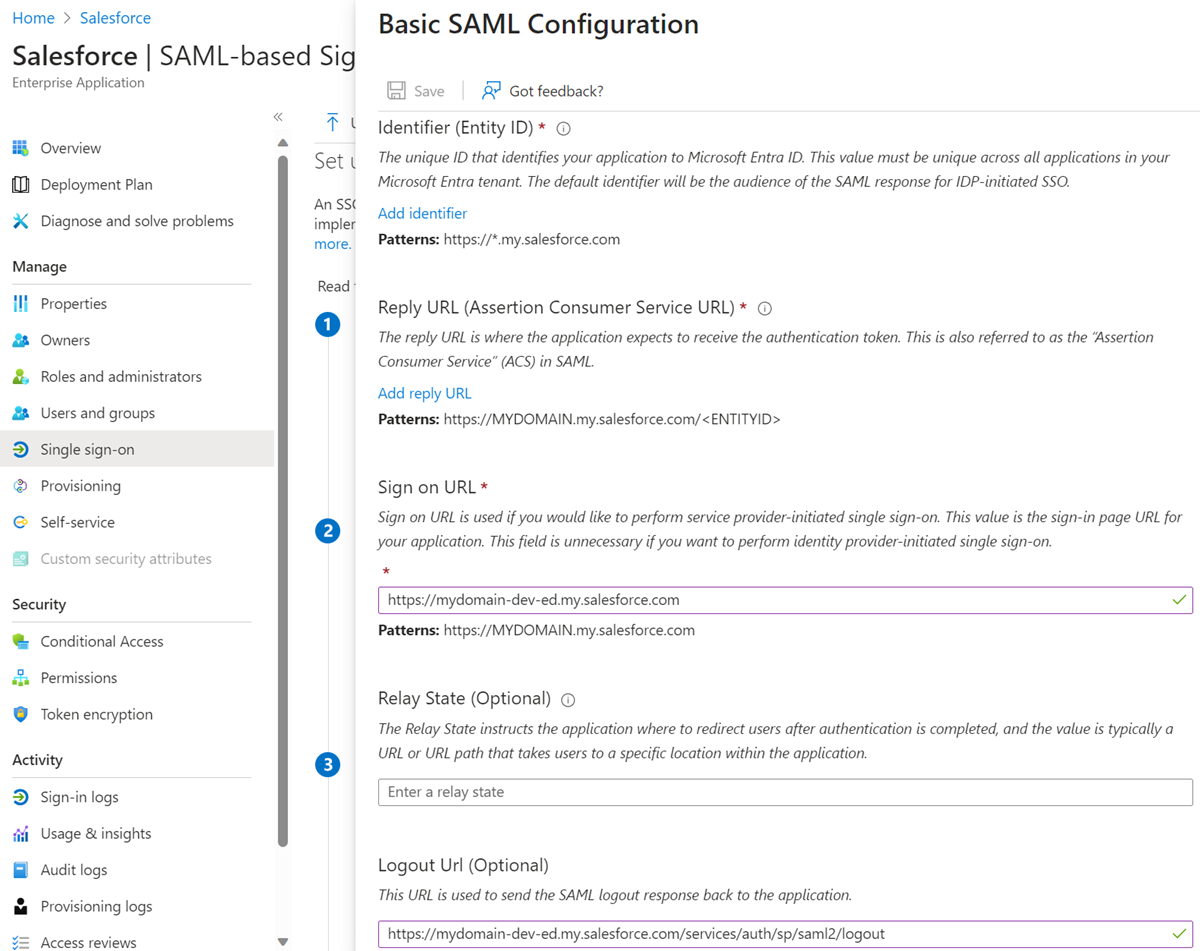

Poznamenejte si hodnoty v následujících polích. Hodnoty jsou v Azure.

- Entity ID

- Přihlašovací adresa URL

- Adresa URL odhlášení

Vyberte Stáhnout metadata.

Pokud chcete nahrát soubor do Centra pro správu Microsoft Entra, na stránce podnikové aplikace Microsoft Entra ID vyberte v nastavení jednotného přihlašování SAML soubor metadat nahrát.

Zajistěte, aby importované hodnoty odpovídaly zaznamenaným hodnotám. Zvolte Uložit.

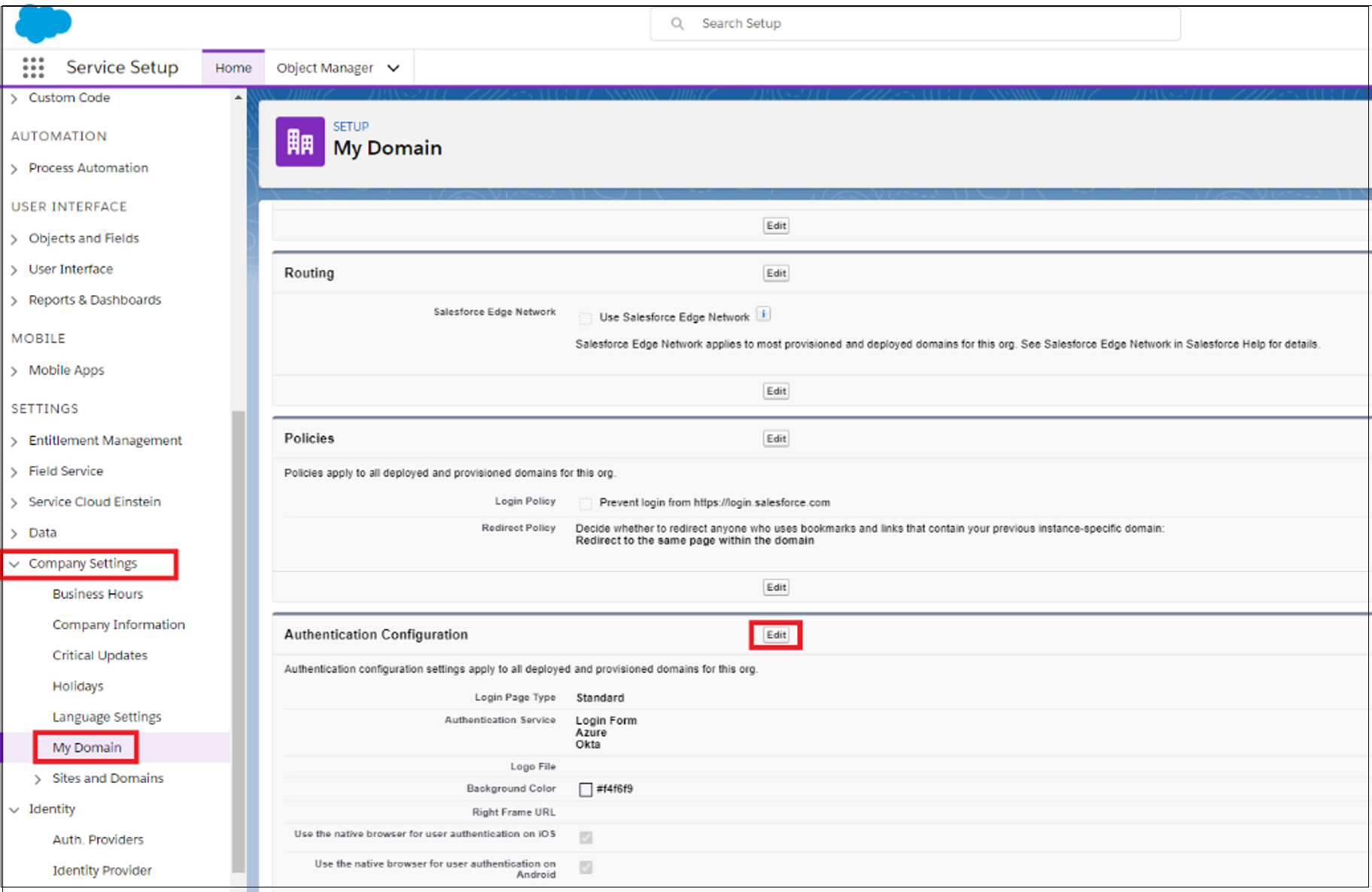

V konzole pro správu Salesforce vyberte Nastavení>společnosti My Domain. Přejděte do části Konfigurace ověřování a pak vyberte Upravit.

Pro možnost přihlášení vyberte nového zprostředkovatele SAML, který jste nakonfigurovali. Zvolte Uložit.

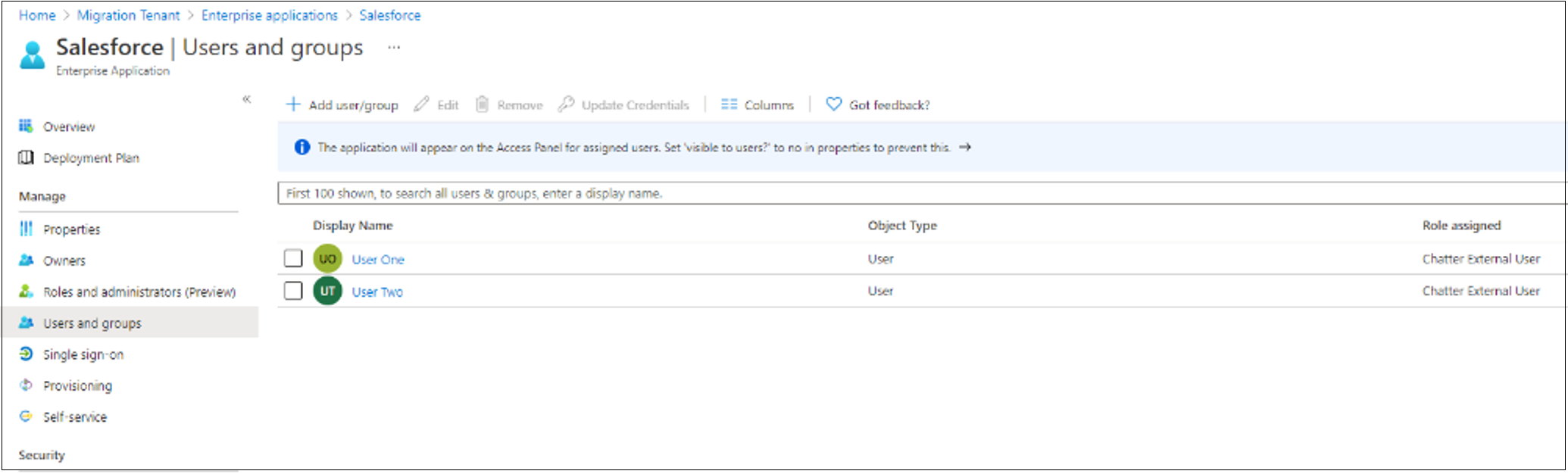

Na stránce Podnikové aplikace v Microsoft Entra ID vyberte Uživatelé a skupiny. Pak přidejte testovací uživatele.

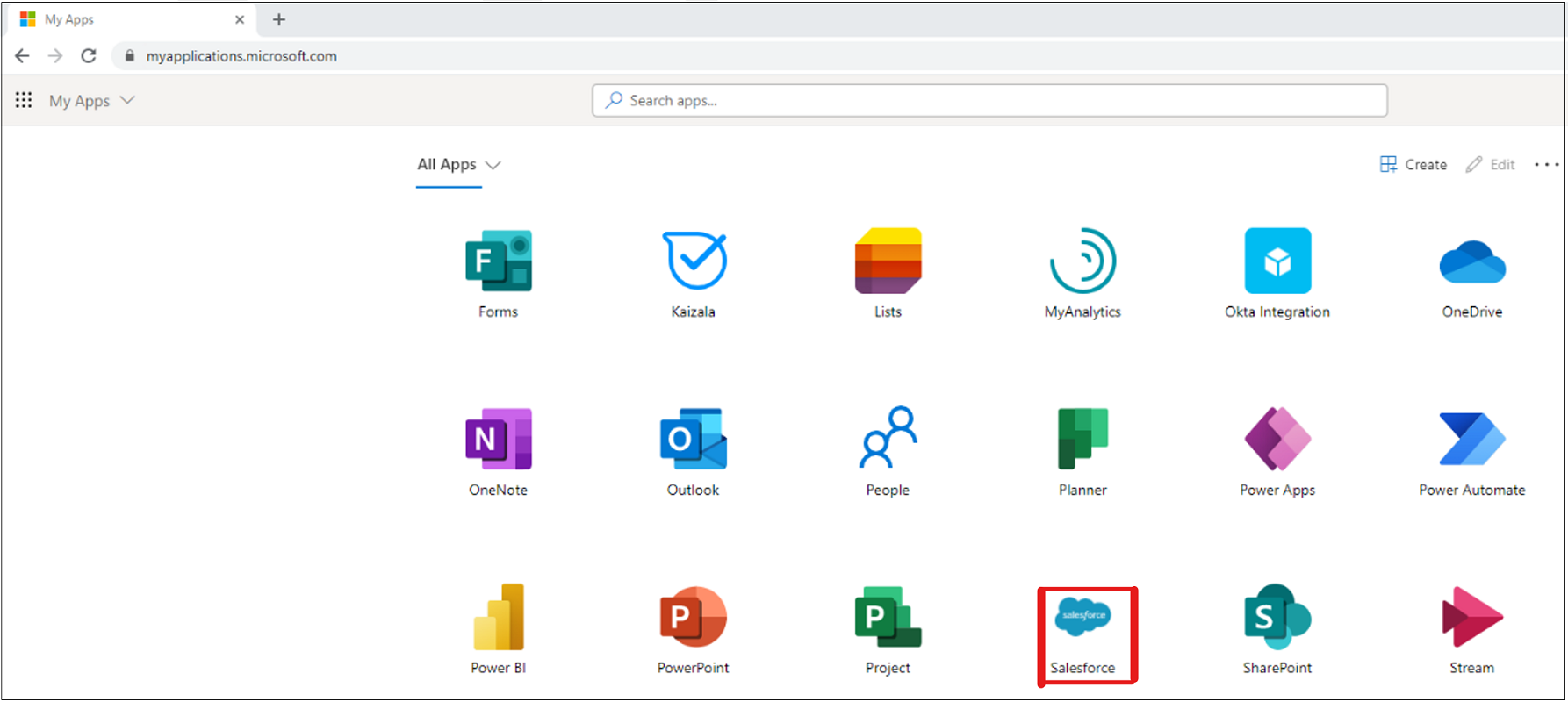

Pokud chcete konfiguraci otestovat, přihlaste se jako testovací uživatel. Přejděte do galerie aplikací Microsoftu a pak vyberte Salesforce.

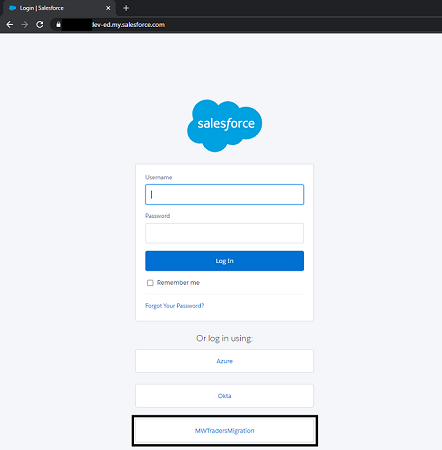

Pokud se chcete přihlásit, vyberte nakonfigurovaného zprostředkovatele identity (IdP).

Poznámka:

Pokud je konfigurace správná, testovací uživatel přejde na domovskou stránku Salesforce. Nápovědu k řešení potíží najdete v průvodci laděním.

- Na stránce Podnikové aplikace přiřaďte zbývající uživatele k aplikaci Salesforce se správnými rolemi.

Poznámka:

Po přidání zbývajících uživatelů do aplikace Microsoft Entra mohou uživatelé otestovat připojení, aby měli přístup. Otestujte připojení před dalším krokem.

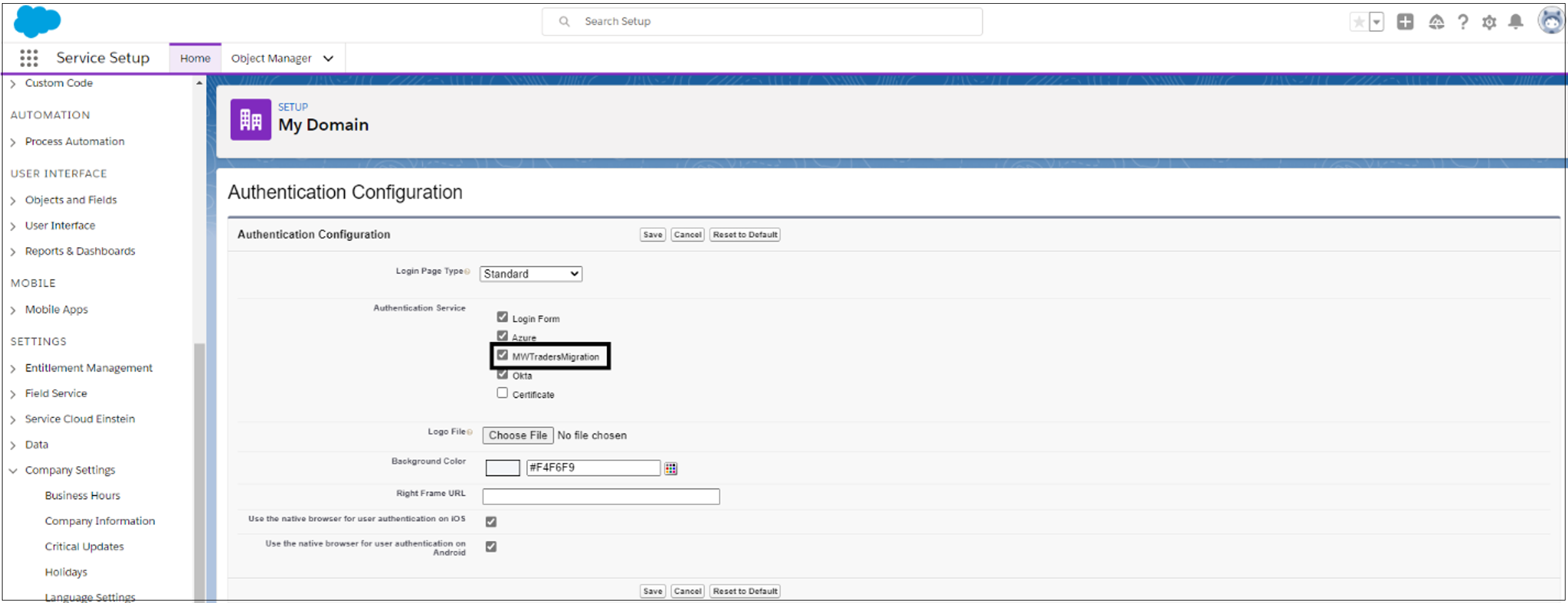

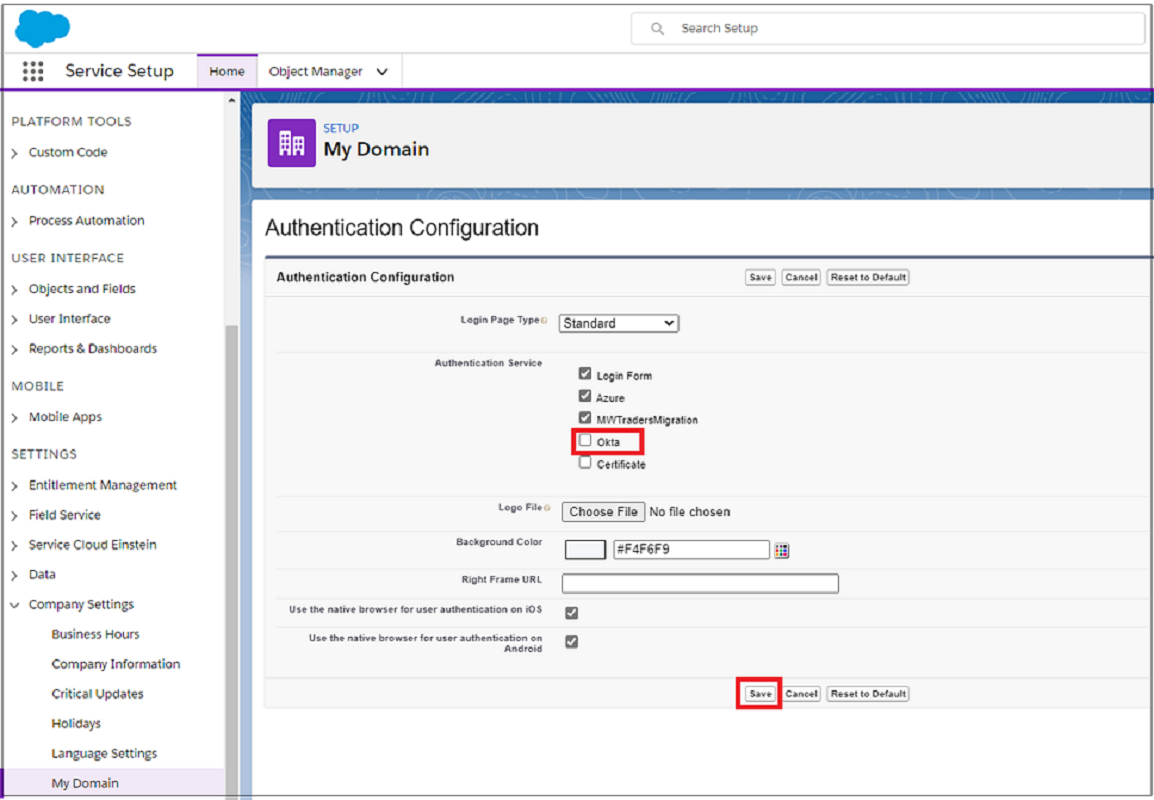

V konzole pro správu Salesforce vyberte Nastavení>společnosti Moje doména.

V části Konfigurace ověřování vyberte Upravit. U ověřovací služby zrušte výběr okta.

Migrace aplikace OpenID Connect nebo OAuth 2.0 do Microsoft Entra ID

Pokud chcete migrovat aplikaci OpenID Connect (OIDC) nebo OAuth 2.0 na Microsoft Entra ID, nakonfigurujte v tenantovi Microsoft Entra aplikaci pro přístup. V tomto příkladu převedeme vlastní aplikaci OIDC.

K dokončení migrace opakujte konfiguraci pro všechny aplikace v tenantovi Okta.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k >

Vyberte Nová aplikace.

Vyberte Vytvořit vlastní aplikaci.

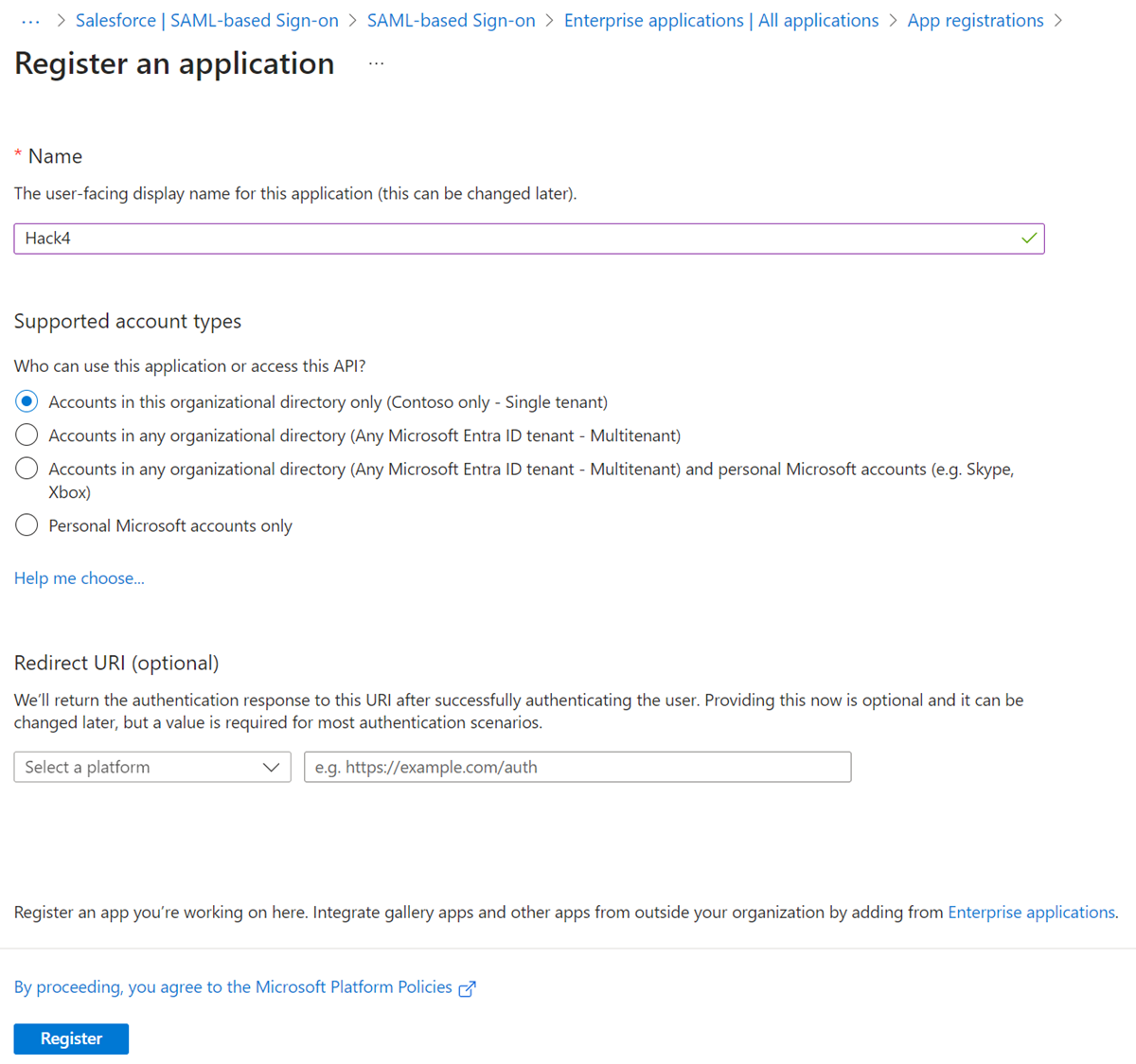

V zobrazené nabídce pojmenujte aplikaci OIDC a pak vyberte Zaregistrovat aplikaci, na které pracujete, aby se integroval s Microsoft Entra ID.

Vyberte Vytvořit.

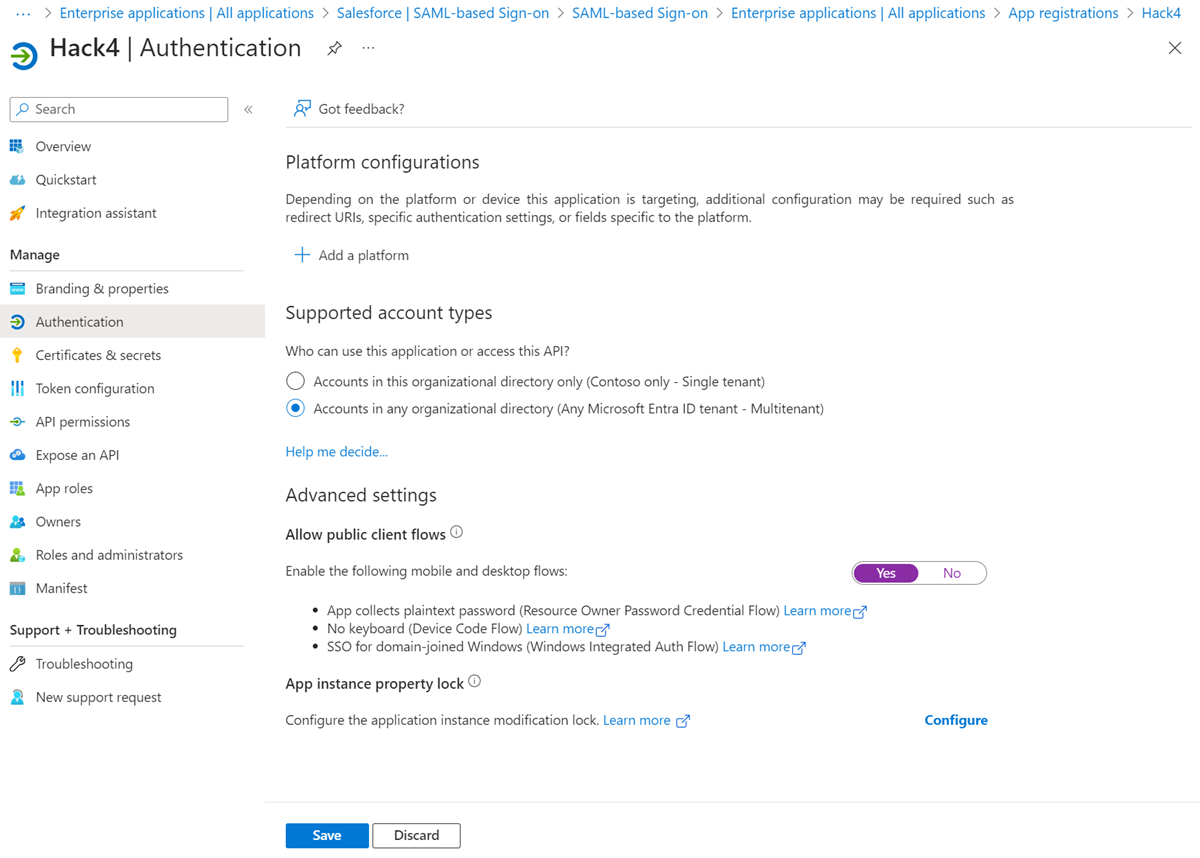

Na další stránce nastavte tenanta registrace vaší aplikace. Další informace naleznete v tématu Tenantancy v Microsoft Entra ID. Přejděte na Účty v libovolném organizačním adresáři (Libovolný adresář Microsoft Entra – Víceklient)>Zaregistrujte se.

Na Registrace aplikací stránce v části Microsoft Entra ID otevřete vytvořenou registraci.

Poznámka:

V závislosti na scénáři aplikace existují různé akce konfigurace. Většina scénářů vyžaduje tajný klíč klienta aplikace.

Na stránce Přehled si poznamenejte ID aplikace (klienta). Toto ID použijete ve své aplikaci.

Vlevo vyberte Certifikáty a tajné kódy. Pak vyberte + Nový tajný klíč klienta. Pojmenujte tajný klíč klienta a nastavte jeho vypršení platnosti.

Poznamenejte si hodnotu a ID tajného klíče.

Poznámka:

Pokud tajný klíč klienta chybně zadáte, nemůžete ho načíst. Místo toho znovu vygenerujte tajný kód.

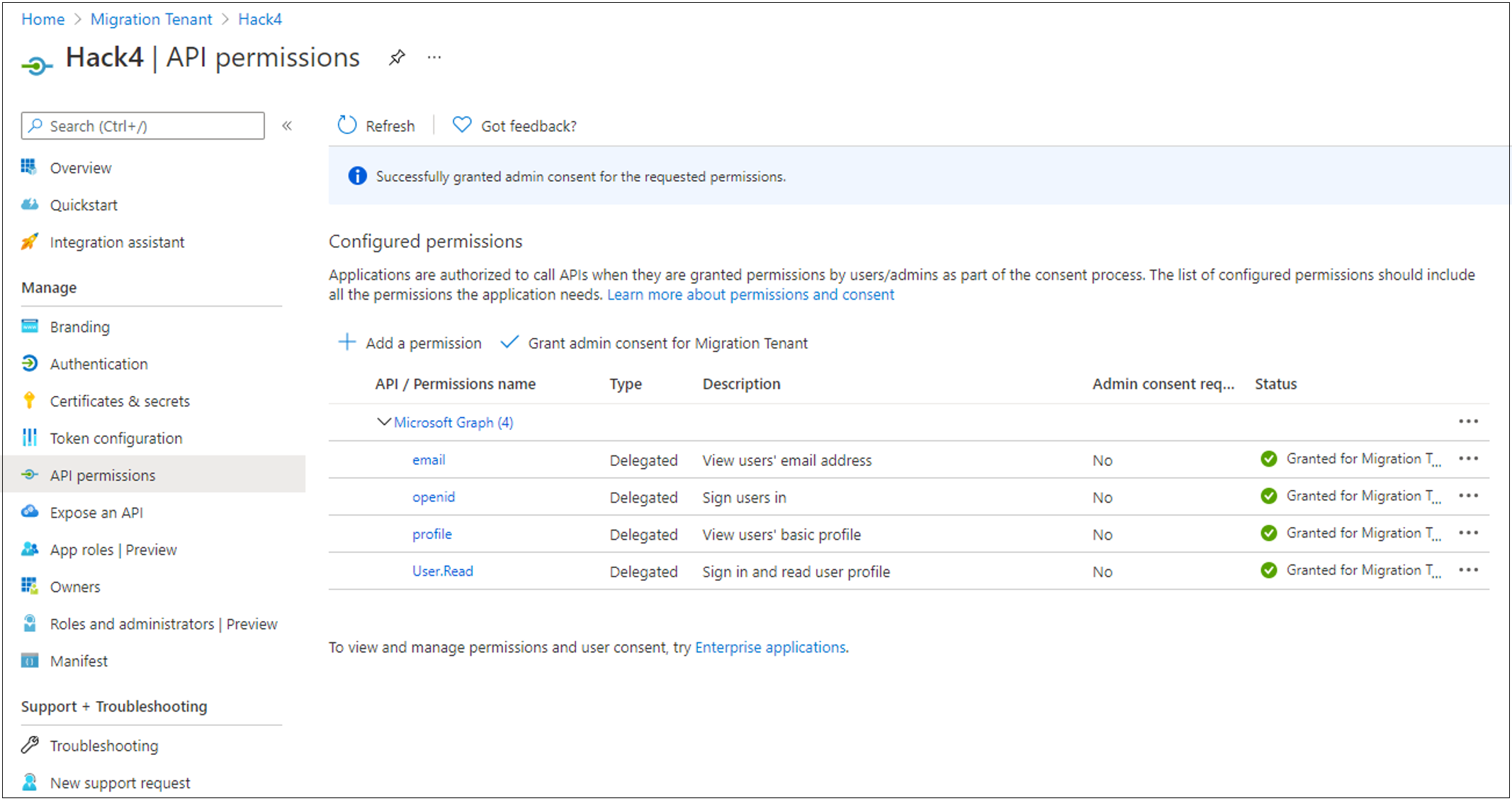

Na levé straně vyberte oprávnění rozhraní API. Pak aplikaci udělte přístup k zásobníku OIDC.

Vyberte + Přidat oprávnění>Delegovaná oprávnění Microsoft Graphu.>

V části Oprávnění OpenId vyberte e-mail, openid a profil. Poté vyberte Přidat oprávnění.

Pokud chcete zlepšit uživatelské prostředí a potlačit výzvy k vyjádření souhlasu uživatele, vyberte Udělit souhlas správce pro název domény tenanta. Počkejte, až se zobrazí stav Uděleno .

Pokud má vaše aplikace identifikátor URI přesměrování, zadejte identifikátor URI. Pokud adresa URL odpovědi cílí na kartu Ověřování a pak přidejte platformu a web, zadejte adresu URL.

Vyberte Přístupové tokeny a tokeny ID.

Vyberte Konfigurovat.

V případě potřeby v nabídce Ověřování v části Upřesnit nastavení a Povolit toky veřejného klienta vyberte Ano.

Před testováním naimportujte v aplikaci nakonfigurované OIDC ID aplikace a tajný klíč klienta.

Poznámka:

Pomocí předchozích kroků nakonfigurujte aplikaci s nastavením, jako je ID klienta, tajný klíč a obory.

Migrace vlastního autorizačního serveru do Microsoft Entra ID

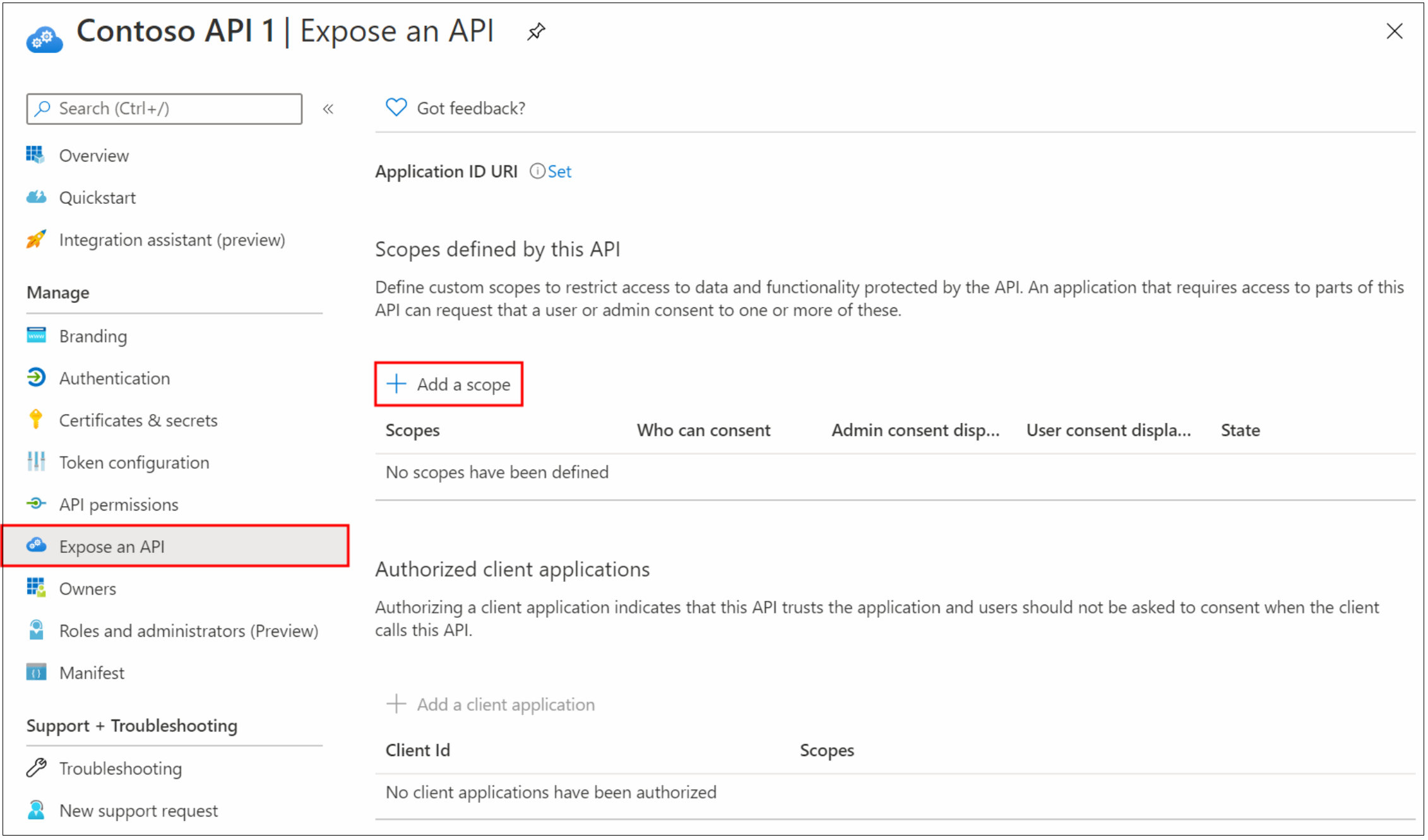

Autorizační servery Okta mapují 1:1 na registrace aplikací, které zpřístupňují rozhraní API.

Namapujte výchozí autorizační server Okta na obory nebo oprávnění Microsoft Graphu.