Konfigurace správce zásad přístupu F5 BIG-IP pro jednotné přihlašování založené na formuláři

Zjistěte, jak nakonfigurovat F5 BIG-IP Access Policy Manager (APM) a Microsoft Entra ID pro zabezpečený hybridní přístup (SHA) pro aplikace založené na formulářích. Publikované služby BIG-IP pro jednotné přihlašování (SSO) Společnosti Microsoft entra mají výhody:

- Vylepšené zásady správného řízení nulová důvěra (Zero Trust) prostřednictvím předběžného ověření Microsoft Entra a podmíněného přístupu

- Viz Co je podmíněný přístup?

- Viz zabezpečení nulová důvěra (Zero Trust)

- Úplné jednotné přihlašování mezi publikovanými službami Microsoft Entra ID a BIG-IP

- Spravované identity a přístup z jedné řídicí roviny

- Podívejte se do Centra pro správu Microsoft Entra.

Další informace:

Popis scénáře

Pro tento scénář existuje interní starší verze aplikace nakonfigurovaná pro ověřování na základě formulářů (FBA). Microsoft Entra ID v ideálním případě spravuje přístup k aplikacím, protože starší verze nemá moderní ověřovací protokoly. Modernizace trvá čas a úsilí a představuje riziko výpadku. Místo toho nasaďte big-IP adresu mezi veřejným internetem a interní aplikací. Tato konfigurace brány příchozího přístupu k aplikaci.

Před aplikací můžete službu překryt pomocí předběžného ověření Microsoft Entra a jednotného přihlašování založeného na hlavičce. Překrytí zlepšuje stav zabezpečení aplikace.

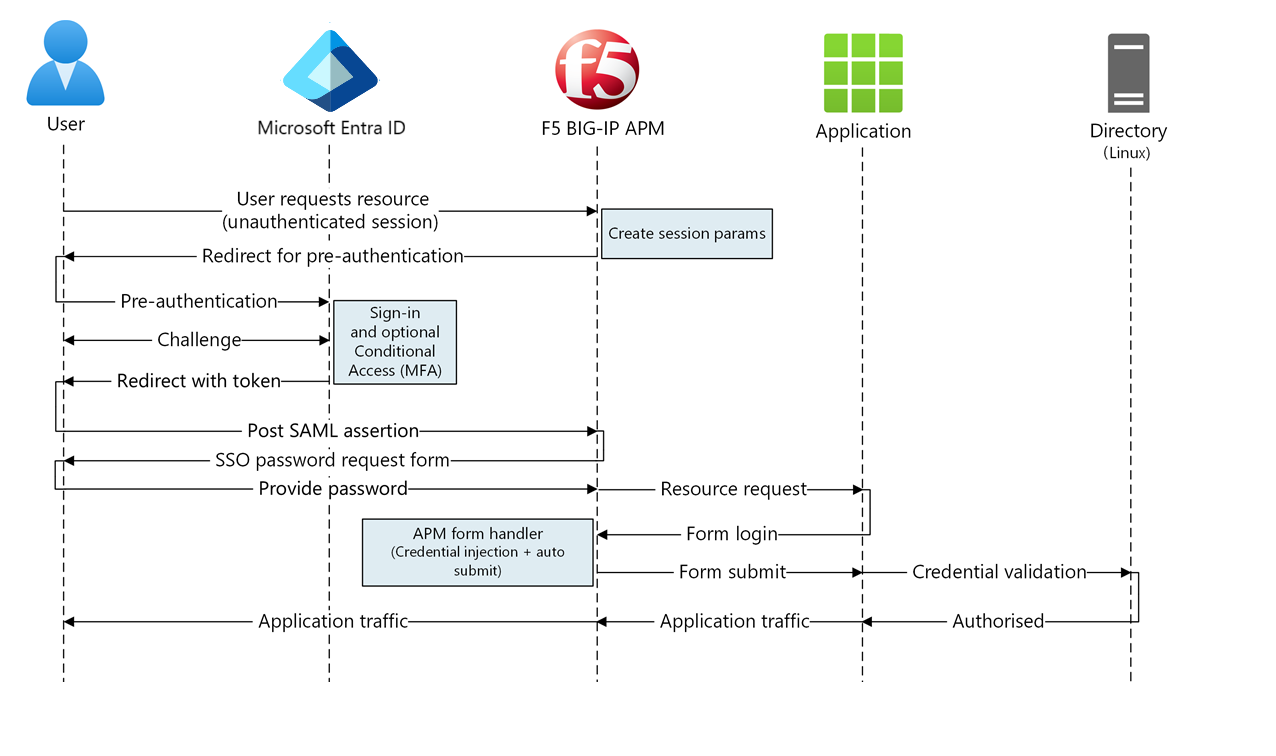

Architektura scénáře

Řešení SHA má následující komponenty:

-

Aplikace – publikovaná služba BIG-IP chráněná sha.

- Aplikace ověří přihlašovací údaje uživatele.

- Použijte libovolný adresář, open source atd.

-

Microsoft Entra ID – Zprostředkovatel identity SAML (Security Assertion Markup Language), který ověřuje přihlašovací údaje uživatele, podmíněný přístup a jednotné přihlašování k big-IP adrese.

- S jednotným přihlašováním poskytuje Microsoft Entra ID atributy big-IP, včetně identifikátorů uživatelů.

-

BIG-IP – reverzní proxy server a poskytovatel služeb SAML (SP) do aplikace.

- Delegování ověřování BIG-IP na zprostředkovatele identity SAML pak provede jednotné přihlašování založené na hlavičce do back-endové aplikace.

- Jednotné přihlašování používá přihlašovací údaje uživatele uložené v mezipaměti pro jiné ověřovací aplikace založené na formulářích.

SHA podporuje toky iniciované sadou SP a IdP. Následující diagram znázorňuje tok iniciovaný aktualizací SP.

- Uživatel se připojí ke koncovému bodu aplikace (BIG-IP).

- Zásady přístupu APM BIG-IP přesměrují uživatele na ID Microsoft Entra (SAML IdP).

- Microsoft Entra předvyvěřuje uživatele a použije vynucené zásady podmíněného přístupu.

- Uživatel se přesměruje na BIG-IP (SAML SP) a k jednotnému přihlašování dochází pomocí vydaného tokenu SAML.

- BIG-IP vyzve uživatele k zadání hesla aplikace a uloží ho do mezipaměti.

- BIG-IP odešle žádost do aplikace a obdrží přihlašovací formulář.

- Skriptování APM vyplní uživatelské jméno a heslo a odešle formulář.

- Webový server obsluhuje datovou část aplikace a odesílá ji klientovi.

Požadavky

Potřebujete následující komponenty:

- Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

- Jedna z následujících rolí: Správce cloudových aplikací nebo Správce aplikací

- BIG-IP nebo nasaďte virtuální edici BIG-IP (VE) v Azure.

- Některé z následujících licencí F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Samostatná licence F5 BIG-IP Access Policy Manager™ (APM)

- Doplněk F5 BIG-IP Access Policy Manager (APM) na místním Traffic Manageru™™ (LTM) s velkými IP adresami F5 BIG-IP®

- 90denní plná zkušební verze funkcí BIG-IP. Zobrazit bezplatné zkušební verze

- Identity uživatelů synchronizované z místního adresáře do Microsoft Entra ID

- Certifikát SSL pro publikování služeb přes PROTOKOL HTTPS nebo použití výchozích certifikátů při testování

- Zobrazit profil SSL

- Ověřovací aplikace založená na formuláři nebo nastavení aplikace Internetová informační služba pro ověřování na základě formulářů (IIS) pro účely testování

- Zobrazení ověřování založeného na formulářích

Konfigurace BIG-IP

Konfigurace v tomto článku je flexibilní implementace SHA: ruční vytváření objektů konfigurace BIG-IP. Tento přístup použijte ve scénářích, které šablony konfigurace s asistencí nepokrývají.

Poznámka:

Nahraďte ukázkové řetězce nebo hodnoty hodnotami z vašeho prostředí.

Registrace F5 BIG-IP v Microsoft Entra ID

Registrace BIG-IP je prvním krokem jednotného přihlašování mezi entitami. Aplikace, kterou vytvoříte ze šablony galerie F5 BIG-IP, je předávající strana představující SAML SP pro publikovanou aplikaci BIG-IP.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k >

- V podokně Všechny aplikace vyberte Nová aplikace.

- Otevře se podokno Procházet galerii Microsoft Entra.

- Dlaždice se zobrazují pro cloudové platformy, místní aplikace a doporučené aplikace. Ikony doporučených aplikací označují podporu federovaného jednotného přihlašování a zřizování.

- V galerii Azure vyhledejte F5.

- Vyberte F5 BIG-IP APM Integrace Microsoft Entra ID.

- Zadejte název, který nová aplikace používá k rozpoznávání instance aplikace.

- Vyberte Přidat.

- Vyberte Vytvořit.

Povolení jednotného přihlašování k F5 BIG-IP

Nakonfigurujte registraci BIG-IP tak, aby splňovala tokeny SAML, které požadavky BIG-IP APM požaduje.

- V nabídce vlevo v části Spravovat vyberte jednotné přihlašování.

- Zobrazí se podokno Jednotného přihlašování .

- Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

- Vyberte Ne, uložím ho později.

- V podokně Nastavení jednotného přihlašování pomocí SAML vyberte ikonu pera.

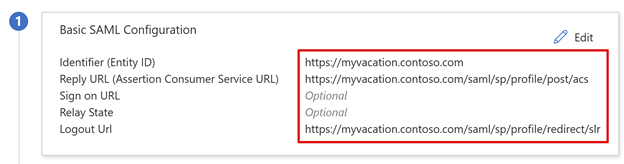

- U identifikátoru nahraďte hodnotu adresou URL publikované aplikace BIG-IP.

- V případě adresy URL odpovědi nahraďte hodnotu, ale zachovejte cestu pro koncový bod SAML SP aplikace. S touto konfigurací funguje tok SAML v režimu iniciovaném idP.

- Microsoft Entra ID vydá kontrolní výraz SAML, pak se uživatel přesměruje na koncový bod BIG-IP.

- V případě režimu inicializována aktualizací SP zadejte pro přihlašovací adresu URL adresu URL aplikace.

- Jako adresu URL pro odhlášení zadejte koncový bod SLO (Big-IP APM single logout) předpřipravený hlavičkou hostitele služby.

- Relace uživatelů BIG-IP APM pak skončí, když se uživatelé odhlásí z Microsoft Entra ID.

- Zvolte Uložit.

- Zavřete podokno konfigurace SAML.

- Přeskočte výzvu testu jednotného přihlašování.

- Poznamenejte si vlastnosti oddílu Atributy a deklarace identity uživatele. ID Microsoft Entra vydává vlastnosti ověřování APM BIG-IP a jednotné přihlašování k back-endové aplikaci.

- V podokně Podpisový certifikát SAML vyberte Stáhnout.

- Soubor XML federačních metadat se uloží do počítače.

Poznámka:

Z operačního systému řízení provozu (TMOS) verze 16 dále je /saml/sp/profile/redirect/slokoncový bod SLO SAML .

Poznámka:

Podpisové certifikáty Microsoft Entra SAML mají životnost tří let.

Další informace: Kurz: Správa certifikátů pro federované jednotné přihlašování

Přiřazení uživatelů a skupin

Microsoft Entra ID vydává tokeny pro uživatele udělený přístup k aplikaci. Udělení přístupu ke konkrétním uživatelům a skupinám aplikací:

- V podokně přehledu aplikace F5 BIG-IP vyberte Přiřadit uživatele a skupiny.

- Vyberte + Přidat uživatele nebo skupinu.

- Vyberte požadované uživatele a skupiny.

- Vyberte Přiřadit.

Pokročilá konfigurace BIG-IP

Ke konfiguraci BIG-IP použijte následující pokyny.

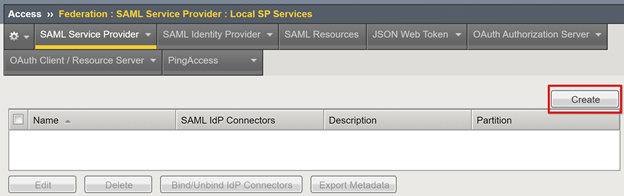

Konfigurace nastavení poskytovatele služeb SAML

Nastavení SAML SP definují vlastnosti SAML SP, které APM používá k překrytí starší verze aplikace pomocí předběžného ověření SAML. Konfigurace:

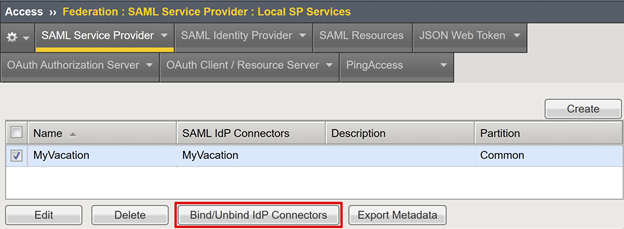

Vyberte Přístup k>federačnímu zprostředkovateli> služby SAML.

Vyberte Místní služby SP.

Vyberte Vytvořit.

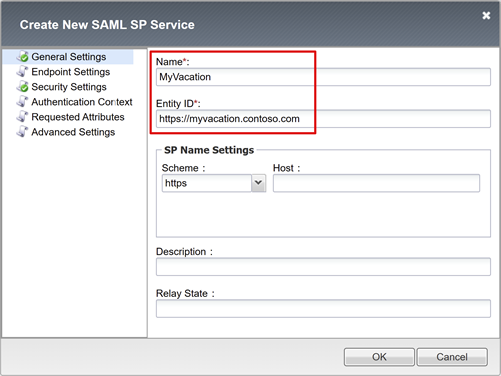

V části Vytvořit novou službu SAML SP pro název a ID entity zadejte definovaný název a ID entity.

Poznámka:

Hodnoty nastavení názvu sp jsou vyžadovány, pokud ID entity neodpovídá části názvu hostitele publikované adresy URL. Nebo pokud ID entity není v běžném formátu adresy URL založené na názvu hostitele, jsou hodnoty povinné.

Pokud je

urn:myvacation:contosoonlineID entity, zadejte externí schéma aplikace a název hostitele.

Konfigurace externího konektoru zprostředkovatele identity

Konektor SAML IdP definuje nastavení big-IP APM pro vztah důvěryhodnosti Microsoft Entra ID jako svého zprostředkovatele IDENTITY SAML. Nastavení připojí poskytovatele služby SAML k zprostředkovateli identity SAML, který vytvoří vztah důvěryhodnosti federace mezi APM a Microsoft Entra ID.

Konfigurace konektoru:

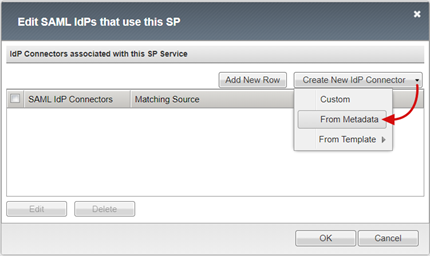

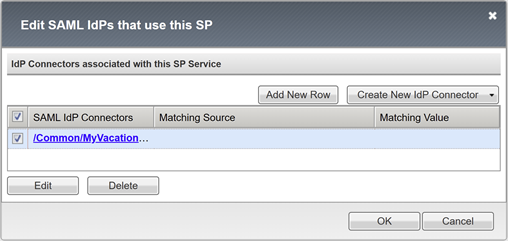

Vyberte nový objekt zprostředkovatele služby SAML.

Vyberte Konektory zprostředkovatele vazby nebo zrušení vazby.

V seznamu Vytvořit nový konektor zprostředkovatele identity vyberte Z metadat.

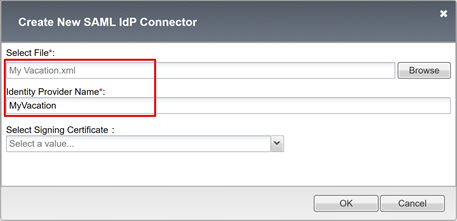

V podokně Vytvořit nový konektor SAML IdP vyhledejte soubor XML federačních metadat, který jste stáhli.

Zadejte název zprostředkovatele identity pro objekt APM, který představuje externí zprostředkovatele identity SAML. Například MyVacation_EntraID.

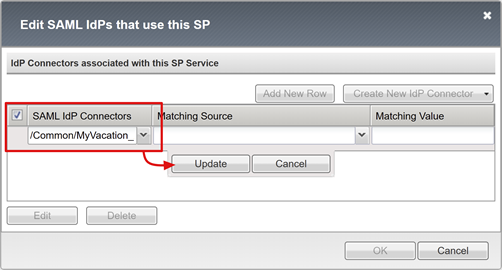

Vyberte Přidat nový řádek.

Vyberte nový konektor SAML IdP.

Vyberte Aktualizovat.

Vyberte OK.

Konfigurace jednotného přihlašování založeného na formulářích

Vytvořte objekt jednotného přihlašování APM pro jednotné přihlašování FBA k back-endovým aplikacím.

Proveďte jednotné přihlašování FBA v režimu iniciovaném klientem nebo v režimu iniciovaném big-IP. Obě metody emulují přihlášení uživatele vložením přihlašovacích údajů do značek uživatelského jména a hesla. Formulář se odešle. Uživatelé zadají heslo pro přístup k aplikaci FBA. Heslo se ukládá do mezipaměti a používá se opakovaně pro jiné aplikace FBA.

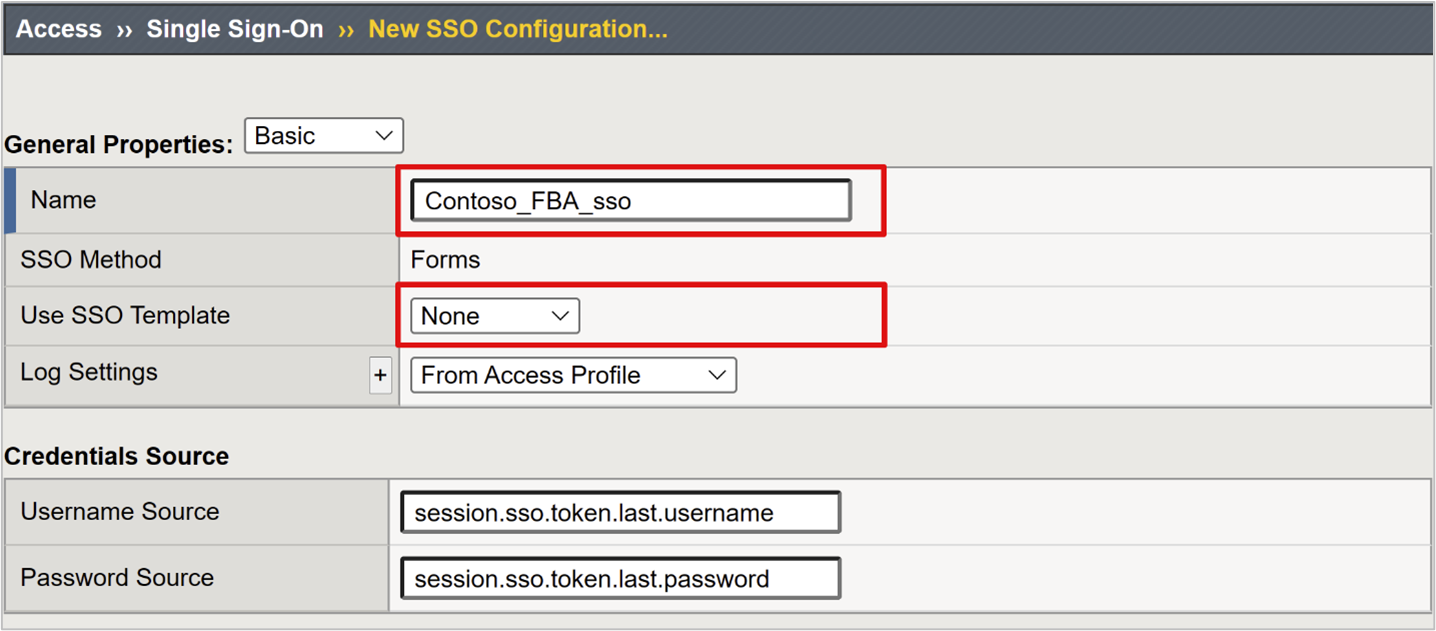

Vyberte Přístup k>jednotnému přihlašování.

Vyberte formuláře založené na formulářích.

Vyberte Vytvořit.

Jako název zadejte popisný název. Například Contoso\FBA\sso.

Pokud chcete použít šablonu jednotného přihlašování, vyberte Žádné.

Do pole Zdroj uživatelského jména zadejte zdroj uživatelského jména a vyplňte formulář pro shromažďování hesel. Výchozí nastavení

session.sso.token.last.usernamefunguje dobře, protože má přihlášeného uživatele Microsoft Entra Hlavní název uživatele (UPN).U zdroje hesel ponechte výchozí

session.sso.token.last.passwordproměnnou APM BIG-IP, která se používá k ukládání uživatelských hesel do mezipaměti.

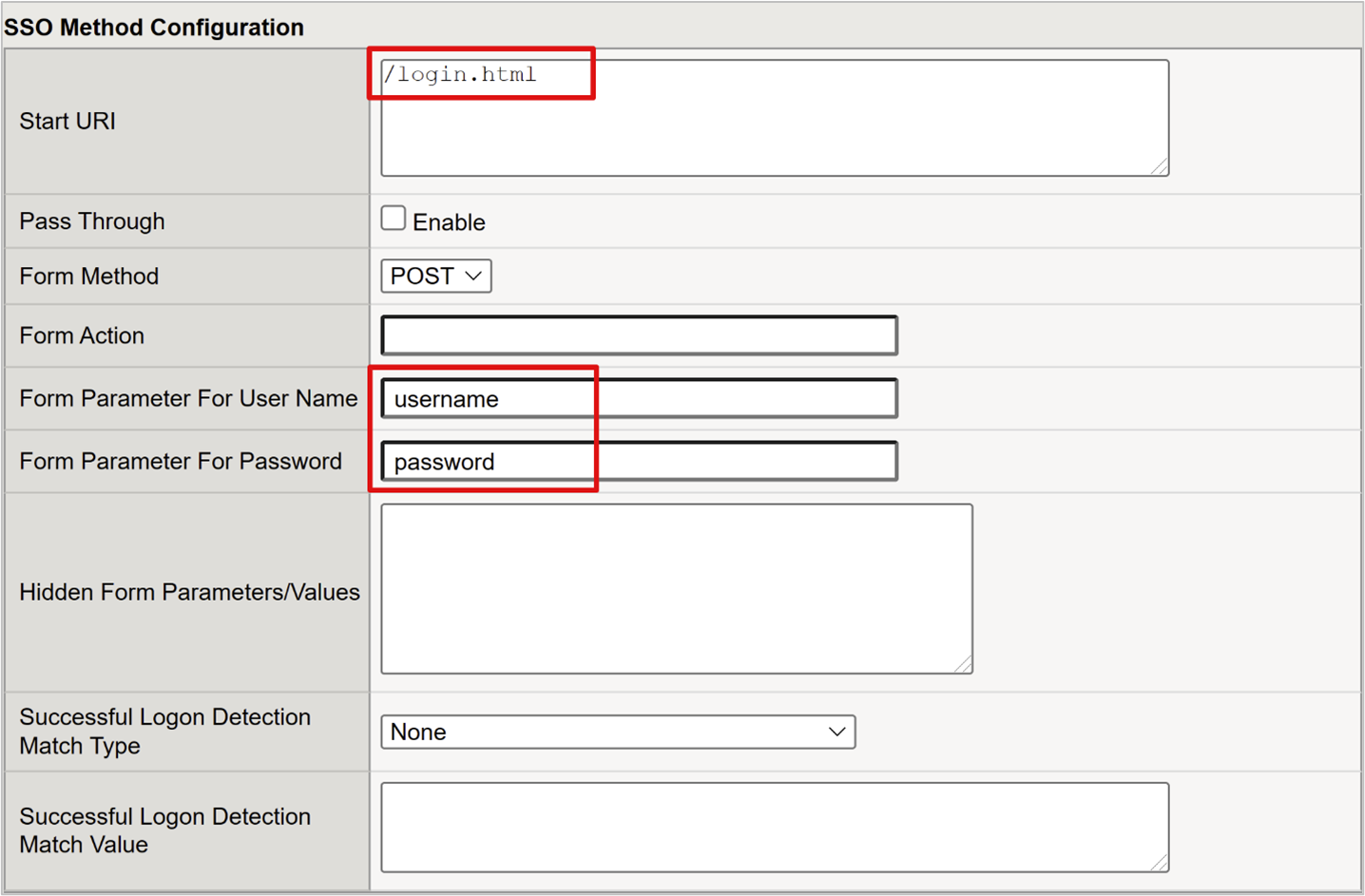

Jako počáteční identifikátor URI zadejte identifikátor URI přihlášení aplikace FBA. Pokud identifikátor URI požadavku odpovídá této hodnotě identifikátoru URI, provede ověřování na základě formuláře APM jednotné přihlašování.

V případě akce formuláře ponechte pole prázdné. Původní adresa URL požadavku se pak použije pro jednotné přihlašování.

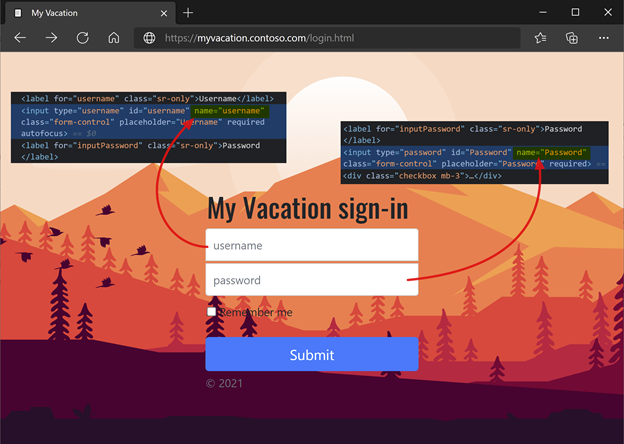

Jako parametr formuláře pro uživatelské jméno zadejte prvek pole pro přihlašovací jméno formuláře. K určení prvku použijte vývojové nástroje prohlížeče.

Jako parametr formuláře pro heslo zadejte prvek pole pro heslo pro přihlášení formuláře. K určení prvku použijte vývojové nástroje prohlížeče.

Další informace najdete v tématu techdocs.f5.com příručky : Metody jednotného přihlašování.

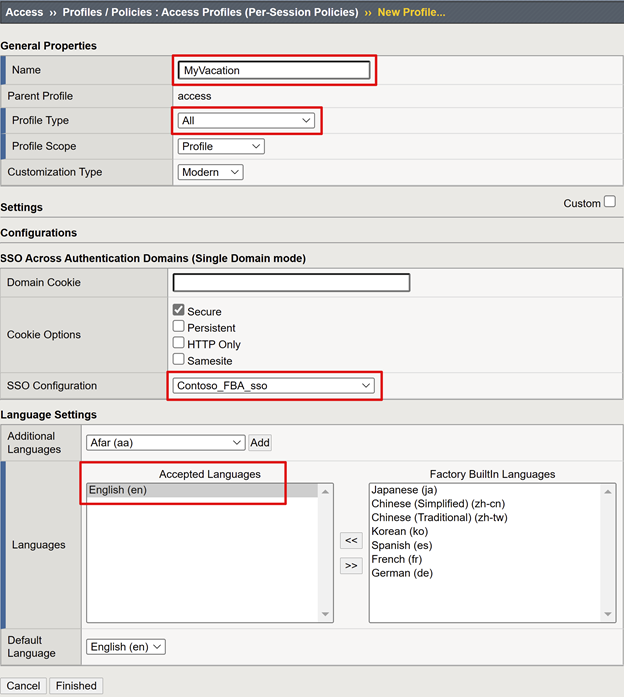

Konfigurace přístupového profilu

Profil přístupu vytvoří vazbu prvků APM, které spravují přístup k virtuálním serverům BIG-IP, včetně zásad přístupu, konfigurace jednotného přihlašování a nastavení uživatelského rozhraní.

Vyberte přístupové>profily nebo zásady.

Vyberte profily přístupu (zásady pro jednotlivé relace).

Vyberte Vytvořit.

Zadejte Název.

Jako typ profilu vyberte Vše.

V části Konfigurace jednotného přihlašování vyberte objekt konfigurace jednotného přihlašování FBA, který jste vytvořili.

V případě akceptovaných jazyků vyberte aspoň jeden jazyk.

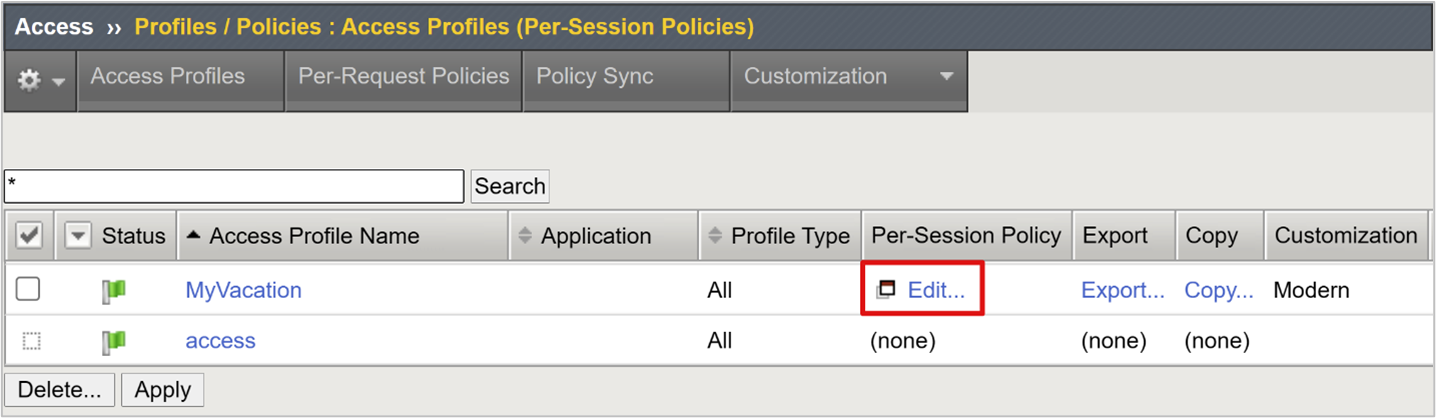

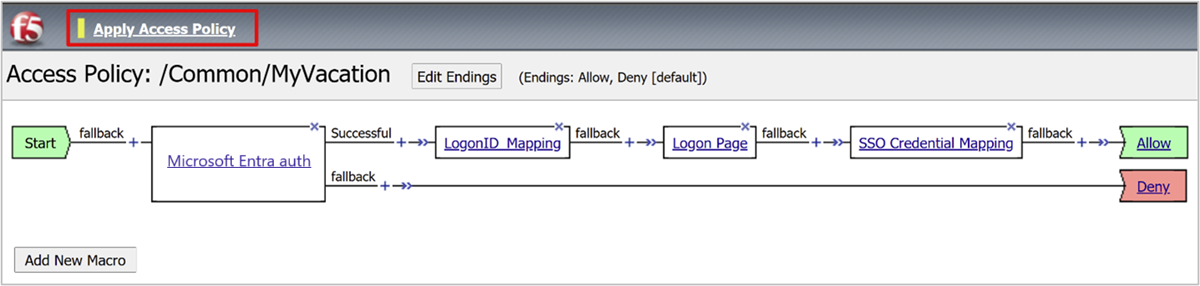

Ve sloupci Zásady relace vyberte pro profil možnost Upravit.

Spustí se Editor vizuálních zásad APM.

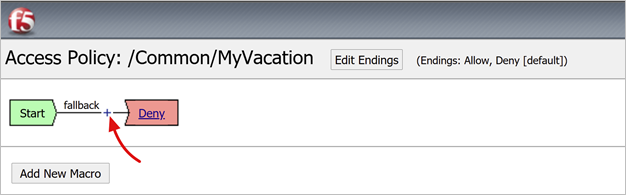

V části Náhradní vyberte znaménko + .

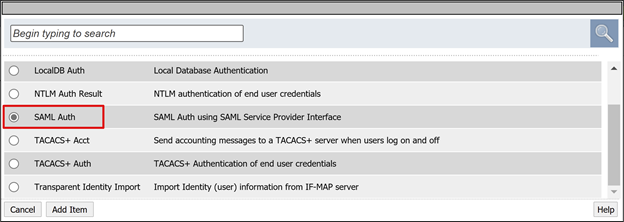

- V automaticky otevíraných oknech vyberte Ověřování.

- Vyberte ověřování SAML.

- Vyberte Přidat položku.

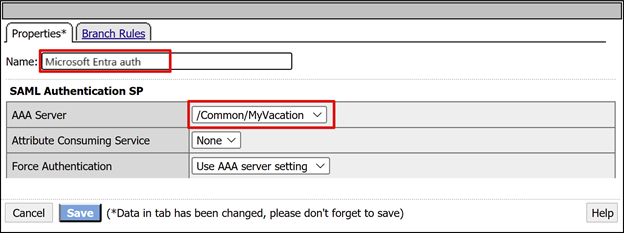

- V protokolu SAML authentication SP změňte název na ověřování Microsoft Entra.

- V rozevíracím seznamu Serveru AAA zadejte objekt zprostředkovatele služby SAML, který jste vytvořili.

- Ve větvi Úspěch vyberte znaménko+.

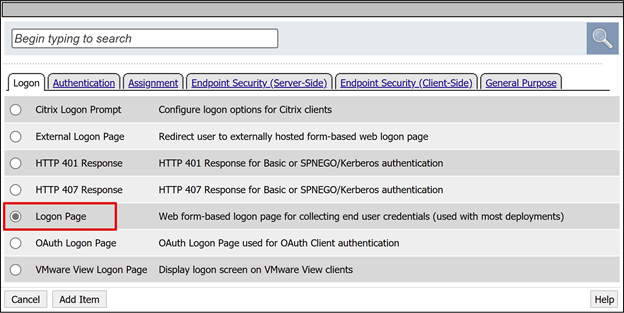

- V automaticky otevíraných oknech vyberte Ověřování.

- Vyberte přihlašovací stránku.

- Vyberte Přidat položku.

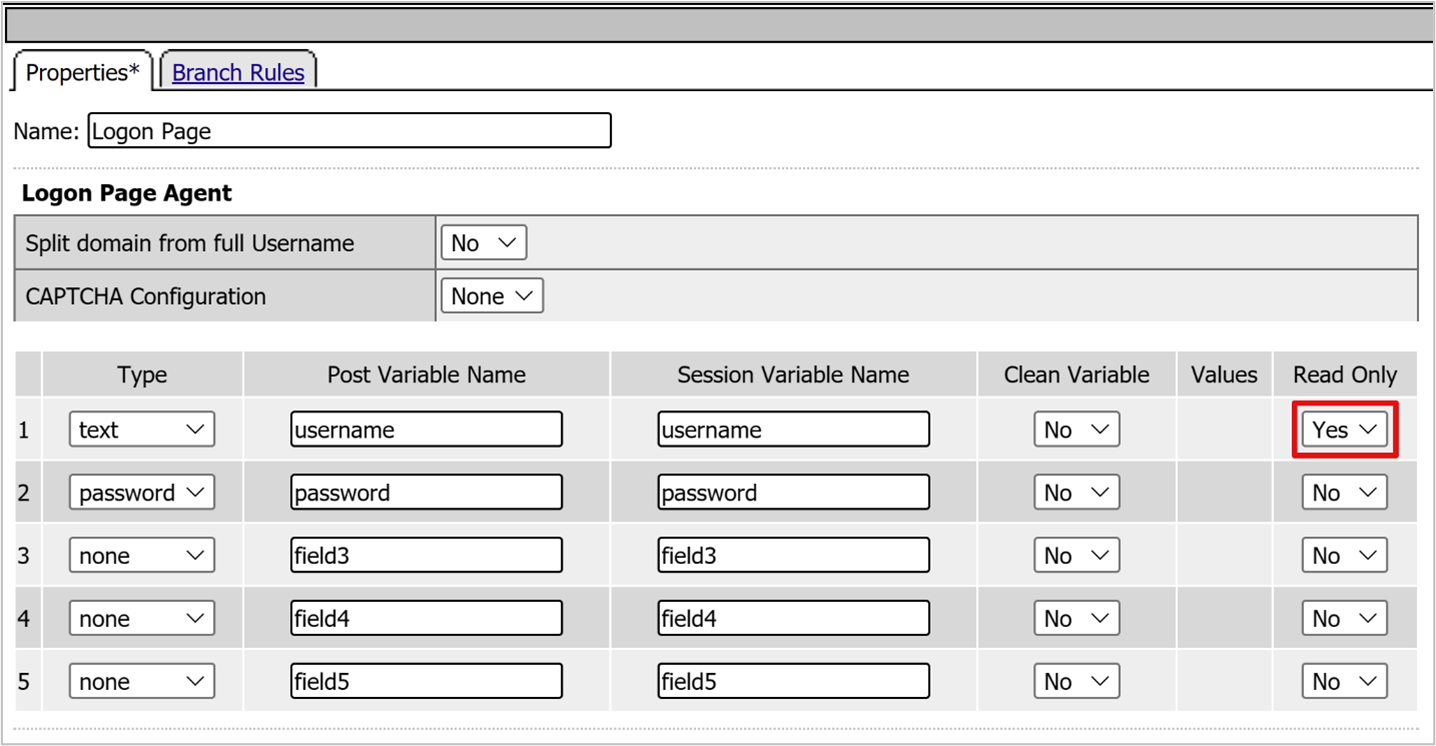

- Pro uživatelské jméno ve sloupci Jen pro čtení vyberte Ano.

Pro záložní stránku přihlášení vyberte znaménko + . Tato akce přidá objekt mapování přihlašovacích údajů jednotného přihlašování.

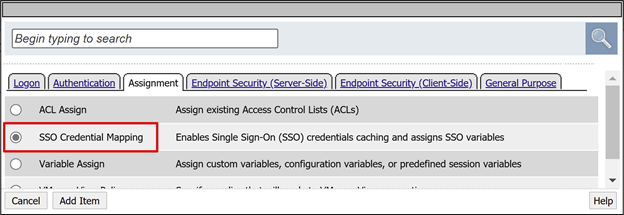

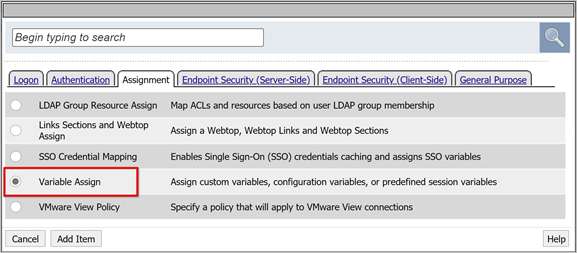

V místní nabídce vyberte kartu Zadání .

Vyberte mapování přihlašovacích údajů jednotného přihlašování.

Vyberte Přidat položku.

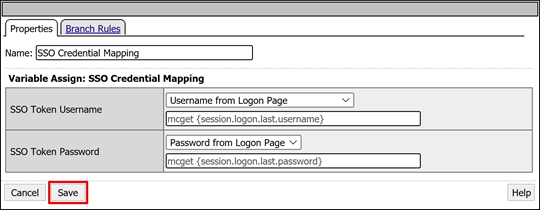

Při přiřazení proměnné: Mapování přihlašovacích údajů jednotného přihlašování ponechte výchozí nastavení.

Zvolte Uložit.

V horním poli Odepřít vyberte odkaz.

Úspěšná větev se změní na Povolit.

Zvolte Uložit.

(Volitelné) Konfigurace mapování atributů

Můžete přidat konfiguraci LogonID_Mapping. Seznam aktivních relací BIG-IP pak obsahuje hlavní název uživatele přihlášeného uživatele, nikoli číslo relace. Tyto informace použijte k analýze protokolů nebo řešení potíží.

Pro úspěšnou větev ověřování SAML vyberte znaménko+.

V automaticky otevírané nabídce vyberte Zadání.

Vyberte přiřadit proměnnou.

Vyberte Přidat položku.

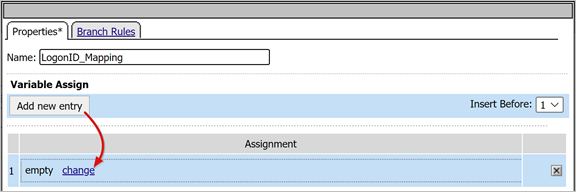

Na kartě Vlastnosti zadejte název. Například LogonID_Mapping.

V části Přiřadit proměnnou vyberte Přidat novou položku.

Vyberte změnit.

Pro vlastní proměnnou použijte

session.logon.last.username.Pro proměnnou relace, uživatel

session.saml.last.identity.Vyberte Dokončeno.

Zvolte Uložit.

Vyberte Použít zásadu přístupu.

Zavřete Editor vizuálních zásad.

Konfigurace back-endového fondu

Pokud chcete povolit správné předávání klientského provozu pomocí protokolu BIG-IP, vytvořte objekt uzlu BIG-IP, který představuje back-endový server, který hostuje vaši aplikaci. Pak tento uzel umístěte do fondu serverů BIG-IP.

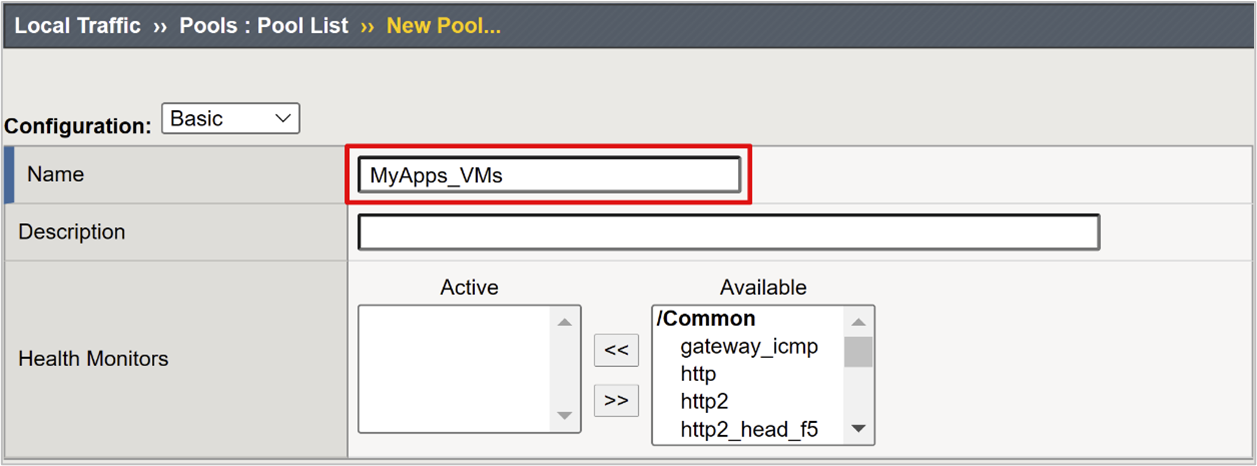

Vyberte místní fondy provozu>.

Vyberte seznam fondů.

Vyberte Vytvořit.

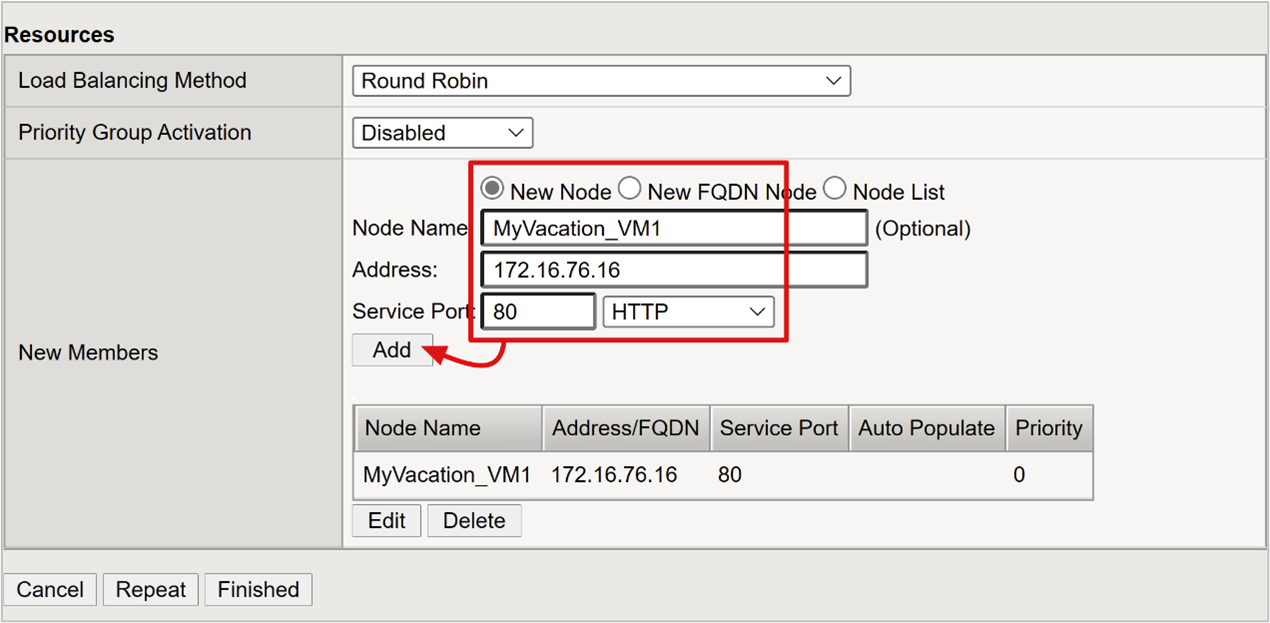

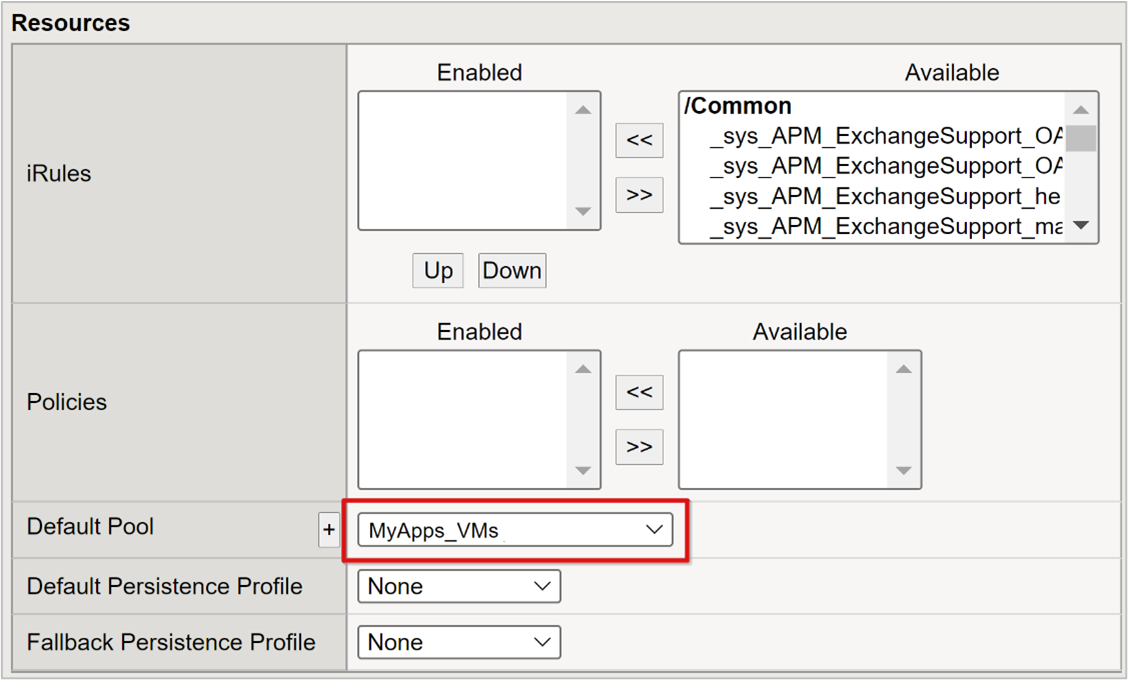

Zadejte název objektu fondu serverů. Například MyApps_VMs.

Jako název uzlu zadejte zobrazovaný název serveru. Tento server hostuje back-endovou webovou aplikaci.

Jako adresu zadejte IP adresu hostitele aplikačního serveru.

V případě portu služby zadejte port HTTP/S, na který aplikace naslouchá.

Poznámka:

Monitorování stavu vyžadují konfiguraci tohoto článku. Přejděte na support.f5.com pro K13397: Přehled formátování požadavků monitorování stavu HTTP pro systém DNS BIG-IP.

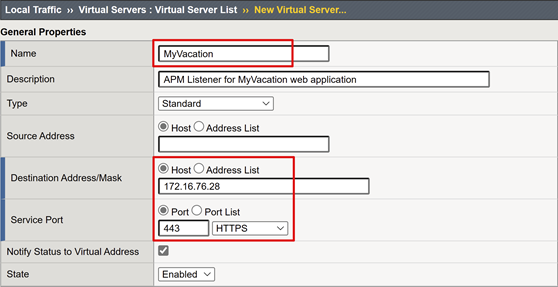

Konfigurace virtuálního serveru

Virtuální server je objekt roviny dat BIG-IP reprezentovaný virtuální IP adresou. Server naslouchá klientským požadavkům aplikace. Veškerý přijatý provoz se zpracuje a vyhodnotí vůči profilu přístupu APM přidruženému k virtuálnímu serveru. Provoz se směruje podle zásad.

Konfigurace virtuálního serveru:

Vyberte místní provoz>virtuálních serverů.

Vyberte seznam virtuálních serverů.

Vyberte Vytvořit.

Zadejte Název.

Jako cílovou adresu nebo masku vyberte hostitel a zadejte adresu IPv4 nebo IPv6. Adresa přijímá klientský provoz pro publikovanou back-endovou aplikaci.

V případě portu služby vyberte Port, zadejte 443 a vyberte HTTPS.

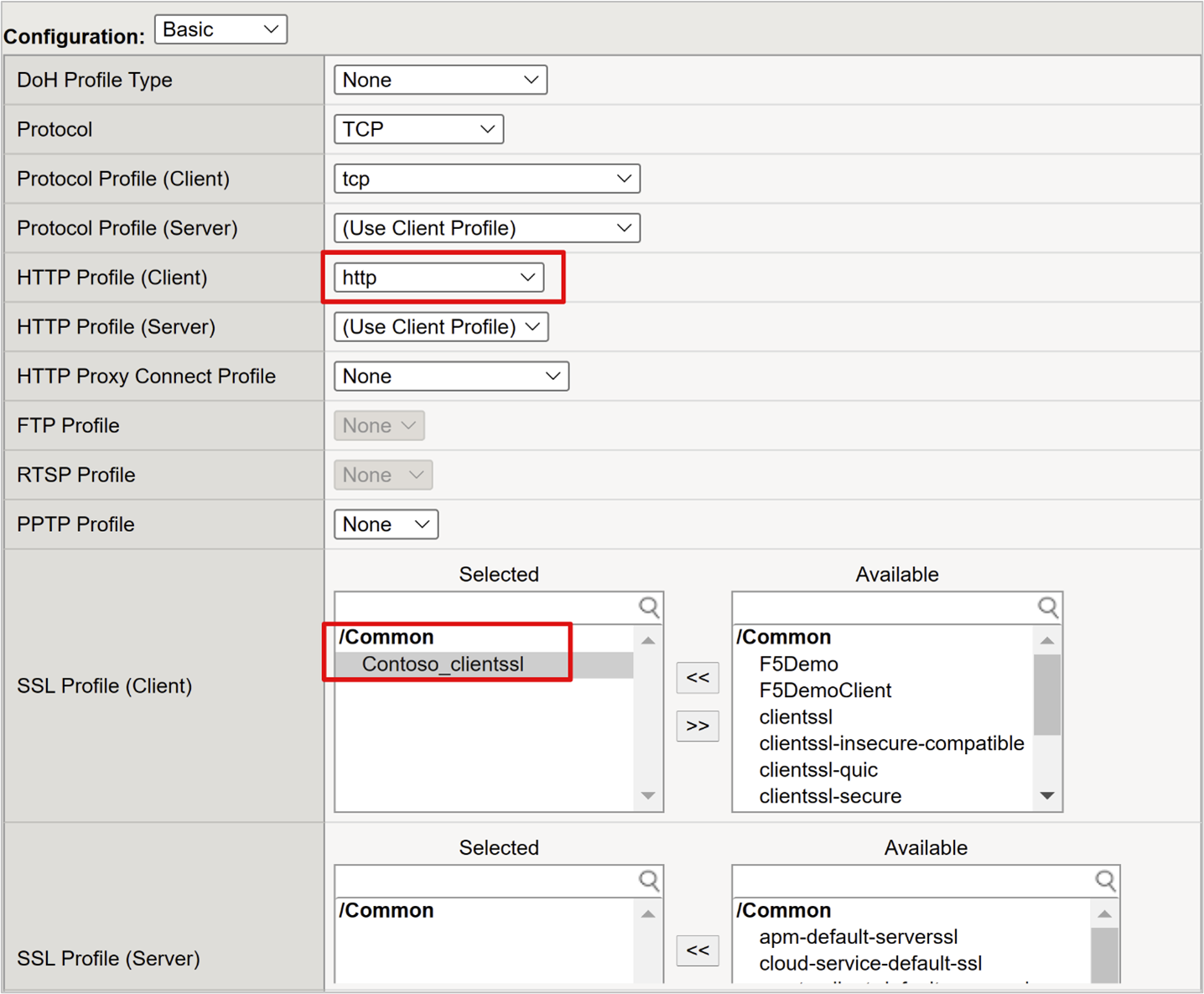

V případě profilu HTTP (klient) vyberte http.

Pro profil SSL (klient) vyberte profil, který jste vytvořili, nebo ponechte výchozí nastavení pro testování. Tato možnost umožňuje virtuálnímu serveru pro protokol TLS (Transport Layer Security) publikovat služby přes PROTOKOL HTTPS.

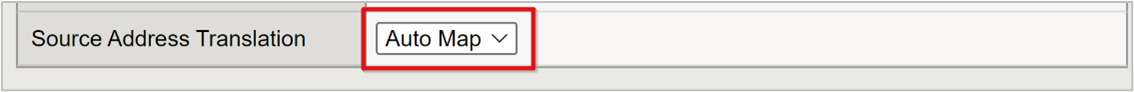

V případě překladu zdrojové adresy vyberte možnost Automatické mapování.

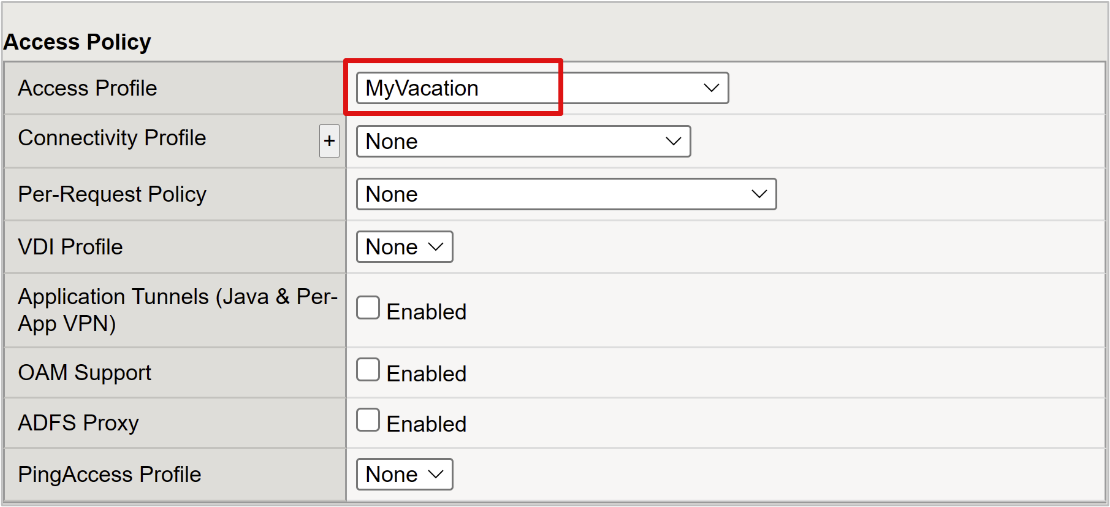

V části Zásady přístupu zadejte do pole Profil přístupu název, který jste vytvořili. Tato akce sváže profil předběžného ověření Microsoft Entra SAML a zásadu jednotného přihlašování FBA k virtuálnímu serveru.

- V části Zdroje vyberte pro výchozí fond objekty back-endového fondu, které jste vytvořili.

- Vyberte Dokončeno.

Konfigurace nastavení správy relací

Nastavení správy relací BIG-IP definují podmínky pro ukončení a pokračování relací. Vytvořte zásadu v této oblasti.

- Přejděte do zásad přístupu.

- Vyberte přístupové profily.

- Vyberte Přístupový profil.

- V seznamu vyberte aplikaci.

Pokud jste v ID Microsoft Entra definovali jednu hodnotu identifikátoru URI pro odhlášení, ukončete odhlasování z MyApps klienta a relaci BIG-IP APM. Importovaný soubor XML federačních metadat aplikace poskytuje APM s koncovým bodem Microsoft Entra SAML pro odhlášení iniciované aktualizací SP. Ujistěte se, že APM správně reaguje na odhlášení uživatele.

Pokud neexistuje žádný webový portál BIG-IP, nemůžou uživatelé instruovat APM, aby se odhlasil. Pokud se uživatel z aplikace odhlásí, big-IP adresa je zastaralá. Relaci aplikace je možné obnovit prostřednictvím jednotného přihlašování. V případě odhlášení iniciovaného sp zajistěte bezpečné ukončení relací.

Do tlačítka odhlášení aplikace můžete přidat funkci SLO. Tato funkce přesměruje klienta do koncového bodu Microsoft Entra SAML. Pokud chcete vyhledat koncový bod odhlášení SAML, přejděte do > registrace aplikací.

Pokud nemůžete aplikaci změnit, požádejte o volání odhlasování aplikace a aktivaci SLO naslouchacímu procesu BIG-IP.

Další informace:

- K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI

- K12056: Přehled možnosti Zahrnout identifikátor URI odhlášení

Publikovaná aplikace

Vaše aplikace je publikovaná a přístupná pomocí SHA s adresou URL aplikace nebo portály Microsoftu.

Aplikace se zobrazí jako cílový prostředek v podmíněném přístupu. Další informace: Vytvoření zásad podmíněného přístupu

Pokud chcete zvýšit zabezpečení, zablokujte přímý přístup k aplikaci a vynucujte cestu prostřednictvím big-IP adresy.

Test

- Uživatel se připojí k externí adrese URL aplikace nebo v Moje aplikace a vybere ikonu aplikace.

- Uživatel se ověří v Microsoft Entra ID.

- Uživatel se přesměruje na koncový bod BIG-IP pro aplikaci.

- Zobrazí se výzva k zadání hesla.

- APM vyplní uživatelské jméno hlavního názvu uživatele (UPN) z Id Microsoft Entra. Uživatelské jméno je jen pro čtení pro konzistenci relace. V případě potřeby toto pole skryjte.

- Informace se odesílají.

- Uživatel je přihlášený k aplikaci.

Odstraňování potíží

Při řešení potíží zvažte následující informace:

Big-IP provádí jednotné přihlašování FBA při analýze přihlašovacího formuláře na identifikátoru URI.

- BIG-IP hledá značky elementů uživatelského jména a hesla z vaší konfigurace.

Potvrzení konzistentních značek elementů nebo selhání jednotného přihlašování

Dynamické generování složitých formulářů může vyžadovat analýzu vývojového nástroje, aby porozuměla přihlašovacímu formuláři.

Inicializace klienta je lepší pro přihlašování stránek s více formuláři.

- Můžete vybrat název formuláře a přizpůsobit logiku obslužné rutiny formuláře JavaScriptu.

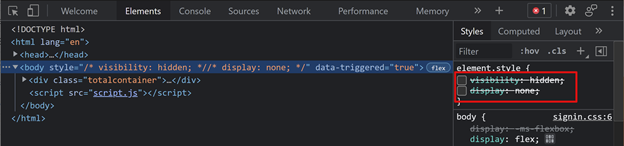

Metody jednotného přihlašování FBA skryjí interakce formulářů za účelem optimalizace uživatelského prostředí a zabezpečení:

- Můžete ověřit, jestli se přihlašovací údaje vloží.

- V režimu iniciovaném klientem zakažte automatické odeslání formuláře ve vašem profilu jednotného přihlašování.

- Pomocí nástrojů pro vývoj zakažte dvě vlastnosti stylu, které brání zobrazení přihlašovací stránky.

Zvýšení podrobností protokolu

Protokoly BIG-IP obsahují informace o izolování problémů s ověřováním a jednotným přihlašováním. Zvýšení úrovně podrobností protokolu:

- Přejděte na Přehled zásad>přístupu.

- Vyberte protokoly událostí.

- Vyberte Nastavení.

- Vyberte řádek publikované aplikace.

- Vyberte položku Upravit.

- Vyberte Přístup k systémovým protokolům.

- V seznamu jednotného přihlašování vyberte Ladit.

- Vyberte OK.

- Reprodukujte problém.

- Zkontrolujte protokoly.

V opačném případě se vrátíte k nadměrným datům.

Chybová zpráva BIG-IP

Pokud se po předběžném ověření Microsoft Entra zobrazí chyba BIG-IP, může problém souviset s ID Microsoft Entra a jednotným přihlašováním BIG-IP.

- Přejděte na Přehled aplikace Access>.

- Vyberte sestavy Accessu.

- Spusťte sestavu za poslední hodinu.

- Projděte si protokoly, kde najdete nápovědu.

Pomocí odkazu Zobrazit proměnné relace pro vaši relaci určete, jestli APM obdrží očekávané deklarace identity Microsoft Entra.

Žádná chybová zpráva BIG-IP

Pokud se nezobrazí žádná chybová zpráva BIG-IP, problém může souviset s back-endovým požadavkem nebo jednotným přihlašováním typu BIG-IP-to-application.

- Vyberte Přehled zásad>přístupu.

- Vyberte aktivní relace.

- Vyberte odkaz aktivní relace.

Odkaz Zobrazit proměnné v tomto umístění vám pomůže určit původní příčinu, zejména pokud APM nezískal správný identifikátor uživatele a heslo.

Další informace najdete v tématu techdocs.f5.com příručky: Proměnné relace.

Zdroje informací

- Přejít na techdocs.f5.com pro ruční kapitolu: Ověřování

- Ověřování bez hesla

- Co je podmíněný přístup?

- nulová důvěra (Zero Trust) framework pro povolení práce na dálku