Podmíněný přístup pro identity úloh

Zásady podmíněného přístupu se historicky uplatňovaly jenom na uživatele, kteří přistupují k aplikacím a službám, jako je SharePoint Online. Teď rozšiřujeme podporu zásad podmíněného přístupu i na instanční objekty vlastněné organizací. Tuto funkci označujeme jako podmíněný přístup pro identity úloh.

Identita úlohy je identita, která umožňuje aplikaci nebo instančnímu objektu přístup k prostředkům, někdy v kontextu uživatele. Tyto identity úloh se liší od tradičních uživatelských účtů, protože:

- Neumožňují provést vícefaktorové ověřování.

- Často nemají žádný formální proces životního cyklu.

- Potřebují někde ukládat svoje přihlašovací údaje nebo tajné kódy.

Tyto rozdíly znesnadňuje správu identit úloh a jejich vyšší riziko pro ohrožení zabezpečení.

Důležité

K vytvoření nebo úpravě zásad podmíněného přístupu omezených na instanční objekty se vyžadují licence identit úloh Premium. V adresářích bez odpovídajících licencí budou stávající zásady podmíněného přístupu pro identity úloh nadále fungovat, ale nejde je upravovat. Další informace najdete v tématu ID úloh Microsoft Entra.

Poznámka:

Zásady se dají použít pro instanční objekty s jedním tenantem, které jsou ve vašem tenantovi zaregistrované. SaaS a víceklientské aplikace třetích stran jsou mimo rozsah. Spravované identity nejsou pokryté zásadami.

Podmíněný přístup pro identity úloh umožňuje blokovat instanční objekty:

- Mimo známé rozsahy veřejných IP adres.

- Na základě rizika zjištěného službou Microsoft Entra ID Protection.

- V kombinaci s kontexty ověřování.

Implementace

Vytvořte zásady podmíněného přístupu založené na místě

Vytvořte zásady podmíněného přístupu založené na umístění, které platí pro instanční objekty.

- Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

- Přejděte k zásadám podmíněného přístupu ochrany>>.

- Vyberte Možnost Nová zásada.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé nebo identity úloh.

- V části Na co se tato zásada vztahuje?, vyberte Identity úloh.

- V části Zahrnout zvolte Vybrat instanční objekty a ze seznamu vyberte příslušné instanční objekty.

- V části Cílové prostředky>(dříve cloudové aplikace)>Zahrnout vyberte Všechny prostředky (dříve Všechny cloudové aplikace). Zásady platí jenom v případech, kdy instanční objekt požádá o token.

- V části Umístění podmínek>uveďte libovolné umístění a vylučte vybraná umístění, ve kterých chcete povolit přístup.

- V části Udělení je jedinou dostupnou možností blokování přístupu. Přístup se zablokuje, když se požadavek na token vytvoří mimo povolený rozsah.

- Zásady je možné uložit v režimu jen pro sestavy, což správcům umožňuje odhadnout účinky nebo se zásady vynucují zapnutím zásad.

- Vyberte Vytvořit a dokončete zásady.

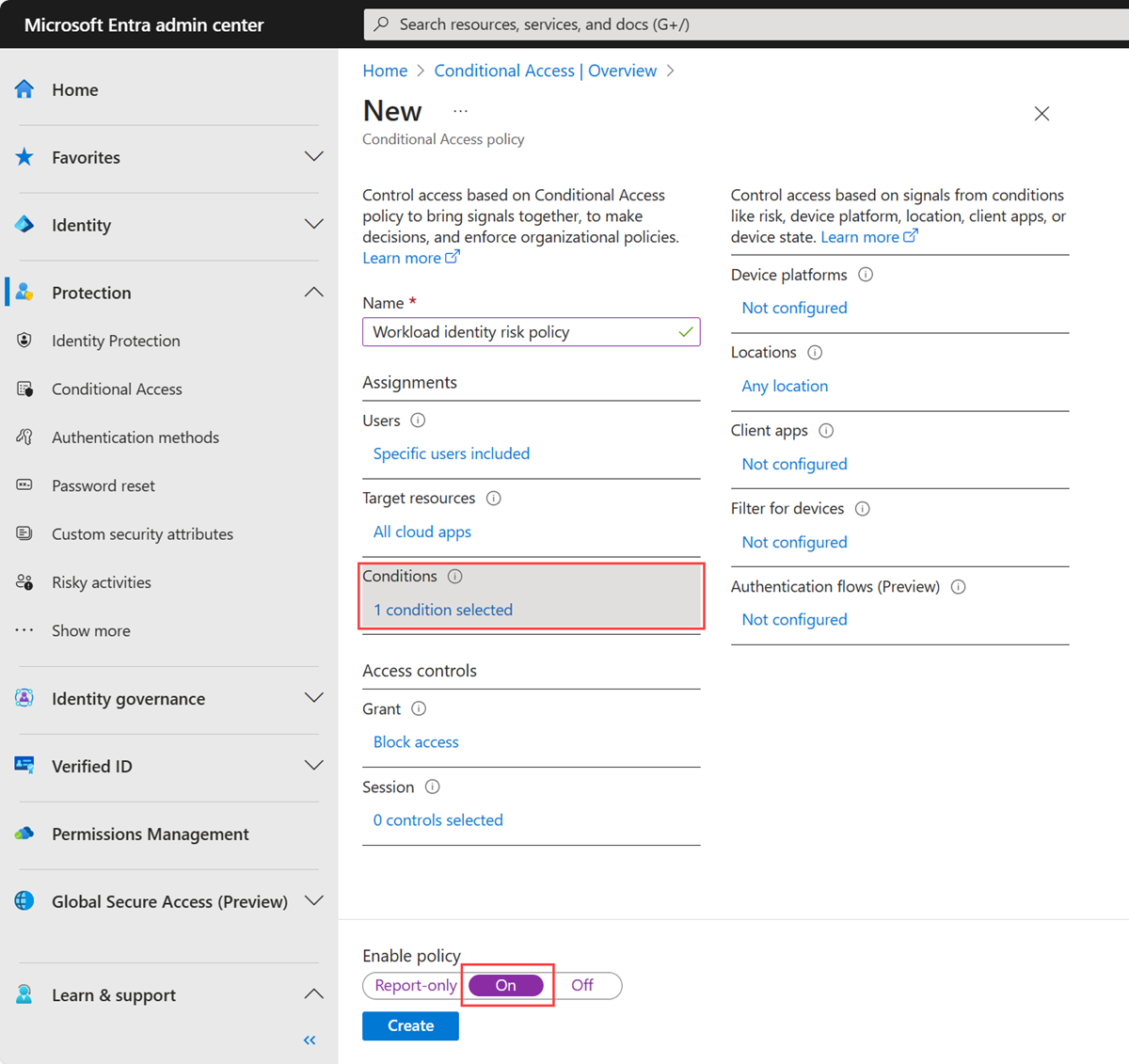

Vytvořte zásady podmíněného přístupu založené na riziku

Vytvořte zásadu podmíněného přístupu na základě rizik, která se vztahuje na instanční objekty.

- Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

- Přejděte k zásadám podmíněného přístupu ochrany>>.

- Vyberte Možnost Nová zásada.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé nebo identity úloh.

- V části Na co se tato zásada vztahuje?, vyberte Identity úloh.

- V části Zahrnout zvolte Vybrat instanční objekty a ze seznamu vyberte příslušné instanční objekty.

- V části Cílové prostředky>(dříve cloudové aplikace)>Zahrnout vyberte Všechny prostředky (dříve Všechny cloudové aplikace). Zásady platí jenom v případech, kdy instanční objekt požádá o token.

- Za podmínek>rizika instančního objektu

- Nastavte přepínač Konfigurovat na Ano.

- Vyberte úrovně rizika, ve kterých chcete tuto zásadu aktivovat.

- Vyberte Hotovo.

- V části Udělení je jedinou dostupnou možností blokování přístupu. Přístup se zablokuje, když se zobrazí zadané úrovně rizika.

- Zásady je možné uložit v režimu jen pro sestavy, což správcům umožňuje odhadnout účinky nebo se zásady vynucují zapnutím zásad.

- Vyberte Vytvořit a dokončete zásady.

Vrátit zpět

Pokud chcete tuto funkci vrátit zpět, můžete odstranit nebo zakázat všechny vytvořené zásady.

Protokoly přihlašování

Protokoly přihlašování slouží ke kontrole, jak se zásady vynucují pro instanční objekty nebo očekávaný vliv zásad při použití režimu jen pro sestavy.

- Přejděte k protokolům>přihlašování k monitorování identit>a stavu>přihlášení instančního objektu.

- Vyberte položku protokolu a výběrem karty Podmíněný přístup zobrazte informace o vyhodnocení.

Důvod selhání, kdy podmíněný přístup blokuje instanční objekt: Přístup je zablokovaný kvůli zásadám podmíněného přístupu.

Režim pouze sestav

Pokud chcete zobrazit výsledky zásad založených na poloze, podívejte se na kartu Sestava událostí v sestavě přihlášení nebo použijte sešit Přehledy podmíněného přístupu a sestavy.

Pokud chcete zobrazit výsledky zásad založených na rizicích, podívejte se na kartu Pouze sestava událostí v sestavě přihlášení.

Reference

Vyhledání ID objektu

Id objektu služby můžete získat z podnikových aplikací Microsoft Entra. ID objektu v Microsoft Entra Registrace aplikací nelze použít. Tento identifikátor je ID objektu registrace aplikace, nikoli instančního objektu.

- Přejděte k podnikovým>aplikacím identit>a vyhledejte aplikaci, kterou jste zaregistrovali.

- Na kartě Přehled zkopírujte ID objektu aplikace. Tento identifikátor je jedinečný pro instanční objekt používaný zásadami podmíněného přístupu k vyhledání volající aplikace.

Microsoft Graph

Ukázkový KÓD JSON pro konfiguraci založenou na umístění pomocí koncového bodu beta verze Microsoft Graphu

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}