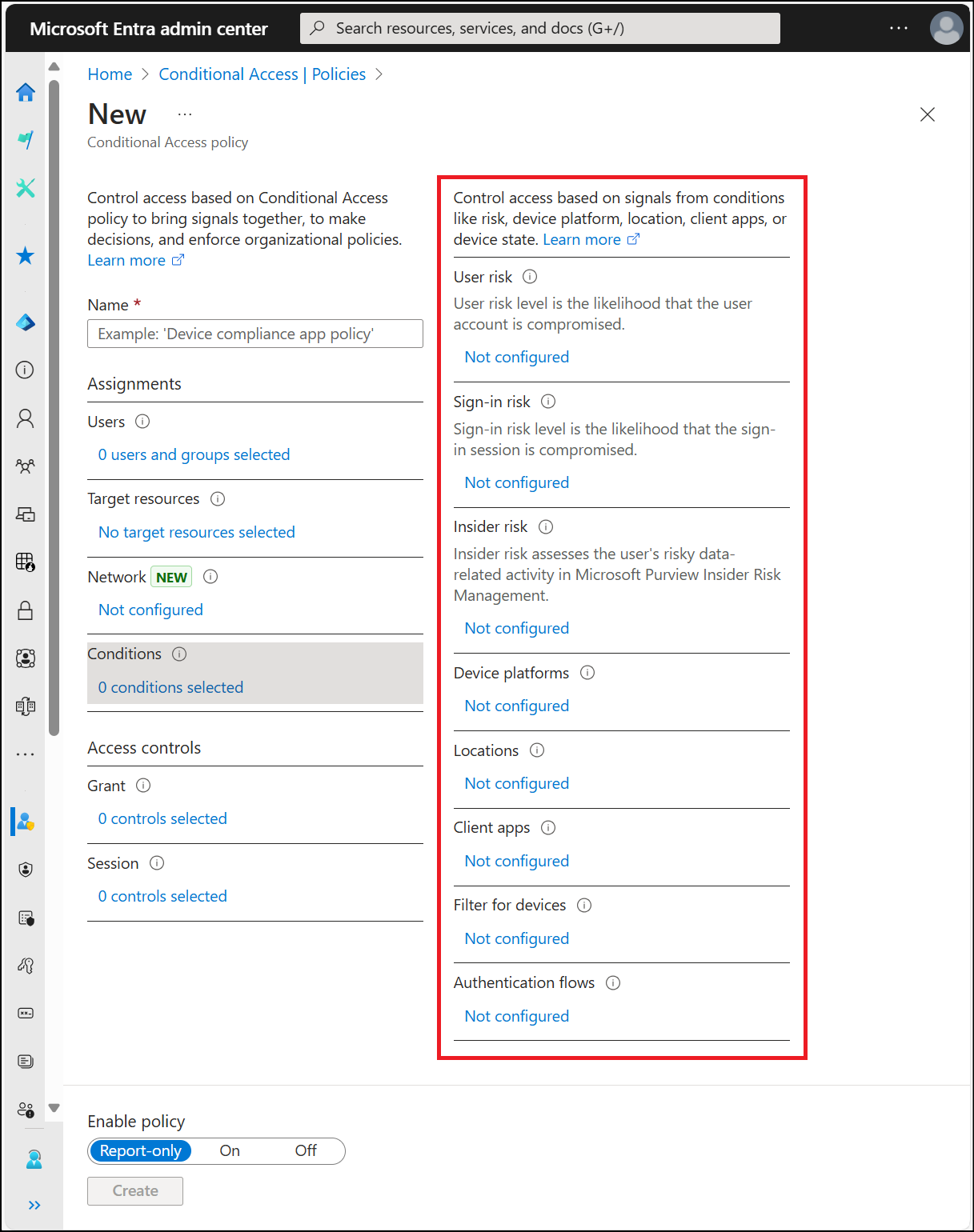

Podmíněný přístup: podmínky

V rámci zásad podmíněného přístupu může správce využít jeden nebo více signálů k vylepšení rozhodnutí o zásadách.

Více podmínek je možné kombinovat a vytvářet podrobné a specifické zásady podmíněného přístupu.

Když uživatelé přistupují k citlivé aplikaci, může správce při rozhodování o přístupu zohlednit více podmínek, například:

- Informace o riziku přihlášení ze služby ID Protection

- Umístění v síti

- Informace o zařízení

Riziko uživatele

Správci s přístupem k ochraně ID můžou vyhodnotit riziko uživatelů jako součást zásad podmíněného přístupu. Riziko uživatele představuje pravděpodobnost, že je ohroženo zabezpečení dané identity nebo účtu. Další informaceoch

Riziko přihlášení

Správci s přístupem k ochraně ID můžou vyhodnotit riziko přihlašování jako součást zásad podmíněného přístupu. Riziko přihlášení představuje pravděpodobnost, že daný požadavek na ověření nebyl proveden vlastníkem identity. Další informace o riziku přihlašování najdete v článcích Co je riziko a postupy: Konfigurace a povolení zásad rizik.

Insiderská rizika

Správci s přístupem k adaptivní ochraně Microsoft Purview můžou do rozhodování o zásadách podmíněného přístupu začlenit rizikové signály z Microsoft Purview. Riziko insideru bere v úvahu zásady správného řízení dat, zabezpečení dat a konfigurace rizik a dodržování předpisů z Microsoft Purview. Tyto signály jsou založené na kontextových faktorech, jako jsou:

- Chování uživatele

- Historické vzory

- Detekce anomálií

Tato podmínka umožňuje správcům používat zásady podmíněného přístupu k provádění akcí, jako je blokování přístupu, vyžadování silnějších metod ověřování nebo vyžadování přijetí podmínek použití.

Tato funkce zahrnuje zahrnutí parametrů, které konkrétně řeší potenciální rizika vyplývající z organizace. Konfigurací podmíněného přístupu pro zvážení rizika insiderů můžou správci přizpůsobit přístupová oprávnění na základě kontextových faktorů, jako je chování uživatelů, historické vzory a detekce anomálií.

Další informace najdete v článku Konfigurace a povolení zásad založených na insiderských rizicích.

Platformy zařízení

Podmíněný přístup identifikuje platformu zařízení pomocí informací poskytovaných zařízením, jako jsou řetězce uživatelských agentů. Vzhledem k tomu, že řetězce uživatelského agenta je možné upravit, tyto informace jsou neověřené. Platforma zařízení by se měla používat společně se zásadami dodržování předpisů zařízením Microsoft Intune nebo jako součást výrazu blokování. Výchozím nastavením je použití pro všechny platformy zařízení.

Podmíněný přístup podporuje následující platformy zařízení:

- Android

- iOS

- Windows

- macOS

- Linux

Pokud zablokujete starší ověřování pomocí podmínky Ostatní klienti , můžete také nastavit podmínku platformy zařízení.

Nepodporujeme výběr platforem zařízení s macOS nebo Linuxem při výběru možnosti Vyžadovat schválenou klientskou aplikaci nebo Vyžadovat zásadu ochrany aplikací jako jediné udělení ovládacích prvků nebo když zvolíte Vyžadovat všechny vybrané ovládací prvky.

Důležité

Microsoft doporučuje, abyste měli zásady podmíněného přístupu pro nepodporované platformy zařízení. Pokud například chcete blokovat přístup k firemním prostředkům z Chrome OS nebo jiných nepodporovaných klientů, měli byste nakonfigurovat zásadu s podmínkou platforem zařízení, která zahrnuje všechna zařízení, a vyloučit podporované platformy zařízení a udělit řízení nastavené na Blokovat přístup.

Umístění

Podmínka umístění se přesunula.

Klientské aplikace

Ve výchozím nastavení se všechny nově vytvořené zásady podmíněného přístupu vztahují na všechny typy klientských aplikací i v případě, že není nakonfigurovaná podmínka klientských aplikací.

Poznámka:

Chování podmínky klientských aplikací bylo aktualizováno v srpnu 2020. Pokud máte existující zásady podmíněného přístupu, zůstanou beze změny. Pokud ale kliknete na existující zásadu, přepínač Konfigurovat byl odebrán a klientské aplikace, na které se zásada vztahuje, jsou vybrány.

Důležité

Přihlášení ze starších klientů ověřování nepodporují vícefaktorové ověřování (MFA) a nepřecházejí informace o stavu zařízení, takže jsou blokované pomocí řízení udělení podmíněného přístupu, jako je vyžadování vícefaktorového ověřování nebo zařízení vyhovujících předpisům. Pokud máte účty, které musí používat starší ověřování, musíte tyto účty buď vyloučit ze zásad, nebo je nakonfigurovat tak, aby platily jenom pro moderní klienty ověřování.

Přepínač Konfigurovat, když je nastavený na Ano, platí pro zaškrtnuté položky, a když je nastavený na Ne, platí pro všechny klientské aplikace, včetně moderních a starších klientů ověřování. Tento přepínač se nezobrazuje v zásadách vytvořených před srpnem 2020.

- Klienti moderního ověřování

- Prohlížeč

- Patří mezi ně webové aplikace, které používají protokoly, jako je SAML, WS-Federation, OpenID Connect nebo služby zaregistrované jako důvěrný klient OAuth.

- Mobilní aplikace a desktopoví klienti

- Tato možnost zahrnuje aplikace, jako jsou desktopové a telefonní aplikace Office.

- Prohlížeč

- Starší klienti ověřování

- klienti protokol Exchange ActiveSync

- Tento výběr zahrnuje veškeré použití protokolu protokol Exchange ActiveSync (EAS).

- Když zásady zablokují použití protokol Exchange ActiveSync ovlivněný uživatel obdrží jeden e-mail o karanténě. Tento e-mail s informacemi o tom, proč jsou zablokované, a pokud je to možné, uveďte pokyny k nápravě.

- Správci můžou zásady používat jenom na podporované platformy (například iOS, Android a Windows) prostřednictvím rozhraní Microsoft Graph API podmíněného přístupu.

- Ostatní klienti

- Tato možnost zahrnuje klienty, kteří používají základní nebo starší ověřovací protokoly, které nepodporují moderní ověřování.

- SMTP – Používá se k odesílání e-mailových zpráv klientem POP a IMAP.

- Automatická konfigurace – Používá se klienty Outlooku a EAS k vyhledání a připojení k poštovním schránkám v Exchangi Online.

- Exchange Online PowerShell – Slouží k připojení k Exchangi Online pomocí vzdáleného PowerShellu. Pokud zablokujete základní ověřování pro Exchange Online PowerShell, musíte k připojení použít modul PowerShellu Pro Exchange Online. Pokyny najdete v tématu Připojení k Prostředí PowerShell Pro Exchange Online pomocí vícefaktorového ověřování.

- Exchange Web Services (EWS) – programovací rozhraní, které používá Outlook, Outlook pro Mac a aplikace třetích stran.

- IMAP4 – Používá se e-mailovými klienty IMAP.

- MAPI přes HTTP (MAPI/HTTP) – Používá se v Outlooku 2010 a novějším.

- Offline adresář (OAB) – kopie kolekcí seznamů adres stažených a používaných aplikací Outlook.

- Outlook Anywhere (RPC přes HTTP) – Používá se v Outlooku 2016 a starším.

- Služba Outlook – Používá se v aplikaci Pošta a Kalendář pro Windows 10.

- POP3 – Používá se e-mailovými klienty POP.

- Služba Reporting Web Services – používá se k načtení dat sestavy v Exchangi Online.

- Tato možnost zahrnuje klienty, kteří používají základní nebo starší ověřovací protokoly, které nepodporují moderní ověřování.

- klienti protokol Exchange ActiveSync

Tyto podmínky se běžně používají k těmto podmínkám:

- Vyžadování spravovaného zařízení

- Blokování starší verze ověřování

- Blokování webových aplikací, ale povolení mobilních nebo desktopových aplikací

Podporované prohlížeče

Toto nastavení funguje se všemi prohlížeči. Pro splnění zásad zařízení, jako jsou požadavky na zařízení vyhovující, jsou však podporovány následující operační systémy a prohlížeče. V tomto seznamu se nezobrazují operační systémy a prohlížeče, které nejsou hlavní fáze podpory:

| Operační systémy | Prohlížeče |

|---|---|

| Windows 10 + | Microsoft Edge, Chrome, Firefox 91 nebo novější |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| iOS | Microsoft Edge, Safari (viz poznámky) |

| Android | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Safari |

| Linux Desktop | Microsoft Edge |

Tyto prohlížeče podporují ověřování zařízení, což umožňuje identifikaci a ověření zařízení vůči zásadám. Kontrola zařízení selže, pokud je prohlížeč spuštěný v privátním režimu nebo pokud jsou zakázané soubory cookie.

Poznámka:

Edge 85+ vyžaduje, aby se uživatel přihlásil k prohlížeči, aby správně předal identitu zařízení. Jinak se chová jako Chrome bez rozšíření Microsoft Jednotné přihlašování. K tomuto přihlášení nemusí dojít automaticky ve scénáři hybridního připojení zařízení.

Safari se podporuje pro podmíněný přístup na základě zařízení na spravovaném zařízení, ale nemůže splňovat podmínky zásad ochrany aplikací. Spravovaný prohlížeč, jako je Microsoft Edge, bude vyhovovat schváleným požadavkům na klientské aplikace a zásady ochrany aplikací. V iOSu s řešením MDM jiného výrobce podporuje zásady zařízení jenom prohlížeč Microsoft Edge.

Firefox 91+ je podporovaný pro podmíněný přístup založený na zařízeních, ale musí být povolené jednotné přihlašování systému Windows pro Microsoft, pracovní a školní účty.

Chrome 111+ je podporovaný pro podmíněný přístup založený na zařízeních, ale musí být povolený CloudApAuthEnabled.

Zařízení s macOS používající modul plug-in Enterprise SSO vyžadují rozšíření Microsoft Jednotné přihlašování pro podporu jednotného přihlašování a podmíněného přístupu založeného na zařízeních v Google Chrome.

Proč se v prohlížeči zobrazuje výzva k zadání certifikátu

Na zařízeních s Windows 7, iOS, Androidem a macOS se identifikují pomocí klientského certifikátu. Tento certifikát se zřídí při registraci zařízení. Když se uživatel poprvé přihlásí přes prohlížeč, zobrazí se výzva k výběru certifikátu. Uživatel musí tento certifikát před použitím prohlížeče vybrat.

Podpora chromu

Windows

Pro podporu Chromu ve Windows 10 Creators Update (verze 1703) nebo novější nainstalujte rozšíření Microsoft Jednotné přihlašování nebo povolte CloudAPAuthEnabled Pro Chrome. Tyto konfigurace se vyžadují, když zásady podmíněného přístupu vyžadují podrobnosti specifické pro konkrétní zařízení pro platformy Windows.

Pokud chcete v Chromu automaticky povolit zásady CloudAPAuthEnabled, vytvořte následující klíč registru:

- Cesta:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Název:

CloudAPAuthEnabled - Hodnota:

0x00000001 - PropertyType:

DWORD

Pokud chcete automaticky nasadit rozšíření Microsoft Jednotné přihlašování do prohlížečů Chrome, vytvořte následující klíč registru pomocí zásad ExtensionInstallForcelist v Chromu:

- Cesta:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Název:

1 - Typ:

REG_SZ (String) - Data:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Pro podporu Chromu ve Windows 8.1 a 7 vytvořte následující klíč registru:

- Cesta:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Název:

1 - Typ:

REG_SZ (String) - Data:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

Zařízení s macOS používající modul plug-in Enterprise SSO vyžadují rozšíření Microsoft Jednotné přihlašování pro podporu jednotného přihlašování a podmíněného přístupu založeného na zařízeních v Google Chrome.

Informace o nasazeních založených na MDM pro správu Google Chrome a rozšíření najdete v tématu Nastavení prohlížeče Chrome v systému Mac a ExtensionInstallForcelist.

Podporované mobilní aplikace a desktopoví klienti

Správci můžou jako klientskou aplikaci vybrat mobilní aplikace a desktopové klienty .

Toto nastavení má vliv na pokusy o přístup z následujících mobilních aplikací a desktopových klientů:

| Klientské aplikace | Cílová služba | Platforma |

|---|---|---|

| Aplikace Dynamics CRM | Dynamics CRM | Windows 10, Windows 8.1, iOS a Android |

| Aplikace Pošta/Kalendář/Lidé, Outlook 2016, Outlook 2013 (s moderním ověřováním) | Exchange Online | Windows 10 |

| Zásady vícefaktorového ověřování a umístění pro aplikace. Zásady založené na zařízeních se nepodporují. | Libovolná Moje aplikace app service | Android a iOS |

| Microsoft Teams Services – tato klientská aplikace řídí všechny služby, které podporují Microsoft Teams a všechny jeho klientské aplikace – Windows Desktop, iOS, Android, WP a webový klient. | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android a macOS |

| Aplikace Office 2016, Office 2013 (s moderním ověřováním), synchronizační aplikace OneDrivu klient | SharePoint | Windows 8.1, Windows 7 |

| Aplikace Office 2016, univerzální aplikace Office, Office 2013 (s moderním ověřováním), synchronizační aplikace OneDrivu klient | SharePoint Online | Windows 10 |

| Office 2016 (jenom Word, Excel, PowerPoint, OneNote). | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10, macOS |

| Mobilní aplikace Office | SharePoint | Android, iOS |

| Aplikace Office Yammer | Yammer | Windows 10, iOS, Android |

| Outlook 2019 | SharePoint | Windows 10, macOS |

| Outlook 2016 (Office pro macOS) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (s moderním ověřováním), Skype pro firmy (s moderním ověřováním) | Exchange Online | Windows 8.1, Windows 7 |

| Mobilní aplikace Outlook | Exchange Online | Android, iOS |

| Aplikace Power BI | Služba Power BI | Windows 10, Windows 8.1, Windows 7, Android a iOS |

| Skype pro firmy | Exchange Online | Android, iOS |

| Aplikace Azure DevOps Services (dříve Visual Studio Team Services nebo VSTS) | Azure DevOps Services (dříve Visual Studio Team Services nebo VSTS) | Windows 10, Windows 8.1, Windows 7, iOS a Android |

klienti protokol Exchange ActiveSync

- Správci můžou vybrat pouze protokol Exchange ActiveSync klienty při přiřazování zásad uživatelům nebo skupinám. Výběr možnosti Všichni uživatelé, Všichni host a externí uživatelé nebo role Adresáře způsobí, že se na zásady vztahují všichni uživatelé.

- Když správci vytvoří zásadu přiřazenou klientům protokol Exchange ActiveSync, exchange Online by měla být jedinou cloudovou aplikací přiřazenou k této zásadě.

- Správci můžou rozsah této zásady zúžit na konkrétní platformy pomocí podmínky Platformy zařízení.

Pokud řízení přístupu přiřazené k zásadám používá Vyžadovat schválenou klientskou aplikaci, uživatel se přesměruje k instalaci a použití mobilního klienta Outlooku. V případě, že se vyžaduje vícefaktorové ověřování, podmínky použití nebo vlastní ovládací prvky , jsou ovlivnění uživatelé blokovaní, protože základní ověřování tyto ovládací prvky nepodporuje.

Další informace najdete v následujících článcích:

- Blokování starší verze ověřování pomocí podmíněného přístupu

- Vyžadování schválených klientských aplikací s podmíněným přístupem

Ostatní klienti

Výběrem možnosti Další klienti můžete zadat podmínku, která ovlivňuje aplikace, které používají základní ověřování pomocí poštovních protokolů, jako jsou IMAP, MAPI, POP, SMTP a starší aplikace Office, které nepoužívají moderní ověřování.

Stav zařízení (zastaralé)

Tato podmínka byla zastaralá. Zákazníci by měli použít filtr pro podmínku zařízení v zásadách podmíněného přístupu, aby vyhověli scénářům dříve dosaženým pomocí podmínky stavu zařízení.

Důležité

Stav a filtry zařízení pro zařízení nelze v zásadách podmíněného přístupu používat společně. Filtry pro zařízení poskytují podrobnější cílení, včetně podpory pro cílení informací o stavu zařízení prostřednictvím trustType a isCompliant vlastnosti.

Filtrování zařízení

Když správci nakonfigurují filtr pro zařízení jako podmínku, můžou zahrnout nebo vyloučit zařízení na základě filtru pomocí výrazu pravidla ve vlastnostech zařízení. Výraz pravidla pro filtr pro zařízení je možné vytvořit pomocí tvůrce pravidel nebo syntaxe pravidla. Toto prostředí je podobné prostředí, které se používá pro pravidla pro dynamické skupiny členství pro skupiny. Další informace najdete v článku Podmíněný přístup: Filtrování pro zařízení.

Toky ověřování (Preview)

Toky ověřování řídí, jak vaše organizace používá určité ověřovací a autorizační protokoly a uděluje. Tyto toky můžou poskytovat bezproblémové prostředí pro zařízení, která nemusí obsahovat místní vstupní zařízení, jako jsou sdílená zařízení nebo digitální značení. Pomocí tohoto ovládacího prvku můžete nakonfigurovat metody přenosu, jako je tok kódu zařízení nebo přenos ověřování.