Postup konfigurace certifikačních autorit pro ověřování na základě certifikátů Microsoft Entra

Nejlepší způsob konfigurace certifikačních autorit (CA) je s úložištěm důvěryhodnosti založeným na infrastruktuře veřejných klíčů (Preview). Konfiguraci můžete delegovat pomocí úložiště důvěryhodnosti založeného na infrastruktuře veřejných klíčů na nejméně privilegované role. Další informace najdete v kroku 1: Konfigurace certifikačních autorit s úložištěm důvěryhodnosti založeným na infrastruktuře veřejných klíčů (Preview).

Jako alternativu může globální správce postupovat podle kroků v tomto tématu a nakonfigurovat certifikační autority pomocí Centra pro správu Microsoft Entra nebo rozhraní REST API microsoft Graphu a podporovaných sad SDK (software Development Kit), jako je Microsoft Graph PowerShell.

Důležitý

Microsoft doporučuje používat role s nejmenšími oprávněními. Tento postup pomáhá zlepšit zabezpečení pro vaši organizaci. Globální správce je vysoce privilegovaná role, která by měla být omezená na scénáře tísňového volání nebo v případě, že nemůžete použít existující roli.

Infrastruktura veřejných klíčů (PKI) nebo správce infrastruktury veřejných klíčů by měl být schopný poskytnout seznam vydávajících certifikačních autorit.

Pro zajištění, že jste nakonfigurovali všechny certifikační autority, otevřete certifikát uživatele a klikněte na kartu 'Cesta k certifikátu'. Ujistěte se, že je každá certifikační autorita až po kořen nahrána do úložiště důvěryhodnosti ID Microsoft Entra. Ověřování na základě certifikátů Microsoft Entra (CBA) selže, pokud chybí certifikační autority.

Konfigurace certifikačních autorit pomocí Centra pro správu Microsoft Entra

Pokud chcete nakonfigurovat certifikační autority pro povolení CBA v Centru pro správu Microsoft Entra, proveďte následující kroky:

Důležitý

Microsoft doporučuje používat role s nejmenšími oprávněními. Tento postup pomáhá zlepšit zabezpečení pro vaši organizaci. Globální správce je vysoce privilegovaná role, která by měla být omezená na scénáře tísňového volání nebo v případě, že nemůžete použít existující roli.

Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

Přejděte na Ochrana>Zobrazit více>Security Center (nebo Identity Secure Score) >Certifikační autority.

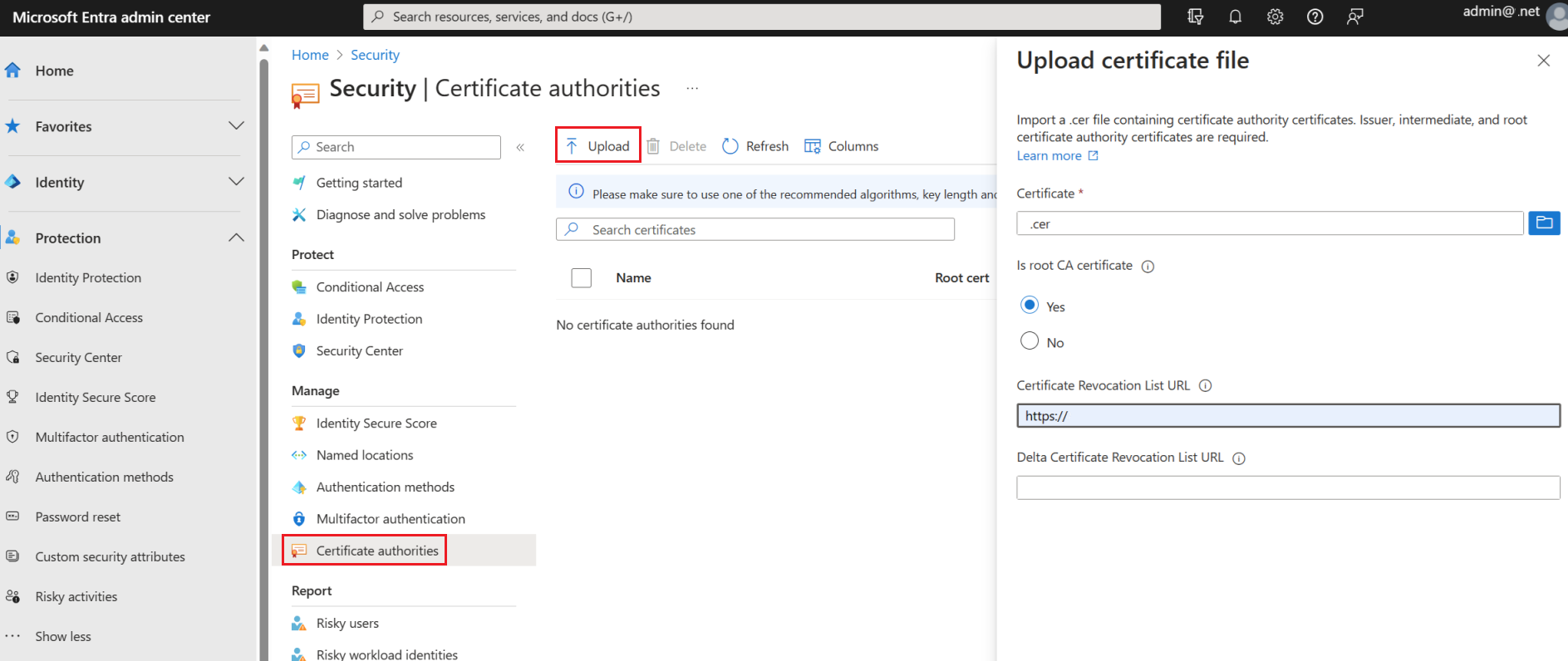

Pokud chcete nahrát certifikační autoritu, vyberte Nahrát:

Vyberte soubor certifikační autority.

Pokud je certifikační autorita kořenovým certifikátem, vyberte ano. V opačném případě vyberte Ne.

Pro URL seznamu odvolaných certifikátů nastavte URL základní CRL certifikační autority, která obsahuje všechny odvolané certifikáty. Pokud adresa URL není nastavená, ověřování s odvolanými certifikáty se nezdaří.

Pro adresu URL seznamu odvolaných certifikátů Delta nastavte internetovou adresu URL seznamu CRL, který obsahuje všechny certifikáty odvolané od posledního publikování základního seznamu.

Vyberte Přidat.

Pokud chcete odstranit certifikát certifikační autority, vyberte certifikát a vyberte Odstranit.

Vyberte Sloupce , které chcete přidat nebo odstranit.

Poznámka:

Nahrání nové certifikační autority selže, pokud vypršela platnost nějaké existující certifikační autority. Měli byste odstranit všechny certifikační autority, jejichž platnost vypršela, a zkuste novou certifikační autoritu nahrát znovu.

Konfigurace certifikačních autorit (CA) pomocí PowerShellu

Podporován je pouze jeden distribuční bod CRL (CDP) pro důvěryhodnou certifikační autoritu. CDP může být pouze adresa URL HTTP. Adresy URL protokolu OCSP (Online Certificate Status Protocol) nebo LDAP (Lightweight Directory Access Protocol) se nepodporují.

Pokud chcete nakonfigurovat certifikační autority v MICROSOFT Entra ID, nahrajte pro každou certifikační autoritu následující:

- Veřejná část certifikátu ve formátu .cer

- Internetové adresy URL, ve kterých se nacházejí seznamy odvolaných certifikátů (CRL)

Schéma certifikační autority vypadá takto:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Pro konfiguraci můžete použít Microsoft Graph PowerShell:

Spusťte Windows PowerShell s oprávněními správce.

Nainstalujte Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Jako první krok konfigurace musíte vytvořit připojení k vašemu tenantovi. Jakmile existuje připojení k vašemu tenantovi, můžete zkontrolovat, přidat, odstranit a upravit důvěryhodné certifikační autority definované v adresáři.

Připojit

Pokud chcete vytvořit připojení k vašemu tenantovi, použijte Connect-MgGraph:

Connect-MgGraph

Načíst

Pokud chcete načíst důvěryhodné certifikační autority definované v adresáři, použijte Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Přidat

Poznámka:

Při vypršení platnosti některého z existujících certifikačních autorit se nahrání nových certifikačních autorit nezdaří. Správce tenanta by měl odstranit certifikační autority, jejichž platnost vypršela, a pak nahrát novou certifikační autoritu.

Podle předchozích kroků přidejte certifikační autoritu do Centra pro správu Microsoft Entra.

AuthorityType

- Použití 0 k označení kořenové certifikační autority

- Použití 1 k označení zprostředkující nebo vydávající certifikační autority

crlDistributionPoint

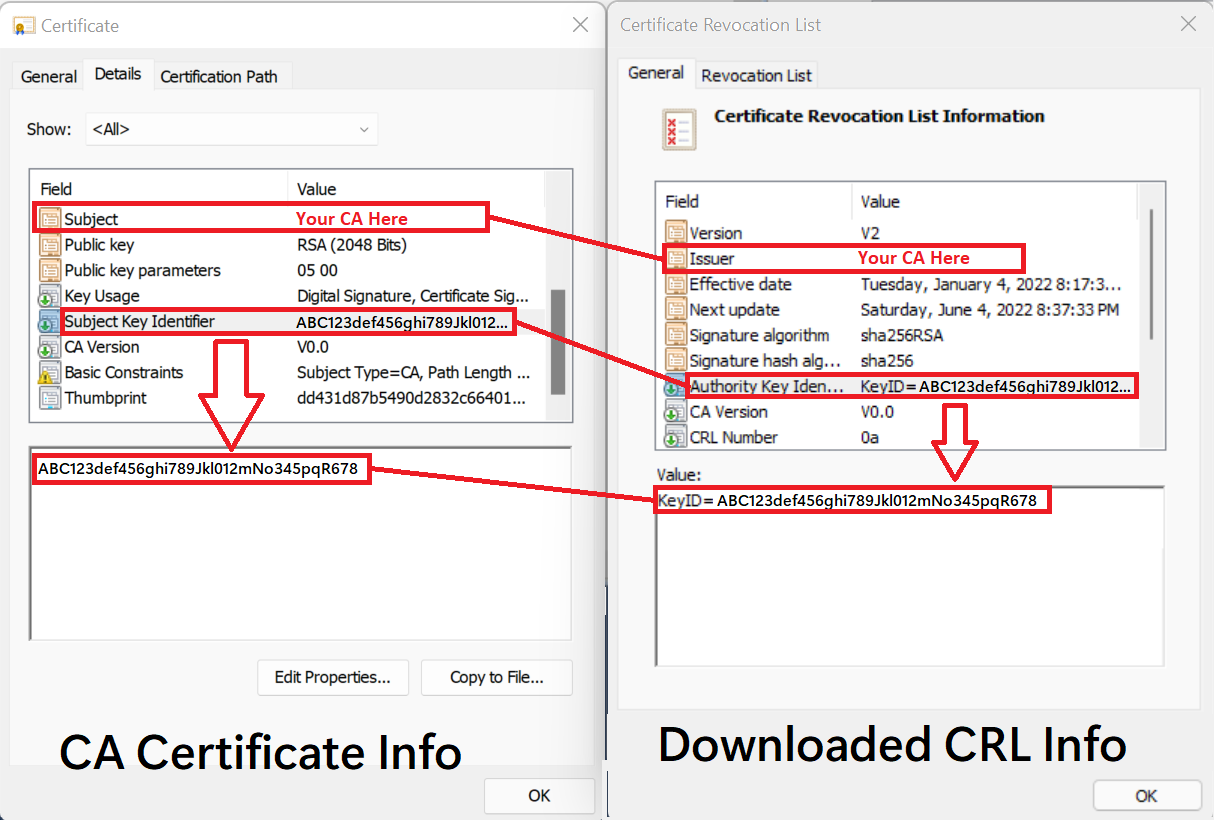

Stáhněte si CRL a porovnejte certifikát certifikační autority a informace CRL. Ujistěte se, že hodnota crlDistributionPoint v předchozím příkladu PowerShellu je platná pro certifikační autoritu, kterou chcete přidat.

Následující tabulka a obrázek ukazují, jak mapovat informace z certifikátu certifikační autority na atributy staženého seznamu CRL.

| Informace o certifikátu CA | = | Stažené informace o CRL |

|---|---|---|

| Předmět | = | Vydavatel |

| Identifikátor klíče subjektu | = | Identifikátor klíče autority (KeyID) |

Tip

Hodnota crlDistributionPoint v předchozím příkladu je HTTP umístění pro seznam odvolaných certifikátů certifikační autority (CRL). Tuto hodnotu najdete na několika místech:

- V atributu seznamu distribuce CRL (CDP) certifikátu vydaného certifikační autoritou.

Pokud vydávající certifikační autorita spouští Windows Server:

- Ve vlastnostech certifikační autority v konzole Microsoft Management Console (MMC).

- Na certifikační autoritě spuštěním

certutil -cainfo cdp. Další informace najdete v tématu certutil.

Další informace najdete v tématu Principy procesu odvolání certifikátu.

Konfigurace certifikačních autorit pomocí rozhraní Microsoft Graph API

Rozhraní Microsoft Graph API je možné použít ke konfiguraci certifikačních autorit. Chcete-li aktualizovat úložiště důvěryhodnosti certifikační autority Microsoft Entra, postupujte podle kroků v příkazech MSGraph pro "certificatebasedauthconfiguration".

Ověření konfigurace certifikační autority

Ujistěte se, že konfigurace umožňuje Microsoft Entra CBA:

- Ověřte řetězec důvěryhodnosti CA

- Získání seznamu odvolaných certifikátů (CRL) z nakonfigurovaného distribučního bodu CRL certifikační autority (CDP)

Pokud chcete ověřit konfiguraci certifikační autority, nainstalujte modul PowerShellu nástroje MSIdentity a spusťte Test-MsIdCBATrustStoreConfiguration. Tato rutina PowerShellu zkontroluje konfiguraci certifikační autority tenanta Microsoft Entra. Hlásí chyby a upozornění pro běžné nesprávné konfigurace.

Související obsah

Konfigurace ověřování založeného na certifikátech Microsoft Entra