Síly ověřování vlastního podmíněného přístupu

Správci můžou také vytvořit až 15 vlastních metod ověřování, aby přesně vyhovovaly jejich požadavkům. Síla vlastního ověřování může obsahovat libovolnou z podporovaných kombinací v předchozí tabulce.

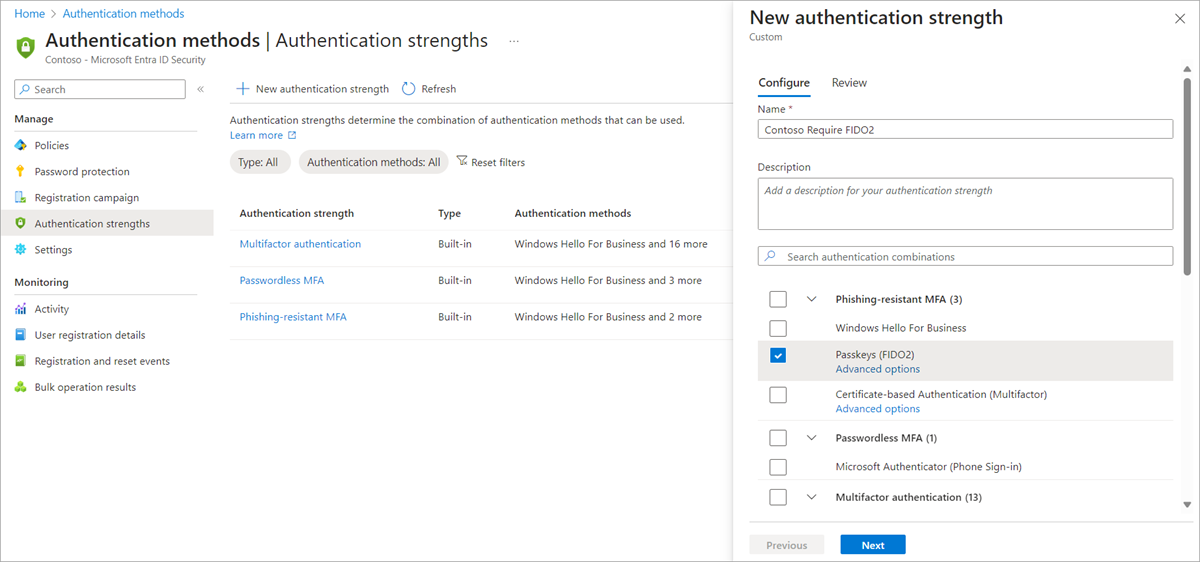

Přihlaste se do centra pro správu Microsoft Entra jako správce.

Přejděte na Protection>Metody ověřování>Síla ověřování.

Vyberte Nová síla ověřování.

Zadejte popisný název pro novou úroveň ověřování.

Volitelně můžete zadat popis.

Vyberte některou z dostupných metod, které chcete povolit.

Zvolte Další a zkontrolujte konfiguraci zásad.

Aktualizace a odstranění vlastních úrovní ověření

Můžete upravit vlastní sílu ověřování. Pokud na ni odkazuje zásada podmíněného přístupu, nedá se odstranit a musíte potvrdit úpravy. Pokud chcete zkontrolovat, jestli je síla ověřování odkazována zásadami podmíněného přístupu, klikněte na sloupec zásady podmíněného přístupu.

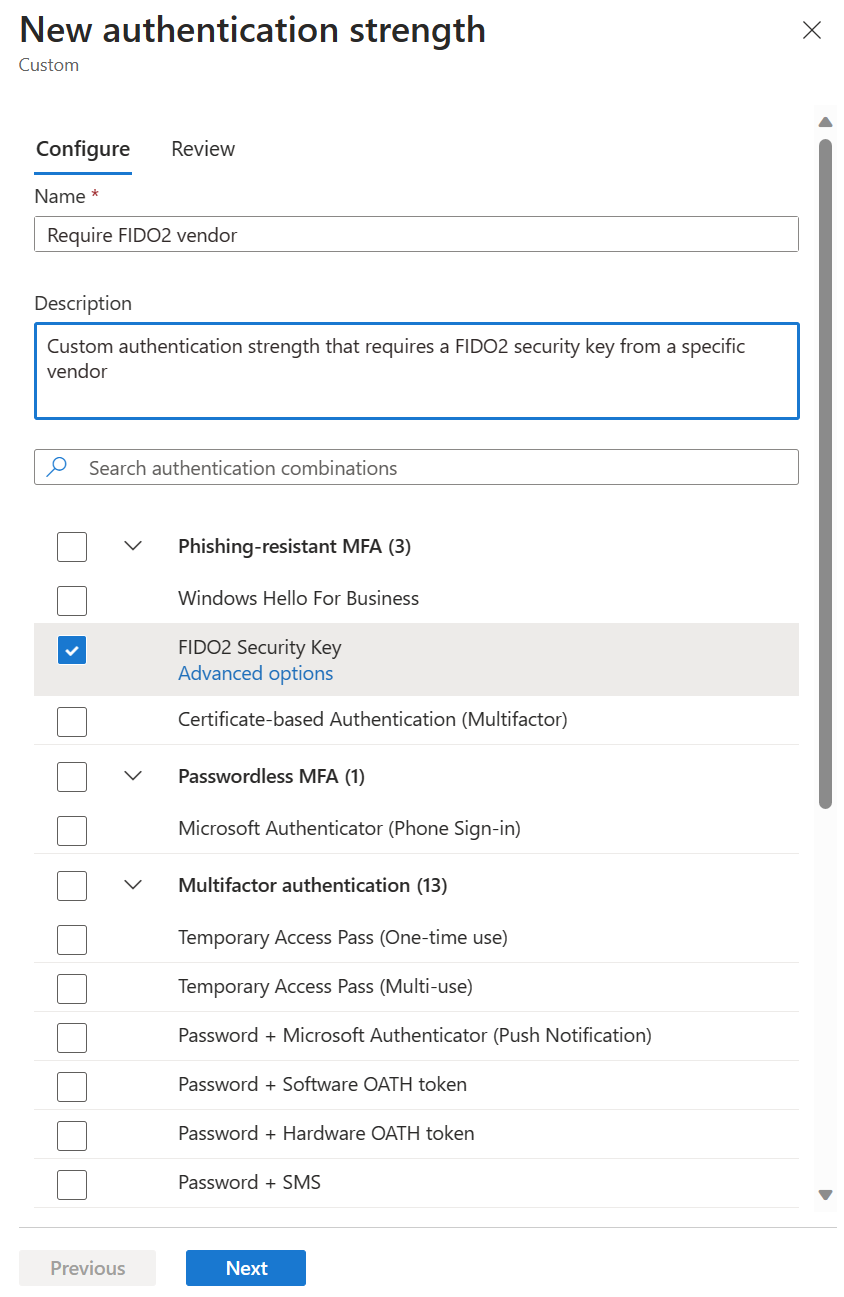

Pokročilé možnosti klíče zabezpečení FIDO2

Použití klíčů zabezpečení FIDO2 můžete omezit na základě identifikátorů Attestace Authentizátoru (AAGUIDs). Tato funkce umožňuje správcům vyžadovat klíč zabezpečení FIDO2 od konkrétního výrobce pro přístup k prostředku. Pokud chcete vyžadovat konkrétní klíč zabezpečení FIDO2, vytvořte nejprve vlastní sílu ověřování. Potom vyberte klíč zabezpečení FIDO2 a klikněte na Rozšířené možnosti.

Vedle Povolené klíče FIDO2 klikněte na +, zkopírujte hodnotu AAGUID a klikněte na Uložit.

Rozšířené možnosti ověřování na základě certifikátů

V zásadách metod ověřování můžete nakonfigurovat, jestli jsou certifikáty vázané v systému na úrovně ochrany jednofaktorového nebo vícefaktorového ověřování na základě vystavitele certifikátu nebo identifikátoru zásad. Pro konkrétní prostředky můžete také vyžadovat jednofaktorové nebo vícefaktorové ověřovací certifikáty na základě zásad síly ověřování podmíněného přístupu.

Pomocí upřesňujících možností ověřování můžete k dalšímu omezení přihlašování na aplikaci vyžadovat konkrétní vystavitele certifikátu nebo identifikátor OID zásad.

Společnost Contoso například vydává zaměstnancům čipové karty se třemi různými typy vícefaktorových certifikátů. Jeden certifikát je určený pro tajnou prověrku, druhý pro tajnou prověrku a třetí je určen pro nejvyšší tajnou prověrku. Každá z nich je odlišena vlastnostmi certifikátu, jako je OID zásady nebo vystavitel. Společnost Contoso chce zajistit, aby k datům pro každou klasifikaci měli přístup jenom uživatelé s příslušným vícefaktorovým certifikátem.

Další části ukazují, jak nakonfigurovat pokročilé možnosti pro CBA pomocí Centra pro správu Microsoft Entra a Microsoft Graphu.

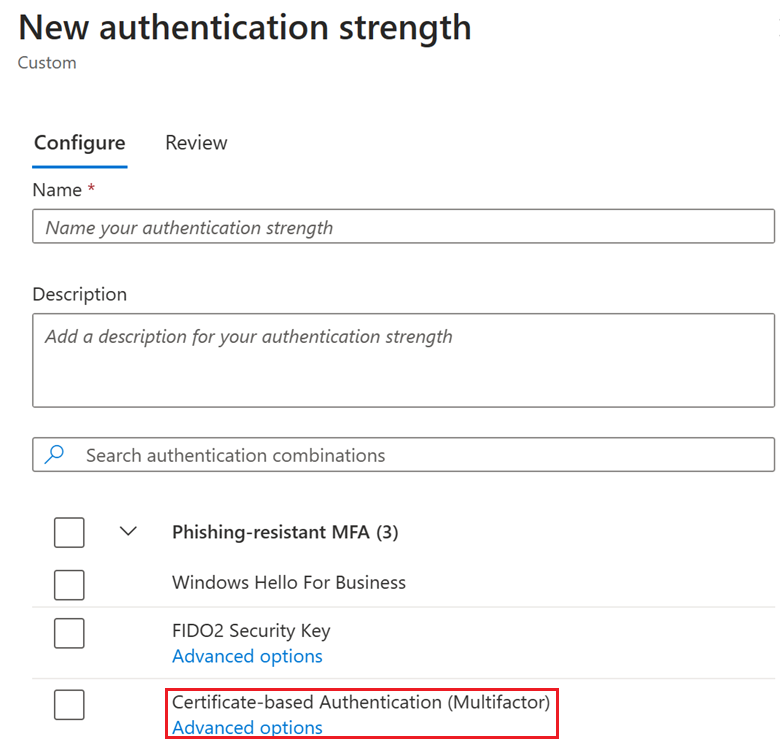

Centrum pro správu Microsoft Entra

Přihlaste se do centra pro správu Microsoft Entra jako správce.

Přejděte na Protection>metody ověřování>síly ověřování.

Vyberte Nová síla ověřování.

Zadejte popisný název pro novou úroveň ověřování.

Volitelně můžete zadat popis.

Pod ověřováním na základě certifikátu (jednofaktorové nebo vícefaktorové) klikněte na Rozšířené možnosti.

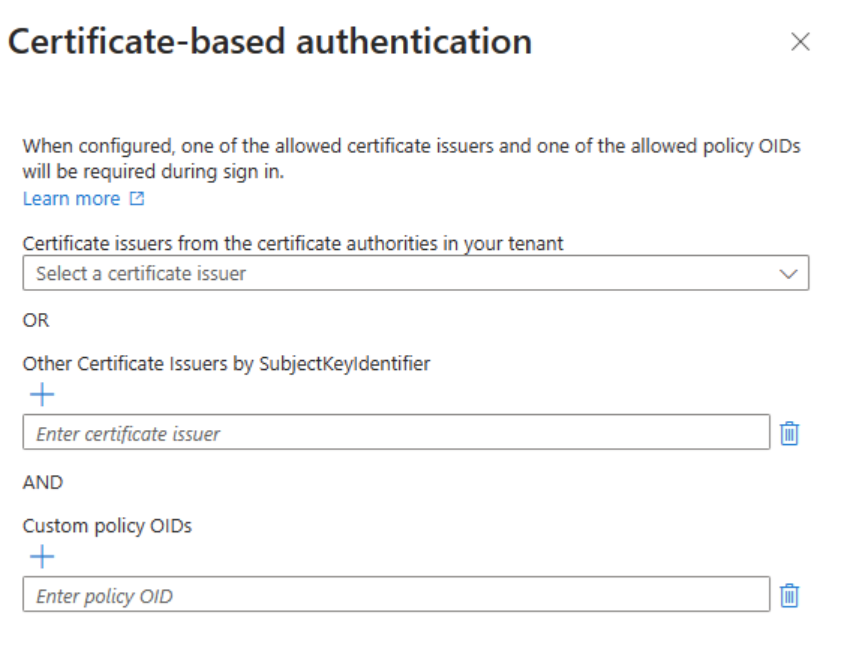

V rozevírací nabídce můžete vybrat vystavitele certifikátů, zadat vystavitele certifikátů a zadat identifikátory OID povolených zásad. V rozevírací nabídce jsou uvedeny všechny certifikační autority z tenanta bez ohledu na to, jestli se jedná o jednofaktorové nebo vícefaktorové.

- Pokud jsou nakonfigurované oba Povolení vystavitelé certifikátů a Povolené zásady OID, existuje relace "AND." Uživatel musí použít certifikát, který splňuje obě podmínky.

- Mezi seznamem Povolený vystavitel certifikátů a seznamem povolených identifikátorů zásad existuje relace OR. Uživatel musí použít certifikát, který vyhověl jednomu z vystavitelů nebo OID zásad.

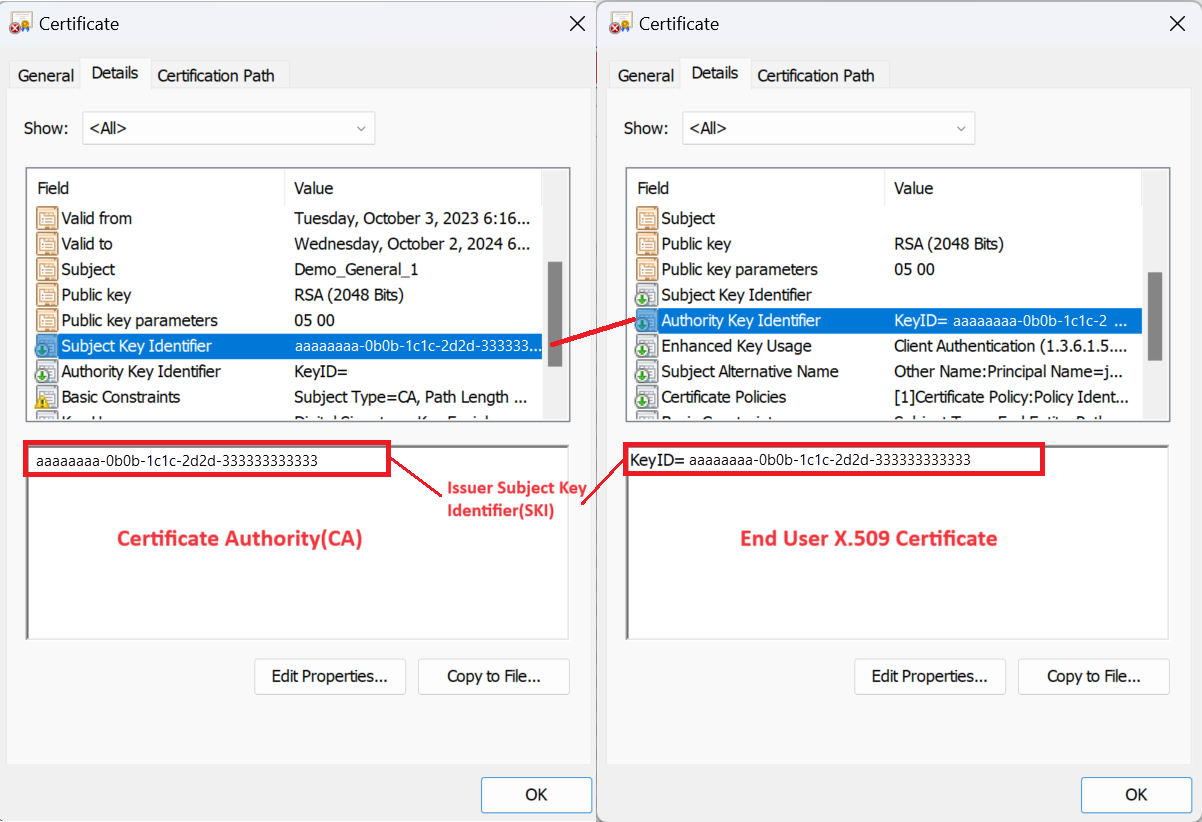

- Použijte jiného vystavitele certifikátu identifikovaného pomocí SubjectkeyIdentifier, pokud certifikát, který chcete použít, není nahrán do certifikačních autorit ve vašem tenantovi. Toto nastavení se dá použít pro scénáře externích uživatelů, pokud se uživatel ověřuje ve svém domovském tenantovi.

Klikněte na Další pro zkontrolování konfigurace a potom klikněte na Vytvořit.

Microsoft Graph

Vytvořit novou zásadu úrovně ověřování pro podmíněný přístup pomocí kombinace certifikátů:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Chcete-li přidat novou konfiguraci kombinace do stávající zásady:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Omezení

Pokročilé možnosti klíče zabezpečení FIDO2

- Rozšířené možnosti klíče zabezpečení FIDO2 – Rozšířené možnosti nejsou podporovány pro externí uživatele s domovským tenantem, který se nachází v jiném Microsoft cloudu než tenant s prostředky.

Rozšířené možnosti ověřování na základě certifikátů

V každé relaci prohlížeče je možné použít pouze jeden certifikát. Po přihlášení pomocí certifikátu se uloží do mezipaměti v prohlížeči po dobu trvání relace. Pokud nesplňuje požadavky na sílu ověřování, nezobrazí se výzva k výběru jiného certifikátu. Abyste mohli relaci restartovat, musíte se odhlásit a znovu se přihlásit. Pak zvolte příslušný certifikát.

Certifikační autority a uživatelské certifikáty by měly odpovídat standardu X.509 v3. Konkrétně k vynucení omezení SKI CBA od vystavitele vyžadují certifikáty platné AKI:

Poznámka

Pokud certifikát nevyhovuje, ověření uživatele může být úspěšné, ale nesplňuje omezení vystavitelSki pro zásady síly ověřování.

Při přihlašování se zvažují prvních 5 OID zásad z certifikátu koncového uživatele a porovnávají se s OID zásad nakonfigurovanými v zásadách síly ověřování. Pokud má certifikát koncového uživatele více než 5 identifikátorů OID zásad, zohlední se prvních 5 identifikátorů OID zásad v lexikálním pořadí, které odpovídají požadavkům na sílu ověřování.

Pro uživatele B2B si vezměme příklad, ve kterém společnost Contoso pozvala uživatele z Fabrikam do svého tenanta. V tomto případě je Contoso nájemce prostředků a Fabrikam je domovský nájemce.

- Pokud je nastavení přístupu mezi tenanty Vypnuto (Společnost Contoso nepřijímá vícefaktorové ověřování prováděné domovským tenantem) – Autentizace pomocí certifikátu v tenantovi prostředků není podporována.

- Pokud je nastavení přístupu mezi tenanty v, Fabrikam a Contoso jsou ve stejném cloudu Microsoftu– to znamená, že tenanti Fabrikam i Contoso jsou v komerčním cloudu Azure nebo v cloudu Azure for US Government. Společnost Contoso navíc důvěřuje vícefaktorovému ověřování provedenému na domovském tenantovi. V tomto případě:

- Přístup ke konkrétnímu prostředku je možné omezit pomocí identifikátorů OID zásad nebo "jiného vystavitele certifikátu podle SubjectkeyIdentifier" ve vlastních zásadách síly ověřování.

- Přístup ke konkrétním prostředkům je možné omezit pomocí nastavení "Jiný vystavitel certifikátu podle SubjectkeyIdentifier" v zásadách síly vlastního ověřování.

- Pokud je nastavení přístupu mezi tenanty vzapnuto, Fabrikam a Contoso nejsou ve stejném cloudu Microsoft – například tenant Fabrikam je v komerčním cloudu Azure a tenant Contoso je v cloudu Azure pro státní správu USA – přístup ke konkrétním prostředkům nelze omezit pomocí ID vystavitele nebo identifikátorů zásad OID ve vlastních zásadách síly ověřování.

Řešení potíží s pokročilými možnostmi úrovně ověřování

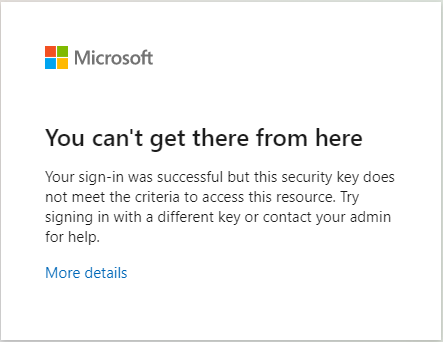

Uživatelé nemůžou k přihlášení použít svůj klíč zabezpečení FIDO2

Správce podmíněného přístupu může omezit přístup ke konkrétním klíčům zabezpečení. Když se uživatel pokusí přihlásit pomocí klíče, který nemůže použít, zobrazí se tato Odsud se tam nedostanete zpráva. Uživatel musí relaci restartovat a přihlásit se pomocí jiného klíče zabezpečení FIDO2.

Postup kontroly identifikátorů a vystavitelů politik certifikátů

Můžete potvrdit, že vlastnosti osobního certifikátu odpovídají konfiguraci v rozšířených možnostech síly ověřování.

Na zařízení uživatele se přihlaste jako správce. Klikněte na Spustit, zadejte certmgr.msca stiskněte Enter. Pokud chcete zkontrolovat OID zásad, klikněte na Osobní, klikněte pravým tlačítkem myši na certifikát a poté klikněte na Podrobnosti.