Plánování nasazení proxy aplikací Microsoft Entra

Proxy aplikací Microsoft Entra je bezpečné a nákladově efektivní řešení vzdáleného přístupu pro místní aplikace. Poskytuje okamžitou přechodovou cestu pro organizace "Cloud First" ke správě přístupu ke starším místním aplikacím, které ještě nejsou schopné používat moderní protokoly. Další úvodní informace najdete v tématu Co je proxy aplikace.

Pro vzdálené uživatele se doporučuje aplikační proxy pro zpřístupnění interních prostředků. Proxy aplikace nahrazuje potřebu sítě VPN nebo reverzního proxy serveru pro tyto případy použití vzdáleného přístupu. Není určen pro uživatele, kteří jsou v podnikové síti. Tito uživatelé, kteří používají proxy aplikace pro přístup k intranetu, můžou zaznamenat nežádoucí problémy s výkonem.

Tento článek obsahuje zdroje informací, které potřebujete k plánování, provozu a správě proxy aplikací Microsoft Entra.

Plánování implementace

Následující část nabízí široký pohled na hlavní prvky plánování, které vám zajistí efektivní prostředí pro nasazování.

Požadavky

Před zahájením implementace budete muset splnit následující požadavky. Další informace o nastavení prostředí, včetně těchto požadavků, najdete v tomto kurzu.

Konektory: Konektory jsou odlehčení agenti, které můžete umístit na:

- Místní fyzický hardware

- Virtuální počítač hostovaný v jakémkoli řešení hypervisoru

- Virtuální počítač hostovaný v Azure, který umožňuje odchozí připojení ke službě proxy aplikací.

Podrobnější přehled najdete v tématu Vysvětlení privátních síťových konektorů Microsoft Entra.

Počítače konektorů musí být povoleny pro protokol TLS 1.2 před instalací konektorů.

Pokud je to možné, nasaďte konektory ve stejné síti a segmentujte jako back-endové servery webových aplikací. Po dokončení zjišťování aplikací je nejlepší nasadit konektory.

Pro zajištění vysoké dostupnosti a škálování doporučujeme, aby každá skupina konektorů má aspoň dva konektory. Pro případ, že budete potřebovat obsluhovat počítač v libovolném okamžiku, je optimální mít tři konektory. Projděte si tabulku kapacity konektorů a zjistěte, na jaký typ počítače se mají konektory nainstalovat. Čím větší je stroj, tím větší bude vyrovnávací paměť a výkonnější konektor.

Nastavení přístupu k síti: Privátní síťové konektory Microsoft Entra se připojují k Azure přes protokol HTTPS (port TCP 443) a HTTP (port TCP 80).

Ukončování provozu TLS konektoru není podporované a zabrání konektorům vytvořit zabezpečený kanál s příslušnými koncovými body proxy aplikací Microsoft Entra.

Vyhněte se všem formám interní kontroly odchozí TLS komunikace mezi konektory a Azure. Interní kontrola mezi konektorem a back-endovými aplikacemi je možná, ale může snížit uživatelské prostředí a proto se nedoporučuje.

Vyrovnávání zatížení samotných konektorů se také nepodporuje ani není nutné.

Důležité informace před konfigurací proxy aplikací Microsoft Entra

Aby bylo možné nakonfigurovat a implementovat proxy aplikace Microsoft Entra, musí být splněny následující základní požadavky.

Onboarding Azure: Před nasazením aplikačního proxy serveru musí být identity uživatelů synchronizovány z místního adresáře nebo vytvořeny přímo v rámci tenantů Microsoft Entra. Synchronizace identit umožňuje službě Microsoft Entra ID předem ověřit uživatele před udělením přístupu k publikovaným aplikacím proxy aplikací a mít potřebné informace o identifikátoru uživatele k provedení jednotného přihlašování (SSO).

Požadavky podmíněného přístupu: Pro přístup k intranetu nedoporučujeme používat proxy aplikací, protože tím se zvyšuje latence, která bude mít vliv na uživatele. Pro vzdálený přístup z internetu doporučujeme používat proxy aplikací s předběžným ověřováním a zásadami podmíněného přístupu. Přístup k poskytování podmíněného přístupu pro intranet je modernizace aplikací, aby se mohly přímo ověřit pomocí MICROSOFT Entra ID. Další informace najdete v tématu Zdroje informací o migraci aplikací do Microsoft Entra ID .

Limity služeb: K ochraně před nadměrným využíváním prostředků jednotlivými tenanty platí omezení pro každou aplikaci a tenanta. Informace o těchto omezeních najdete v omezeních a omezeních služby Microsoft Entra. Tato omezení (limity) jsou založená na srovnávacím testu výrazně nad obvyklým objemem využití a poskytují dostatečnou rezervu na většinu nasazení.

Veřejný certifikát: Pokud používáte vlastní názvy domén, musíte si opatřovat certifikát TLS/SSL. V závislosti na požadavcích vaší organizace může získání certifikátu nějakou dobu trvat a doporučujeme začít proces co nejdříve. Proxy aplikací Azure podporuje standardní, zástupné dokumentace nebo certifikáty založené na síti SAN. Další podrobnosti najdete v tématu Konfigurace vlastních domén pomocí proxy aplikací Microsoft Entra.

Požadavky na doménu: Jednotné přihlašování k publikovaným aplikacím pomocí omezeného delegování Kerberos (KCD) vyžaduje, aby server, na kterém běží konektor, a server, na kterém běží aplikace, byly připojené k doméně a součástí stejné domény nebo důvěryhodné domény. Podrobné informace o tématu viz KCD pro jednotné přihlašování pomocí aplikačního proxy. Služba konektoru běží v kontextu místního systému a neměla by být nakonfigurovaná tak, aby používala vlastní identitu.

Záznamy DNS pro adresy URL

Před použitím vlastních domén v proxy aplikací musíte vytvořit záznam CNAME ve veřejném DNS, který klientům umožňuje přeložit vlastní definovanou externí adresu URL na předdefinovanou adresu proxy aplikace. Pokud se nedaří vytvořit záznam CNAME pro aplikaci, která používá vlastní doménu, zabrání vzdáleným uživatelům v připojení k aplikaci. Kroky potřebné k přidání záznamů CNAME se můžou lišit od poskytovatele DNS po poskytovatele, takže zjistěte, jak spravovat záznamy a sady záznamů DNS pomocí Centra pro správu Microsoft Entra.

Podobně musí být hostitelé konektorů schopni přeložit interní adresu URL publikovaných aplikací.

Administrativní práva a role

Instalace konektoru vyžaduje oprávnění místního správce k serveru s Windows, na který se instaluje. K ověření a registraci instance konektoru do vašeho tenanta Microsoft Entra je také nutné mít minimálně roli správce aplikace.

Publikování a správa aplikací vyžaduje roli Správce aplikací. Správci aplikací můžou spravovat všechny aplikace v adresáři, včetně registrací, nastavení jednotného přihlašování, přiřazení uživatelů a skupin a licencování, nastavení proxy aplikací a souhlasu. Neuděluje možnost spravovat podmíněný přístup. Role Správce cloudových aplikací má všechny možnosti správce aplikace s tím rozdílem, že neumožňuje správu nastavení proxy aplikací.

Licencování: Proxy aplikací je k dispozici prostřednictvím předplatného Microsoft Entra ID P1 nebo P2. Úplný seznam možností licencování a funkcí najdete na stránce s cenami Microsoft Entra.

Zjišťování aplikací

Zkompilujte inventář všech aplikací v oboru, které se publikují prostřednictvím proxy aplikací, shromažďováním následujících informací:

| Typ informací | Informace ke shromáždění |

|---|---|

| Typ služby | Příklad: SharePoint, SAP, CRM, vlastní webová aplikace, rozhraní API |

| Aplikační platforma | Příklad: Windows IIS, Apache v Linuxu, Tomcat, NGINX |

| Členství v doméně | Plně kvalifikovaný název domény webového serveru (FQDN) |

| Umístění aplikace | Kde se webový server nebo farma nachází ve vaší infrastruktuře |

| Interní přístup | Přesná adresa URL použitá při interním přístupu k aplikaci. Pokud je farma, jaký typ vyrovnávání zatížení se používá? Určuje, jestli aplikace získává obsah z jiných zdrojů než z sebe sama. Určete, jestli aplikace funguje přes WebSockets. |

| Externí přístup | Řešení dodavatele, prostřednictvím kterého může být aplikace již vystavena externě. Adresa URL, kterou chcete použít pro externí přístup. Pokud je to SharePoint, zajistěte, že jsou mapování alternativních přístupů nakonfigurována podle těchto pokynů. Pokud ne, budete muset definovat externí adresy URL. |

| Veřejný certifikát | Pokud používáte vlastní doménu, pořiďte certifikát s odpovídajícím názvem subjektu. Pokud certifikát existuje, poznamenejte si sériové číslo a umístění, odkud ho lze získat. |

| Typ autentizace | Typ ověřování, který aplikace podporuje, zahrnuje například základní ověřování, ověřování pomocí integrace se systémem Windows, ověřování na bázi formulářů, na bázi hlaviček a na bázi tvrzení. Pokud je aplikace nakonfigurovaná tak, aby běžela pod konkrétním účtem domény, poznamenejte si plně kvalifikovaný název domény (FQDN) účtu služby. Pokud je založený na SAML, identifikátor a adresy URL odpovědí. Pokud je založeno na hlavičce, řešení dodavatele a konkrétní požadavek na zpracování typu ověřování. |

| Název skupiny konektorů | Logický název pro skupinu konektorů, které budou určeny k poskytnutí kanálu a jednotného přihlašování k této back-end aplikaci. |

| Přístup uživatelů/skupin | Uživatelům nebo skupinám uživatelů, kterým bude udělen externí přístup k aplikaci. |

| Další požadavky | Všimněte si všech dalších požadavků na vzdálený přístup nebo zabezpečení, které by se měly zohlednit při publikování aplikace. |

Můžete si stáhnout tuto tabulku inventáře aplikací pro správu svých aplikací.

Definování požadavků organizace

Níže jsou uvedené oblasti, pro které byste měli definovat obchodní požadavky vaší organizace. Každá oblast obsahuje příklady požadavků.

Přístup

Vzdálení uživatelé se zařízeními připojenými k doméně nebo k Microsoft Entra mohou bezpečně přistupovat k publikovaným aplikacím s bezproblémovým jednotným přihlašováním (SSO).

Vzdálení uživatelé se schválenými osobními zařízeními můžou bezpečně přistupovat k publikovaným aplikacím za předpokladu, že jsou zaregistrovaní v MFA a zaregistrovali aplikaci Microsoft Authenticator na svém mobilním telefonu jako metodu ověřování.

Zásady správného řízení

- Správci mohou definovat a monitorovat životní cyklus přiřazení uživatelů k aplikacím publikovaným prostřednictvím proxy aplikací.

Zabezpečení

- K těmto aplikacím mají přístup jenom uživatelé přiřazení prostřednictvím členství ve skupině nebo jednotlivě.

Výkon

- V porovnání s přístupem k aplikaci z interní sítě nedojde ke snížení výkonu aplikace.

Uživatelské prostředí

- Uživatelé vědí, jak přistupovat ke svým aplikacím pomocí známých adres URL společnosti na libovolné platformě zařízení.

Auditování

- Správci můžou auditovat aktivitu přístupu uživatelů.

Osvědčené postupy pro piloty

Určete dobu a úsilí potřebné k úplnému zprovoznění jedné aplikace pro vzdálený přístup pomocí jednotného přihlašování (SSO). Proveďte to spuštěním pilotního projektu, které zahrnuje počáteční zjišťování, publikování a obecné testování. Použití jednoduché webové aplikace založené na službě IIS, která je již předem nakonfigurovaná pro integrované ověřování systému Windows (IWA), by pomohla vytvořit základní hodnoty, protože tato instalace vyžaduje minimální úsilí k úspěšnému pilotnímu nasazení vzdáleného přístupu a jednotného přihlašování.

Následující prvky návrhu by měly zvýšit úspěch pilotní implementace přímo v produkčním tenantovi.

Správa konektorů:

- Konektory hrají klíčovou roli při poskytování místních připojení k vašim aplikacím. Použití výchozí skupiny konektorů je vhodné pro počáteční pilotní testování publikovaných aplikací před jejich uvedením do produkčního prostředí. Úspěšně otestované aplikace je pak možné přesunout do skupin produkčních konektorů.

Správa aplikací:

Vaši pracovníci si pravděpodobně budou pamatovat, že externí adresa URL je známá a relevantní. Vyhněte se publikování aplikace pomocí našich předdefinovaných msappproxy.net nebo přípon onmicrosoft.com. Místo toho zadejte známou ověřenou doménu nejvyšší úrovně s předponou logického názvu hostitele, jako je intranet.<customers_domain>.com.

Omezte viditelnost ikony pilotní aplikace pro pilotní skupinu skrytím její ikony pro spuštění z portálu Azure MyApps. Až budete připraveni k nasazení, můžete aplikaci zacílit na její příslušnou cílovou skupinu, a to buď ve stejném předprodukčním tenantovi, nebo publikováním aplikace ve vašem produkčním tenantovi.

Nastavení jednotného přihlašování: Některá nastavení SSO mají specifické závislosti, které mohou vyžadovat delší dobu na nastavení, proto abyste předešli zpoždění při kontrole změn, je důležité tyto závislosti předem řešit. To zahrnuje připojení hostitelů konektorů domény k provádění jednotného přihlašování pomocí omezeného delegování Kerberos (KCD), a péči o další časově náročné aktivity.

Tls Between Connector Host and Target Application: Zabezpečení je nejdůležitější, takže protokol TLS mezi hostitelem konektoru a cílovými aplikacemi by se měl vždy používat. Zvláště pokud je webová aplikace nakonfigurovaná pro ověřování pomocí formulářů (FBA), protože přihlašovací údaje uživatele se pak efektivně přenášejí ve formátu prostého textu.

Implementujte postupně a testujte jednotlivé kroky. Po publikování aplikace proveďte základní funkční testování, abyste zajistili splnění všech požadavků na uživatele a firmy podle následujících pokynů:

- Otestujte a ověřte obecný přístup k webové aplikaci se zakázaným předběžným ověřováním.

- Pokud se úspěšně povede povolit předběžné ověřování, přiřaďte uživatele a skupiny. Otestujte a ověřte přístup.

- Pak přidejte metodu jednotného přihlašování pro vaši aplikaci a otestujte znovu, abyste ověřili přístup.

- Podle potřeby použijte zásady podmíněného přístupu a vícefaktorového ověřování. Otestujte a ověřte přístup.

Nástroje pro řešení potíží: Při řešení potíží vždy začněte ověřováním přístupu k publikované aplikaci z prohlížeče na hostiteli konektoru a ověřte, že aplikace funguje podle očekávání. Jednodušší nastavení, jednodušší určení původní příčiny, proto zvažte pokus o reprodukci problémů s minimální konfigurací, jako je použití pouze jednoho konektoru a bez jednotného přihlašování. V některých případech můžou nástroje pro ladění webu, jako je Fiddler Telerik, prokázat nepostradatelné řešení problémů s přístupem nebo obsahem v aplikacích, ke kterým přistupuje prostřednictvím proxy serveru. Fiddler může také fungovat jako proxy server, který pomáhá trasovat a ladit provoz pro mobilní platformy, jako je iOS a Android, a prakticky cokoli, co je možné nakonfigurovat pro směrování přes proxy server. Další informace najdete v průvodci odstraňováním potíží.

Implementace řešení

Nasazení aplikace proxy

Postup nasazení proxy aplikace najdete v tomto kurzu pro přidání místní aplikace pro vzdálený přístup. Pokud instalace není úspěšná, vyberte na portálu poradce při potížích s proxy aplikací nebo použijte průvodce odstraňováním potíží s instalací konektoru agenta proxy aplikací.

Publikování aplikací prostřednictvím proxy aplikací

Publikování aplikací předpokládá, že jste splnili všechny požadavky a že máte několik konektorů, které se zobrazují jako registrované a aktivní na stránce proxy aplikací.

Aplikace můžete publikovat také pomocí PowerShellu.

Tady je několik osvědčených postupů, které je potřeba při publikování aplikace dodržovat:

Použít skupiny konektorů: Přiřaďte skupinu konektorů určenou pro publikování každé příslušné aplikace. Pro zajištění vysoké dostupnosti a škálování doporučujeme, aby každá skupina konektorů má aspoň dva konektory. Pro případ, že budete potřebovat obsluhovat počítač v libovolném okamžiku, je optimální mít tři konektory. Další informace najdete v tématu Vysvětlení skupin privátních síťových konektorů Microsoft Entra a zjistěte, jak můžete skupiny konektorů použít k segmentaci konektorů podle sítě nebo umístění.

Nastavení časového limitu back-endové aplikace: Toto nastavení je užitečné ve scénářích, kdy může aplikace vyžadovat zpracování transakce klienta déle než 75 sekund. Když například klient odešle dotaz do webové aplikace, která funguje jako front-end do databáze. Front-end odešle tento dotaz na back-endový databázový server a čeká na odpověď, ale v době, kdy obdrží odpověď, vyprší časový limit klientské strany konverzace. Nastavení časového limitu na Long poskytuje 180 sekund pro dokončení delších transakcí.

Použít vhodné typy souborů cookie

Cookie pouze pro HTTP: Poskytuje další zabezpečení tím, že proxy aplikace zahrne příznak HTTPOnly do hlaviček odpovědi HTTP 'Set-Cookie'. Toto nastavení pomáhá zmírnit zneužití, jako je skriptování mezi weby (XSS). U klientů a uživatelských agentů, kteří vyžadují přístup k souboru cookie relace, ponechte tuto možnost nastavenou na Ne. Například klient RDP/MTSC se připojuje prostřednictvím aplikačního proxy serveru k bráně pro vzdálenou plochu.

Zabezpečený soubor cookie: Pokud je soubor cookie nastavený s atributem Secure, uživatelský agent (aplikace na straně klienta) bude obsahovat soubor cookie pouze v požadavcích HTTP, pokud je požadavek přenášen přes zabezpečený kanál TLS. To pomáhá zmírnit riziko napadení souboru cookie přes kanály s prostým textem, proto by se mělo povolit.

Trvalý soubor cookie: Umožňuje, aby soubor cookie relace proxy aplikace zůstal platný i mezi uzavřeními prohlížeče, dokud nevyprší nebo není odstraněn. Používá se ve scénářích, kdy bohatá aplikace, jako je například office, přistupuje k dokumentu v rámci publikované webové aplikace, aniž by se uživateli znovu zobrazila výzva k ověření. Buďte opatrní, protože trvalé soubory cookie můžou v konečném důsledku zanechat službu v riziku neoprávněného přístupu, pokud se nepoužívá ve spojení s jinými kompenzačními ovládacími prvky. Toto nastavení by se mělo používat jenom pro starší aplikace, které nemůžou sdílet soubory cookie mezi procesy. Je lepší aktualizovat aplikaci tak, aby zvládla sdílení souborů cookie mezi procesy místo tohoto nastavení.

Překlad adres URL v hlavicích: Povolíte to pro scénáře, kdy interní DNS nelze nakonfigurovat tak, aby odpovídaly veřejnému oboru názvů organizace (a.k.a Split DNS). Pokud vaše aplikace nevyžaduje původní hlavičku hostitele v požadavku klienta, ponechte tuto hodnotu nastavenou na Ano. Alternativou je, že konektor použije plně kvalifikovaný název domény v interní adrese URL pro směrování skutečného provozu a plně kvalifikovaný název domény v externí adrese URL jako hlavičku hostitele. Ve většině případů by tato alternativa měla aplikaci umožnit, aby fungovala normálně, když k němu přistupujete vzdáleně, ale uživatelé ztratí výhody, které mají odpovídající vnitřní a vnější adresu URL.

Překlad adres URL v textu aplikace: Zapněte překlad odkazů v textu aplikace, pokud chcete, aby odkazy z této aplikace byly přeloženy v odpovědích zpět na klienta. Pokud je tato funkce povolená, snaží se přeložit všechny interní odkazy, které proxy aplikace najde v odpovědích HTML a CSS, které se vrací klientům. Je užitečné, když publikujete aplikace, které obsahují pevně zakódované odkazy na absolutní nebo krátké názvy rozhraní NetBIOS v obsahu, nebo aplikace s obsahem, který odkazuje na jiné místní aplikace.

Ve scénářích, kdy publikovaná aplikace odkazuje na jiné publikované aplikace, povolte překlad odkazů pro každou aplikaci, abyste měli kontrolu nad uživatelským prostředím na úrovni jednotlivých aplikací.

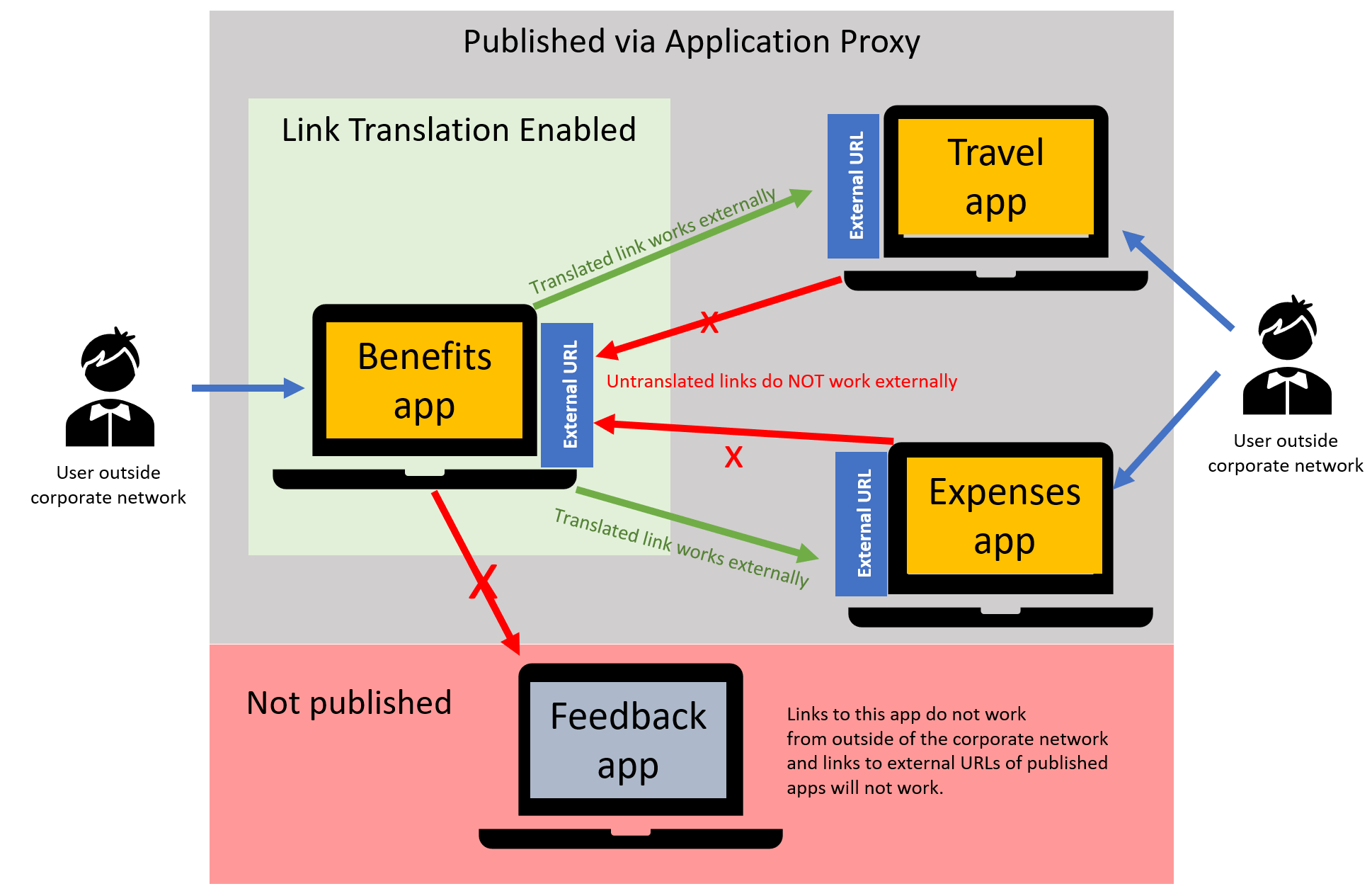

Předpokládejme například, že máte tři aplikace publikované prostřednictvím proxy aplikací, které se vzájemně propojují: Výhody, Výdaje a Cestování a čtvrtá aplikace, Zpětná vazba, která se nepublikuje prostřednictvím proxy aplikací.

Když povolíte překlad odkazů pro aplikaci Výhody, budou odkazy na Výdaje a Cestování přesměrovány na externí adresy URL těchto aplikací, aby k nim měli uživatelé přístup mimo podnikovou síť. Odkazy z výdajů a cestování zpět na výhody nefungují, protože pro tyto dvě aplikace není povolený překlad odkazů. Odkaz na Váš názor se nepřesměruje, protože neexistuje žádná externí adresa URL, takže uživatelé, kteří používají aplikaci Výhody, nebudou mít přístup k aplikaci pro zpětnou vazbu mimo podnikovou síť. Podrobné informace o překladu odkazů a dalších možnostech přesměrování

Přístup k aplikaci

Existuje několik možností pro správu přístupu k publikovaným prostředkům proxy aplikací, takže vyberte nejvhodnější pro daný scénář a potřeby škálovatelnosti. Mezi běžné přístupy patří: použití místních skupin, které se synchronizují přes Microsoft Entra Connect, vytváření dynamických skupin v MICROSOFT Entra ID na základě atributů uživatele, používání samoobslužných skupin spravovaných vlastníkem prostředku nebo kombinace všech těchto možností. Výhody jednotlivých prostředků najdete v propojených prostředcích.

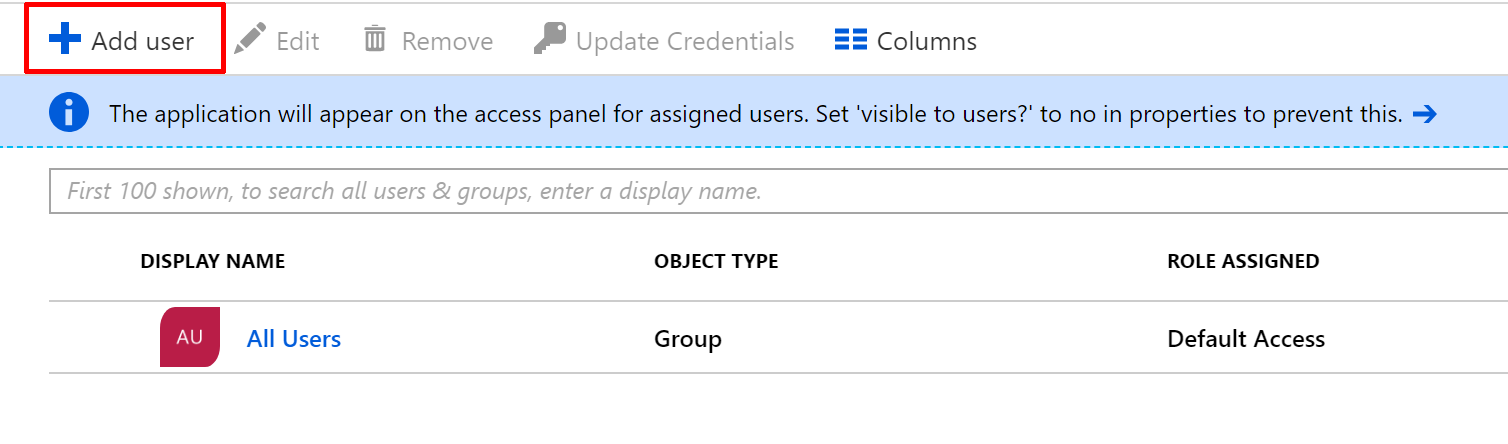

Nejpřímější způsob přiřazení přístupu uživatelů k aplikaci spočívá v možnostech Uživatelé a skupiny v levém podokně publikované aplikace a přímé přiřazování skupin nebo jednotlivců.

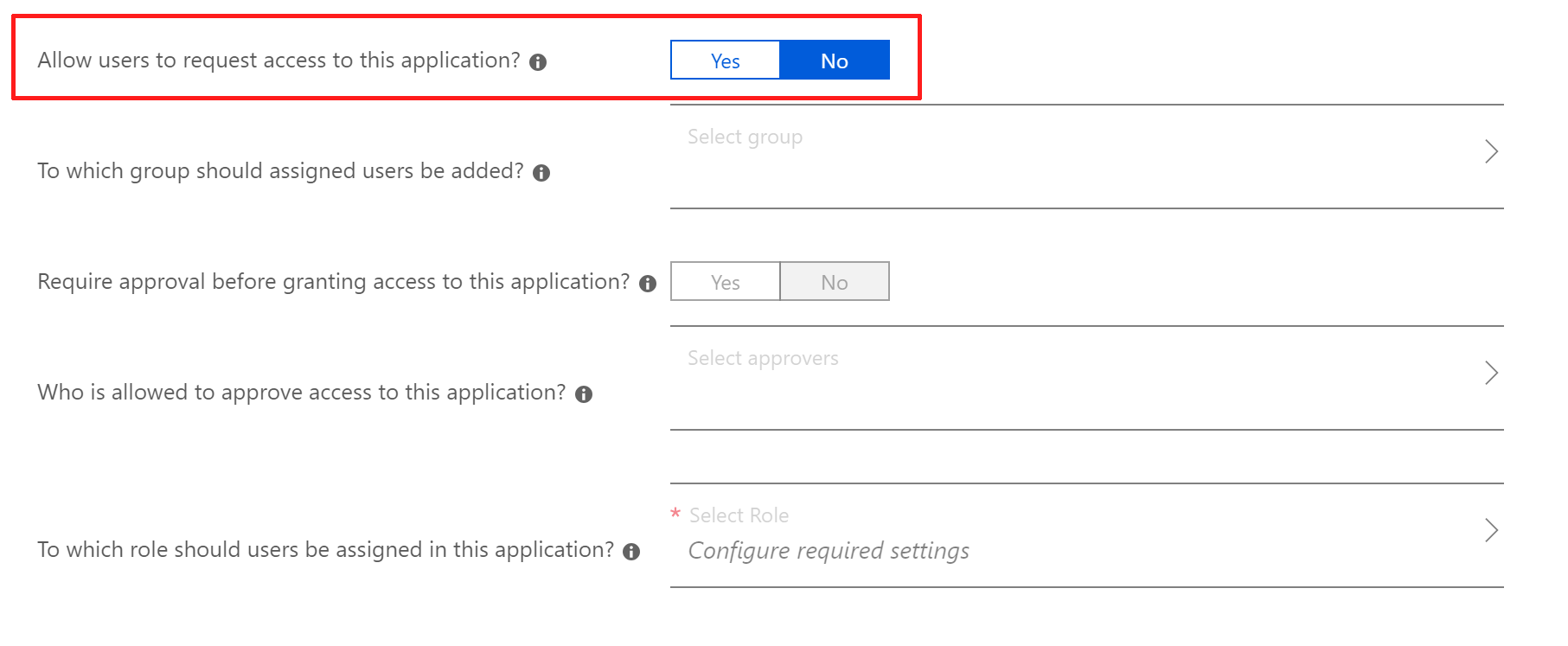

Uživatelům můžete také povolit samoobslužný přístup k vaší aplikaci tím, že přiřadíte skupinu, ve které momentálně nejsou členy a konfigurují možnosti samoobslužné služby.

Pokud je tato možnost povolená, uživatelé se pak budou moct přihlásit k portálu MyApps a požádat o přístup a buď se automaticky schválí a přidají do již povolené samoobslužné skupiny, nebo potřebují schválení od určeného schvalovatele.

Uživatelé typu host mohou být také pozváni k přístupu k interním aplikacím publikovaným prostřednictvím aplikačního proxy serveru Microsoft Entra B2B.

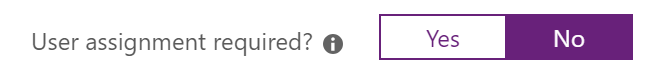

V případě místních aplikací, které jsou normálně přístupné anonymně a nevyžadují žádné ověřování, můžete raději zakázat možnost umístěnou ve vlastnostech aplikace.

Když tuto možnost necháte nastavenou na Ne, umožníte uživatelům přistupovat k místní aplikaci prostřednictvím proxy aplikací Microsoft Entra bez oprávnění, proto buďte opatrní.

Jakmile je vaše aplikace publikovaná, měla by být přístupná zadáním jeho externí adresy URL v prohlížeči nebo jeho ikonou na adrese https://myapps.microsoft.com.

Povolení předběžného ověřování

Ověřte, že je vaše aplikace přístupná prostřednictvím proxy aplikace, která k ní přistupuje přes externí adresu URL.

Přejděte na Identita>Aplikace>Podnikové aplikace>Všechny aplikace a zvolte aplikaci, kterou chcete spravovat.

Vyberte proxy aplikace.

V poli Předběžné ověřování vyberte pomocí rozevíracího seznamu ID Microsoft Entra a vyberte Uložit.

Když je povolené předběžné ověřování, Microsoft Entra ID nejprve vyzve uživatele k ověření a pokud je nakonfigurované jednotné přihlašování, back-endová aplikace před udělením přístupu k aplikaci také ověří uživatele. Změna režimu předběžného ověřování z Passthrough na Microsoft Entra ID také nakonfiguruje externí adresu URL s HTTPS, takže všechny aplikace původně nakonfigurované pro HTTP budou nyní zabezpečeny HTTPS.

Povolení jednotného přihlašování

Jednotné přihlašování poskytuje co nejlepší uživatelské prostředí a zabezpečení, protože uživatelé se musí při přístupu k Microsoft Entra ID přihlásit jen jednou. Po předběžném ověření uživatele provádí jednotné přihlašování privátní síťový konektor, který se ověřuje v místní aplikaci jménem uživatele. Back-endová aplikace zpracovává přihlášení, jako by se jednalo o samotného uživatele.

Volba Passthrough umožňuje uživatelům přístup k publikované aplikaci, aniž by se museli ověřovat prostřednictvím Microsoft Entra ID.

Jednotné přihlašování je možné pouze tehdy, pokud Microsoft Entra ID dokáže identifikovat uživatele žádajícího o přístup k prostředku, takže vaše aplikace musí být nakonfigurovaná tak, aby předem ověřovala uživatele pomocí Microsoft Entra ID pro fungování jednotného přihlašování, jinak budou možnosti jednotného přihlašování zakázány.

Přečtěte si jednotné přihlašování k aplikacím v Microsoft Entra ID , abyste při konfiguraci aplikací vybrali nejvhodnější metodu jednotného přihlašování.

Práce s jinými typy aplikací

Proxy aplikace Microsoft Entra může také podporovat aplikace, které byly vyvinuty pro použití knihovny Microsoft Authentication Library (MSAL). Podporuje nativní klientské aplikace tím, že využívá tokeny vydané Microsoft Entra ID přijaté v informacích v hlavičce požadavku klienta ke provedení předběžné autentizace jménem uživatelů.

Přečtěte si publikování nativních a mobilních klientských aplikací a aplikací založených na deklaracích identit a seznamte se s dostupnými konfiguracemi proxy aplikací.

Posílení zabezpečení pomocí podmíněného přístupu

Zabezpečení aplikací vyžaduje pokročilou sadu možností zabezpečení, které můžou chránit před komplexními hrozbami místně i v cloudu a reagovat na ně. Pomocí zásad podmíněného přístupu můžete řídit přístup k aplikacím na základě řady podmínek, jako je umístění, riziko, typ zařízení, dodržování předpisů zařízením a další. Příklady zásad, které můžete nasadit, najdete v článku Šablony podmíněného přístupu.

K podpoře proxy aplikací Microsoft Entra je možné použít následující možnosti:

Podmíněný přístup založený na uživateli a umístění: Udržujte citlivá data chráněná omezením přístupu uživatelů na základě geografického umístění nebo IP adresy pomocí zásad podmíněného přístupu založeného na poloze.

Podmíněný přístup založený na zařízeních: Zajistěte, aby k podnikovým datům s podmíněným přístupem založeným na zařízeních měli přístup jenom zaregistrovaná, schválená a vyhovující zařízení.

Podmíněný přístup založený na aplikaci: Práce se nemusí zastavit, když uživatel není v podnikové síti. Zabezpečený přístup k podnikovému cloudu a místním aplikacím a udržování kontroly pomocí podmíněného přístupu.

Podmíněný přístup založený na riziku: Chraňte svá data před škodlivými hackery pomocí zásad podmíněného přístupu na základě rizika, které je možné použít pro všechny aplikace a všechny uživatele, ať už místně, nebo v cloudu.

Microsoft Entra Moje aplikace: S nasazenou službou proxy aplikací a bezpečně publikovanými aplikacemi nabídněte uživatelům jednoduché centrum pro zjišťování a přístup ke všem svým aplikacím. Zvyšte produktivitu díky samoobslužným funkcím, jako je například možnost požádat o přístup k novým aplikacím a skupinám nebo spravovat přístup k těmto prostředkům jménem ostatních prostřednictvím Moje aplikace.

Správa implementace

Požadované role

Společnost Microsoft doporučuje udělit nejnižší možné oprávnění k provádění potřebných úkolů s ID Microsoft Entra. Projděte si různé dostupné role Azure a zvolte tu správnou, která bude řešit potřeby jednotlivých osob. Některé role může být potřeba po dokončení nasazení dočasně použít a odebrat.

| Obchodní role | Obchodní úkoly | Role Microsoft Entra |

|---|---|---|

| Správce helpdesku | Obvykle se omezuje na opravňující problémy nahlášené koncovým uživatelem a provádění omezených úloh, jako je změna hesel uživatelů, zneplatnění obnovovacích tokenů a monitorování stavu služby. | Správce helpdesku |

| Správce identit | Přečtěte si zprávy o přihlášení a protokoly auditu Microsoft Entra k ladění problémů souvisejících s proxy aplikací. | Čtečka zabezpečení |

| Vlastník aplikace | Vytvářejte a spravujte všechny aspekty podnikových aplikací, registrací aplikací a nastavení proxy aplikací. | Správce aplikace |

| Správce infrastruktury | Vlastník převodu certifikátu | Správce aplikace |

Minimalizace počtu lidí, kteří mají přístup k zabezpečeným informacím nebo prostředkům, pomůže snížit riziko neoprávněného přístupu aktéra se zlými úmysly nebo neúmyslně ovlivnění citlivého prostředku autorizovaným uživatelem.

Uživatelé ale stále potřebují provádět každodenní privilegované operace, takže vynucování zásad Privileged Identity Management založených na JIT (Just-in-Time) za účelem zajištění privilegovaného přístupu k prostředkům Azure na vyžádání a Microsoft Entra ID je náš doporučený přístup k efektivní správě přístupu a auditování pro správu.

Zprávy a monitorování

Microsoft Entra ID poskytuje další přehled o využití aplikací a provozním stavu vaší organizace prostřednictvím auditních protokolů a sestav. Proxy aplikací také usnadňuje monitorování konektorů z Centra pro správu Microsoft Entra a protokolů událostí systému Windows.

Protokoly auditu aplikací

Tyto protokoly poskytují podrobné informace o přihlášeních k aplikacím nakonfigurovaným pomocí proxy aplikací a zařízení a uživatele, který k aplikaci přistupuje. Protokoly auditu se nacházejí v Centru pro správu Microsoft Entra a v rozhraní API pro audit pro export. Kromě toho jsou pro vaši aplikaci k dispozici také sestavy přehledů a využití.

Monitorování privátního síťového konektoru

Konektory a služba se postarají o všechny úlohy s vysokou dostupností. Stav konektorů můžete monitorovat na stránce proxy aplikací v Centru pro správu Microsoft Entra. Další informace o údržbě konektorů naleznete v tématu Principy privátních síťových konektorů Microsoft Entra.

Protokoly událostí Windows a čítače výkonu

Konektory mají protokoly správce i relace. Protokoly správců zahrnují klíčové události a jejich chyby. Protokoly relace zahrnují všechny transakce a detaily o jejich zpracování. Protokoly a čítače se nacházejí v protokolech událostí systému Windows, kde najdete další informace v tématu Vysvětlení privátních síťových konektorů Microsoft Entra. Podle tohoto kurzu nakonfigurujte zdroje dat protokolu událostí ve službě Azure Monitor.

Průvodce odstraňováním potíží a kroky

Přečtěte si další informace o běžných problémech a jejich řešení pomocí našeho průvodce odstraňováním chybových zpráv.

Následující články popisují běžné scénáře, které můžete použít také k vytvoření průvodců odstraňováním potíží pro vaši organizaci podpory.

- Odkazy na stránce aplikace nefungují

- Jaké porty je potřeba odemknout pro mou aplikaci

- Konfigurace jednotného přihlašování k mé aplikaci

- Konfigurace omezeného delegování Kerberos

- Konfigurace s využitím PingAccess

- Nelze získat přístup k této korporátní aplikaci

- Problém s instalací konektoru agenta proxy aplikací

- Problém s přihlášením