Příprava na kontrolu přístupu uživatelů k aplikaci

Zásady správného řízení MICROSOFT Entra ID umožňují vyvážit potřebu vaší organizace v oblasti zabezpečení a produktivity zaměstnanců se správnými procesy a viditelností. Poskytuje vám možnosti, abyste zajistili, že správní lidé budou mít správný přístup ke správným prostředkům.

Organizace s požadavky na dodržování předpisů nebo plány řízení rizik mají citlivé nebo důležité obchodní aplikace. Citlivost aplikace může být založená na jejím účelu nebo na datech, která obsahuje, jako jsou finanční informace nebo osobní údaje zákazníků organizace. U těchto aplikací mají oprávnění mít přístup jenom podmnožina všech uživatelů v organizaci a přístup by měl být povolen pouze na základě zdokumentovaných obchodních požadavků. Microsoft Entra ID je možné integrovat s mnoha oblíbenými aplikacemi SaaS, místními aplikacemi a aplikacemi, které vaše organizace vyvíjí, pomocí standardního protokolu a rozhraní API. Prostřednictvím těchto rozhraní může být Microsoft Entra ID autoritativním zdrojem pro řízení, kdo má k těmto aplikacím přístup. Při integraci aplikací s Microsoft Entra ID pak můžete pomocí kontrol přístupu znovu certifikovat uživatele, kteří k těmto aplikacím mají přístup, a odebrat přístup uživatelů, kteří už nepotřebují přístup. Můžete také použít další funkce, včetně podmínek použití, podmíněného přístupu a správy nároků pro řízení přístupu k aplikacím, jak je popsáno v postupu řízení přístupu k aplikacím ve vašem prostředí.

Požadavky na kontrolu přístupu

Pokud chcete pro kontrolu přístupu k aplikaci použít ID Microsoft Entra, musíte mít ve svém tenantovi jednu z následujících licencí:

- Zásady správného řízení ID Microsoft Entra ID P2 nebo Microsoft Entra ID

- Licence Enterprise Mobility + Security (EMS) E5

Používání funkce kontroly přístupu nevyžaduje, aby uživatelé měli tyto licence přiřazené k používání této funkce, ale potřebujete dostatek licencí. Další informace najdete v tématu Ukázkové scénáře licencí pro kontroly přístupu.

I když není potřeba kontrolovat přístup k aplikaci, doporučujeme pravidelně kontrolovat členství v privilegovaných rolích adresáře, které mají možnost řídit přístup ostatních uživatelů ke všem aplikacím. Správci v Global Administrator, Identity Governance Administrator, User Administrator, Application Administrator, Cloud Application Administratora Privileged Role Administrator můžou provádět změny uživatelů a jejich přiřazení rolí aplikace, aby kontrola přístupu těchto rolí adresáře.

Určení způsobu integrace aplikace s ID Microsoft Entra

Aby bylo možné kontroly přístupu použít pro aplikaci, musí být aplikace nejprve integrována s Microsoft Entra ID a reprezentována ve vašem adresáři. Aplikace integrovaná s ID Microsoft Entra znamená splnění jednoho ze dvou požadavků:

- Aplikace spoléhá na ID Microsoft Entra pro federované jednotné přihlašování a Microsoft Entra ID řídí vystavování ověřovacích tokenů. Pokud je MICROSOFT Entra ID jediným zprostředkovatelem identity pro aplikaci, pak se k aplikaci můžou přihlásit jenom uživatelé, kteří jsou přiřazeni k jedné z rolí aplikace v Microsoft Entra ID. Uživatelé, kteří jsou odepřeni kontrolou, ztratí přiřazení role aplikace a už nemůžou získat nový token pro přihlášení k aplikaci.

- Aplikace spoléhá na seznamy uživatelů nebo skupin, které jsou k aplikaci poskytovány pomocí Microsoft Entra ID. K tomuto plnění může dojít prostřednictvím zřizovacího protokolu, jako je System for Cross-Domain Identity Management (SCIM), a to prostřednictvím aplikace dotazující se na Microsoft Entra ID prostřednictvím Microsoft Graphu, zřízením Microsoft Entra uživatelů do databáze nebo skupin aplikace, které jsou zapsané do ad DS. Uživatelé, kteří jsou odepřeni kontrolou, ztratí přiřazení role aplikace nebo členství ve skupině a když jsou tyto změny pro aplikaci k dispozici, uživatelé odepření už nebudou mít přístup.

Pokud se pro aplikaci nesplní žádná z těchto kritérií, protože aplikace nespoléhá na ID Microsoft Entra, dají se stále používat kontroly přístupu, ale budou existovat určitá omezení. Uživatelé, kteří nejsou ve vašem ID Microsoft Entra nebo nejsou přiřazeni k rolím aplikace v Microsoft Entra ID, nebudou zahrnuti do kontroly. Pokud aplikace nepodporuje žádný protokol zřizování, nebude možné změny odebrání odepřít automaticky do aplikace. Organizace musí mít místo toho proces odeslání výsledků dokončené kontroly do aplikace.

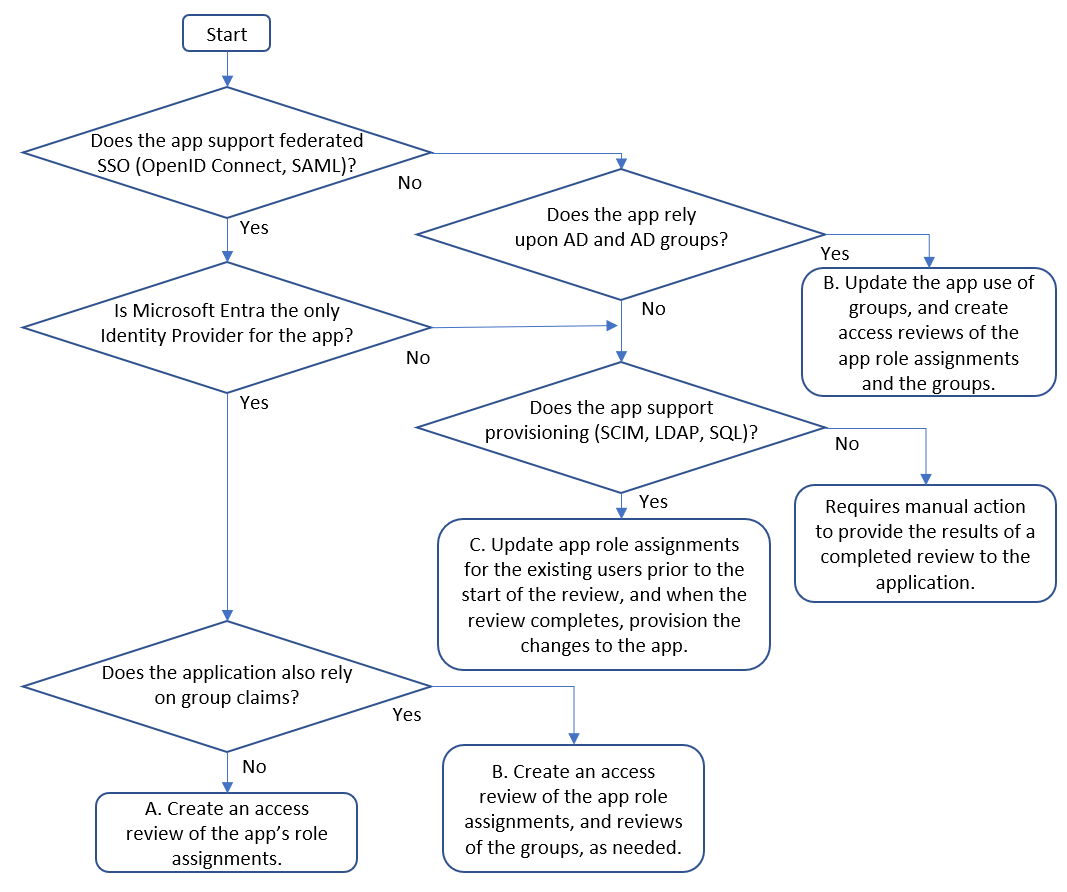

Aby bylo možné řešit nejrůznější aplikace a požadavky NA IT pomocí MICROSOFT Entra ID, existuje několik vzorů pro integraci aplikace s Microsoft Entra ID. Každý vzor využívá různé artefakty Microsoft Entra. Následující vývojový diagram ukazuje, jak vybrat ze tří vzorů integrace A, B a C, které jsou vhodné pro aplikace pro použití se zásadami správného řízení identit. Když budete vědět, jaký vzor se používá pro konkrétní aplikaci, pomůže vám nakonfigurovat odpovídající prostředky v ID Microsoft Entra tak, aby byly připravené na kontrolu přístupu.

| Vzor | Model integrace aplikací | Postup přípravy na kontrolu přístupu |

|---|---|---|

| A | Aplikace podporuje federované jednotné přihlašování, Microsoft Entra ID je jediným zprostředkovatelem identity a aplikace nespoléhá na deklarace identity skupiny nebo role. | V tomto vzoru nakonfigurujete, že aplikace vyžaduje jednotlivá přiřazení rolí aplikace a že jsou k aplikaci přiřazeni uživatelé. Pak pro kontrolu vytvoříte pro aplikaci jednu kontrolu přístupu uživatelů přiřazených k této roli aplikace. Po dokončení kontroly se uživatel odebere z role aplikace. Id Microsoft Entra už nebude vydávat tohoto uživatele s federačními tokeny a uživatel se nebude moct k této aplikaci přihlásit. |

| T | Pokud aplikace kromě přiřazení rolí aplikace používá deklarace identity skupin. | Aplikace může používat členství ve skupinách Active Directory nebo Microsoft Entra, od rolí aplikací a vyjádřit jemně odstupňovaný přístup. Tady si můžete vybrat na základě vašich obchodních požadavků, ať už se mají zkontrolovat uživatelé, kteří mají přiřazení rolí aplikace, nebo zkontrolovat uživatele, kteří mají členství ve skupinách. Pokud skupiny neposkytují komplexní pokrytí přístupu, zejména pokud by uživatelé měli přístup k aplikaci i v případě, že nejsou členy těchto skupin, doporučujeme zkontrolovat přiřazení rolí aplikace, jako v předchozím vzoru A. |

| C | Pokud aplikace nespoléhá výhradně na ID Microsoft Entra pro federované jednotné přihlašování, ale podporuje zřizování prostřednictvím SCIM, prostřednictvím aktualizací tabulky SQL uživatelů, má adresář ldap jiného typu než AD nebo podporuje protokol SOAP nebo REST provisioning. | V tomto vzoru nakonfigurujete ID Microsoft Entra tak, aby zřizovat uživatele s přiřazeními rolí aplikace k databázi nebo adresáři aplikace, aktualizujte přiřazení rolí aplikace v Microsoft Entra ID seznamem uživatelů, kteří mají přístup, a pak vytvoříte jedinou kontrolu přístupu přiřazení rolí aplikace. Další informace najdete v tématu Řízení stávajících uživatelů aplikace za účelem aktualizace přiřazení rolí aplikace v Microsoft Entra ID. |

Další možnosti

Vzory integrace uvedené v předchozí části se vztahují na aplikace SaaS třetích stran nebo aplikace vyvinuté vaší organizací nebo pro vaši organizaci.

- Některé online služby Microsoftu, jako je Exchange Online, používají licence. I když se licence uživatelů nedají zkontrolovat přímo, pokud používáte přiřazení licencí založených na skupinách se skupinami s přiřazenými uživateli, můžete místo toho zkontrolovat členství těchto skupin.

- Některé aplikace používají delegovaný souhlas uživatele k řízení přístupu k Microsoft Graphu nebo jiným prostředkům. Protože souhlasy jednotlivých uživatelů nejsou řízeny schvalovacím procesem, souhlasy se nedají kontrolovat. Místo toho můžete zkontrolovat, kdo se může k aplikaci připojit prostřednictvím zásad podmíněného přístupu, které můžou být založené na přiřazeních rolí aplikace nebo členství ve skupinách.

- Pokud aplikace nepodporuje federační nebo zřizovací protokoly, potřebujete proces ručního použití výsledků po dokončení kontroly. Pro aplikaci, která podporuje jenom integraci jednotného přihlašování pomocí hesla, se po dokončení kontroly odebere přiřazení aplikace, aplikace se nezobrazí na stránce moje aplikace pro uživatele, ale nezabrání uživateli, který už zná heslo, aby se k aplikaci mohl nadále přihlašovat. Informace o místních aplikacích najdete v tématu Řízení uživatelů aplikace, která nepodporuje zřizování. V případě aplikací SaaS požádejte dodavatele SaaS, aby se k galerii aplikací připojovali k federaci nebo zřizování aktualizací aplikace tak, aby podporovala standardní protokol.

Kontrola připravenosti aplikace na revizi

Teď, když jste identifikovali model integrace aplikace, zkontrolujte, jestli je aplikace reprezentovaná v ID Microsoft Entra připravená ke kontrole.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad správného řízení identit.

Přejděte k >podnikovým aplikacím> identit.>

Tady můžete zkontrolovat, jestli je vaše aplikace v seznamu podnikových aplikací ve vašem tenantovi.

Pokud aplikace ještě není uvedená, zkontrolujte, jestli je aplikace dostupná v galerii aplikací pro aplikace, které je možné integrovat pro federované jednotné přihlašování nebo zřizování. Pokud je v galerii, pomocí kurzů nakonfigurujte aplikaci pro federaci a pokud podporuje zřizování, nakonfigurujte také aplikaci pro zřizování.

Pokud aplikace ještě není uvedená, ale používá skupiny zabezpečení AD a je to webová aplikace a konfigurace aplikace se dá změnit tak, aby hledala různé skupiny zabezpečení ve službě AD, pak přidejte aplikaci pro vzdálený přístup prostřednictvím proxy aplikací, přesuňte členství stávajících skupin zabezpečení AD do nových skupin Microsoft Entra a nakonfigurujte zpětný zápis skupiny do AD. Potom aktualizujte aplikaci tak, aby kontrolovala nové skupiny AD vytvořené zpětným zápisem skupin, jak je popsáno v tématu řízení aplikací založených na místní Active Directory (Kerberos).

Pokud aplikace ještě není uvedená, ale používá skupiny zabezpečení AD a je to webová aplikace a konfigurace aplikace se nedá změnit tak, aby hledala různé skupiny zabezpečení ve službě AD, pak přidejte aplikaci pro vzdálený přístup prostřednictvím proxy aplikací, přesuňte členství stávajících skupin zabezpečení AD do nových skupin Microsoft Entra a nakonfigurujte zpětný zápis skupiny do AD. Potom aktualizujte existující skupiny zabezpečení AD, které aplikace kontrolovala, aby zahrnovaly nové skupiny jako člena, jak je popsáno v tématu řízení místní Active Directory aplikací (Kerberos).

Pokud tato aplikace ještě není uvedená, používá skupiny zabezpečení AD a není to webová aplikace a konfigurace aplikace se dá změnit tak, aby hledala různé skupiny zabezpečení ve službě AD, pak přesuňte členství existujících skupin zabezpečení AD do nových skupin Microsoft Entra a nakonfigurujte zpětný zápis do AD. Dále aktualizujte aplikaci tak, aby kontrolovala nové skupiny AD vytvořené zpětným zápisem skupin, jak je popsáno v tématu řízení aplikací založených na místní Active Directory (Kerberos). Pak pokračujte v další části.

Pokud aplikace ještě není uvedená, používá skupiny zabezpečení AD a není to webová aplikace a konfigurace aplikace se nedá změnit tak, aby vyhledála různé skupiny zabezpečení ve službě AD, pak přesuňte členství existujících skupin zabezpečení AD do nových skupin Microsoft Entra a nakonfigurujte zpětný zápis skupiny do AD. Dále aktualizujte existující skupiny zabezpečení AD, které aplikace kontrolovala, aby zahrnovaly nové skupiny jako člena, jak je popsáno v tématu řízení aplikací založených na místní Active Directory (Kerberos). Pak pokračujte v další části.

Pokud aplikace ještě není uvedená, ale k řízení přístupu používá výhradně skupiny zabezpečení Microsoft Entra, pokračujte v další části.

Jakmile je aplikace v seznamu podnikových aplikací ve vašem tenantovi, vyberte aplikaci ze seznamu.

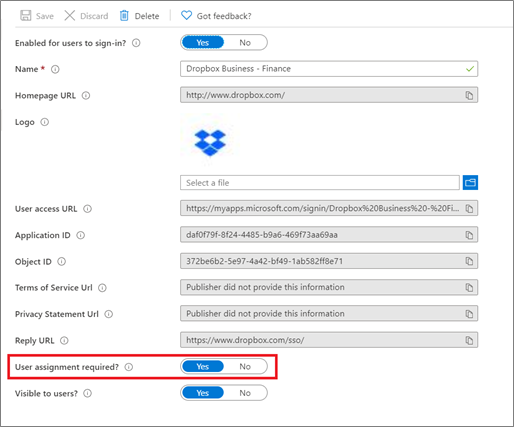

Přejděte na kartu Vlastnosti . Ověřte, zda je požadováno přiřazení uživatele? Je nastavena možnost Ano. Pokud je nastavená hodnota Ne, budou mít přístup k aplikaci všichni uživatelé ve vašem adresáři, včetně externích identit, a nebudete moct zkontrolovat přístup k aplikaci.

Přejděte na kartu Role a správci . Tato karta zobrazuje role pro správu, které poskytují práva k řízení reprezentace aplikace v Microsoft Entra ID, nikoli přístupová práva v aplikaci. Pro každou roli správce, která má oprávnění povolit změnu integrace nebo přiřazení aplikace a má přiřazení k této roli pro správu, zajistěte, aby v této roli byly jenom autorizovaní uživatelé.

Přejděte na kartu Zřizování . Pokud automatické zřizování není nakonfigurované, je zastavené nebo je v karanténě, nebude mít Microsoft Entra ID způsob, jak aplikaci upozornit, když se přístup uživatele odebere, pokud se tento přístup během kontroly odepře. Zřizování nemusí být nezbytné pro některé vzory integrace, pokud je aplikace federovaná a spoléhá výhradně na Microsoft Entra ID jako svého zprostředkovatele identity nebo aplikace používá skupiny AD DS. Pokud je ale integrace vaší aplikace vzorem C a aplikace nepodporuje federované jednotné přihlašování s Microsoft Entra ID jako jediným zprostředkovatelem identity, musíte nakonfigurovat zřizování z Microsoft Entra ID pro aplikaci. Zřizování je nezbytné, aby Microsoft Entra ID mohlo automaticky odebrat revidované uživatele z aplikace po dokončení kontroly. Tento proces odstranění lze provést prostřednictvím změny odeslané z Microsoft Entra ID do aplikace prostřednictvím SCIM, LDAP, SQL, SOAP nebo REST.

- Pokud je tato aplikace aplikací galerie, která podporuje zřizování, nakonfigurujte aplikaci pro zřizování.

- Pokud je aplikace cloudová aplikace a podporuje SCIM, nakonfigurujte zřizování uživatelů pomocí SCIM.

- Pokud je aplikace místní aplikací a podporuje SCIM, nakonfigurujte aplikaci s agentem zřizování pro místní aplikace založené na SCIM.

- Pokud aplikace spoléhá na databázi SQL, nakonfigurujte aplikaci s agentem zřizování pro místní aplikace založené na SQL.

- Pokud aplikace spoléhá na jiný adresář LDAP, nakonfigurujte aplikaci s agentem zřizování pro místní aplikace založené na protokolu LDAP.

- Pokud má aplikace místní uživatelské účty spravované prostřednictvím rozhraní SOAP nebo REST API, nakonfigurujte aplikaci s agentem zřizování pomocí konektoru webových služeb.

- Pokud má aplikace místní uživatelské účty spravované prostřednictvím konektoru MIM, nakonfigurujte aplikaci s agentem zřizování s vlastním konektorem.

- Pokud je aplikace SAP ECC s NetWeaver AS ABAP 7.0 nebo novější, nakonfigurujte aplikaci s agentem zřizování s konektorem webových služeb nakonfigurovaným SAP ECC.

Další informace naleznete v tématu Integrace aplikací s Microsoft Entra ID.

Pokud je zřizování nakonfigurované, vyberte Upravit mapování atributů, rozbalte oddíl Mapování a vyberte Zřídit uživatele Microsoft Entra. Zkontrolujte, že v seznamu mapování atributů existuje mapování

isSoftDeletedatributu v úložišti dat aplikace, které chcete, aby id Microsoft Entra bylo nastaveno na false, když uživatel ztratí přístup. Pokud toto mapování není k dispozici, microsoft Entra ID neoznámí aplikaci, když uživatel opustí obor, jak popisuje , jak funguje zřizování.Pokud aplikace podporuje federované jednotné přihlašování, přejděte na kartu Podmíněný přístup . Zkontrolujte povolené zásady pro tuto aplikaci. Pokud jsou povolené zásady, blokují přístup, mají uživatelé přiřazené k zásadám, ale žádné jiné podmínky, pak už můžou být tito uživatelé blokovaní, aby mohli získat federované jednotné přihlašování k aplikaci.

Přejděte na kartu Uživatelé a skupiny . Tento seznam obsahuje všechny uživatele, kteří jsou přiřazeni k aplikaci v Microsoft Entra ID. Pokud je seznam prázdný, kontrola aplikace se dokončí okamžitě, protože revidujícímu není k dispozici žádný přístup.

Pokud je vaše aplikace integrovaná se vzorem C, musíte před zahájením kontroly ověřit, že uživatelé v tomto seznamu jsou stejní jako uživatelé v interním úložišti dat aplikací. Microsoft Entra ID automaticky neimportuje uživatele ani jejich přístupová práva z aplikace, ale uživatele můžete přiřadit k roli aplikace prostřednictvím PowerShellu. Informace o tom, jak přenést uživatele z různých úložišť dat aplikací do Microsoft Entra ID a přiřadit je k roli aplikace, najdete v tématu Řízení stávajících uživatelů aplikace.

Zkontrolujte, jestli jsou všichni uživatelé přiřazeni ke stejné roli aplikace, jako je uživatel. Pokud jsou uživatelé přiřazeni k více rolím, pak pokud vytvoříte kontrolu přístupu aplikace, zkontrolují se všechna přiřazení ke všem rolím aplikace společně.

Zkontrolujte seznam objektů adresáře přiřazených k rolím a ověřte, že k rolím aplikace nejsou přiřazeny žádné skupiny. Tuto aplikaci je možné zkontrolovat, pokud je k roli přiřazena skupina; uživatel, který je členem skupiny přiřazené k roli a jehož přístup byl odepřen, se ze skupiny automaticky neodebere. Pokud aplikace sama o sobě nespoléhá na skupiny, doporučujeme nejprve aplikaci převést tak, aby měla přímá přiřazení uživatelů, nikoli členy skupin, aby uživatel, jehož přístup byl odepřen během kontroly přístupu, mohl automaticky odebrat přiřazení role aplikace. Pokud aplikace spoléhá na skupiny a všechny skupiny aplikace jsou přiřazené stejné roli aplikace, zkontrolujte členství ve skupinách místo kontroly přiřazení aplikace.

Kontrola připravenosti skupin na revizi

Pokud vaše aplikace nespoléhá na skupiny, přejděte k další části. V opačném případě, pokud integrace aplikace také vyžaduje, aby se zkontrolovala jedna nebo více skupin, jak je popsáno ve vzoru B, zkontrolujte, jestli je každá skupina připravená ke kontrole.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad správného řízení identit.

- Přejděte do >skupin.

- Vyhledejte a vyberte jednotlivé skupiny ze seznamu.

- Na kartě Přehled ověřte, že je přiřazen typ členství a zdroj je cloud. Pokud aplikace používá dynamickou skupinu nebo skupinu synchronizovanou z místního prostředí, není možné tato členství ve skupinách změnit v Microsoft Entra ID. Doporučujeme aplikaci převést na skupiny vytvořené v Microsoft Entra ID s přiřazenými členstvími a potom zkopírovat uživatele člena do této nové skupiny.

- Přejděte na kartu Role a správci . Tato karta zobrazuje role pro správu, které poskytují práva k řízení reprezentace skupiny v Microsoft Entra ID, nikoli přístupová práva v aplikaci. U každé role pro správu, která umožňuje měnit členství ve skupině a má uživatele v této roli pro správu, zajistěte, aby v této roli byly jenom autorizovaní uživatelé.

- Přejděte na kartu Členové . Ověřte, zda jsou členy skupiny uživatelé a že neexistují žádní členové ani vnořené skupiny. Pokud po spuštění kontroly nejsou žádní členové skupiny, kontrola této skupiny se okamžitě dokončí.

- Přejděte na kartu Vlastníci . Ujistěte se, že se jako vlastníci nezobrazují žádní neoprávnění uživatelé. Pokud žádáte vlastníky skupiny, aby provedli kontrolu přístupu ke skupině, ověřte, že skupina má jednoho nebo více vlastníků.

Výběr vhodných revidujících

Při vytváření každé kontroly přístupu můžou správci zvolit jednoho nebo více revidujících. Kontroloři můžou kontrolu provést tak, že vyberou uživatele pro trvalý přístup k prostředku nebo je odeberou.

Vlastník prostředku obvykle zodpovídá za provedení kontroly. Pokud vytváříte kontrolu skupiny v rámci kontroly přístupu pro aplikaci integrovanou ve vzoru B, můžete jako revidující vybrat vlastníky skupiny. Protože aplikace v Microsoft Entra ID nemusí nutně mít vlastníka, možnost výběru vlastníka aplikace jako revidujícího není možná. Místo toho můžete při vytváření kontroly zadat jména vlastníků aplikace, kteří mají být revidujícím.

Při vytváření kontroly skupiny nebo aplikace můžete také zvolit kontrolu vícefázové kontroly. Můžete například vybrat, aby správce každého přiřazeného uživatele provedl první fázi kontroly a vlastníka prostředku druhé fáze. Vlastník prostředku se tak může soustředit na uživatele, kteří už jejich nadřízený schválili.

Před vytvořením kontrol zkontrolujte, jestli máte v tenantovi dostatek licencí Microsoft Entra ID P2 nebo Microsoft Entra ID Governance. Zkontrolujte také, že všichni revidujícím jsou aktivní uživatelé s e-mailovými adresami. Když se kontroly přístupu spustí, každý zkontroluje e-mail z ID Microsoft Entra. Pokud kontrolor nemá poštovní schránku, při spuštění recenze ani e-mailové připomenutí nedostane e-mail. A pokud se jim zablokuje přihlášení k ID Microsoft Entra, nebudou moct provést kontrolu.

Vytvoření recenzí

Jakmile identifikujete prostředky, aplikace a volitelně jednu nebo více skupin na základě vzoru integrace a toho, kdo by měli být revidujícím, můžete nakonfigurovat ID Microsoft Entra tak, aby spustila kontroly.

V tomto kroku byste měli být v

Identity Governance Administratorroli.Ve vzorech A a C vytvoříte jednu kontrolu přístupu a vyberete aplikaci. Postupujte podle pokynů v průvodci pro vytvoření kontroly přístupu skupin nebo aplikací a vytvořte kontrolu přiřazení rolí aplikace.

Pokud je vaše aplikace integrovaná se vzorem B, použijte stejný průvodce k vytvoření dalších kontrol přístupu pro každou skupinu.

Poznámka:

Pokud vytvoříte kontrolu přístupu a povolíte pomocníky pro rozhodování o kontrole, bude se pomocná rutina rozhodování lišit v závislosti na kontrolovaných prostředcích. Pokud je prostředek aplikací, doporučení vycházejí z 30denního intervalu v závislosti na tom, kdy se uživatel k aplikaci naposledy přihlásil. Pokud je prostředek skupina, doporučení jsou založená na intervalu, kdy se uživatel naposledy přihlásil k jakékoli aplikaci v tenantovi, nejen na aplikaci používající tyto skupiny.

Po spuštění kontrol přístupu požádejte revidujícím, aby zadali vstup. Ve výchozím nastavení každý obdrží e-mail od Microsoft Entra ID s odkazem na přístupový panel, kde zkontroluje členství ve skupinách nebo přístup k aplikaci.

Zobrazení přiřazení, která se aktualizují po dokončení kontrol

Po spuštění kontrol můžete sledovat jejich průběh a v případě potřeby aktualizovat schvalovatele, dokud se kontrola neskončí. Pak můžete ověřit, že uživatelé, jejichž přístup byl revidujícím odepřen, mají z aplikace odebraný přístup.

Monitorujte kontroly přístupu a zajistěte, aby kontroloři vybrali, aby schválili nebo odepřeli potřebu uživatele k trvalému přístupu, dokud se kontrola přístupu nedokončí.

Pokud při vytváření kontroly nebylo vybráno automatické použití, budete muset po dokončení kontroly použít výsledky kontroly.

Počkejte, až se stav kontroly změní na Použitý výsledek. Měli byste očekávat, že se během několika minut odeberou odebraní uživatelé z členství ve skupině nebo přiřazení aplikace.

Pokud jste dříve nakonfigurovali zřizování uživatelů pro aplikaci, pak při použití výsledků začne ID Microsoft Entra zrušit zřízení zamítnutých uživatelů z aplikace. Můžete monitorovat proces zrušení zřízení uživatelů. Pokud zřizování značí chybu s aplikací, můžete stáhnout protokol zřizování a zjistit, jestli došlo k potížím s aplikací.

Pokud jste pro revizované skupiny nakonfigurovali zpětný zápis skupiny, počkejte, až se zpětný zápis skupiny dokončí v Microsoft Entra Cloud Sync a změny se rozšíří do všech řadičů domény.

Pokud pro vaši aplikaci nebylo nakonfigurované zřizování, musíte do aplikace samostatně zkopírovat seznam odepřených uživatelů. Například v kontrolách přístupu pro skupinu spravovanou službou WINDOWS Server AD použijte tento ukázkový skript PowerShellu. Tento skript popisuje požadovaná volání Microsoft Graphu a exportuje rutiny Prostředí Windows Server AD PowerShell k provádění změn.

Pokud chcete, můžete si také stáhnout sestavu historie revizí dokončených recenzí.

Jak dlouho může uživatel, který byl odepřen, nadále používat federovanou aplikaci, závisí na době života vlastní relace aplikace a na době života přístupového tokenu. Pokud aplikace používaly Protokol Kerberos, protože Kerberos ukládá členství uživatelů do mezipaměti při přihlašování k doméně, uživatelé můžou mít přístup až do vypršení platnosti lístků Kerberos. Další informace o řízení životnosti přístupových tokenů najdete v tématu Konfigurovatelné životnosti tokenů.