Simulace vzdáleného síťového připojení pomocí virtuální sítě Azure WAN

Tento článek vysvětluje, jak simulovat vzdálené připojení k síti pomocí vzdálené virtuální sítě WAN (Virtual Wide Area Network). Pokud chcete simulovat vzdálené síťové připojení pomocí brány virtuální sítě Azure (VNG), přečtěte si článek Simulace vzdáleného síťového připojení pomocí Azure VNG.

Požadavky

K dokončení kroků v tomto procesu musíte mít splněné následující požadavky:

- Předplatné Azure a oprávnění k vytváření prostředků na webu Azure Portal

- Základní znalost virtuálních sítí WAN (Virtual Wide Area Network).

- Základní znalost připojení VPN typu site-to-site.

- Tenant Microsoft Entra s přiřazenou rolí globálního správce zabezpečeného přístupu.

- Základní znalost virtuálních desktopů nebo virtuálních počítačů Azure.

Tento dokument používá následující ukázkové hodnoty spolu s hodnotami v obrázcích a krocích. Tato nastavení si můžete nakonfigurovat podle vlastních požadavků.

- Předplatné: Visual Studio Enterprise

- Název skupiny prostředků: GlobalSecureAccess_Documentation

- Oblast: USA – středojižní

Základní kroky

Postup vytvoření vzdálené sítě pomocí virtuální sítě AZURE vyžaduje přístup k webu Azure Portal i k Centru pro správu Microsoft Entra. Abyste mezi nimi mohli snadno přepínat, nechte Azure a Microsoft Entra otevřené na samostatných kartách. Vzhledem k tomu, že nasazení některých prostředků může trvat déle než 30 minut, vyhraďte si alespoň dvě hodiny na dokončení tohoto procesu. Připomenutí: Prostředky, které zůstaly spuštěné, vám můžou stát peníze. Po dokončení testování nebo na konci projektu je vhodné odebrat prostředky, které už nepotřebujete.

- Nastavení virtuální sítě WAN na webu Azure Portal

- Vytvoření vzdálené sítě v Centru pro správu Microsoft Entra

-

Vytvoření lokality VPN pomocí brány Microsoftu

- Vytvoření lokality VPN

- Vytvořte připojenítypu site-to-site. Nasazení připojení typu site-to-site trvá přibližně 30 minut.

- Kontrola připojení protokolu hraniční brány a naučených tras na webu Microsoft Azure Portal

- Kontrola připojení v Centru pro správu Microsoft Entra

-

Konfigurace funkcí zabezpečení pro testování

- Vytvoření virtuální sítě

- Přidání připojení virtuální sítě k vWAN

- Vytvoření virtuální plochy AzureVytvoření virtuální plochy Azure trvá přibližně 30 minut. Nasazení Bastionu trvá dalších 30 minut.

- Testování funkcí zabezpečení pomocí služby Azure Virtual Desktop (AVD)

Nastavení virtuální sítě WAN na webu Azure Portal

Existují tři hlavní kroky k nastavení virtuální sítě WAN:

- Vytvoření virtuální sítě WAN

- Vytvoření virtuálního centra s bránou VPN typu site-to-site

- Získání informací o bráně VPN

Vytvoření virtuální sítě WAN

Vytvořte virtuální síť WAN pro připojení k vašim prostředkům v Azure. Další informace o virtuální síti WAN najdete v přehledu virtuální sítě WAN.

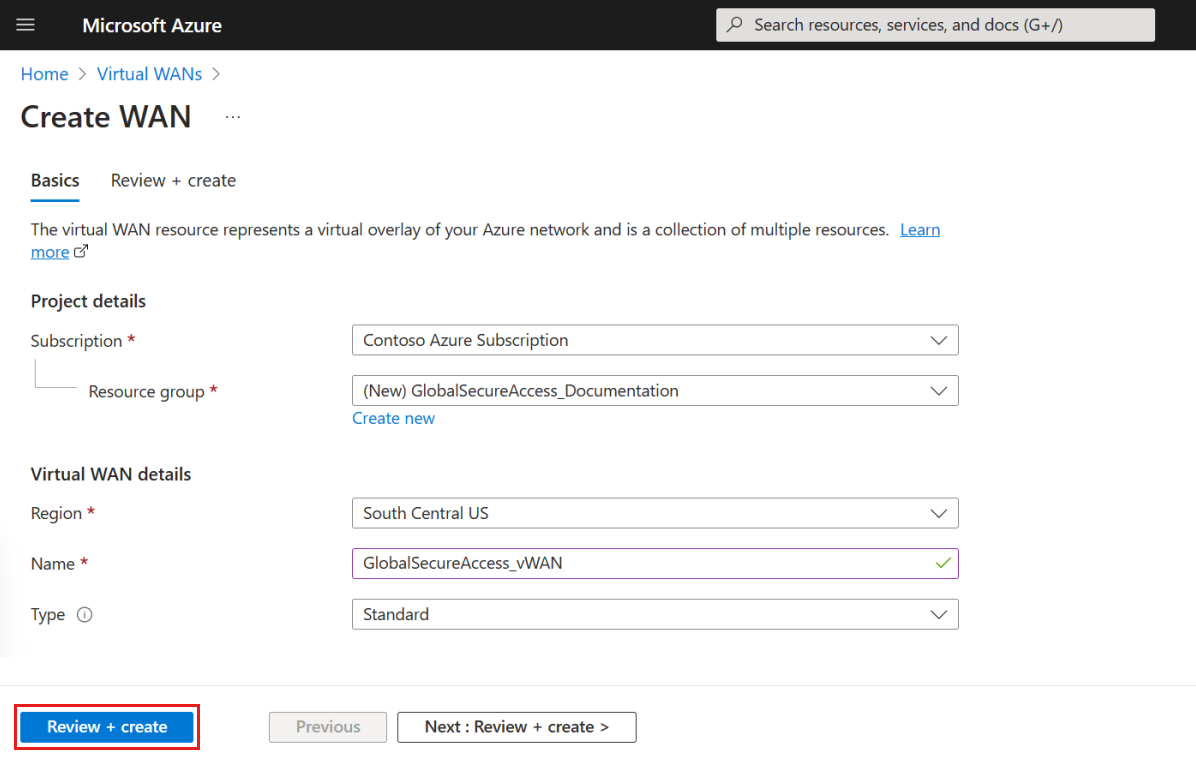

- Na webu Microsoft Azure Portal na panelu Hledat prostředky zadejte do vyhledávacího pole virtuální síť WAN a vyberte Enter.

- Ve výsledcích vyberte sítě vWAN . Na stránce vWANs vyberte + Vytvořit , aby se otevřela stránka Vytvořit síť WAN .

-

Na stránce Vytvořit síť WAN na kartě Základy vyplňte pole. Upravte ukázkové hodnoty tak, aby se použily pro vaše prostředí.

- Předplatné: Vyberte předplatné, které chcete použít.

- Skupina prostředků: Vytvořte novou nebo použijte existující.

- Umístění skupiny prostředků: V rozevíracím seznamu zvolte umístění skupiny prostředků. Síť WAN je globální prostředek, který nepatří do konkrétní oblasti. Musíte ale vybrat oblast pro správu a vyhledání prostředku sítě WAN, který vytvoříte.

- Název: Zadejte název, který chcete použít pro svou virtuální síť WAN.

- Typ: Basic nebo Standard. Vyberte položku Standardní. Pokud vyberete základní variantu, mějte na paměti, že základní vWANy mohou obsahovat pouze základní centra. Základní rozbočovače lze použít pouze pro připojení typu site-to-site.

- Po vyplnění polí v dolní části stránky vyberte Kontrola + vytvoření.

- Jakmile ověření projde, vyberte tlačítko Vytvořit .

Vytvoření virtuálního centra s bránou VPN

Dále vytvořte virtuální centrum s bránou vpn (Site-to-Site Virtual Private Network):

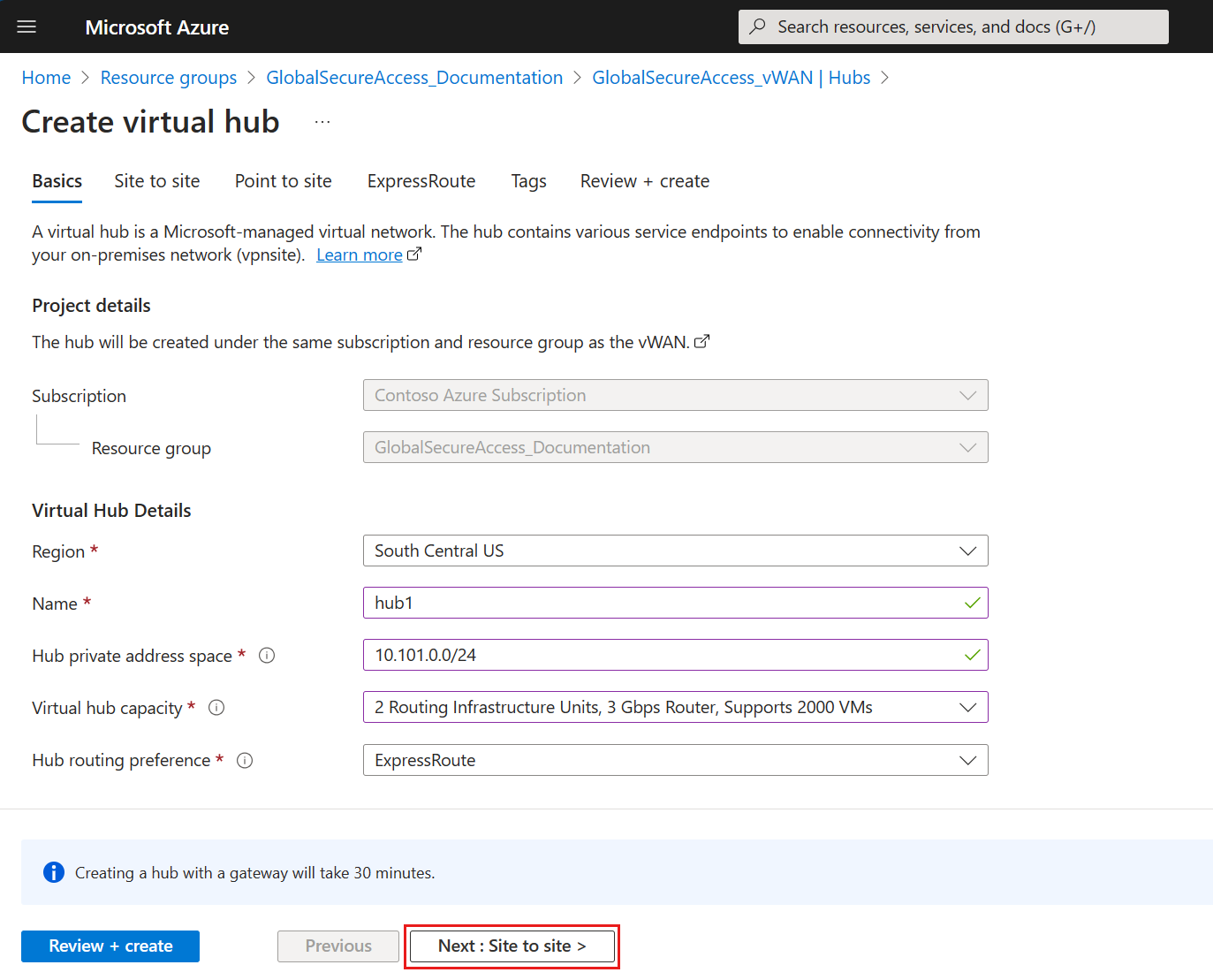

- V rámci nové virtuální sítě WAN v části Připojení vyberte Centra.

- Vyberte + Nové centrum.

-

Na stránce Vytvořit virtuální centrum na kartě Základy vyplňte pole podle vašeho prostředí.

- Oblast: Vyberte oblast, ve které chcete nasadit virtuální centrum.

- Název: Název, podle kterého chcete, aby bylo virtuální centrum známé.

- Privátní adresní prostor centra: V tomto příkladu použijte 10.101.0.0/24. Pokud chcete vytvořit centrum, musí být rozsah adres v zápisu CIDR (Classless Inter-Domain Routing) a musí mít minimální adresní prostor /24.

- Kapacita virtuálního centra: V tomto příkladu vyberte 2 jednotky infrastruktury směrování, směrovač 3 Gb/s, podporuje 2 000 virtuálních počítačů. Další informace najdete v tématu Nastavení virtuálního centra.

- Předvolba směrování centra: Ponechte výchozí nastavení. Další informace najdete v tématu Předvolby směrování virtuálního centra.

- Vyberte Další: Stránka ke stránce >.

-

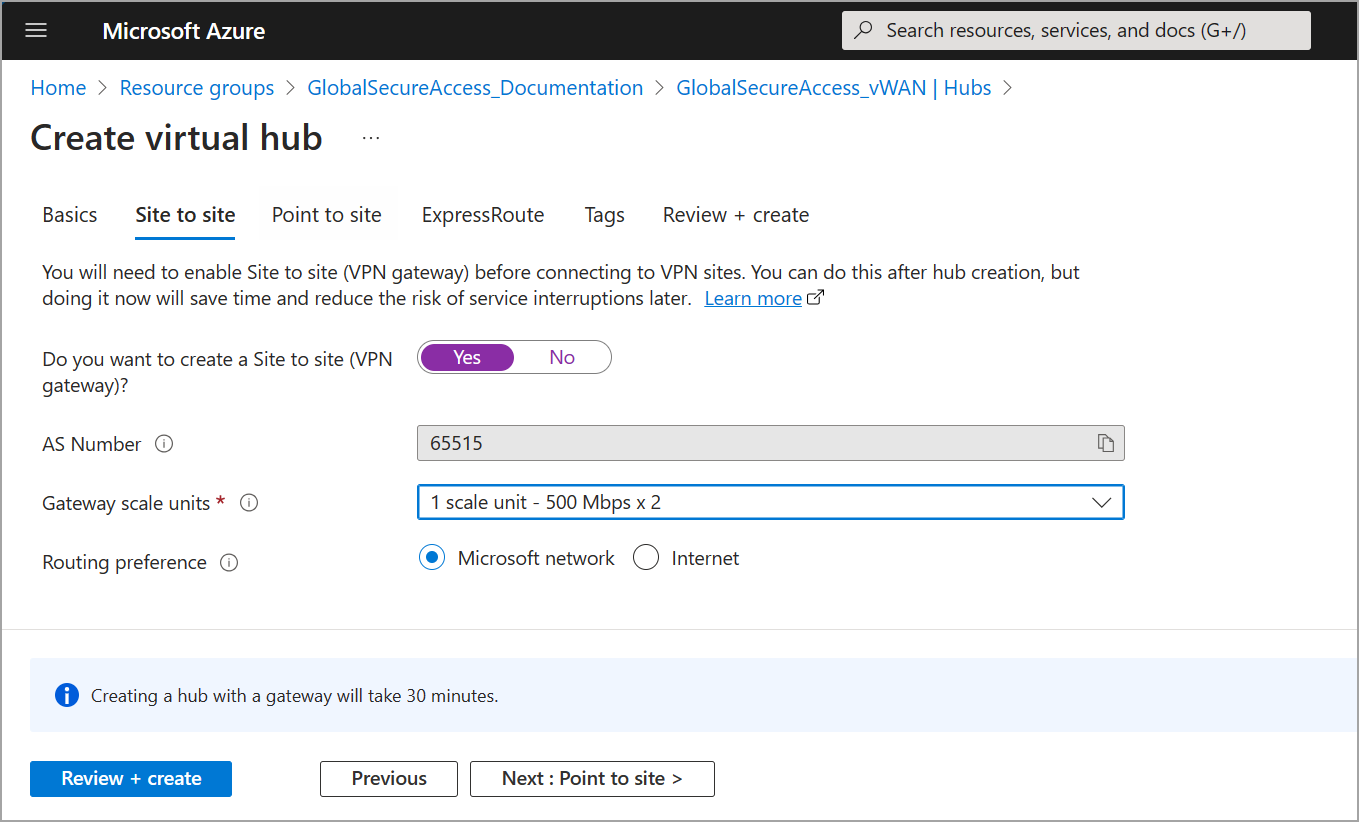

Na kartě Web-to-Site vyplňte následující pole:

- Výběrem možnosti Ano vytvořte site-to-site (bránu VPN).

- AS Number: Pole AS Number nelze upravit.

- Škálovací jednotky brány: V tomto příkladu vyberte 1 škálovací jednotka – 500 Mbps x 2. Tato hodnota by měla odpovídat agregované propustnosti brány VPN, která se vytváří ve virtuálním centru.

-

Předvolba směrování: V tomto příkladu vyberte síť Microsoftu a zjistěte, jak směrovat provoz mezi Azure a internetem. Další informace o předvolbách směrování prostřednictvím sítě Microsoft nebo poskytovatele internetových služeb najdete v článku Předvolby směrování.

- Zbývající možnosti karty ponechte nastavené na výchozí hodnoty a vyberte Zkontrolovat a vytvořit , abyste je ověřili.

- Výběrem Vytvořit vytvořte centrum a bránu. Tento proces může trvat až 30 minut.

- Po 30 minutách aktualizujte stránku, aby se centrum zobrazilo na stránce Center, a poté vyberte Přejít k prostředku, abyste se dostali k prostředku.

Získání informací o bráně VPN

Pokud chcete vytvořit vzdálenou síť v Centru pro správu Microsoft Entra, musíte zobrazit a zaznamenat informace o bráně VPN pro virtuální centrum, které jste vytvořili v předchozím kroku.

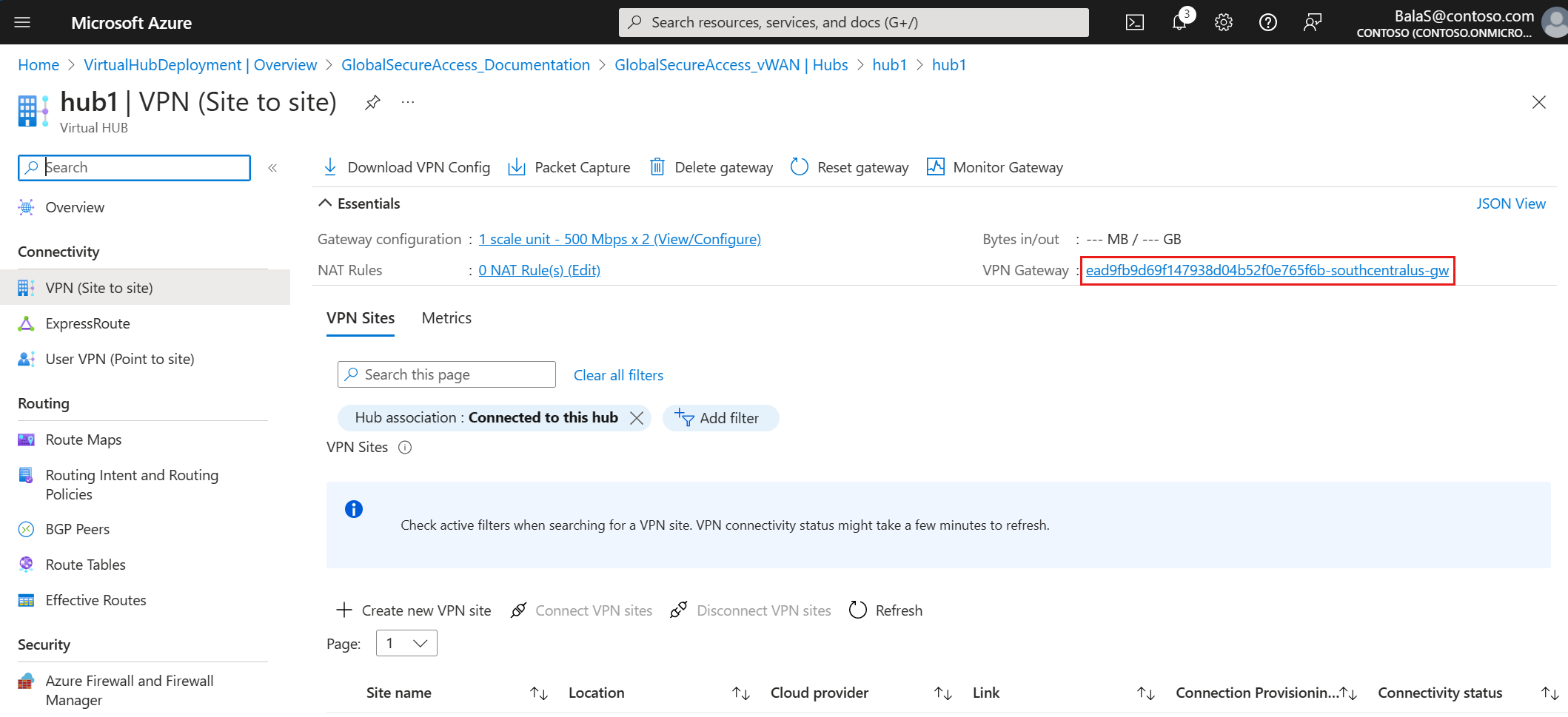

- V rámci nové virtuální sítě WAN v části Připojení vyberte Centra.

- Vyberte virtuální centrum.

- Vyberte VPN (site-to-site).

- Na stránce Virtuální centrum vyberte odkaz služby VPN Gateway .

- Na stránce VPN Gateway vyberte JSON View.

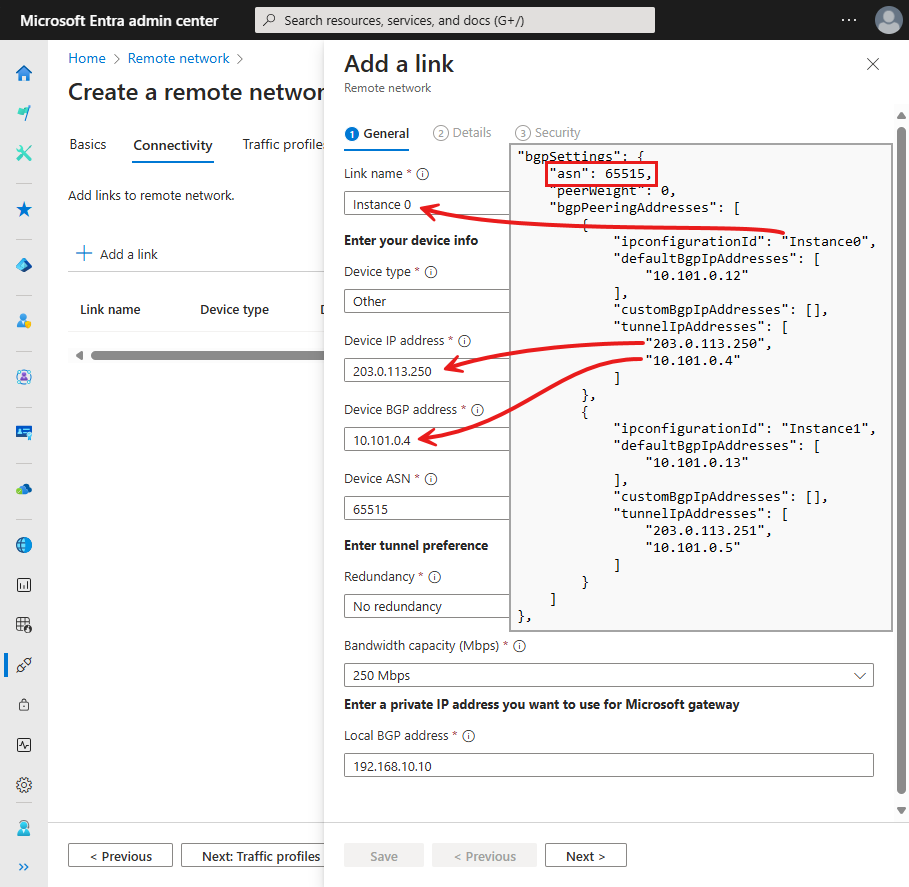

- Zkopírujte text JSON do souboru pro referenci v nadcházejících krocích. Poznamenejte si číslo autonomního systému (ASN), IP adresu zařízení a adresu protokolu BGP (Border Gateway Protocol), která se má použít v Centru pro správu Microsoft Entra v dalším kroku.

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

Tip

Hodnotu ASN nelze změnit.

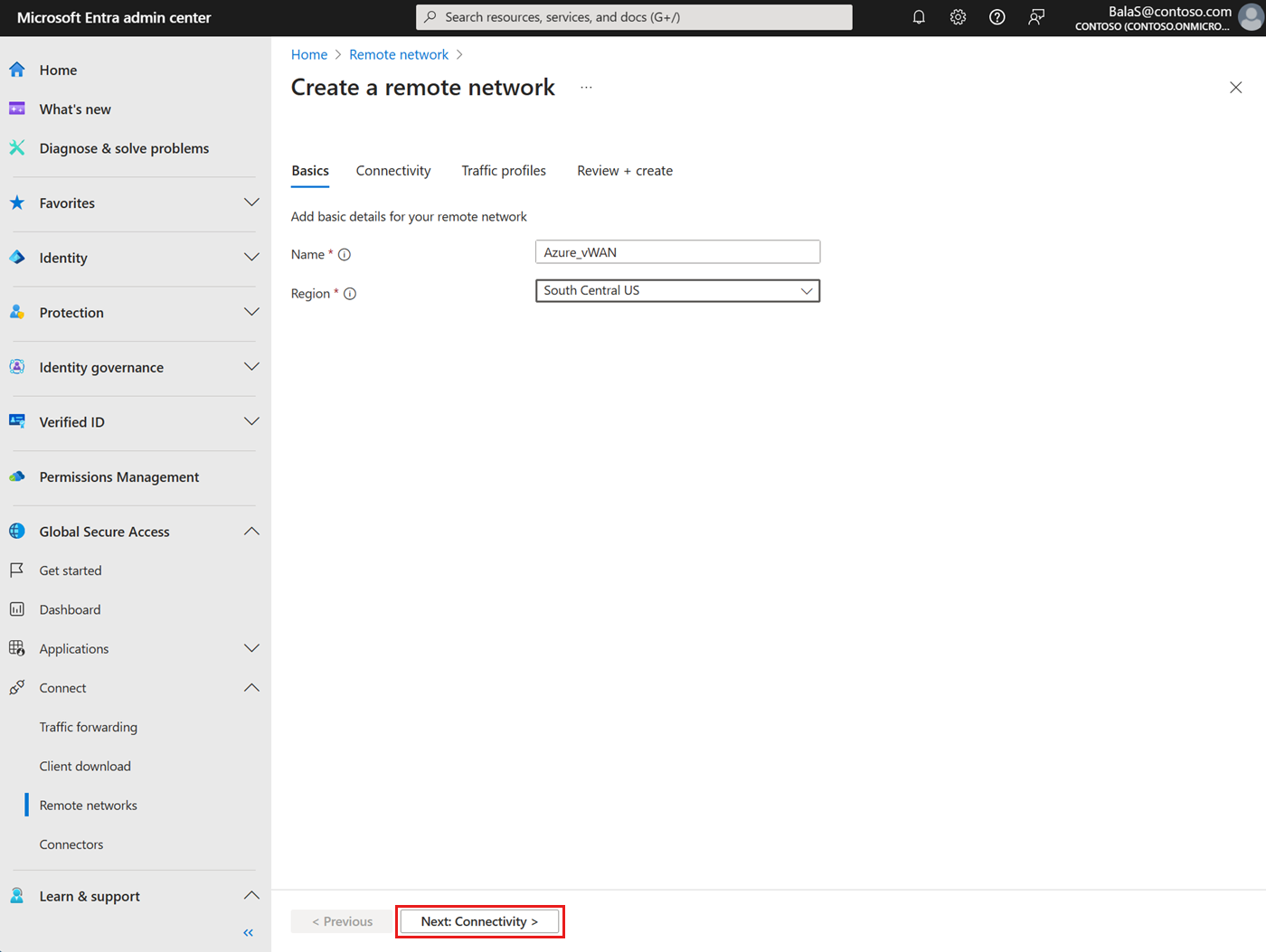

Vytvoření vzdálené sítě v Centru pro správu Microsoft Entra

V tomto kroku pomocí informací o síti z brány VPN vytvořte vzdálenou síť v Centru pro správu Microsoft Entra. Prvním krokem je zadání názvu a umístění vzdálené sítě.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení.

- Přejděte na >>vzdáleným sítím.

-

Vyberte tlačítko Vytvořit vzdálenou síť a zadejte podrobnosti.

- Název: V tomto příkladu použijte Azure_vWAN.

- Oblast: V tomto příkladu vyberte Středojižní USA.

- Vyberte Další: Připojení a přejděte na kartu Připojení .

-

Na kartě Připojení přidejte propojení zařízení pro vzdálenou síť. Vytvořte jeden odkaz pro instanci brány VPN0 a druhý odkaz pro instanci brány VPN1:

- Vyberte + Přidat odkaz.

- Vyplňte pole na kartě Obecné ve formuláři Přidat odkaz pomocí konfigurace Instance0 brány VPN ze zobrazení JSON.

Název odkazu: Název místního zařízení zákazníka (CPE). V tomto příkladu instance0.

Typ zařízení: V rozevíracím seznamu zvolte možnost zařízení. Nastavte na Ostatní.

IP adresa zařízení: Veřejná IP adresa vašeho zařízení. V tomto příkladu použijte 203.0.113.250.

Adresa protokolu BGP zařízení: Zadejte IP adresu protokolu BGP (Border Gateway Protocol) vašeho CPE. V tomto příkladu použijte 10.101.0.4.

ASN zařízení: Zadejte číslo autonomního systému (ASN) CPE. V tomto příkladu je ASN 65515.

Redundance: Nastavte na hodnotu Žádná redundance.

Zónově redundantní místní adresa protokolu BGP: Toto volitelné pole se zobrazí jenom v případě, že vyberete redundanci zóny.

- Zadejte IP adresu protokolu BGP, která není součástí vaší místní sítě, kde se nachází vaše cpe, a liší se od místní adresy protokolu BGP.

Kapacita šířky pásma (Mb/s):Zadejte šířku pásma tunelu. V tomto příkladu nastavte na 250 Mb/s.

Místní adresa protokolu BGP: Použijte IP adresu protokolu BGP, která není součástí vaší místní sítě, ve které se nachází vaše cpe, například 192.168.10.10.

- Projděte si platný seznam adres protokolu BGP pro rezervované hodnoty, které se nedají použít.

- Výběrem tlačítka Další zobrazíte kartu Podrobnosti. Ponechte výchozí nastavení.

- Výběrem tlačítka Další zobrazíte kartu Zabezpečení.

- Zadejte předsdílený klíč (PSK). Stejný tajný klíč musí být použit ve vašem CPE.

- Vyberte tlačítko Uložit.

Další informace o odkazech najdete v článku Postup správy propojení vzdálených síťových zařízení.

- Opakováním výše uvedených kroků vytvořte druhý odkaz zařízení pomocí konfigurace Instance1 brány VPN.

- Vyberte + Přidat odkaz.

- Vyplňte pole na kartě Obecné ve formuláři Přidat odkaz pomocí konfigurace Instance1 brány VPN ze zobrazení JSON.

- Název odkazu: Instance1

- Typ zařízení: Jiné

- IP adresa zařízení: 203.0.113.251

- Adresa protokolu BGP zařízení: 10.101.0.5

- Zařízení ASN: 65515

- Redundance: Žádná redundance

- Kapacita šířky pásma (Mb/s): 250 Mb/s

- Místní adresa protokolu BGP: 192.168.10.11

- Výběrem tlačítka Další zobrazíte kartu Podrobnosti. Ponechte výchozí nastavení.

- Výběrem tlačítka Další zobrazíte kartu Zabezpečení.

- Zadejte předsdílený klíč (PSK). Stejný tajný klíč musí být použit ve vašem CPE.

- Vyberte tlačítko Uložit.

- Přejděte na kartu Profily provozu a vyberte profil provozu pro propojení se vzdálenou sítí.

- Vyberte profil provozu Microsoftu 365.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit vzdálenou síť.

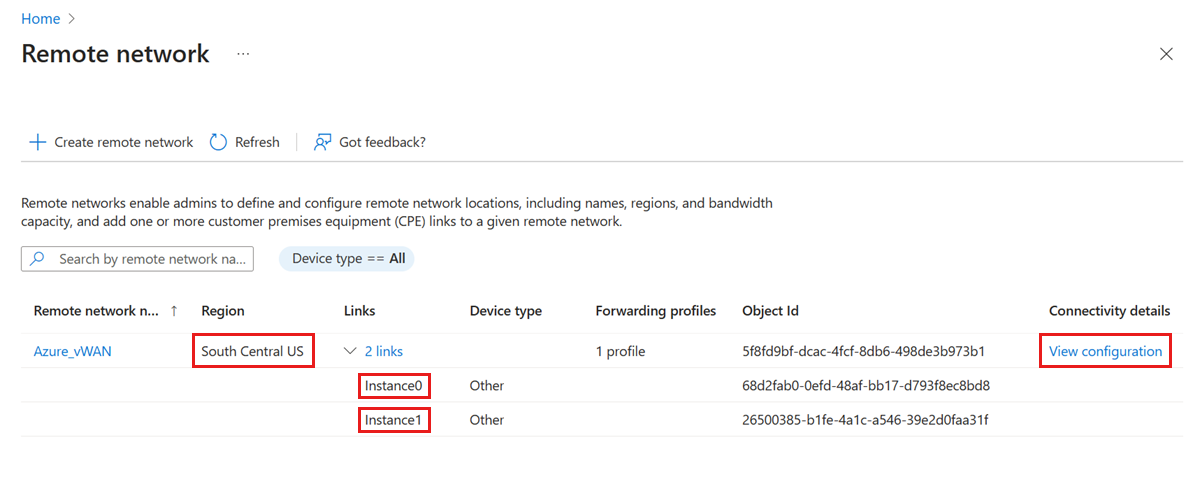

Přejděte na stránku Vzdálená síť a zobrazte podrobnosti o nové vzdálené síti. Měla by existovat jedna oblast a dvě propojení.

- V části Podrobnosti o připojení vyberte odkaz Zobrazit konfiguraci .

- Zkopírujte text konfigurace vzdálené sítě do souboru pro referenci v nadcházejících krocích. Poznamenejte si adresu koncového bodu, ASN a protokolu BGP pro každý odkaz (Instance0 a Instance1).

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

Vytvoření lokality VPN pomocí brány Microsoftu

V tomto kroku vytvořte lokalitu VPN, přidružte lokalitu VPN k centru a ověřte připojení.

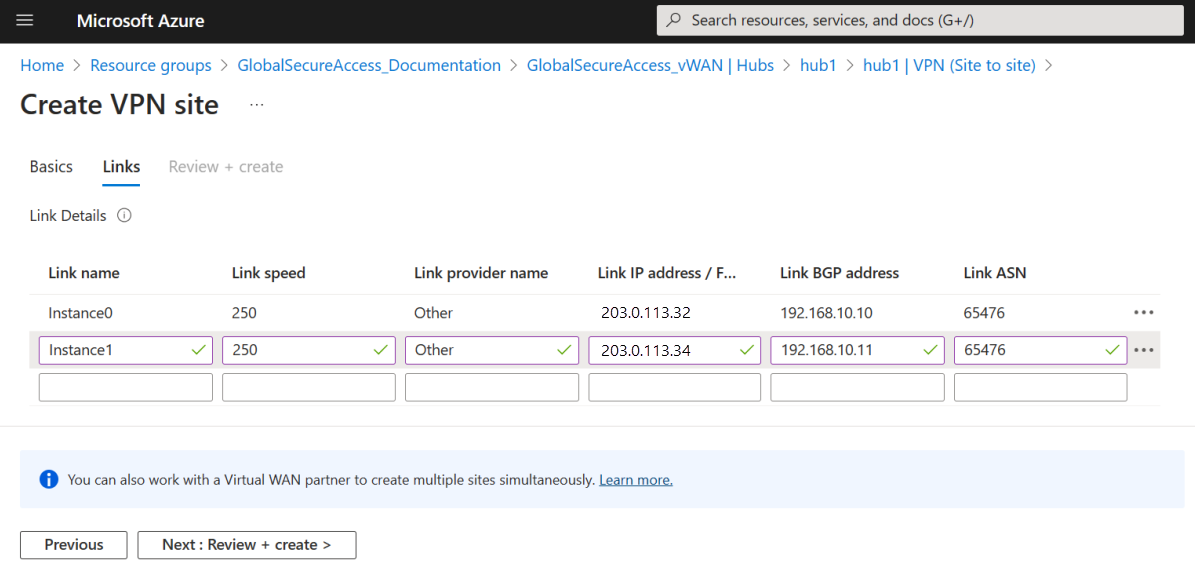

Vytvoření lokality VPN

- Na webu Microsoft Azure Portal se přihlaste k virtuálnímu centru vytvořenému v předchozích krocích.

- Přejděte na Konektivita>VPN (Site-to-site).

- Vyberte + Vytvořit novou lokalitu VPN.

- Na stránce Vytvořit stránku VPN vyplňte pole na kartě Základy.

- Přejděte na kartu Odkazy . Pro každý odkaz zadejte konfiguraci brány Microsoftu z konfigurace vzdálené sítě, kterou jste si poznamenali v kroku Podrobnosti zobrazení:

- Název odkazu: V tomto příkladu instance0; Instance1.

- Rychlost propojení: V tomto příkladu 250 pro obě propojení.

- Název zprostředkovatele propojení: Pro oba odkazy nastavte na jiný .

- Ip adresa nebo plně kvalifikovaný název domény propojení: Použijte adresu koncového bodu. V tomto příkladu 203.0.113.32; 203.0.113.34.

- Adresa protokolu BGP propojení: Použijte adresu protokolu BGP 192.168.10.10; 192.168.10.11.

-

Propojení ASN: Použijte ASN. V tomto příkladu 65476 pro obě propojení.

- Vyberte Zkontrolovat + vytvořit.

- Vyberte Vytvořit.

Vytvořte připojení typu Site-to-Site

V tomto kroku přidružte lokalitu VPN z předchozího kroku k centru. Potom odeberte výchozí přidružení centra:

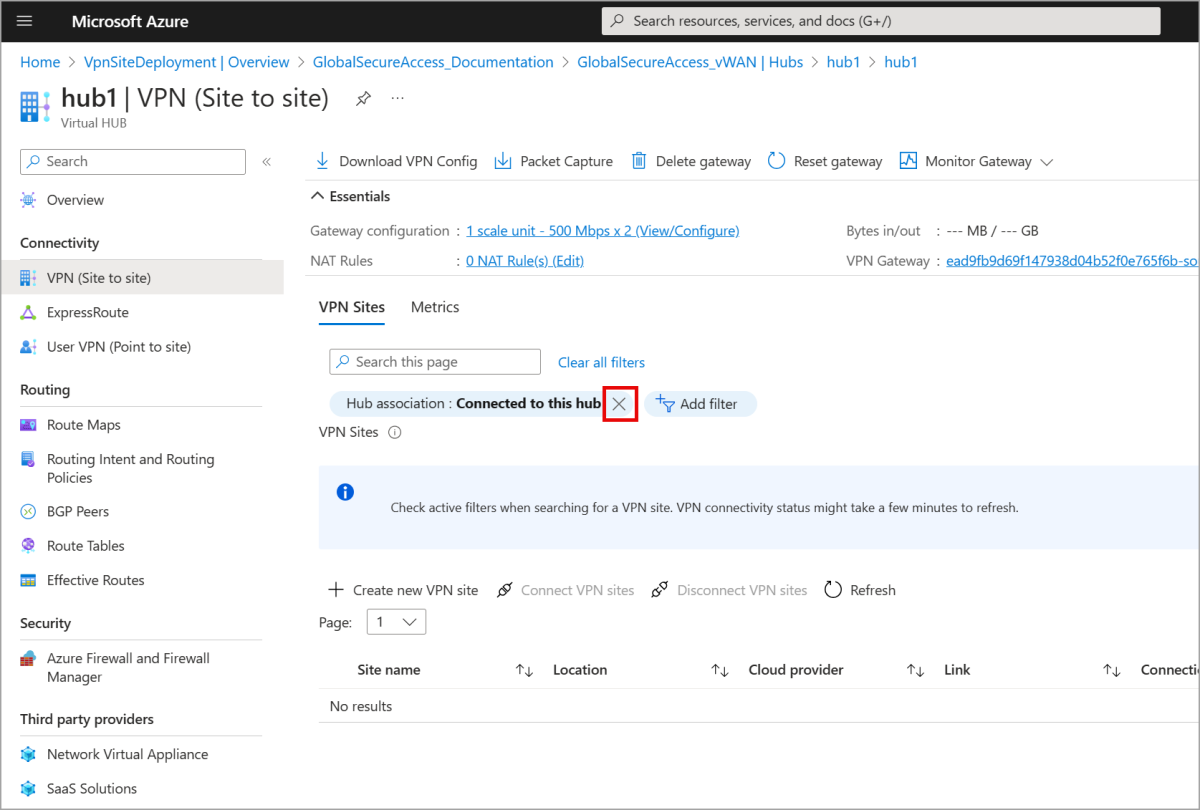

- Přejděte k Připojení>VPN (Site-to-site).

-

Vyberte X, abyste odstranili výchozí přidružení k rozbočovači: Připojeno k tomuto rozbočovači, aby se místo VPN zobrazilo v seznamu dostupných míst VPN.

- V seznamu vyberte síť VPN a vyberte Připojit místa VPN.

- Ve formuláři Spojit lokality zadejte stejný předsdílený klíč (PSK) používaný pro Centrum pro správu Microsoft Entra.

- Vyberte Připojit.

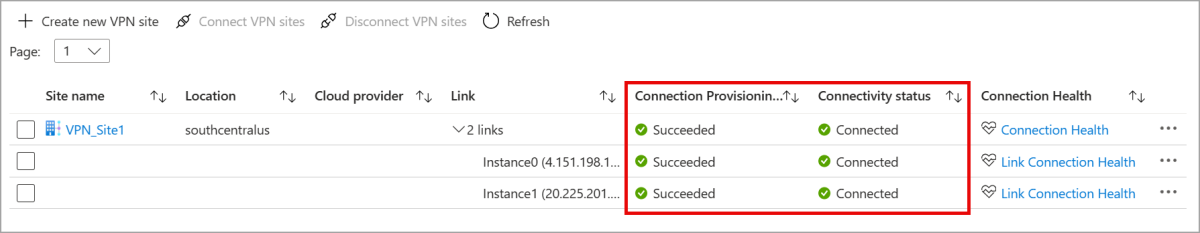

- Po přibližně 30 minutách se lokalita VPN aktualizuje, aby zobrazovala ikony úspěchu pro stav zřizování připojení i stav připojení.

Kontrola připojení protokolu BGP a naučených tras na webu Microsoft Azure Portal

V tomto kroku pomocí řídicího panelu protokolu BGP zkontrolujte seznam naučených tras, které se brána typu site-to-site učí.

- Přejděte na Připojení>VPN (místo-místo).

- Vyberte lokalitu VPN vytvořenou v předchozích krocích.

- Vyberte řídicí panel protokolu BGP.

Na řídicím panelu BGP jsou uvedeni partneři BGP (brány VPN a lokalita VPN), kteří by měli mít stavPřipojeno.

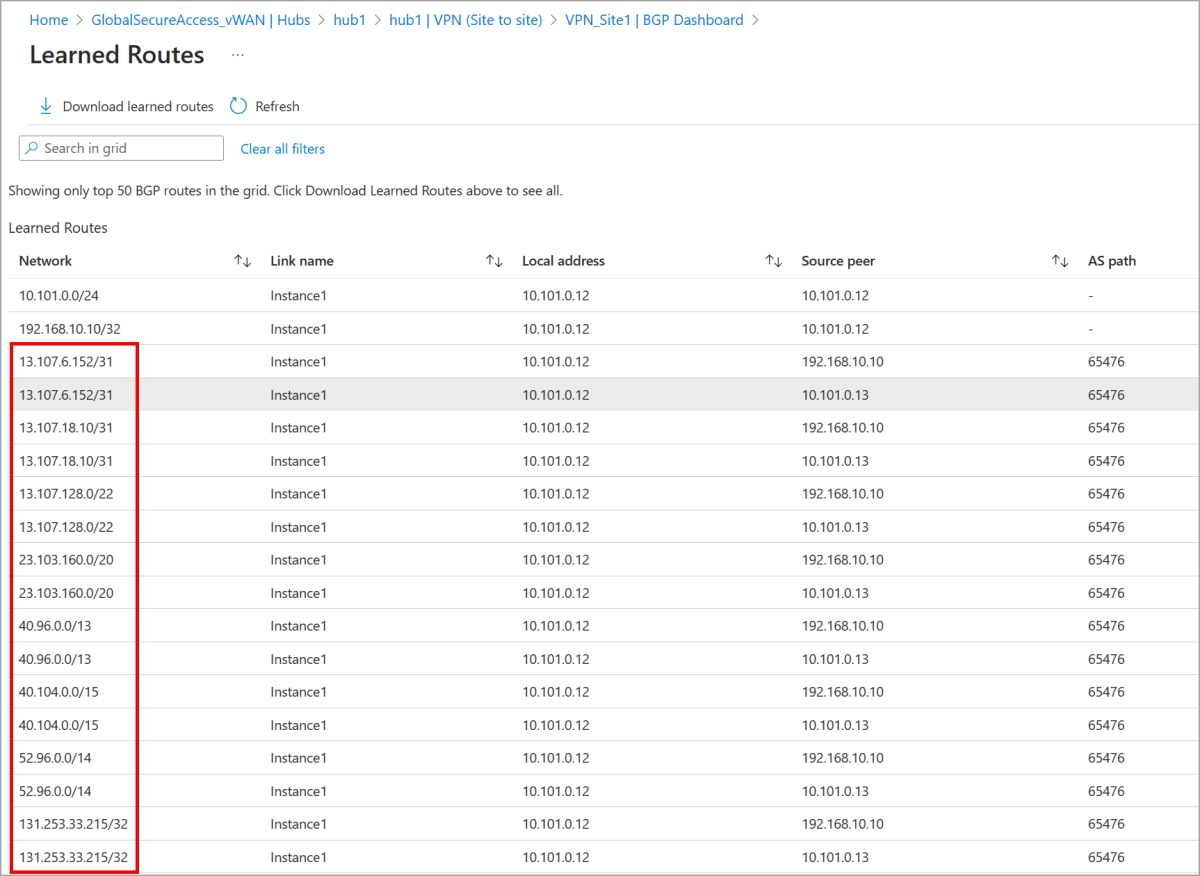

- Pokud chcete zobrazit seznam naučených tras, vyberte Trasy, které brána typu site-to-site učí.

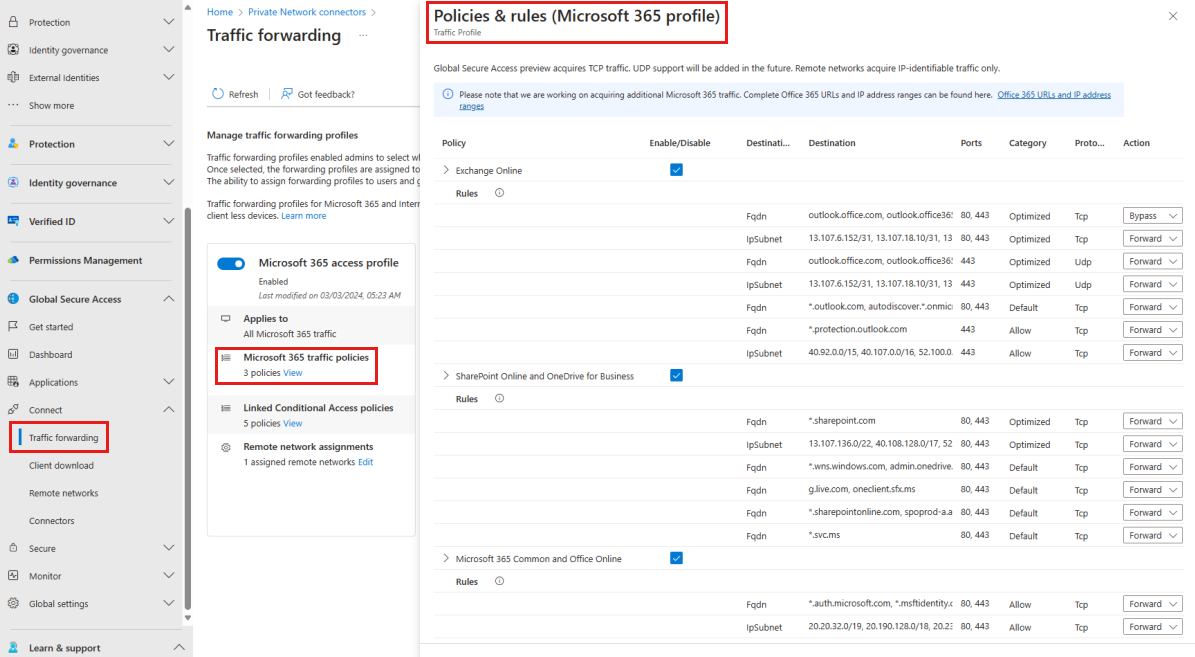

Seznam naučených tras ukazuje, že brána typu site-to-site se učí trasy Microsoftu 365 uvedené v profilu provozu Microsoftu 365.

Následující obrázek ukazuje profil Zásady a pravidla pro provoz Microsoft 365, který by se měl shodovat s trasami, které byly získány z brány typu site-to-site.

Kontrola připojení v Centru pro správu Microsoft Entra

Zobrazte protokoly stavu vzdálené sítě a ověřte připojení v Centru pro správu Microsoft Entra.

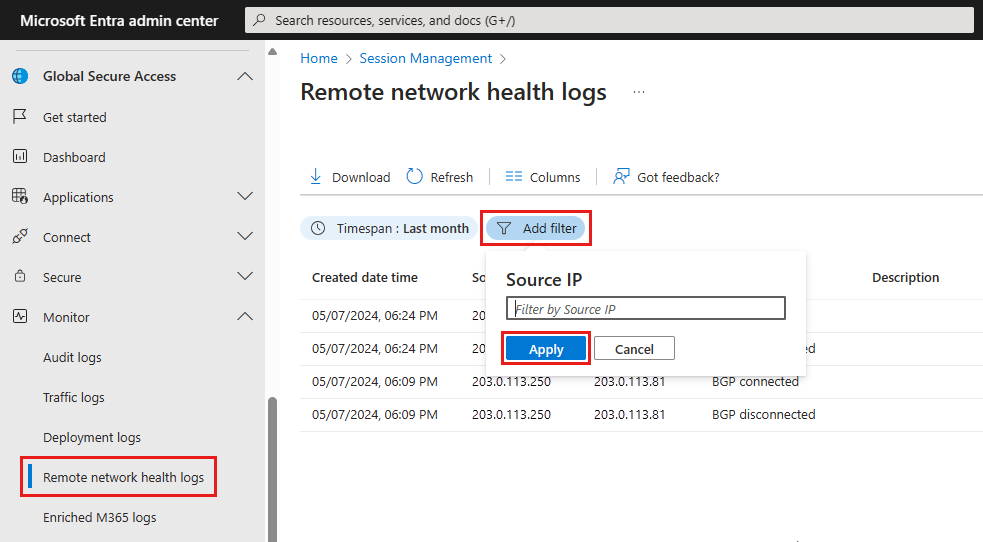

- V Centru pro správu Microsoft Entra přejděte do Globálního zabezpečeného přístupu>Monitorování>Protokoly stavu vzdálené sítě.

- Vyberte Přidat filtr.

- Vyberte Zdrojovou IP adresu a zadejte zdrojovou IP adresu instance brány VPN0 nebo IP adresu instance1 . Vyberte Použít.

- Připojení by mělo být "Vzdálená síť aktivní".

Můžete také ověřit filtrováním pomocí tunnelConnected nebo BGPConnected. Další informace najdete v tématu Co jsou protokoly stavu vzdálené sítě?.

Konfigurace funkcí zabezpečení pro testování

V tomto kroku se připravíme na testování konfigurací virtuální sítě, přidáním připojení virtuální sítě k virtuální síti WAN a vytvořením služby Azure Virtual Desktop.

Vytvoření virtuální sítě

V tomto kroku vytvořte virtuální síť pomocí webu Azure Portal.

- Na webu Azure Portal vyhledejte a vyberte Virtuální sítě.

- Na stránce Virtuální sítě vyberte + Vytvořit.

- Dokončete kartu Základy, včetně Předplatného, Skupiny prostředků, Názvu virtuální sítě a Oblasti.

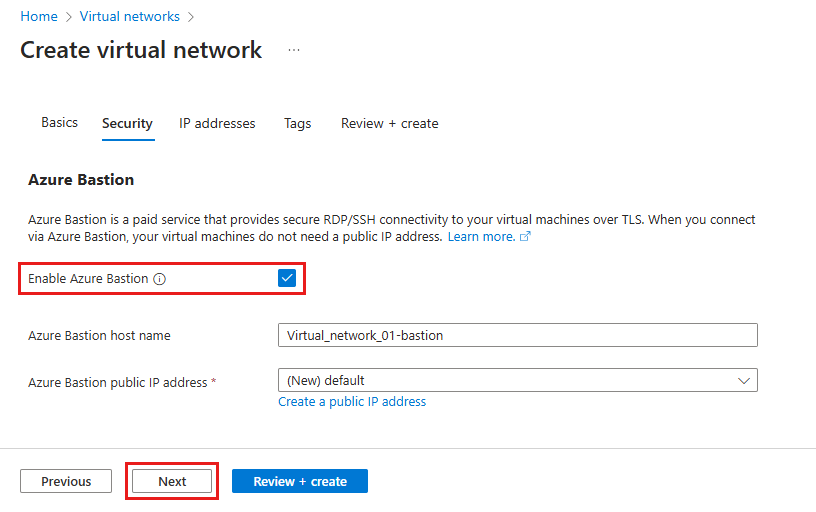

- Výběrem možnosti Další přejděte na kartu Zabezpečení .

-

V části Azure Bastion vyberte Povolit Bastion.

- Zadejte název hostitele služby Azure Bastion. V tomto příkladu použijte Virtual_network_01 bastion.

-

Vyberte veřejnou IP adresu služby Azure Bastion. V tomto příkladu vyberte (Nový) výchozí.

- Výběrem možnosti Další přejděte na kartu IP adresy . Nakonfigurujte adresní prostor virtuální sítě s jedním nebo více rozsahy adres IPv4 nebo IPv6.

Tip

Nepoužívejte překrývající se adresní prostor. Pokud například virtuální centrum vytvořené v předchozích krocích používá adresní prostor 10.0.0.0/16, vytvořte tuto virtuální síť s adresní prostorem 10.2.0.0/16. 7. Vyberte Zkontrolovat a vytvořit. Po úspěšném ověření vyberte Vytvořit.

Přidejte připojení virtuální sítě k vWAN

V tomto kroku připojte virtuální síť k virtuální síti WAN.

- Otevřete vytvořený vWAN a přejděte na Připojení>Připojení k virtuální síti.

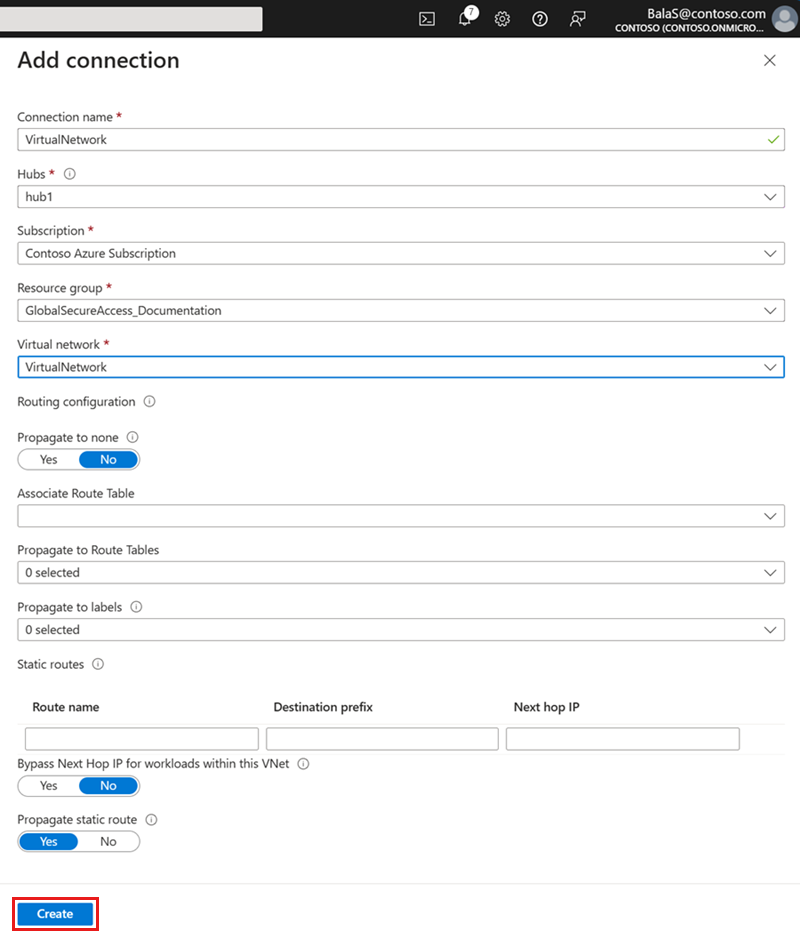

- Vyberte + Add connection (Přidat připojení).

-

Vyplňte formulář Přidat připojení a vyberte hodnoty z virtuálního centra a virtuální sítě vytvořené v předchozích částech:

- Název připojení: VirtualNetwork

- Rozbočovače: hub1

- Předplatné: Předplatné Azure Contoso

- Skupina prostředků: GlobalSecureAccess_Documentation

- Virtuální síť: VirtualNetwork

- Zbývající pole ponechte nastavená na výchozí hodnoty a vyberte Vytvořit.

Vytvoření služby Azure Virtual Desktop

V tomto kroku vytvořte virtuální plochu a hostujte ji pomocí Bastionu.

- Na webu Azure Portal vyhledejte a vyberte Azure Virtual Desktop.

- Na stránce Azure Virtual Desktop vyberte Vytvořit fond hostitelů.

-

Dokončete kartu Základy následujícím kódem:

- Název Host pool. V tomto příkladu VirtualDesktops.

- Umístění objektu Azure Virtual Desktop. V tomto případě Jih a Středozápad USA.

- Upřednostňovaný typ skupiny aplikací: vyberte Desktop.

- Typ fondu hostitelů: Vyberte Fond.

- Algoritmus vyrovnávání zatížení: vyberte Šířkový průchod.

- Maximální limit relace: vyberte 2.

- Vyberte Další: Virtuální počítače.

-

Dokončete kartu Další: Virtuální počítače následujícím kódem:

- Přidání virtuálních počítačů: Ano

- Požadovaná skupina prostředků. V tomto příkladu GlobalSecureAccess_Documentation.

- Předpona názvu: avd

- Typ virtuálního počítače: Vyberte virtuální počítač Azure.

- Umístění virtuálního počítače: USA – středojiž.

- Možnosti dostupnosti: Vyberte Žádná požadovaná redundance infrastruktury.

- Typ zabezpečení: Vyberte Důvěryhodný spouštěcí virtuální počítač.

- Povolení zabezpečeného spouštění: Ano

- Povolit vTPM: Ano

- Obrázek: V tomto příkladu vyberte Windows 11 Enterprise s více uživateli + aplikace Microsoft 365 verze 22H2.

- Velikost virtuálního počítače: vyberte Standard D2s v3, 2 vCPU, 8 GB paměti.

- Počet virtuálních počítačů: 1

- Virtuální síť: Vyberte virtuální síť vytvořenou v předchozím kroku VirtualNetwork.

- Doména, ke které se chcete připojit: vyberte ID Microsoft Entra.

- Zadejte přihlašovací údaje účtu správce.

- Ostatní možnosti ponechte výchozí a vyberte Zkontrolovat a vytvořit.

- Po úspěšném ověření vyberte Vytvořit.

- Po přibližně 30 minutách se hostitelský fond aktualizuje, aby indikoval, že nasazení je hotové.

- Přejděte na domovskou stránku Microsoft Azure a vyberte Virtuální počítače.

- Vyberte virtuální počítač vytvořený v předchozích krocích.

- Vyberte Připojit>Připojit přes Bastion.

- Vyberte Nasadit Bastion. Nasazení hostitele Bastionu trvá přibližně 30 minut.

- Po nasazení Bastionu zadejte stejné přihlašovací údaje správce, které se používají k vytvoření služby Azure Virtual Desktop.

- Vyberte Připojit. Spustí se virtuální plocha.

Testování funkcí zabezpečení pomocí Služby Azure Virtual Desktop (AVD)

V tomto kroku použijeme AVD k otestování omezení přístupu k virtuální síti.

Otestujte omezení nájemce

Před testováním povolte omezení tenanta ve virtuální síti.

- V Centru pro správu Microsoft Entra přejděte do Globálního zabezpečeného přístupu>Nastavení>Správa relací.

- Nastavte přepínač Povolit označování pro vynucení omezení tenanta ve vaší síti na zapnuto.

- Zvolte Uložit.

- Zásady přístupu mezi tenanty můžete upravit tak, že přejdete na Identita>Externí identity>Nastavení přístupu mezi tenanty. Další informace najdete v článku Přehled přístupu mezi tenanty.

- Ponechte výchozí nastavení, která uživatelům brání v přihlášení pomocí externích účtů na spravovaných zařízeních.

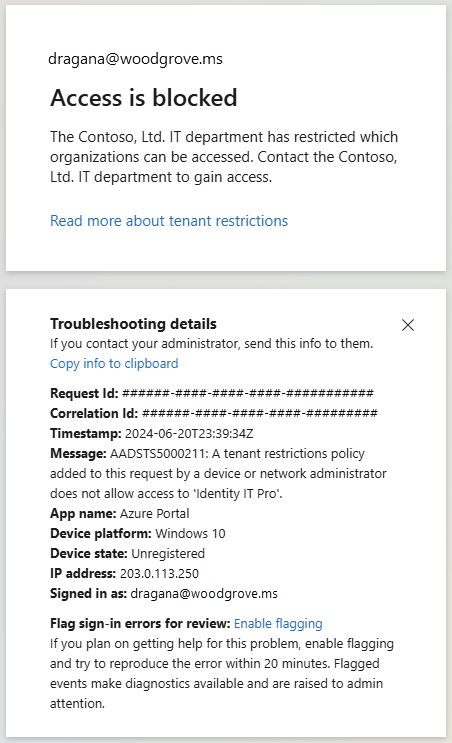

K otestování:

- Přihlaste se k virtuálnímu počítači Azure Virtual Desktopu vytvořenému v předchozích krocích.

- Přejděte na www.office.com a přihlaste se pomocí interního ID organizace. Tento test by měl úspěšně projít.

- Opakujte předchozí krok, ale s externím účtem. Tento test by měl selhat z důvodu blokovaného přístupu.

Obnovení testovací zdrojové IP adresy

Před testováním povolte podmíněný přístup.

- V Centru pro správu Microsoft Entra přejděte do Globálního zabezpečeného přístupu>Nastavení>Správa relací.

- Vyberte kartu Adaptivní přístup.

- Nastavte přepínač „Povolit globální zabezpečený přístup“ v Podmíněném přístupu na zapnuto.

- Zvolte Uložit. Další informace najdete v článku Obnovení zdrojové IP adresy.

Testování (možnost 1): Opakujte test omezení nájemce z předchozí části.

- Přihlaste se k virtuálnímu počítači Azure Virtual Desktopu vytvořenému v předchozích krocích.

- Přejděte na www.office.com a přihlaste se pomocí interního ID organizace. Tento test by měl úspěšně projít.

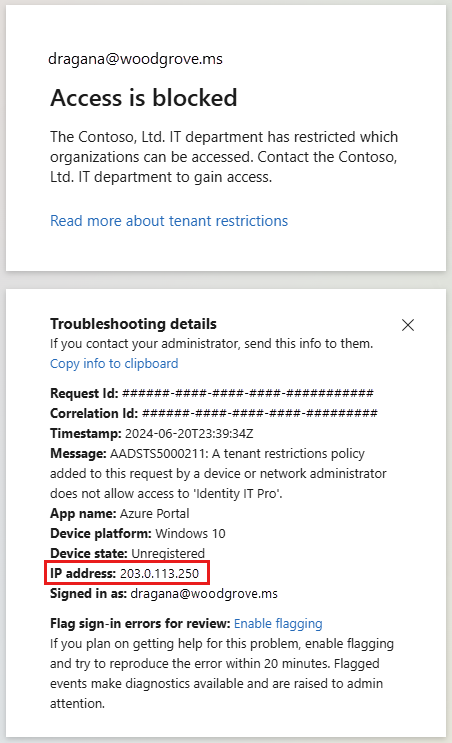

- Opakujte předchozí krok, ale s externím účtem. Tento test by měl selhat, protože zdrojová IP adresa v chybové zprávě pochází z veřejné IP adresy brány VPN, a ne z proxy serveru Microsoft SSE, který požadavek na Microsoft Entra zprostředkuje.

Otestovat (možnost 2):

- V Centru pro správu Microsoft Entra přejděte do Globálního zabezpečeného přístupu>Monitorovat>Protokoly stavu vzdálené sítě.

- Vyberte Přidat filtr.

- Vyberte Zdrojovou IP adresu a zadejte veřejnou IP adresu brány VPN. Vyberte Použít.

Systém obnoví IP adresu zákaznického zařízení pobočky (CPE). Vzhledem k tomu, že brána VPN představuje CPE, protokoly stavu zobrazují veřejnou IP adresu brány VPN, nikoli IP adresu proxy serveru.

Odebrání nepotřebných prostředků

Po dokončení testování nebo na konci projektu je vhodné odebrat prostředky, které už nepotřebujete. Prostředky, které necháte spuštěné, vás stojí peníze. Prostředky můžete odstraňovat jednotlivě nebo můžete odstranit skupinu prostředků, a odstranit tak celou sadu prostředků najednou.