Konfigurace filtrování webového obsahu globálního zabezpečeného přístupu

Filtrování webového obsahu umožňuje implementovat podrobné internetové řízení přístupu pro vaši organizaci na základě kategorizace webu.

Microsoft Entra Přístup k Internetu první funkce SWG (Secure Web Gateway) zahrnují filtrování webového obsahu na základě názvů domén. Microsoft integruje podrobné zásady filtrování s Microsoft Entra ID a Podmíněný přístup Microsoft Entra, což vede k filtrování zásad, které jsou uživatelsky srozumitelné, kontextové a snadno se spravují.

Funkce webového filtrování je v současné době omezena na filtrování webových kategorií založených na plně kvalifikovaném názvu domény (FQDN) a filtrování plně kvalifikovaných názvů domén založených na uživatelích a kontextu.

Požadavky

Správci, kteří pracují s funkcemi globálního zabezpečeného přístupu , musí mít v závislosti na úlohách, které provádějí, jedno nebo více následujících přiřazení rolí.

- Role globálního správce zabezpečeného přístupu pro správu funkcí globálního zabezpečeného přístupu.

- Správce podmíněného přístupu pro vytváření a interakci se zásadami podmíněného přístupu.

Dokončete příručku Začínáme s globálním zabezpečeným přístupem .

Nainstalujte klienta globálního zabezpečeného přístupu na zařízení koncových uživatelů.

Pokud chcete tunelovat síťový provoz, musíte zakázat dns (Domain Name System) přes HTTPS (Secure DNS). Použijte pravidla plně kvalifikovaných názvů domén (FQDN) v profilu předávání přenosů. Další informace naleznete v tématu Konfigurace klienta DNS pro podporu DoH.

Zakažte integrovaného klienta DNS v Chromu a Microsoft Edgi.

Klient nezíská provoz IPv6 a proto se přenáší přímo do sítě. Pokud chcete povolit tunelování všech relevantních přenosů, nastavte upřednostněné vlastnosti síťového adaptéru na IPv4.

Přenosy protokolu UDP (User Datagram Protocol) (tj. QUIC) nejsou v aktuální verzi Preview internetového přístupu podporované. Většina webů podporuje náhradní přenos do protokolu TCP (Transmission Control Protocol), když není možné navázat QUIC. Pro vylepšené uživatelské prostředí můžete nasadit pravidlo brány Windows Firewall, které blokuje odchozí UDP 443:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Projděte si koncepty filtrování webového obsahu. Další informace najdete v tématu Filtrování webového obsahu.

Základní postup

Při konfiguraci filtrování webového obsahu existuje několik kroků. Poznamenejte si, kde je potřeba nakonfigurovat zásady podmíněného přístupu.

- Povolte přesměrování internetového provozu.

- Vytvořte zásadu filtrování webového obsahu.

- Vytvořte profil zabezpečení.

- Propojte profil zabezpečení se zásadami podmíněného přístupu.

- Přiřaďte uživatele nebo skupiny k profilu přesměrování provozu.

Povolení předávání internetového provozu

Prvním krokem je povolení profilu předávání přenosů z internetu. Další informace o profilu a jejím povolení najdete v tématu Správa profilu předávání přenosů z internetu.

Vytvoření zásady filtrování webového obsahu

- Přejděte na globální zásady filtrování webového obsahu zabezpečeného>přístupu>.

- Vyberte Vytvořit zásadu.

- Zadejte název a popis zásady a vyberte Další.

- Vyberte položku Přidat pravidlo.

- Zadejte název, vyberte webovou kategorii nebo platný plně kvalifikovaný název domény a pak vyberte Přidat.

- Platné plně kvalifikované názvy domén v této funkci mohou také obsahovat zástupné znaky pomocí symbolu hvězdičky , *.

- Vyberte Další , chcete-li zásadu zkontrolovat, a pak vyberte Vytvořit zásadu.

Důležité

Nasazení změn filtrování webového obsahu může trvat až hodinu.

Vytvoření profilu zabezpečení

Profily zabezpečení jsou seskupení zásad filtrování. Profily zabezpečení můžete přiřadit nebo propojit pomocí zásad podmíněného přístupu Microsoft Entra. Jeden profil zabezpečení může obsahovat několik zásad filtrování. A jeden profil zabezpečení je možné přidružit k několika zásadám podmíněného přístupu.

V tomto kroku vytvoříte profil zabezpečení pro seskupování zásad filtrování. Potom přiřadíte nebo propojíte profily zabezpečení se zásadami podmíněného přístupu, aby byly uživatele nebo kontexty vědomy.

Poznámka:

Další informace o zásadách podmíněného přístupu společnosti Microsoft Entra najdete v tématu Vytvoření zásad podmíněného přístupu.

- Přejděte do profilů zabezpečení zabezpečení s globálním zabezpečeným>.

- Vyberte Vytvořit profil.

- Zadejte název a popis zásady a vyberte Další.

- Vyberte Propojit zásadu a pak vyberte Existující zásady.

- Vyberte zásadu filtrování webového obsahu, kterou jste už vytvořili, a vyberte Přidat.

- Výběrem možnosti Další zkontrolujte profil zabezpečení a přidružené zásady.

- Vyberte Vytvořit profil.

- Výběrem možnosti Aktualizovat aktualizujte stránku profilů a zobrazte nový profil.

Vytvoření a propojení zásad podmíněného přístupu

Vytvořte zásadu podmíněného přístupu pro koncové uživatele nebo skupiny a doručte profil zabezpečení prostřednictvím řízení relací podmíněného přístupu. Podmíněný přístup je mechanismus doručování pro uživatele a povědomí o kontextu pro zásady přístupu k internetu. Další informace o ovládacích prvcích relací najdete v tématu Podmíněný přístup: Relace.

- Přejděte k podmíněnému přístupu služby Identity>Protection.>

- Vyberte Vytvořit novou zásadu.

- Zadejte jméno a přiřaďte uživatele nebo skupinu.

- Vyberte Cílové prostředky a Všechny internetové prostředky s globálním zabezpečeným přístupem.

- Vyberte Profil> zabezpečení globálního zabezpečeného přístupu relace a zvolte profil zabezpečení.

- Zvolte Zvolit.

- V části Povolit zásadu se ujistěte, že je vybraná možnost Zapnuto.

- Vyberte Vytvořit.

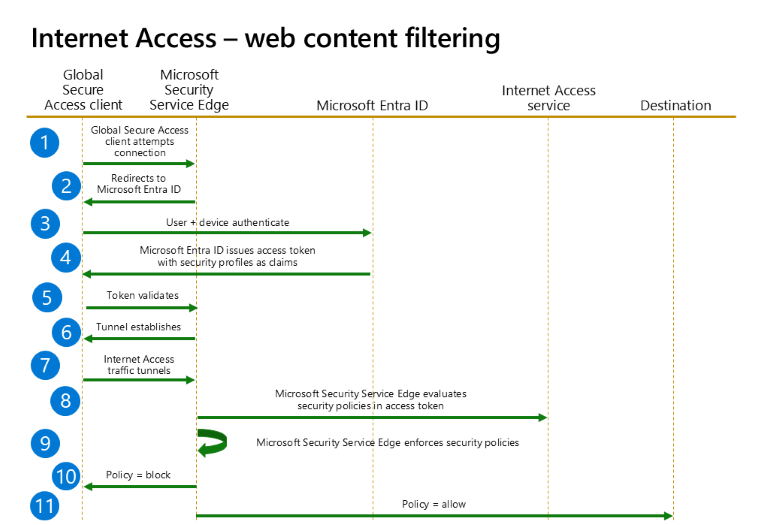

Diagram toku přístupu k internetu

Tento příklad ukazuje tok provozu Microsoft Entra Přístup k Internetu při použití zásad filtrování webového obsahu.

Následující diagram toku znázorňuje zásady filtrování webového obsahu, které blokují nebo umožňují přístup k internetovým prostředkům.

| Krok | Description |

|---|---|

| 1 | Klient globálního zabezpečeného přístupu se pokusí připojit k řešení Microsoft Security Service Edge. |

| 2 | Klient přesměruje na Microsoft Entra ID pro ověřování a autorizaci. |

| 3 | Uživatel a zařízení se ověřují. Ověřování proběhne bezproblémově, když má uživatel platný primární obnovovací token (PRT). |

| 4 | Po ověření uživatele a zařízení se podmíněný přístup shoduje s pravidly podmíněného přístupu k internetu a přidá do tokenu příslušné profily zabezpečení. Vynucuje platné zásady autorizace. |

| 5 | Microsoft Entra ID představuje token do Microsoft Security Service Edge pro ověření. |

| 6 | Tunel se vytvoří mezi klientem globálního zabezpečeného přístupu a Microsoft Security Service Edge. |

| 7 | Provoz se začne získávat a tunely procházejí tunelem Internet Accessu. |

| 8 | Microsoft Security Service Edge vyhodnocuje zásady zabezpečení v přístupovém tokenu v pořadí priority. Jakmile se shoduje s pravidlem filtrování webového obsahu, zastaví se vyhodnocení zásad filtrování webového obsahu. |

| 9 | Microsoft Security Service Edge vynucuje zásady zabezpečení. |

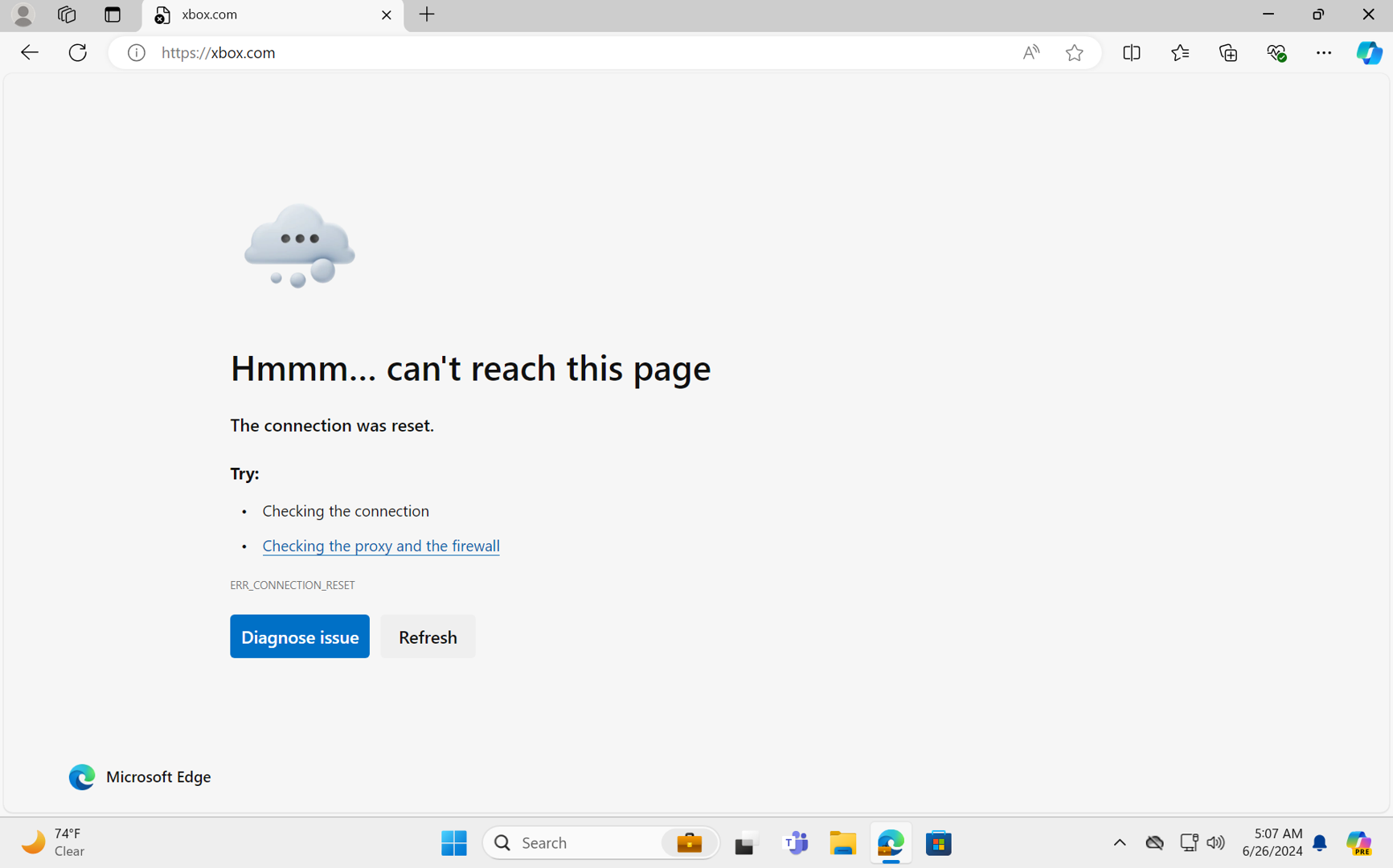

| 10 | Zásada = blokování způsobí chybu pro provoz HTTP nebo výjimku resetování připojení pro provoz HTTPS. |

| 11 | Policy = allow results in traffic forwarding to the destination. |

Poznámka:

Použití nového profilu zabezpečení může trvat až 60 až 90 minut kvůli vynucení profilu zabezpečení s přístupovými tokeny. Uživatel musí obdržet nový přístupový token s novým ID profilu zabezpečení jako deklarací identity, než se projeví. Změny stávajících profilů zabezpečení se začnou vynucovat mnohem rychleji.

Přiřazení uživatelů a skupin

Profil aplikace Internet Access můžete nastavit na konkrétní uživatele a skupiny. Další informace o přiřazení uživatelů a skupin najdete v tématu Přiřazení a správa uživatelů a skupin pomocí profilů přesměrování provozu.

Ověření vynucení zásad koncového uživatele

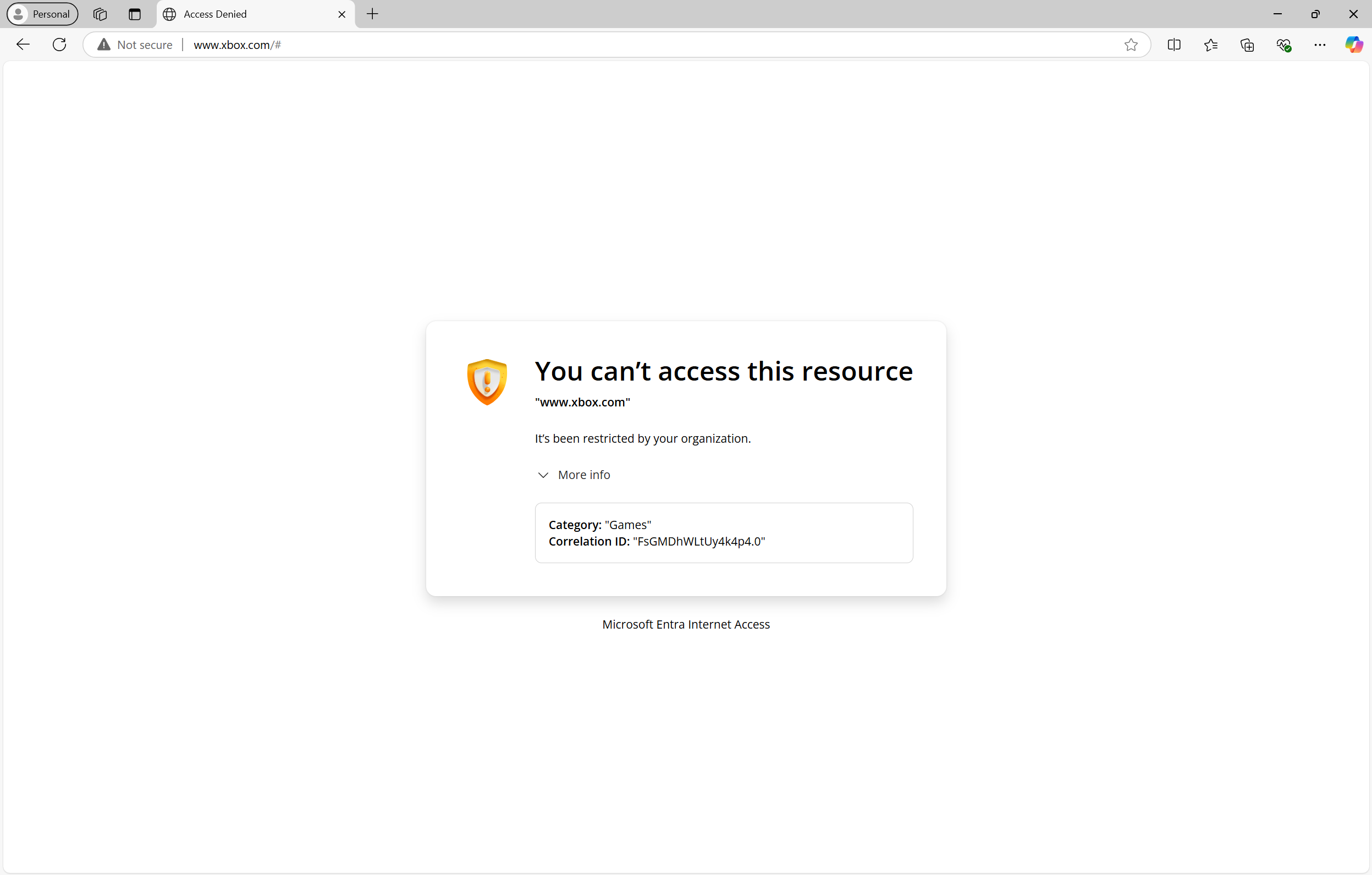

Když provoz dosáhne Edge zabezpečené služby Microsoftu, Microsoft Entra Přístup k Internetu provádí bezpečnostní prvky dvěma způsoby. Pro nešifrovaný provoz HTTP používá adresu URL (Uniform Resource Locator). Pro provoz HTTPS šifrovaný pomocí protokolu TLS (Transport Layer Security) používá indikaci názvu serveru (SNI).

Použijte zařízení s Windows s nainstalovaným klientem globálního zabezpečeného přístupu. Přihlaste se jako uživatel, který má přiřazený profil získání internetového provozu. Otestujte, že navigace na weby je povolená nebo omezená podle očekávání.

Pravým tlačítkem myši klikněte na ikonu klienta globálního zabezpečeného přístupu v hlavním panelu správce úloh a otevřete >. Ujistěte se, že jsou k dispozici pravidla získání přístupu k internetu. Zkontrolujte také, jestli se při procházení získává název hostitele a toky pro uživatele, kteří používají internetový provoz.

Přejděte na povolené a blokované weby a zkontrolujte, jestli se chovají správně. Přejděte k protokolům přenosů monitorování>globálního zabezpečeného přístupu>a ověřte, že je provoz blokovaný nebo povolený odpovídajícím způsobem.

Aktuální prostředí blokování pro všechny prohlížeče zahrnuje chybu prohlížeče ve formátu prostého textu pro provoz HTTP a chybu prohlížeče Resetování připojení pro provoz HTTPS.

Poznámka:

Změny konfigurace v prostředí globálního zabezpečeného přístupu související s filtrováním webového obsahu se obvykle projeví za méně než 5 minut. Změny konfigurace v podmíněném přístupu související s filtrováním webového obsahu se projeví přibližně za hodinu.