Univerzální podmíněný přístup prostřednictvím globálního zabezpečeného přístupu

Kromě odesílání provozu do globálního zabezpečeného přístupu můžou správci k zabezpečení profilů přenosů používat zásady podmíněného přístupu. Můžou podle potřeby kombinovat ovládací prvky, jako je vyžadování vícefaktorového ověřování, vyžadování vyhovujícího zařízení nebo definování přijatelného rizika přihlašování. Použití těchto ovládacích prvků u síťového provozu nejen u cloudových aplikací umožňuje volání univerzálního podmíněného přístupu.

Podmíněný přístup k profilům provozu poskytuje správcům obrovskou kontrolu nad stavem zabezpečení. Správci mohou vynutit zásady nulová důvěra (Zero Trust) pomocí zásad pro správu přístupu k síti. Použití profilů provozu umožňuje konzistentní použití zásad. Například aplikace, které nepodporují moderní ověřování, se teď dají chránit za profilem provozu.

Tato funkce umožňuje správcům konzistentně vynucovat zásady podmíněného přístupu na základě profilů přenosů, nejen aplikací nebo akcí. Správci můžou cílit na konkrétní profily provozu – profil provozu Microsoftu, privátní prostředky a přístup k internetu pomocí těchto zásad. Uživatelé mají přístup k těmto nakonfigurovaným koncovým bodům nebo profilům provozu jenom v případech, kdy vyhovují nakonfigurovaným zásadám podmíněného přístupu.

Požadavky

- Správci, kteří pracují s funkcemi globálního zabezpečeného přístupu , musí mít v závislosti na úlohách, které provádějí, jedno nebo více následujících přiřazení rolí.

- Role globálního správce zabezpečeného přístupu pro správu funkcí globálního zabezpečeného přístupu.

- Správce podmíněného přístupu pro vytváření a interakci se zásadami podmíněného přístupu.

- Produkt vyžaduje licencování. Podrobnosti najdete v části Licencování globálního zabezpečeného přístupu. V případě potřeby si můžete koupit licence nebo získat zkušební licence.

Známá omezení autorizace tunelu

Profily předávání přístupu microsoftu i internetu používají zásady podmíněného přístupu Microsoft Entra ID k autorizaci přístupu k jejich tunelům v globálním klientovi zabezpečeného přístupu. To znamená, že v podmíněném přístupu můžete udělit nebo blokovat přístup k provozu Microsoftu a profilům předávání přístupu k internetu. V některýchpřípadechchm tunelu se v některých případech neudělí cesta obnovení, která znovu získá přístup k prostředkům, vyžaduje přístup k cílům v profilu předávání přístupu k internetu nebo v profilu předávání přístupu k internetu a zamykání uživatele z přístupu k ničemu na svém počítači.

Jedním z příkladů je, že zablokujete přístup k cílovému prostředku internetového přístupu na zařízeních, která nedodržují předpisy, ponecháte Microsoft Entra Přístup k Internetu uživatelům, kteří nemůžou přenést svá zařízení zpět do souladu s předpisy. Způsob, jak tento problém zmírnit, je obejít koncové body sítě pro Microsoft Intune a všechny další cíle, ke kterým se přistupuje ve skriptech zjišťování vlastních dodržování předpisů pro Microsoft Intune. Tuto operaci můžete provést jako součást vlastního obejití v profilu předávání přístupu k internetu.

Další známá omezení

- Průběžné vyhodnocování přístupu se v současné době nepodporuje pro univerzální podmíněný přístup pro provoz Microsoftu.

- Použití zásad podmíněného přístupu na provoz privátního přístupu se v současné době nepodporuje. K modelování tohoto chování můžete použít zásady podmíněného přístupu na úrovni aplikace pro aplikace Rychlý přístup a globální zabezpečené přístupové aplikace. Další informace najdete v tématu Použití podmíněného přístupu pro aplikace privátního přístupu.

- K provozu Microsoftu je možné přistupovat prostřednictvím vzdáleného síťového připojení bez globálního klienta zabezpečeného přístupu; zásady podmíněného přístupu se však nevynucuje. Jinými slovy, zásady podmíněného přístupu pro globální zabezpečený provoz Microsoftu se vynucují jenom v případě, že má uživatel globálního klienta zabezpečeného přístupu.

Zásady podmíněného přístupu

Pomocí podmíněného přístupu můžete povolit řízení přístupu a zásady zabezpečení pro síťový provoz získaný Microsoft Entra Přístup k Internetu a Microsoft Entra Soukromý přístup.

- Vytvořte zásadu, která cílí na veškerý provoz Microsoftu.

- Použijte zásady podmíněného přístupu pro aplikace privátního přístupu, jako je rychlý přístup.

- Povolte v podmíněném přístupu signál globální zabezpečený přístup, aby se zdrojová IP adresa zobrazovala v příslušných protokolech a sestavách.

Přístup k internetu – Univerzální podmíněný přístup

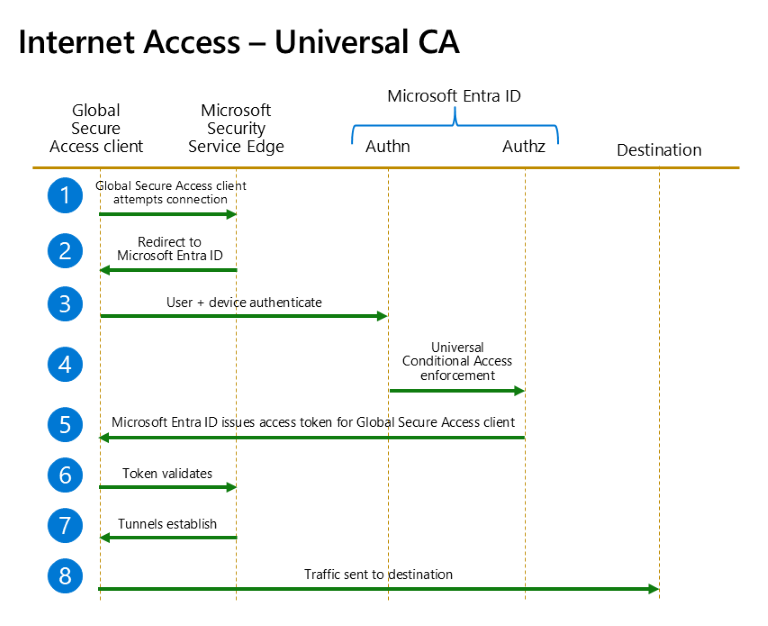

Následující příklad ukazuje, jak Microsoft Entra Přístup k Internetu funguje při použití zásad univerzálního podmíněného přístupu pro síťový provoz.

Poznámka:

Řešení Microsoft Security Service Edge se skládá ze tří tunelů: provoz Microsoftu, Přístup k internetu a Privátní přístup. Univerzální podmíněný přístup se vztahuje na tunely internetového přístupu a provozu Microsoftu. Tunel privátního přístupu není podporován. Podnikové aplikace privátního přístupu musíte cílit jednotlivě.

Následující vývojový diagram znázorňuje univerzální podmíněný přístup určený pro internetové prostředky a aplikace Microsoftu s globálním zabezpečeným přístupem.

| Krok | Description |

|---|---|

| 1 | Klient globálního zabezpečeného přístupu se pokusí připojit k řešení Microsoft Security Service Edge. |

| 2 | Klient přesměruje na Microsoft Entra ID pro ověřování a autorizaci. |

| 3 | Uživatel a zařízení se ověřují. Ověřování proběhne bezproblémově, když má uživatel platný primární obnovovací token. |

| 4 | Po ověření uživatele a zařízení dojde k vynucení zásad univerzálního podmíněného přístupu. Zásady univerzálního podmíněného přístupu cílí na zavedené tunely Microsoftu a internetu mezi globálním klientem zabezpečeného přístupu a Microsoft Security Service Edge. |

| 5 | Id Microsoft Entra vydává přístupový token pro klienta globálního zabezpečeného přístupu. |

| 6 | Klient globálního zabezpečeného přístupu představuje přístupový token pro Microsoft Security Service Edge. Token se ověří. |

| 7 | Tunely se vytvářejí mezi klientem globálního zabezpečeného přístupu a Microsoft Security Service Edge. |

| 8 | Provoz se začne získávat a tunelovat do cíle prostřednictvím tunelů Microsoft a Internet Access. |

Poznámka:

Zaměřte se na aplikace Microsoftu s globálním zabezpečeným přístupem, abyste ochránili připojení mezi Microsoft Security Service Edge a globálním klientem zabezpečeného přístupu. Pokud chcete zajistit, aby uživatelé nemohli obejít službu Microsoft Security Service Edge, vytvořte zásadu podmíněného přístupu, která vyžaduje vyhovující síť pro vaše aplikace Microsoft 365 Enterprise.

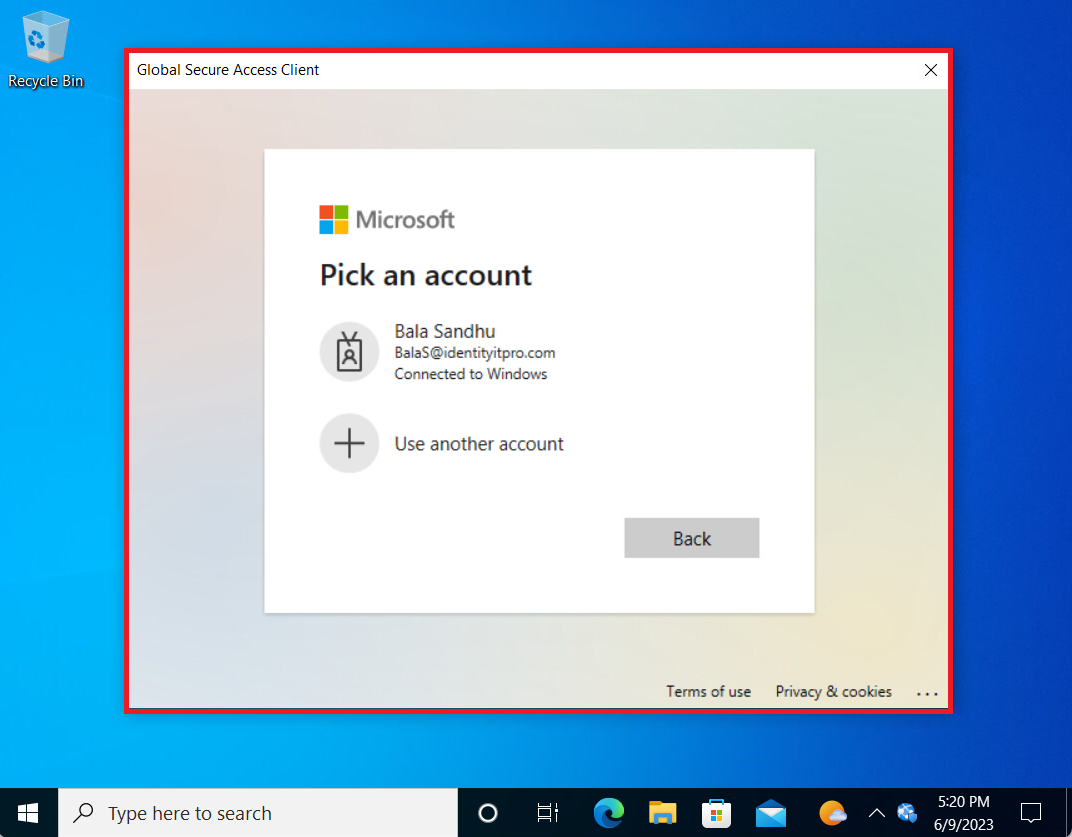

Uživatelské prostředí

Když se uživatelé přihlásí k počítači s nainstalovaným, nakonfigurovaným a spuštěným globálním klientem zabezpečeného přístupu, zobrazí se výzva k přihlášení. Když se uživatelé pokusí získat přístup k prostředku chráněnému zásadou. Podobně jako v předchozím příkladu se zásada vynucuje a zobrazí se výzva k přihlášení, pokud ještě nejsou. Když se podíváte na ikonu hlavního panelu systému pro klienta globálního zabezpečeného přístupu, uvidíte červený kruh, který označuje, že je odhláškaná nebo neběží.

Když se uživatel přihlásí ke klientovi globálního zabezpečeného přístupu, zobrazí se zelený kruh, ke kterému jste přihlášení, a klient je spuštěný.