Přidání OpenID Connect jako externího zprostředkovatele identity (Preview)

platí pro:  nájemníci pracovních sil.

nájemníci pracovních sil.  externí nájemníci (další informace).

externí nájemníci (další informace).

Nastavením federace s vlastním nakonfigurovaným zprostředkovatelem identity OpenID Connect (OIDC) můžete uživatelům umožnit registraci a přihlášení k aplikacím pomocí stávajících účtů od federovaného externího poskytovatele. Tato federace OIDC umožňuje ověřování s různými poskytovateli, kteří dodržují protokol OpenID Connect.

Když do možností přihlašování toku uživatele přidáte zprostředkovatele identity OIDC, můžou se uživatelé zaregistrovat a přihlásit k registrovaným aplikacím definovaným v toku uživatele. Můžou to udělat pomocí svých přihlašovacích údajů od zprostředkovatele identity OIDC. (Další informace o metodách ověřování a zprostředkovatelech identit pro zákazníky.)

Požadavky

Nastavte svého zprostředkovatele identity OpenID Connect

Abyste mohli federovat uživatele k vašemu zprostředkovateli identity, musíte nejprve připravit svého zprostředkovatele identity, aby přijímal požadavky federace z tenanta Microsoft Entra ID. K tomu je potřeba vyplnit identifikátory URI přesměrování a zaregistrovat se ke svému poskytovateli identity, aby vás rozpoznal.

Před přechodem na další krok naplňte identifikátory URI přesměrování následujícím způsobem:

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

Povolte přihlašování a registraci pomocí zprostředkovatele identity

Pokud chcete uživatelům s účtem ve zprostředkovateli identity povolit přihlášení a registraci, musíte ve zprostředkovateli identity zaregistrovat ID Microsoft Entra jako aplikaci. Tento krok umožňuje vašemu zprostředkovateli identity rozpoznat a vydávat tokeny pro vaše ID Microsoft Entra pro federaci. Zaregistrujte aplikaci s použitím vyplněných přesměrovacích URI. Uložte podrobnosti o konfiguraci poskytovatele identity pro nastavení federace ve tenantu Microsoft Entra External ID.

Nastavení federace

Pokud chcete nakonfigurovat federaci OpenID connect s vaším zprostředkovatelem identity v externím ID Microsoft Entra, musíte mít následující nastavení:

- dobře známý koncový bod

- URI vystavitele

- ID klienta

- metoda ověřování klienta

- tajný klíč klienta

- oboru

- typ odpovědi

-

Mapování nároků (volitelné)

- [The translation cannot be definitively improved without additional context indicating which specific meaning of "Sub" is intended in the original English text.]

- Jméno

- Křestní jméno

- Příjmení

- Email ověřen

- Telefonní číslo

- Telefonní číslo ověřeno

- Adresa ulice

- Lokalita

- Oblast

- PSČ

- Země

Konfigurace nového zprostředkovatele identity OpenID Connect v Centru pro správu

Po nakonfigurování zprostředkovatele identity v tomto kroku nakonfigurujete novou federaci OpenID Connect v Centru pro správu Microsoft Entra.

Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce externího zprostředkovatele identity.

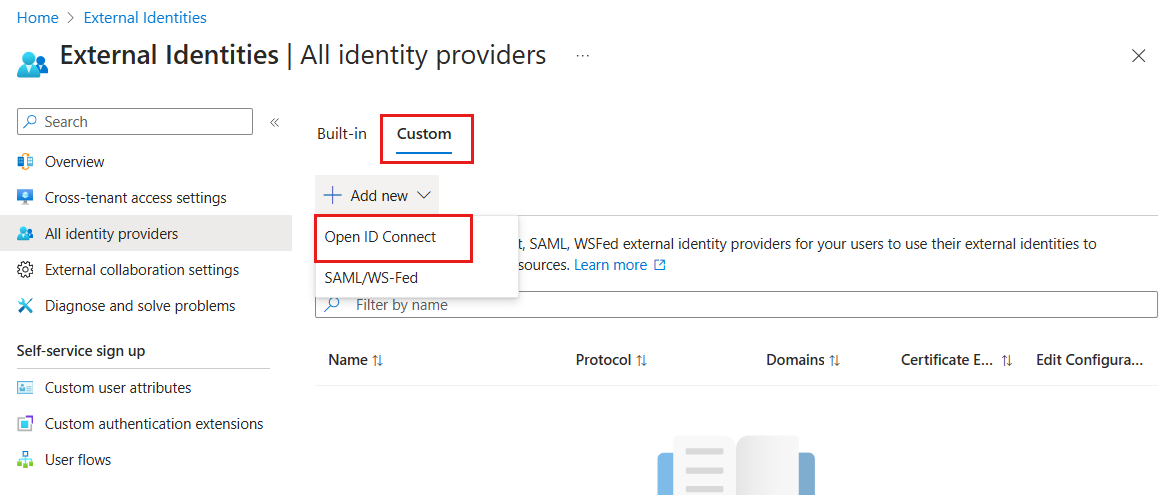

Přejděte na Identity>Externí identity>Všichni poskytovatelé identity.

Vyberte kartu Vlastní a pak vyberte Přidat nový Open ID Connect>.

Zadejte následující podrobnosti pro vašeho zprostředkovatele identity:

zobrazovaný název: Název vašeho zprostředkovatele identity, který se uživatelům zobrazí během procesů přihlašování a registrace. Například Přihlášení pomocí názvu poskytovatele identity nebo Registrace pomocí názvu poskytovatele identity.

dobře známý koncový bod (označovaný také jako identifikátor URI metadat) je identifikátor URI zjišťování OIDC, který získat informace o konfiguraci pro vašeho zprostředkovatele identity. Odpověď, která má být získána z dobře známého místa, je dokument JSON, který zahrnuje umístění koncových bodů OAuth 2.0. Dokument metadat by měl obsahovat minimálně následující vlastnosti:

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supportedajwks_uri. Další podrobnosti najdete v tématu Specifikace zjišťování OpenID Connect.URI vystavitele OpenID: Subjekt poskytovatele identity, který pro vaši aplikaci vydává přístupové tokeny. Pokud například použijete OpenID Connect k integraci s Azure AD B2C, můžete identifikátor URI vystavitele získat z adresy vaší discovery URI pomocí značky "vystavitel" a bude vypadat takto:

https://login.b2clogin.com/{tenant}/v2.0/. Identifikátor URI vystavitele je adresa URL citlivá na malá a velká písmena, která používá schéma https a obsahuje schéma, hostitele a volitelně také číslo portu a komponenty cesty, avšak nezahrnuje žádné komponenty dotazu ani fragmenty.

Poznámka

Konfigurace jiných tenantů Microsoft Entra jako externího zprostředkovatele identity se v současné době nepodporuje. V důsledku toho není doména

microsoftonline.compřijata v adrese URI vydavatele.- ID klienta a tajný klíč klienta jsou identifikátory, které váš zprostředkovatel identity používá k identifikaci registrované aplikace. Pokud je vybráno ověřování client_secret, je potřeba poskytnout tajný klíč klienta. Pokud je vybraná private_key_jwt, je potřeba privátní klíč poskytnout v metadatech zprostředkovatele OpenID (dobře známý koncový bod), které lze načíst prostřednictvím jwks_uri vlastnosti.

-

Ověřování klienta je druh metody, která se má použít k ověření u zprostředkovatele identity prostřednictvím koncového bodu tokenu. Metody ověřování

client_secret_post,client_secret_jwtaprivate_key_jwtjsou podporovány.

Poznámka

Z důvodu možných problémů se zabezpečením se nepodporuje client_secret_basic metoda ověřování klientů.

-

Obor definuje informace a oprávnění, která chcete shromáždit od zprostředkovatele identity, například

openid profile. Požadavky OpenID Connect musí obsahovat hodnotuopenidv rámci rozsahu, aby bylo možné získat ID token od zprostředkovatele identity. Ostatní rozsahy lze připojit, přičemž jsou odděleny mezerami. Informace o dalších oborech, jako jsouprofile,emailatd. najdete v dokumentaci OpenID Connect. -

Typ odpovědi popisuje, jaký druh informací se vrací při počátečním volání

authorization_endpointvašeho poskytovatele identity. V současné době se podporuje pouze typ odpovědicode.id_tokenatokense v tuto chvíli nepodporují.

Můžete vybrat Další: Mapování deklarací identity, abyste nakonfigurovali mapování deklarací identity , nebo Zkontrolujte a vytvořte, abyste přidali zprostředkovatele identity.

Poznámka

Microsoft doporučuje, abyste nepoužívat implicitní tok udělení nebo tok ROPC. Proto konfigurace OpenID Connect pro externího poskytovatele identity nepodporuje tyto toky. Doporučený způsob podpory SPA je tok autorizačního kódu OAuth 2.0 (s PKCE), což podporuje konfigurace federace OIDC.

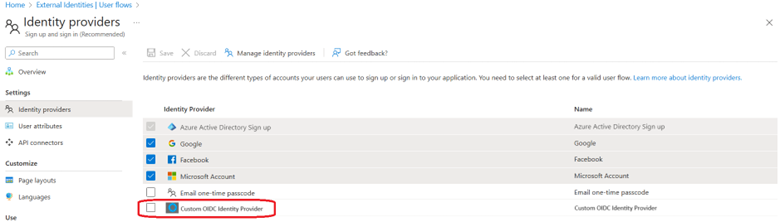

Přidání zprostředkovatele identity OIDC do uživatelského toku

V tuto chvíli je zprostředkovatel identity OIDC nastavený ve vašem ID Microsoft Entra, ale zatím není k dispozici na žádné přihlašovací stránce. Přidání zprostředkovatele identity OIDC do toku uživatele:

V externím tenantovi přejděte na Identity>externí identity>toky uživatelů.

Vyberte tok uživatele, do kterého chcete přidat zprostředkovatele identity OIDC.

V části Nastavení vyberte zprostředkovatelů identity.

V části Další zprostředkovatelé identityvyberte ZPROSTŘEDKOVATEL identity OIDC.

Vyberte Uložit.