Sestavení odolnosti pomocí správy přihlašovacích údajů

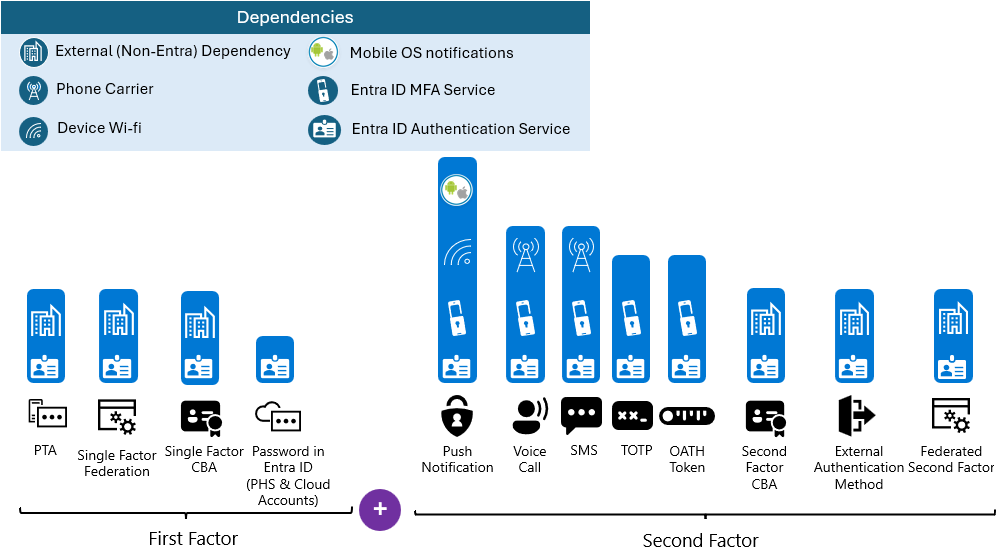

Když se v požadavku na token zobrazí přihlašovací údaje microsoftu Entra ID, může existovat více závislostí, které musí být k dispozici pro ověření. První faktor ověřování spoléhá na ověřování Microsoft Entra a v některých případech na externí závislosti (mimo ID Entra), jako je místní infrastruktura. Další informace o architekturách hybridního ověřování najdete v tématu Sestavení odolnosti v hybridní infrastruktuře.

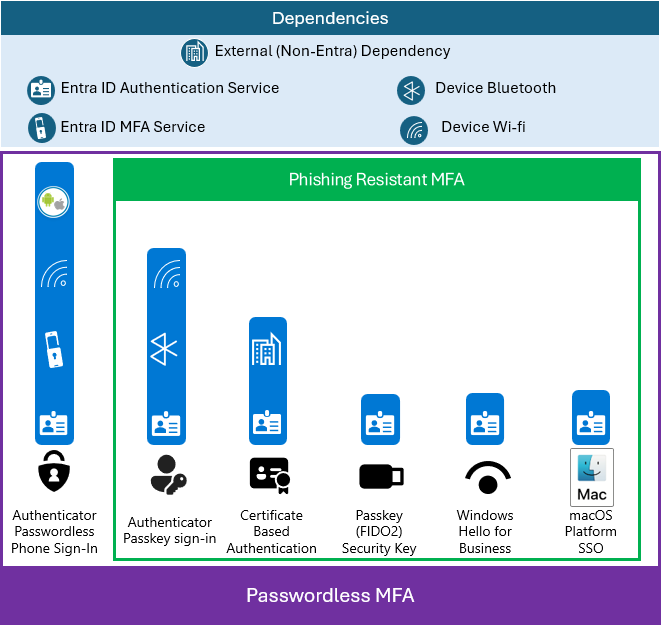

Nejbezpečnější a odolnou strategií přihlašovacích údajů je používat ověřování bez hesla. klíče zabezpečení Windows Hello pro firmy a klíč (FIDO 2.0) mají méně závislostí než jiné metody MFA. Pro uživatele macOS můžou zákazníci povolit přihlašovací údaje platformy pro macOS. Když tyto metody implementujete, můžou uživatelé provádět silné ověřování multi-Factor authentication (MFA) odolné vůči heslem a útokům phishing.

Tip

Podrobné informace o nasazení těchto metod ověřování najdete v tématu Ověřování odolné proti útokům phishing v Microsoft Entra ID.

Pokud implementujete druhý faktor, závislosti druhého faktoru se přidají do závislostí prvního faktoru. Pokud je váš první faktor například prostřednictvím předávacího ověřování (PTA) a druhým faktorem je SMS, jsou vaše závislosti následující.

- Ověřovací služby Microsoft Entra

- Vícefaktorová ověřovací služba Microsoft Entra

- Místní infrastruktura

- Telefonní operátor

- Zařízení uživatele (není na obrázku)

Vaše strategie přihlašovacích údajů by měla zvážit závislosti jednotlivých typů ověřování a metod zřizování, které se vyhýbají jedinému bodu selhání.

Vzhledem k tomu, že metody ověřování mají různé závislosti, je vhodné uživatelům umožnit registraci co nejvíce možností druhého faktoru. Pokud je to možné, nezapomeňte zahrnout i druhé faktory s různými závislostmi. Například hlasové hovory a SMS jako druhé faktory sdílejí stejné závislosti, takže jejich použití jako jediné možnosti nezmírňuje riziko.

Pro druhé faktory má aplikace Microsoft Authenticator nebo jiné ověřovací aplikace využívající jednorázové heslo (TOTP) nebo hardwarové tokeny OAuth nejmenší závislosti a jsou proto odolnější.

Další podrobnosti o externích závislostech (mimo entra)

| Metoda ověřování | Externí závislost (mimo entra) | Další informace |

|---|---|---|

| Ověřování na základě certifikátů (CBA) | Ve většině případů (v závislosti na konfiguraci) bude CBA vyžadovat kontrolu odvolání. Tím se přidá externí závislost na distribučním bodě seznamu CRL (CDP). | Principy procesu odvolání certifikátu |

| Předávací ověřování (PTA) | PTA používá místní agenty ke zpracování ověřování heslem. | Jak funguje předávací ověřování Microsoft Entra? |

| Federace | Federační servery musí být online a k dispozici ke zpracování pokusu o ověření. | Vysoká dostupnost nasazení AD FS napříč geografickými oblastmi v Azure s využitím služby Azure Traffic Manager |

| Metody externího ověřování (EAM) | EAM poskytuje zákazníkům cestu k používání externích poskytovatelů MFA. | Správa metody externího ověřování v Microsoft Entra ID (Preview) |

Jak více přihlašovacích údajů pomáhá odolnost?

Zřizování více typů přihlašovacích údajů poskytuje uživatelům možnosti, které odpovídají jejich preferencím a omezením prostředí. V důsledku toho bude interaktivní ověřování, ve kterém se uživatelům zobrazí výzva k vícefaktorovém ověřování, odolnější vůči nedostupným konkrétním závislostem v době požadavku. Můžete optimalizovat výzvy k opětovnému ověření pro vícefaktorové ověřování.

Kromě odolnosti jednotlivých uživatelů, které jsou popsané výše, by podniky měly plánovat neaktuální přerušení, jako jsou provozní chyby, které představují chybnou konfiguraci, přírodní havárii nebo výpadky prostředků na úrovni podniku pro místní federační službu (zejména při použití pro vícefaktorové ověřování).

Návody implementovat odolné přihlašovací údaje?

- Nasazení přihlašovacích údajů bez hesla Upřednostňujte metody odolné proti útokům phishing, jako jsou Windows Hello pro firmy, klíče (přihlášení pomocí ověřovacího klíče i klíče zabezpečení FIDO2) a ověřování založené na certifikátech (CBA), aby se zvýšilo zabezpečení a zároveň se snížila závislost.

- Nasaďte aplikaci Microsoft Authenticator jako druhý faktor.

- Migrujte z federace na cloudové ověřování a odeberte závislost na zprostředkovateli federovaných identit.

- Zapněte synchronizaci hodnot hash hesel pro hybridní účty synchronizované ze služby Windows Server Active Directory. Tuto možnost je možné povolit společně s federačními službami, jako je Active Directory Federation Services (AD FS) (AD FS), a v případě selhání federační služby poskytuje náhradní řešení.

- Analýza použití vícefaktorových metod ověřování za účelem zlepšení uživatelského prostředí

- Implementace strategie odolného řízení přístupu

Další kroky

Prostředky odolnosti pro správce a architekty

- Sestavení odolnosti se stavy zařízení

- Zajištění odolnosti pomocí průběžného vyhodnocování přístupu (CAE)

- Sestavení odolnosti při ověřování externích uživatelů

- Sestavení odolnosti v hybridním ověřování

- Zajištění odolnosti v přístupu k aplikacím pomocí proxy aplikací