Scénáře správy víceklientských uživatelů

Tento článek je druhým v řadě článků, které poskytují pokyny pro konfiguraci a poskytování správy životního cyklu uživatelů v prostředích Microsoft Entra s více tenanty. Následující články v řadě obsahují další informace, jak je popsáno.

- Úvod ke správě víceklientských uživatelů je první v řadě článků, které poskytují pokyny pro konfiguraci a poskytování správy životního cyklu uživatelů v prostředích Microsoft Entra s více tenanty.

- Běžné aspekty správy víceklientských uživatelů poskytují pokyny k těmto aspektům: synchronizace mezi tenanty, objekt adresáře, podmíněný přístup Microsoft Entra, další řízení přístupu a Office 365.

- Běžná řešení pro správu víceklientských uživatelů, když pro váš scénář nefunguje jedna tenantská architektura, tento článek obsahuje pokyny k těmto výzvám: automatická správa životního cyklu uživatelů a přidělování prostředků napříč tenanty a sdílení místních aplikací mezi tenanty.

Pokyny vám pomůžou dosáhnout konzistentního stavu správy životního cyklu uživatelů. Správa životního cyklu zahrnuje zřizování, správu a rušení zřizování uživatelů napříč tenanty pomocí dostupných nástrojů Azure, které zahrnují spolupráci Microsoft Entra B2B (B2B) a synchronizaci mezi tenanty.

Tento článek popisuje tři scénáře, pro které můžete používat funkce pro správu víceklientských uživatelů.

- Koncový uživatel iniciovaný uživatelem

- Scénář

- Automatizováno

Scénář iniciovaný koncovým uživatelem

Ve scénářích iniciovaných koncovým uživatelem delegují správci tenanta prostředků určité schopnosti uživatelům v tenantovi. Správci umožňují koncovým uživatelům zvát externí uživatele do tenanta, aplikace nebo prostředku. Uživatele můžete pozvat z domovského tenanta nebo se můžou zaregistrovat jednotlivě.

Například globální firma profesionálních služeb spolupracuje se subdodavateli na projektech. Subdodavatelé (externí uživatelé) vyžadují přístup k aplikacím a dokumentům firmy. Správci firmy můžou svým koncovým uživatelům delegovat možnost pozvat subdodavatele nebo nakonfigurovat samoobslužný přístup k prostředkům subdodavatele.

Zřizování účtů

Tady jsou nejčastěji používané způsoby, jak pozvat koncové uživatele k přístupu k prostředkům tenanta.

- Pozvánky založené na aplikacích. Aplikace Microsoftu (například Teams a SharePoint) můžou povolit pozvání externích uživatelů. Nakonfigurujte nastavení pozvánky B2B v Microsoft Entra B2B i v příslušných aplikacích.

- Moje aplikace. Uživatelé mohou pozvat a přiřazovat externí uživatele k aplikacím pomocí Aplikace MyApps. Uživatelský účet musí mít oprávnění schvalovatele samoobslužné registrace aplikace. Vlastníci skupin můžou do svých skupin pozvat externí uživatele.

- Správa nároků. Umožňuje správcům nebo vlastníkům prostředků vytvářet přístupové balíčky s prostředky, povolenými externími organizacemi, vypršením platnosti externích uživatelů a zásadami přístupu. Publikováním přístupových balíčků povolíte samoobslužnou registraci externích uživatelů pro přístup k prostředkům.

- Azure Portal. Koncoví uživatelé s rolí Pozvat hosta se můžou přihlásit k webu Azure Portal a pozvat externí uživatele z nabídky Uživatelé v Microsoft Entra ID.

- Programový kód (PowerShell, Graph API). Koncoví uživatelé s rolí Pozvat hosta můžou k pozvání externích uživatelů použít PowerShell nebo Graph API.

Uplatnění pozvánek

Když zřídíte účty pro přístup k prostředku, e-mailové pozvánky přejdou na e-mailovou adresu pozvaných uživatelů.

Když pozvaný uživatel obdrží pozvánku, může postupovat podle odkazu obsaženého v e-mailu na adresu URL uplatnění. Pozvaný uživatel tak může pozvánku schválit nebo odepřít a v případě potřeby vytvořit externí uživatelský účet.

Pozvaní uživatelé se také mohou pokusit získat přímý přístup k prostředku, který se označuje jako uplatnění za běhu (JIT), pokud platí některý z následujících scénářů.

- Pozvaný uživatel již má ID Microsoft Entra nebo účet Microsoft, nebo

- Správci povolili jednorázové heslo k e-mailu.

Během uplatnění JIT se můžou uplatnit následující aspekty.

- Pokud správci nepotlačili výzvy k vyjádření souhlasu, musí uživatel souhlas před přístupem k prostředku odsouhlasovat.

- Pozvánky externím uživatelům můžete povolit nebo zablokovat z konkrétních organizací pomocí seznamu povolených nebo blokovaných.

Další informace najdete v tématu Uplatnění pozvánky ke spolupráci Microsoft Entra B2B.

Povolení jednorázového ověřování hesla

Ve scénářích, ve kterých povolíte ad hoc B2B, povolte jednorázové ověřování hesla e-mailem. Tato funkce ověřuje externí uživatele, když je nemůžete ověřit jinými prostředky, například:

- Microsoft Entra ID.

- Účet Microsoft.

- Účet Gmail prostřednictvím federace Google.

- Účet z protokolu SAML (Security Assertion Markup Language)/WS-Fed IDP prostřednictvím přímé federace.

V případě ověřování jednorázovým přístupovým kódem není nutné vytvářet účet Microsoft. Když externí uživatel uplatní pozvánku nebo získá přístup ke sdílenému prostředku, obdrží dočasný kód na svoji e-mailovou adresu. Pak zadají kód, aby mohli pokračovat v přihlašování.

Správa obchodních vztahů

Ve scénáři iniciované koncovým uživatelem spravuje správce tenanta prostředků externí uživatelské účty v tenantovi prostředku (neaktualizováno na základě aktualizovaných hodnot v domovském tenantovi). K přijatým jediným viditelným atributům patří e-mailová adresa a zobrazované jméno.

Pro objekty externího uživatele můžete nakonfigurovat více atributů, abyste usnadnili různé scénáře (například scénáře nároků). Můžete zahrnout naplnění adresáře kontaktními údaji. Představte si například následující atributy.

- HiddenFromAddressListsEnabled [ShowInAddressList]

- Jméno [GivenName]

- Příjmení [SurName]

- Název

- Oddělení

- Telefonní číslo

Tyto atributy můžete nastavit tak, aby se externí uživatelé přidali do globálního seznamu adres (GAL) a do vyhledávání osob (například výběr osob SharePointu). Jiné scénáře můžou vyžadovat různé atributy (například nastavení oprávnění a oprávnění pro přístupové balíčky, dynamické členství ve skupinách a deklarace identity SAML).

Ve výchozím nastavení globální adresář skryje pozvané externí uživatele. Nastavte atributy externího uživatele tak, aby se zobrazovaly tak, aby byly zahrnuty do sjednoceného globálního adresáře. Část Microsoft Exchange Online v tématu Běžné aspekty správy víceklientských uživatelů popisuje, jak můžete zmenšit limity vytvořením externích uživatelů členů namísto externích uživatelů typu host.

Zrušení zřízení účtů

Koncové scénáře iniciované uživatelem decentralizované rozhodnutí o přístupu, které můžou způsobit výzvu při rozhodování o odebrání externího uživatele a jejich přidruženého přístupu. Kontrola oprávnění a kontroly přístupu umožňují kontrolovat a odebírat stávající externí uživatele a jejich přístup k prostředkům.

Když pozvete uživatele mimo správu nároků, musíte vytvořit samostatný proces pro kontrolu a správu jejich přístupu. Pokud například přímo pozvete externího uživatele prostřednictvím SharePointu v Microsoftu 365, nejedná se o proces správy nároků.

Skriptovaný scénář

Ve scénáři se skriptem nasadí správci tenanta prostředků skriptovaný proces vyžádání změn, který automatizuje zjišťování a zřizování externích uživatelů.

Například společnost získá konkurenta. Každá společnost má jednoho tenanta Microsoft Entra. Chtějí, aby následující scénáře jednoho dne fungovaly, aniž by uživatelé museli provádět žádné kroky pozvánky nebo uplatnění. Všichni uživatelé musí být schopni:

- Používejte jednotné přihlašování ke všem zřízeným prostředkům.

- Najděte si navzájem a prostředky v jednotném globálním adresáři.

- Určete přítomnost ostatních a zahajte chat.

- Přístup k aplikacím na základě dynamických skupin členství

V tomto scénáři je tenantem každé organizace domácí tenant pro své stávající zaměstnance a zároveň tenantem prostředků pro zaměstnance druhé organizace.

Zřizování účtů

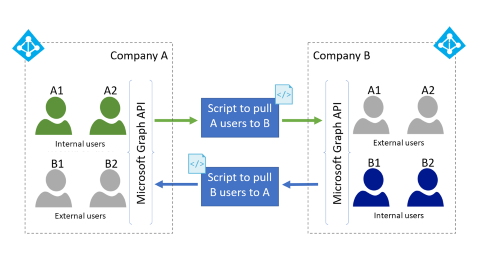

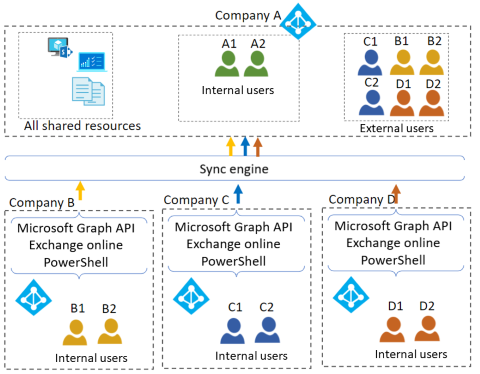

Pomocí Delta Query můžou správci tenanta nasadit skriptovaný proces vyžádání změn, který automatizuje zřizování zjišťování a identit pro podporu přístupu k prostředkům. Tento proces zkontroluje nového uživatele v domovském tenantovi. Pomocí rozhraní B2B Graph API zřizují nové uživatele jako externí uživatele v tenantovi prostředků, jak je znázorněno v následujícím diagramu víceklientské topologie.

- Správci tenantů předem zřetězují přihlašovací údaje a souhlasí, aby každý tenant mohl číst.

- Správci tenantů automatizují výčet a vyžádané uživatele s vymezeným oborem do tenanta prostředku.

- Pomocí rozhraní Microsoft Graph API s udělenými oprávněními můžete číst a zřizovat uživatele pomocí rozhraní API pro pozvání.

- Počáteční zřizování může číst zdrojové atributy a použít je u cílového objektu uživatele.

Správa obchodních vztahů

Organizace prostředků může rozšířit profilová data tak, aby podporovala scénáře sdílení aktualizací atributů metadat uživatele v tenantovi prostředků. Pokud je však nutná průběžná synchronizace, může být synchronizované řešení lepší volbou.

Zrušení zřízení účtů

Rozdílový dotaz může signalizovat, když je potřeba zrušit zřízení externího uživatele. Správa nároků a kontroly přístupu můžou poskytovat způsob, jak kontrolovat a odebírat stávající externí uživatele a jejich přístup k prostředkům.

Pokud pozvete uživatele mimo správu nároků, vytvořte samostatný proces pro kontrolu a správu přístupu externího uživatele. Pokud například pozvete externího uživatele přímo přes SharePoint v Microsoftu 365, nejedná se o proces správy nároků.

Automatizovaný scénář

Synchronizované sdílení mezi tenanty je nejsložitější ze vzorů popsaných v tomto článku. Tento model umožňuje automatizovanější správu a zrušení zřízení než možnosti iniciované koncovým uživatelem nebo skriptované.

V automatizovaných scénářích správci tenanta prostředků používají systém zřizování identit k automatizaci procesů zřizování a rušení zřizování. Ve scénářích v instanci komerčního cloudu Microsoftu máme synchronizaci mezi tenanty. Ve scénářích, které zahrnují instance suverénního cloudu Microsoftu, potřebujete další přístupy, protože synchronizace mezi tenanty zatím nepodporuje mezi cloudy.

Například v rámci instance komerčního cloudu Microsoftu má nadnárodní/regionální konglomerace několik poboček s následujícími požadavky.

- Každý má vlastního tenanta Microsoft Entra a musí spolupracovat.

- Kromě synchronizace nových uživatelů mezi tenanty automaticky synchronizujte aktualizace atributů a automatizujte zrušení zřízení.

- Pokud už zaměstnanec není v pobočce, odeberte jeho účet ze všech ostatních tenantů během další synchronizace.

V rozšířeném cloudovém scénáři má dodavatel defense Industrial Base (DIB) pobočku založenou na obraně a komerčním prostředí. Ty mají konkurenční požadavky na regulaci:

- Firma v oblasti obrany USA se nachází v tenantovi suverénního cloudu USA, jako je Microsoft 365 US Government GCC High a Azure Government.

- Komerční firma se nachází v samostatném tenantovi Microsoft Entra v komerčním prostředí, jako je prostředí Microsoft Entra běžící v globálním cloudu Azure.

Aby fungovala jako jedna společnost nasazená v architektuře napříč cloudy, synchronizují se všichni uživatelé s oběma tenanty. Tento přístup umožňuje jednotnou dostupnost globálního adresáře v obou tenantech a může zajistit, aby se uživatelé automaticky synchronizovali s oběma tenanty, včetně nároků a omezení pro aplikace a obsah. Mezi příklady požadavků patří:

- Zaměstnanci USA mohou mít všudypřítomný přístup k oběma tenantům.

- Zaměstnanci mimo USA se zobrazují v jednotném globálním adresáři obou tenantů, ale nemají přístup k chráněnému obsahu v tenantovi GCC High.

Tento scénář vyžaduje automatickou synchronizaci a správu identit pro konfiguraci uživatelů v obou tenantech a současně je přidružuje ke správným nárokům a zásadám ochrany dat.

B2B mezi cloudy vyžaduje, abyste pro každou organizaci, se kterou chcete spolupracovat ve vzdálené instanci cloudu, nakonfigurovali nastavení přístupu mezi tenanty.

Zřizování účtů

Tato část popisuje tři techniky automatizace zřizování účtů v automatizovaném scénáři.

Technika 1: Použití integrované funkce synchronizace mezi tenanty v Microsoft Entra ID

Tento přístup funguje jenom v případě, že všichni tenanti, které potřebujete synchronizovat, jsou ve stejné cloudové instanci (například komerční s komerční).

Technika 2: Zřízení účtů pomocí Microsoft Identity Manageru

Jako synchronizační modul použijte externí řešení správy identit a přístupu (IAM), jako je Microsoft Identity Manager (MIM ).

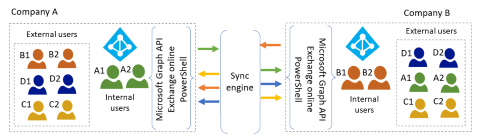

Toto pokročilé nasazení používá MIM jako synchronizační modul. MIM volá rozhraní Microsoft Graph API a Exchange Online PowerShell. Alternativní implementace můžou zahrnovat nabídku spravované služby ACTIVE Directory Synchronization Service (ADSS) hostované v cloudu od řešení Microsoft Industry Solutions. Existují nabídky jiné společnosti než Microsoft, které můžete vytvořit od nuly s jinými nabídkami IAM (například SailPoint, Omada a OKTA).

Provedete synchronizaci identity (uživatelů, kontaktů a skupin) z jednoho tenanta do jiného, jak je znázorněno v následujícím diagramu.

Aspekty, které jsou mimo rozsah tohoto článku, zahrnují integraci místních aplikací.

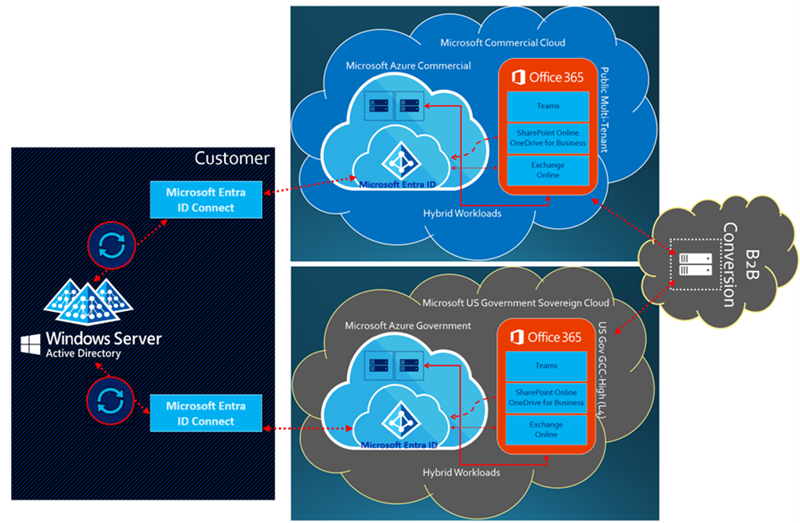

Technika 3: Zřízení účtů pomocí microsoft Entra Connect

Tato technika platí jenom pro složité organizace, které spravují veškerou identitu v tradičních službách Doména služby Active Directory Services (AD DS) založeném na Windows Serveru. Přístup používá Microsoft Entra Connect jako synchronizační modul, jak je znázorněno v následujícím diagramu.

Na rozdíl od techniky MIM pocházejí všechny zdroje identit (uživatelé, kontakty a skupiny) z tradičních služeb Doména služby Active Directory Services (AD DS) se systémem Windows Server. Adresář služby AD DS je obvykle místní nasazení pro složitou organizaci, která spravuje identitu pro více tenantů. Pro tuto techniku není v oboru pouze cloudová identita. Všechny identity musí být ve službě AD DS, aby je zahrnuly do oboru synchronizace.

Tento postup koncepčně synchronizuje uživatele s domácím tenantem jako interního člena (výchozí chování). Alternativně může synchronizovat uživatele s tenantem prostředků jako externí uživatel (přizpůsobené chování).

Microsoft podporuje tuto techniku uživatelů se dvěma synchronizacemi s pečlivými aspekty toho, k jakým změnám dochází v konfiguraci Microsoft Entra Connect. Pokud například provedete změny konfigurace nastavení řízené průvodcem, budete muset zdokumentovat změny, pokud je nutné konfiguraci znovu sestavit během incidentu podpory.

Microsoft Entra Connect nemůže synchronizovat externího uživatele. Pokud chcete uživatele převést z interních na externí účty, musíte ho rozšířit o externí proces (například skript PowerShellu).

Mezi výhody této techniky patří synchronizace identity pomocí služby Microsoft Entra Connect s atributy uloženými ve službě AD DS. Synchronizace může zahrnovat atributy adresáře, atributy správce, členství ve skupinách a další atributy hybridní identity do všech tenantů v rámci oboru. Zruší zřízení identity v souladu se službou AD DS. Nevyžaduje složitější řešení IAM ke správě cloudové identity pro tuto konkrétní úlohu.

Existuje vztah 1:1 služby Microsoft Entra Connect na tenanta. Každý tenant má vlastní konfiguraci služby Microsoft Entra Connect, kterou můžete jednotlivě změnit na synchronizaci členských nebo externích uživatelských účtů.

Výběr správné topologie

Většina zákazníků používá jednu z následujících topologií v automatizovaných scénářích.

- Síťová topologie umožňuje sdílení všech prostředků ve všech tenantech. V každém tenantovi prostředků vytvoříte uživatele z jiných tenantů jako externí uživatelé.

- Topologie jednoho tenanta prostředku používá jednoho tenanta (tenanta prostředku), ve kterém jsou uživatelé z jiných tenantů externími uživateli.

Při návrhu řešení použijte následující tabulku jako rozhodovací strom. V následující tabulce znázorňují diagramy obě topologie, které vám pomůžou určit, která je pro vaši organizaci nejvhodnější.

Porovnání sítí a topologií tenantů s jedním prostředkem

| Situace | Smíšená topologie (mesh) | Tenant s jedním prostředkem |

|---|---|---|

| Každá společnost má samostatného tenanta Microsoft Entra s uživateli a prostředky. | Ano | Yes |

| Umístění prostředků a spolupráce | ||

| Sdílené aplikace a další prostředky zůstanou v aktuálním domovském tenantovi. | Ano | Ne. V tenantovi prostředků můžete sdílet jenom aplikace a další prostředky. Nemůžete sdílet aplikace a další prostředky zbývající v jiných tenantech. |

| Všechny zobrazitelné v sadě GAL jednotlivých společností (Unified GAL) | Yes | No |

| Přístup k prostředkům a správa | ||

| Všechny aplikace propojené s ID Microsoft Entra můžete sdílet mezi všemi společnostmi. | Ano | Ne. Sdílí se jenom aplikace v tenantovi prostředků. Nemůžete sdílet aplikace zbývající v jiných tenantech. |

| Globální správa prostředků | Pokračujte na úrovni tenanta. | Konsolidovaný v tenantovi prostředků. |

| Licencování: Office 365 SharePoint v Microsoftu 365, sjednocený globální adresář, Teams mají přístup ke všem hostům podpory; jiné scénáře Exchange Online ale ne. | Pokračuje na úrovni tenanta. | Pokračuje na úrovni tenanta. |

| Licencování: Microsoft Entra ID (Premium) | Prvních 50 K Měsíční aktivní uživatelé jsou zdarma (na tenanta). | Prvních 50 K Měsíční aktivní uživatelé jsou zdarma. |

| Licencování: aplikace SaaS (software jako služba) | Zůstaňte v jednotlivých tenantech, můžou vyžadovat licence na uživatele na tenanta. | Všechny sdílené prostředky se nacházejí v jednom tenantovi prostředků. V případě potřeby můžete prozkoumat konsolidaci licencí pro jednoho tenanta. |

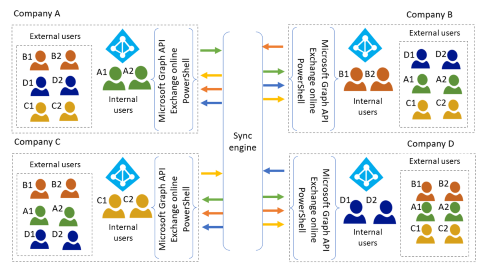

Smíšená topologie (mesh)

Následující diagram znázorňuje síťovou topologii.

V síťové topologii se každý uživatel v každém domovském tenantovi synchronizuje s ostatními tenanty, kteří se stanou tenanty prostředků.

- S externími uživateli můžete sdílet libovolný prostředek v rámci tenanta.

- Každá organizace může zobrazit všechny uživatele v konglomerátu. Ve výše uvedeném diagramu jsou čtyři sjednocené seznamy GAL, z nichž každá obsahuje domácí uživatele a externí uživatele z ostatních tří tenantů.

Běžné aspekty správy víceklientských uživatelů poskytují informace o zřizování, správě a rušení zřizování uživatelů v tomto scénáři.

Síťová topologie pro více cloudů

Síťovou topologii můžete použít v několika než dvou tenantech, například ve scénáři pro dodavatele obrany DIB, který roztáčí řešení mezi suverénními cloudy. Stejně jako u topologie sítě se každý uživatel v každém domovském tenantovi synchronizuje s druhým tenantem, který se stane tenantem prostředku. V diagramu sekce Technika 3 se interní uživatel veřejného komerčního tenanta synchronizuje s suverénním tenantem GCC v USA jako externím uživatelským účtem. Současně se interní uživatel GCC High synchronizuje s komerčním účtem jako externím uživatelským účtem.

Diagram znázorňuje také umístění úložiště dat. Kategorizace dat a dodržování předpisů jsou mimo rozsah tohoto článku, ale můžete zahrnout nároky a omezení pro aplikace a obsah. Obsah může zahrnovat umístění, ve kterých se nacházejí data vlastněná interním uživatelem (například data uložená v poštovní schránce Exchange Online nebo OneDrive). Obsah může být ve svém domovském tenantovi, a ne v tenantovi prostředků. Sdílená data se můžou nacházet v libovolném tenantovi. Přístup k obsahu můžete omezit prostřednictvím řízení přístupu a zásad podmíněného přístupu.

Topologie tenanta s jedním prostředkem

Následující diagram znázorňuje topologii jednoho tenanta prostředků.

V topologii jednoho tenanta prostředků se uživatelé a jejich atributy synchronizují s tenantem prostředků (společnost A ve výše uvedeném diagramu).

- Všechny prostředky sdílené mezi členskými organizacemi se musí nacházet v jednom tenantovi prostředků. Pokud má několik poboček předplatná stejných aplikací SaaS, existuje příležitost tyto předplatná konsolidovat.

- Jenom globální adresář v tenantovi prostředků zobrazuje uživatele ze všech společností.

Správa obchodních vztahů

Toto řešení detekuje a synchronizuje změny atributů od zdrojových uživatelů tenanta po externí uživatele tenanta prostředků. Tyto atributy můžete použít k rozhodování o autorizaci (například při používání dynamických skupin členství).

Zrušení zřízení účtů

Automatizace detekuje odstranění objektu ve zdrojovém prostředí a odstraní přidružený externí objekt uživatele v cílovém prostředí.

Běžné aspekty správy víceklientských uživatelů poskytují další informace o zřizování, správě a rušení zřizování uživatelů v tomto scénáři.

Další kroky

- Úvod ke správě víceklientských uživatelů je první v řadě článků, které poskytují pokyny pro konfiguraci a poskytování správy životního cyklu uživatelů v prostředích Microsoft Entra s více tenanty.

- Běžné aspekty správy víceklientských uživatelů poskytují pokyny k těmto aspektům: synchronizace mezi tenanty, objekt adresáře, podmíněný přístup Microsoft Entra, další řízení přístupu a Office 365.

- Běžná řešení pro správu víceklientských uživatelů, když pro váš scénář nefunguje jedna tenantská architektura, tento článek obsahuje pokyny k těmto výzvám: automatická správa životního cyklu uživatelů a přidělování prostředků napříč tenanty a sdílení místních aplikací mezi tenanty.