Vysvětlení analytické sestavy v analýze hrozeb v Microsoft Defender XDR

Platí pro:

- Microsoft Defender XDR

Důležité

Některé informace v tomto článku se týkají předvydaného produktu, který může být před komerčním vydáním podstatně změněn. Společnost Microsoft neposkytuje na zde uvedené informace žádné záruky, vyjádřené ani předpokládané.

Každá sestava analýzy hrozeb obsahuje dynamické oddíly a komplexní písemnou část označovanou jako analytická sestava. K této části se dostanete tak, že otevřete sestavu o sledované hrozbě a vyberete kartu Sestava analytika .

Část sestavy analytiků sestavy analýzy hrozeb

Znalost různých typů analytických sestav

Sestavu analýzy hrozeb je možné klasifikovat podle jednoho z následujících typů sestav:

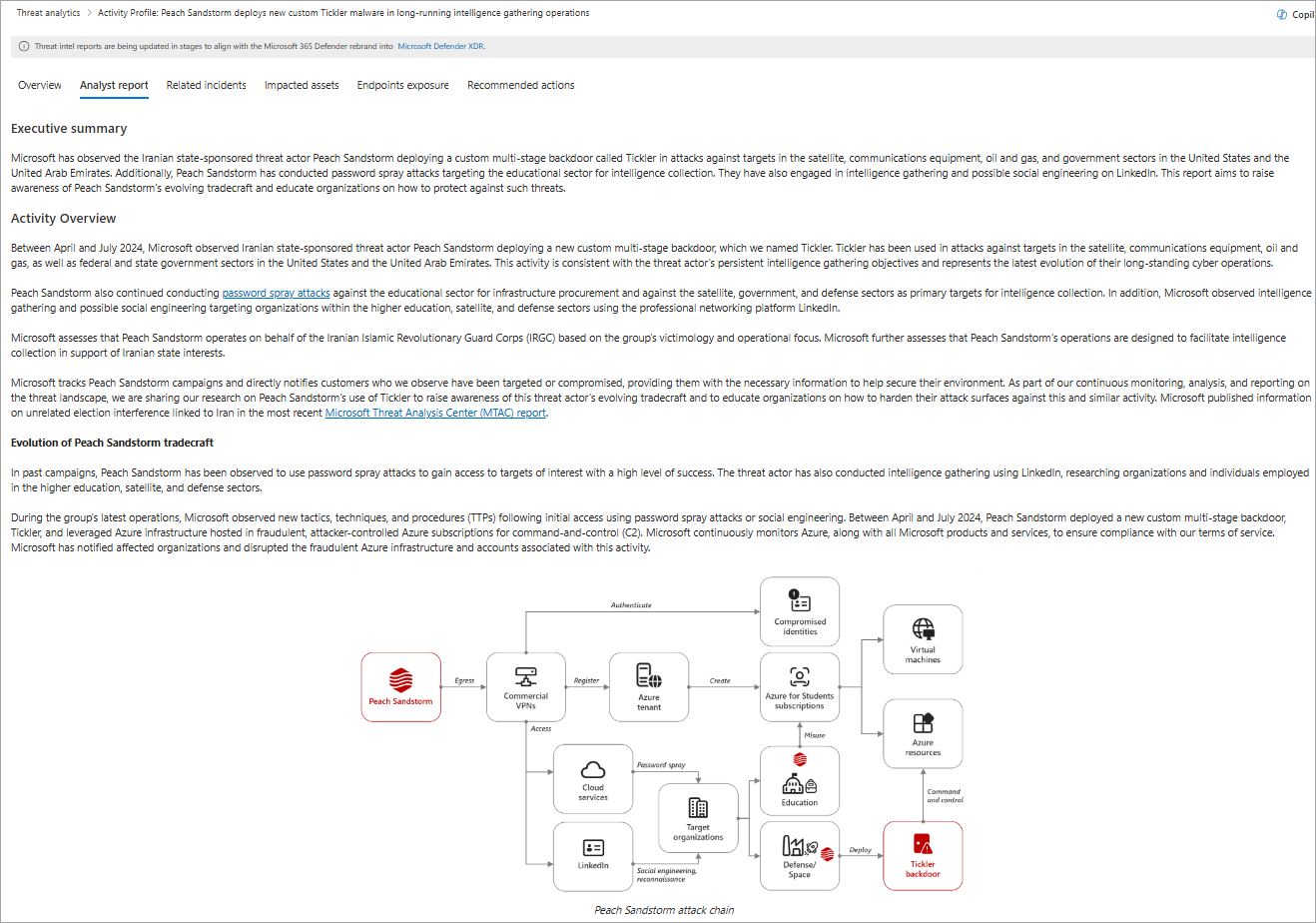

- Profil aktivity – poskytuje informace o konkrétní útočné kampani, která je často spojená s aktérem hrozby. Tato sestava popisuje, jak k útoku došlo, proč byste se o něj měli starat a jak před ním Microsoft chrání své zákazníky. Profil aktivity může také obsahovat podrobnosti, jako je časová osa událostí, řetězy útoků, chování a metodologie.

- Profil objektu actor – poskytuje informace o konkrétním aktérovi hrozby sledovaném Microsoftem, který stojí za internetovými útoky. Tato zpráva popisuje motivaci aktéra, oborové a/nebo geografické cíle a jeho taktiky, techniky a postupy (TTP). Profil objektu actor může také obsahovat informace o infrastruktuře útoku, malwaru (vlastním nebo open source) a zneužití, které použil, a řadu týkajících se událostí nebo kampaní, do kterého byl účastník součástí.

- Profil techniky – poskytuje informace o konkrétní technice používané aktéry hrozeb – například o škodlivém použití PowerShellu nebo získávání přihlašovacích údajů při ohrožení obchodního e-mailu (BEC) – a o tom, jak Microsoft chrání své zákazníky tím, že detekuje aktivity spojené s touto technikou.

- Přehled hrozeb – sumarizuje více profilových sestav do vyprávění, které vykresluje širší obraz hrozby, která tyto sestavy používá nebo s nimi souvisí. Aktéři hrozeb například používají různé techniky ke krádeži místních přihlašovacích údajů a přehled hrozeb o krádeži místních přihlašovacích údajů může odkazovat na profily technik útoků hrubou silou, útoků Kerberos nebo malwaru krádeže informací. Microsoft Threat Intelligence používá své senzory na hlavních hrozbách, které ovlivňují prostředí zákazníků, aby posoudila, která hrozba by si tento typ sestavy zasloužila.

- Profil nástroje – poskytuje informace o konkrétním vlastním nebo opensourcovém nástroji, který je často spojený s aktérem hrozeb. Tato sestava popisuje možnosti nástroje, cíle, kterých se může aktér hrozeb, který ho používá, snažit dosáhnout, a jak Microsoft chrání své zákazníky tím, že detekuje aktivity s ním spojené.

- Profil ohrožení zabezpečení – poskytuje informace o konkrétním ID cve (Common Vulnerabilities and Exposures) nebo skupině podobných CVR ovlivňujících produkt. Profil ohrožení zabezpečení obvykle popisuje pozoruhodný ohrožení zabezpečení, například ty, které používají aktéři hrozeb, nebo důležité útočné kampaně. Obsahuje jeden nebo více z následujících typů informací: typ ohrožení zabezpečení, ovlivněné služby, nulové nebo dlouhodobé využívání, skóre závažnosti a potenciální dopad a pokrytí microsoftem.

Kontrola sestavy analytika

Každá část sestavy analytika je navržená tak, aby poskytovala užitečné informace. I když se sestavy liší, většina sestav obsahuje oddíly popsané v následující tabulce.

| Oddíl sestavy | Popis |

|---|---|

| Shrnutí | Snímek hrozby, který může zahrnovat, kdy byla poprvé viděna, její motivace, významné události, hlavní cíle a jedinečné nástroje a techniky Tyto informace můžete použít k dalšímu posouzení, jak určit prioritu hrozby v kontextu vašeho odvětví, zeměpisné polohy a sítě. |

| Přehled | Technická analýza hrozby, která může v závislosti na typu sestavy obsahovat podrobnosti o útoku a o tom, jak útočníci můžou použít novou techniku nebo prostor pro útok. Tento oddíl má také různé nadpisy a další dílčí části v závislosti na typu sestavy, které poskytují další kontext a podrobnosti. Například profil ohrožení zabezpečení má samostatný oddíl, který obsahuje seznam ovlivněných technologií, zatímco profil objektu actor může obsahovat oddíly Nástroje a TTPs a Přiřazení. |

| Detekce a proaktivní dotazy | Konkrétní a obecná detekce poskytovaná řešeními zabezpečení od Microsoftu, která můžou odhalit aktivitu nebo komponenty spojené s touto hrozbou. Tato část obsahuje také proaktivní dotazy pro aktivní identifikaci možných aktivit hrozeb. Většina dotazů slouží k doplnění detekce, zejména pro vyhledání potenciálně škodlivých součástí nebo chování, které nebylo možné dynamicky vyhodnotit jako škodlivé. |

| Pozorované techniky MITRE ATT&CK | Jak se pozorované techniky mapuje na architekturu útoku MITRE ATT&CK |

| Doporučení | Použitelné kroky, které můžou zastavit nebo snížit dopad hrozby. Tato část obsahuje také zmírnění rizik, která nejsou dynamicky sledována v rámci sestavy analýzy hrozeb. |

| Odkazy | Publikace microsoftu a třetích stran, na které při vytváření sestavy odkazují analytici. Obsah analýzy hrozeb je založený na datech ověřených výzkumníky Microsoftu. Jako takové jsou jasně označeny informace z veřejně dostupných zdrojů třetích stran. |

| Změnit protokol | Čas publikování sestavy a čas, kdy byly v sestavě provedeny významné změny. |

Vysvětlení toho, jak je možné detekovat jednotlivé hrozby

Zpráva analytika také poskytuje informace z různých řešení Microsoftu, které můžou pomoct hrozbu rozpoznat. Obsahuje seznam detekcí specifických pro tuto hrozbu z jednotlivých produktů uvedených v následujících částech, podle potřeby. Výstrahy z těchto detekcí specifických pro hrozby se zobrazují na kartách stavu upozornění na stránce Analýza hrozeb.

Některé analytické sestavy také zmiňují upozornění, která jsou navržená tak, aby obecně označovala podezřelé chování a nemusí být přidružená ke sledované hrozbě. V takových případech sestava jasně uvede, že výstrahu je možné aktivovat nesouvisející aktivitou hrozeb a že se nemonitoruje na stavových kartách uvedených na stránce Analýza hrozeb.

Antivirová ochrana v Microsoft Defenderu

Detekce antivirové ochrany jsou k dispozici na zařízeních se zapnutou Microsoft Defender Antivirovou sadou ve Windows. Tyto detekce jsou propojeny s popisy příslušných malwarových encyklopedií v Microsoft Bezpečnostní analýza, pokud jsou k dispozici.

Microsoft Defender for Endpoint

Pro zařízení nasazená do Microsoft Defender for Endpoint se aktivují výstrahy detekce a odezvy koncových bodů (EDR). Tato upozornění se spoléhají na signály zabezpečení shromažďované senzorem Defenderu for Endpoint a další funkce koncových bodů, jako je antivirový program, ochrana sítě nebo ochrana před falšováním, které slouží jako výkonné zdroje signálu.

Microsoft Defender pro Office 365

Detekce a zmírnění rizik z Defender pro Office 365 jsou také součástí analytických sestav. Defender pro Office 365 je bezproblémová integrace do předplatných Microsoftu 365, která chrání před hrozbami v e-mailech, odkazech (URL), přílohách souborů a nástrojích pro spolupráci.

Microsoft Defender for Identity

Defender for Identity je cloudové řešení zabezpečení, které pomáhá zabezpečit monitorování identit v celé organizaci. Používá signály z místní Active Directory i cloudových identit, aby vám pomohla lépe identifikovat, rozpoznat a prozkoumat pokročilé hrozby zaměřené na vaši organizaci.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps poskytuje úplnou ochranu aplikací SaaS, pomáhá monitorovat a chránit data cloudových aplikací, využívá základní funkce zprostředkovatele zabezpečení přístupu ke cloudu (CASB), funkce saaS Security Posture Management (SSPM), pokročilou ochranu před hrozbami a ochranu mezi aplikacemi.

Microsoft Defender for Cloud

Defender for Cloud je nativní cloudová platforma ochrany aplikací (CNAPP) tvořená bezpečnostními opatřeními a postupy, které jsou navržené tak, aby chránily cloudové aplikace před různými hrozbami a ohroženími zabezpečení.

Vyhledání drobných artefaktů hrozeb pomocí rozšířeného proaktivního vyhledávání

I když detekce umožňují automaticky identifikovat a zastavit sledované hrozby, mnoho aktivit útoků zanechává drobné stopy, které vyžadují další kontrolu. Některé aktivity útoku vykazují chování, které může být také normální, takže jejich dynamická detekce může vést k provoznímu šumu nebo dokonce falešně pozitivním výsledkům. Proaktivní dotazy umožňují proaktivně vyhledávat tyto potenciálně škodlivé komponenty nebo chování.

Microsoft Defender XDR pokročilých dotazů proaktivního vyhledávání

Rozšířené proaktivní vyhledávání poskytuje rozhraní dotazů založené na dotazovací jazyk Kusto, které zjednodušuje vyhledání drobných indikátorů aktivity hrozeb. Umožňuje také zobrazit kontextové informace a ověřit, jestli jsou indikátory připojené k hrozbě.

Pokročilé dotazy proaktivního vyhledávání v analytických sestavách prověřili analytici Microsoftu a jsou připravené ke spuštění v editoru pokročilých dotazů proaktivního vyhledávání. Pomocí dotazů můžete také vytvořit vlastní pravidla detekce , která aktivují upozornění na budoucí shody.

Microsoft Sentinel dotazy

Sestavy analytiků můžou také obsahovat relevantní dotazy proaktivního vyhledávání pro zákazníky Microsoft Sentinel.

Microsoft Sentinel nabízí výkonné nástroje pro vyhledávání a dotazování proaktivního vyhledávání pro vyhledávání bezpečnostních hrozeb napříč zdroji dat vaší organizace. Aby vám Sentinel dotazy proaktivně pomohly hledat nové anomálie, které nerozpoznají vaše aplikace zabezpečení ani pravidla plánované analýzy, proaktivní dotazy vás navedou do kladení správných otázek, abyste našli problémy s daty, která už v síti máte.

Použití dalších zmírnění rizik

Analýza hrozeb dynamicky sleduje stav určitých aktualizací zabezpečení a zabezpečených konfigurací. Tyto typy informací jsou k dispozici jako grafy a tabulky na kartách Expozice koncových bodů a Doporučené akce a jedná se o opakovatelná doporučení, která se vztahují na tuto hrozbu a můžou se vztahovat i na jiné hrozby.

Kromě těchto sledovaných doporučení by analytická sestava mohla také diskutovat o zmírněních rizik, která se dynamicky nemonitorují , protože jsou specifická jenom pro hrozbu nebo situaci, která se v sestavě probírá. Tady je několik příkladů důležitých zmírnění rizik, která nejsou dynamicky sledována:

- Blokování e-mailů s .lnk přílohami nebo jinými podezřelými typy souborů

- Náhodné určení hesel místních správců

- Informování koncových uživatelů o phishingových e-mailech a dalších vektorech hrozeb

- Zapnutí konkrétních pravidel omezení potenciální oblasti útoku

Karty Ohrožení koncových bodů a Doporučené akce sice můžete použít k posouzení stavu zabezpečení před hrozbou, ale tato doporučení vám umožní podniknout další kroky ke zlepšení stavu zabezpečení. Pečlivě si přečtěte všechny pokyny ke zmírnění rizik v analytické zprávě a použijte je, kdykoli je to možné.

Viz také

- Přehled analýzy hrozeb

- Proaktivní hledání hrozeb pomocí pokročilého proaktivního vyhledávání

- Vlastní pravidla detekce

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.