Vytváření a správa vlastních pravidel detekce

Vlastní pravidla detekce jsou pravidla, která můžete navrhovat a upravovat pomocí pokročilých dotazů proaktivního vyhledávání . Tato pravidla umožňují proaktivně monitorovat různé události a stavy systému, včetně podezřelých aktivit porušení zabezpečení a chybně nakonfigurovaných koncových bodů. Můžete je nastavit tak, aby se spouštěly v pravidelných intervalech a generovaly výstrahy a při každém shodách se chovaly akce odpovědi.

Požadovaná oprávnění pro správu vlastních detekcí

Důležité

Microsoft doporučuje používat role s co nejmenším počtem oprávnění. To pomáhá zlepšit zabezpečení vaší organizace. Globální správce je vysoce privilegovaná role, která by měla být omezená na nouzové scénáře, když nemůžete použít existující roli.

Pokud chcete spravovat vlastní detekce, musíte mít přiřazenou jednu z těchto rolí:

Nastavení zabezpečení (správa) – Uživatelé s tímto oprávněním Microsoft Defender XDR můžou spravovat nastavení zabezpečení na portálu Microsoft Defender.

Správce zabezpečení – Uživatelé s touto rolí Microsoft Entra můžou spravovat nastavení zabezpečení na portálu Microsoft Defender a dalších portálech a službách.

Operátor zabezpečení – uživatelé s touto rolí Microsoft Entra můžou spravovat výstrahy a mít globální přístup jen pro čtení k funkcím souvisejícím se zabezpečením, včetně všech informací na portálu Microsoft Defender. Tato role je dostatečná pro správu vlastních detekcí pouze v případě, že je v Microsoft Defender for Endpoint vypnuté řízení přístupu na základě role (RBAC). Pokud máte nakonfigurovaný RBAC, potřebujete také oprávnění *Spravovat nastavení zabezpečení pro Defender for Endpoint.

Pokud pro ně máte správná oprávnění, můžete spravovat vlastní detekce, které se vztahují na data z konkrétních Microsoft Defender XDR řešení. Pokud máte například oprávnění ke správě jenom pro Microsoft Defender pro Office 365, můžete vytvářet vlastní detekce pomocí Email* tabulek, ale ne Identity* tabulek.

Stejně tak vzhledem k tomu, že IdentityLogonEvents tabulka obsahuje informace o ověřovací aktivitě z Microsoft Defender for Cloud Apps i defenderu pro identitu, musíte mít oprávnění ke správě obou služeb, abyste mohli spravovat vlastní detekce dotazující se na danou tabulku.

Poznámka

Pokud chcete spravovat vlastní detekce, musí mít operátoři zabezpečení oprávnění Spravovat nastavení zabezpečení v Microsoft Defender for Endpoint, pokud je zapnutý RBAC.

Pokud chcete spravovat požadovaná oprávnění, může globální správce:

V části Role>Správce zabezpečení přiřaďte roli Správce zabezpečení nebo Operátor zabezpečení v Centrum pro správu Microsoftu 365.

Zkontrolujte nastavení RBAC pro Microsoft Defender for Endpoint v Microsoft Defender XDR v části Nastavení>Role oprávnění>. Vyberte odpovídající roli a přiřaďte oprávnění ke správě nastavení zabezpečení .

Poznámka

Aby uživatel mohl pokračovat, musí mít také příslušná oprávnění pro zařízení v oboru zařízení vlastního pravidla detekce, které vytváří nebo upravuje. Pokud stejný uživatel nemá oprávnění pro všechna zařízení, nemůže upravit vlastní pravidlo detekce, které má obor spouštění na všech zařízeních.

Vytvoření vlastního pravidla detekce

1. Příprava dotazu

Na portálu Microsoft Defender přejděte do části Rozšířené proaktivní vyhledávání a vyberte existující dotaz nebo vytvořte nový dotaz. Při použití nového dotazu spusťte dotaz, abyste identifikovali chyby a porozuměli možným výsledkům.

Důležité

Aby služba nevrácela příliš mnoho výstrah, je každé pravidlo omezeno na generování pouze 100 výstrah při každém spuštění. Před vytvořením pravidla upravte dotaz, abyste se vyhnuli upozorňování na běžnou každodenní aktivitu.

Požadované sloupce ve výsledcích dotazu

Pokud chcete vytvořit vlastní pravidlo detekce, musí dotaz vrátit následující sloupce:

-

Timestamp– Používá se k nastavení časového razítka pro vygenerované výstrahy. - Sloupec nebo kombinace sloupců, které jedinečně identifikují událost v Defender XDR tabulkách:

- U Microsoft Defender for Endpoint tabulek se

Timestampsloupce ,DeviceIdaReportIdmusí zobrazit ve stejné události. - V tabulkách

TimestampVýstraha* se musí zobrazit v události. - U tabulek

TimestampPozorování* seObservationIdmusí objevit ve stejné události. - Pro všechny ostatní

TimestampaReportIdmusí být zobrazeny ve stejné události

- U Microsoft Defender for Endpoint tabulek se

- Jeden z následujících sloupců, které obsahují silný identifikátor ovlivněného prostředku:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(odesílatel obálky nebo Return-Path adresa) -

SenderMailFromAddress(adresa odesílatele zobrazená e-mailovým klientem) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Poznámka

Při přidávání nových tabulek do schématu rozšířeného proaktivního vyhledávání bude přidána podpora pro další entity.

Jednoduché dotazy, například ty, které nepoužívají project operátor nebo summarize k přizpůsobení nebo agregaci výsledků, obvykle vrátí tyto běžné sloupce.

Existují různé způsoby, jak zajistit, aby složitější dotazy vrátily tyto sloupce. Pokud například dáváte přednost agregaci a počítání podle entity ve sloupci, jako DeviceIdje , můžete se vrátit Timestamp a ReportId získat ji z nejnovější události zahrnující každou jedinečnou DeviceIdhodnotu .

Důležité

Vyhněte se filtrování vlastních detekcí pomocí Timestamp sloupce. Data použitá pro vlastní detekce jsou předem filtrována na základě frekvence detekce.

Následující ukázkový dotaz spočítá počet jedinečných zařízení (DeviceId) s antivirovými detekcemi a použije tento počet k vyhledání pouze zařízení s více než pěti detekcemi. Pokud chcete vrátit nejnovější Timestamp a odpovídající ReportId, použije summarize operátor s arg_max funkcí .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Tip

Pro lepší výkon dotazů nastavte časový filtr, který odpovídá zamýšlené frekvenci spuštění pravidla. Vzhledem k tomu, že nejméně časté spouštění je každých 24 hodin, filtrování za poslední den pokrývá všechna nová data.

2. Vytvořte nové pravidlo a uveďte podrobnosti o upozorněních.

Pomocí dotazu v editoru dotazů vyberte Vytvořit pravidlo detekce a zadejte následující podrobnosti upozornění:

- Název detekce – název pravidla detekce; by měla být jedinečná

- Frekvence – interval pro spuštění dotazu a provedení akce. Další pokyny najdete v části Četnost pravidel.

- Název upozornění – název zobrazený s upozorněními aktivovanými pravidlem. by měl být jedinečný a měl by být ve formátu prostého textu. Řetězce jsou z bezpečnostních důvodů sanitizované, takže kód HTML, Markdown a další nebudou fungovat.

- Závažnost – potenciální riziko komponenty nebo aktivity identifikované pravidlem.

- Kategorie – součást hrozby nebo aktivita identifikovaná pravidlem.

- MITRE ATT&techniky CK – jedna nebo více technik útoku identifikovaných pravidlem, jak je popsáno v architektuře MITRE ATT&CK. Tato část je pro určité kategorie výstrah, včetně malwaru, ransomwaru, podezřelých aktivit a nežádoucího softwaru, skrytý.

- Popis – další informace o komponentě nebo aktivitě identifikované pravidlem. Řetězce jsou z bezpečnostních důvodů sanitizované, takže kód HTML, Markdown a další nebudou fungovat.

- Doporučené akce – další akce, které můžou respondující provést v reakci na výstrahu.

Frekvence pravidel

Když uložíte nové pravidlo, spustí se a zkontroluje shody dat za posledních 30 dnů. Pravidlo se pak spustí znovu v pevných intervalech a použije období zpětného vyhledávání na základě zvolené frekvence:

- Každých 24 hodin – spouští se každých 24 hodin a kontroluje data za posledních 30 dnů.

- Každých 12 hodin – spouští se každých 12 hodin a kontroluje data za posledních 48 hodin.

- Každé 3 hodiny – spouští se každé 3 hodiny a kontroluje data za posledních 12 hodin.

- Každou hodinu – běží každou hodinu a kontroluje data za poslední 4 hodiny.

- Nepřetržitý (NRT) – běží nepřetržitě a kontroluje data z událostí, která se shromažďují a zpracovávají téměř v reálném čase (NRT). Viz Frekvence průběžného (NRT).

Tip

Porovná filtry času v dotazu s obdobím zpětného vyhledávání. Výsledky mimo období zpětného vyhledávání se ignorují.

Když upravujete pravidlo, spustí se s použitými změnami v dalším čase spuštění naplánovaným podle nastavené frekvence. Frekvence pravidel je založená na časovém razítku události, nikoli na čase příjmu dat.

Průběžná frekvence (NRT)

Když nastavíte vlastní detekci tak, aby se spouštěla frekvence nepřetržitě (NRT), můžete zvýšit schopnost vaší organizace rychleji identifikovat hrozby. Použití frekvence průběžného (NRT) má minimální až žádný vliv na využití prostředků, a proto by se mělo vzít v úvahu u všech kvalifikovaných vlastních pravidel detekce ve vaší organizaci.

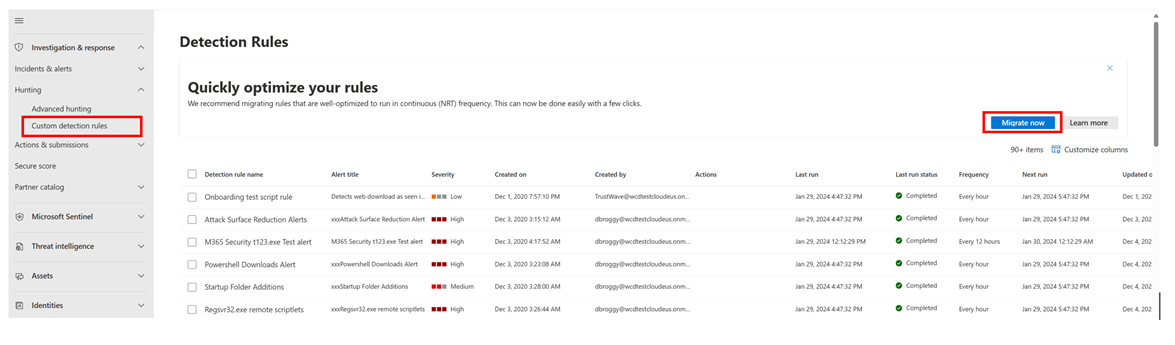

Na stránce vlastních pravidel detekce můžete migrovat vlastní pravidla detekce, která odpovídají frekvenci průběžného (NRT), pomocí jediného tlačítka Migrovat:

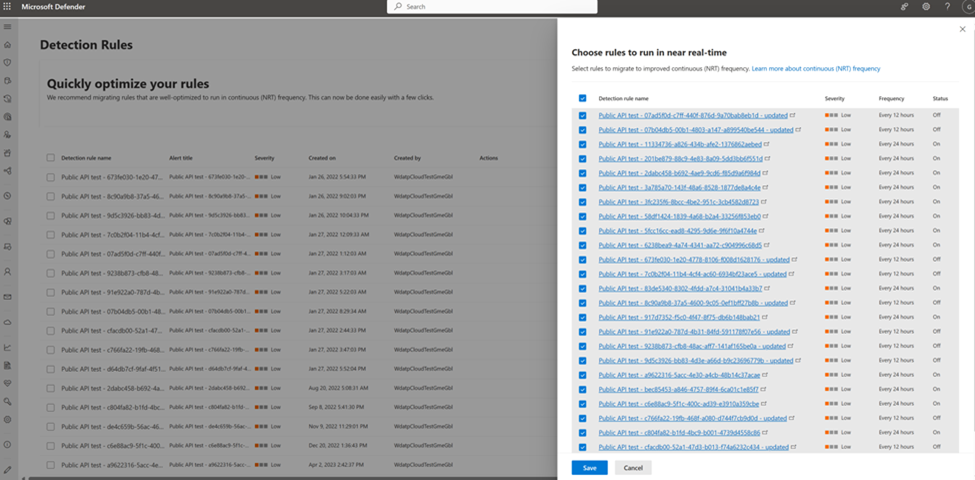

Výběrem možnosti Migrovat teď získáte seznam všech kompatibilních pravidel podle jejich dotazu KQL. Můžete migrovat všechna nebo vybraná pravidla jenom podle svých preferencí:

Po kliknutí na Uložit se frekvence vybraných pravidel aktualizuje na průběžnou (NRT).

Dotazy, které můžete spouštět nepřetržitě

Dotaz můžete spouštět nepřetržitě za předpokladu, že:

- Dotaz odkazuje pouze na jednu tabulku.

- Dotaz používá operátor ze seznamu podporovaných operátorů KQL. Podporované funkce KQL

- Dotaz nepoužívá spojení, sjednocení ani

externaldataoperátor. - Dotaz neobsahuje žádné řádky nebo informace o komentářích.

Tabulky, které podporují frekvenci průběžného (NRT)

Detekce téměř v reálném čase jsou podporovány pro následující tabulky:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(kroměLatestDeliveryLocationsloupců aLatestDeliveryAction) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Poznámka

Frekvenci průběžného (NRT) můžou podporovat pouze obecně dostupné sloupce.

3. Zvolte ovlivněné entity.

Identifikujte sloupce ve výsledcích dotazu, u kterých očekáváte, že najdete hlavní ovlivněnou nebo ovlivněnou entitu. Dotaz může například vrátit adresy odesílatele (SenderFromAddress nebo SenderMailFromAddress) a příjemce (RecipientEmailAddress). Identifikace, které z těchto sloupců představují hlavní ovlivněnou entitu, pomáhá službě agregovat relevantní výstrahy, korelovat incidenty a cílové akce odpovědi.

Pro každý typ entity (poštovní schránka, uživatel nebo zařízení) můžete vybrat jenom jeden sloupec. Sloupce, které dotaz nevrátí, nejde vybrat.

4. Určení akcí

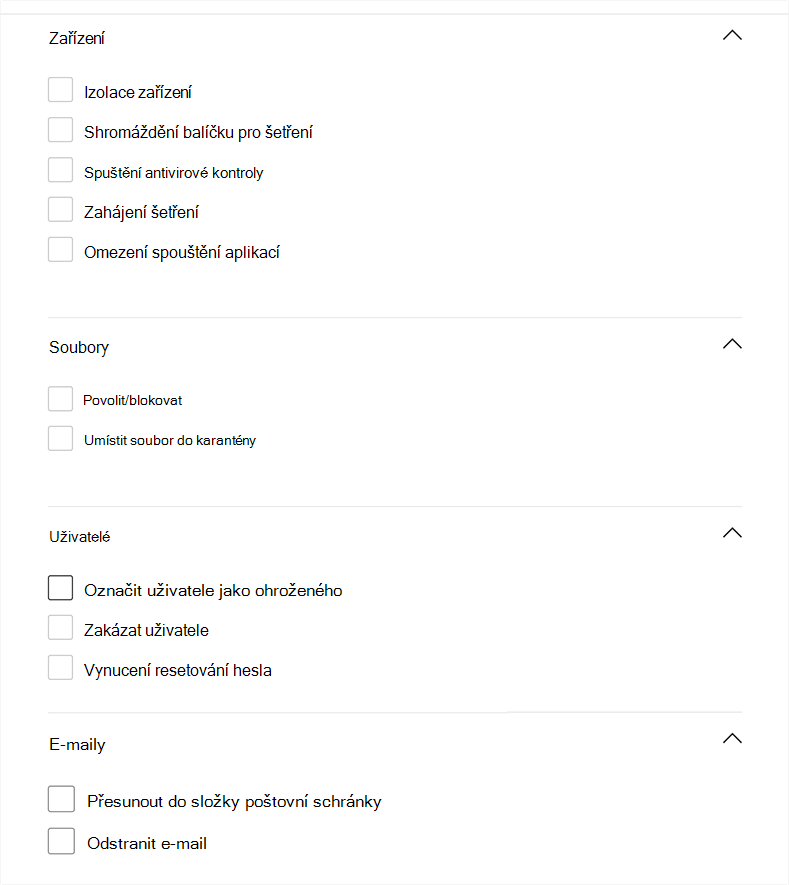

Vaše vlastní pravidlo detekce může automaticky provádět akce na zařízeních, souborech, uživatelích nebo e-mailech, které dotaz vrátí.

Akce na zařízeních

U zařízení ve sloupci DeviceId výsledků dotazu se použijí tyto akce:

- Izolace zařízení – používá Microsoft Defender for Endpoint k použití úplné izolace sítě, která brání zařízení v připojení k jakékoli aplikaci nebo službě. Přečtěte si další informace o Microsoft Defender for Endpoint izolaci počítače.

- Shromáždit balíček pro šetření – shromažďuje informace o zařízení v souboru ZIP. Přečtěte si další informace o balíčku pro šetření Microsoft Defender for Endpoint.

- Spustit antivirovou kontrolu – Provede úplnou Microsoft Defender antivirovou kontrolu na zařízení.

- Zahájit šetření – Zahájí automatizované šetření na zařízení.

- Omezení spouštění aplikací – Nastaví omezení zařízení tak, aby se mohly spouštět jenom soubory podepsané certifikátem vydaným Microsoftem. Přečtěte si další informace o omezeních aplikací s Microsoft Defender for Endpoint.

Akce se soubory

Pokud je tato možnost vybrána, můžete u souboru použít akci Povolit/Blokovat . Blokující soubory jsou povolené jenom v případě, že máte oprávnění k nápravě souborů a pokud výsledky dotazu identifikovaly ID souboru, například SHA1. Jakmile je soubor zablokovaný, zablokují se také další instance stejného souboru na všech zařízeních. Můžete určit, na kterou skupinu zařízení se blokování použije, ale ne na konkrétní zařízení.

Pokud je tato možnost vybrána, můžete akci Umístit soubor do karantény použít u souborů ve

SHA1sloupci ,InitiatingProcessSHA1SHA256, neboInitiatingProcessSHA256ve výsledcích dotazu. Tato akce odstraní soubor z aktuálního umístění a umístí kopii do karantény.

Akce u uživatelů

Pokud je tato možnost vybrána, provede se u uživatelů ve

AccountObjectIdsloupci ,InitiatingProcessAccountObjectIdneboRecipientObjectIdve výsledcích dotazu akce Označit uživatele jako ohroženého uživatele. Tato akce nastaví úroveň rizika uživatelů v Microsoft Entra ID na "vysokou" a aktivuje odpovídající zásady ochrany identit.Pokud chcete uživateli dočasně zabránit v přihlášení, vyberte Zakázat uživatele .

Výběrem možnosti Vynutit resetování hesla zobrazíte uživateli výzvu ke změně hesla při další přihlašovací relaci.

Disable userObě možnosti aForce password resetvyžadují identifikátor SID uživatele, který je ve sloupcíchAccountSid,InitiatingProcessAccountSid,RequestAccountSidaOnPremSid.

Další podrobnosti o akcích uživatelů najdete v tématu Nápravné akce v Microsoft Defender for Identity.

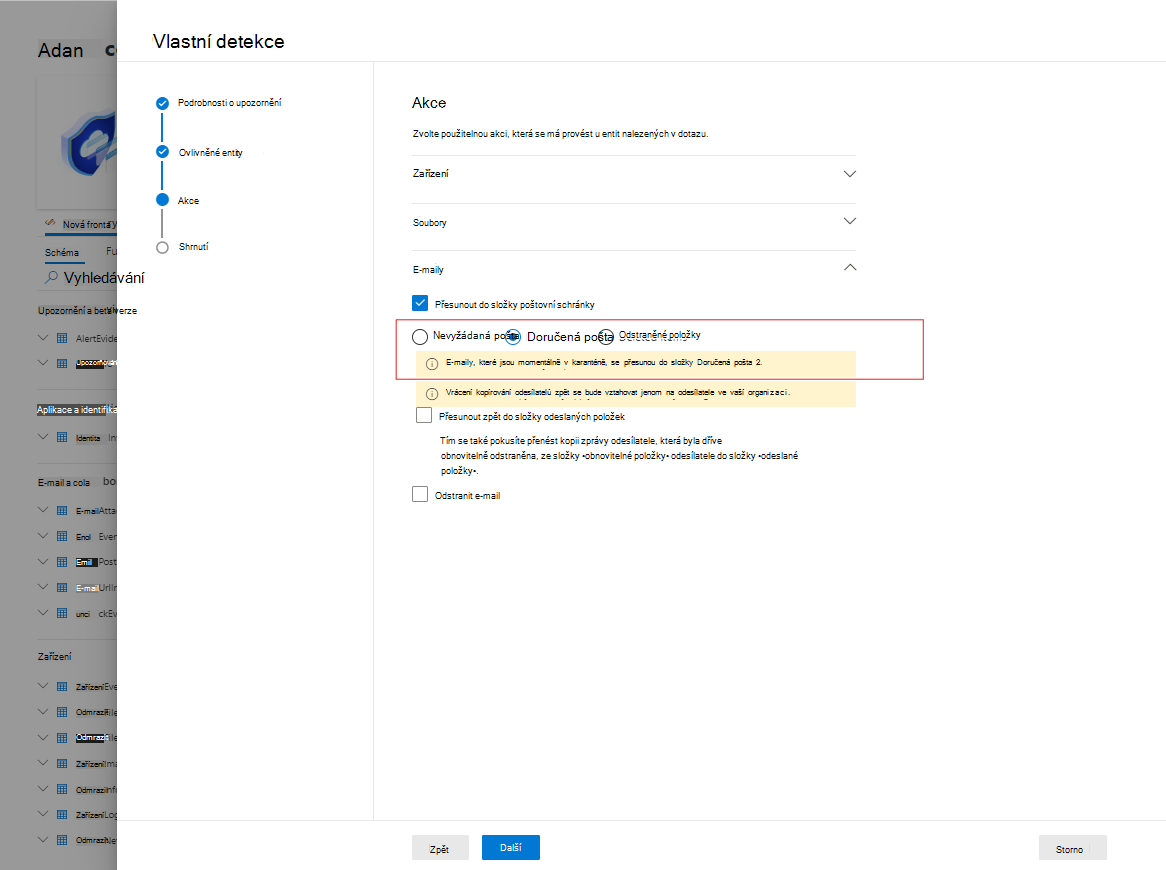

Akce u e-mailů

Pokud vlastní zjišťování obsahuje e-mailové zprávy, můžete vybrat Přesunout do složky poštovní schránky a přesunout e-mail do vybrané složky (do libovolné složky Nevyžádaná pošta, Doručená pošta nebo Odstraněná pošta ). Konkrétně můžete přesunout výsledky e-mailů z položek v karanténě (například v případě falešně pozitivních výsledků) výběrem možnosti Doručená pošta .

Případně můžete vybrat Odstranit e-maily a pak buď přesunout e-maily do složky Odstraněná pošta (obnovitelné odstranění), nebo vybrané e-maily trvale odstranit (pevné odstranění).

Sloupce NetworkMessageId a RecipientEmailAddress musí být ve výsledcích výstupu dotazu, aby bylo možné u e-mailových zpráv použít akce.

5. Nastavení oboru pravidla

Nastavte obor a určete, na která zařízení se pravidlo vztahuje. Obor ovlivňuje pravidla, která kontrolují zařízení, a neovlivňuje pravidla, která kontrolují jenom poštovní schránky a uživatelské účty nebo identity.

Při nastavování oboru můžete vybrat:

- Všechna zařízení

- Konkrétní skupiny zařízení

Budou se dotazovat pouze data ze zařízení v oboru. Akce se také provedou jenom na těchto zařízeních.

Poznámka

Uživatelé můžou vytvořit nebo upravit vlastní pravidlo detekce jenom v případě, že mají odpovídající oprávnění pro zařízení zahrnutá v oboru pravidla. Správci například můžou vytvářet nebo upravovat pravidla, která jsou vymezena na všechny skupiny zařízení, jenom pokud mají oprávnění pro všechny skupiny zařízení.

6. Zkontrolujte a zapněte pravidlo.

Po kontrole pravidla vyberte Vytvořit a uložte ho. Vlastní pravidlo detekce se okamžitě spustí. Znovu se spustí na základě nakonfigurované frekvence a kontroluje shody, generuje výstrahy a provádí akce odpovědi.

Důležité

Vlastní detekce by se měly pravidelně kontrolovat z důvodu efektivity a účelnosti. Pokyny k optimalizaci dotazů najdete v osvědčených postupech pro pokročilé proaktivní dotazy. Abyste měli jistotu, že vytváříte detekce, které aktivují pravdivá upozornění, udělejte si čas na kontrolu stávajících vlastních detekcí podle kroků v tématu Správa existujících vlastních pravidel zjišťování.

Máte kontrolu nad rozsahem nebo specifičností vlastních detekcí, takže jakákoli falešná upozornění generovaná vlastními detekcemi můžou znamenat, že je potřeba upravit určité parametry pravidel.

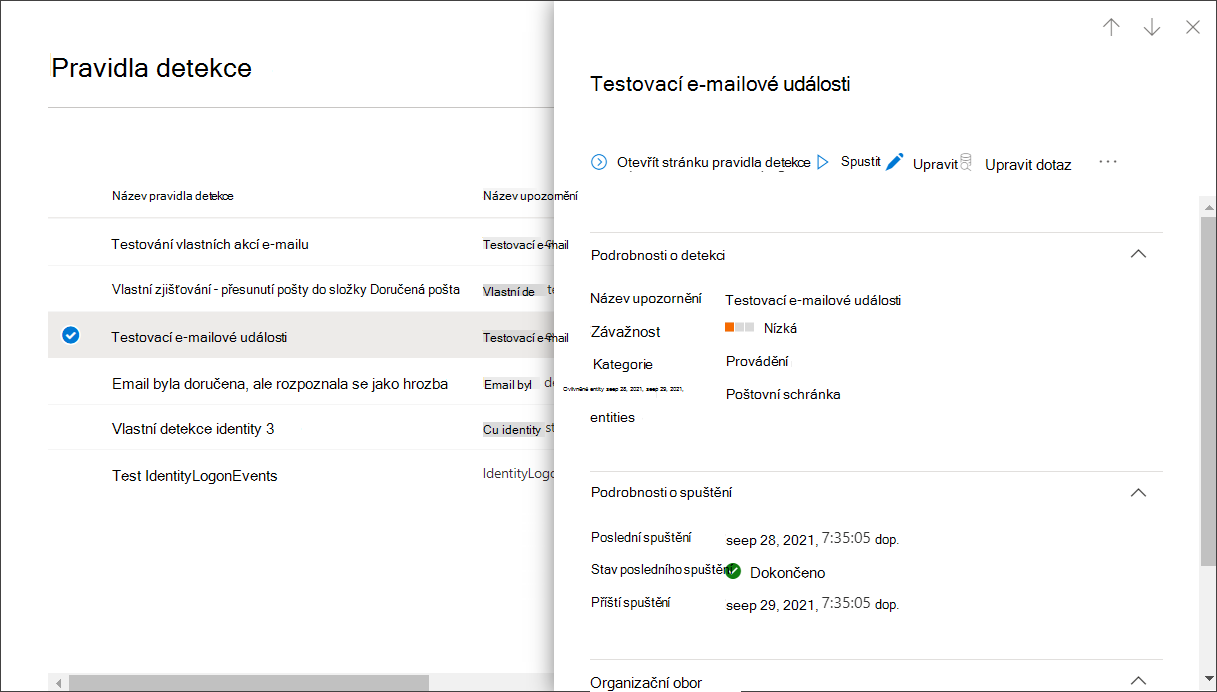

Správa existujících vlastních pravidel zjišťování

Můžete zobrazit seznam existujících vlastních pravidel detekce, zkontrolovat jejich předchozí spuštění a zkontrolovat výstrahy, které se aktivovaly. Můžete také spustit pravidlo na vyžádání a upravit ho.

Tip

Výstrahy vyvolané vlastními detekcemi jsou dostupné přes upozornění a rozhraní API incidentů. Další informace najdete v tématu Podporovaná rozhraní MICROSOFT DEFENDER XDR API.

Zobrazení existujících pravidel

Pokud chcete zobrazit všechna existující vlastní pravidla detekce, přejděte na Proaktivní>vlastní pravidla detekce. Stránka obsahuje seznam všech pravidel s následujícími informacemi o spuštění:

- Poslední spuštění – kdy bylo naposledy spuštěno pravidlo, které kontroluje shody dotazů a generuje upozornění.

- Stav posledního spuštění – jestli se pravidlo úspěšně spustilo

- Další spuštění – další naplánované spuštění

- Stav – určuje, jestli je pravidlo zapnuté nebo vypnuté.

Zobrazení podrobností pravidla, úprava pravidla a spuštění pravidla

Pokud chcete zobrazit komplexní informace o vlastním pravidlu detekce, přejděte na Proaktivní>vlastní pravidla detekce a vyberte název pravidla. Pak můžete zobrazit obecné informace o pravidle, včetně informací, jeho stavu spuštění a rozsahu. Na stránce najdete také seznam aktivovaných výstrah a akcí.

Na této stránce můžete s pravidlem provést také následující akce:

- Spustit – spusťte pravidlo okamžitě. Tím se také resetuje interval pro další spuštění.

- Upravit – upravte pravidlo bez změny dotazu.

- Upravit dotaz – Upravte dotaz v rozšířeném proaktivním vyhledávání.

- Zapnout / Vypnout – Povolte pravidlo nebo zastavte jeho spuštění.

- Odstranit – vypněte pravidlo a odeberte ho.

Zobrazení a správa aktivovaných upozornění

Na obrazovce s podrobnostmi o pravidlech (Proaktivní>>vlastní detekce[název pravidla]) přejděte na Aktivované výstrahy, kde jsou uvedeny výstrahy vygenerované shodami s pravidlem. Výběrem výstrahy zobrazíte podrobné informace o něm a proveďte následující akce:

- Umožňuje spravovat výstrahu nastavením stavu a klasifikace (výstraha true nebo false)

- Propojení výstrahy s incidentem

- Spusťte dotaz, který aktivoval upozornění na rozšířené proaktivní vyhledávání.

Kontrola akcí

Na obrazovce s podrobnostmi o pravidlech (Proaktivní>>vlastní detekce[název pravidla]) přejděte na Aktivované akce, kde jsou uvedeny akce provedené na základě shody s pravidlem.

Tip

Pokud chcete rychle zobrazit informace a provést akci s položkou v tabulce, použijte sloupec výběru [✓] na levé straně tabulky.

Poznámka

Některé sloupce v tomto článku nemusí být v Microsoft Defender for Endpoint dostupné. Zapněte Microsoft Defender XDR pro vyhledávání hrozeb s využitím více zdrojů dat. Pokročilé pracovní postupy proaktivního vyhledávání můžete přesunout z Microsoft Defender for Endpoint do Microsoft Defender XDR pomocí kroků v tématu Migrace dotazů rozšířeného proaktivního vyhledávání z Microsoft Defender for Endpoint.

Viz také

- Přehled vlastních zjišťování

- Přehled rozšířeného proaktivní vyhledávání

- Seznámení s pokročilým dotazovacím jazykem proaktivního vyhledávání

- Migrace pokročilých dotazů proaktivního vyhledávání z Microsoft Defender for Endpoint

- Rozhraní Microsoft Graph Security API pro vlastní detekce

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.